En esta página, se explica cómo usar un contenedor de Docker para alojar la instalación de Elastic Stack y enviar de forma automática los resultados, los recursos, los registros de auditoría y las fuentes de seguridad de Security Command Center a Elastic Stack. También se describe cómo administrar los datos exportados.

Docker es una plataforma para administrar aplicaciones en contenedores. Elastic Stack es una plataforma de información de seguridad y administración de eventos (SIEM) que transfiere datos desde una o más fuentes y permite que los equipos de seguridad administren respuestas a incidentes y realicen estadísticas en tiempo real. La configuración de Elastic Stack que se analiza en esta guía incluye cuatro componentes:

- Filebeat: Un agente ligero instalado en hosts perimetrales, como máquinas virtuales (VM), que se puede configurar para recopilar y reenviar datos.

- Logstash: Un servicio de transformación que transfiere datos, los asigna a campos obligatorios y reenvía los resultados a Elasticsearch

- Elasticsearch: Un motor de base de datos de búsqueda que almacena datos

- Kibana: Alimenta los paneles que te permiten visualizar y analizar datos

En esta guía, configura Docker, asegúrate de que los servicios de Security Command Center yGoogle Cloud necesarios estén configurados de forma correcta y usa un módulo personalizado para enviar resultados, recursos, registros de auditoría y fuentes de seguridad a Elastic Stack.

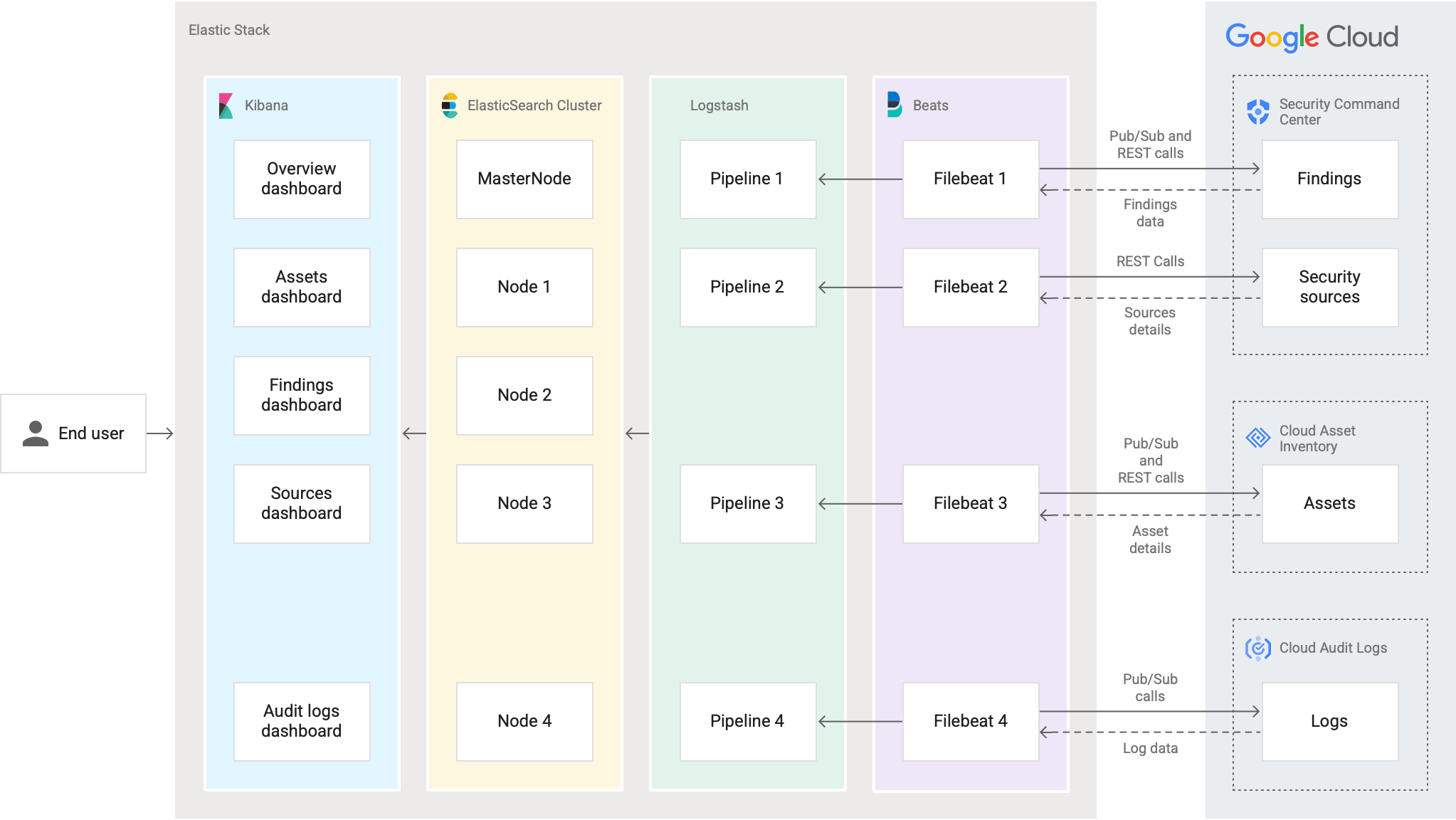

En la figura siguiente, se ilustra la ruta de acceso a los datos cuando se usa Elastic Stack con Security Command Center.

Configura la autenticación y la autorización

Antes de conectarte a Elastic Stack, debes crear una cuenta de servicio de Identity and Access Management (IAM) en cada organización Google Cloud a la que quieras conectarte y otorgarle a la cuenta los roles de IAM a nivel de la organización y del proyecto que necesita Elastic Stack.

Crea una cuenta de servicio y otorga roles de IAM

En los siguientes pasos, se usa la consola de Google Cloud . Para conocer otros métodos, consulta los vínculos que aparecen al final de esta sección.

Completa estos pasos para cada organización Google Cloud desde la que desees importar datos de Security Command Center.

- En el mismo proyecto en el que creas tus temas de Pub/Sub, usa la página Cuentas de servicio en la consola de Google Cloud para crear una cuenta de servicio. Para obtener instrucciones, consulta Crea y administra cuentas de servicio.

Otorga los siguientes roles a la cuenta de servicio:

- Administrador de Pub/Sub (

roles/pubsub.admin) - Propietario de recursos de Cloud (

roles/cloudasset.owner)

- Administrador de Pub/Sub (

Copia el nombre de la cuenta de servicio que acabas de crear.

Usa el selector de proyectos en la consola de Google Cloud para cambiar al nivel de la organización.

Abre la página IAM de la organización:

En la página de IAM, haz clic en Otorgar acceso. Se abrirá el panel de otorgar acceso.

En el panel Otorga acceso, completa los siguientes pasos:

- En la sección Agregar principales, en el campo Principales nuevas, pega el nombre de la cuenta de servicio.

En la sección Asignar roles, usa el campo Rol para otorgar los siguientes roles de IAM a la cuenta de servicio:

- Editor administrador del centro de seguridad (

roles/securitycenter.adminEditor) - Editor de configuración de notificaciones del centro de seguridad (

roles/securitycenter.notificationConfigEditor) - Lector de la organización (

roles/resourcemanager.organizationViewer) - Visualizador de recursos de Cloud (

roles/cloudasset.viewer) - Escritor de configuración de registros (

roles/logging.configWriter) Haz clic en Guardar. La cuenta de servicio aparece en la pestaña Permisos de la página IAM en Ver por principales.

Por herencia, la cuenta de servicio también se convierte en principal en todos los proyectos secundarios de la organización. Los roles que se pueden aplicar a nivel del proyecto se enumeran como roles heredados.

Para obtener más información sobre cómo crear cuentas de servicio y otorgar roles, consulta los siguientes temas:

Proporciona las credenciales a Elastic Stack

La forma en que proporcionas las credenciales de IAM a Elastic Stack varía según dónde lo alojes.

Si alojas el contenedor de Docker en Google Cloud, ten en cuenta lo siguiente:

Agrega la cuenta de servicio a la VM que alojará tus nodos de Kubernetes. Si usas varias organizaciones deGoogle Cloud , agrega esta cuenta de servicio a las otras organizaciones y otórgale los roles de IAM que se describen en los pasos del 5 al 7 de Crea una cuenta de servicio y otórgale roles de IAM.

Si implementas el contenedor de Docker en un perímetro de servicio, crea las reglas de entrada y salida. Si deseas obtener instrucciones, consulta Otorga acceso al perímetro en los Controles del servicio de VPC.

Si alojas el contenedor de Docker en tu entorno local, crea una clave de cuenta de servicio para cada organización de Google Cloud . Para completar esta guía, necesitarás las claves de la cuenta de servicio en formato JSON.

Si deseas obtener información sobre las prácticas recomendadas para almacenar las claves de tu cuenta de servicio de forma segura, consulta Prácticas recomendadas para administrar claves de cuentas de servicio.

Si instalas el contenedor de Docker en otra nube, configura la federación de Workload Identity y descarga los archivos de configuración de credenciales. Si usas varias organizaciones de Google Cloud , agrega esta cuenta de servicio a las otras organizaciones y otórgale los roles de IAM que se describen en los pasos del 5 al 7 de Crea una cuenta de servicio y otórgale roles de IAM.

Configurar las notificaciones

Completa estos pasos para cada organización Google Cloud desde la que desees importar datos de Security Command Center.

Configura la búsqueda de notificaciones de la siguiente manera:

- Habilita la API de Security Command Center.

- Crea un filtro para exportar los resultados y los elementos.

- Crea cuatro temas de Pub/Sub: uno para los resultados, uno para los recursos, uno para los registros de auditoría y uno para los activos.

NotificationConfigdebe usar el tema de Pub/Sub que crearás para los resultados.

Necesitarás el ID de tu organización, el ID del proyecto y los nombres de tema de Pub/Sub de esta tarea para configurar Elastic Stack.

Habilita la API de Cloud Asset para el proyecto.

Instala los componentes de Docker y Elasticsearch

Sigue estos pasos para instalar los componentes de Docker y Elasticsearch en tu entorno.

Instala Docker Engine y Docker Compose

Puedes instalar Docker para usarlo de forma local o con un proveedor de servicios en la nube. Para comenzar, completa las siguientes guías en la documentación del producto de Docker:

Instala Elasticsearch y Kibana

La imagen de Docker que instalaste en Instala Docker incluye Logstash y Filebeat. Si aún no instalaste Elasticsearch y Kibana, usa las siguientes guías para instalar las aplicaciones:

Para completar esta guía, necesitas la siguiente información de esas tareas:

- Elastic Stack: host, puerto, certificado, nombre de usuario y contraseña

- Kibana: host, puerto, certificado, nombre de usuario y contraseña

Descarga el módulo de GoApp

En esta sección, se explica cómo descargar el módulo GoApp, un programa de Go mantenido por Security Command Center. El módulo automatiza el proceso de programación de llamadas a la API de Security Command Center y recupera con regularidad los datos de Security Command Center para usarlos en Elastic Stack.

Para instalar GoApp, haz lo siguiente:

En una ventana de la terminal, instala wget, una utilidad de software gratuita que se usa para recuperar contenido de servidores web.

Para las distribuciones de Ubuntu y Debian, ejecuta lo siguiente:

apt-get install wgetPara las distribuciones de RHEL, CentOS y Fedora, ejecuta lo siguiente:

yum install wgetInstala

unzip, una utilidad de software gratuita que se usa para extraer el contenido de los archivos ZIP.Para las distribuciones de Ubuntu y Debian, ejecuta lo siguiente:

apt-get install unzipPara las distribuciones de RHEL, CentOS y Fedora, ejecuta lo siguiente:

yum install unzipCrea un directorio para el paquete de instalación de GoogleSCCElasticIntegration:

mkdir GoogleSCCElasticIntegrationDescarga el paquete de instalación de GoogleSCCElasticIntegration:

wget -c https://storage.googleapis.com/security-center-elastic-stack/GoogleSCCElasticIntegration-Installation.zipExtrae el contenido del paquete de instalación de GoogleSCCElasticIntegration en el directorio

GoogleSCCElasticIntegration:unzip GoogleSCCElasticIntegration-Installation.zip -d GoogleSCCElasticIntegrationCrea un directorio de trabajo para almacenar y ejecutar los componentes del módulo

GoApp:mkdir WORKING_DIRECTORYReemplaza

WORKING_DIRECTORYpor el nombre del directorio.Navega al directorio de instalación de

GoogleSCCElasticIntegration:cd ROOT_DIRECTORY/GoogleSCCElasticIntegration/Reemplaza

ROOT_DIRECTORYpor la ruta de acceso al directorio que contiene el directorioGoogleSCCElasticIntegration.Mueve

install,config.yml,dashboards.ndjsony la carpetatemplates(con los archivosfilebeat.tmpl,logstash.tmplydocker.tmpl) a tu directorio de trabajo.mv install/install install/config.yml install/templates/docker.tmpl install/templates/filebeat.tmpl install/templates/logstash.tmpl install/dashboards.ndjson WORKING_DIRECTORYReemplaza

WORKING_DIRECTORYpor la ruta de acceso al directorio de trabajo.

Instala el contenedor de Docker

Para configurar el contenedor de Docker, descarga e instala una imagen con formato previo de Google Cloud que contenga Logstash y Filebeat. Para obtener información sobre la imagen de Docker, ve al repositorio de Artifact Registry en la consola de Google Cloud .

Durante la instalación, debes configurar el módulo GoApp con las credenciales de Security Command Center y Elastic Stack.

Navega hasta el directorio de trabajo:

cd /WORKING_DIRECTORYReemplaza

WORKING_DIRECTORYpor la ruta de acceso al directorio de trabajo.Verifica que los siguientes archivos aparezcan en tu directorio de trabajo:

├── config.yml ├── install ├── dashboards.ndjson ├── templates ├── filebeat.tmpl ├── docker.tmpl ├── logstash.tmplEn un editor de texto, abre el archivo

config.ymly agrega las variables solicitadas. Si no se requiere una variable, puedes dejarla en blanco.Variable Descripción Obligatorio elasticsearchEs la sección para la configuración de Elasticsearch. Obligatorio hostLa dirección IP de tu host de Elastic Stack Obligatorio passwordTu contraseña de Elasticsearch Opcional portEl puerto de tu host de Elastic Stack Obligatorio usernameTu nombre de usuario de Elasticsearch. Opcional cacertCertificado del servidor de Elasticsearch (por ejemplo, path/to/cacert/elasticsearch.cer)Opcional http_proxyUn vínculo con el nombre de usuario, la contraseña, la dirección IP y el puerto para tu host del proxy (por ejemplo, http://USER:PASSWORD@PROXY_IP:PROXY_PORT)Opcional kibanaLa sección para la configuración de Kibana Obligatorio hostLa dirección IP o el nombre de host al que se vinculará el servidor de Kibana. Obligatorio passwordTu contraseña de Kibana Opcional portEl puerto para el servidor de Kibana. Obligatorio usernameTu nombre de usuario de Kibana Opcional cacertCertificado del servidor de Kibana (por ejemplo, path/to/cacert/kibana.cer)Opcional cronLa sección para tu configuración de cron Opcional assetLa sección para la configuración de cron de tu recurso (por ejemplo, 0 */45 * * * *).Opcional sourceEs la sección para la configuración de cron de tu fuente (por ejemplo, 0 */45 * * * *). Para obtener más información, consulta el generador de expresiones cron.Opcional organizationsLa sección de configuración de tu organización Google Cloud Para agregar varias Google Cloud organizaciones, copia todo lo que se encuentra entre - id:ysubscription_nameenresource.Obligatorio idEl ID de tu organización. Obligatorio client_credential_pathUno de los siguientes: - La ruta de acceso a tu archivo JSON, si usas claves de cuenta de servicio

- El archivo de configuración de credenciales, si usas la federación de Workload Identity

- No especifiques nada si esta es la organización Google Cloud en la que instalarás el contenedor de Docker.

Opcional, según tu entorno updateSi actualizas desde una versión anterior, ya sea npara no oypara síOpcional projectLa sección del ID de tu proyecto Obligatorio idEs el ID del proyecto que contiene el tema de Pub/Sub. Obligatorio auditlogEs la sección del tema y la suscripción de Pub/Sub para los registros de auditoría. Opcional topic_nameEl nombre del tema de Pub/Sub para los registros de auditoría Opcional subscription_nameEl nombre de la suscripción a Pub/Sub para los registros de auditoría Opcional findingsEs la sección del tema y la suscripción de Pub/Sub para los hallazgos. Opcional topic_nameEs el nombre del tema de Pub/Sub para los resultados. Opcional start_dateLa fecha opcional para comenzar a migrar los resultados, por ejemplo, 2021-04-01T12:00:00+05:30Opcional subscription_nameEs el nombre de la suscripción a Pub/Sub para los hallazgos. Opcional assetEs la sección para la configuración del activo. Opcional iampolicyEs la sección del tema y la suscripción de Pub/Sub para las políticas de IAM. Opcional topic_nameEs el nombre del tema de Pub/Sub para las políticas de IAM. Opcional subscription_nameEl nombre de la suscripción a Pub/Sub para las políticas de IAM. Opcional resourceEs la sección del tema y la suscripción de Pub/Sub para los recursos. Opcional topic_nameEs el nombre del tema de Pub/Sub para los recursos. Opcional subscription_nameNombre de la suscripción a Pub/Sub para los recursos. Opcional Archivo

config.ymlde ejemploEn el siguiente ejemplo, se muestra un archivo

config.ymlque incluye dos Google Cloud organizaciones.elasticsearch: host: 127.0.0.1 password: changeme port: 9200 username: elastic cacert: path/to/cacert/elasticsearch.cer http_proxy: http://user:password@proxyip:proxyport kibana: host: 127.0.0.1 password: changeme port: 5601 username: elastic cacert: path/to/cacert/kibana.cer cron: asset: 0 */45 * * * * source: 0 */45 * * * * organizations: – id: 12345678910 client_credential_path: update: project: id: project-id-12345 auditlog: topic_name: auditlog.topic_name subscription_name: auditlog.subscription_name findings: topic_name: findings.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings.subscription_name asset: iampolicy: topic_name: iampolicy.topic_name subscription_name: iampolicy.subscription_name resource: topic_name: resource.topic_name subscription_name: resource.subscription_name – id: 12345678911 client_credential_path: update: project: id: project-id-12346 auditlog: topic_name: auditlog2.topic_name subscription_name: auditlog2.subscription_name findings: topic_name: findings2.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings1.subscription_name asset: iampolicy: topic_name: iampolicy2.topic_name subscription_name: iampolicy2.subscription_name resource: topic_name: resource2.topic_name subscription_name: resource2.subscription_nameEjecuta los siguientes comandos para instalar la imagen de Docker y configurar el módulo

GoApp.chmod +x install ./installEl módulo

GoAppdescarga la imagen de Docker, la instala y configura el contenedor.Cuando finalice el proceso, copia la dirección de correo electrónico de la cuenta de servicio de WriterIdentity del resultado de la instalación.

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{Tu directorio de trabajo debe tener la siguiente estructura:

├── config.yml ├── dashboards.ndjson ├── docker-compose.yml ├── install ├── templates ├── filebeat.tmpl ├── logstash.tmpl ├── docker.tmpl └── main ├── client_secret.json ├── filebeat │ └── config │ └── filebeat.yml ├── GoApp │ └── .env └── logstash └── pipeline └── logstash.conf

Actualiza los permisos de los registros de auditoría

Para actualizar los permisos a fin de que los registros de auditoría puedan fluir a tu SIEM, haz lo siguiente:

Navega a la página de Cloud Pub/Sub

Selecciona un proyecto que incluya tus temas de Pub/Sub.

Selecciona el tema de Pub/Sub que creaste para los registros de auditoría.

En Permisos, agrega la cuenta de servicio de WriterIdentity (que copiaste en el paso 4 del procedimiento de instalación) como una principal nueva y asígnale el rol Pub/Sub Publisher. Se actualiza la política de registro de auditoría.

Se completó la configuración de Docker y Elastic Stack. Ahora puedes configurar Kibana.

Visualiza registros de Docker

Abre una terminal y ejecuta el siguiente comando para ver la información del contenedor, incluidos los ID de contenedor. Ten en cuenta el ID del contenedor en el que está instalado Elastic Stack.

docker container lsPara iniciar un contenedor y ver sus registros, ejecuta los siguientes comandos:

docker exec -it CONTAINER_ID /bin/bash cat go.logReemplaza

CONTAINER_IDpor el ID del contenedor en el que está instalado Elastic Stack.

Configura Kibana

Completa estos pasos cuando instalas el contenedor de Docker por primera vez.

Abre

kibana.ymlen un editor de texto.sudo vim KIBANA_DIRECTORY/config/kibana.ymlReemplaza

KIBANA_DIRECTORYpor la ruta a la carpeta de instalación de Kibana.Actualiza las siguientes variables:

server.port: el puerto que se usará para el servidor de backend de Kibana; el valor predeterminado es 5601server.host: la dirección IP o el nombre de host al que se vinculará el servidor de Kibanaelasticsearch.hosts: la dirección IP y el puerto de la instancia de Elasticsearch que se usará para las consultasserver.maxPayloadBytes: el tamaño máximo de la carga útil en bytes para las solicitudes del servidor entrante; el valor predeterminado es 1,048,576url_drilldown.enabled: un valor booleano que controla la capacidad de navegar desde el panel de Kibana a URL internas o externas el valor predeterminado estrue

La configuración completa es similar a la siguiente:

server.port: PORT server.host: "HOST" elasticsearch.hosts: ["http://ELASTIC_IP_ADDRESS:ELASTIC_PORT"] server.maxPayloadBytes: 5242880 url_drilldown.enabled: true

Importa paneles de Kibana

- Abre la aplicación Kibana.

- En el menú de navegación, ve a Administración de pilas y haz clic en Objetos guardados.

- Haz clic en Importar, navega al directorio de trabajo y selecciona dashboards.ndjson. Los paneles se importan y se crean los patrones de índice.

Actualiza el contenedor de Docker

Si implementaste una versión anterior del módulo GoApp, puedes actualizar a una versión más reciente.

Cuando actualizas el contenedor de Docker a una versión más reciente, puedes mantener la configuración existente de la cuenta de servicio, los temas de Pub/Sub y los componentes de ElasticSearch.

Si deseas actualizar desde una integración que no usó un contenedor de Docker, consulta Actualiza a la versión más reciente.

Si actualizas desde la versión 1, completa estas acciones:

Agrega el rol Escritor de configuración de registros (

roles/logging.configWriter) a la cuenta de servicio.Crea un tema de Pub/Sub para tus registros de auditoría.

Si instalas el contenedor de Docker en otra nube, configura la federación de Workload Identity y descarga el archivo de configuración de credenciales.

De forma opcional, para evitar problemas cuando importes los paneles nuevos, quita los paneles existentes de Kibana:

- Abre la aplicación Kibana.

- En el menú de navegación, ve a Administración de pilas y haz clic en Objetos guardados.

- Busca SCC de Google.

- Selecciona todos los paneles que desees quitar.

- Haz clic en Borrar.

Quita el contenedor de Docker existente:

Abre una terminal y detén el contenedor:

docker stop CONTAINER_IDReemplaza

CONTAINER_IDpor el ID del contenedor en el que está instalado Elastic Stack.Quita el contenedor de Docker:

docker rm CONTAINER_IDSi es necesario, agrega

-fantes del ID del contenedor para quitarlo de manera forzosa.

Completa los pasos del 1 al 7 en Descarga el módulo de GoApp.

Mueve el archivo

config.envexistente de la instalación anterior al directorio\update.Si es necesario, otorga permiso de ejecución para ejecutar

./update:chmod +x ./update ./updateEjecuta

./updatepara convertirconfig.envenconfig.yml.Verifica que el archivo

config.ymlincluya tu configuración existente. De lo contrario, vuelve a ejecutar./update.Para admitir varias organizaciones de Google Cloud , agrega otra configuración de organización al archivo

config.yml.Mueve el archivo

config.ymla tu directorio de trabajo, donde se encuentra el archivoinstall.Completa los pasos en Instala Docker.

Completa los pasos de la sección Actualiza los permisos de los registros de auditoría.

Importa los paneles nuevos, como se describe en Importa los paneles de Kibana. En este paso, se reemplazarán tus paneles de Kibana existentes.

Visualiza y edita los paneles de Kibana

Puedes usar paneles personalizados en Elastic Stack para visualizar y analizar tus resultados, elementos y fuentes de seguridad. Los paneles muestran resultados críticos y ayudan a tu equipo de seguridad a priorizar correcciones.

Panel Descripción general

El panel Descripción general contiene una serie de gráficos que muestran la cantidad total de resultados en tus organizaciones de Google Cloud por nivel de gravedad, categoría y estado. Los resultados se compilan a partir de los servicios integrados de Security Command Center, como Security Health Analytics, Web Security Scanner, Event Threat Detection y Container Threat Detection, y cualquier servicio integrado que habilites.

Para filtrar contenido por criterios como parámetros de configuración incorrectos o vulnerabilidades, puedes seleccionar la Clase del resultado.

Los gráficos adicionales muestran qué categorías, proyectos y elementos generan la mayor cantidad de resultados.

Panel Elementos

En el panel Recursos, se muestran las tablas que muestran tus recursos de Google Cloud. En las tablas, se muestran los propietarios de los recursos, los recuentos de recursos por tipo y proyecto de recursos, y los elementos que se agregaron y actualizaron más recientemente.

Puedes filtrar los datos de los recursos por organización, nombre, tipo y elementos superiores, y desglosar los resultados para recursos específicos con rapidez. Si haces clic en el nombre de un recurso, se te redireccionará a la página Activos de Security Command Center en la consola de Google Cloud y se mostrarán los detalles del recurso seleccionado.

Panel Registros de auditoría

En el panel Registros de auditoría, se muestra una serie de gráficos y tablas en los que se muestra información de registro de auditoría. Los registros de auditoría que se incluyen en el panel son la actividad del administrador, el acceso a los datos, los eventos del sistema y los registros de auditoría de política denegada. La tabla incluye la hora, la gravedad, el tipo de registro, el nombre del registro, el nombre del servicio, el nombre del recurso y el tipo de recurso.

Puedes filtrar los datos por organización, fuente (como un proyecto), gravedad, tipo de registro y tipo de recurso.

Panel Resultados

En el panel Resultados, se incluyen gráficos que muestran tus resultados más recientes. Los gráficos proporcionan información sobre la cantidad de resultados, su gravedad, categoría y estado. También puedes ver los resultados activos con el tiempo y qué proyectos o recursos tienen la mayor cantidad de resultados.

Puedes filtrar los datos por organización y clase de hallazgo.

Si haces clic en un nombre de resultado, se te redireccionará a la página Resultados de Security Command Center en la Google Cloud consola y se mostrarán los detalles del resultado seleccionado.

Panel Fuentes

En el panel Fuentes (Sources), se muestra la cantidad total de resultados y fuentes de seguridad, la cantidad de resultados por nombre de fuente y una tabla de todas tus fuentes de seguridad. Las columnas de la tabla incluyen el nombre, el nombre visible y la descripción.

Agregar columnas

- Navega a un panel.

- Haz clic en Editar y, luego, en Editar visualización.

- En Agregar subbucket, selecciona Dividir filas.

- En la lista, selecciona la agregación de Términos.

- En el menú desplegable Descendente, selecciona ascendente o descendente. En el campo Tamaño, ingresa la cantidad máxima de filas para la tabla.

- Selecciona la columna que deseas agregar y haz clic en Actualizar.

- Guarda los cambios.

Cómo ocultar o quitar columnas

- Navega al panel de control.

- Haz clic en Editar.

- Para ocultar una columna, junto al nombre de la columna, haz clic en el ícono de visibilidad o de ojo.

- Para quitar una columna, junto al nombre de la columna, haz clic en la X o en el ícono de borrar.

Desinstala la integración con Elasticsearch

Completa las siguientes secciones para quitar la integración entre Security Command Center y Elasticsearch.

Cómo quitar paneles, índices y patrones de índice

Quita los paneles cuando quieras desinstalar esta solución.

Navega a los paneles.

Busca Google SCC y selecciona todos los paneles.

Haz clic en Borrar paneles.

Navega a Stack Management > Index Management.

Cierra los siguientes índices:

- gccassets

- gccfindings

- gccsources

- gccauditlogs

Navega a Stack Management > Index Patterns.

Cierra los siguientes patrones:

- gccassets

- gccfindings

- gccsources

- gccauditlogs

Desinstala Docker

Borra el objeto NotificationConfig para Pub/Sub. Para encontrar el nombre de NotificationConfig, ejecuta el siguiente comando:

docker exec googlescc_elk ls docker exec googlescc_elk cat NotificationConf_}}HashId{{Quita los feeds de Pub/Sub para los recursos, los resultados, las políticas de IAM y los registros de auditoría. Para encontrar los nombres de los feeds, ejecuta el siguiente comando:

docker exec googlescc_elk ls docker exec googlescc_elk cat Feed_}}HashId{{Quita el receptor de los registros de auditoría. Para encontrar el nombre del receptor, ejecuta el siguiente comando:

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{Para ver la información del contenedor, incluidos los ID de contenedor, abre la terminal y ejecuta el siguiente comando:

docker container lsDetén el contenedor:

docker stop CONTAINER_IDReemplaza

CONTAINER_IDpor el ID del contenedor en el que está instalado Elastic Stack.Quita el contenedor de Docker:

docker rm CONTAINER_IDSi es necesario, agrega

-fantes del ID del contenedor para quitarlo de manera forzosa.Quita la imagen de Docker:

docker rmi us.gcr.io/security-center-gcr-host/googlescc_elk_v3:latestBorra el directorio de trabajo y el archivo

docker-compose.yml:rm -rf ./main docker-compose.yml

¿Qué sigue?

Obtén más información para configurar la búsqueda de notificaciones en Security Command Center.

Lee sobre cómo filtrar notificaciones de resultados en Security Command Center.