Puedes conectar el nivel Enterprise de Security Command Center a tu entorno de Microsoft Azure para hacer lo siguiente:

- Habilita la detección de resultados relacionados con configuraciones erróneas.

- Identifica posibles rutas de ataque desde Internet pública hasta tus recursos de Microsoft Azure de alto valor.

- Mapea el cumplimiento de los recursos de Microsoft Azure con varios estándares y comparativas.

La conexión de Security Command Center a Microsoft Azure ofrece un único lugar para que tu equipo gestione y corrija las configuraciones incorrectas tanto en Google Cloud como en Azure.

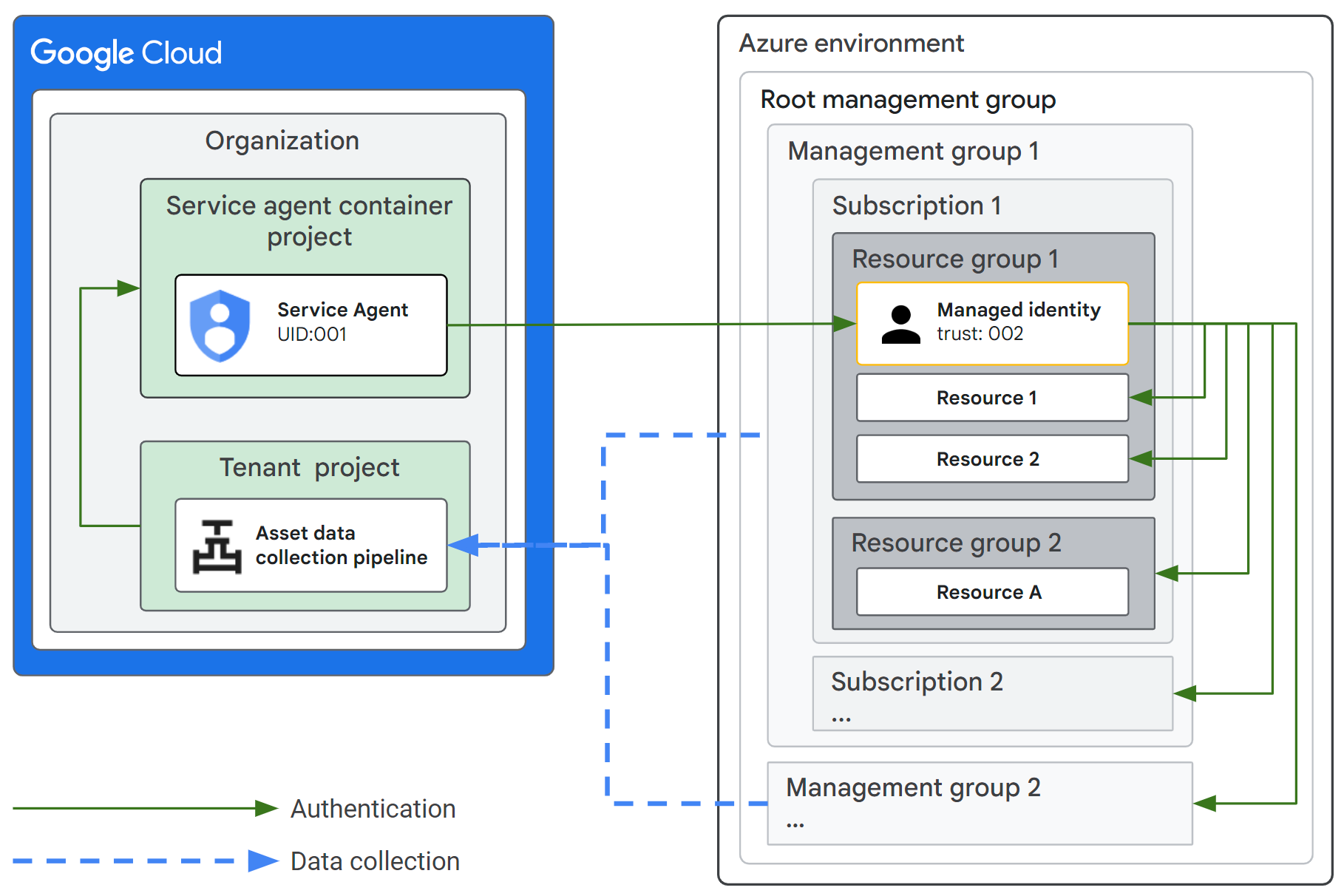

Para configurar una conexión de confianza entre Security Command Center y Azure, debes usar un Google Cloud agente de servicio y una identidad gestionada asignada por el usuario de Microsoft Azure con acceso a los recursos de Azure que quieras monitorizar. Usted gestiona y controla la configuración de confianza en su entorno de Microsoft Azure.

Puede crear una conexión de Azure por cada organización de Google Cloud .

Security Command Center usa esta conexión para recoger periódicamente datos sobre los recursos de Microsoft Azure que definas. Estos datos se tratan de la misma forma que los Datos de Servicio, tal como se indica en el Aviso de Privacidad de Google Cloud. El conector usa llamadas a la API para recoger datos de recursos de Azure. Estas llamadas a la API pueden incurrir en cargos de Microsoft Azure.

Durante un análisis, la canalización de recogida de datos depende del agente de servicio para autenticarse en el entorno de Microsoft Azure mediante la identidad gestionada asignada por el usuario.

En el siguiente diagrama se muestra cómo se establece la confianza entre Security Command Center y Azure.

En este documento se describe cómo configurar la conexión con Microsoft Azure. A grandes rasgos, los pasos son los siguientes:

Sigue los pasos de la sección Antes de empezar.

Crea el conector de Azure y configura qué suscripciones y ubicaciones se van a analizar. Para seguir estos pasos, necesitas el ID de inquilino de Microsoft Azure. De esta forma, se crea el ID del agente de servicio.

Configura el entorno de Azure para crear una identidad gestionada asignada por el usuario específica con los siguientes roles:

Lector en el ámbito del grupo de gestión raíz de Microsoft Azure para leer recursos, suscripciones y la jerarquía de grupos de gestión.

Lector de Key Vault en el ámbito del grupo de administración raíz de Microsoft Azure para leer metadatos sobre almacenes de claves y certificados, claves y secretos relacionados.

Lector de datos de blobs de almacenamiento en el ámbito del grupo de administración raíz de Microsoft Azure para leer metadatos sobre los recursos. Concede este rol si tienes previsto habilitar la opción Conceder permisos para la detección de Protección de Datos Sensibles al configurar el conector de Azure.

Lectores de directorios en Microsoft Entra ID para leer grupos y miembros.

Lector de seguridad en Microsoft Entra ID para leer las políticas de autorización.

El nombre visible predeterminado del grupo de gestión raíz es

Tenant root group.Security Command Center necesita estos permisos para identificar grupos de gestión, grupos con miembros y definiciones de roles, que se encuentran en un nivel superior al de las suscripciones en la jerarquía de recursos.

También debes configurar una credencial de identidad federada para la identidad gestionada asignada por el usuario con información sobre el agente de servicio.

Puedes seguir los pasos manualmente o usar Terraform. Necesitas el ID del agente de servicio para seguir los pasos manualmente.

Completa la configuración del conector de Azure y prueba la conexión. Para llevar a cabo estos pasos, debes usar información sobre la identidad gestionada asignada por el usuario.

El conector de Azure no ingiere los registros de Azure necesarios para las funciones de detección seleccionadas de SIEM en Security Command Center Enterprise. Para obtener más información, consulta el artículo Conectarse a Microsoft Azure para recopilar datos de registro.

Antes de empezar

En las siguientes secciones se describen los requisitos previos, las decisiones y la información que necesitas antes de configurar la conexión entre Security Command Center y Microsoft Azure.

Revisar las funciones de Microsoft Azure

Familiarízate con los siguientes conceptos y funciones de Microsoft Azure:

Federación de identidades de cargas de trabajo en Azure, credenciales federadas y configuración de una identidad federada en una identidad gestionada asignada por el usuario.

Crear y gestionar grupos de recursos con el portal de Microsoft Azure, la CLI de Azure o Terraform.

Asignación de roles integrados de Azure y roles integrados de Microsoft Entra.

Planificar la recogida de datos

Cuando planifique la estrategia de recogida de datos, haga lo siguiente. Necesitarás esta información para seguir los pasos que se indican en este documento.

Crea o identifica el grupo de recursos en el que crearás la identidad gestionada definida por el usuario. Necesitará el nombre del grupo de recursos durante la configuración.

Sustituye la variable RESOURCE_GROUP_NAME por el nombre del grupo de recursos para rellenar el valor en los próximos pasos de este documento.

Identifica los recursos de los que quieras recoger datos. Si tienes previsto recoger datos solo de determinadas suscripciones o regiones, identifícalas y regístralas durante la planificación.

También puedes configurar el conector de Azure para que detecte recursos automáticamente en todas las suscripciones y regiones.

Configurar permisos en Google Cloud

En Google Cloud, para crear y gestionar una conexión con proveedores de servicios en la nube de terceros, debes tener asignado el rol Propietario de recursos de Cloud (roles/cloudasset.owner) en la organización. Para obtener más información sobre cómo conceder roles, consulta el artículo sobre cómo gestionar el acceso.

Configurar permisos en Microsoft Azure

Para seguir los pasos de Configurar Microsoft Azure manualmente o Configurar Microsoft Azure con Terraform, debes tener una identidad de Azure con al menos un grupo de recursos creado, además de los siguientes permisos para configurar las políticas de gestión de identidades y accesos de Microsoft Azure y Microsoft Entra.

Microsoft.Authorization/roleAssignments/writeen el ámbito del grupo de administración raíz. Esta opción está disponible en cualquiera de los siguientes roles integrados: Administrador de control de acceso basado en roles o Administrador de acceso de usuarios.Los siguientes permisos en el ámbito de un grupo de recursos en el que se creará la identidad gestionada asignada por el usuario:

Microsoft.ManagedIdentity/userAssignedIdentities/writeMicrosoft.ManagedIdentity/userAssignedIdentities/federatedIdentityCredentials/write

Están disponibles en el rol integrado Colaborador de identidad gestionada.

El permiso de Microsoft Entra,

microsoft.directory/roleAssignments/allProperties/allTasks. Está disponible en el rol integrado de Microsoft Entra Administrador de roles con privilegios.

Debes tener acceso elevado para definir permisos en el ámbito del grupo de administración raíz. Consulta los pasos para elevar el acceso de un administrador global en el artículo Elevar el acceso para gestionar todas las suscripciones y grupos de gestión de Azure.

Habilitar y configurar el conector de Azure de Security Command Center

Sigue estos pasos para crear y configurar el conector de Azure.

Asegúrate de que tienes los permisos definidos en la sección Configurar permisos en Google Cloud.

Asegúrate de tener el ID de cliente de 36 caracteres de Microsoft Azure.

Abre la pestaña Conectores en la página Configuración.

Selecciona la organización en la que has activado Security Command Center Enterprise.

Haz clic en Añadir conector > Microsoft Azure.

En la página Configurar conector, introduce el ID de cliente de Azure.

Para permitir que Protección de Datos Sensibles cree un perfil de tus datos de Azure, deja seleccionada la opción Conceder permisos para la detección de Protección de Datos Sensibles. Esta opción añade el rol Lector de datos de blobs de almacenamiento en la plantilla de Terraform de la identidad gestionada definida por el usuario.

Selecciona una de las siguientes opciones:

Añadir suscripciones automáticamente: Security Command Center detectará e incluirá automáticamente las suscripciones y los grupos de gestión. Si quieres, puedes excluir los IDs de suscripción para que no se recojan añadiéndolos al campo Excluir suscripciones de Azure.

Añadir suscripciones individualmente: Security Command Center no descubrirá automáticamente las suscripciones. Debes definir al menos una suscripción con el campo Añadir suscripción de Azure.

En la sección Seleccionar ubicaciones de Azure para recoger datos, puede seleccionar una o varias ubicaciones de Microsoft Azure para recoger datos. Deja este campo vacío para recoger datos de todas las ubicaciones. Cuando seleccionas una ubicación en el menú, las ubicaciones deseleccionadas se excluyen.

La configuración recomendada es Descubrir automáticamente tus suscripciones de Azure y usar todas las ubicaciones de Microsoft Azure.

Haz clic en Siguiente. Se abrirá la página Conectar con Azure.

Deja abierta la página Connect to Azure (Conectar con Azure) y continúa con la sección Configurar el entorno de Microsoft Azure.

Después de configurar Microsoft Azure, volverás a esta página para terminar de configurar el conector de Azure.

Configurar el entorno de Microsoft Azure

Completa una de las siguientes secciones:

Configurar Microsoft Azure manualmente

En la siguiente sección se describen los pasos manuales de alto nivel para configurar el entorno de Azure que establece la confianza entre Security Command Center y Microsoft Azure. Este procedimiento no es exhaustivo. En cada sección se proporcionan enlaces a la documentación de Microsoft Azure, donde se explica cómo llevar a cabo esa tarea.

Requisitos previos

Asegúrate de que tienes los permisos definidos en la sección Configurar permisos en Microsoft Azure.

Asegúrate de tener el ID del agente de servicio, que se generó cuando creaste el conector de Azure de Security Command Center.

Paso 1: Crear una identidad gestionada asignada por el usuario en un grupo de recursos

Sigue los pasos que se indican en el artículo Gestionar identidades gestionadas asignadas por el usuario para crear la identidad gestionada asignada por el usuario.

Cuando crees la identidad, especifica lo siguiente:

- Suscripción: selecciona la suscripción en la que se gestionará la identidad.

- Grupo de recursos: especifica el nombre del grupo de recursos, RESOURCE_GROUP_NAME, donde se gestionará la identidad. Ya lo identificó al planificar la recogida de datos.

- Región: selecciona una región, por ejemplo,

East US. - Nombre: introduce un nombre para la identidad gestionada asignada por el usuario. Por ejemplo:

gcp-managed-identity. Sustituye la variable USER_ASSIGNED_MANAGED_IDENTITY_NAME por el nombre de la identidad. Se rellenará en los pasos de este documento donde sea necesario.

Registra la siguiente información. Lo usarás en los próximos pasos.

- ID de cliente: valor de 36 caracteres asignado a la identidad.

- ID de objeto (principal): valor de 36 caracteres asignado a la identidad.

- Nombre de identidad: el valor que has definido en Nombre.

Paso 2: Crea una credencial federada para la identidad gestionada asignada por el usuario

Para añadir una credencial federada a la identidad gestionada asignada por el usuario, sigue los pasos que se indican en el artículo Configurar una identidad gestionada asignada por el usuario para que confíe en un proveedor de identidades externo.

Sigue las instrucciones que se describen en la sección Otro emisor y define lo siguiente:

- Situación de credenciales federadas: elige Otro: configura una identidad gestionada por un proveedor externo de OpenID Connect para acceder a los recursos de Microsoft Azure como esta aplicación.

- URL del emisor: introduce

https://accounts.google.com. - Identificador de asunto: introduce el ID del agente de servicio que se generó cuando creaste el conector de Azure de Security Command Center.

- Nombre: introduce un nombre para la credencial federada. Por ejemplo,

gcp-managed-identity-fic. - Audiencia: introduce

https://cloud.google.com.

Paso 3: Asigna roles integrados de Microsoft Azure

Sigue los pasos que se indican en Asignar roles de Azure mediante el portal de Azure para asignar los siguientes roles integrados de Microsoft Azure a la identidad gestionada asignada por el usuario:

- Lector de Key Vault

- Google Reader

- Lector de datos de blob de Storage

Asigna estos roles en el ámbito del grupo de gestión raíz.

Paso 4: Asigna los roles integrados de Microsoft Entra ID

Sigue los pasos que se indican en Asignar roles de Microsoft Entra a usuarios para asignar los siguientes roles integrados de Microsoft Entra ID a la identidad gestionada asignada por el usuario:

- Lectores de directorios

- Lector de seguridad

Cuando hayas terminado, ve a la sección Completar la configuración del conector de Azure.

Configurar Microsoft Azure con Terraform

En los siguientes pasos generales se describe cómo usar Terraform para configurar Microsoft Azure. Este procedimiento no es exhaustivo. Para obtener más información sobre el uso de Terraform para aprovisionar recursos, consulta la documentación de Terraform en Azure.

Abre la página Connect to Azure (Conectar con Azure) que dejaste abierta cuando creaste el conector de Azure.

Haz clic en Descargar plantillas de Terraform. Se descargará el archivo

azure_terraform.zipque contiene varios archivos JSON.Inicia sesión en Microsoft Azure y, a continuación, abre Azure Cloud Shell con BASH o Azure PowerShell.

Configura Terraform de acuerdo con las políticas de tu organización siguiendo una de estas instrucciones:

Copia el archivo

azure_terraform.zipen tu entorno de Azure Cloud Shell y, a continuación, extrae el contenido. Verás los siguientes archivos:main.tf.json,outputs.tf.json,providers.tf.jsonyvariables.tf.json.Crea copias de estos archivos en un directorio independiente.

- Crea un directorio para probar el código de Terraform de ejemplo y conviértelo en el directorio actual.

En el directorio que acabas de crear, haz copias de los archivos JSON extraídos con el mismo nombre que el archivo original:

- Crea un archivo llamado

main.tf.jsony, a continuación, copia y pega el código del archivomain.tf.jsonextraído. - Crea un archivo llamado

providers.tf.jsony, a continuación, copia y pega el código del archivoproviders.tf.jsonextraído. - Crea un archivo llamado

outputs.tf.jsony, a continuación, copia y pega el código del archivooutputs.tf.jsonextraído. - Crea un archivo llamado

variables.tf.jsony, a continuación, copia y pega el código del archivovariables.tf.jsonextraído.

- Crea un archivo llamado

Ejecuta el siguiente comando para inicializar la implementación de Terraform.

terraform init -upgradeEjecuta el siguiente comando para crear un plan de ejecución.

terraform plan -out main.tfplan -var="resource_group_name=RESOURCE_GROUP_NAME" -var="user_assigned_managed_identity_name=USER_ASSIGNED_MANAGED_IDENTITY_NAME"Haz los cambios siguientes:

RESOURCE_GROUP_NAME: nombre del grupo de recursos de Microsoft Azure en el que se creará la identidad gestionada asignada por el usuario.USER_ASSIGNED_MANAGED_IDENTITY_NAME: el nombre de la identidad gestionada asignada por el usuario que se va a crear. Si no se especifica ningún valor, se utilizagoogle-cloud-managed-identityde forma predeterminada.

Ejecuta el siguiente comando para aplicar el plan de ejecución a la infraestructura de Microsoft Azure.

terraform apply main.tfplanContinúa con la sección Completa la configuración del conector de Azure.

Completar la configuración del conector de Azure

Asegúrate de que tienes la siguiente información sobre la identidad gestionada asignada por el usuario de Microsoft Azure:

- ID de cliente: el valor de 36 caracteres asignado a la identidad.

- ID de objeto (principal): el valor de 36 caracteres asignado a la identidad.

Para obtener información sobre cómo encontrar esta información, consulta Listar identidades gestionadas asignadas por el usuario.

Abre la página Connect to Azure (Conectar con Azure) que dejaste abierta cuando creaste el conector de Azure.

En la sección Detalles de la identidad gestionada de Azure, introduce lo siguiente:

- ID de cliente de identidad gestionada: es el ID de cliente.

- ID de objeto de identidad gestionada: es el ID de objeto (principal).

Haz clic en Continuar.

En la página Probar conector, haga clic en Probar conector para verificar que Security Command Center puede conectarse al entorno de Microsoft Azure.

Si la conexión se establece correctamente,el Google Cloud agente de servicio puede asumir la identidad gestionada asignada por el usuario de Microsoft Azure y tiene los permisos de Microsoft Azure y Microsoft Entra necesarios. Si la conexión no se establece correctamente, consulta el artículo Solucionar errores al probar la conexión.

Haz clic en Guardar. Se mostrará la página Conectores.

El conector empieza a analizar y recoger datos de las suscripciones y ubicaciones de Azure que haya especificado. Los resultados pueden tardar hasta 24 horas en aparecer.

Solucionar errores al probar la conexión

En la siguiente sección se describen los errores que pueden producirse al probar la conexión entre Security Command Center y Microsoft Azure, así como la forma de resolverlos.

Error AZURE_ENABLED_SUBSCRIPTIONS_NOT_FOUND

El conector de Azure no ha encontrado suscripciones habilitadas en el cliente identificado por el campo ID de cliente de Azure. Comprueba lo siguiente:

- Si la opción Añadir suscripciones automáticamente está seleccionada, compruebe que el

inquilino incluya suscripciones que estén en el estado

Enabledy que no aparezcan en el campo Excluir suscripciones de Azure. - Si está seleccionada la opción Añadir suscripciones individualmente, comprueba que las suscripciones que has especificado tengan el estado

Enabled.

Error AZURE_FAILED_TO_ASSUME_MANAGED_IDENTITY

La conexión no es válida porque el agente de servicio Google Cloud no puede asumir la identidad gestionada asignada por el usuario de Microsoft Azure. Estas pueden ser algunas de las causas:

- La identidad gestionada asignada por el usuario especificada en la conexión no existe o la configuración es incorrecta.

- Puede que a la identidad gestionada asignada por el usuario especificada en la conexión le falte la credencial de identidad federada necesaria para confiar en el agente de servicio de Google Cloud .

Para solucionar este problema, sigue estos pasos:

- Revisa los ajustes que configuraste al crear la identidad gestionada asignada por el usuario en un grupo de recursos para asegurarte de que la identidad existe y de que la configuración es correcta.

- Revisa los ajustes definidos en la credencial de identidad federada para asegurarte de que la configuración es correcta.

Error AZURE_MANAGED_IDENTITY_MISSING_REQUIRED_PERMISSION

La conexión no es válida porque falta un rol obligatorio de Microsoft Azure o Microsoft Entra en la identidad gestionada asignada por el usuario de Azure. El mensaje de error incluye el rol que falta.

Para resolver este problema, revise los ajustes que configuró al configurar los roles integrados de Microsoft Azure y los roles integrados de Microsoft Entra para asegurarse de que la configuración sea correcta.

Error AZURE_MANAGED_IDENTITY_ASSUMPTION_FAILED_AND_MISSING_REQUIRED_PERMISSION

La conexión no es válida porque el agente de servicio no ha podido asumir la identidad gestionada asignada por el usuario de Microsoft Azure y, al mismo tiempo, le faltan algunos de los roles obligatorios de Microsoft Azure o Microsoft Entra. Google Cloud

El mensaje de error incluye detalles sobre el ámbito que no ha podido asumir la identidad gestionada asignada por el usuario y los roles que faltan.

Para solucionar este problema, sigue estos pasos:

- Revisa los ajustes asignados al crear la identidad gestionada asignada por el usuario en un grupo de recursos para asegurarte de que la identidad de la conexión existe y de que los ajustes son correctos.

- Revisa los ajustes que definiste al configurar los roles integrados de Microsoft Azure y los roles integrados de Microsoft Entra para asegurarte de que la configuración sea correcta.

Otros consejos para solucionar problemas

En la siguiente sección se describen los comportamientos y los posibles pasos para abordarlos.

Se devuelve un resultado de búsqueda de un recurso de Azure eliminado

Una vez que se elimina un recurso de Azure, pueden transcurrir hasta 40 horas para que se quite del sistema de inventario de recursos de Security Command Center. Si decides resolver una detección eliminando el recurso, es posible que la detección se siga notificando durante este periodo, ya que el recurso aún no se ha eliminado del sistema de inventario de recursos de Security Command Center.

Siguientes pasos

- Si es la primera vez que configuras Security Command Center Enterprise, consulta la guía de configuración para habilitar funciones adicionales.

También puedes hacer lo siguiente:

- Revisa y corrige los resultados de los datos de Azure.

- Ver recursos relacionados con las detecciones en la consola de Security Operations.

- Consulta las simulaciones de rutas de ataque de los recursos de Azure.