Esta página fornece uma vista geral da deteção de ameaças da máquina virtual.

Vista geral

A Deteção de ameaças da máquina virtual é um serviço integrado do Security Command Center. Este serviço analisa máquinas virtuais para detetar aplicações potencialmente maliciosas, como software de mineração de criptomoedas, rootkits no modo kernel e software malicioso em execução em ambientes de nuvem comprometidos.

A deteção de ameaças de VMs faz parte do conjunto de deteção de ameaças do Security Command Center e foi concebida para complementar as capacidades existentes da deteção de ameaças de eventos e da deteção de ameaças de contentores.

As conclusões da Deteção de ameaças de VMs são ameaças de gravidade elevada que recomendamos que corrija imediatamente. Pode ver as conclusões da Deteção de ameaças de VMs no Security Command Center.

Para organizações inscritas no Security Command Center Premium, as análises de deteção de ameaças de VMs são ativadas automaticamente. Se necessário, pode desativar o serviço ou ativá-lo ao nível do projeto. Para mais informações, consulte o artigo Ative ou desative a deteção de ameaças de VMs.

Como funciona a Deteção de ameaças de MV

A deteção de ameaças de VMs é um serviço gerido que analisa projetos do Compute Engine ativados e instâncias de máquinas virtuais (VMs) para detetar aplicações potencialmente maliciosas em execução em VMs, como software de mineração de criptomoedas e rootkits no modo kernel.

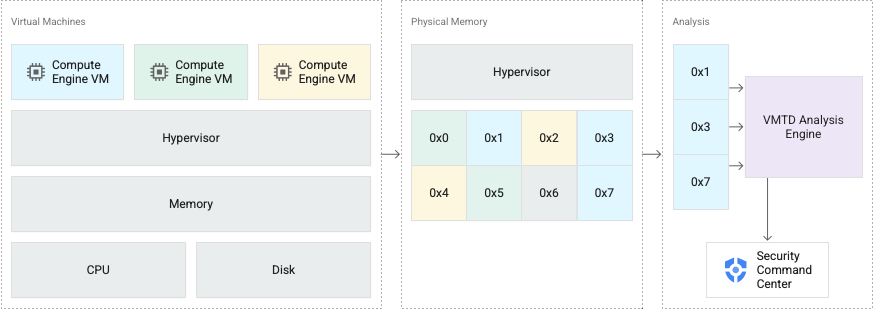

A figura seguinte é uma ilustração simplificada que mostra como o motor de análise da deteção de ameaças de VMs introduz metadados da memória do SO convidado da VM e escreve as conclusões no Security Command Center.

A Deteção de ameaças de VMs está integrada no hipervisor do Google Cloud, uma plataforma segura que cria e gere todas as VMs do Compute Engine.

A deteção de ameaças de VMs realiza periodicamente análises do hipervisor para a memória de uma VM convidada em execução sem pausar o funcionamento do convidado. Também analisa periodicamente clones de disco. Como este serviço funciona a partir do exterior da instância de VM convidada, não requer agentes convidados nem uma configuração especial do sistema operativo convidado e é resistente a contramedidas usadas por software malicioso sofisticado. Não são usados ciclos da CPU na VM convidada e não é necessária conetividade de rede. As equipas de segurança não precisam de atualizar as assinaturas nem gerir o serviço.

Como funciona a deteção de mineração de criptomoedas

Com tecnologia das regras de deteção de ameaças, a deteção de ameaças de VMs analisa informações sobre o software em execução em VMs, incluindo uma lista de nomes de aplicações, utilização da CPU por processo, hashes de páginas de memória, contadores de desempenho de hardware da CPU e informações sobre o código de máquina executado para determinar se alguma aplicação corresponde a assinaturas de mineração de criptomoedas conhecidas. Google CloudQuando possível, a deteção de ameaças de VMs determina o processo em execução associado às correspondências de assinaturas detetadas e inclui informações sobre esse processo na descoberta.

Como funciona a deteção de rootkits no modo kernel

A deteção de ameaças de VMs deduz o tipo de sistema operativo em execução na VM e usa essas informações para determinar o código do kernel, as regiões de dados só de leitura e outras estruturas de dados do kernel na memória. A deteção de ameaças de MV aplica várias técnicas para determinar se essas regiões foram adulteradas, comparando-as com hashes pré-calculados esperados para a imagem do kernel e validando a integridade de estruturas de dados importantes do kernel.

Como funciona a deteção de software malicioso

A Deteção de ameaças de VMs cria clones de curta duração do disco persistente da sua VM, sem interromper as suas cargas de trabalho, e analisa os clones do disco. Este serviço analisa ficheiros executáveis na VM para determinar se algum ficheiro corresponde a assinaturas de software malicioso conhecidas. A descoberta gerada contém informações sobre o ficheiro e as assinaturas de software malicioso detetadas.

Funcionalidades multinuvem

Fora do Google Cloud, a deteção de software malicioso também está disponível para VMs do Amazon Elastic Compute Cloud (EC2).

Para analisar VMs da AWS, tem de ser cliente do Security Command Center Enterprise e, primeiro, ativar a Deteção de ameaças de VMs para a AWS.

Só pode ativar esta funcionalidade ao nível da organização. Durante a análise, a Deteção de ameaças de VMs usa recursos no Google Cloud Google Cloud e na AWS.

Frequência de procura

Para a análise de memória, a Deteção de ameaças da VM analisa cada instância de VM imediatamente após a criação da instância. Além disso, a Deteção de ameaças de VMs analisa cada instância de VM a cada 30 minutos.

- Para a deteção de mineração de criptomoedas, a deteção de ameaças da VM gera uma descoberta por processo, por VM e por dia. Cada descoberta inclui apenas as ameaças associadas ao processo que é identificado pela descoberta. Se a Deteção de ameaças da VM encontrar ameaças, mas não as conseguir associar a nenhum processo, então, para cada VM, a Deteção de ameaças da VM agrupa todas as ameaças não associadas numa única descoberta que gera uma vez por cada período de 24 horas. Para quaisquer ameaças que persistam durante mais de 24 horas, a Deteção de ameaças de VMs gera novas conclusões a cada 24 horas.

- Para a deteção de rootkits no modo kernel, a deteção de ameaças da VM gera uma descoberta por categoria, por VM, a cada três dias.

Para a análise de discos persistentes, que deteta a presença de software malicioso conhecido, a Deteção de ameaças da VM analisa cada instância de VM, pelo menos, diariamente.

Se ativar o nível Premium do Security Command Center, as análises de deteção de ameaças de VMs são ativadas automaticamente. Se necessário, pode desativar o serviço e/ou ativá-lo ao nível do projeto. Para mais informações, consulte o artigo Ative ou desative a deteção de ameaças de VMs.

Conclusões

Esta secção descreve as conclusões de ameaças que a Deteção de ameaças da VM gera.

A Deteção de ameaças de VMs tem as seguintes deteções de ameaças.

Resultados de ameaças de mineração de criptomoedas

A Deteção de ameaças de VMs deteta as seguintes categorias de resultados através da correspondência de hash ou das regras YARA.

| Categoria | Módulo | Descrição |

|---|---|---|

|

CRYPTOMINING_HASH

|

Compara hashes de memória de programas em execução com hashes de memória conhecidos de software de mineração de criptomoedas. Por predefinição, as conclusões são classificadas como gravidade Alta. |

|

CRYPTOMINING_YARA

|

Corresponde a padrões de memória, como constantes de prova de trabalho, que se sabe serem usados por software de mineração de criptomoedas. Por predefinição, as conclusões são classificadas como gravidade Alta. |

|

|

Identifica uma ameaça que foi detetada pelos módulos CRYPTOMINING_HASH e CRYPTOMINING_YARA.

Para mais informações, consulte o artigo

Deteções combinadas. Por predefinição, as conclusões são classificadas como gravidade Alta.

|

Resultados de ameaças de rootkit no modo kernel

A Deteção de ameaças de VMs analisa a integridade do kernel no tempo de execução para detetar técnicas de evasão comuns que são usadas por software malicioso.

O módulo KERNEL_MEMORY_TAMPERING

deteta ameaças através de uma comparação de hash no código do kernel e na memória de dados só de leitura do kernel de uma máquina virtual.

O módulo KERNEL_INTEGRITY_TAMPERING deteta ameaças verificando a integridade de estruturas de dados importantes do kernel.

| Categoria | Módulo | Descrição |

|---|---|---|

| Rootkit | ||

|

|

Está presente uma combinação de sinais que correspondem a um rootkit de modo kernel conhecido. Para receber conclusões desta categoria, certifique-se de que ambos os módulos estão ativados. Por predefinição, as conclusões são classificadas como gravidade Alta. |

| Interferência na memória do kernel | ||

|

KERNEL_MEMORY_TAMPERING

|

Estão presentes modificações inesperadas da memória de dados só de leitura do kernel. Por predefinição, as conclusões são classificadas como gravidade Alta. |

| Interferência na integridade do kernel | ||

|

KERNEL_INTEGRITY_TAMPERING

|

ftrace pontos estão presentes com callbacks que apontam para regiões que não estão no intervalo de código do módulo ou do kernel esperado. Por predefinição, as conclusões são classificadas como gravidade Alta.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Estão presentes controladores de interrupção que não se encontram nas regiões de código do módulo ou do kernel esperadas. Por predefinição, as conclusões são classificadas como gravidade Alta. |

|

KERNEL_INTEGRITY_TAMPERING

|

Estão presentes páginas de código do kernel que não se encontram nas regiões de código do kernel ou do módulo esperadas. Por predefinição, as conclusões são classificadas como gravidade Alta. |

|

KERNEL_INTEGRITY_TAMPERING

|

kprobe pontos estão presentes com callbacks que apontam para regiões que não estão no intervalo de código do módulo ou do kernel esperado. Por predefinição, as conclusões são classificadas como gravidade Alta.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Existem processos inesperados na fila de execução do agendador. Estes processos estão na fila de execução, mas não na lista de tarefas de processo. Por predefinição, as conclusões são classificadas como gravidade Alta. |

|

KERNEL_INTEGRITY_TAMPERING

|

Estão presentes controladores de chamadas do sistema que não se encontram nas regiões de código do módulo ou do kernel esperadas. Por predefinição, as conclusões são classificadas como gravidade Alta. |

Resultados de ameaças de software malicioso

A Deteção de ameaças de VMs deteta as seguintes categorias de resultados através da análise do disco persistente de uma VM para software malicioso conhecido.

| Categoria | Módulo | Descrição | Fornecedor de nuvem suportado |

|---|---|---|---|

Malware: Malicious file on disk

|

MALWARE_DISK_SCAN_YARA_AWS

|

Analisa discos persistentes em VMs do Amazon EC2 e encontra correspondências com assinaturas usadas por software malicioso conhecido. As conclusões são classificadas como gravidade Média por predefinição. | AWS |

Malware: Malicious file on disk (YARA)

|

MALWARE_DISK_SCAN_YARA

|

Analisa discos persistentes em VMs do Compute Engine e faz corresponder assinaturas usadas por software malicioso conhecido. As conclusões são classificadas como gravidade Média por predefinição. | Google Cloud |

Analisar VMs em perímetros dos VPC Service Controls

Antes de a Deteção de ameaças de VMs poder analisar VMs em perímetros do VPC Service Controls, tem de adicionar regras de entrada e saída em cada perímetro que quer analisar. Para mais informações, consulte o artigo Permita que a deteção de ameaças de VMs aceda aos perímetros dos VPC Service Controls.

Limitações

A Deteção de ameaças de VMs suporta instâncias de VM do Compute Engine, com as seguintes limitações:

Compatibilidade limitada com VMs do Windows:

Para a deteção de mineração de criptomoedas, a Deteção de ameaças de VMs foca-se principalmente em ficheiros binários do Linux e tem uma cobertura limitada de mineradores de criptomoedas que são executados no Windows.

Para a deteção de rootkits no modo kernel, a deteção de ameaças de VMs só suporta sistemas operativos Linux.

Não existe suporte para VMs do Compute Engine que usam a VM confidencial. As instâncias de VM confidenciais usam criptografia para proteger o conteúdo da memória à medida que entra e sai da CPU. Assim, a Deteção de ameaças de VMs não pode analisá-los.

Limitações da análise de disco:

Os discos persistentes encriptados com chaves de encriptação fornecidas pelo cliente (CSEK) ou chaves de encriptação geridas pelo cliente (CMEK) não são suportados.

Apenas são analisadas as partições

vfat,ext2eext4.

A Deteção de ameaças de VMs requer que o agente do serviço do Centro de segurança possa listar as VMs nos projetos e clonar os discos para projetos pertencentes à Google. Algumas restrições da política da organização, como

constraints/compute.storageResourceUseRestrictions, podem interferir com essas operações. Neste caso, a análise da Deteção de ameaças de MV pode não funcionar.A deteção de ameaças de VMs baseia-se nas capacidades do hipervisor e do Compute Engine. Google CloudAssim, a deteção de ameaças de VMs não pode ser executada em ambientes nas instalações ou noutros ambientes de nuvem pública.

Privacidade e segurança

A Deteção de ameaças de VMs acede aos clones de disco e à memória de uma VM em execução para análise. O serviço analisa apenas o que é necessário para detetar ameaças.

Os conteúdos da memória da VM e os clones de disco são usados como entradas no pipeline de análise de risco da Deteção de ameaças de VMs. Os dados são encriptados em trânsito e processados por sistemas automáticos. Durante o tratamento, os dados são protegidos pelos sistemas de controlo de segurança da Google Cloud.

Para fins de monitorização e depuração, a Deteção de ameaças de VMs armazena informações estatísticas e de diagnóstico básicas sobre os projetos que o serviço protege.

A Deteção de ameaças de VMs analisa o conteúdo da memória das VMs e os clones de discos nas respetivas regiões. No entanto, as conclusões e os metadados resultantes (como os números do projeto e da organização) podem ser armazenados fora dessas regiões.

Para mais informações sobre a forma como o Security Command Center processa os seus dados, consulte a vista geral da segurança de dados e infraestrutura.

O que se segue?

- Saiba como usar a deteção de ameaças de VMs.

- Saiba como ativar a deteção de ameaças de VMs para o AWS.

- Saiba como permitir que a Deteção de ameaças de VMs analise VMs em perímetros do VPC Service Controls.

- Saiba como inspecionar uma VM para detetar sinais de adulteração da memória do kernel.

- Saiba como responder a resultados de ameaças do Compute Engine.

- Consulte o índice de resultados de ameaças.