Auf dieser Seite erhalten Sie eine Übersicht über Virtual Machine Threat Detection.

Übersicht

Virtual Machine Threat Detection ist ein integrierter Dienst von Security Command Center. Dieser Dienst scannt virtuelle Maschinen, um potenziell schädliche Anwendungen wie Kryptowährung-Mining-Software, Kernel-Mode-Rootkits und Malware zu erkennen, die in kompromittierten Cloud-Umgebungen ausgeführt werden.

VM Threat Detection ist Teil der Bedrohungserkennungs-Suite von Security Command Center und ergänzt die vorhandenen Funktionen von Event Threat Detection und Container Threat Detection.

VM Threat Detection-Ergebnisse stellen Bedrohungen mit hohem Schweregrad dar, die Sie sofort beheben müssen. VM Threat Detection-Ergebnisse können im Security Command Center abgerufen werden.

Für Organisationen, die für das Security Command Center Premium registriert sind, werden VM-Bedrohungserkennungsscans automatisch aktiviert. Bei Bedarf können Sie den Dienst deaktivieren oder auf Projektebene aktivieren. Weitere Informationen finden Sie unter VM Threat Detection aktivieren oder deaktivieren.

Funktionsweise von VM Threat Detection

VM Threat Detection ist ein verwalteter Dienst, der aktivierte Compute Engine-Projekte und VM-Instanzen scannt, um potenziell schädliche Anwendungen zu erkennen, die in VMs ausgeführt werden, z. B. Software zum Mining von Kryptowährungen und Rootkits im Kernelmodus.

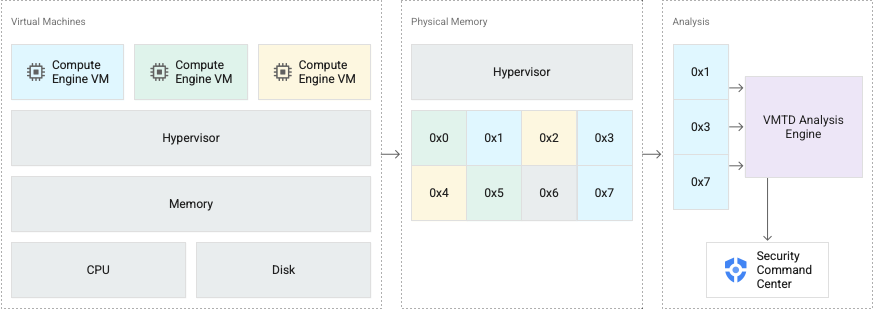

Folgende vereinfachte Abbildung zeigt, wie das Analysemodul von VM Threat Detection Metadaten aus dem VM-Gastspeicher aufnimmt und Ergebnisse in Security Command Center schreibt.

VM Threat Detection ist in den Hypervisor von Google Cloudeingebunden, eine sichere Plattform, die alle Compute Engine-VMs erstellt und verwaltet.

VM Threat Detection führt regelmäßig Scans vom Hypervisor in den Speicher einer laufenden Gast-VM aus, ohne die Aktivitäten des Gastes zu unterbrechen. Außerdem werden Festplattenklone regelmäßig gescannt. Da dieser Dienst von außerhalb der Gast-VM-Instanz ausgeführt wird, erfordert er keine Gast-Agents oder spezielle Konfigurationen des Gastbetriebssystems und ist für die von ausgefeilter Malware benutzten Gegenmassnahmen unanfällig. Innerhalb der Gast-VM werden keine CPU-Zyklen verbraucht und eine Netzwerkverbindung ist nicht erforderlich. Sicherheitsteams müssen weder Signaturen aktualisieren noch den Dienst verwalten.

Funktionsweise der Erkennung von Kryptowährung-Mining

VM Threat Detection basiert auf den Regeln zur Bedrohungserkennung von Google Cloud. Sie analysiert Informationen zur Software, die auf VMs ausgeführt wird, einschließlich einer Liste von Anwendungsnamen, CPU-Nutzung pro Prozess, Hashes von Speicherseiten, CPU-Hardware-Leistungszählern und Informationen zum ausgeführten Maschinencode, um festzustellen, ob eine Anwendung mit bekannten Signaturen für das Mining von Kryptowährungen übereinstimmt. Wenn möglich, ermittelt VM Threat Detection dann den laufenden Prozess, der mit den erkannten Signaturen übereinstimmt, und fügt Informationen zu diesem Prozess im Ergebnis hinzu.

So funktioniert die Erkennung von Kernel-Mode-Rootkits

VM Threat Detection leitet den Typ des Betriebssystems ab, das auf der VM ausgeführt wird, und verwendet diese Informationen, um den Kernelcode, schreibgeschützte Datenbereiche und andere Kerneldatenstrukturen im Arbeitsspeicher zu ermitteln. VM Threat Detection wendet verschiedene Techniken an, um festzustellen, ob diese Regionen manipuliert wurden. Dazu werden sie mit vorab berechneten Hashes verglichen, die für das Kernel-Image erwartet werden, und die Integrität wichtiger Kernel-Datenstrukturen wird überprüft.

Funktionsweise der Malware-Erkennung

Bei der VM-Bedrohungserkennung werden kurzlebige Klone des nichtflüchtigen Speichers Ihrer VM erstellt, ohne Ihre Arbeitslasten zu unterbrechen, und die Laufwerksklone werden gescannt. Dieser Dienst analysiert ausführbare Dateien auf der VM, um festzustellen, ob Dateien mit bekannten Malware-Signaturen übereinstimmen. Der generierte Befund enthält Informationen zur Datei und zu den erkannten Malware-Signaturen.

Multi-Cloud-Funktionen

Außerhalb von Google Cloudist die Malware-Erkennung auch für Amazon Elastic Compute Cloud-VMs (EC2) verfügbar.

Wenn Sie AWS-VMs scannen möchten, müssen Sie Security Command Center Enterprise-Kunde sein und zuerst VM Threat Detection für AWS aktivieren.

Sie können diese Funktion nur auf Organisationsebene aktivieren. Beim Scannen verwendet VM Threat Detection Ressourcen sowohl auf Google Cloud als auch auf AWS.

Scanfrequenz

Beim Scannen des Arbeitsspeichers scannt VM Threat Detection jede VM-Instanz unmittelbar nach dem Erstellen der Instanz. Darüber hinaus scannt VM Threat Detection alle VM-Instanzen alle 30 Minuten.

- Bei der Erkennung von Kryptowährung-Mining generiert VM Threat Detection ein Ergebnis pro Prozess, VM und Tag. Jedes Ergebnis enthält nur die Bedrohungen, die mit dem Prozess verbunden sind, der durch das Ergebnis identifiziert wird. Wenn VM Threat Detection Bedrohungen findet, sie jedoch keinem Prozess zuordnen kann, fasst VM Threat Detection für jede VM alle nicht zugehörigen Bedrohungen in einem einzigen Ergebnis zusammen, das jeweils einmal innerhalb eines Zeitraums von 24 Stunden generiert wird. Bei Bedrohungen, die länger als 24 Stunden andauern, generiert die VM Threat Detection alle 24 Stunden neue Ergebnisse.

- Für die Erkennung von Kernel-Mode-Rootkits generiert VM Threat Detection alle drei Tage ein Ergebnis pro Kategorie und VM.

Beim Scannen nichtflüchtiger Speicher, bei dem das Vorhandensein bekannter Malware erkannt wird, scannt VM Threat Detection jede VM-Instanz mindestens einmal täglich.

Wenn Sie die Premium-Stufe von Security Command Center aktivieren, werden VM-Bedrohungserkennungsscans automatisch aktiviert. Bei Bedarf können Sie den Dienst deaktivieren und/oder auf Projektebene aktivieren. Weitere Informationen finden Sie unter VM Threat Detection aktivieren oder deaktivieren.

Ergebnisse

In diesem Abschnitt werden die Bedrohungsergebnisse beschrieben, die von VM Threat Detection generiert werden.

VM Threat Detection hat die folgenden Bedrohungserkennungen.

Ergebnisse zu Kryptowährungs-Mining-Bedrohungen

VM Threat Detection erkennt die folgenden Ergebniskategorien durch Hash-Abgleich oder YARA-Regeln.

| Kategorie | Modul | Beschreibung |

|---|---|---|

|

CRYPTOMINING_HASH

|

Vergleicht Speicher-Hashes von laufenden Programmen mit bekannten Speicher-Hashes von Kryptowährung-Mining-Software. Ergebnisse werden standardmäßig als Hoch eingestuft. |

|

CRYPTOMINING_YARA

|

Prüft Übereinstimmung mit Speichermustern, darunter Proof of Work-Konstanten, die bekanntermaßen von Kryptowährungs-Mining-Software verwendet werden. Ergebnisse werden standardmäßig als Hoch eingestuft. |

|

|

Gibt eine Bedrohung an, die sowohl vom Modul CRYPTOMINING_HASH als auch vom Modul CRYPTOMINING_YARA erkannt wurde.

Weitere Informationen finden Sie unter

Kombinierte Erkennungen. Ergebnisse werden standardmäßig als Hoch eingestuft.

|

Gefundene Kernelmodus-Rootkit-Bedrohungen

VM Threat Detection analysiert die Kernelintegrität zur Laufzeit, um gängige Umgehungstechniken zu erkennen, die von Malware verwendet werden.

Das Modul KERNEL_MEMORY_TAMPERING erkennt Bedrohungen durch einen Hash-Vergleich des Kernel-Codes und des schreibgeschützten Kernel-Datenspeichers einer virtuellen Maschine.

Das KERNEL_INTEGRITY_TAMPERING-Modul erkennt Bedrohungen, indem es die Integrität wichtiger Kernel-Datenstrukturen prüft.

| Kategorie | Modul | Beschreibung |

|---|---|---|

| Rootkit | ||

|

|

Es ist eine Kombination von Signalen vorhanden, die mit einem bekannten Rootkit im Kernelmodus übereinstimmt. Damit Sie Ergebnisse dieser Kategorie erhalten, müssen beide Module aktiviert sein. Ergebnisse werden standardmäßig als Hoch eingestuft. |

| Manipulation des Kernel-Arbeitsspeichers | ||

|

KERNEL_MEMORY_TAMPERING

|

Es sind unerwartete Änderungen am schreibgeschützten Datenspeicher des Kernels vorhanden. Ergebnisse werden standardmäßig als Hoch eingestuft. |

| Manipulation der Kernel-Integrität | ||

|

KERNEL_INTEGRITY_TAMPERING

|

ftrace Punkte sind vorhanden, wobei Rückrufe auf Regionen verweisen, die nicht im erwarteten Kernel- oder Modulcodebereich liegen. Ergebnisse werden standardmäßig als Hoch eingestuft.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Es sind Interrupt-Handler vorhanden, die sich nicht in den erwarteten Kernel- oder Modulcodebereichen befinden. Ergebnisse werden standardmäßig als Hoch eingestuft. |

|

KERNEL_INTEGRITY_TAMPERING

|

Es sind Kernel-Codeseiten vorhanden, die sich nicht in den erwarteten Kernel- oder Modulcodebereichen befinden. Ergebnisse werden standardmäßig als Hoch eingestuft. |

|

KERNEL_INTEGRITY_TAMPERING

|

kprobe Punkte sind vorhanden, wobei Rückrufe auf Regionen verweisen, die nicht im erwarteten Kernel- oder Modulcodebereich liegen. Ergebnisse werden standardmäßig als Hoch eingestuft.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Es sind unerwartete Prozesse in der Ausführungswarteschlange des Schedulers vorhanden. Solche Prozesse befinden sich in der Warteschlange für die Ausführung, aber nicht in der Liste der Prozessaufgaben. Ergebnisse werden standardmäßig als Hoch eingestuft. |

|

KERNEL_INTEGRITY_TAMPERING

|

Es sind Systemaufruf-Handler vorhanden, die sich nicht in den erwarteten Kernel- oder Modulcodebereichen befinden. Ergebnisse werden standardmäßig als Hoch eingestuft. |

Ergebnisse zu Malware-Bedrohungen

VM Threat Detection erkennt die folgenden Ergebniskategorien, indem der nichtflüchtige Speicher einer VM nach bekannter Malware gescannt wird.

| Kategorie | Modul | Beschreibung | Unterstützter Cloud-Anbieter |

|---|---|---|---|

Malware: Malicious file on disk

|

MALWARE_DISK_SCAN_YARA_AWS

|

Durchsucht nichtflüchtige Speicher in Amazon EC2-VMs und vergleicht Signaturen, die von bekannter Malware verwendet werden. Ergebnisse werden standardmäßig als Mittel eingestuft. | AWS |

Malware: Malicious file on disk (YARA)

|

MALWARE_DISK_SCAN_YARA

|

Scannt nichtflüchtige Speicher in Compute Engine-VMs und vergleicht Signaturen, die von bekannter Malware verwendet werden. Ergebnisse werden standardmäßig als Mittel eingestuft. | Google Cloud |

VMs in VPC Service Controls-Perimetern scannen

Bevor VM Threat Detection VMs in VPC Service Controls-Perimetern scannen kann, müssen Sie in jedem Perimeter, den Sie scannen möchten, Regeln für ein- und ausgehenden Traffic hinzufügen. Weitere Informationen finden Sie unter VM Threat Detection den Zugriff auf VPC Service Controls-Perimeter erlauben.

Beschränkungen

VM Threat Detection unterstützt Compute Engine-VM-Instanzen mit den folgenden Einschränkungen:

Eingeschränkte Unterstützung für Windows-VMs:

Bei der Erkennung von Kryptowährung-Mining konzentriert sich VM Threat Detection hauptsächlich auf Linux-Binärdateien und zielt nur begrenzt auf Kryptowährungs-Miner, die unter Windows ausgeführt werden.

Für die Erkennung von Kernel-Mode-Rootkits unterstützt VM Threat Detection nur Linux-Betriebssysteme.

Keine Unterstützung für Compute Engine-VMs, die Confidential VM verwenden. Confidential VM-Instanzen verwenden Kryptografie, um den Inhalt des Speichers zu schützen, wenn er in und aus der CPU verschoben wird. Daher kann VM Threat Detection sie nicht scannen.

Einschränkungen beim Scannen von Festplatten:

Nichtflüchtige Speicher, die mit vom Kunden bereitgestellten Verschlüsselungsschlüsseln (Customer-Supplied Encryption Keys, CSEK) oder vom Kunden verwalteten Verschlüsselungsschlüsseln (Customer-Managed Encryption Keys, CMEK) verschlüsselt sind, werden nicht unterstützt.

Nur die Partitionen

vfat,ext2undext4werden gescannt.

Für VM Threat Detection ist der Security Center-Dienst-Agent erforderlich, damit die VMs in den Projekten aufgelistet und die Laufwerke in Google-eigene Projekte geklont werden können. Einige Einschränkungen für Organisationsrichtlinien, z. B.

constraints/compute.storageResourceUseRestrictions, können solche Vorgänge beeinträchtigen. In diesem Fall funktioniert der Scan von VM Threat Detection möglicherweise nicht.VM Threat Detection nutzt die Funktionen des Hypervisors und von Compute Engine von Google Cloud. Daher kann VM Threat Detection nicht in lokalen Umgebungen oder in anderen öffentlichen Cloud-Umgebungen ausgeführt werden.

Datenschutz und Sicherheit

VM Threat Detection greift zur Analyse auf die Festplattenklone und den Arbeitsspeicher einer laufenden VM zu. Der Dienst analysiert nur das, was zur Erkennung von Bedrohungen erforderlich ist.

Inhalte der VM-Speicher- und Laufwerksklone werden als Eingaben in der Risikoanalysepipeline von VM Threat Detection verwendet. Die Daten werden während der Übertragung verschlüsselt und von automatisierten Systemen verarbeitet. Während der Verarbeitung werden die Daten durch die Sicherheitskontrollsysteme vonGoogle Cloudgeschützt.

Zu Monitoring- und Debugging-Zwecken speichert VM Threat Detection grundlegende Diagnose- und statistische Informationen zu Projekten, die der Dienst schützt.

VM Threat Detection scannt Inhalte von VM-Speicher und Festplattenklone in ihren jeweiligen Regionen. Die resultierenden Ergebnisse und Metadaten (z. B. Projekt- und Organisationsnummern) können jedoch außerhalb dieser Regionen gespeichert werden.

Weitere Informationen dazu, wie Security Command Center Ihre Daten verarbeitet, finden Sie unter Übersicht zur Daten- und Infrastruktursicherheit.

Nächste Schritte

- So verwenden Sie VM Threat Detection.

- VM Threat Detection für AWS aktivieren

- VM Threat Detection das Scannen von VMs in VPC Service Controls-Perimetern erlauben

- VM auf Anzeichen von Manipulationen des Kernel-Speichers untersuchen

- Auf Compute Engine-Bedrohungsbefunde reagieren

- Weitere Informationen finden Sie im Index der Bedrohungsergebnisse.