Halaman ini memberikan ringkasan Virtual Machine Threat Detection.

Ringkasan

Virtual Machine Threat Detection adalah layanan bawaan Security Command Center. Layanan ini memindai virtual machine untuk mendeteksi aplikasi yang berpotensi berbahaya, seperti software penambangan mata uang kripto, rootkit mode kernel, dan malware yang berjalan di lingkungan cloud yang disusupi.

Deteksi Ancaman VM adalah bagian dari rangkaian deteksi ancaman Security Command Center dan dirancang untuk melengkapi kemampuan yang ada pada Event Threat Detection dan Container Threat Detection.

Temuan Deteksi Ancaman VM adalah ancaman tingkat keparahan tinggi yang sebaiknya segera Anda perbaiki. Anda dapat melihat temuan VM Threat Detection di Security Command Center.

Untuk organisasi yang terdaftar di Security Command Center Premium, pemindaian Deteksi Ancaman VM diaktifkan secara otomatis. Jika perlu, Anda dapat menonaktifkan atau mengaktifkan layanan di tingkat project. Untuk mengetahui informasi selengkapnya, lihat Mengaktifkan atau menonaktifkan VM Threat Detection.

Cara kerja Deteksi Ancaman VM

Deteksi Ancaman VM adalah layanan terkelola yang memindai project Compute Engine dan instance virtual machine (VM) yang diaktifkan untuk mendeteksi aplikasi yang berpotensi berbahaya yang berjalan di VM, seperti software penambangan mata uang kripto dan rootkit mode kernel.

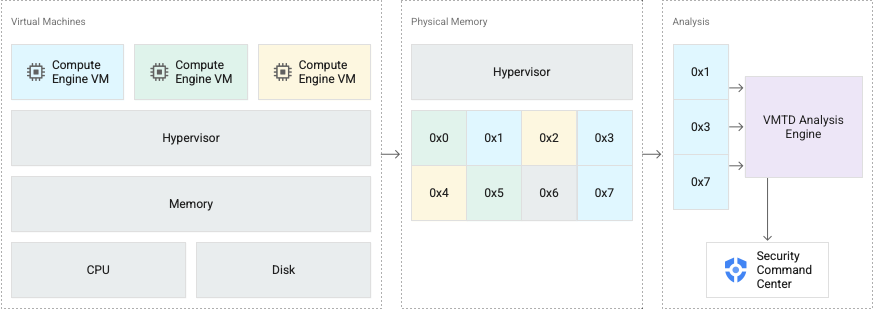

Gambar berikut adalah ilustrasi sederhana yang menunjukkan cara mesin analisis Deteksi Ancaman VM menyerap metadata dari memori tamu VM dan menulis temuan ke Security Command Center.

Deteksi Ancaman VM dibangun ke dalam hypervisor Google Cloud, sebuah platform aman yang membuat dan mengelola semua VM Compute Engine.

VM Threat Detection secara berkala melakukan pemindaian dari hypervisor ke dalam memori VM tamu yang sedang berjalan tanpa menjeda operasi tamu. Layanan ini juga memindai clone disk secara berkala. Karena layanan ini beroperasi dari luar instance VM tamu, layanan ini tidak memerlukan agen tamu atau konfigurasi khusus sistem operasi tamu, dan tahan terhadap tindakan balasan yang digunakan oleh malware canggih. Tidak ada siklus CPU yang digunakan di dalam VM tamu, dan konektivitas jaringan tidak diperlukan. Tim keamanan tidak perlu memperbarui tanda tangan atau mengelola layanan.

Cara kerja deteksi penambangan mata uang kripto

Didukung oleh aturan deteksi ancaman Google Cloud, Deteksi Ancaman VM menganalisis informasi tentang software yang berjalan di VM, termasuk daftar nama aplikasi, penggunaan CPU per proses, hash halaman memori, penghitung performa hardware CPU, dan informasi tentang kode mesin yang dieksekusi untuk menentukan apakah ada aplikasi yang cocok dengan tanda tangan penambangan mata uang kripto yang diketahui. Jika memungkinkan, Deteksi Ancaman VM kemudian menentukan proses yang berjalan yang terkait dengan kecocokan tanda tangan yang terdeteksi dan menyertakan informasi tentang proses tersebut dalam temuan.

Cara kerja deteksi rootkit mode kernel

Deteksi Ancaman VM menyimpulkan jenis sistem operasi yang berjalan di VM dan menggunakan informasi tersebut untuk menentukan kode kernel, region data hanya baca, dan struktur data kernel lainnya dalam memori. Deteksi Ancaman VM menerapkan berbagai teknik untuk menentukan apakah region tersebut telah dirusak, dengan membandingkannya dengan hash yang telah dihitung sebelumnya yang diharapkan untuk image kernel dan memverifikasi integritas struktur data kernel yang penting.

Cara kerja deteksi malware

Deteksi Ancaman VM membuat clone berumur pendek dari persistent disk VM Anda, tanpa mengganggu workload Anda, dan memindai clone disk tersebut. Layanan ini menganalisis file yang dapat dieksekusi di VM untuk menentukan apakah ada file yang cocok dengan tanda tangan malware yang diketahui. Temuan yang dihasilkan berisi informasi tentang file dan tanda tangan malware yang terdeteksi.

Fitur multicloud

Di luar Google Cloud, deteksi malware juga tersedia untuk VM Amazon Elastic Compute Cloud (EC2).

Untuk memindai VM AWS, Anda harus menjadi pelanggan Security Command Center Enterprise dan Anda harus mengaktifkan Deteksi Ancaman VM untuk AWS terlebih dahulu.

Anda hanya dapat mengaktifkan fitur ini di tingkat organisasi. Selama pemindaian, Deteksi Ancaman VM menggunakan resource di Google Cloud dan di AWS.

Frekuensi pemindaian

Untuk pemindaian memori, Deteksi Ancaman VM memindai setiap instance VM segera setelah instance dibuat. Selain itu, Deteksi Ancaman VM memindai setiap instance VM setiap 30 menit.

- Untuk deteksi penambangan mata uang kripto, Deteksi Ancaman VM menghasilkan satu temuan per proses, per VM, per hari. Setiap temuan hanya mencakup ancaman yang terkait dengan proses yang diidentifikasi oleh temuan tersebut. Jika VM Threat Detection menemukan ancaman, tetapi tidak dapat mengaitkannya dengan proses apa pun, maka untuk setiap VM, VM Threat Detection mengelompokkan semua ancaman yang tidak terkait ke dalam satu temuan yang dihasilkan sekali per setiap periode 24 jam. Untuk setiap ancaman yang berlanjut lebih dari 24 jam, Deteksi Ancaman VM menghasilkan temuan baru sekali setiap 24 jam.

- Untuk deteksi rootkit mode kernel, VM Threat Detection menghasilkan satu temuan per kategori, per VM, setiap tiga hari.

Untuk pemindaian persistent disk, yang mendeteksi keberadaan malware yang diketahui, Deteksi Ancaman VM memindai setiap instance VM setidaknya setiap hari.

Jika Anda mengaktifkan paket Premium Security Command Center, pemindaian VM Threat Detection akan diaktifkan secara otomatis. Jika diperlukan, Anda dapat menonaktifkan layanan dan/atau mengaktifkan layanan di tingkat project. Untuk mengetahui informasi selengkapnya, lihat Mengaktifkan atau menonaktifkan VM Threat Detection.

Temuan

Bagian ini menjelaskan temuan ancaman yang dihasilkan oleh VM Threat Detection.

Deteksi Ancaman VM memiliki deteksi ancaman berikut.

Temuan ancaman penambangan mata uang kripto

Deteksi Ancaman VM mendeteksi kategori temuan berikut melalui pencocokan hash atau aturan YARA.

| Kategori | Modul | Deskripsi |

|---|---|---|

|

CRYPTOMINING_HASH

|

Mencocokkan hash memori program yang sedang berjalan dengan hash memori yang diketahui dari software penambangan mata uang kripto. Temuan diklasifikasikan sebagai tingkat keparahan Tinggi secara default. |

|

CRYPTOMINING_YARA

|

Mencocokkan pola memori, seperti konstanta proof-of-work, yang diketahui digunakan oleh software penambangan mata uang kripto. Temuan diklasifikasikan sebagai tingkat keparahan Tinggi secara default. |

|

|

Mengidentifikasi ancaman yang terdeteksi oleh modul

CRYPTOMINING_HASH dan CRYPTOMINING_YARA.

Untuk mengetahui informasi selengkapnya, lihat

Deteksi gabungan. Temuan diklasifikasikan sebagai tingkat keparahan Tinggi secara default.

|

Temuan ancaman rootkit mode kernel

VM Threat Detection menganalisis integritas kernel saat runtime untuk mendeteksi teknik penghindaran umum yang digunakan oleh malware.

Modul KERNEL_MEMORY_TAMPERING

mendeteksi ancaman dengan melakukan perbandingan hash pada

kode kernel dan memori data hanya baca kernel dari mesin virtual.

Modul KERNEL_INTEGRITY_TAMPERING mendeteksi ancaman dengan memeriksa integritas struktur data kernel yang penting.

| Kategori | Modul | Deskripsi |

|---|---|---|

| Rootkit | ||

|

|

Kombinasi sinyal yang cocok dengan rootkit mode kernel yang diketahui ada. Untuk menerima temuan kategori ini, pastikan kedua modul diaktifkan. Temuan diklasifikasikan sebagai tingkat keparahan Tinggi secara default. |

| Modifikasi memori kernel | ||

|

KERNEL_MEMORY_TAMPERING

|

Modifikasi yang tidak terduga pada memori data hanya baca kernel terjadi. Temuan diklasifikasikan sebagai tingkat keparahan Tinggi secara default. |

| Pemalsuan integritas kernel | ||

|

KERNEL_INTEGRITY_TAMPERING

|

Titik ftrace ada dengan callback yang mengarah ke region yang tidak berada dalam rentang kode kernel atau modul yang diharapkan. Temuan diklasifikasikan sebagai tingkat keparahan Tinggi secara default.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Handler interupsi yang tidak ada di region kode kernel atau modul yang diharapkan. Temuan diklasifikasikan sebagai tingkat keparahan Tinggi secara default. |

|

KERNEL_INTEGRITY_TAMPERING

|

Halaman kode kernel yang tidak ada di region kode kernel atau modul yang diharapkan ada. Temuan diklasifikasikan sebagai tingkat keparahan Tinggi secara default. |

|

KERNEL_INTEGRITY_TAMPERING

|

Titik kprobe ada dengan callback yang mengarah ke region yang tidak berada dalam rentang kode kernel atau modul yang diharapkan. Temuan diklasifikasikan sebagai tingkat keparahan Tinggi secara default.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Ada proses yang tidak terduga di antrean yang berjalan pada penjadwal. Proses tersebut berada dalam antrean run, tetapi tidak dalam daftar tugas proses. Temuan diklasifikasikan sebagai tingkat keparahan Tinggi secara default. |

|

KERNEL_INTEGRITY_TAMPERING

|

Handler panggilan sistem yang tidak ada di region kode kernel atau modul yang diharapkan. Temuan diklasifikasikan sebagai tingkat keparahan Tinggi secara default. |

Temuan ancaman malware

Deteksi Ancaman VM mendeteksi kategori temuan berikut dengan memindai persistent disk VM untuk menemukan malware yang diketahui.

| Kategori | Modul | Deskripsi | Penyedia cloud yang didukung |

|---|---|---|---|

Malware: Malicious file on disk

|

MALWARE_DISK_SCAN_YARA_AWS

|

Memindai persistent disk di VM Amazon EC2 dan mencocokkan tanda tangan yang digunakan oleh malware yang diketahui. Temuan diklasifikasikan sebagai tingkat keparahan Sedang secara default. | AWS |

Malware: Malicious file on disk (YARA)

|

MALWARE_DISK_SCAN_YARA

|

Memindai persistent disk di VM Compute Engine dan mencocokkan tanda tangan yang digunakan oleh malware yang diketahui. Temuan diklasifikasikan sebagai tingkat keparahan Sedang secara default. | Google Cloud |

Memindai VM di perimeter Kontrol Layanan VPC

Sebelum VM Threat Detection dapat memindai VM dalam perimeter Kontrol Layanan VPC, Anda harus menambahkan aturan ingress dan egress di setiap perimeter yang ingin dipindai. Untuk mengetahui informasi selengkapnya, lihat Mengizinkan Deteksi Ancaman VM mengakses perimeter Kontrol Layanan VPC.

Batasan

Deteksi Ancaman VM mendukung instance VM Compute Engine, dengan batasan berikut:

Dukungan terbatas untuk VM Windows:

Untuk deteksi penambangan mata uang kripto, Deteksi Ancaman VM terutama berfokus pada biner Linux dan memiliki cakupan terbatas untuk penambang mata uang kripto yang berjalan di Windows.

Untuk deteksi rootkit mode kernel, Deteksi Ancaman VM hanya mendukung sistem operasi Linux.

Tidak ada dukungan untuk VM Compute Engine yang menggunakan Confidential VM. Instance Confidential VM menggunakan kriptografi untuk melindungi konten memori saat data masuk dan keluar dari CPU. Oleh karena itu, Deteksi Ancaman VM tidak dapat memindainya.

Batasan pemindaian disk:

Persistent disk yang dienkripsi dengan kunci enkripsi yang disediakan pelanggan (CSEK) atau kunci enkripsi yang dikelola pelanggan (CMEK) tidak didukung.

Hanya partisi

vfat,ext2, danext4yang dipindai.

Deteksi Ancaman VM memerlukan Agen Layanan Security Center agar dapat mencantumkan VM dalam project dan meng-clone disk ke project milik Google. Beberapa batasan kebijakan organisasi—seperti

constraints/compute.storageResourceUseRestrictions—dapat mengganggu operasi tersebut. Dalam hal ini, pemindaian Deteksi Ancaman VM mungkin tidak berfungsi.VM Threat Detection mengandalkan kemampuan hypervisor Google Cloud's dan Compute Engine. Oleh karena itu, VM Threat Detection tidak dapat berjalan di lingkungan lokal atau di lingkungan cloud publik lainnya.

Privasi dan keamanan

Deteksi Ancaman VM mengakses clone disk dan memori VM yang sedang berjalan untuk dianalisis. Layanan ini hanya menganalisis hal-hal yang diperlukan untuk mendeteksi ancaman.

Isi memori VM dan clone disk digunakan sebagai input dalam pipeline analisis risiko Deteksi Ancaman VM. Data dienkripsi saat dalam pengiriman dan diproses oleh sistem otomatis. Selama pemrosesan, data diamankan oleh sistem kontrol keamananGoogle Cloud.

Untuk tujuan pemantauan dan proses debug, Deteksi Ancaman VM menyimpan informasi diagnostik dan statistik dasar tentang project yang dilindungi oleh layanan ini.

VM Threat Detection memindai isi memori VM dan clone disk di region masing-masing. Namun, temuan dan metadata yang dihasilkan (seperti nomor project dan organisasi) mungkin disimpan di luar region tersebut.

Untuk mengetahui informasi selengkapnya tentang cara Security Command Center menangani data Anda, lihat Ringkasan keamanan data dan infrastruktur.

Langkah berikutnya

- Pelajari cara menggunakan Deteksi Ancaman VM.

- Pelajari cara mengaktifkan Deteksi Ancaman VM untuk AWS.

- Pelajari cara mengizinkan Deteksi Ancaman VM memindai VM di perimeter Kontrol Layanan VPC.

- Pelajari cara memeriksa tanda-tanda manipulasi memori kernel pada VM.

- Pelajari cara merespons temuan ancaman Compute Engine.

- Lihat Indeks temuan ancaman.