En esta página se describe cómo usar Gestión de Identidades y Accesos (IAM) para controlar el acceso a los recursos en una activación de Security Command Center a nivel de proyecto. Consulta esta página solo si Security Command Center no está activado en tu organización.

Consulta la sección Gestión de identidades y accesos para activaciones a nivel de organización en lugar de esta página si se cumple alguna de las siguientes condiciones:

- Security Command Center se activa a nivel de organización, no de proyecto.

- Security Command Center Standard ya está activado a nivel de organización. Además, tienes activado Security Command Center Premium en uno o varios proyectos.

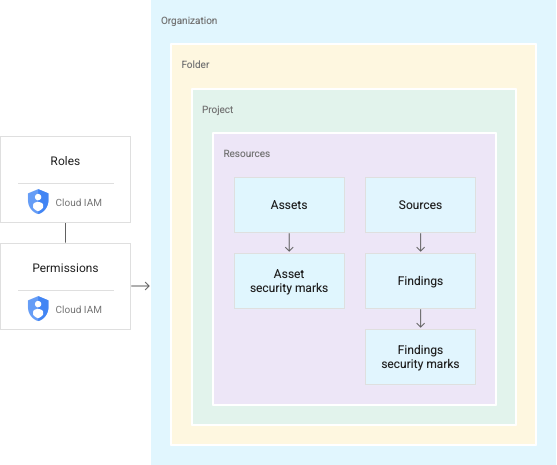

Security Command Center usa roles de gestión de identidades y accesos (IAM) para controlar quién puede hacer qué con los recursos, los resultados y las fuentes de seguridad de tu entorno de Security Command Center. Asigna roles a personas y aplicaciones, y cada rol proporciona permisos específicos.

Permisos

Para configurar Security Command Center o cambiar la configuración de tu proyecto, necesitas las dos funciones siguientes:

- Administrador de gestión de identidades y accesos de proyectos (

roles/resourcemanager.projectIamAdmin) - Administrador del centro de seguridad (

roles/securitycenter.admin)

Si un usuario no necesita permisos de edición, puede asignarle roles de lector.

Para ver todos los recursos y resultados de Security Command Center, los usuarios deben tener el rol Lector de administración de Security Center (roles/securitycenter.adminViewer). Los usuarios que también necesiten ver la configuración deben tener el rol Lector de configuración del centro de seguridad (roles/securitycenter.settingsViewer).

Aunque puedes asignar todos estos roles en cualquier nivel de la jerarquía de recursos, te recomendamos que lo hagas a nivel de proyecto. Esta práctica se ajusta al principio de mínimos accesos.

Para obtener instrucciones sobre cómo gestionar roles y permisos, consulta el artículo Gestionar el acceso a proyectos, carpetas y organizaciones.

Acceso heredado a las activaciones de Security Command Center a nivel de proyecto

Un proyecto hereda los enlaces de roles que se definen a nivel de las carpetas y la organización que lo contienen. Por ejemplo, si una principal tiene el rol Editor de resultados del centro de seguridad (roles/securitycenter.findingsEditor) a nivel de organización, tendrá el mismo rol a nivel de proyecto.

Ese principal puede ver y editar resultados en cualquiera de los proyectos de esa organización en los que Security Command Center esté activo.

En la siguiente figura se muestra una jerarquía de recursos de Security Command Center con roles concedidos a nivel de organización.

Para ver una lista de las entidades que tienen acceso a tu proyecto, incluidas las que han heredado permisos, consulta Ver el acceso actual.

Roles de Security Command Center

Los siguientes roles de gestión de identidades y accesos están disponibles en Security Command Center. Puedes asignar estos roles a nivel de organización, carpeta o proyecto.

| Role | Permissions |

|---|---|

Security Center Admin( Admin(super user) access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Editor( Admin Read-write access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Viewer( Admin Read access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Asset Security Marks Writer( Write access to asset security marks Lowest-level resources where you can grant this role:

|

|

Security Center Assets Discovery Runner( Run asset discovery access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Assets Viewer( Read access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Attack Paths Reader( Read access to security center attack paths |

|

Attack Surface Management Scanner Service Agent( Gives Mandiant Attack Surface Management the ability to scan Cloud Platform resources. |

|

Security Center Automation Service Agent( Security Center automation service agent can configure GCP resources to enable security scanning. |

|

Security Center BigQuery Exports Editor( Read-Write access to security center BigQuery Exports |

|

Security Center BigQuery Exports Viewer( Read access to security center BigQuery Exports |

|

Security Center Compliance Reports Viewer Beta( Read access to security center compliance reports |

|

Security Center Compliance Snapshots Viewer Beta( Read access to security center compliance snapshots |

|

Security Center Control Service Agent( Security Center Control service agent can monitor and configure GCP resources and import security findings. |

|

Security Center External Systems Editor( Write access to security center external systems |

|

Security Center Finding Security Marks Writer( Write access to finding security marks Lowest-level resources where you can grant this role:

|

|

Security Center Findings Bulk Mute Editor( Ability to mute findings in bulk |

|

Security Center Findings Editor( Read-write access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Mute Setter( Set mute access to findings |

|

Security Center Findings State Setter( Set state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Viewer( Read access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Workflow State Setter Beta( Set workflow state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Integration Executor Service Agent( Gives Security Center access to execute Integrations. |

|

Security Center Issues Editor( Write access to security center issues |

|

Security Center Issues Viewer( Read access to security center issues |

|

Security Center Mute Configurations Editor( Read-Write access to security center mute configurations |

|

Security Center Mute Configurations Viewer( Read access to security center mute configurations |

|

Security Center Notification Configurations Editor( Write access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Configurations Viewer( Read access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Service Agent( Security Center service agent can publish notifications to Pub/Sub topics. |

|

Security Center Resource Value Configurations Editor( Read-Write access to security center resource value configurations |

|

Security Center Resource Value Configurations Viewer( Read access to security center resource value configurations |

|

Security Center Risk Reports Viewer( Read access to security center risk reports |

|

Security Health Analytics Custom Modules Tester( Test access to Security Health Analytics Custom Modules |

|

Security Health Analytics Service Agent( Security Health Analytics service agent can scan GCP resource metadata to find security vulnerabilities. |

|

Google Cloud Security Response Service Agent( Gives Playbook Runner permissions to execute all Google authored Playbooks. This role will keep evolving as we add more playbooks |

|

Security Center Service Agent( Security Center service agent can scan GCP resources and import security scans. |

|

Security Center Settings Admin( Admin(super user) access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Editor( Read-Write access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Viewer( Read access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Simulations Reader( Read access to security center simulations |

|

Security Center Sources Admin( Admin access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Editor( Read-write access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Viewer( Read access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Valued Resources Reader( Read access to security center valued resources |

|

Roles de la API Security Command Center Management

Los siguientes roles de gestión de identidades y accesos están disponibles para la API Security Command Center Management. Puedes asignar estos roles a nivel de organización, carpeta o proyecto.

| Role | Permissions |

|---|---|

Security Center Management Admin( Full access to manage Cloud Security Command Center services and custom modules configuration. |

|

Security Center Management Custom Modules Editor( Full access to manage Cloud Security Command Center custom modules. |

|

Security Center Management Custom Modules Viewer( Readonly access to Cloud Security Command Center custom modules. |

|

Security Center Management Custom ETD Modules Editor( Full access to manage Cloud Security Command Center ETD custom modules. |

|

Security Center Management ETD Custom Modules Viewer( Readonly access to Cloud Security Command Center ETD custom modules. |

|

Security Center Management Services Editor( Full access to manage Cloud Security Command Center services configuration. |

|

Security Center Management Services Viewer( Readonly access to Cloud Security Command Center services configuration. |

|

Security Center Management Settings Editor( Full access to manage Cloud Security Command Center settings |

|

Security Center Management Settings Viewer( Readonly access to Cloud Security Command Center settings |

|

Security Center Management SHA Custom Modules Editor( Full access to manage Cloud Security Command Center SHA custom modules. |

|

Security Center Management SHA Custom Modules Viewer( Readonly access to Cloud Security Command Center SHA custom modules. |

|

Security Center Management Viewer( Readonly access to Cloud Security Command Center services and custom modules configuration. |

|

Roles de agente de servicio

Un agente de servicio permite que un servicio acceda a tus recursos.

Después de activar Security Command Center, se crearán dos agentes de servicio, que son un tipo de cuenta de servicio:

service-project-PROJECT_NUMBER@security-center-api.iam.gserviceaccount.com.Este agente de servicio requiere el rol de gestión de identidades y accesos

securitycenter.serviceAgent.service-project-PROJECT_NUMBER@gcp-sa-ktd-hpsa.iam.gserviceaccount.com.Este agente de servicio requiere el rol de gestión de identidades y accesos

roles/containerthreatdetection.serviceAgent.

Para que Security Command Center funcione, los agentes de servicio deben tener concedidos los roles de gestión de identidades y accesos necesarios. Se te pedirá que concedas los roles durante el proceso de activación de Security Command Center.

Para ver los permisos de cada rol, consulta lo siguiente:

Para asignar los roles, debes tener el rol roles/resourcemanager.projectIamAdmin.

Si no tienes el rol roles/resourcemanager.organizationAdmin, el administrador de tu organización puede conceder los roles a los agentes de servicio por ti con el siguiente comando de la CLI de gcloud:

gcloud organizations add-iam-policy-binding PROJECT_ID \

--member="SERVICE_ACCOUNT_NAME" \

--role="IAM_ROLE"

Haz los cambios siguientes:

PROJECT_ID: tu ID de proyectoSERVICE_AGENT_NAME: uno de los siguientes nombres de agente de servicio:service-project-PROJECT_NUMBER@security-center-api.iam.gserviceaccount.comservice-project-PROJECT_NUMBER@gcp-sa-ktd-hpsa.iam.gserviceaccount.com

IAM_ROLE: el siguiente rol obligatorio que corresponde al agente de servicio especificado:roles/securitycenter.serviceAgentroles/containerthreatdetection.serviceAgent

Para encontrar el ID y el número de tu proyecto, consulta el artículo Identificar proyectos.

Para obtener más información sobre los roles de gestión de identidades y accesos, consulta el artículo sobre la descripción de roles.

Roles de Web Security Scanner

Los siguientes roles de gestión de identidades y accesos están disponibles para Web Security Scanner. Puedes asignar estos roles a nivel de proyecto.

| Role | Permissions |

|---|---|

Web Security Scanner Editor( Full access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Runner( Read access to Scan and ScanRun, plus the ability to start scans Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Viewer( Read access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Cloud Web Security Scanner Service Agent( Gives the Cloud Web Security Scanner service account access to compute engine details and app engine details. |

|