이 페이지에서는 Identity and Access Management(IAM)를 사용하여 Security Command Center의 조직 수준 활성화에서 리소스에 대한 액세스를 제어하는 방법을 설명합니다. 다음 조건 중 하나에 해당하는 경우 이 페이지의 내용이 도움이 됩니다.

- Security Command Center가 프로젝트 수준이 아닌 조직 수준에서 활성화되었음

- Security Command Center 표준이 이미 조직 수준에서 활성화되었음. 또한 한 개 이상의 프로젝트에서 Security Command Center 프리미엄이 활성화되었음.

조직 수준이 아닌 프로젝트 수준에서 Security Command Center를 활성화한 경우에는 대신 프로젝트 수준 활성화를 위한 IAM을 참조하세요.

Security Command Center의 조직 수준 활성화에서는 리소스 계층 구조의 여러 수준에서 리소스에 대한 액세스를 제어할 수 있습니다. Security Command Center는 IAM 역할을 사용하여 Security Command Center 환경에서 애셋, 발견 항목, 보안 서비스로 수행할 수 있는 사용자를 제어할 수 있도록 합니다. 개인 및 애플리케이션에 역할을 부여하고, 각 역할은 특정 권한을 제공합니다.

권한

활성화에 필요

Security Command Center를 활성화하려면 서비스 등급에 따라 다음 중 하나를 참고하세요.

지속적인 관리 및 사용에 필요

이 섹션에서는 Security Command Center 프리미엄 및 표준을 관리하고 사용하는 데 필요한 권한을 설명합니다. Security Command Center Enterprise에 관한 자세한 내용은 Security Command Center Enterprise의 지속적인 사용을 위한 권한 구성을 참고하세요.

조직의 구성을 변경하려면 조직 수준에서 다음 두 역할이 모두 필요합니다.

사용자에게 수정 권한이 필요하지 않으면 뷰어 역할을 부여하는 것이 좋습니다.

Security Command Center에서 모든 애셋, 발견 항목, 공격 경로를 보려면 사용자에게 조직 수준의 보안 센터 관리자 뷰어(roles/securitycenter.adminViewer) 역할이 필요합니다.

설정을 보려면 사용자에게 조직 수준의

보안 센터 관리자 (roles/securitycenter.admin) 역할이 필요합니다.

개별 폴더 및 프로젝트에 대한 액세스를 제한하려면 조직 수준에서 모든 역할을 부여하지 마세요. 대신 폴더 또는 프로젝트 수준에서 다음 역할을 부여합니다.

-

보안 센터 애셋 뷰어 (

roles/securitycenter.assetsViewer) - 보안 센터 발견 항목 뷰어

(

roles/securitycenter.findingsViewer)

각 감지 서비스를 사용 설정하거나 구성하려면 추가 권한이 필요할 수 있습니다. 자세한 내용은 각 서비스에 대한 문서를 참고하세요.

조직 수준 역할

조직 수준에서 IAM 역할이 적용되면 해당 조직 아래의 프로젝트 및 폴더가 역할 바인딩을 상속합니다.

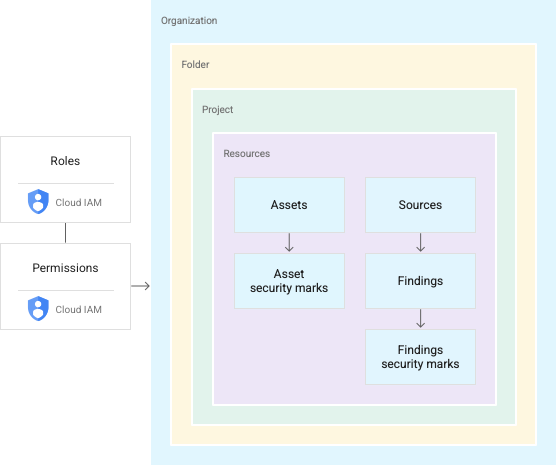

다음 그림은 조직 수준에서 부여된 역할이 있는 일반적인 Security Command Center 리소스 계층 구조를 보여줍니다.

IAM 역할에는 리소스 보기, 수정, 업데이트, 생성 또는 삭제 권한이 포함됩니다. Security Command Center에서 조직 수준에서 부여된 역할은 사용자가 조직 전체에서 발견 항목, 애셋, 보안 소스에 대해 사전 정의된 작업을 수행할 수 있도록 해줍니다. 예를 들어

보안 센터 발견 항목 편집자 역할 (roles/securitycenter.findingsEditor)이 부여된 사용자는 조직의 모든 프로젝트 또는 폴더에서 리소스에 연결된 발견 항목을 보거나 수정할 수 있습니다. 이 구조를 사용하면 각 폴더 또는 프로젝트에서 사용자에게 역할을 부여할 필요가 없습니다.

역할 및 권한 관리에 대한 안내는 프로젝트, 폴더, 조직에 대한 액세스 관리를 참조하세요.

조직 수준 역할은 모든 액세스 사례에 적합하지는 않으며, 특히 엄격한 액세스 제어가 필요한 민감한 애플리케이션 또는 규정 준수 표준이 있어야 합니다. 세분화된 액세스 정책을 만들기 위해 폴더 및 프로젝트 수준에서 역할을 부여할 수 있습니다.

폴더 수준 역할 및 프로젝트 수준 역할

Security Command Center를 사용하면 특정 폴더 및 프로젝트에 대해 Security Command Center IAM 역할을 부여하여 조직 내에서 여러 뷰 또는 사일로를 만들 수 있습니다. 조직 내에서 여러 폴더 및 프로젝트에 대해 서로 다른 액세스 및 수정 권한을 사용자 및 그룹에 부여합니다.

다음 동영상은 폴더 수준 및 프로젝트 수준 역할을 부여하는 방법과 Security Command Center 콘솔에서 이러한 역할을 관리하는 방법을 설명합니다.

폴더 및 프로젝트 역할을 통해 Security Command Center 역할이 있는 사용자는 지정된 프로젝트 또는 폴더 내에서 애셋 및 발견 항목을 관리할 수 있습니다. 예를 들어 보안 엔지니어는 일부 폴더 및 프로젝트에 대한 제한된 액세스 권한을 부여받을 수 있지만 보안 관리자는 조직 수준의 모든 리소스를 관리할 수 있습니다.

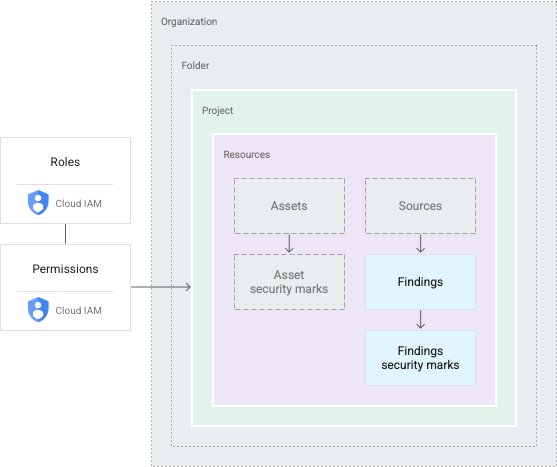

폴더 및 프로젝트 역할을 통해 조직의 리소스 계층 구조의 하위 수준에 Security Command Center 권한을 적용할 수 있지만, 계층 구조를 변경하지는 않습니다. 다음 그림은 특정 프로젝트의 발견 항목에 액세스할 수 있는 Security Command Center 권한이 있는 사용자를 보여줍니다.

폴더 및 프로젝트 역할이 있는 사용자는 조직 리소스의 하위 집합을 볼 수 있습니다. 사용자가 수행하는 모든 작업은 동일한 범위로 제한됩니다. 예를 들어 사용자가 폴더에 대한 권한이 있는 경우 폴더 내 모든 프로젝트의 리소스에 액세스할 수 있습니다. 프로젝트 권한이 있으면 사용자가 해당 프로젝트에 있는 리소스에 액세스할 수 있습니다.

역할 및 권한 관리에 대한 안내는 프로젝트, 폴더, 조직에 대한 액세스 관리를 참조하세요.

역할 제한

폴더 또는 프로젝트 수준에서 Security Command Center 역할을 부여하면 Security Command Center 관리자가 다음을 수행할 수 있습니다.

- 특정 폴더 및 프로젝트에 대한 Security Command Center 보기 또는 수정 권한을 제한합니다.

- 특정 사용자 또는 팀에 애셋 또는 발견 항목 그룹에 대한 보기 및 수정 권한을 부여합니다.

- 보안 표시 업데이트 및 발견 항목 상태를 포함하여 발견 항목 세부정보를 보거나 수정할 수 있는 기능을 기본 발견 항목에 대해 액세스 권한이 있는 개인 또는 그룹으로 제한합니다.

- 조직 수준 역할이 있는 개인만 볼 수 있도록 Security Command Center 설정에 대한 액세스를 제어합니다.

Security Command Center 함수

Security Command Center 기능도 보기 및 수정 권한을 기준으로 제한됩니다.

Google Cloud 콘솔에서 Security Command Center를 사용하면 조직 수준의 권한이 없는 사용자가 자신이 액세스할 수 있는 리소스만 선택할 수 있습니다. 이 선택은 애셋, 발견 항목, 설정 제어를 포함한 사용자 인터페이스의 모든 요소를 업데이트합니다. 사용자는 역할에 연결된 권한과 현재 범위에서 발견 항목에 액세스하거나 수정할 수 있는지 여부를 확인할 수 있습니다.

또한 Security Command Center API 및 Google Cloud CLI는 함수를 사전 정의된 폴더와 프로젝트로 제한합니다. 사용자에게 권한이 부여된 폴더 또는 프로젝트 역할로 애셋 및 발견 항목을 나열하거나 그룹화하도록 호출이 수행되면 해당 범위의 발견 항목 또는 애셋만 반환됩니다.

Security Command Center의 조직 수준 활성화의 경우 발견 항목 및 발견 항목 알림을 만들거나 업데이트하는 호출은 조직 범위만 지원합니다. 이러한 태스크를 수행하려면 조직 수준의 역할이 필요합니다.

공격 경로 시뮬레이션으로 생성된 공격 경로를 보려면 조직 수준에서 적절한 권한이 부여되어야 하며 Google Cloud 콘솔 뷰가 조직으로 설정되어야 합니다.

발견 항목의 상위 리소스

일반적으로 발견 항목은 가상 머신(VM)이나 방화벽과 같은 리소스에 연결됩니다. Security Command Center는 발견 항목을 생성한 리소스에 대해 가장 즉각적인 컨테이너에 발견 항목을 연결합니다. 예를 들어 VM이 발견 항목을 생성하는 경우 VM이 포함된 프로젝트에 발견 항목이 연결됩니다. Google Cloud 리소스에 연결되지 않은 발견 항목은 조직에 연결되며 조직 수준의 Security Command Center 권한을 가진 모든 사용자에게 표시됩니다.

Security Command Center 역할

Security Command Center에서 사용할 수 있는 IAM 역할은 다음과 같습니다. 조직, 폴더, 프로젝트 수준에서 이러한 역할을 부여할 수 있습니다.

| Role | Permissions |

|---|---|

Security Center Admin( Admin(super user) access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Editor( Admin Read-write access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Viewer( Admin Read access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Asset Security Marks Writer( Write access to asset security marks Lowest-level resources where you can grant this role:

|

|

Security Center Assets Discovery Runner( Run asset discovery access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Assets Viewer( Read access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Attack Paths Reader( Read access to security center attack paths |

|

Attack Surface Management Scanner Service Agent( Gives Mandiant Attack Surface Management the ability to scan Cloud Platform resources. |

|

Security Center Automation Service Agent( Security Center automation service agent can configure GCP resources to enable security scanning. |

|

Security Center BigQuery Exports Editor( Read-Write access to security center BigQuery Exports |

|

Security Center BigQuery Exports Viewer( Read access to security center BigQuery Exports |

|

Security Center Compliance Reports Viewer Beta( Read access to security center compliance reports |

|

Security Center Compliance Snapshots Viewer Beta( Read access to security center compliance snapshots |

|

Security Center Control Service Agent( Security Center Control service agent can monitor and configure GCP resources and import security findings. |

|

Security Center External Systems Editor( Write access to security center external systems |

|

Security Center Finding Security Marks Writer( Write access to finding security marks Lowest-level resources where you can grant this role:

|

|

Security Center Findings Bulk Mute Editor( Ability to mute findings in bulk |

|

Security Center Findings Editor( Read-write access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Mute Setter( Set mute access to findings |

|

Security Center Findings State Setter( Set state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Viewer( Read access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Workflow State Setter Beta( Set workflow state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Integration Executor Service Agent( Gives Security Center access to execute Integrations. |

|

Security Center Issues Editor( Write access to security center issues |

|

Security Center Issues Viewer( Read access to security center issues |

|

Security Center Mute Configurations Editor( Read-Write access to security center mute configurations |

|

Security Center Mute Configurations Viewer( Read access to security center mute configurations |

|

Security Center Notification Configurations Editor( Write access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Configurations Viewer( Read access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Service Agent( Security Center service agent can publish notifications to Pub/Sub topics. |

|

Security Center Resource Value Configurations Editor( Read-Write access to security center resource value configurations |

|

Security Center Resource Value Configurations Viewer( Read access to security center resource value configurations |

|

Security Center Risk Reports Viewer( Read access to security center risk reports |

|

Security Health Analytics Custom Modules Tester( Test access to Security Health Analytics Custom Modules |

|

Security Health Analytics Service Agent( Security Health Analytics service agent can scan GCP resource metadata to find security vulnerabilities. |

|

Google Cloud Security Response Service Agent( Gives Playbook Runner permissions to execute all Google authored Playbooks. This role will keep evolving as we add more playbooks |

|

Security Center Service Agent( Security Center service agent can scan GCP resources and import security scans. |

|

Security Center Settings Admin( Admin(super user) access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Editor( Read-Write access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Viewer( Read access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Simulations Reader( Read access to security center simulations |

|

Security Center Sources Admin( Admin access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Editor( Read-write access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Viewer( Read access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Valued Resources Reader( Read access to security center valued resources |

|

Security Command Center Management API 역할

Security Command Center Management API에서 사용할 수 있는 IAM 역할은 다음과 같습니다. 조직, 폴더, 프로젝트 수준에서 이러한 역할을 부여할 수 있습니다.

| Role | Permissions |

|---|---|

Security Center Management Admin( Full access to manage Cloud Security Command Center services and custom modules configuration. |

|

Security Center Management Custom Modules Editor( Full access to manage Cloud Security Command Center custom modules. |

|

Security Center Management Custom Modules Viewer( Readonly access to Cloud Security Command Center custom modules. |

|

Security Center Management Custom ETD Modules Editor( Full access to manage Cloud Security Command Center ETD custom modules. |

|

Security Center Management ETD Custom Modules Viewer( Readonly access to Cloud Security Command Center ETD custom modules. |

|

Security Center Management Services Editor( Full access to manage Cloud Security Command Center services configuration. |

|

Security Center Management Services Viewer( Readonly access to Cloud Security Command Center services configuration. |

|

Security Center Management Settings Editor( Full access to manage Cloud Security Command Center settings |

|

Security Center Management Settings Viewer( Readonly access to Cloud Security Command Center settings |

|

Security Center Management SHA Custom Modules Editor( Full access to manage Cloud Security Command Center SHA custom modules. |

|

Security Center Management SHA Custom Modules Viewer( Readonly access to Cloud Security Command Center SHA custom modules. |

|

Security Center Management Viewer( Readonly access to Cloud Security Command Center services and custom modules configuration. |

|

규정 준수 관리자의 IAM 역할

다음은 규정 준수 관리자 서비스에 사용할 수 있는 IAM 역할 및 권한의 목록입니다. 조직, 폴더 또는 프로젝트 수준에서 이러한 역할을 부여할 수 있습니다.

| Role | Permissions |

|---|---|

Compliance Manager Admin Beta( Full access to Compliance Manager resources. |

|

Cloud Security Compliance Service Agent( Gives CSC Service Account access to consumer resources. |

|

Compliance Manager Viewer Beta( Readonly access to Compliance Manager resources. |

|

보안 상태 API 역할

다음 IAM 역할은 Security Posture API 및 코드형 인프라 (IaC) 검증 기능에 사용할 수 있습니다. 달리 명시되지 않는 한 조직, 폴더 또는 프로젝트 수준에서 이러한 역할을 부여할 수 있습니다.

| Role | Permissions |

|---|---|

Security Posture Admin( Full access to Security Posture service APIs. Lowest-level resources where you can grant this role:

|

|

Security Posture Deployer( Mutate and read permissions to the Posture Deployment resource. |

|

Security Posture Deployments Viewer( Read only access to the Posture Deployment resource. |

|

Security Posture Resource Editor( Mutate and read permissions to the Posture resource. |

|

Security Posture Resource Viewer( Read only access to the Posture resource. |

|

Security Posture Shift-Left Validator( Create access for Reports, e.g. IaC Validation Report. |

|

Security Posture Viewer( Read only access to all the SecurityPosture Service resources. |

|

데이터 보안 상황 관리의 IAM 역할

다음은 데이터 보안 상황 관리 (DSPM) 서비스에 사용할 수 있는 IAM 역할 및 권한의 목록입니다. 조직, 폴더 또는 프로젝트 수준에서 이러한 역할을 부여할 수 있습니다.

| Role | Permissions |

|---|---|

Data Security Posture Management Admin( Full access to Data Security Posture Management resources. |

|

DSPM Service Agent( Gives DSPM Service Account access to consumer resources. |

|

Data Security Posture Management Viewer( Readonly access to Data Security Posture Management resources. |

|

서비스 에이전트 역할

서비스 에이전트를 사용하면 서비스가 리소스에 액세스할 수 있습니다.

Security Command Center를 활성화하면 2개의 서비스 에이전트가 생성됩니다.

service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.com.이 서비스 에이전트에는

roles/securitycenter.serviceAgentIAM 역할이 필요합니다.service-org-ORGANIZATION_ID@gcp-sa-ktd-hpsa.iam.gserviceaccount.com.이 서비스 에이전트에는

roles/containerthreatdetection.serviceAgentIAM 역할이 필요합니다.

Security Command Center의 활성화 프로세스 중에 각 서비스 에이전트에 필요한 IAM 역할을 하나 이상 부여하라는 메시지가 표시됩니다. Security Command Center가 작동하려면 각 서비스 에이전트에 역할을 부여해야 합니다.

각 역할의 권한을 보려면 다음을 참조하세요.

역할을 부여하려면 roles/resourcemanager.organizationAdmin 역할이 있어야 합니다.

roles/resourcemanager.organizationAdmin 역할이 없으면 조직 관리자가 다음 gcloud CLI 명령어를 사용하여 서비스 에이전트에 역할을 자동으로 부여할 수 있습니다.

gcloud organizations add-iam-policy-binding ORGANIZATION_ID \

--member="SERVICE_AGENT_NAME" \

--role="IAM_ROLE"

다음을 바꿉니다.

ORGANIZATION_ID: 조직 ID입니다.SERVICE_AGENT_NAME: 역할을 부여할 서비스 에이전트의 이름입니다. 이름은 다음 서비스 에이전트 이름 중 하나입니다.service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.comservice-org-ORGANIZATION_ID@gcp-sa-ktd-hpsa.iam.gserviceaccount.com

IAM_ROLE: 지정된 서비스 에이전트에 해당하는 다음 필수 역할:roles/securitycenter.serviceAgentroles/containerthreatdetection.serviceAgent

IAM 역할에 대한 자세한 내용은 역할 이해를 참조하세요.

Web Security Scanner 역할

Web Security Scanner에서 사용할 수 있는 IAM 역할은 다음과 같습니다. 프로젝트 수준에서 이러한 역할을 부여할 수 있습니다.

| Role | Permissions |

|---|---|

Web Security Scanner Editor( Full access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Runner( Read access to Scan and ScanRun, plus the ability to start scans Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Viewer( Read access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Cloud Web Security Scanner Service Agent( Gives the Cloud Web Security Scanner service account access to compute engine details and app engine details. |

|