En esta página, se proporciona una descripción general de la restricción del uso de recursos (RUR), una política gubernamental que permite a los administradores empresariales controlar qué servicios de recursos de Google Cloud se pueden usar en la jerarquía de recursos de Google Cloud. En la actualidad, el RUR solo se aplica a los servicios que administran de forma directa los recursos del cliente, como Compute Engine y Cloud Storage. RUR excluye los servicios de infraestructura compartida de Google Cloud, como Identity and Access Management (IAM), Cloud Logging y Cloud Monitoring.

La política de RUR se implementa como una restricción de la política de la organización llamada Restringir el uso del servicio de recursos. Los administradores pueden usar esta restricción para definir restricciones jerárquicas en los servicios de recursos de Google Cloud permitidos dentro de un contenedor de recursos, como una organización, una carpeta o un proyecto. Por ejemplo, permite storage.googleapis.com en el proyecto X o rechaza compute.googleapis.com en la carpeta Y.

La restricción Restrict Resource Service Usage se puede usar de dos maneras mutuamente excluyentes:

Lista de bloqueo: Se permiten los recursos de cualquier servicio que no se rechace.

Lista de entidades permitidas: se rechazan los recursos de cualquier servicio no permitido.

Para obtener la lista de servicios que admiten esta restricción, consulta Restringe los servicios compatibles con el uso de recursos.

La restricción Restrict Resource Service Usage controla el acceso al entorno de ejecución para todos los recursos dentro del alcance. Cuando se actualiza una política de RUR, se aplica de inmediato a todos los accesos a todos los recursos dentro del alcance de la política. Recomendamos a los administradores gestionar con cuidado las actualizaciones de las políticas de RUR. Puedes implementar este cambio de política de forma más segura mediante el uso de etiquetas para aplicar la restricción de forma condicional. Para obtener más información, consulta Configura una política de la organización con etiquetas.

Usar la restricción Restrict Resource Service Usage

Las políticas de RUR son restricciones de la política de la organización, que se pueden configurar a nivel de la organización, la carpeta y el proyecto. Cada política se aplica a todos los recursos dentro de su jerarquía de recursos correspondiente, pero se puede anular en los niveles inferiores en la jerarquía de recursos.

Para obtener más información sobre la evaluación de políticas, consulta Comprende la evaluación de jerarquías.

Configura la política de la organización

Si deseas establecer, cambiar o borrar una política de la organización, debes tener la función de Administrador de políticas de la organización.

Console

Para establecer una política de la organización que incluya una restricción Restrict Resource Service Use, haz lo siguiente:

- Ve a la página Políticas de la organización en Google Cloud Console.

Ir a Políticas de la organización

En el selector de proyectos de la parte superior de la pantalla, selecciona el recurso para el que deseas establecer la política.

En la tabla de políticas de la organización, selecciona Restringir uso del servicio de recursos.

Haga clic en Editar.

En Se aplica a, selecciona Personalizar.

En Aplicación de la política, elige cómo aplicar la herencia a esta política.

Si deseas heredar la política de la organización del recurso superior y combinarla con esta, selecciona Combinar con superior.

Si deseas anular las políticas de una organización existente, selecciona Reemplazar.

En Valores de la política, selecciona Personalizar.

En Tipo de política, selecciona Denegar para lista de bloqueo o Permitir para lista de entidades permitidas.

En Valores personalizados, agrega el servicio que deseas bloquear o permitir a la lista.

Por ejemplo, para bloquear Filestore, puedes ingresar

file.googleapis.com.Para agregar más servicios, haz clic en Nuevo valor de la política.

En el lado derecho de la página, revisa el resumen de la política.

Para aplicar la política, haz clic en Guardar.

gcloud

Las políticas de la organización se pueden configurar mediante la CLI de Google Cloud. Para aplicar de forma forzosa una política de la organización que incluya la restricción Restrict Resource Service Use, primero debes crear un archivo YAML con la política que se actualizará:

$ cat /tmp/policy.yaml constraint: constraints/gcp.restrictServiceUsage list_policy: denied_values: - file.googleapis.com - bigquery.googleapis.com - storage.googleapis.com

Para configurar esta política en un recurso, ejecuta el siguiente comando:

gcloud beta resource-manager org-policies set-policy \ --project='PROJECT_ID' /tmp/policy.yaml

Donde:

- PROJECT_ID es el ID del proyecto del recurso en el que deseas aplicar esta política de la organización.

Para obtener información sobre el uso de restricciones en las políticas de la organización, consulta la página sobre cómo usar restricciones.

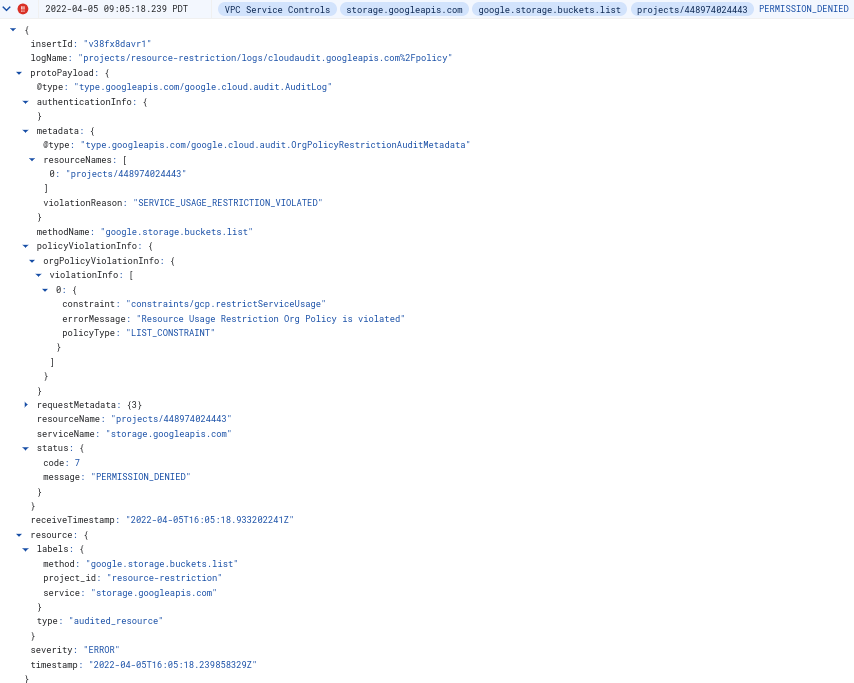

Mensaje de error

Si configuras una política de la organización para rechazar el servicio A dentro de la jerarquía de recursos B, cuando un cliente intenta usar el servicio A dentro de la jerarquía de recursos B, la operación fallará. Se muestra un error que describe el motivo de esta falla. Además, se genera una entrada de AuditLog para una mayor supervisión, alerta o depuración.

Ejemplo de mensaje de error

Request is disallowed by organization's constraints/gcp.restrictServiceUsage constraint for projects/policy-violation-test attempting to use service file.googleapis.com.

Registros de auditoría de Cloud de ejemplo