Cette page explique comment afficher, comprendre et appliquer des recommandations de rôle IAM pour les buckets Cloud Storage. Les recommandations de rôle vous aident à appliquer le principe du moindre privilège en vous assurant que les comptes principaux disposent uniquement des autorisations dont ils ont réellement besoin.

Avant de commencer

Enable the IAM and Recommender APIs.

Assurez-vous d'avoir activé le niveau Premium de Security Command Center au niveau de l'organisation. Pour en savoir plus, consultez Questions sur la facturation.

Comprenez les recommandations de rôle.

Configurez l'authentification.

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

REST

Pour utiliser les exemples d'API REST de cette page dans un environnement de développement local, vous devez utiliser les identifiants que vous fournissez à gcloud CLI.

Install the Google Cloud CLI, then initialize it by running the following command:

gcloud initPour en savoir plus, consultez la section S'authentifier pour utiliser REST dans la documentation sur l'authentification Google Cloud.

Rôles IAM requis

Pour obtenir les autorisations nécessaires pour gérer les recommandations de rôles au niveau du bucket, demandez à votre administrateur de vous accorder les rôles IAM suivants sur le projet:

-

Lecteur de rôles (

roles/iam.roleViewer) -

Administrateur de l'espace de stockage (

roles/storage.admin)

Pour en savoir plus sur l'attribution de rôles, consultez la page Gérer l'accès aux projets, aux dossiers et aux organisations.

Ces rôles prédéfinis contiennent les autorisations requises pour gérer les recommandations de rôles au niveau du bucket. Pour connaître les autorisations exactes requises, développez la section Autorisations requises :

Autorisations requises

Les autorisations suivantes sont requises pour gérer les recommandations de rôles au niveau du bucket:

-

Pour afficher les recommandations :

-

iam.roles.get -

iam.roles.list -

recommender.iamPolicyRecommendations.get -

recommender.iamPolicyRecommendations.list -

recommender.iamPolicyInsights.get -

recommender.iamPolicyInsights.list -

storage.buckets.getIamPolicy

-

-

Pour appliquer et ignorer des recommandations :

-

recommender.iamPolicyRecommendations.update -

storage.buckets.setIamPolicy

-

Vous pouvez également obtenir ces autorisations avec des rôles personnalisés ou d'autres rôles prédéfinis.

Lire et appliquer les recommandations

Vous pouvez examiner et appliquer des recommandations de rôle au niveau du bucket à l'aide de Google Cloud CLI et de l'API Recommender.

Console

Dans la console Google Cloud, accédez à la page Buckets Cloud Storage.

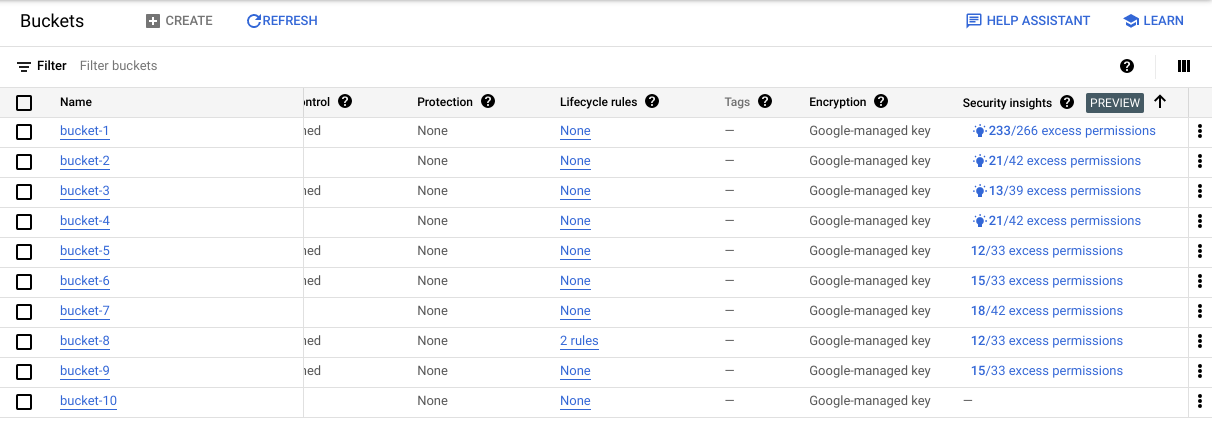

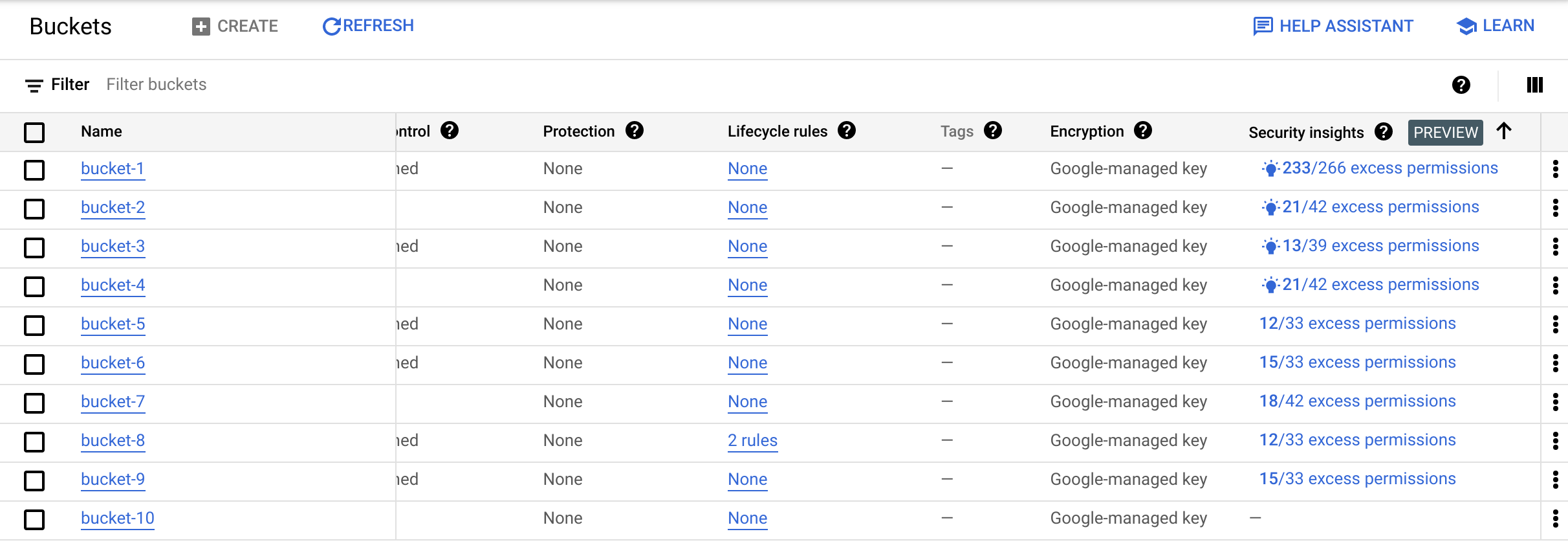

Recherchez la colonne Insights sur la sécurité. Si la colonne n'est pas visible, cliquez sur Options d'affichage des colonnes , puis sélectionnez Insights de sécurité.

La colonne Insights sur la sécurité affiche un récapitulatif de tous les insights sur les règles d'un bucket. Chaque récapitulatif indique le nombre total d'autorisations en excès pour tous les rôles accordés à ce bucket.

Si une recommandation est disponible pour résoudre l'un des insights du bucket, la console Google Cloud affiche l'icône Recommandation disponible .

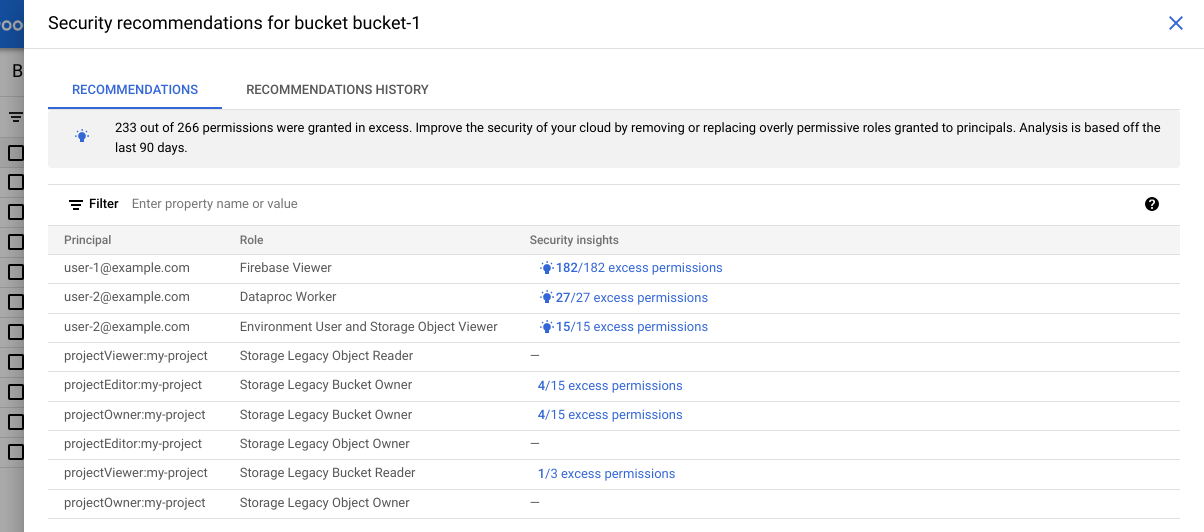

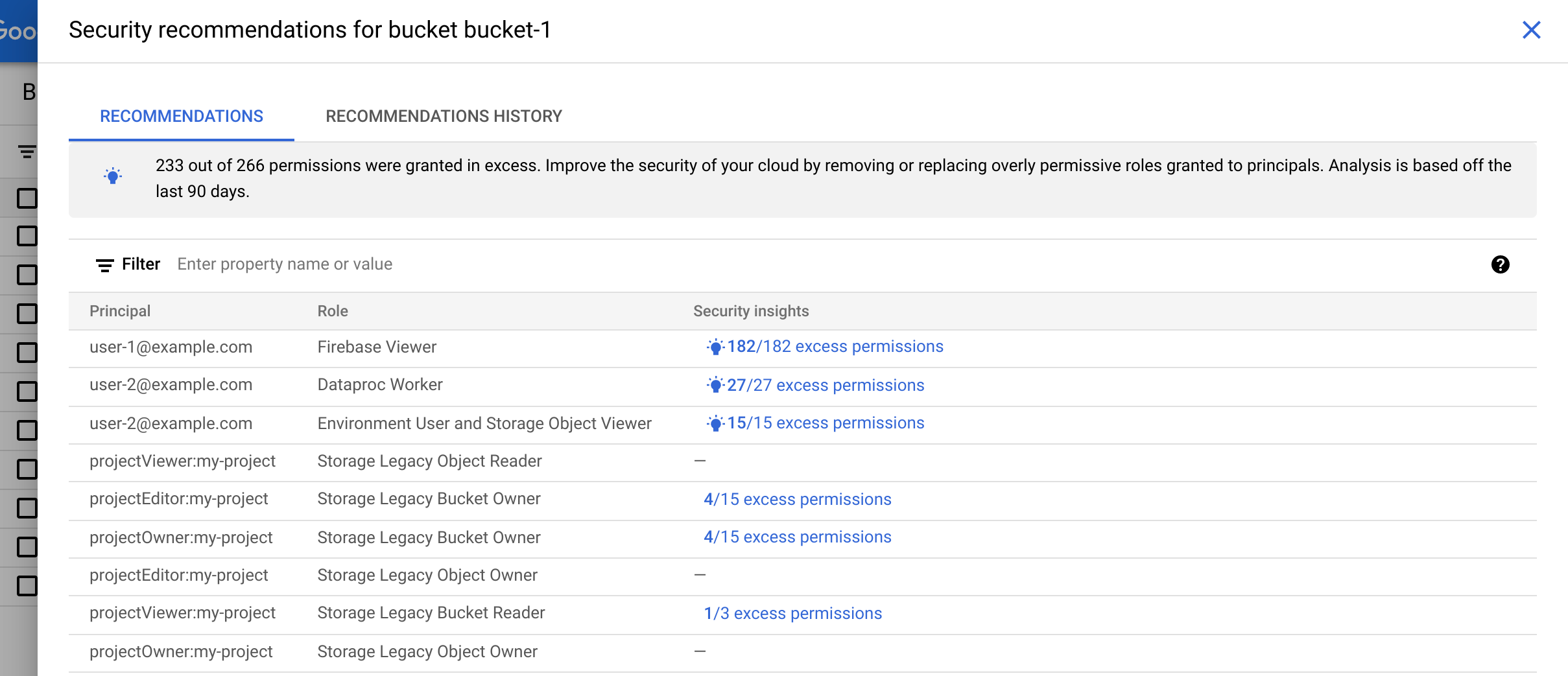

Si des recommandations sont à examiner, cliquez sur un résumé des insights sur les règles pour ouvrir le volet Recommandations de sécurité. Ce volet liste tous les comptes principaux disposant d'un rôle sur le bucket, leurs rôles et les insights sur les règles associés à ces rôles.

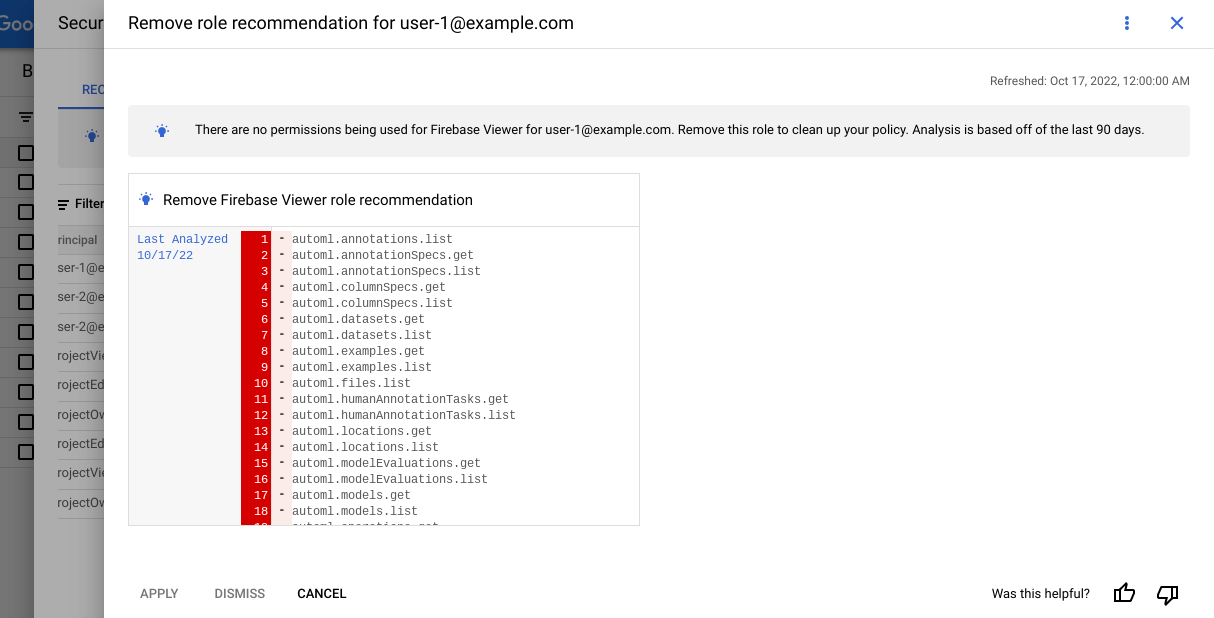

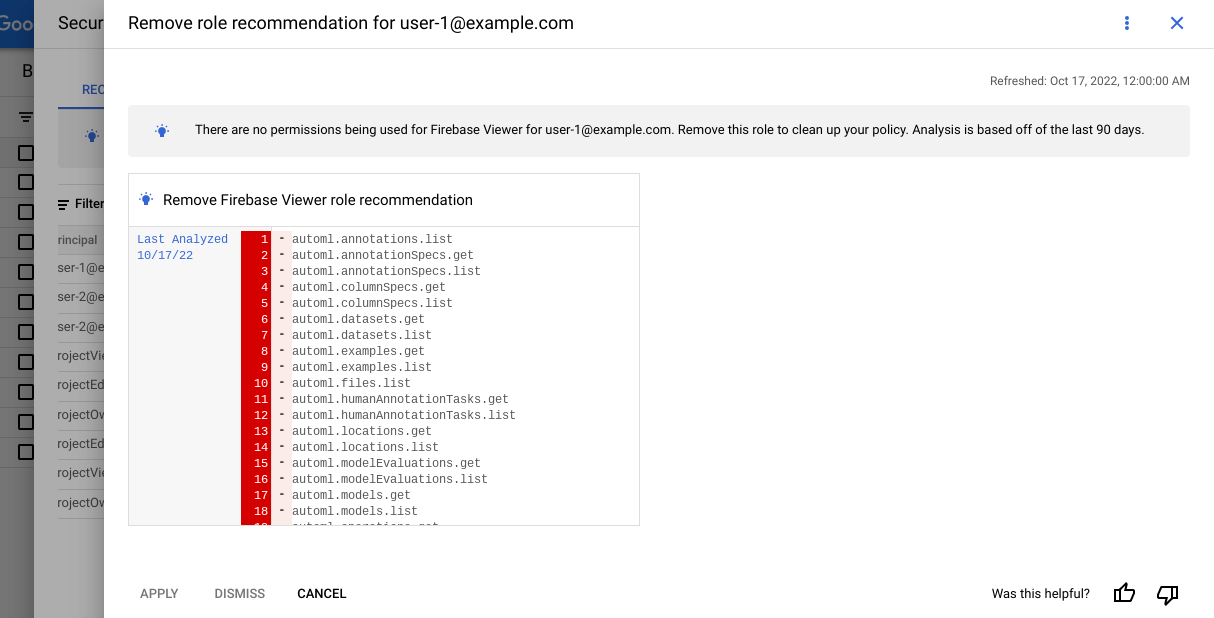

Cliquez sur l'icône Recommandation disponible pour en savoir plus sur la recommandation.

Si la recommandation consiste à remplacer le rôle, la recommandation de rôle vous présente toujours un ensemble de rôles prédéfinis que vous pouvez appliquer.

Dans certains cas, la recommandation de rôle suggère également de créer un rôle personnalisé au niveau du projet. Si une recommandation de rôle personnalisé est disponible, la console Google Cloud l'affiche par défaut. Pour passer à la recommandation de rôle prédéfini, cliquez sur Afficher le rôle prédéfini recommandé.

Lisez attentivement la recommandation et assurez-vous de bien comprendre comment elle modifiera l'accès du compte principal aux ressources Google Cloud . Sauf dans le cas des recommandations pour les agents de service, une recommandation n'augmente jamais le niveau d'accès d'un compte principal. Pour en savoir plus, consultez la section Générer des recommandations de rôle.

Pour savoir comment consulter les recommandations dans la console, consultez la section Examiner les recommandations sur cette page.

Facultatif : Si la recommandation consiste à créer un rôle personnalisé, mettez à jour les champs Titre, Description, ID et Étape de lancement du rôle si nécessaire.

Si vous devez ajouter des autorisations au rôle personnalisé, cliquez sur Ajouter des autorisations.

Si vous devez supprimer des autorisations du rôle personnalisé, décochez la case correspondant à chaque autorisation à supprimer.

Prenez les mesures qui s'imposent.

Pour appliquer la recommandation, cliquez sur Appliquer ou Créer et appliquer. Si vous changez d'avis au cours des 90 prochains jours, utilisez l'historique des recommandations pour annuler votre choix.

Pour ignorer la recommandation, cliquez sur Ignorer, puis confirmez votre choix. Vous pouvez restaurer une recommandation ignorée tant qu'elle reste valide.

Répétez les étapes précédentes jusqu'à ce que vous ayez examiné toutes vos recommandations.

gcloud

Examinez les recommandations :

Pour afficher vos recommandations au niveau du bucket, exécutez la commande

gcloud recommender recommendations listen filtrant uniquement les recommandations de bucket Cloud Storage:gcloud recommender recommendations list \ --location=LOCATION \ --recommender=google.iam.policy.Recommender \ --project=PROJECT_ID \ --format=json \ --filter="recommenderSubtype:REMOVE_ROLE_STORAGE_BUCKET OR recommenderSubtype:REPLACE_ROLE_STORAGE_BUCKET"Remplacez les valeurs suivantes :

LOCATION: région dans laquelle se trouvent vos buckets Cloud Storage (par exemple,usouus-central1).PROJECT_ID: ID du Google Cloud projet contenant vos buckets Cloud Storage. Les ID de projet sont des chaînes alphanumériques, telles quemy-project.

La réponse est semblable à l'exemple suivant. Dans cet exemple, tous les utilisateurs authentifiés (

allAuthenticatedUsers) disposent du rôle Lecteur d'anciens objets de l'espace de stockage (roles/storage.legacyObjectReader) sur le bucketmybucket. Toutefois, ce rôle n'a pas été utilisé au cours des 90 derniers jours. Par conséquent, la recommandation de rôle suggère de révoquer le rôle:[ { "associatedInsights": [ { "insight": "projects/123456789012/locations/us/insightTypes/google.iam.policy.Insight/insights/7849add9-73c0-419e-b169-42b3671173fb" } ], "associatedResourceNames": [ "//storage.googleapis.com/my-bucket" ], "content": { "operationGroups": [ { "operations": [ { "action": "remove", "path": "/iamPolicy/bindings/*/members/*", "pathFilters": { "/iamPolicy/bindings/*/condition/expression": "", "/iamPolicy/bindings/*/members/*": "allAuthenticatedUsers", "/iamPolicy/bindings/*/role": "roles/storage.legacyObjectReader" }, "resource": "//storage.googleapis.com/my-bucket", "resourceType": "storage.googleapis.com/Bucket" } ] } ] }, "description": "This role has not been used during the observation window.", "etag": "\"7caf4103d7669e12\"", "lastRefreshTime": "2022-05-24T07:00:00Z", "name": "projects/123456789012/locations/us/recommenders/google.iam.policy.Recommender/recommendations/fbc885b7-f0a8-47e6-90fe-6141aa2c4257", "primaryImpact": { "category": "SECURITY", "securityProjection": { "details": { "revokedIamPermissionsCount": 1 } } }, "priority": "P1", "recommenderSubtype": "REMOVE_ROLE_STORAGE_BUCKET", "stateInfo": { "state": "ACTIVE" } } ]

Examinez attentivement chaque recommandation et réfléchissez à la manière dont elle modifiera l'accès du compte principal aux ressources Google Cloud . Pour savoir comment consulter les recommandations à partir de gcloud CLI, consultez la section Examiner les recommandations sur cette page.

Pour appliquer une recommandation, procédez comme suit :

Utilisez la commande

gcloud recommender recommendations mark-claimedpour définir l'état de la recommandation surCLAIMED,, ce qui empêche la recommandation de changer lorsque vous l'appliquez :gcloud recommender recommendations mark-claimed \ RECOMMENDATION_ID \ --location=LOCATION \ --recommender=google.iam.policy.Recommender \ --project=PROJECT_ID \ --format=FORMAT \ --etag=ETAG \ --state-metadata=STATE_METADATARemplacez les valeurs suivantes :

-

RECOMMENDATION_ID: identifiant unique de la recommandation. Cette valeur apparaît à la fin du champnamede la recommandation. Par exemple, si le champnameestprojects/example-project/locations/global/recommenders/google.iam.policy.Recommender/recommendations/fb927dc1-9695-4436-0000-f0f285007c0f, l'ID de la recommandation estfb927dc1-9695-4436-0000-f0f285007c0f. -

LOCATION: région dans laquelle se trouve votre bucket Cloud Storage (par exemple,usouus-central1). -

PROJECT_ID: ID du Google Cloud projet contenant vos buckets Cloud Storage. Les ID de projet sont des chaînes alphanumériques, telles quemy-project. -

FORMAT: format de la réponse. Utilisezjsonouyaml. -

ETAG: valeur du champetagdans la recommandation, telle que"dd0686e7136a4cbb". Notez que cette valeur peut inclure des guillemets. -

STATE_METADATA: facultatif. Paires clé/valeur séparées par des virgules contenant votre choix de métadonnées relatives à la recommandation. Exemple :--state-metadata=reviewedBy=alice,priority=high. Les métadonnées remplacent le champstateInfo.stateMetadatade la recommandation.

Si la commande aboutit, la réponse affiche la recommandation à l'état

CLAIMED, comme indiqué dans l'exemple suivant. Pour plus de clarté, l'exemple omet la plupart des champs :... "priority": "P1", "recommenderSubtype": "REMOVE_ROLE_STORAGE_BUCKET", "stateInfo": { "state": "CLAIMED" } ...

-

Obtenez la stratégie d'autorisation pour le bucket, puis modifiez et définissez la stratégie d'autorisation afin qu'elle reflète la recommandation.

Mettez à jour l'état de la recommandation sur

SUCCEEDEDsi vous avez appliqué la recommandation ou surFAILEDsi vous ne pouvez pas appliquer la recommandation :gcloud recommender recommendations COMMAND \ RECOMMENDATION_ID \ --location=LOCATION \ --recommender=google.iam.policy.Recommender \ --project=PROJECT_ID \ --format=FORMAT \ --etag=ETAG \ --state-metadata=STATE_METADATARemplacez les valeurs suivantes :

COMMAND: utilisezmark-succeededsi vous avez appliqué la recommandation, oumark-failedsi vous n'avez pas pu appliquer la recommandation.-

RECOMMENDATION_ID: identifiant unique de la recommandation. Cette valeur apparaît à la fin du champnamede la recommandation. Par exemple, si le champnameestprojects/example-project/locations/global/recommenders/google.iam.policy.Recommender/recommendations/fb927dc1-9695-4436-0000-f0f285007c0f, l'ID de la recommandation estfb927dc1-9695-4436-0000-f0f285007c0f. -

LOCATION: région dans laquelle se trouve votre bucket Cloud Storage (par exemple,usouus-central1). -

PROJECT_ID: ID du Google Cloud projet contenant vos buckets Cloud Storage. Les ID de projet sont des chaînes alphanumériques, telles quemy-project. -

FORMAT: format de la réponse. Utilisezjsonouyaml. -

ETAG: valeur du champetagdans la recommandation, telle que"dd0686e7136a4cbb". Notez que cette valeur peut inclure des guillemets. -

STATE_METADATA: facultatif. Paires clé/valeur séparées par des virgules contenant votre choix de métadonnées relatives à la recommandation. Exemple :--state-metadata=reviewedBy=alice,priority=high. Les métadonnées remplacent le champstateInfo.stateMetadatade la recommandation.

Par exemple, si vous avez marqué la recommandation comme réussie, la réponse affiche la recommandation avec l'état

SUCCEEDED. Pour plus de clarté, cet exemple omet la plupart des champs :... "priority": "P1", "recommenderSubtype": "REMOVE_ROLE_STORAGE_BUCKET", "stateInfo": { "state": "SUCCEEDED" } ...

REST

Examinez les recommandations :

Pour lister toutes les recommandations disponibles pour vos buckets Cloud Storage, utilisez la méthode

recommendations.listde l'API Recommender.Avant d'utiliser les données de requête ci-dessous, effectuez les remplacements suivants :

PROJECT_ID: ID du projetGoogle Cloud contenant vos buckets Cloud Storage. Les ID de projet sont des chaînes alphanumériques, telles quemy-project.LOCATION: région dans laquelle se trouvent vos buckets Cloud Storage (par exemple,usouus-central1).-

PAGE_SIZE: facultatif. Nombre maximal de résultats à renvoyer pour cette requête. Si cette valeur n'est pas spécifiée, le serveur détermine le nombre de résultats à renvoyer. Si le nombre de recommandations est supérieur à la taille de la page, la réponse contient un jeton de pagination que vous pouvez utiliser pour récupérer la page de résultats suivante. -

PAGE_TOKEN: facultatif. Jeton de pagination renvoyé dans une réponse précédente de cette méthode. Si spécifié, la liste de recommandations commence à la fin de la requête précédente. PROJECT_ID: l' Google Cloud ID de votre projet. Les ID de projet sont des chaînes alphanumériques, telles quemy-project.

Méthode HTTP et URL :

GET https://recommender.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/recommenders/google.iam.policy.Recommender/recommendations?filter=recommenderSubtype%20%3D%20REMOVE_ROLE_STORAGE_BUCKET%20OR%20recommenderSubtype%20%3D%20REPLACE_ROLE_STORAGE_BUCKET&pageSize=PAGE_SIZE&pageToken=PAGE_TOKEN

Pour envoyer votre requête, développez l'une des options suivantes :

La réponse est semblable à l'exemple suivant. Dans cet exemple, tous les utilisateurs authentifiés (

allAuthenticatedUsers) disposent du rôle Lecteur des anciens objets de l'espace de stockage (roles/storage.legacyObjectReader) sur le bucketmybucket. Toutefois, ce rôle n'a pas été utilisé au cours des 90 derniers jours. Par conséquent, la recommandation de rôle suggère de révoquer le rôle:{ "recommendations": [ "name": "projects/123456789012/locations/us/recommenders/google.iam.policy.Recommender/recommendations/fbc885b7-f0a8-47e6-90fe-6141aa2c4257", "description": "This role has not been used during the observation window.", "lastRefreshTime": "2022-05-24T07:00:00Z", "primaryImpact": { "category": "SECURITY", "securityProjection": { "details": { "revokedIamPermissionsCount": 1 } } }, "content": { "operationGroups": [ { "operations": [ { "action": "remove", "resourceType": "storage.googleapis.com/Bucket", "resource": "//storage.googleapis.com/my-bucket", "path": "/iamPolicy/bindings/*/members/*", "pathFilters": { "/iamPolicy/bindings/*/condition/expression": "", "/iamPolicy/bindings/*/members/*": "allAuthenticatedUsers", "/iamPolicy/bindings/*/role": "roles/storage.legacyObjectReader" } } ] } ] }, "stateInfo": { "state": "ACTIVE" }, "etag": "\"7caf4103d7669e12\"", "recommenderSubtype": "REMOVE_ROLE_STORAGE_BUCKET", "associatedInsights": [ { "insight": "projects/123456789012/locations/us/insightTypes/google.iam.policy.Insight/insights/7849add9-73c0-419e-b169-42b3671173fb" } ], "priority": "P1" ] }Examinez attentivement chaque recommandation et réfléchissez à la manière dont elle modifiera l'accès du compte principal aux ressources Google Cloud . Pour savoir comment consulter les recommandations à partir de l'API REST, consultez la section Examiner les recommandations sur cette page.

Pour appliquer une recommandation, procédez comme suit :

Définissez l'état de la recommandation sur

CLAIMED:Pour marquer une recommandation comme

CLAIMED, ce qui empêche sa modification lorsque vous l'appliquez, utilisez la méthoderecommendations.markClaimedde l'API Recommender.Avant d'utiliser les données de requête ci-dessous, effectuez les remplacements suivants :

PROJECT_ID: ID du projetGoogle Cloud contenant vos buckets Cloud Storage. Les ID de projet sont des chaînes alphanumériques, telles quemy-project.LOCATION: région dans laquelle se trouve votre bucket Cloud Storage (par exemple,usouus-central1).RECOMMENDATION_ID: identifiant unique de la recommandation. Cette valeur s'affiche à la fin du champnamede la recommandation. Par exemple, si le champnameestprojects/example-project/locations/global/recommenders/google.iam.policy.Recommender/recommendations/fb927dc1-9695-4436-0000-f0f285007c0f, l'ID de la recommandation estfb927dc1-9695-4436-0000-f0f285007c0f.ETAG: valeur du champetagdans la recommandation, telle que"dd0686e7136a4cbb". Utilisez des barres obliques inverses pour échapper les guillemets (par exemple,"\"df7308cca9719dcc\"").STATE_METADATA: facultatif. Objet contenant des paires clé/valeur avec les métadonnées de votre choix concernant la recommandation. Exemple :{"reviewedBy": "alice", "priority": "high"}. Les métadonnées remplacent le champstateInfo.stateMetadatade la recommandation.

Méthode HTTP et URL :

POST https://recommender.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/recommenders/google.iam.policy.Recommender/recommendations/RECOMMENDATION_ID:markClaimed

Corps JSON de la requête :

{ "etag": "ETAG", "stateMetadata": { "STATE_METADATA" } }Pour envoyer votre requête, développez l'une des options suivantes :

La réponse affiche la recommandation à l'état

CLAIMED, comme illustré dans l'exemple suivant. Pour plus de clarté, cet exemple omet la plupart des champs :... "stateInfo": { "state": "CLAIMED" }, "etag": "\"7caf4103d7669e12\"", "recommenderSubtype": "REMOVE_ROLE_STORAGE_BUCKET", ...Obtenez la stratégie d'autorisation pour le projet, puis modifiez la stratégie d'autorisation afin qu'elle reflète la recommandation.

Mettez à jour l'état de la recommandation sur

SUCCEEDEDsi vous avez appliqué la recommandation ou surFAILEDsi vous ne pouvez pas appliquer la recommandation :SUCCEEDEDPour marquer une recommandation comme

SUCCEEDED, ce qui indique que vous avez pu l'appliquer, utilisez la méthoderecommendations.markSucceededde l'API Recommender.Avant d'utiliser les données de requête ci-dessous, effectuez les remplacements suivants :

PROJECT_ID: ID du projetGoogle Cloud contenant vos buckets Cloud Storage. Les ID de projet sont des chaînes alphanumériques, telles quemy-project.LOCATION: région dans laquelle se trouve votre bucket Cloud Storage (par exemple,usouus-central1).RECOMMENDATION_ID: identifiant unique de la recommandation. Cette valeur s'affiche à la fin du champnamede la recommandation. Par exemple, si le champnameestprojects/example-project/locations/global/recommenders/google.iam.policy.Recommender/recommendations/fb927dc1-9695-4436-0000-f0f285007c0f, l'ID de la recommandation estfb927dc1-9695-4436-0000-f0f285007c0f.ETAG: valeur du champetagdans la recommandation, telle que"dd0686e7136a4cbb". Utilisez des barres obliques inverses pour échapper les guillemets (par exemple,"\"df7308cca9719dcc\"").STATE_METADATA: facultatif. Objet contenant des paires clé/valeur avec les métadonnées de votre choix concernant la recommandation. Exemple :{"reviewedBy": "alice", "priority": "high"}. Les métadonnées remplacent le champstateInfo.stateMetadatade la recommandation.

Méthode HTTP et URL :

POST https://recommender.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/recommenders/google.iam.policy.Recommender/recommendations/RECOMMENDATION_ID:markSucceeded

Corps JSON de la requête :

{ "etag": "ETAG", "stateMetadata": { "STATE_METADATA" } }Pour envoyer votre requête, développez l'une des options suivantes :

La réponse affiche la recommandation à l'état

SUCCEEDED, comme illustré dans l'exemple suivant. Pour plus de clarté, cet exemple omet la plupart des champs :... "stateInfo": { "state": "SUCCEEDED" }, "etag": "\"7caf4103d7669e12\"", "recommenderSubtype": "REMOVE_ROLE_STORAGE_BUCKET", ...FAILEDPour marquer une recommandation comme

FAILED, ce qui indique que vous n'avez pas pu l'appliquer, utilisez la méthoderecommendations.markFailedde l'API Recommender.Avant d'utiliser les données de requête ci-dessous, effectuez les remplacements suivants :

PROJECT_ID: ID du projetGoogle Cloud contenant vos buckets Cloud Storage. Les ID de projet sont des chaînes alphanumériques, telles quemy-project.LOCATION: région dans laquelle se trouve votre bucket Cloud Storage (par exemple,usouus-central1).RECOMMENDATION_ID: identifiant unique de la recommandation. Cette valeur s'affiche à la fin du champnamede la recommandation. Par exemple, si le champnameestprojects/example-project/locations/global/recommenders/google.iam.policy.Recommender/recommendations/fb927dc1-9695-4436-0000-f0f285007c0f, l'ID de la recommandation estfb927dc1-9695-4436-0000-f0f285007c0f.ETAG: valeur du champetagdans la recommandation, telle que"dd0686e7136a4cbb". Utilisez des barres obliques inverses pour échapper les guillemets (par exemple,"\"df7308cca9719dcc\"").STATE_METADATA: facultatif. Objet contenant des paires clé/valeur avec les métadonnées de votre choix concernant la recommandation. Exemple :{"reviewedBy": "alice", "priority": "high"}. Les métadonnées remplacent le champstateInfo.stateMetadatade la recommandation.

Méthode HTTP et URL :

POST https://recommender.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/recommenders/google.iam.policy.Recommender/recommendations/RECOMMENDATION_ID:markFailed

Corps JSON de la requête :

{ "etag": "ETAG", "stateMetadata": { "STATE_METADATA" } }Pour envoyer votre requête, développez l'une des options suivantes :

La réponse affiche la recommandation à l'état

FAILED, comme illustré dans l'exemple suivant. Pour plus de clarté, cet exemple omet la plupart des champs :... "stateInfo": { "state": "FAILED" }, "etag": "\"7caf4103d7669e12\"", "recommenderSubtype": "REMOVE_ROLE_STORAGE_BUCKET", ...

Comprendre les recommandations

Chaque recommandation inclut des informations pour vous aider à comprendre pourquoi elle a été émise.

Console

Pour vous aider à comprendre pourquoi la recommandation a été émise, la console Google Cloud affiche l'utilisation des autorisations du compte principal, comme indiqué par l'insight sur les stratégies associé à la recommandation.

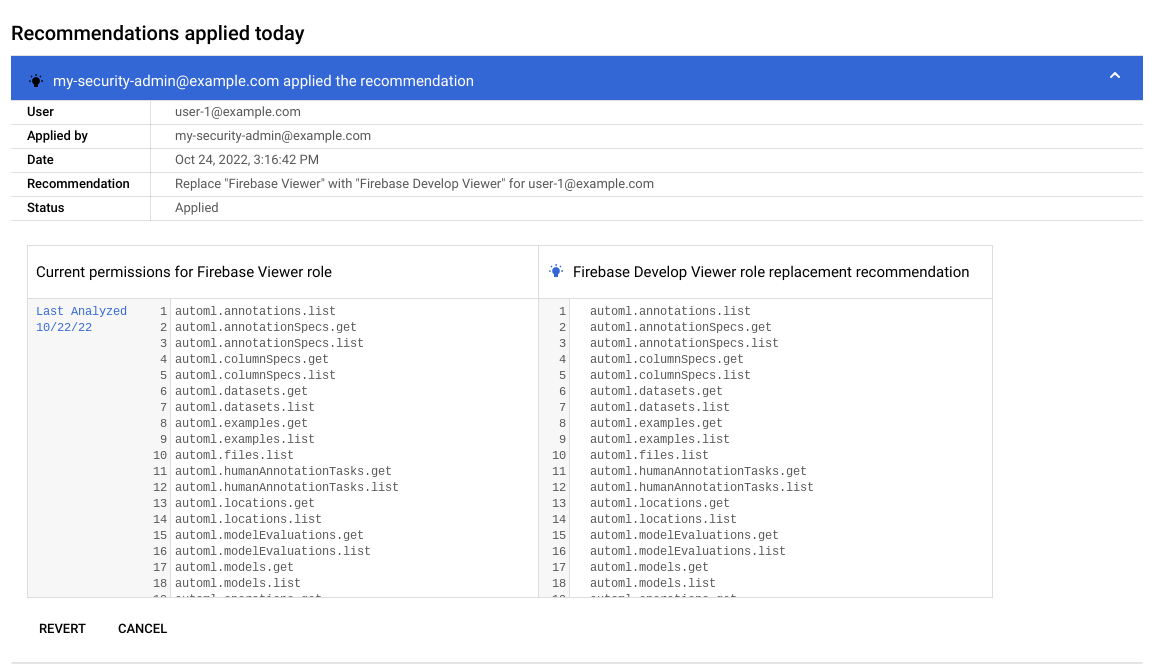

Pour vous aider à comprendre l'impact de l'application de la recommandation, la console Google Cloud affiche également une liste d'autorisations codées par couleur et par symbole. Cette liste indique les modifications qui seront apportées aux autorisations du compte principal si vous appliquez la recommandation. Par exemple, une liste semblable à celle-ci peut s'afficher :

Les types d'autorisations associés à chaque couleur et symbole sont les suivants :

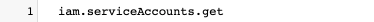

Gris sans symbole : autorisations qui figurent à la fois dans le rôle actuel du compte principal et dans les rôles recommandés.

Rouge avec un signe moins : autorisations qui figurent dans le rôle actuel du compte principal, mais pas dans les rôles recommandés, car le compte principal ne les a pas utilisées au cours des 90 derniers jours.

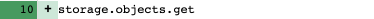

Vert avec un signe plus : autorisations qui ne figurent pas dans le rôle actuel du compte principal, mais qui appartiennent aux rôles recommandés. Ce type d'autorisation n'apparaît que dans les recommandations pour les agents de service.

Bleu avec une icône Machine learning : autorisations qui figurent à la fois dans le rôle actuel du compte principal et dans les rôles recommandés, non pas parce que le compte principal a utilisé ces autorisations au cours des 90 derniers jours, mais parce que l'outil de recommandation a déterminé par le biais du machine learning qu'il en aura probablement besoin à l'avenir.

gcloud

Chaque recommandation inclut des informations pour vous aider à comprendre pourquoi elle a été émise.

Pour en savoir plus sur les champs d'une recommandation, consultez la documentation de référence

Recommendation.Pour afficher l'utilisation des autorisations sur laquelle cette recommandation est fondée, consultez les insights sur les stratégies associés à la recommandation. Ces insights sont répertoriés dans le champ

associatedInsights. Pour afficher un insight de stratégie associé à la recommandation, procédez comme suit :- Copiez l'ID de l'insight associé. L'ID d'insight correspond à tout ce qui suit

insights/dans le champinsight. Par exemple, si le champinsightindiqueprojects/123456789012/locations/us/insightTypes/google.iam.policy.Insight/insights/7849add9-73c0-419e-b169-42b3671173fb, l'ID de l'insight est7849add9-73c0-419e-b169-42b3671173fb. - Suivez les instructions pour obtenir un insight sur les stratégies en utilisant l'ID d'insight que vous avez copié.

REST

Chaque recommandation inclut des informations pour vous aider à comprendre pourquoi elle a été émise.

Pour en savoir plus sur les champs d'une recommandation, consultez la documentation de référence

Recommendation.Pour afficher l'utilisation des autorisations sur laquelle cette recommandation est fondée, consultez les insights sur les stratégies associés à la recommandation. Ces insights sont répertoriés dans le champ

associatedInsights. Pour afficher un insight de stratégie associé à la recommandation, procédez comme suit :- Copiez l'ID de l'insight associé. L'ID d'insight correspond à tout ce qui suit

insights/dans le champinsight. Par exemple, si le champinsightindiqueprojects/123456789012/locations/us/insightTypes/google.iam.policy.Insight/insights/7849add9-73c0-419e-b169-42b3671173fb, l'ID de l'insight est7849add9-73c0-419e-b169-42b3671173fb. - Suivez les instructions pour obtenir un insight sur les stratégies en utilisant l'ID d'insight que vous avez copié.

Afficher, annuler et restaurer des modifications

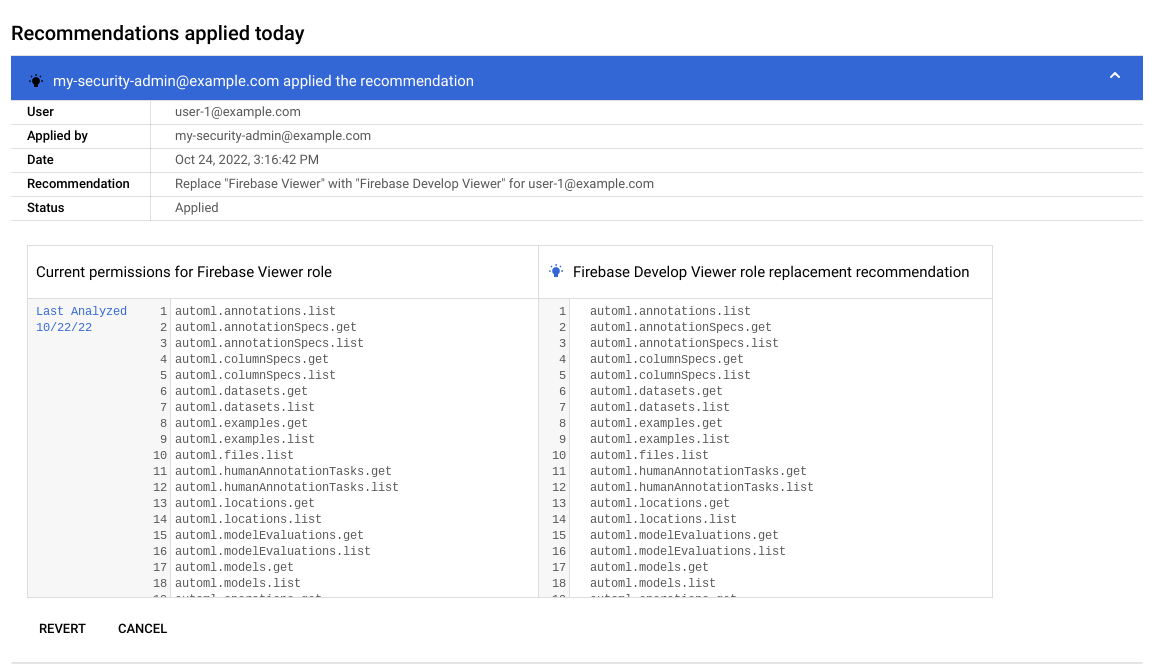

Une fois que vous avez appliqué ou ignoré une recommandation pour une liaison de rôle au niveau du projet, cette action apparaît dans l'historique des recommandations.

Vous pouvez consulter l'historique des recommandations d'un bucket dans la console Google Cloud:

Dans la console Google Cloud, accédez à la page Buckets.

Recherchez la colonne Insights sur la sécurité. Si la colonne n'est pas visible, cliquez sur Options d'affichage des colonnes , puis sélectionnez Insights de sécurité.

Recherchez le bucket dont vous souhaitez consulter l'historique des recommandations, puis cliquez sur le récapitulatif des insights de sécurité sur cette ligne.

Dans le volet Recommandations de sécurité qui s'affiche, cliquez sur l'onglet Historique des recommandations.

La console Google Cloud affiche une liste des actions précédentes sur vos recommandations de rôles.

Pour afficher les détails d'une recommandation, cliquez sur la flèche de développement .

La console Google Cloud affiche les détails de l'action effectuée, y compris concernant le compte principal ayant effectué l'action:

Facultatif: Si nécessaire, vous pouvez rétablir la recommandation, ce qui annule les modifications effectuées au sein de la recommandation, ou restaurer une recommandation que vous avez ignorée.

Pour annuler une modification précédemment appliquée sur une recommandation, cliquez sur Rétablir. La console Google Cloud rétablit les modifications apportées aux rôles du compte principal. La recommandation n'apparaît plus dans la console Google Cloud.

Pour restaurer une recommandation qui a été ignorée, cliquez sur Restaurer. La recommandation devient visible sur la page IAM de la console Google Cloud. Aucun rôle ni aucune autorisation n'a été modifié.

Étape suivante

- Apprenez-en plus sur l'outil de recommandation.

- Découvrez comment utiliser les insights sur les stratégies d'autorisation pour les buckets Cloud Storage.

Sauf indication contraire, le contenu de cette page est régi par une licence Creative Commons Attribution 4.0, et les échantillons de code sont régis par une licence Apache 2.0. Pour en savoir plus, consultez les Règles du site Google Developers. Java est une marque déposée d'Oracle et/ou de ses sociétés affiliées.

Dernière mise à jour le 2025/02/14 (UTC).

-

Lecteur de rôles (

.

. )

)