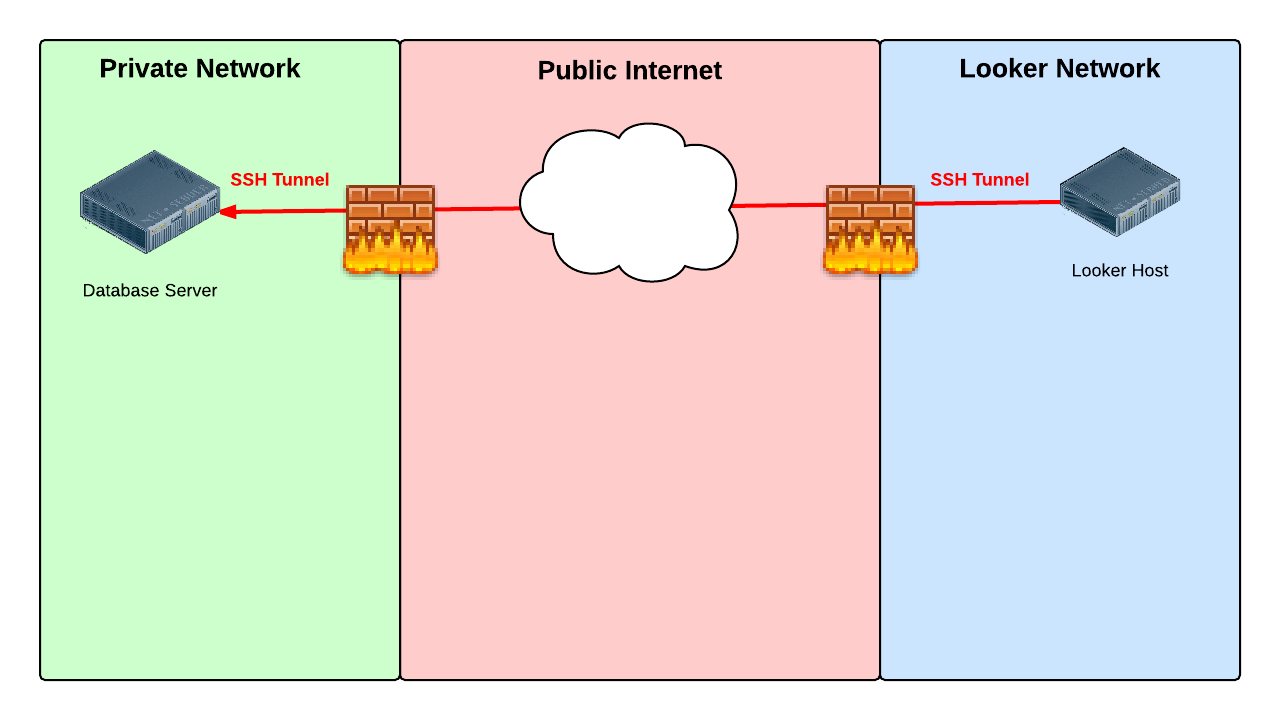

Per la crittografia più efficace tra Looker e il tuo database, puoi creare un tunnel SSH a un server del tunnel o allo stesso server di database.

I tunnel SSH non sono disponibili per i database che non hanno un singolo indirizzo host, come i database Google BigQuery e Amazon Athena. Gli utenti di BigQuery e Athena devono passare direttamente alla configurazione del database.

Passaggio 1: scegli un host su cui terminare il tunnel

Il primo passaggio per configurare l'accesso al tunnel SSH per il tuo database è scegliere l'host che verrà utilizzato per terminare il tunnel. Il tunnel può terminare sull'host del database stesso o su un host separato (server del tunnel).

Utilizzo del server di database

Se non utilizzi un server del tunnel, Looker si connette direttamente al server di database tramite un tunnel SSH su internet pubblico. La terminazione del tunnel sul database offre il vantaggio della semplicità. È coinvolto un host in meno, pertanto non ci sono macchine aggiuntive e i relativi costi associati. Questa opzione potrebbe non essere possibile se il server del database si trova su una rete protetta che non ha accesso diretto da Internet.

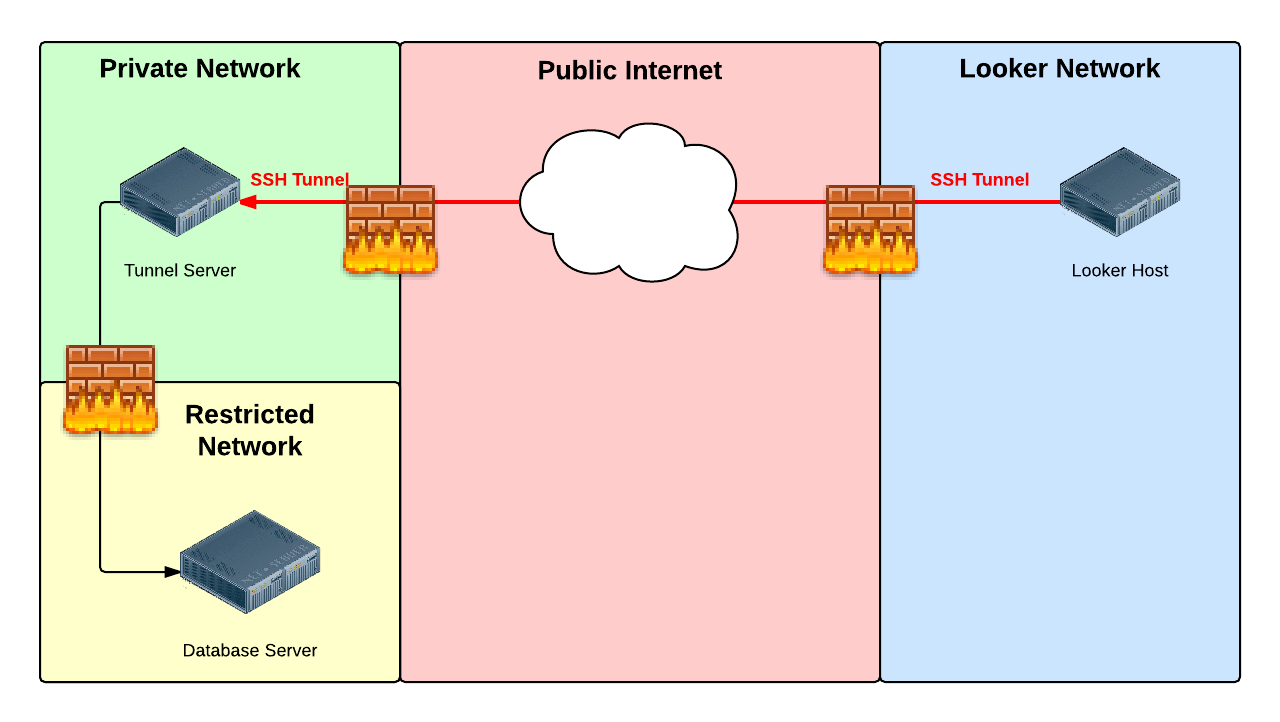

Utilizzo di un server di tunnel

Quando utilizzi un server di tunnel, Looker si connette al server di database tramite un server tunnel separato su una rete con restrizioni. La terminazione del tunnel su un server separato offre il vantaggio di mantenere il server del database inaccessibile da Internet. Se il server del tunnel viene compromesso, può essere rimosso in un singolo passaggio dal server di database. Ti consigliamo di rimuovere tutto il software e gli utenti non essenziali dal server del tunnel e di monitorarlo attentamente con strumenti come gli IDS.

Il server del tunnel può essere qualsiasi host Unix/Linux che:

- Accessibile da internet tramite SSH

- Può accedere al database

Passaggio 2: crea la lista consentita di indirizzi IP

Il secondo passaggio consiste nell'autorizzare il traffico di rete a raggiungere il server del tunnel o l'host del database tramite SSH, solitamente sulla porta TCP 22.

Consenti il traffico di rete da tutti gli indirizzi IP elencati qui per la regione in cui è ospitata l'istanza di Looker. L'area geografica predefinita è Stati Uniti.

Istanze ospitate su Google Cloud

Le istanze ospitate su Looker sono ospitate su Google Cloud per impostazione predefinita. Per le istanze ospitate su Google Cloud, aggiungi alla lista consentita gli indirizzi IP corrispondenti alla tua regione.

Fai clic qui per un elenco completo degli indirizzi IP delle istanze ospitate su Google Cloud

Moncks Corner, Carolina del Sud, Stati Uniti (us-east1)

34.23.50.13735.211.210.6435.211.95.5535.185.59.10034.111.239.10235.237.174.1734.73.200.23535.237.168.21634.75.58.12335.196.30.11035.243.254.166

Ashburn, Virginia del Nord, Stati Uniti (us-east4)

34.150.212.934.150.174.5434.85.200.21735.221.30.17735.245.82.7334.86.214.22635.245.177.11235.245.211.10934.86.118.23934.86.136.19035.194.74.18534.86.52.18835.221.3.16335.221.62.21834.86.34.13535.236.240.16835.199.50.23734.145.252.25535.245.141.4235.245.20.1634.145.147.14634.145.139.2234.150.217.2035.199.35.17635.245.72.3534.85.187.17535.236.220.22534.150.180.944.85.195.16834.86.126.12434.145.200.834.85.142.9534.150.217.9635.245.140.3634.86.124.23435.194.69.23935.230.163.2635.186.187.4834.86.154.13434.85.128.25035.245.212.21235.245.74.7534.86.246.18734.86.241.21634.85.222.934.86.171.12734.145.204.10634.150.252.16935.245.9.213

Council Bluffs, Iowa, Stati Uniti (us-central1)

104.154.21.23135.192.130.12635.184.100.5134.70.128.7434.69.207.17635.239.118.19734.172.2.22734.71.191.21034.173.109.5035.225.65.334.170.192.19034.27.97.6735.184.118.15534.27.58.16034.136.4.15335.184.8.25535.222.218.14034.123.109.4934.67.240.23104.197.72.4034.72.128.3335.226.158.6634.134.4.9135.226.210.85

The Dalles, Oregon, Stati Uniti (us-west1)

34.127.41.19934.82.57.22535.197.66.24435.197.64.5734.82.193.21535.247.117.035.233.222.22634.82.120.2535.247.5.9935.247.61.15135.233.249.16035.233.172.2335.247.55.3334.83.138.10535.203.184.4834.83.94.15134.145.90.8334.127.116.8535.197.35.18834.105.127.12235.233.191.8434.145.93.13035.233.178.16634.105.18.120104.199.118.1435.185.228.21634.145.16.15134.82.91.7534.82.142.24534.105.35.1934.83.231.9634.168.230.4735.247.46.21434.105.44.2535.185.196.7534.145.39.11334.168.121.44

Los Angeles, California, Stati Uniti (us-west2)

35.236.22.7735.235.83.17735.236.51.71

Montréal, Québec, Canada (northamerica-northeast1)

35.234.253.10335.203.46.25534.152.60.21035.203.0.635.234.252.15035.203.96.23534.152.34.22934.118.131.3635.203.113.51

Londra, Inghilterra, Regno Unito (europe-west2)

34.105.198.15135.246.117.5834.142.123.9634.89.124.13934.89.127.5134.105.209.4435.242.138.13335.197.222.22035.189.111.17334.105.219.15434.105.181.13334.89.25.535.246.10.20634.105.131.13334.142.77.1834.89.54.8435.189.94.10535.246.36.6735.234.140.7735.242.174.15835.197.199.2034.89.3.12034.105.156.10735.246.79.7234.105.139.3834.105.147.15734.105.195.12934.105.194.21034.142.79.12334.142.55.5834.142.85.24934.105.148.3835.246.100.6635.246.3.16534.105.176.20935.189.95.16734.89.55.2

Francoforte, Germania (europe-west3)

35.242.243.25534.159.247.21135.198.128.12634.159.10.5934.159.72.7734.159.224.18734.89.159.13834.159.253.10334.159.244.4335.246.162.18734.89.141.19034.159.65.10634.159.197.3134.89.194.13434.159.252.15534.141.65.21634.159.124.6235.246.130.21334.89.206.2134.89.185.20134.159.171.4635.246.217.22835.242.236.11534.159.148.253

Mumbai, India (asia-south1)

35.200.234.3434.100.205.3734.93.225.1234.93.221.13735.244.24.19835.244.52.179

Eemshaven, Paesi Bassi (europe-west4)

35.204.118.2835.204.216.734.90.52.19135.204.176.2934.90.199.9534.90.145.22634.141.162.735.204.56.18935.204.11.22934.34.66.13134.32.195.8934.32.173.138

Contea di Changhua, Taiwan (asia-east1)

104.199.206.20934.80.173.21235.185.137.114

Tokyo, Giappone (asia-northeast1)

34.85.3.19834.146.68.20334.84.4.218

Jurong West, Singapore (asia-southeast1)

34.143.210.11634.143.132.20634.87.134.20234.101.158.8834.101.157.23834.101.184.52

Giacarta, Indonesia (asia-southeast2)

34.101.158.8834.101.157.23834.101.184.52

Sydney, Australia (australia-southeast1)

34.87.195.3634.116.85.14034.151.78.4835.189.13.2935.189.9.8135.244.68.217

Osasco (San Paolo), Brasile (southamerica-east1)

34.151.199.20135.199.122.1934.95.180.12234.95.168.3834.151.235.24134.95.181.1935.199.91.12035.247.197.10935.199.86.4835.199.106.16635.198.1.19135.247.235.12835.247.211.235.247.200.24934.95.177.253

Istanze ospitate su Amazon Elastic Kubernetes Service (Amazon EKS)

Per le istanze ospitate su Amazon EKS, aggiungi alla lista consentita gli indirizzi IP corrispondenti alla tua regione.Fai clic qui per un elenco completo di indirizzi IP per le istanze ospitate su Amazon EKS

Stati Uniti orientali (Virginia del Nord) (us-east-1)

18.210.137.13054.204.171.25350.17.192.8754.92.246.22375.101.147.9718.235.225.16352.55.239.16652.86.109.6854.159.176.1993.230.52.22054.211.95.15052.55.10.236184.73.10.8552.203.92.11452.3.47.18952.7.255.5454.196.92.552.204.125.24434.200.64.24318.206.32.25454.157.231.7654.162.175.24454.80.5.1735.168.173.23852.44.187.2218.213.96.4023.22.133.20634.239.90.16934.236.92.873.220.81.24154.197.142.23834.200.121.563.83.72.4154.159.42.1443.229.81.10134.225.255.22054.162.193.16534.235.77.1173.233.169.6354.87.86.11318.208.86.2952.44.90.201

Stati Uniti orientali (Ohio) (us-east-2)

3.135.171.2918.188.208.2313.143.85.223

Stati Uniti occidentali (Oregon) (us-west-2)

44.237.129.3254.184.191.25035.81.99.30

Canada (centrale) (ca-central-1)

52.60.157.6135.182.169.2552.60.59.12835.182.207.12815.222.172.643.97.27.5135.183.191.13315.222.86.12352.60.52.14

Europa (Irlanda) (eu-west-1)

54.74.243.24654.195.216.9554.170.208.6752.49.220.10352.31.69.11734.243.112.7652.210.85.11052.30.198.16334.249.159.11252.19.248.17654.220.245.17154.247.22.227176.34.116.19754.155.205.15952.16.81.13954.75.200.18834.248.52.454.228.110.3234.248.104.9854.216.117.22552.50.172.40

Europa (Francoforte) (eu-central-1)

18.157.231.10818.157.207.3318.157.64.19818.198.116.1333.121.148.1783.126.54.154

Asia Pacifico (Tokyo) (ap-northeast-1)

54.250.91.5713.112.30.11054.92.76.24152.68.245.253.114.138.054.249.39.36

Asia Pacifico (Sydney) (ap-southeast-2)

13.238.132.1743.105.238.713.105.113.36

Sud America (San Paolo) (sa-east-1)

54.232.58.18154.232.58.98177.71.134.208

Istanze ospitate su Microsoft Azure

Per le istanze ospitate su Azure, aggiungi alla lista consentita gli indirizzi IP corrispondenti alla tua regione.Fai clic qui per un elenco completo degli indirizzi IP delle istanze ospitate su Microsoft Azure

Virginia, Stati Uniti (us-east2)

52.147.190.201

Hosting precedente

Utilizza questi indirizzi IP per tutte le istanze ospitate su AWS che sono state create prima del 07/07/2020.Fai clic qui per un elenco completo degli indirizzi IP per l'hosting precedente

Stati Uniti (predefinito per AWS)

54.208.10.16754.209.116.19152.1.5.22852.1.157.15654.83.113.5

Canada

99.79.117.12735.182.216.56

Asia

52.68.85.4052.68.108.109

Irlanda

52.16.163.15152.16.174.170

Germania

18.196.243.9418.184.246.171

Australia

52.65.128.17052.65.124.87

Sud America

52.67.8.10354.233.74.59

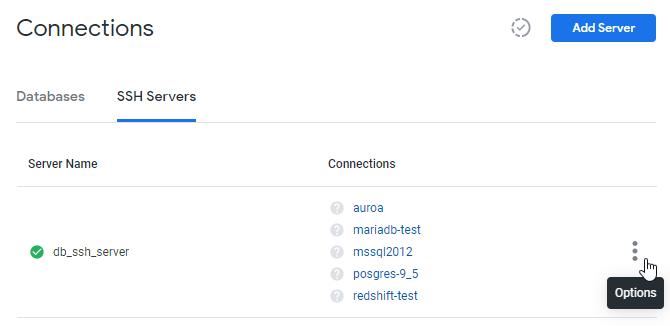

Passaggio 3: tunneling SSH

Se la scheda SSH Servers (Server SSH) è abilitata, segui le istruzioni contenute in questa pagina per aggiungere a Looker le informazioni di configurazione del server SSH.

L'opzione Server SSH è disponibile se è stato eseguito il deployment dell'istanza nell'infrastruttura Kubernetes e solo se è stata concessa la possibilità di aggiungere informazioni di configurazione del server SSH alla tua istanza di Looker. Se questa opzione non è abilitata sulla tua istanza di Looker e vuoi abilitarla, contatta un esperto delle vendite di Google Cloud o apri una richiesta di assistenza.

Nella pagina Connessioni, nella sezione Amministrazione di Looker, seleziona la scheda Server SSH.

Quindi seleziona Aggiungi server. Looker mostra la pagina Aggiungi server SSH:

- Inserisci un nome per la configurazione del server SSH.

- Seleziona Scarica chiave per scaricare la chiave pubblica in un file di testo. Assicurati di salvare questo file, perché in seguito dovrai aggiungere la chiave pubblica al file delle chiavi autorizzate del server SSH.

- Inserisci il nome utente che Looker utilizzerà per connettersi al server SSH.

- Inserisci l'indirizzo IP o il nome host del server SSH.

- Inserisci il numero di porta utilizzato per la connessione al server SSH.

Passaggio 4: prepara l'host del tunnel

Aggiungi la chiave pubblica al tuo file authorized_keys

Per autenticare la sessione del tunnel SSH, Looker richiede una chiave pubblica univoca (Looker non supporta l'accesso con una password). Se nella tua istanza è abilitata la scheda SSH Servers (Server SSH), puoi scaricare la chiave pubblica in un file di testo selezionando il pulsante Scarica chiave quando inserisci le informazioni di configurazione del tunnel SSH. Se stai configurando il tunnel SSH con l'assistenza di un analista Looker, quest'ultimo ti fornirà una chiave pubblica univoca.

Dovrai preparare il tuo host (il server di database o il server del tunnel), creando un utente looker e aggiungendo la chiave pubblica di Looker al file .ssh/authorized_keys di Looker. Ecco come:

Nella riga di comando, crea un gruppo denominato

looker:sudo groupadd lookerCrea l'utente

lookere la relativa home directory:sudo useradd -m -g looker lookerPassa all'utente

looker:sudo su - lookerCrea la directory

.ssh:mkdir ~/.sshImposta le autorizzazioni:

chmod 700 ~/.sshPassa alla directory

.ssh:cd ~/.sshCrea il file

authorized_keys:touch authorized_keysImposta le autorizzazioni:

chmod 600 authorized_keys

Utilizzando il tuo editor di testo preferito, aggiungi al file authorized_keys la chiave SSH fornita dall'analista Looker. La chiave deve essere tutta su una sola riga. A volte, quando si riceve la chiave tramite email, il client di posta inserisce automaticamente alcuni ritorni a capo. Se non le rimuovi, sarà impossibile stabilire il tunnel SSH.

Aggiungi ssh-rsa al tuo file sshd_config

OpenSSH ha disattivato ssh-rsa per impostazione predefinita, il che può causare errori durante la configurazione di un tunnel SSH. Per risolvere il problema, aggiungi ssh-rsa all'elenco di algoritmi accettati del server. Ecco come:

- Modifica il file

sshd_config. In genere, puoi trovarlo all'indirizzo~/etc/ssh/sshd_config. Aggiungi quanto segue al tuo file

sshd_config:HostKeyAlgorithms +ssh-rsa PubKeyAcceptedAlgorithms +ssh-rsa

Note sulla sicurezza del tunnel

Se il tunnel SSH termina nel server di database, la connessione proveniente da Looker risulta come una connessione locale sul server di database. Di conseguenza, elude i meccanismi di sicurezza basati sulla connessione integrati in alcune piattaforme di database, come MySQL. Ad esempio, capita spesso che all'utente root venga concesso l'accesso locale senza password.

Per impostazione predefinita, l'apertura dell'accesso SSH consente anche l'inoltro di qualsiasi porta, aggirando eventuali firewall tra Looker e l'host del database che termina il tunnel SSH. Questo rischio per la sicurezza può essere considerato inaccettabile. Il port forwarding, così come la possibilità di accedere al server del tunnel, possono essere controllati configurando correttamente la voce .ssh/authorized_keys per la chiave pubblica di Looker.

Ad esempio, il seguente testo può essere anteposto alla chiave SSH di Looker nel file authorized_keys. Tieni presente che questo testo DEVE essere personalizzato per il tuo ambiente.

no-pty,no-X11-forwarding,permitopen="localhost:3306",permitopen="localhost:3307",

command="/bin/echo Login Not Permitted"

Consulta la documentazione di Linux di man ssh e man authorized_keys per esempi e dettagli completi.

Passaggi successivi

Se nella tua istanza è abilitata la scheda SSH Servers (Server SSH), torna alla pagina Add SSH Server (Aggiungi server SSH) e seleziona Test & Request Fingerprint (Testa e richiedi impronta) per verificare la connessione al server SSH. Looker mostrerà una schermata con la nuova configurazione SSH e le opzioni per scaricare o visualizzare la chiave pubblica e per visualizzare l'impronta univoca della configurazione del server SSH.

Quindi, nella pagina Impostazioni di connessione del tuo database:

- Attiva l'opzione Server SSH e seleziona la configurazione del server SSH dall'elenco a discesa.

- Nei campi Host remoto e Porta, inserisci l'indirizzo IP o il nome host e il numero di porta del database.

Le connessioni al database che utilizzano un tunnel SSH non possono applicare un attributo utente ai campi Host remoto e Porta.

Se configuri il tunnel SSH con l'aiuto di un analista Looker, fagli sapere che è tutto pronto per testare il tunnel SSH. Quando confermerà che il tunnel è stato stabilito, ti fornirà il numero di porta per il lato Looker del tunnel SSH.

Quindi, nella pagina Impostazioni di connessione del tuo database:

- Inserisci

localhostnel campo Host remoto. - Nel campo Porta, inserisci il numero di porta per il lato Looker del tunnel SSH che ti è stato fornito dall'analista Looker.

Disattiva Verifica certificato SSL nella pagina Connessioni del tuo database.

I certificati SSL non sono supportati durante la configurazione di un tunnel SSH al tuo database da Looker. La sicurezza handshake tra Looker e il tuo database è fornita invece dalla chiave SSH che hai aggiunto nel passaggio 4.