Memantau keamanan aplikasi

Google Cloud memiliki fitur keamanan bawaan yang andal di setiap level yang berfungsi secara terpisah dan bersama-sama untuk melindungi Anda dari masalah keamanan, termasuk keamanan platform dan aplikasi. Namun, dengan pertahanan mendalam seperti ini, tidak selalu mudah untuk memilih fitur mana yang dapat menguntungkan aplikasi tertentu Anda, atau menilai cara kerja kebijakan keamanan Anda pada runtime. Untuk membantu Anda melakukan hal ini, dasbor Keamanan Anthos memberikan tampilan singkat tentang fitur keamanan aplikasi Anda saat ini, serta tampilan audit kebijakan yang lebih mendetail untuk menunjukkan tempat Anda dapat memodifikasi konfigurasi keamanan atau beban kerja guna meningkatkan postur keamanan Anda.

Dokumen ini memberikan ringkasan pemantauan keamanan aplikasi Anthos kepada operator platform dan aplikasi. Untuk mengetahui lebih lanjut tentang setiap fitur keamanan dan pemantauannya, ikuti link ke dokumen fitur di Langkah berikutnya?

Dasbor Keamanan Anthos saat ini memantau cluster di Google Cloud, VMware, dan bare metal.

Peran yang diperlukan

Untuk mendapatkan izin yang Anda perlukan guna melihat dan mengaudit keamanan aplikasi, minta administrator untuk memberi Anda peran IAM berikut pada project:

-

roles/monitoring.viewer(Monitoring Viewer) -

roles/logging.viewer(Logs Viewer) -

roles/serviceusage.serviceUsageViewer(Service Usage Viewer) -

roles/servicesecurityinsights.securityInsightsViewer(Security Insights Viewer)

Untuk mengetahui informasi selengkapnya tentang pemberian peran, lihat Mengelola akses.

Peran yang telah ditetapkan ini berisi izin yang diperlukan untuk melihat dan mengaudit keamanan aplikasi. Untuk melihat izin yang benar-benar diperlukan, perluas bagian Izin yang diperlukan:

Izin yang diperlukan

Izin berikut diperlukan untuk melihat dan mengaudit keamanan aplikasi:

-

resourcemanager.projects.get -

opsconfigmonitoring.resourceMetadata.list -

serviceusage.services.list -

servicesecurityinsights.projectStates.get -

Untuk melihat ringkasan keamanan aplikasi Anda:

-

logging.logEntries.list -

servicesecurityinsights.clusterSecurityInfo.list

-

-

Guna mengaudit status saat ini untuk semua fitur keamanan yang dipantau:

-

servicesecurityinsights.clusterSecurityInfo.list -

servicesecurityinsights.securityViews.get -

servicesecurityinsights.securityInfo.list -

servicesecurityinsights.workloadPolicies.list

-

-

Untuk melihat detail keamanan workload:

-

monitoring.timeSeries.list -

logging.logEntries.list -

servicesecurityinsights.clusterSecurityInfo.get -

servicesecurityinsights.workloadSecurityInfo.get -

servicesecurityinsights.securityViews.get -

servicesecurityinsights.workloadPolicies.list

-

Anda mung juga bisa mendapatkan izin ini dengan peran khusus atau peran bawaanlainnya.

Cluster yang didukung

Jenis cluster berikut ini didukung di dasbor Keamanan Anthos:

- Cluster GKE di Google Cloud

- GKE on VMware

- GKE on Bare Metal

Untuk memantau keamanan di seluruh cluster Vmware dan bare metal, Anda perlu mengaktifkan logging dan pemantauan aplikasi. Ikuti petunjuk dalam dokumentasi GKE di VMware dan GKE di Bare Metal untuk melakukannya.

Lihat ringkasan keamanan aplikasi Anda

Untuk melihat dasbor Keamanan Anthos di Konsol Google Cloud:

Dalam project yang ingin Anda pantau, pilih Anthos - Security dari menu Konsol Google Cloud.

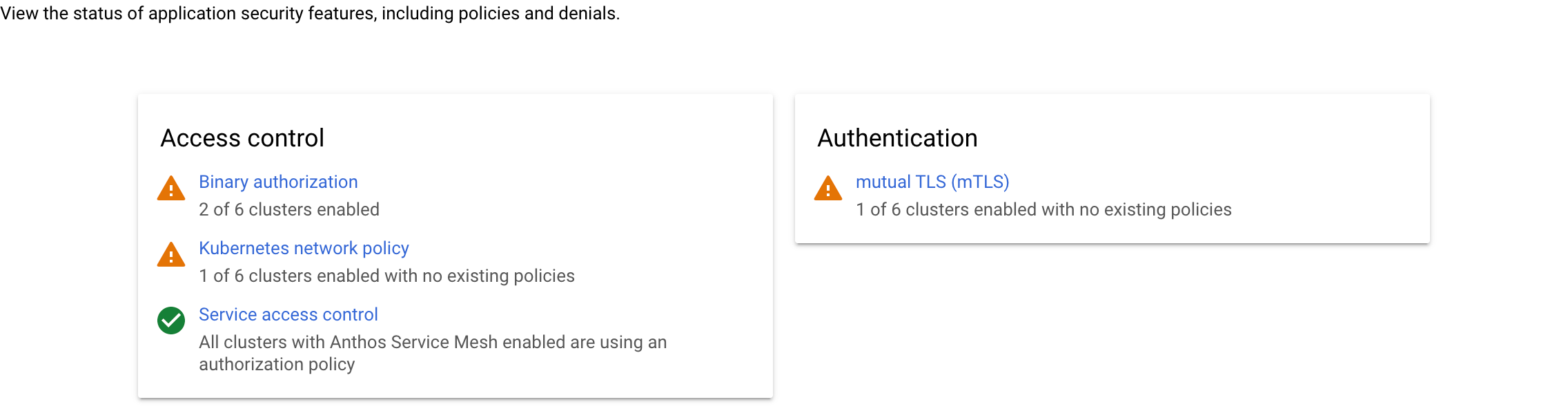

Secara default, tab Ringkasan Kebijakan akan ditampilkan, yang menunjukkan status fitur keamanan aplikasi Anthos di project Anda, termasuk link untuk mencari tahu lebih lanjut dan mengaktifkan fitur. Fitur tercantum di bawah dua judul: Kontrol akses dan Autentikasi.

Kontrol akses

Bagian ini menampilkan status fitur otorisasi Anthos yang dipilih. Security Foundation tersebut adalah:

- Otorisasi Biner, yang memungkinkan Anda memastikan bahwa hanya image tepercaya yang di-deploy pada cluster Anda.

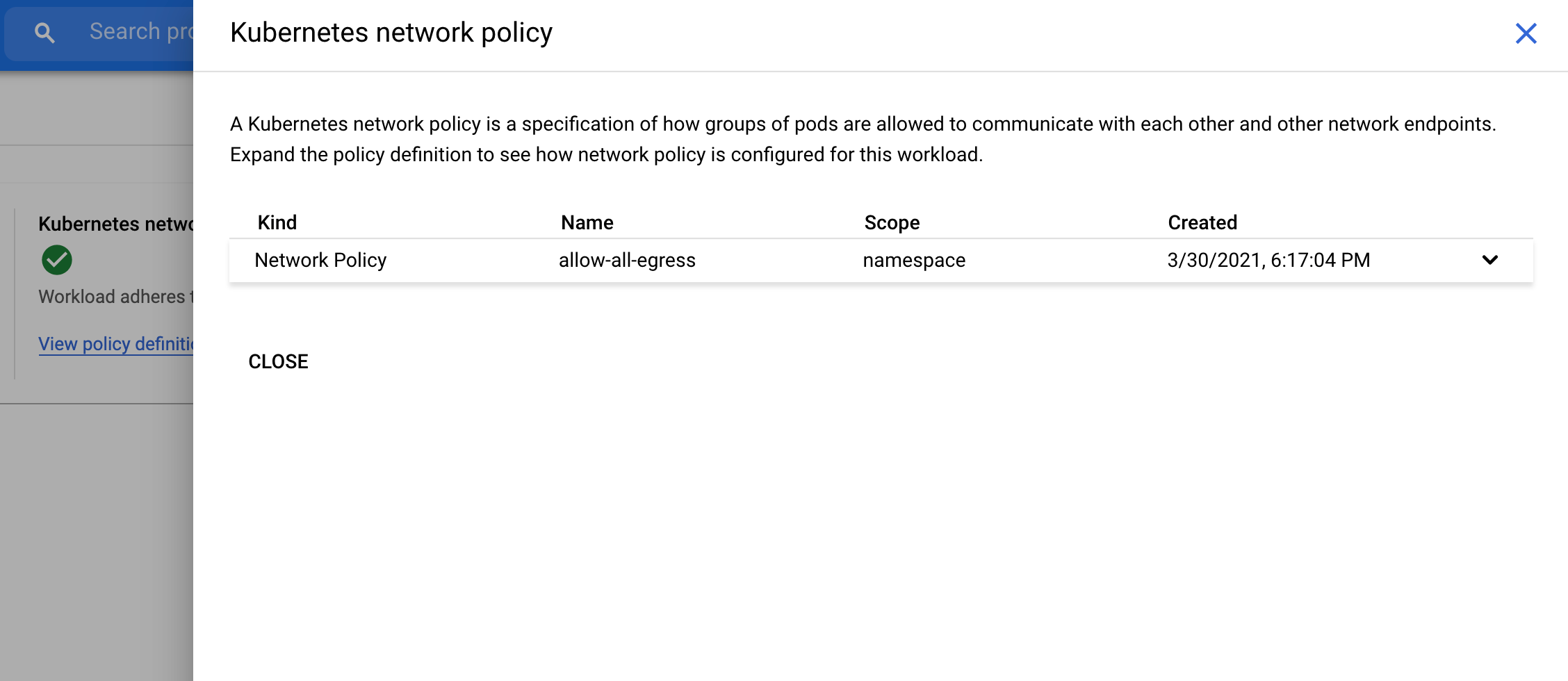

- Kebijakan jaringan Kubernetes, yang memungkinkan Anda menentukan pod mana yang diizinkan untuk berkomunikasi satu sama lain dan dengan endpoint jaringan lainnya.

- Kontrol akses layanan Anthos Service Mesh, yang memungkinkan Anda mengonfigurasi kontrol akses terperinci untuk layanan mesh berdasarkan akun layanan dan konteks permintaan.

Untuk fitur apa pun yang tidak diaktifkan di project, Anda dapat mengklik untuk mengaktifkan (atau mencari tahu cara mengaktifkan) fitur tersebut.

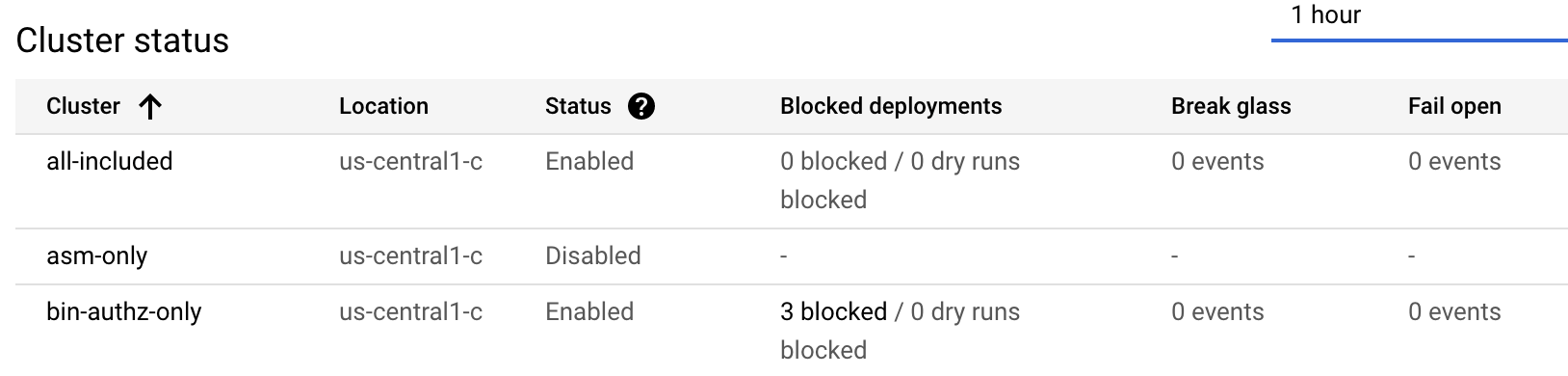

Untuk fitur yang diaktifkan, Anda dapat melihat status fitur saat ini dan mengkliknya untuk melihat detail selengkapnya terkait Rentang waktu yang dipilih, termasuk tindakan apa pun yang telah ditolak berdasarkan kebijakan kontrol akses Anda dan peristiwa menarik lainnya. Misalnya, dalam project ini, tiga deployment telah diblokir di satu cluster pada jam sebelumnya sebagai akibat dari kebijakan Otorisasi Biner:

Authentication

Bagian ini menampilkan status fitur autentikasi Anthos. Saat ini, tampilan ini menunjukkan apakah Anda telah membuat kebijakan untuk menerapkan TLSal (mTLS) di setiap cluster tempat Anda menggunakan Anthos Service Mesh. mTLS adalah protokol keamanan yang memastikan bahwa traffic aman dan tepercaya di kedua arah antara dua layanan.

Perlu diperhatikan bahwa ini hanya menunjukkan apakah mesh layanan Anda memiliki kebijakan mTLS - untuk mengetahui apakah kebijakan tersebut mengamankan traffic secara efektif dan apakah traffic yang tidak dienkripsi diizinkan dalam mesh Anda saat runtime, Anda perlu membuka tampilan Audit kebijakan yang lebih mendetail, seperti yang dijelaskan di bagian berikutnya.

Mengaudit keamanan aplikasi

Tampilan audit memberikan penilaian runtime yang lebih mendetail tentang postur keamanan aplikasi Anda saat ini, dikelompokkan menurut cluster. Untuk beralih ke tampilan audit:

- Pilih tab Audit Kebijakan.

- Pilih Cluster dan (opsional) Namespace yang ingin Anda pantau dari drop-down.

Seperti dalam tampilan ringkasan, Anda dapat melihat status saat ini untuk semua fitur keamanan yang dipantau. Untuk mTLS, Anda juga akan melihat apakah kebijakan Anda saat ini mengizinkan traffic yang tidak dienkripsi di mesh layanan di cluster ini. Hal ini dapat terjadi jika Anda telah mengaktifkan mTLS di mana saja dalam mode permisif, yang memungkinkan layanan menerima traffic mTLS dan teks biasa. Hal ini berguna untuk mencegah pemadaman layanan yang tidak terduga saat Anda bermigrasi ke mTLS ketat, tetapi harus diperbarui jika Anda menginginkan enkripsi menyeluruh di seluruh mesh Anda.

Kemudian, daftar Beban Kerja memungkinkan Anda melihat cara fitur keamanan beroperasi di tingkat beban kerja. Untuk setiap beban kerja, Anda dapat melihat:

- Apakah mereka menerapkan kebijakan jaringan Kubernetes

- Kebijakan kontrol akses layanan Anthos Service Mesh yang berlaku untuk workload

- Kebijakan mTLS Anthos Service Mesh yang berlaku untuk beban kerja - Permissive (default jika Anda belum membuat kebijakan eksplisit apa pun yang berlaku untuk beban kerja), Nonaktifkan, atau Ketat

Lihat detail keamanan workload

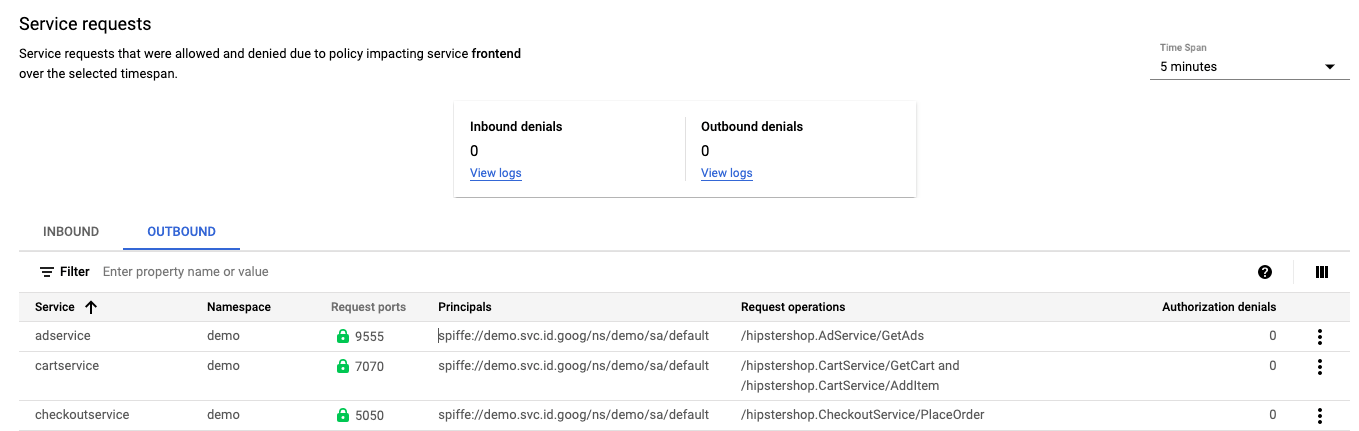

Pilih setiap beban kerja di daftar Beban Kerja tampilan audit untuk melihat detail selengkapnya tentang keamanannya di tampilan beban kerja. Untuk setiap beban kerja, Anda dapat melihat informasi berikut:

- Jika berlaku, link untuk melihat definisi kebijakan spesifik untuk setiap fitur keamanan aplikasi yang berlaku untuk beban kerja.

- Detail beban kerja umum, termasuk nama, cluster, dan layanan terkait.

- Permintaan layanan ke dan dari beban kerja ini, termasuk apakah ada permintaan yang ditolak oleh kebijakan Anda. Jika permintaan ditolak, Anda dapat melihat perincian untuk melihat log yang relevan di Cloud Logging, yang membantu Anda memecahkan masalah penolakan tertentu dan menemukan informasi yang lebih berguna tentang permintaan tersebut.

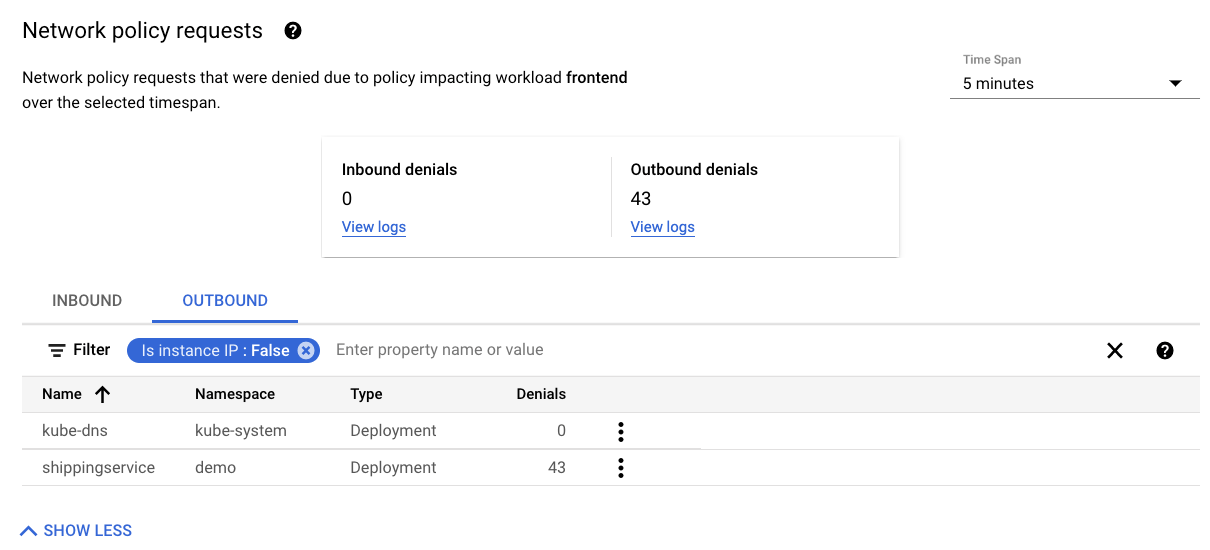

- Permintaan kebijakan jaringan ke dan dari beban kerja ini jika logging kebijakan jaringan Dataplane V2 diaktifkan di cluster Anda. Anda dapat mengetahui lebih lanjut tentang cara melihat informasi kebijakan jaringan dan memahami pengaruhnya terhadap beban kerja Anda di bagian berikutnya.

- Pod yang berjalan yang dikelola oleh beban kerja ini.

Melihat konektivitas beban kerja dengan Dataplane V2

Jika cluster yang berisi beban kerja Anda mengaktifkan Dataplane V2, bagian Permintaan kebijakan jaringan akan ditampilkan sebagai bagian dari tampilan beban kerja. Jika logging kebijakan jaringan dikonfigurasi untuk mencatat koneksi yang diizinkan dan ditolak, traffic masuk dan keluar untuk beban kerja Anda juga akan ditampilkan, seperti dalam contoh berikut.

Tabel ini juga memberikan informasi tambahan tentang koneksi yang dicatat ke dalam log oleh logging kebijakan jaringan Dataplane V2. Agar dapat melihat informasi ini untuk beban kerja tertentu:

- Klik menu more actions di baris tabel untuk beban kerja yang Anda inginkan.

- Dari menu, pilih informasi tambahan yang ingin Anda lihat:

- Pilih View in GKE untuk membuka UI GKE guna mendapatkan informasi selengkapnya tentang beban kerja.

- Pilih View denial logs untuk membuka Cloud Logging yang difilter ke entri log yang relevan.

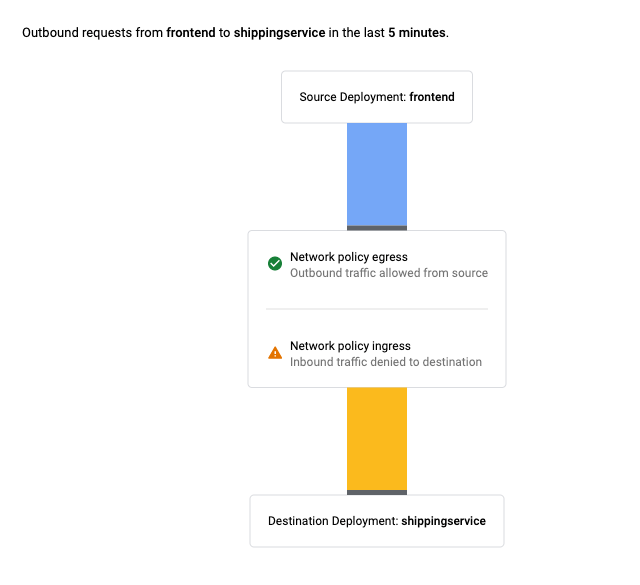

- Pilih Lihat konektivitas kebijakan jaringan untuk melihat diagram konektivitas yang menunjukkan postur keamanan yang diamati untuk setiap arah koneksi (Traffic Keluar dan Masuk). Contoh diagram ditampilkan di bawah ini.

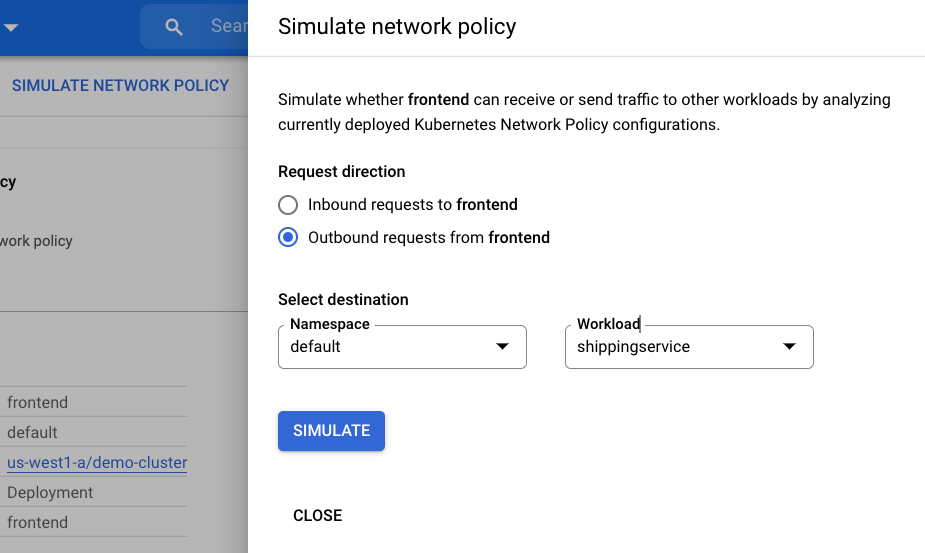

Menyimulasikan koneksi antar-beban kerja berdasarkan kebijakan jaringan yang di-deploy

Jika cluster yang berisi beban kerja Anda mengaktifkan Penerapan kebijakan jaringan, tombol Simulasikan Kebijakan Jaringan akan ditampilkan di bagian atas halaman tampilan beban kerja. Fitur ini memungkinkan Anda menyimulasikan apakah beban kerja yang sedang dilihat dapat mengirim atau menerima traffic berdasarkan analisis konfigurasi kebijakan jaringan yang saat ini di-deploy.

Untuk menyimulasikan koneksi antara beban kerja Anda:

- Klik tombol Simulasi Jaringan Kebijakan untuk beban kerja yang trafficnya akan diuji.

- Pilih arah traffic (masuk atau keluar) untuk beban kerja.

- Pilih namespace dan beban kerja yang ingin Anda uji traffic-nya.

- Klik Simulasikan. Diagram konektivitas akan muncul yang menampilkan status Traffic Keluar dan Masuk untuk koneksi. Diagram yang ditampilkan mirip dengan yang digunakan saat melihat konektivitas beban kerja dengan Dataplane V2.

Contoh formulir untuk menyimulasikan koneksi kebijakan jaringan ditampilkan di bawah ini:

Apa langkah selanjutnya?

- Pelajari Otorisasi Biner lebih lanjut

- Pelajari lebih lanjut cara mengonfigurasi kebijakan jaringan Kubernetes

- Pelajari lebih lanjut keamanan aplikasi di Anthos Service Mesh:

- Pelajari kontrol akses layanan di Ringkasan kebijakan otorisasi

- Pelajari cara menggunakan mTLS di Mengonfigurasi keamanan transport

- Cari tahu lebih lanjut cara menggunakan Dasbor keamanan untuk memantau dan meningkatkan postur keamanan Anthos Service Mesh Anda di Memantau keamanan mesh