Supervisa la seguridad para aplicaciones

Google Cloud cuenta con potentes funciones de seguridad integradas en todos los niveles que funcionan por separado y en conjunto para protegerte de los problemas de seguridad, incluida la seguridad para plataformas y aplicaciones. Sin embargo, con una defensa en profundidad como esta, no siempre es fácil elegir qué funciones podrían beneficiar a tu aplicación en particular o evaluar cómo funcionan las políticas de seguridad en el entorno de ejecución. Para ayudarte con esto, el panel de seguridad de Anthos proporciona una vista rápida de las funciones de seguridad actuales de tus aplicaciones, así como una vista más detallada de la auditoría de políticas para mostrarte dónde puedes modificar las cargas de trabajo o los parámetros de configuración de seguridad a fin de mejorar tu enfoque de seguridad.

En este documento, se ofrece a los operadores de plataformas y aplicaciones una descripción general de la supervisión de seguridad para aplicaciones de Anthos. Para obtener más información sobre cada función de seguridad y su supervisión, sigue los vínculos a los documentos de las funciones en Próximos pasos.

Actualmente, el panel de seguridad de Anthos supervisa los clústeres de Google Cloud, VMware y Bare Metal.

Funciones obligatorias

Si quieres obtener los permisos que necesitas para ver y auditar la seguridad de las aplicaciones, pídele a tu administrador que te otorgue los siguientes roles de IAM en el proyecto:

-

roles/monitoring.viewer(Monitoring Viewer) -

roles/logging.viewer(Logs Viewer) -

roles/serviceusage.serviceUsageViewer(Service Usage Viewer) -

roles/servicesecurityinsights.securityInsightsViewer(Security Insights Viewer)

Si quieres obtener más información para otorgar funciones, consulta Administra el acceso.

Esto roles predefinidos contienen los permisos necesarios para ver y auditar la seguridad de las aplicaciones. Para ver los permisos exactos que son necesarios, expande la sección Permisos requeridos:

Permisos necesarios

Se requieren los siguientes permisos para ver y auditar la seguridad de la aplicación:

-

resourcemanager.projects.get -

opsconfigmonitoring.resourceMetadata.list -

serviceusage.services.list -

servicesecurityinsights.projectStates.get -

Para ver la descripción general de la seguridad de tu aplicación, haz lo siguiente:

-

logging.logEntries.list -

servicesecurityinsights.clusterSecurityInfo.list

-

-

Para auditar el estado actual de todas las funciones de seguridad supervisadas, sigue estos pasos:

-

servicesecurityinsights.clusterSecurityInfo.list -

servicesecurityinsights.securityViews.get -

servicesecurityinsights.securityInfo.list -

servicesecurityinsights.workloadPolicies.list

-

-

Para ver los detalles de seguridad de la carga de trabajo, haz lo siguiente:

-

monitoring.timeSeries.list -

logging.logEntries.list -

servicesecurityinsights.clusterSecurityInfo.get -

servicesecurityinsights.workloadSecurityInfo.get -

servicesecurityinsights.securityViews.get -

servicesecurityinsights.workloadPolicies.list

-

Es posible que también puedas obtener estos permisos con funciones personalizadas o con otras funciones predefinidas.

Clústeres compatibles

En el panel de seguridad de Anthos, se admiten los siguientes tipos de clústeres:

- Clústeres de GKE en Google Cloud.

- GKE en VMware

- GKE en Bare Metal

Para supervisar la seguridad en VMware y los clústeres de equipos físicos, debes habilitar la supervisión y el registro de aplicaciones. Para hacerlo, sigue las instrucciones en la documentación de GKE en VMware y GKE en Bare Metal.

Visualiza la descripción general de la seguridad para tu aplicación

Para ver el panel de seguridad de Anthos en la consola de Google Cloud, haz lo siguiente:

En el proyecto que deseas supervisar, selecciona Anthos: Seguridad en el menú de la consola de Google Cloud.

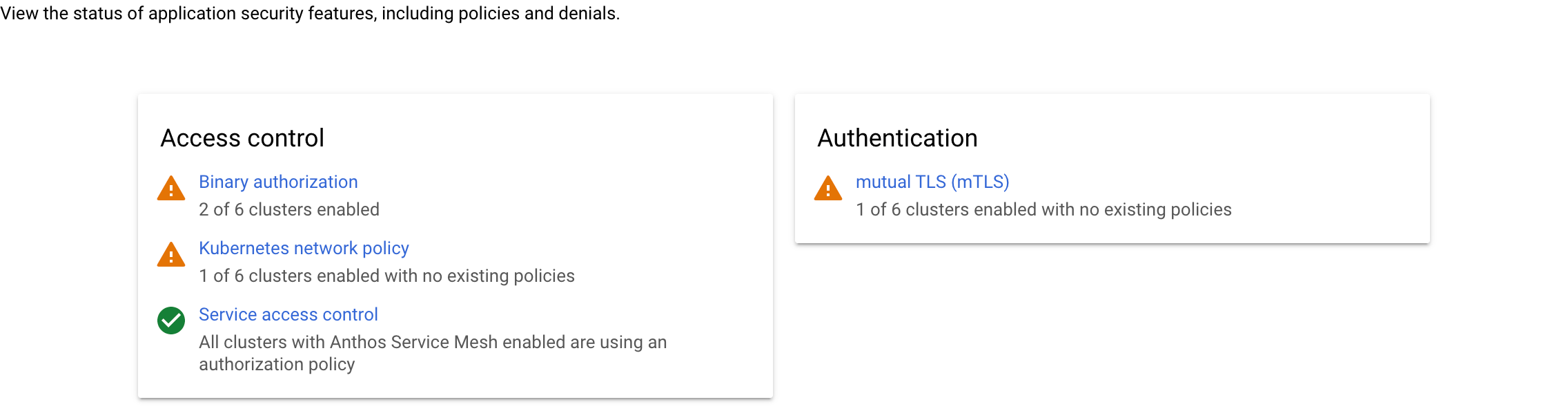

De forma predeterminada, se muestra la pestaña Resumen de política, que muestra el estado de las funciones de seguridad para aplicaciones de Anthos en tu proyecto, incluidos los vínculos para obtener más información y habilitar funciones. Las funciones se muestran en dos encabezados: Control de acceso y Autenticación.

Control de acceso

En esta sección, se muestra el estado de las funciones de autorización de Anthos seleccionadas. Estos paneles son los siguientes:

- Autorización binaria, que te permite garantizar que solo se implementen imágenes de confianza en los clústeres.

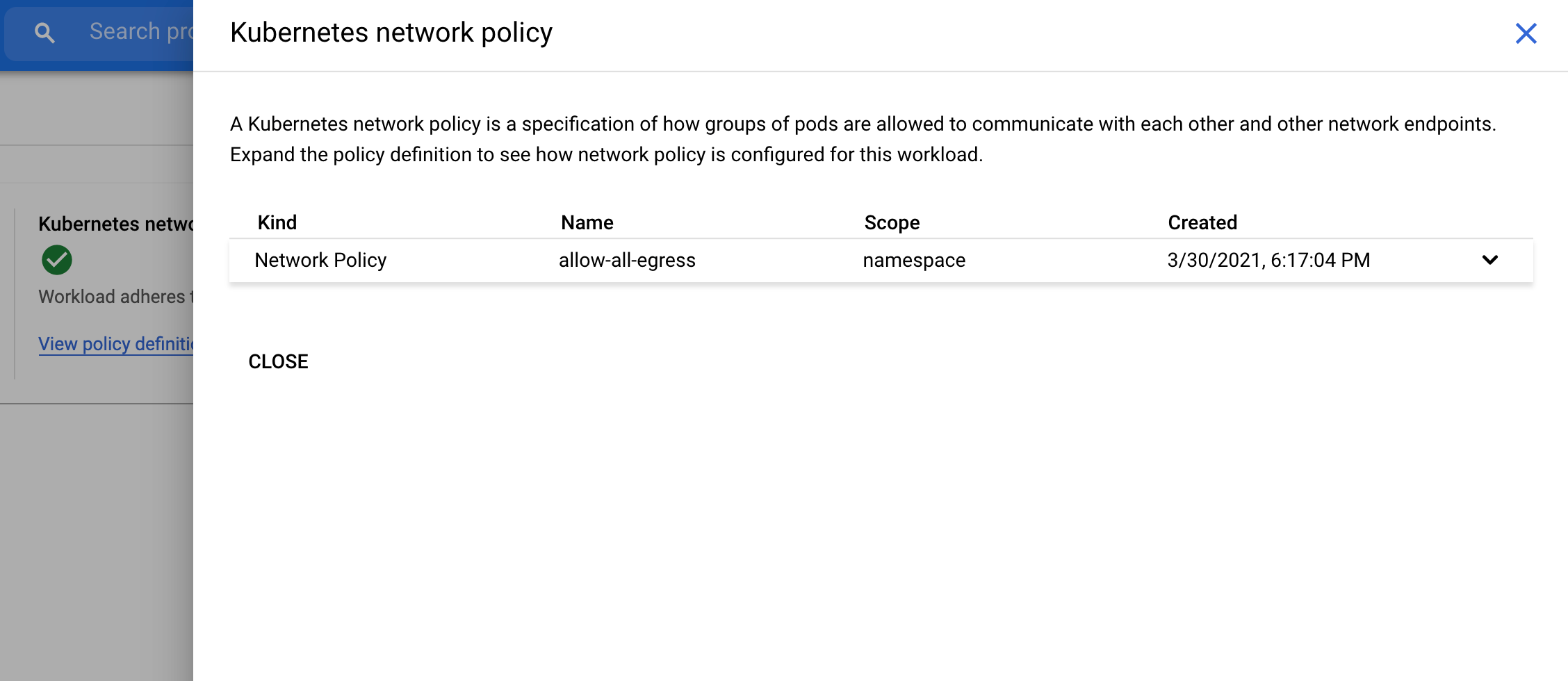

- La política de red de Kubernetes, que te permite especificar qué Pods pueden comunicarse entre sí y con otros extremos de la red.

- Control de acceso de servicio de Anthos Service Mesh, que te permite configurar un control de acceso detallado para los servicios de malla según las cuentas de servicio y los contextos de solicitud.

Si tienes una función que no está habilitada en el proyecto, puedes hacer clic para habilitarla (o descubrir cómo hacerlo).

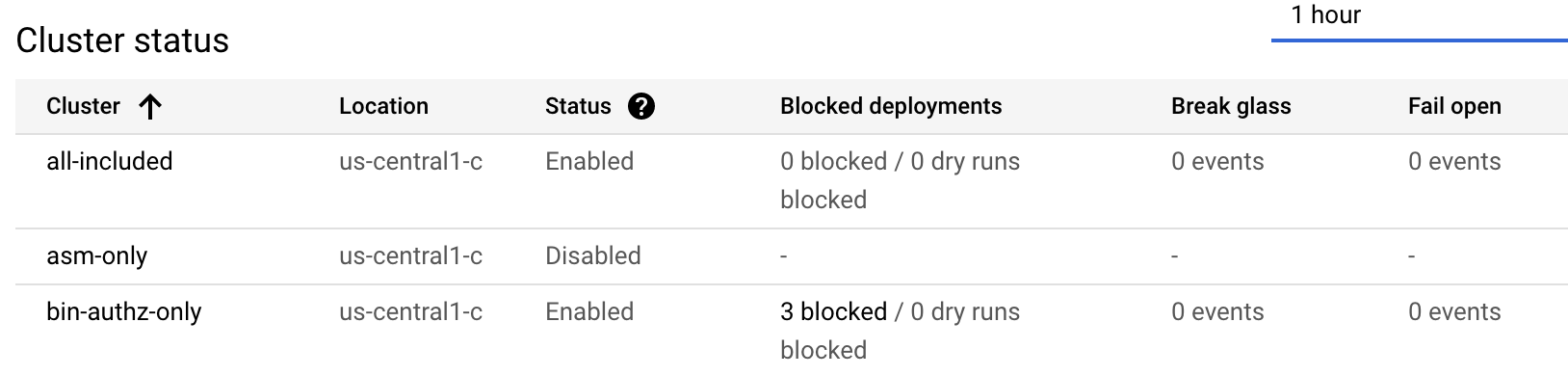

En el caso de las funciones que están habilitadas, puedes ver el estado actual de la función y hacer clic para ver más detalles sobre el período seleccionado, incluidas las acciones que se hayan denegado en función de tu políticas de control de acceso y otros eventos interesantes. Por ejemplo, en este proyecto, se bloquearon tres implementaciones en un clúster durante la hora anterior como resultado de las políticas de autorización binaria:

Authentication

En esta sección, se muestra el estado de las funciones de autenticación de Anthos. En este momento, en esta vista se muestra si creaste una política para aplicar la TLS mutua (mTLS) en cada clúster en el que usas Anthos Service Mesh. La mTLS es un protocolo de seguridad que garantiza que el tráfico sea seguro y confiable en ambas direcciones entre dos servicios.

Ten en cuenta que esto solo muestra si tu malla de servicios tiene una política de mTLS: Para ver si la política protege tu tráfico de forma eficaz y si se permite el tráfico no encriptado en la malla en el entorno de ejecución, debes visitar la vista más detallada Auditoría de la política, como se describe en la siguiente sección.

Audita la seguridad para aplicaciones

La vista de auditoría proporciona una evaluación más detallada del entorno de ejecución de tu enfoque de seguridad para aplicaciones actual, clúster por clúster. Para cambiar a la vista de auditoría, haz lo siguiente:

- Selecciona la pestaña Auditoría de políticas.

- Selecciona el clúster y, de manera opcional, el espacio de nombres que deseas supervisar en el menú desplegable.

Al igual que en la vista de resumen, puedes ver el estado actual de todas las funciones de seguridad supervisadas. En el caso de mTLS, también puedes ver si tus políticas permiten el tráfico no encriptado en la malla de servicios de este clúster. Esto puede suceder si habilitaste mTLS en cualquier lugar en modo permisivo, que permite que los servicios reciban tráfico de mTLS y texto simple. Esto es útil para evitar interrupciones inesperadas del servicio mientras se migra a mTLS estricta, pero debes actualizar si deseas obtener encriptación de extremo a extremo en la malla.

En la lista Cargas de trabajo, puedes ver cómo funcionan las funciones de seguridad a nivel de carga de trabajo. Para cada carga de trabajo, puedes ver lo siguiente:

- Si tienen políticas de red de Kubernetes aplicadas

- Las políticas de control de acceso de servicio de Anthos Service Mesh que se aplican a la carga de trabajo

- La política de mTLS de Anthos Service Mesh que se aplica a la carga de trabajo: Permisiva (opción predeterminada si no creaste políticas explícitas que se apliquen a la carga de trabajo) Inhabilitada o Estricta

Visualiza los detalles de seguridad de las cargas de trabajo

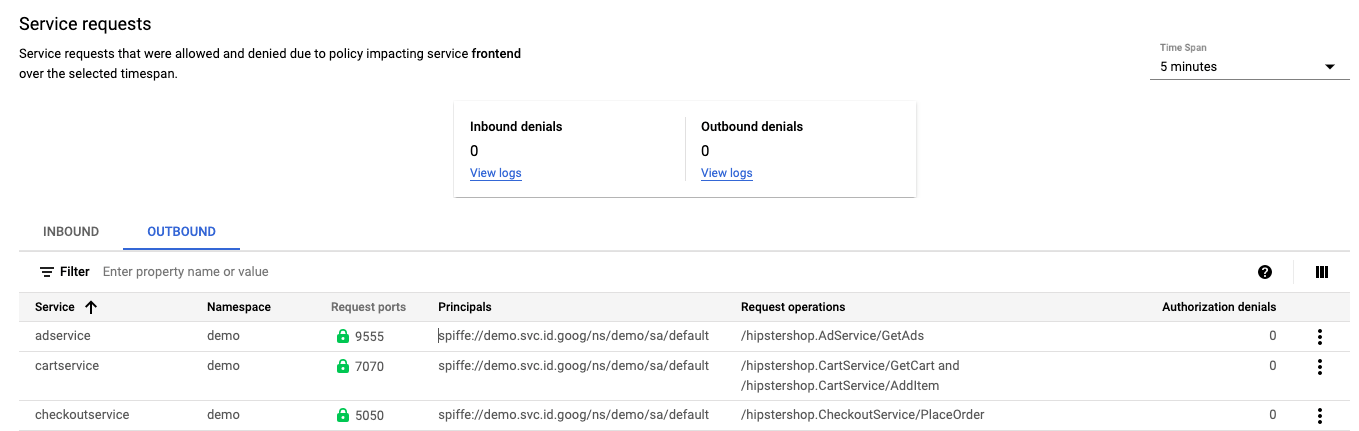

Selecciona cargas de trabajo individuales en la lista Cargas de trabajo de la vista de auditoría para ver más detalles sobre su seguridad en la vista de carga de trabajo. Puedes ver la siguiente información de cada carga de trabajo:

- Cuando sea aplicable, un vínculo para ver la definición de la política específica de cada función de seguridad para aplicaciones que se aplica a la carga de trabajo.

- Detalles generales de la carga de trabajo, incluidos el nombre, el clúster y el servicio relacionado.

- Solicitudes de servicio desde y hacia esta carga de trabajo, incluido si alguna de tus políticas rechazó solicitudes. Si se rechaza una solicitud, puedes desglosar para ver los registros correspondientes en Cloud Logging, lo que te permitirá solucionar rechazos específicos y encontrar información más útil sobre la solicitud.

- Solicitudes de políticas de red desde y hacia esta carga de trabajo si el registro de políticas de red de Dataplane V2 está habilitado en tu clúster. Puedes obtener más información para ver los detalles de la política de red y comprender cómo afecta a tu carga de trabajo en la siguiente sección.

- Ejecución de pods administrados por esta carga de trabajo

Visualiza la conectividad de la carga de trabajo con Dataplane V2

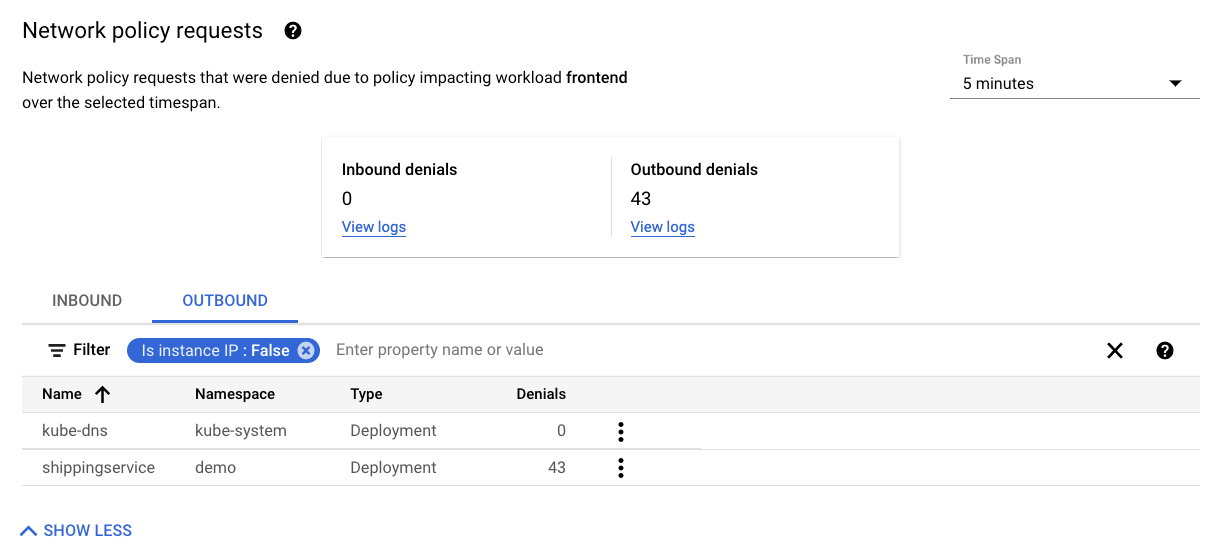

Si el clúster que contiene tu carga de trabajo tiene Dataplane V2 habilitado, la sección Solicitudes de políticas de red se muestra como parte de la vista de carga de trabajo. Si el registro de políticas de red está configurado para registrar las conexiones permitidas y rechazadas, también se muestra el tráfico entrante y saliente de tu carga de trabajo, como en el siguiente ejemplo.

En la tabla, también se proporciona información adicional sobre las conexiones que registra el registro de políticas de red de DataLogging V2. A fin de ver esta información para una carga de trabajo específica, haz lo siguiente:

- Haz clic en el menú más acciones en la fila de la tabla de la carga de trabajo que le interesa.

- En el menú, selecciona la información adicional que deseas ver:

- Selecciona Ver en GKE a fin de navegar a la IU de GKE para obtener más información sobre la carga de trabajo.

- Selecciona Ver registros de denegación para navegar a Cloud Logging filtrado según las entradas de registro relevantes.

- Selecciona Ver conectividad de la política de red para ver un diagrama de conectividad que muestra el enfoque de seguridad observado para cada dirección de la conexión (entrada y salida). A continuación, se muestra un diagrama de ejemplo.

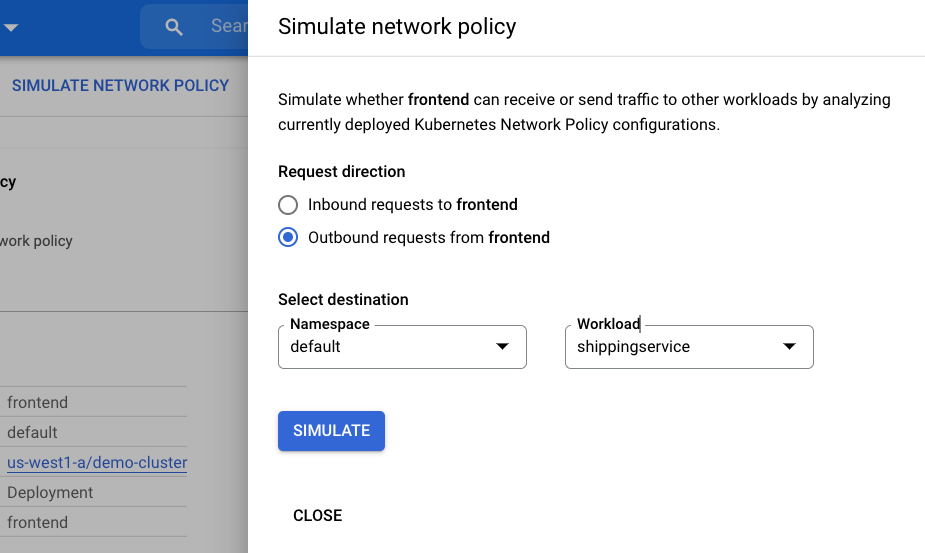

Simula una conexión entre cargas de trabajo según las políticas de red implementadas

Si el clúster que contiene tu carga de trabajo tiene habilitada la aplicación de la política de red, se muestra el botón Simular política de red en la parte superior de la página de vista de carga de trabajo. Esta función te permite simular si la carga de trabajo que se está viendo puede enviar o recibir tráfico en función de un análisis de configuración de las políticas de red implementadas actualmente.

Para simular la conexión entre tus cargas de trabajo, haz lo siguiente:

- Haz clic en el botón Simular política de red de la carga de trabajo para la que se probará el tráfico.

- Selecciona la dirección del tráfico (entrante o saliente) de la carga de trabajo.

- Selecciona el espacio de nombres y la carga de trabajo en la que deseas probar el tráfico entrante o saliente.

- Haz clic en Simular. Aparecerá un diagrama de conectividad que muestra el estado de salida y de entrada de la conexión. El diagrama que se muestra es similar al que se usa cuando se visualiza la conectividad de cargas de trabajo con Dataplane V2.

A continuación, se muestra un ejemplo de cómo simular conexiones de políticas de red:

Próximos pasos

- Obtén más información sobre la autorización binaria

- Obtén más información sobre cómo configurar las políticas de red de Kubernetes.

- Obtén más información sobre la seguridad para aplicaciones en Anthos Service Mesh:

- Obtén información sobre el control de acceso de servicio en la descripción general de las políticas de autorización.

- Obtén información sobre el uso de mTLS en Configura la seguridad del transporte.

- Obtén más información sobre cómo usar el panel de seguridad para supervisar y mejorar tu posición de seguridad de Anthos Service Mesh en Supervisa la seguridad de la malla.