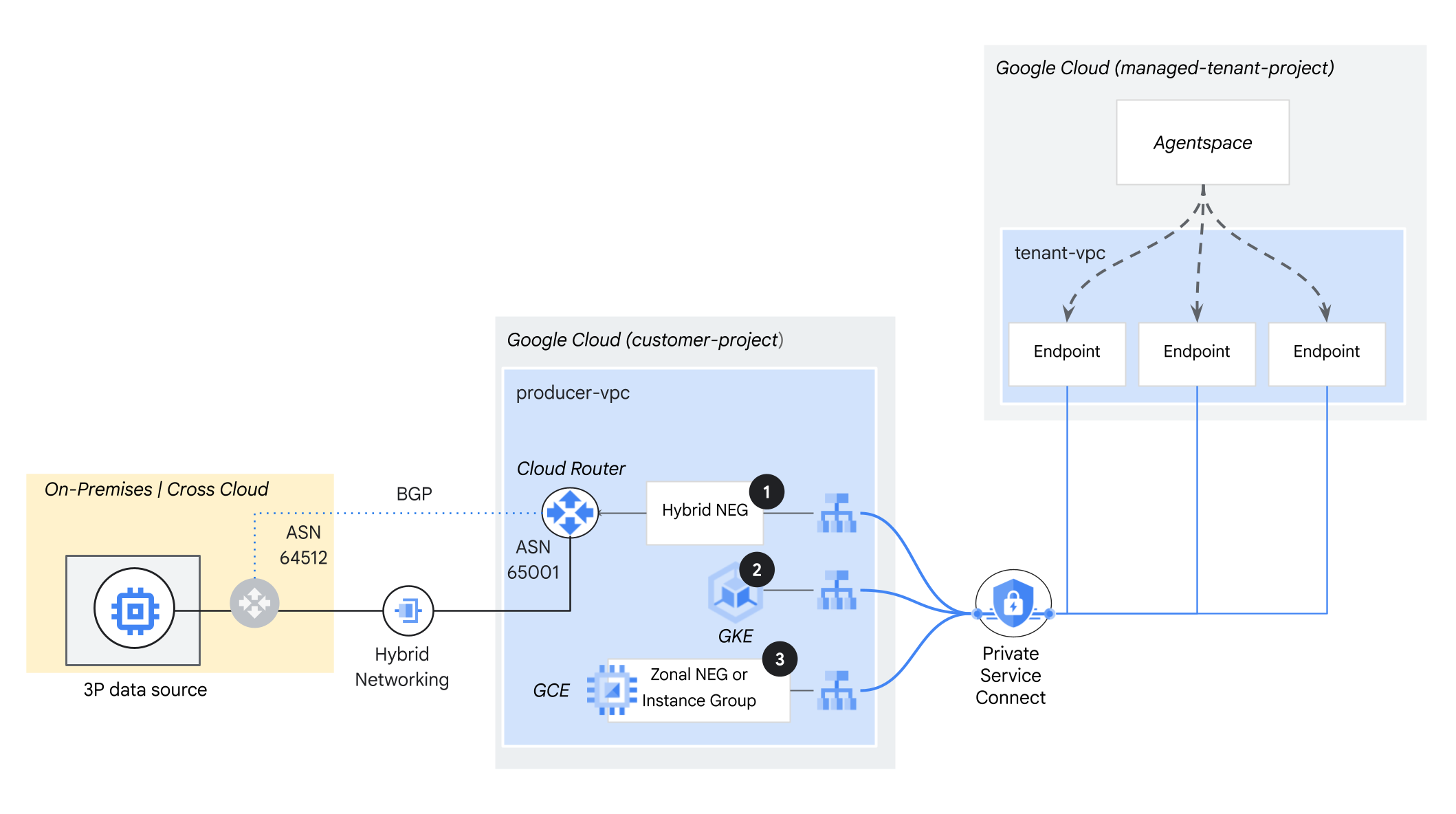

O Gemini Enterprise pode estabelecer ligação segura a origens de dados de terceiros alojadas por si e geridas pelo cliente. Estas ligações são estabelecidas através de serviços de produtor do Private Service Connect.

Este modelo de conetividade garante que os dados confidenciais permanecem sob o seu controlo e nos limites da rede, ao mesmo tempo que permite que o Gemini Enterprise aceda e use as informações contidas nestas origens de dados. A utilização do Private Service Connect permite-lhe estabelecer um canal de comunicação seguro e escalável, ignorando a Internet pública e minimizando os potenciais riscos de segurança associados às configurações de rede tradicionais.

O Gemini Enterprise suporta os seguintes padrões de origens de dados alojadas por si:

No local ou em várias nuvens: origens de dados implementadas no seu centro de dados ou noutro fornecedor de nuvem (por exemplo, Amazon Web Services EC2 ou EKS, ou máquinas virtuais do Microsoft Azure), através da conetividade de rede híbrida.

Google Kubernetes Engine: origens de dados alojadas em clusters do GKE.

Google Cloud Compute Engine: origens de dados implementadas em VMs do Google Compute Engine.

Usar o Private Service Connect com serviços alojados por si

O Private Service Connect é uma Google Cloud funcionalidade de rede que permite o acesso privado da rede de nuvem privada virtual de um consumidor a serviços geridos. Cria uma ligação segura e explícita entre um consumidor de serviços e um produtor de serviços, eliminando a necessidade de intercâmbio da nuvem virtual privada, encaminhamento complexo ou endereços IP públicos.

Pode configurar uma implementação do Private Service Connect do Gemini Enterprise com o seguinte:

Gemini Enterprise como consumidor do serviço

A sua rede, que contém balanceadores de carga que fazem referência a recursos de computação locais, de várias nuvens ou Google Cloud , como o produtor de serviços

Para obter informações sobre aspetos específicos da utilização do Private Service Connect para associar o seu serviço alojado por si ao Gemini Enterprise, consulte as secções seguintes.

Configuração da rede da VPC e da sub-rede

Tenha em atenção o seguinte:

A atribuição de proxy é ao nível da VPC e não ao nível do equilibrador de carga. Tem de criar uma sub-rede apenas de proxy em cada região de uma rede virtual (VPC) na qual usa equilibradores de carga baseados no Envoy. Se implementar vários balanceadores de carga na mesma região e na mesma rede VPC, partilham a mesma sub-rede apenas de proxy para o balanceamento de carga.

As sondas de verificação de saúde têm origem nos proxies do Envoy localizados na sub-rede apenas de proxy na região. Para que as sondas de verificação de estado funcionem corretamente, tem de criar regras de firewall no ambiente externo que permitam que o tráfego da sub-rede só de proxy alcance os seus back-ends externos.

A sub-rede só de proxy é a sub-rede de origem que segmenta a base de dados entre nuvens. Certifique-se de que esta sub-rede é anunciada por um Cloud Router. Para mais informações, consulte Anuncie sub-redes de VPC específicas.

A sub-rede apenas de proxy tem de estar na lista de autorizações da firewall no local ou entre nuvens.

Tem de criar sub-redes apenas de proxy, independentemente de a sua rede VPC estar no modo automático ou personalizado. Uma sub-rede só de proxy tem de fornecer 64 ou mais endereços IP. Isto corresponde a um comprimento de prefixo de /26 ou inferior. O tamanho recomendado da sub-rede é /23 (512 endereços só de proxy).

Sub-rede NAT do Private Service Connect

Os pacotes da rede VPC do consumidor são traduzidos através da NAT de origem (SNAT), para que os respetivos endereços IP de origem originais sejam convertidos em endereços IP de origem da sub-rede NAT na rede VPC do produtor. O Private Service Connect para sub-redes NAT não pode alojar cargas de trabalho.

O tamanho mínimo da sub-rede para um NAT do Private Service Connect é /29. Pode adicionar sub-redes NAT adicionais a uma associação de serviço em qualquer altura, sem interromper o tráfego.

Pode monitorizar os serviços publicados através de painéis de controlo predefinidos ou Google Cloud métricas para o consumo de NAT do Private Service Connect.

Configuração do balanceador de carga

Um produtor de serviços coloca a respetiva aplicação ou serviço atrás de um Google Cloud balanceador de carga interno. Recomendamos que use um balanceador de carga de proxy TCP interno. Se usar o Google Kubernetes Engine, pode usar um Network Load Balancer de encaminhamento direto interno.

Uma vez que o Gemini Enterprise não está disponível em todas as localizações, tem de ativar o acesso global quando criar a regra de encaminhamento do balanceador de carga interno. Se não ativar o acesso global, a criação de pontos finais para o Gemini Enterprise (o consumidor de serviços) pode falhar. Certifique-se de que ativou o acesso global antes de criar a associação de serviço do Private Service Connect. Para mais informações acerca do acesso de clientes para equilibradores de carga internos, consulte Acesso de clientes.

Configuração da associação do serviço

Para publicar um serviço através do Private Service Connect, um produtor de serviços cria uma associação do serviço. Este anexo permite que os consumidores de serviços, como o Gemini Enterprise, se liguem ao serviço do produtor. Para ver informações sobre a publicação de um serviço e a criação de uma associação de serviço, consulte o artigo Publique um serviço.

O produtor do serviço tem duas opções principais para controlar as ligações dos consumidores, geridas através das seguintes preferências de ligação:

Aceitar automaticamente todas as associações: isto permite que qualquer consumidor se associe sem aprovação explícita.

Aceitar associações para projetos selecionados (aprovação explícita): esta opção requer que aprove manualmente cada projeto que peça uma associação. Com esta opção, pode optar por aceitar ou rejeitar um projeto.

Se usar a aprovação explícita de projetos, para estabelecer uma ligação ao anexo de serviço, tem de fazer o seguinte:

Crie um repositório de dados (por exemplo, um repositório de dados do Jira Data Center).

Na página Private Service Connect da consola, aceite a associação pendente do projeto de inquilino do Gemini Enterprise para o seu novo arquivo de dados. Google CloudPode identificar o projeto de inquilino pelo respetivo ID do projeto, que termina em

-tp. Para mais informações, consulte o artigo Faça a gestão de pedidos de acesso a um serviço publicado.Na página Gemini Enterprise da Google Cloud consola, em Armazenamentos de dados, clique no nome do novo armazenamento de dados para ver o respetivo estado. O estado do arquivo de dados é apresentado na respetiva página Dados.

Não pode ver o ID do projeto do inquilino do Gemini Enterprise até criar um repositório de dados. O estado do repositório de dados permanece como A criar até aceitar a ligação do projeto no Private Service Connect.

Ao criar uma associação do serviço, não selecione o protocolo proxy a menos que seja suportado pelo serviço alojado por si. Se o fizer, ocorre um erro de SSL/TLS. Pode desmarcar o protocolo proxy editando a associação do serviço.

Configuração da firewall

Configure as regras de firewall de entrada para permitir o tráfego entre a sub-rede NAT do Private Service Connect e as VMs de back-end no balanceador de carga do serviço do produtor. Se estiver a usar um NEG híbrido ou da Internet como back-end, não são necessárias regras de firewall.

O que se segue?

Para mais informações sobre como o Gemini Enterprise se integra com o Private Service Connect, consulte os seguintes codelabs nos Google Developer Codelabs:

Para mais informações sobre como usar um balanceador de carga interno em redes VPC no Google Kubernetes Engine, consulte o artigo Crie um balanceador de carga interno em redes VPC.