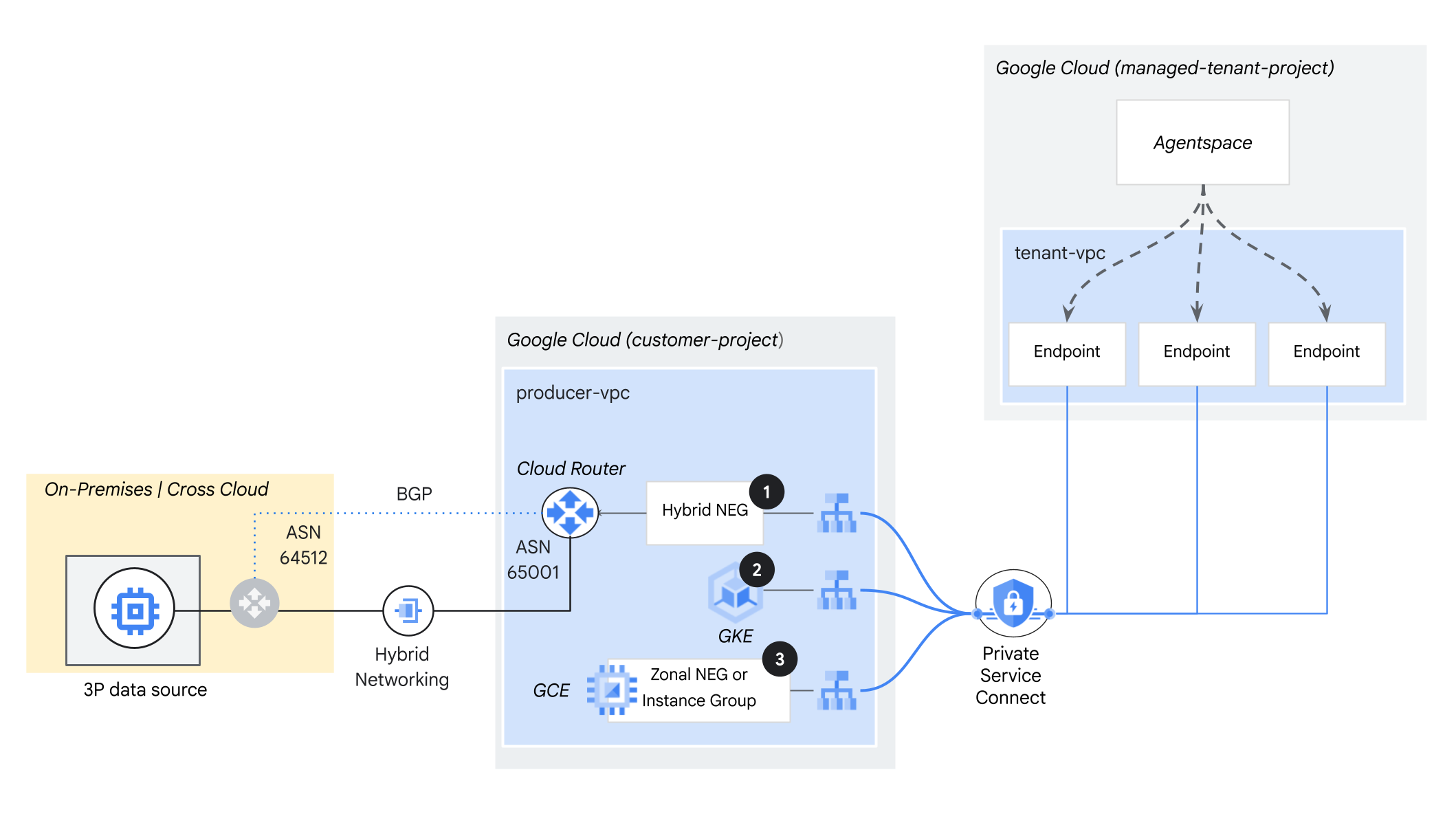

Gemini Enterprise peut se connecter de manière sécurisée à des sources de données tierces autohébergées et gérées par le client. Ces connexions sont établies via les services de production Private Service Connect.

Ce modèle de connectivité garantit que les données sensibles restent sous votre contrôle et dans les limites de votre réseau, tout en permettant à Gemini Enterprise d'accéder aux informations contenues dans ces sources de données et de les utiliser. L'utilisation de Private Service Connect vous permet d'établir un canal de communication sécurisé et évolutif, en contournant l'Internet public et en minimisant les risques de sécurité potentiels associés aux configurations réseau traditionnelles.

Gemini Enterprise est compatible avec les modèles de sources de données auto-hébergées suivants :

Sur site ou multicloud : sources de données déployées dans votre centre de données ou chez un autre fournisseur de services cloud (par exemple, Amazon Web Services EC2 ou EKS, ou les machines virtuelles Microsoft Azure), à l'aide d'une connectivité réseau hybride.

Google Kubernetes Engine : sources de données hébergées dans des clusters GKE.

Google Cloud Compute Engine : sources de données déployées sur des VM Google Compute Engine.

Utiliser Private Service Connect avec des services auto-hébergés

Private Service Connect est une fonctionnalité de mise en réseau Google Cloud qui permet d'accéder de manière privée à des services gérés depuis le réseau cloud privé virtuel d'un consommateur. Il crée une connexion sécurisée et explicite entre un client et un producteur de services, ce qui élimine le besoin d'appairage de cloud privé virtuel, de routage complexe ou d'adresses IP publiques.

Vous pouvez configurer un déploiement Gemini Enterprise Private Service Connect avec les éléments suivants :

Gemini Enterprise en tant que consommateur de services

Votre réseau, contenant des équilibreurs de charge qui font référence à des ressources de calcul sur site, multicloud ou Google Cloud , en tant que producteur de services

Pour en savoir plus sur des aspects spécifiques de l'utilisation de Private Service Connect pour connecter votre service auto-hébergé à Gemini Enterprise, consultez les sections suivantes.

Configuration du réseau et du sous-réseau VPC

Tenez bien compte des éléments suivants :

Le proxy est alloué au niveau du VPC, et non au niveau de l'équilibreur de charge. Vous devez créer un sous-réseau proxy réservé dans chaque région d'un réseau virtuel (VPC) où vous utilisez des équilibreurs de charge basés sur Envoy. Si vous déployez plusieurs équilibreurs de charge dans la même région et le même réseau VPC, ils partagent le même sous-réseau proxy réservé pour l'équilibrage de charge.

Les vérifications d'état proviennent des proxys Envoy situés dans le sous-réseau proxy réservé de la région. Pour que ces vérifications d'état fonctionnent correctement, vous devez créer des règles de pare-feu dans l'environnement externe qui autorisent le trafic provenant du sous-réseau proxy réservé à accéder à vos backends externes.

Le sous-réseau proxy réservé est le sous-réseau source ciblant la base de données multicloud. Assurez-vous que ce sous-réseau est annoncé par un routeur Cloud Router. Pour en savoir plus, consultez Annoncer des sous-réseaux VPC spécifiques.

Le sous-réseau proxy réservé doit figurer sur la liste d'autorisation du pare-feu sur site ou multicloud.

Vous devez créer des sous-réseaux proxy réservés, que votre réseau VPC soit en mode automatique ou personnalisé. Un sous-réseau proxy réservé doit fournir au moins 64 adresses IP. Cela correspond à une longueur de préfixe inférieure ou égale à /26. La taille de sous-réseau recommandée est /23 (512 adresses proxy réservées).

Sous-réseau NAT Private Service Connect

Les paquets du réseau VPC du consommateur sont traduits à l'aide de la traduction NAT source (SNAT), de sorte que leurs adresses IP sources d'origine sont converties en adresses IP sources du sous-réseau NAT du réseau VPC du producteur. Les sous-réseaux NAT Private Service Connect ne peuvent pas héberger de charges de travail.

La taille minimale d'un sous-réseau pour un NAT Private Service Connect est de /29. Vous pouvez ajouter des sous-réseaux NAT à un rattachement de service à tout moment, sans interrompre le trafic.

Vous pouvez surveiller les services publiés à l'aide de tableaux de bord prédéfinis ou de métriques Google Cloud pour la consommation NAT Private Service Connect.

Configuration de l'équilibreur de charge

Un producteur de services place son application ou son service derrière un Google Cloud équilibreur de charge interne. Nous vous recommandons d'utiliser un équilibreur de charge proxy TCP interne. Si vous utilisez Google Kubernetes Engine, vous pouvez utiliser un équilibreur de charge réseau passthrough interne.

Étant donné que Gemini Enterprise n'est pas disponible partout, vous devez activer l'accès mondial lorsque vous créez la règle de transfert de l'équilibreur de charge interne. Si vous n'activez pas l'accès mondial, la création du point de terminaison pour Gemini Enterprise (le consommateur de services) peut échouer. Assurez-vous d'avoir activé l'accès global avant de créer le rattachement de service Private Service Connect. Pour en savoir plus sur l'accès client aux équilibreurs de charge internes, consultez Accès client.

Configuration du rattachement de service

Pour publier un service à l'aide de Private Service Connect, un producteur de services crée un rattachement de service. Ce rattachement permet aux consommateurs de services, tels que Gemini Enterprise, de se connecter au service du producteur. Pour en savoir plus sur la publication d'un service et la création d'un rattachement de service, consultez Publier un service.

Le producteur de services dispose de deux options principales pour contrôler les connexions des consommateurs, gérées à l'aide des préférences de connexion suivantes :

Accepter automatiquement toutes les connexions : cela permet à n'importe quel consommateur de se connecter sans approbation explicite.

Accepter les connexions pour les projets sélectionnés (approbation explicite) : vous devez approuver manuellement chaque projet qui demande une connexion. Cette option vous permet d'accepter ou de refuser un projet.

Si vous utilisez l'approbation explicite du projet, vous devez effectuer les opérations suivantes pour établir une connexion à votre rattachement de service :

Créez un data store (par exemple, un data store Jira Data Center).

Sur la page Private Service Connect de la console Google Cloud, acceptez la connexion en attente du projet locataire Gemini Enterprise pour votre nouveau data store. Vous pouvez identifier le projet locataire par son ID de projet, qui se termine par

-tp. Pour en savoir plus, consultez Gérer les demandes d'accès à un service publié.Sur la page Gemini Enterprise de la console Google Cloud , dans Datastores, cliquez sur le nom de votre nouveau data store pour afficher son état. L'état du data store s'affiche sur sa page Données.

Vous ne pouvez pas voir l'ID du projet locataire Gemini Enterprise tant que vous n'avez pas créé de data store. L'état du data store reste Création en cours jusqu'à ce que vous acceptiez la connexion du projet dans Private Service Connect.

Lorsque vous créez un rattachement de service, ne sélectionnez pas le protocole de proxy, sauf s'il est compatible avec le service auto-hébergé. Cette opération génère une erreur SSL/TLS. Vous pouvez désélectionner le protocole proxy en modifiant le rattachement de service.

Configuration du pare-feu

Configurez des règles de pare-feu d'entrée pour autoriser le trafic entre le sous-réseau NAT Private Service Connect et les VM de backend dans l'équilibreur de charge du service producteur. Si vous utilisez un NEG hybride ou Internet comme backend, les règles de pare-feu ne sont pas nécessaires.

Étapes suivantes

Pour en savoir plus sur l'intégration de Gemini Enterprise à Private Service Connect, consultez les ateliers de programmation suivants sur Google Developer Codelabs :

Pour en savoir plus sur l'utilisation d'un équilibreur de charge interne sur plusieurs réseaux VPC sur Google Kubernetes Engine, consultez Créer un équilibreur de charge interne sur des réseaux VPC.