Cette page explique comment connecter SharePoint Online à Gemini Enterprise à l'aide de l'ingestion de données.

Cette section décrit les méthodes d'authentification et la procédure à suivre pour créer un connecteur SharePoint Online dans Gemini Enterprise et ingérer des données à partir de vos sites SharePoint Online.

Avant de commencer

Pour appliquer le contrôle des accès aux sources de données et sécuriser les données dans Gemini Enterprise, assurez-vous d'avoir configuré votre fournisseur d'identité.

À propos de l'enregistrement d'application Entra

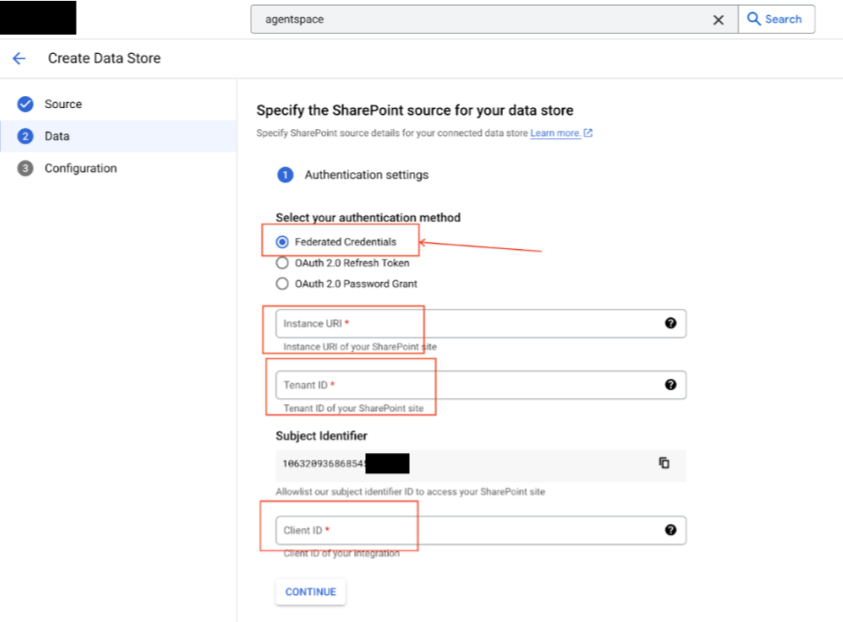

Pour pouvoir créer le connecteur dans Gemini Enterprise, vous devez configurer un enregistrement d'application Entra pour permettre un accès sécurisé à SharePoint. La façon dont vous enregistrez l'application dépend de la méthode d'authentification que vous sélectionnez lors de la création du connecteur dans Gemini Enterprise. Vous pouvez choisir l'une des méthodes suivantes :

-

Permet à Google d'accéder de manière sécurisée à SharePoint à l'aide de jetons signés de manière cryptographique, ce qui évite d'avoir recours à un véritable compte principal d'utilisateur.

Nécessite un ID d'objet pour enregistrer Gemini Enterprise dans Entra. Cette option est disponible lorsque vous créez le connecteur SharePoint dans Gemini Enterprise.

Lorsque vous enregistrez votre application dans Entra, vous devez recueillir les informations suivantes :

- URI de l'instance :

- Pour tous les sites de premier niveau :

https://DOMAIN_OR_SERVER.sharepoint.com(par exemple,mydomain.sharepoint.com) - Pour un seul site :

https://DOMAIN_OR_SERVER.sharepoint.com/[sites/]WEBSITE(par exemple,mydomain.sharepoint.com/sites/sample-site)

- Pour tous les sites de premier niveau :

- ID du locataire

- ID client

Ces informations sont nécessaires pour compléter le processus d'authentification et créer le connecteur SharePoint dans Gemini Enterprise.

- URI de l'instance :

Google vous recommande d'utiliser cette méthode.

Jeton d'actualisation OAuth 2.0 :

Permet de contrôler précisément qui se connecte à l'API SharePoint.

Lorsque vous enregistrez votre application dans Entra, vous devez recueillir les informations suivantes :

- URI de l'instance : il se présente sous la forme suivante :

- Pour tous les sites de premier niveau :

https://DOMAIN_OR_SERVER.sharepoint.com(par exemple,mydomain.sharepoint.com) - Pour un seul site :

https://DOMAIN_OR_SERVER.sharepoint.com/[sites/]WEBSITE(par exemple,mydomain.sharepoint.com/sites/sample-site)

- Pour tous les sites de premier niveau :

- ID du locataire

- ID client

- Code secret du client

Ces informations sont nécessaires pour compléter le processus d'authentification et créer le connecteur SharePoint dans Gemini Enterprise.

- URI de l'instance : il se présente sous la forme suivante :

Le processus d'authentification inclut la connexion à votre compte SharePoint.

Cette méthode est adaptée si la configuration de votre compte SharePoint nécessite une authentification à deux facteurs.

Vous devez créer un utilisateur SharePoint, ce qui peut entraîner des coûts de licence supplémentaires.

Attribution de mot de passe OAuth 2.0 :

Permet de contrôler précisément qui se connecte à l'API SharePoint.

Lorsque vous enregistrez votre application dans Entra, vous devez recueillir les informations suivantes :

- URI de l'instance : il se présente sous la forme suivante :

- Pour tous les sites de premier niveau :

https://DOMAIN_OR_SERVER.sharepoint.com(par exemple,mydomain.sharepoint.com) - Pour un seul site :

https://DOMAIN_OR_SERVER.sharepoint.com/[sites/]WEBSITE(par exemple,mydomain.sharepoint.com/sites/sample-site)

- Pour tous les sites de premier niveau :

- ID du locataire

- ID client

- Code secret du client

Ces informations sont nécessaires pour compléter le processus d'authentification et créer le connecteur SharePoint dans Gemini Enterprise.

- URI de l'instance : il se présente sous la forme suivante :

Le processus d'authentification consiste à fournir le nom d'utilisateur et le mot de passe fournis par votre administrateur Entra.

Cette méthode est adaptée si la configuration de votre compte SharePoint ne nécessite pas d'authentification à deux facteurs.

Vous devez créer un utilisateur SharePoint, ce qui peut entraîner des coûts de licence supplémentaires.

Points importants à prendre en compte lorsque vous accordez des autorisations SharePoint

Google recommande vivement d'appliquer le principe du moindre privilège, qui consiste à n'accorder que les autorisations nécessaires pour effectuer une tâche donnée. Pour en savoir plus sur les bonnes pratiques recommandées par Google, consultez Utiliser IAM en toute sécurité.

Toutefois, pour enregistrer correctement votre application dans Microsoft Entra et créer un connecteur SharePoint dans Gemini Enterprise, vous devez accorder le contrôle total sur tous les sites ou sur certains sites.

Cela peut sembler être une autorisation excessive.

En effet, l'autorisation Sites.Read.All ne permet pas à Gemini Enterprise d'obtenir les groupes d'utilisateurs et les attributions de rôles SharePoint, contrairement à Sites.FullControl.All et Sites.Selected avec fullcontrol.

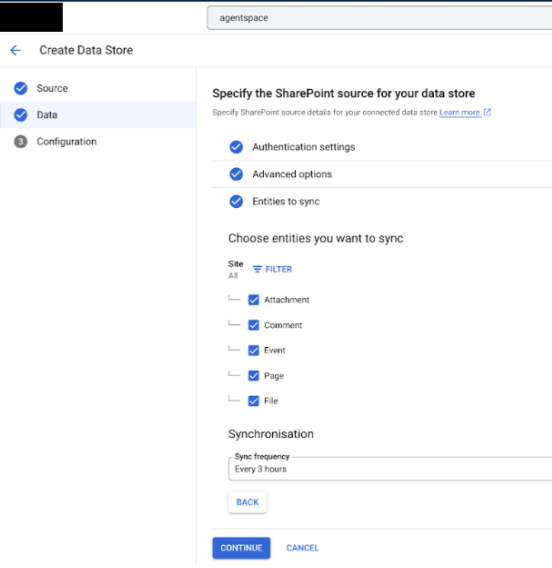

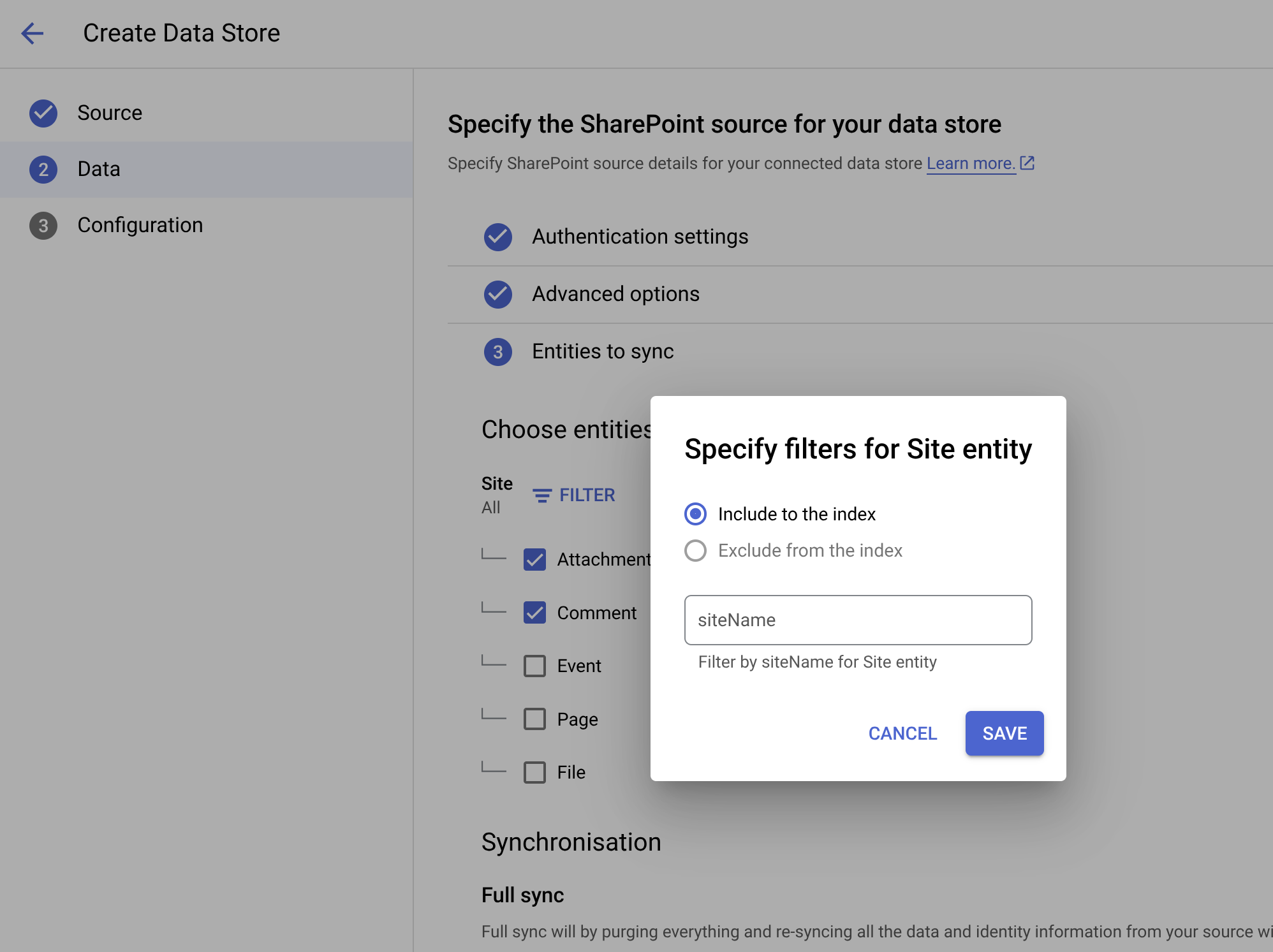

Dans cette optique, lorsque vous configurez votre connecteur dans Gemini Enterprise, vous pouvez effectuer les actions suivantes pour limiter l'accès du connecteur :

- Fournissez un URI d'instance spécifique qui limite l'accès à un seul site.

- Sélectionnez les entités spécifiques du site que vous souhaitez synchroniser.

Si vous avez d'autres questions concernant les autorisations requises, Google vous recommande de contacter l'assistance Microsoft.

Configurer des identifiants fédérés

Suivez la procédure ci-dessous pour configurer l'enregistrement de l'application, accorder des autorisations et établir l'authentification. Google vous recommande d'utiliser la méthode des identifiants fédérés.

Certains messages d'erreur courants que vous pouvez rencontrer au cours de ce processus sont listés dans Messages d'erreur.

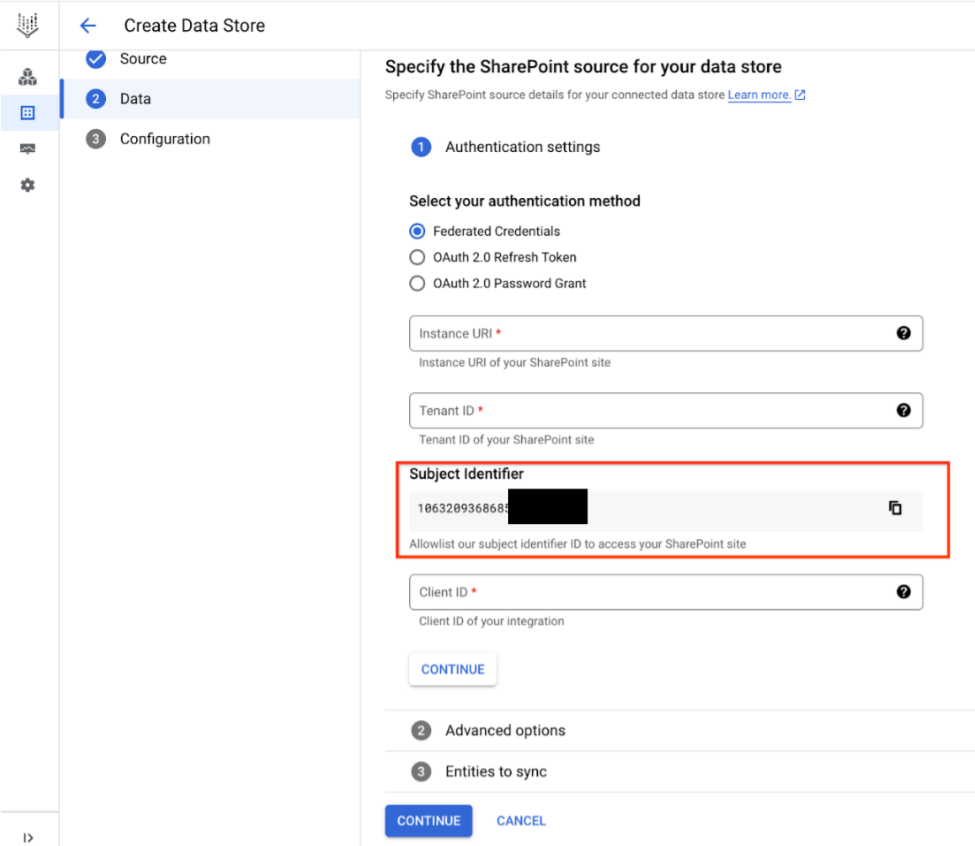

Obtenez l'ID client du compte de service :

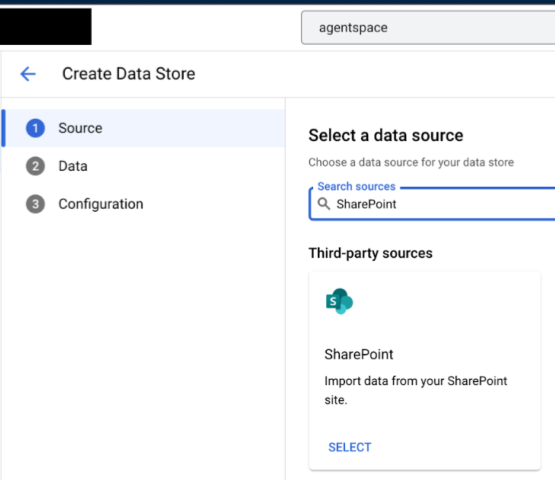

- Dans la console Google Cloud , accédez à la page Gemini Enterprise.

- Dans le menu de navigation, cliquez sur Datastores.

- Cliquez sur Créer un datastore.

- Sur la page Sélectionner une source de données, faites défiler la page ou recherchez SharePoint Online pour connecter votre source tierce.

- Notez l'identifiant de l'objet. Ne cliquez pas encore sur Continuer.

Effectuez les étapes suivantes de cette tâche, puis celles de la console Google Cloud en suivant les instructions de la section Créer un connecteur SharePoint Online.

Notez l'ID du sujet, mais ne cliquez pas encore sur "Continuer".

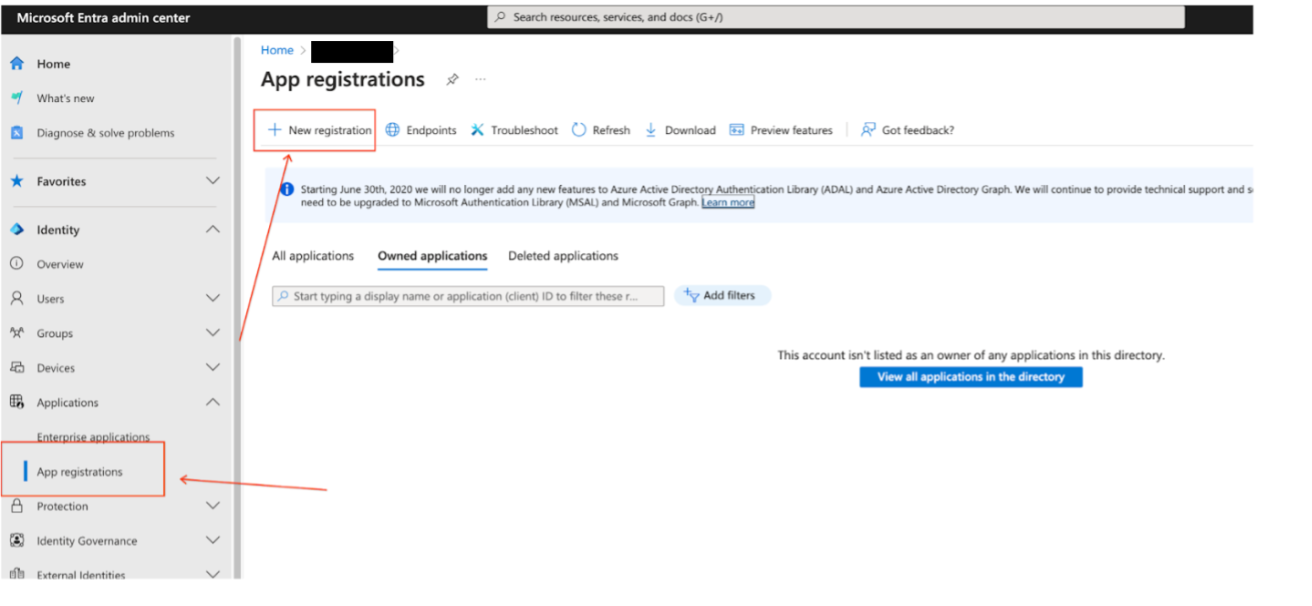

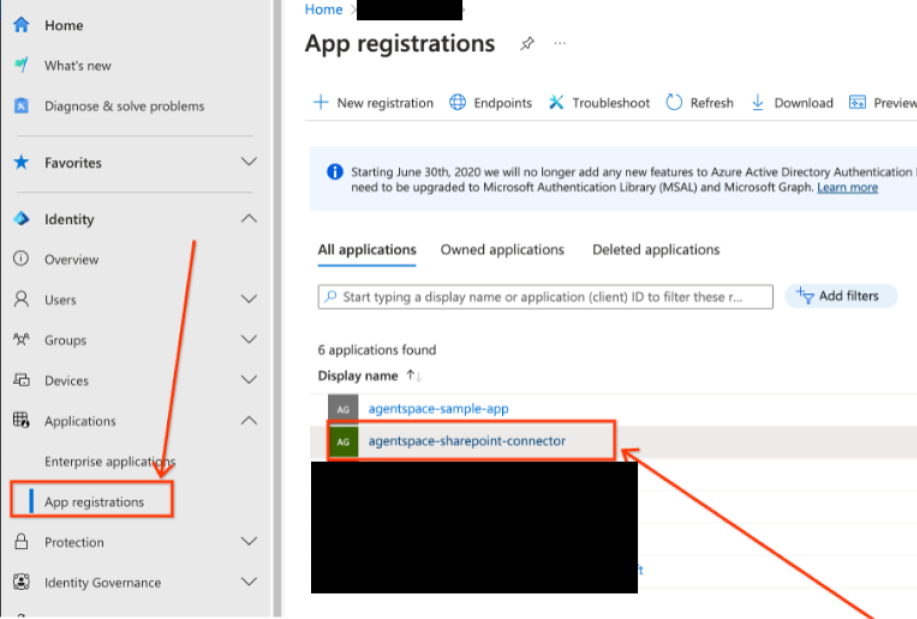

Enregistrez l'application dans Microsoft Entra :

- Accédez au centre d'administration Microsoft Entra.

- Dans le menu, développez la section Applications, puis sélectionnez App registrations (Enregistrements d'applications).

- Sur la page App registrations (Enregistrements d'applications), sélectionnez New registration (Nouvel enregistrement).

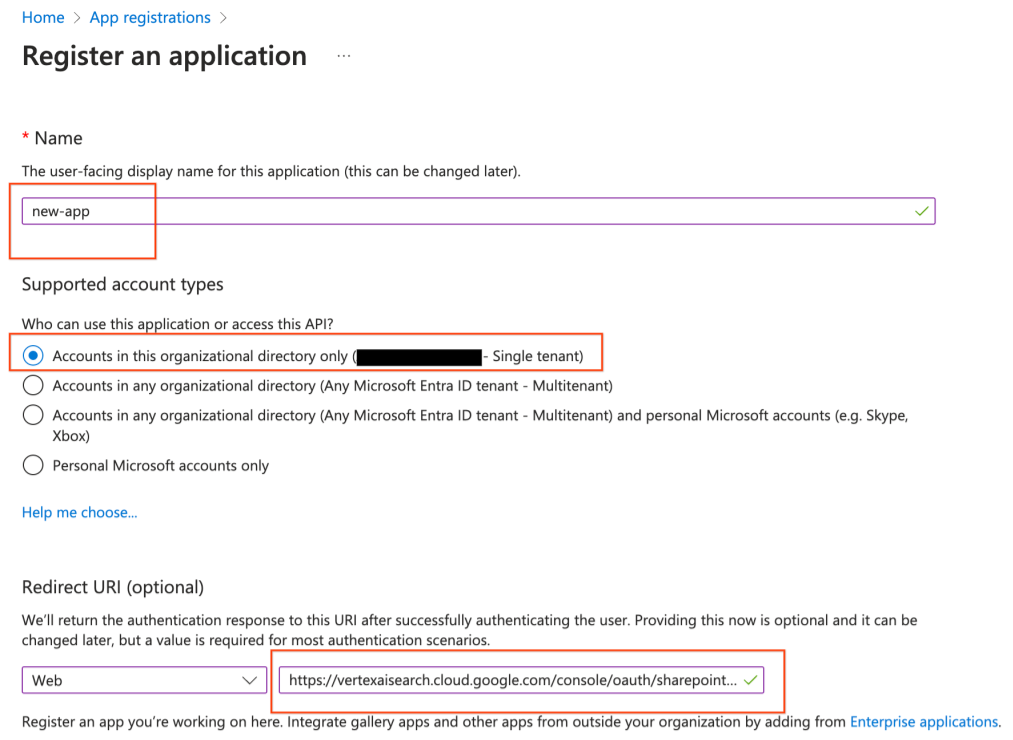

Enregistrement d'une nouvelle application dans le Centre d'administration Microsoft Entra Créez un enregistrement d'application sur la page Register an application (Enregistrer une application) :

- Dans la section Supported account types (Types de comptes compatibles), sélectionnez Accounts in the organizational directory only (Comptes dans l'annuaire de l'organisation uniquement).

- Dans la section Redirect URI (URI de redirection), sélectionnez Web, puis saisissez l'URI de redirection

https://vertexaisearch.cloud.google.com/console/oauth/sharepoint_oauth.html. - Conservez les autres paramètres par défaut, puis cliquez sur Register (Enregistrer).

Sélection du type de compte et saisie de l'URI de redirection

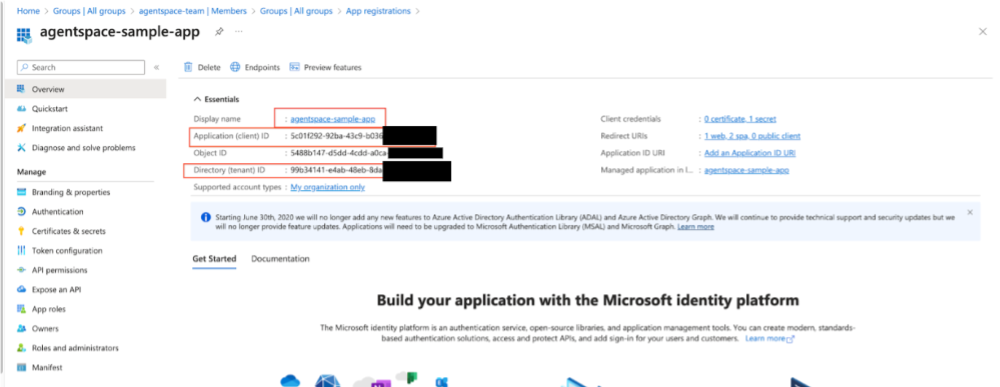

Notez l'ID client et l'ID du locataire.

Page d'informations sur l'application

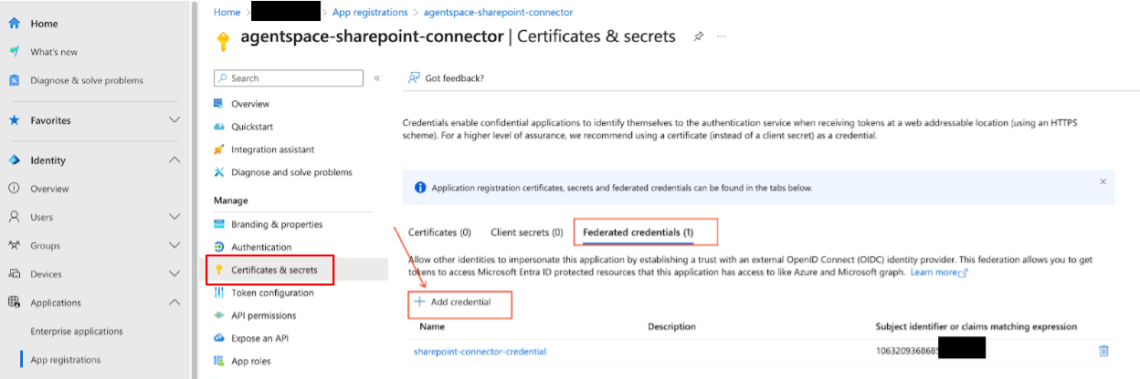

Ajoutez des identifiants fédérés :

Accédez à Certificats et secrets > Identifiants fédérés > Ajouter un identifiant.

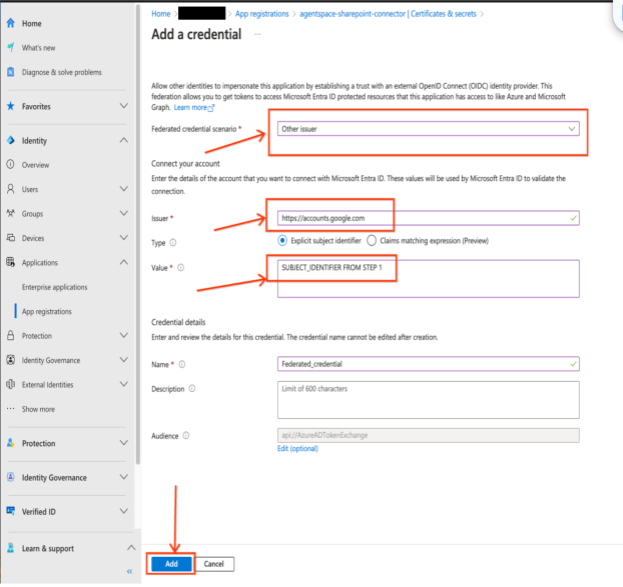

Ajout d'identifiants fédérés dans Microsoft Entra Utilisez les paramètres suivants :

- Federated credential scenario (Scénario d'identifiants fédérés) : Other issuer (Autre émetteur)

- Issuer (Émetteur) :

https://accounts.google.com - Subject identifier (Identifiant de l'objet) : utilisez la valeur de l'identifiant de l'objet que vous avez notée dans la console Google Cloud à l'étape 1.a.v.

- Name (Nom) : indiquez un nom unique.

Cliquez sur Add (Ajouter) pour accorder l'accès.

Association du compte Google à Microsoft Entra ID

Définissez les autorisations de l'API.

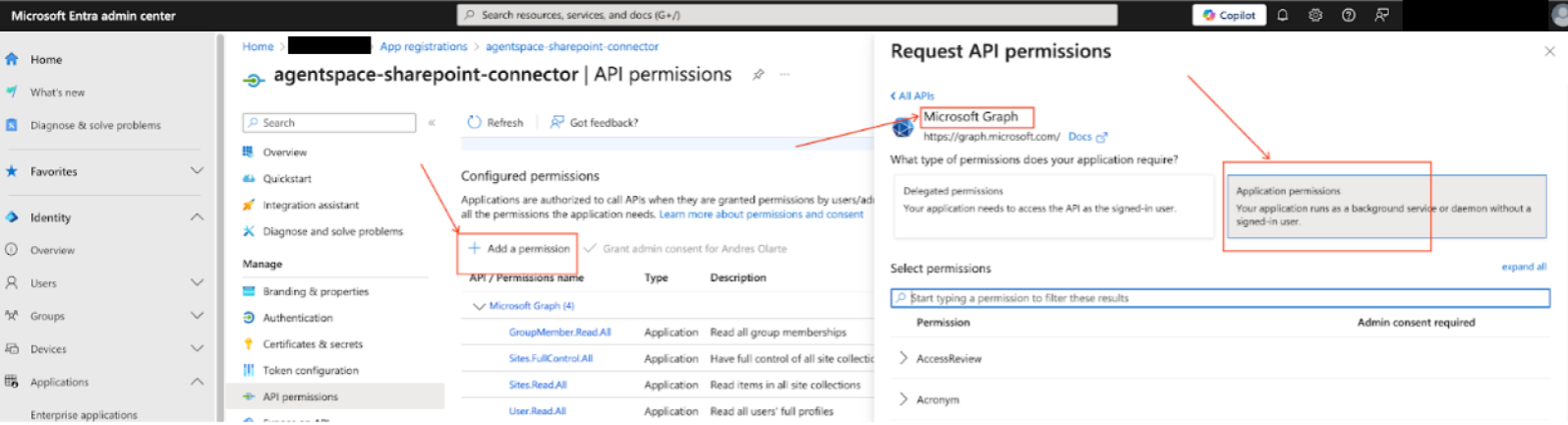

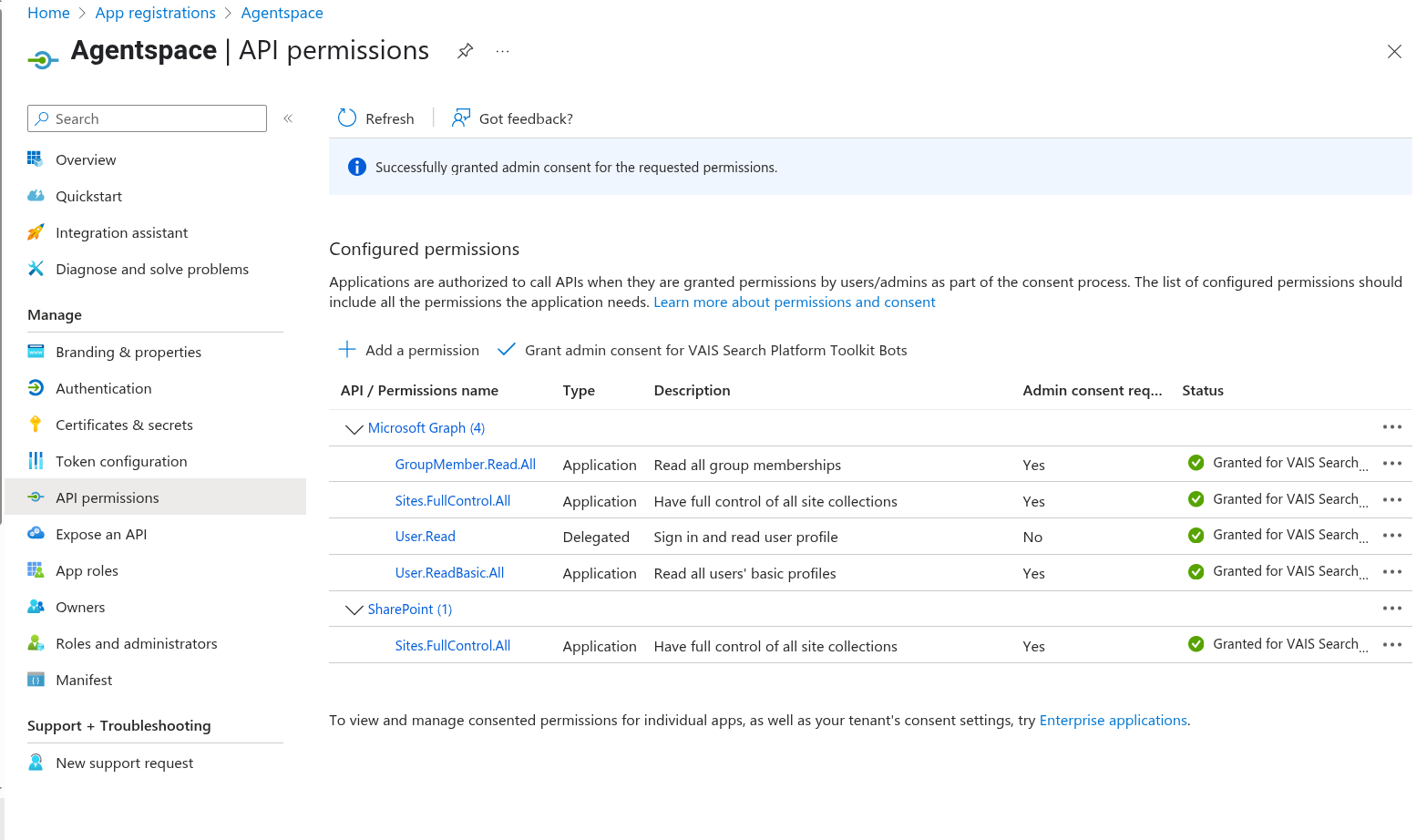

Sélection de l'application pour définir les autorisations de l'API Ajoutez et accordez les autorisations Microsoft Graph suivantes. Vous pouvez choisir entre les options de contrôle du site (

Sites.FullControl.AlletSites.Selected) et les options de lecture du profil (User.Read.AlletUser.ReadBasic.All) :Autorisations Microsoft Graph pour les identifiants fédérés

Autorisation Type Description Justification GroupMember.Read.AllApplication Lire toutes les appartenances à des groupes Cette autorisation permet à Gemini Enterprise de comprendre les appartenances des groupes d'utilisateurs sur le site SharePoint. User.ReadDélégué Se connecter et lire le profil de l'utilisateur Il s'agit d'une autorisation par défaut qui ne doit pas être supprimée. Lorsque vous la supprimez, SharePoint affiche un message d'erreur vous demandant de rétablir cette autorisation.

Options de contrôle du site Option 1 : Sites.FullControl.AllApplication Contrôle total sur tous les sites Cette autorisation permet à Gemini Enterprise d'obtenir les groupes d'utilisateurs et les attributions de rôles SharePoint, qui ne sont pas inclus dans l'autorisation

Sites.Read.All. Elle permet également à Gemini Enterprise d'indexer les documents, les événements, les commentaires, les pièces jointes et les fichiers sur tous les sites SharePoint.Si vous pensez que le contrôle total sur tous les sites est excessif, utilisez l'option 2

Sites.Selectedpour bénéficier d'un contrôle précis.Option 2 : Sites.SelectedApplication Contrôle sur les sites sélectionnés Cette autorisation permet à Gemini Enterprise d'obtenir les groupes d'utilisateurs et les attributions de rôles SharePoint, qui ne sont pas inclus dans l'autorisation

Sites.Read.All. Elle permet également à Gemini Enterprise d'indexer les documents, les événements, les commentaires, les pièces jointes et les fichiers sur les sites SharePoint sélectionnés. Cette autorisation offre un contrôle plus précis queSites.FullControl.All.Options de lecture du profil Option 1 : User.Read.AllApplication Lire les profils complets de tous les utilisateurs Cette autorisation permet à Gemini Enterprise de comprendre le contrôle des accès aux données pour votre contenu SharePoint. Option 2 : User.ReadBasic.AllApplication Lire les profils de base de tous les utilisateurs Cette autorisation permet à Gemini Enterprise de comprendre le contrôle des accès aux données pour votre contenu SharePoint. Ajoutez et accordez les autorisations SharePoint suivantes. Vous pouvez choisir entre

Sites.FullControl.AlletSites.Selected:Autorisations SharePoint pour les identifiants fédérés

Autorisation Type Description Justification Option 1 : Sites.FullControl.AllApplication Contrôle total sur tous les sites Cette autorisation permet à Gemini Enterprise d'obtenir les groupes d'utilisateurs et les attributions de rôles SharePoint, qui ne sont pas inclus dans l'autorisation

Sites.Read.All. Elle permet également à Gemini Enterprise d'indexer les documents, les événements, les commentaires, les pièces jointes et les fichiers sur tous les sites SharePoint.Si vous pensez que le contrôle total sur tous les sites est excessif, utilisez l'option 2

Sites.Selectedpour bénéficier d'un contrôle précis.Option 2 : Sites.SelectedApplication Contrôle sur les sites sélectionnés Cette autorisation permet à Gemini Enterprise d'obtenir les groupes d'utilisateurs et les attributions de rôles SharePoint, qui ne sont pas inclus dans l'autorisation Sites.Read.All. Elle permet également à Gemini Enterprise d'indexer les documents, les événements, les commentaires, les pièces jointes et les fichiers sur les sites SharePoint sélectionnés.Pour les autorisations ajoutées, vérifiez que la colonne Status (État) indique

Grantedet comporte une coche verte.

Demander les autorisations d'API (application) pour Microsoft Graph

Vérifier les autorisations de l'API Accordez le consentement administrateur. Pour savoir comment accorder l'autorisation, consultez Accorder le consentement administrateur au niveau locataire à une application dans la documentation Microsoft Entra.

Configurer OAuth 2.0 pour l'attribution du jeton d'actualisation et du mot de passe

La méthode OAuth 2.0 vous permet de configurer un enregistrement d'application Entra et d'activer l'accès sécurisé à SharePoint. Cette méthode inclut des étapes permettant de configurer l'enregistrement de l'application, d'accorder des autorisations et d'établir l'authentification.

Google vous recommande de configurer des identifiants fédérés plutôt que l'authentification OAuth 2.0.

Vous pouvez suivre la procédure suivante pour enregistrer l'application dans Entra à l'aide de l'authentification OAuth 2.0 afin d'attribuer le jeton d'actualisation et le mot de passe. Cette méthode est préférable si vous avez besoin d'un contrôle précis sur les autorisations de l'API REST SharePoint afin de limiter l'accès aux ressources sur le compte utilisateur.

Certains messages d'erreur courants que vous pouvez rencontrer au cours de ce processus sont listés dans Messages d'erreur.

Le tableau suivant décrit les rôles SharePoint recommandés pour les méthodes d'authentification OAuth 2.0 :

Créez un enregistrement d'application :

Accédez au Centre d'administration Entra.

Créez un enregistrement d'application :

- Types de comptes compatibles : Comptes dans l'annuaire organisationnel uniquement.

- URI de redirection :

https://vertexaisearch.cloud.google.com/console/oauth/sharepoint_oauth.html

Notez l'ID client et l'ID du locataire.

Ajoutez le code secret du client :

- Accédez à Certificats et codes secrets > Nouveau code secret du client.

- Notez la chaîne du code secret.

Définissez les autorisations de l'API.

Ajoutez et accordez les autorisations Microsoft Graph suivantes. Vous pouvez choisir entre

Sites.FullControl.AlletSites.Selected:Autorisations Microsoft Graph pour l'authentification OAuth 2.0

Autorisation Type Description Justification GroupMember.Read.AllApplication Lire toutes les appartenances à des groupes Cette autorisation permet à Gemini Enterprise de comprendre les appartenances des groupes d'utilisateurs sur le site SharePoint. User.ReadDélégué Se connecter et lire le profil de l'utilisateur Il s'agit d'une autorisation par défaut qui ne doit pas être supprimée. Lorsque vous la supprimez, SharePoint affiche un message d'erreur vous demandant de rétablir cette autorisation.

Option 1 : Sites.FullControl.AllApplication Contrôle total sur tous les sites Cette autorisation permet à Gemini Enterprise d'obtenir les groupes d'utilisateurs et les attributions de rôles SharePoint, qui ne sont pas inclus dans l'autorisation

Sites.Read.All. Elle permet également à Gemini Enterprise d'indexer les documents, les événements, les commentaires, les pièces jointes et les fichiers sur tous les sites SharePoint.Option 2 : Sites.SelectedApplication Contrôle sur les sites sélectionnés Cette autorisation permet à Gemini Enterprise d'obtenir les groupes d'utilisateurs et les attributions de rôles SharePoint, qui ne sont pas inclus dans l'autorisation

Sites.Read.All. Elle permet également à Gemini Enterprise d'indexer les documents, les événements, les commentaires, les pièces jointes et les fichiers sur les sites SharePoint sélectionnés. Cette autorisation offre un contrôle plus précis queSites.FullControl.All.User.Read.AllApplication Lire les profils complets de tous les utilisateurs Cette autorisation permet à Gemini Enterprise de comprendre le contrôle des accès aux données pour votre contenu SharePoint. Ajoutez et accordez les autorisations SharePoint suivantes pour l'authentification OAuth 2.0. Vous pouvez choisir entre

AllSites.FullControletSites.Selected:Autorisations SharePoint pour l'authentification OAuth 2.0

Autorisation Type Description Justification Option 1 : AllSites.FullControlDélégué Contrôle total sur tous les sites Cette autorisation permet à Gemini Enterprise d'obtenir les groupes d'utilisateurs et les attributions de rôles SharePoint, qui ne sont pas inclus dans l'autorisation

Sites.Read.All. Elle permet également à Gemini Enterprise d'indexer les documents, les événements, les commentaires, les pièces jointes et les fichiers sur tous les sites SharePoint.Option 2 : Sites.SelectedDélégué Contrôle sur les sites sélectionnés Cette autorisation permet à Gemini Enterprise d'obtenir les groupes d'utilisateurs et les attributions de rôles SharePoint, qui ne sont pas inclus dans l'autorisation

Sites.Read.All. Elle permet également à Gemini Enterprise d'indexer les documents, les événements, les commentaires, les pièces jointes et les fichiers sur les sites SharePoint sélectionnés. Cette autorisation offre un contrôle plus précis queAllSites.FullControl.Pour les autorisations ajoutées, vérifiez que la colonne Status (État) indique

Grantedet comporte une coche verte.Utilisez un compte utilisateur dédié avec un accès limité à des sites spécifiques. Vérifiez que ce compte dispose d'un accès Propriétaire aux sites sélectionnés.

Accordez le consentement administrateur. Pour savoir comment accorder l'autorisation, consultez Accorder le consentement administrateur au niveau locataire à une application dans la documentation Microsoft Entra.

Accorder l'autorisation fullcontrol aux sites sélectionnés

Si vous choisissez l'option Sites.Selected pour accorder le contrôle sur les sites sélectionnés dans Microsoft Graph, vous devez accorder l'autorisation fullcontrol à l'application Gemini Enterprise. Pour ce faire, vous pouvez utiliser l'une des méthodes suivantes :

PowerShell

Pour obtenir une syntaxe générique permettant d'accorder des autorisations à l'aide de PnP PowerShell, consultez Accorder des autorisations à l'aide de PnP PowerShell.

Exécutez la commande suivante qui fournit l'autorisation

FullControl:Grant-PnPAzureADAppSitePermission -AppId CLIENT_ID -DisplayName DISPLAY_NAME -Permissions FullControl -Site SITE_URLRemplacez les éléments suivants :

CLIENT_ID: ID client de l'application Microsoft Entra.SITE_URL: URL du site SharePoint (par exemple,https://example.sharepoint.com/sites/ExampleSite1).DISPLAY_NAME: description de l'application Microsoft Entra.

Microsoft Graph

Pour connaître la procédure globale d'attribution d'autorisations à l'aide de Microsoft Graph, consultez Accorder des autorisations via Microsoft Graph.

Utilisez l'explorateur Microsoft Graph pour appeler les méthodes suivantes. Ces méthodes ne peuvent être appelées que par le propriétaire d'un site.

Obtenez l'ID du site :

GET `https://graph.microsoft.com/v1.0/sites/HOSTNAME:SITE_PATH`Remplacez les éléments suivants :

HOSTNAME: nom d'hôte du site SharePoint (par exemple,example.sharepoint.com).SITE_PATH: chemin d'accès au site SharePoint (par exemple,/sites/ExampleSite1ou/teams/ExampleSite2).

Accordez à

fullcontroll'accès au site dont vous avez récupéré l'ID à l'étape précédente.Envoyez la requête POST suivante :

POST `https://graph.microsoft.com/v1.0/sites/SITE_ID/permissions`Utilisez le corps de requête suivant :

{ "roles": ["fullcontrol"], "grantedToIdentities": [{ "application": { "id": "CLIENT_ID", "displayName": "DISPLAY_NAME" } }] }Remplacez les éléments suivants :

SITE_ID: ID du site SharePoint que vous avez reçu à l'étape précédente. Son format estexample.sharepoint.com,48332b69-85ab-0000-00o0-dbb7132863e7,2d165439-0000-0000-b0fe-030b976868a0.CLIENT_ID: ID client de l'application Microsoft Entra.DISPLAY_NAME: description de l'application Microsoft Entra.

Messages d'erreur

Le tableau suivant décrit les messages d'erreur courants que vous pouvez rencontrer lorsque vous associez SharePoint à Gemini Enterprise.

| Code d'erreur | Message d'erreur |

|---|---|

SHAREPOINT_MISSING_PERMISSION_1 |

Rôle d'API REST requis manquant (Sites.FullControl.All ou Sites.Selected). Pour les autorisations déléguées, AllSites.FullControl ou Sites.Selected manquant. |

SHAREPOINT_MISSING_PERMISSION_2 |

Rôle d'API Graph requis manquant (Sites.FullControl.All ou Sites.Selected). |

SHAREPOINT_MISSING_PERMISSION_3 |

Le rôle GroupMember.Read.All requis pour l'API Graph est manquant. |

SHAREPOINT_MISSING_PERMISSION_4 |

Rôle d'API Graph requis manquant (User.Read.All ou User.ReadBasic.All). |

SHAREPOINT_INVALID_SITE_URI |

Échec de la récupération du jeton d'accès à l'API Graph. Causes possibles : ID client ou valeur de code secret non valide, ou identifiants fédérés manquants. |

SHAREPOINT_INVALID_AUTH |

Échec de la récupération du jeton d'accès à l'API Graph. Causes possibles : ID client ou valeur de code secret non valide, ou identifiants fédérés manquants. |

SHAREPOINT_INVALID_JSON |

Échec de l'analyse du contenu JSON. |

SHAREPOINT_TOO_MANY_REQUESTS |

Trop de requêtes HTTP envoyées à SharePoint ; réponse HTTP 429 reçue. |

Créer un connecteur SharePoint Online

Une fois votre application enregistrée dans Entra, vous pouvez créer le connecteur SharePoint dans la console Google Cloud .

Activer la synchronisation en temps réel

La synchronisation en temps réel ne synchronise que les entités de documents, et non les données associées aux entités d'identité. Le tableau suivant indique les événements liés aux documents compatibles avec la synchronisation en temps réel.

| Entités SharePoint | Créer | Mettre à jour | Supprimer | Modifications d'autorisation |

|---|---|---|---|---|

| Pièces jointes | ||||

| Commentaires | ||||

| Événements | ||||

| Fichiers | ||||

| Pages |

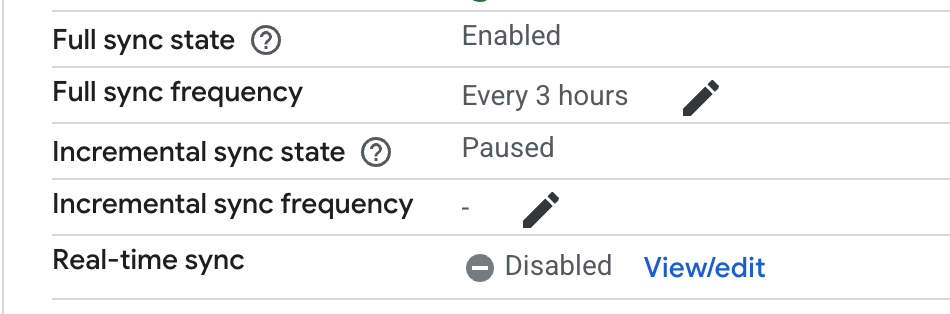

Pour activer la synchronisation en temps réel pour votre datastore, procédez comme suit.

Dans la console Google Cloud , accédez à la page Gemini Enterprise.

Dans le menu de navigation, cliquez sur Datastores.

Cliquez sur le nom du data store SharePoint pour lequel vous souhaitez activer la synchronisation en temps réel.

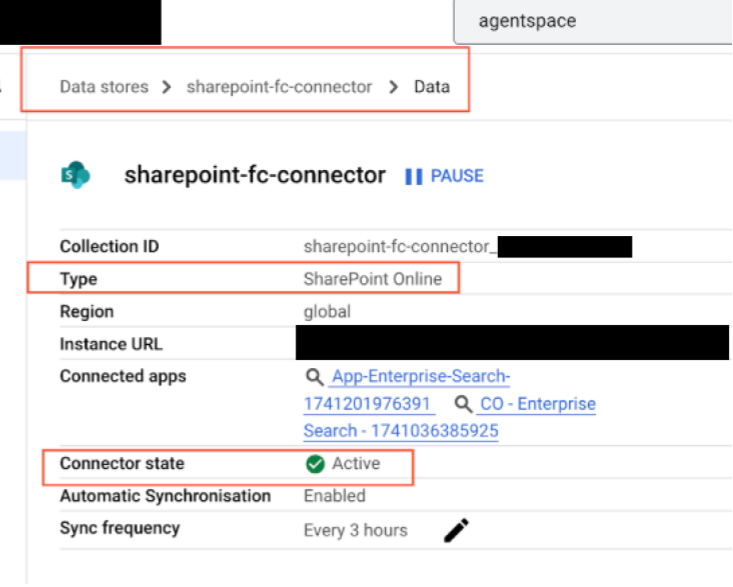

Sur la page Données du datastore, attendez que l'état du connecteur passe à Actif.

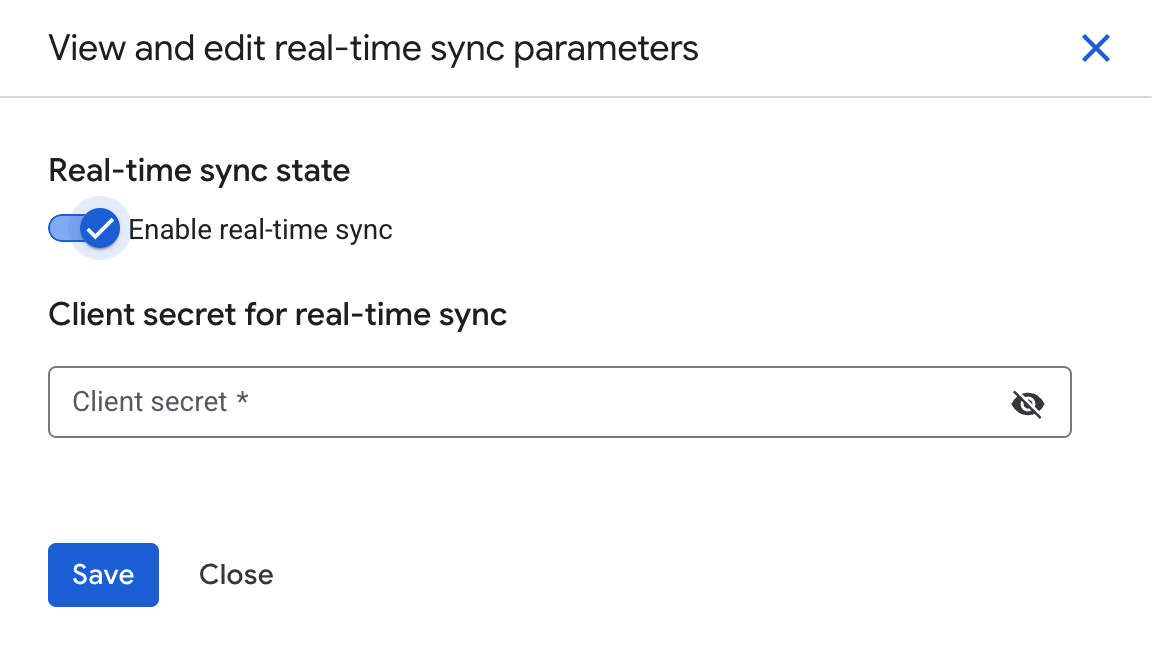

Dans le champ Synchronisation en temps réel, cliquez sur Afficher/Modifier.

Affichez et modifiez les paramètres de synchronisation en temps réel. Cliquez sur le bouton Activer la synchronisation en temps réel pour l'activer.

Indiquez une valeur dans le champ Code secret du client. Cette valeur permet de vérifier les événements du webhook SharePoint. Nous vous recommandons d'utiliser une chaîne de 20 caractères.

Activez la synchronisation en temps réel et fournissez un code secret du client. Cliquez sur Enregistrer.

Attendez que le champ Synchronisation en temps réel passe à Exécution.

Tester le moteur de recherche

Après avoir configuré votre moteur de recherche, testez ses fonctionnalités. Assurez-vous qu'il renvoie des résultats précis en fonction de l'accès des utilisateurs.

Activez l'application Web :

- Accédez aux configurations d'intégration d'application et activez l'option Activer l'application Web.

Tester l'application Web :

Cliquez sur Ouvrir à côté du lien vers l'application Web, puis connectez-vous avec un utilisateur de votre pool de personnel.

Vérifiez que les résultats de recherche sont limités aux éléments accessibles à l'utilisateur connecté.

Configurer le pool d'employés

Le pool d'employés vous permet de gérer et d'authentifier les utilisateurs de fournisseurs d'identité externes, tels qu'Azure ou Okta, dans la console Google Cloud . Pour configurer votre pool de personnel et activer l'application Web afin de permettre aux utilisateurs d'y accéder facilement, procédez comme suit :

Créez un pool d'employés au niveau de l'organisation dans Google Cloud en suivant le manuel de configuration approprié :

Configurez le pool d'employés dans Gemini Enterprise > Paramètres pour la région dans laquelle vous créez votre application.

Étapes suivantes

Pour associer votre datastore à une application, créez une application et sélectionnez votre datastore en suivant les étapes décrites dans Créer une application.

Pour prévisualiser l'apparence de vos résultats de recherche une fois votre application et votre datastore configurés, consultez Prévisualiser les résultats de recherche.