Questa pagina descrive come connettere Jira Cloud a Gemini Enterprise.

Dopo aver configurato l'origine dati e importato i dati la prima volta, il datastore sincronizza i dati da questa origine con una frequenza che selezioni durante la configurazione.

Versioni supportate

Il connettore Jira Cloud supporta la versione 2 dell'API REST di JIRA Cloud.

Prima di iniziare

Prima di configurare la connessione:

Assicurati che il tuo account Atlassian sia configurato per utilizzare il nuovo modello di gestione centralizzata degli utenti.

Verifica di disporre dell'accesso di amministratore dell'organizzazione Jira all'istanza e al progetto Jira. Con l'accesso amministratore dell'organizzazione, puoi configurare le autorizzazioni minime e fornire privilegi di accesso ai gruppi di utenti. Per informazioni su come verificare l'accesso di amministratore dell'organizzazione Jira, consulta Verificare l'accesso di amministratore dell'organizzazione Jira.

(Facoltativo) Per recuperare gli indirizzi email degli utenti da Jira Cloud, anche quando le impostazioni limitano la visibilità delle email, installa l'app User Identity Accessor for Jira Cloud. Per installare e configurare questa app, devi essere un amministratore del sito Jira. Dopo aver installato l'app, configurala per recuperare in modo sicuro gli indirizzi email degli utenti. Potresti non dover installare questa app se gli indirizzi email sono già accessibili pubblicamente.

Per applicare il controllo dell'accesso all'origine dati e proteggere i dati in Gemini Enterprise, assicurati di aver configurato il tuo provider di identità.

Per attivare OAuth 2.0 e ottenere l'ID client e il client secret, consulta la sezione OAuth 2.0 (3LO) apps (App OAuth 2.0 (3LO)) nella documentazione per sviluppatori di Atlassian.

Verificare l'accesso di amministratore dell'organizzazione Jira

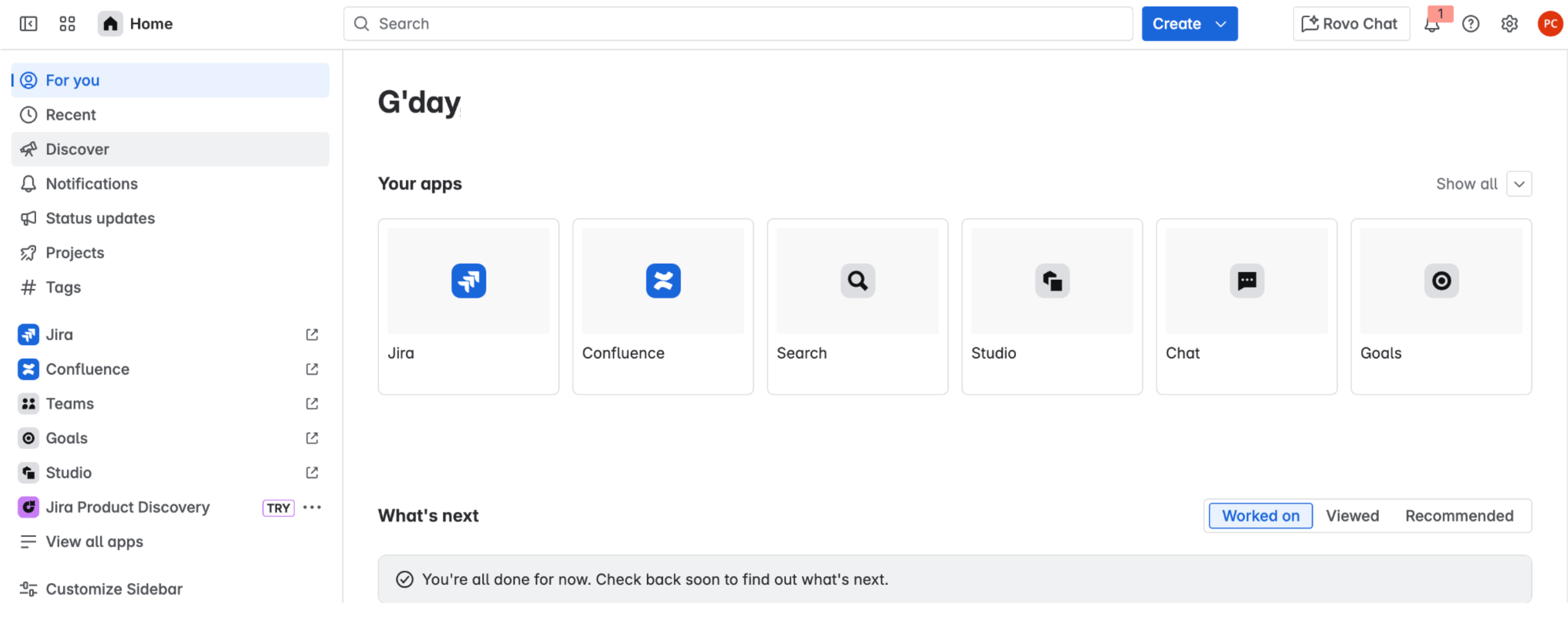

Accedi ad Atlassian con le tue credenziali utente.

Seleziona l'app Jira.

Home page di Atlassian Fai clic su Impostazioni.

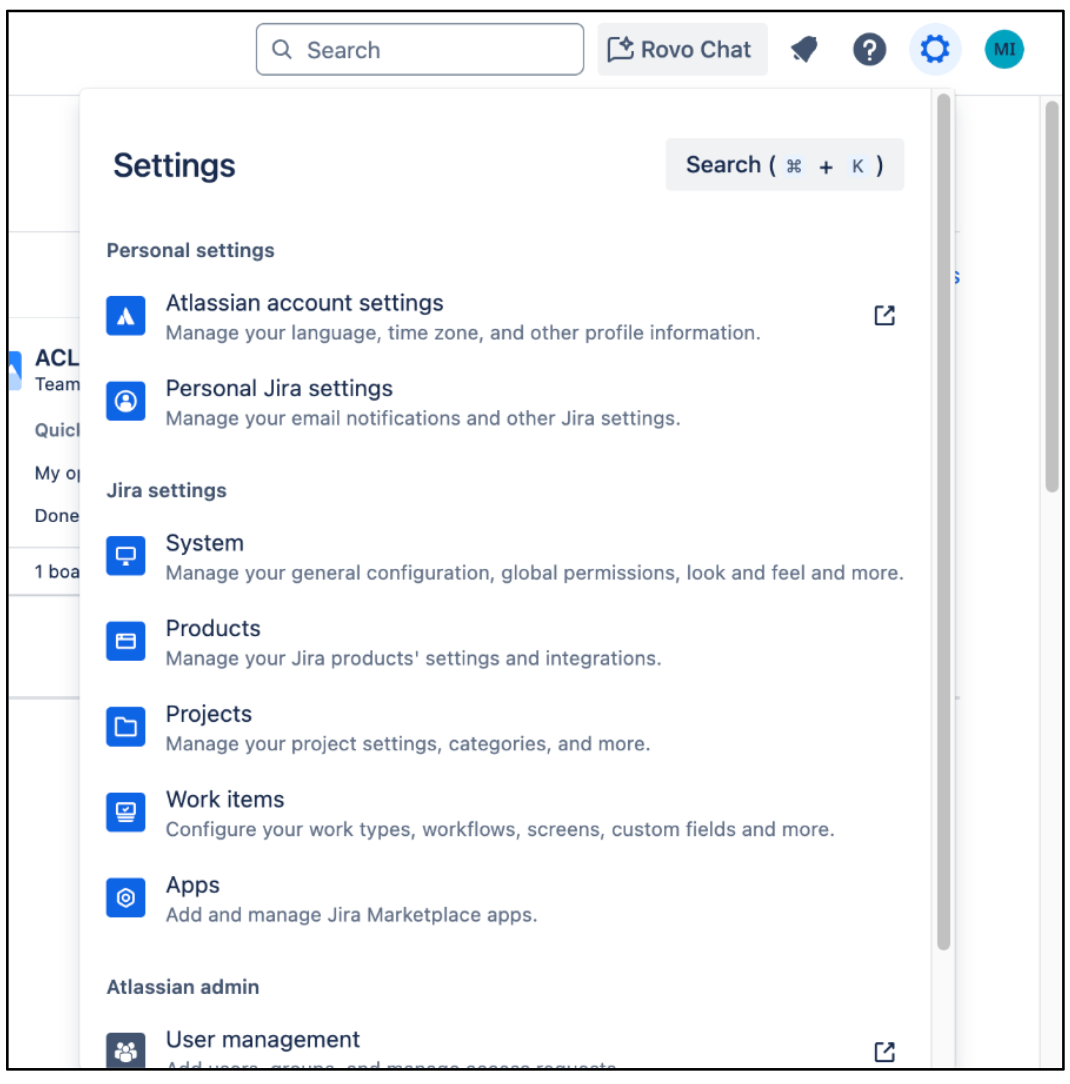

Se vedi l'opzione System (Sistema) in Jira settings (Impostazioni Jira), hai accesso come amministratore dell'organizzazione Jira. In caso contrario, chiedi all'amministratore dell'organizzazione Jira di fornire l'accesso.

Impostazioni

Crea un'integrazione OAuth 2.0

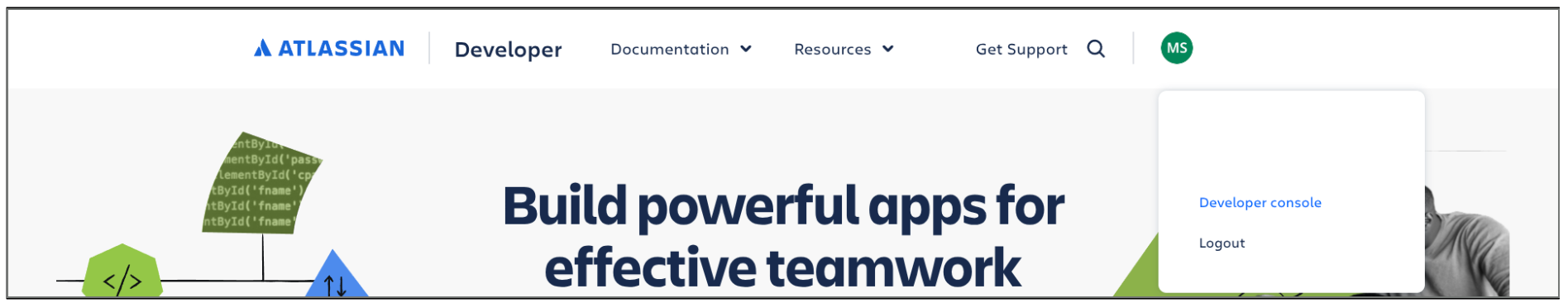

- Accedi all'Atlassian Developer Console.

Fai clic sull'icona del profilo e seleziona Developer console (Console per gli sviluppatori).

Seleziona la console per gli sviluppatori Fai clic su Create (Crea) e seleziona OAuth 2.0 Integration (Integrazione OAuth 2.0).

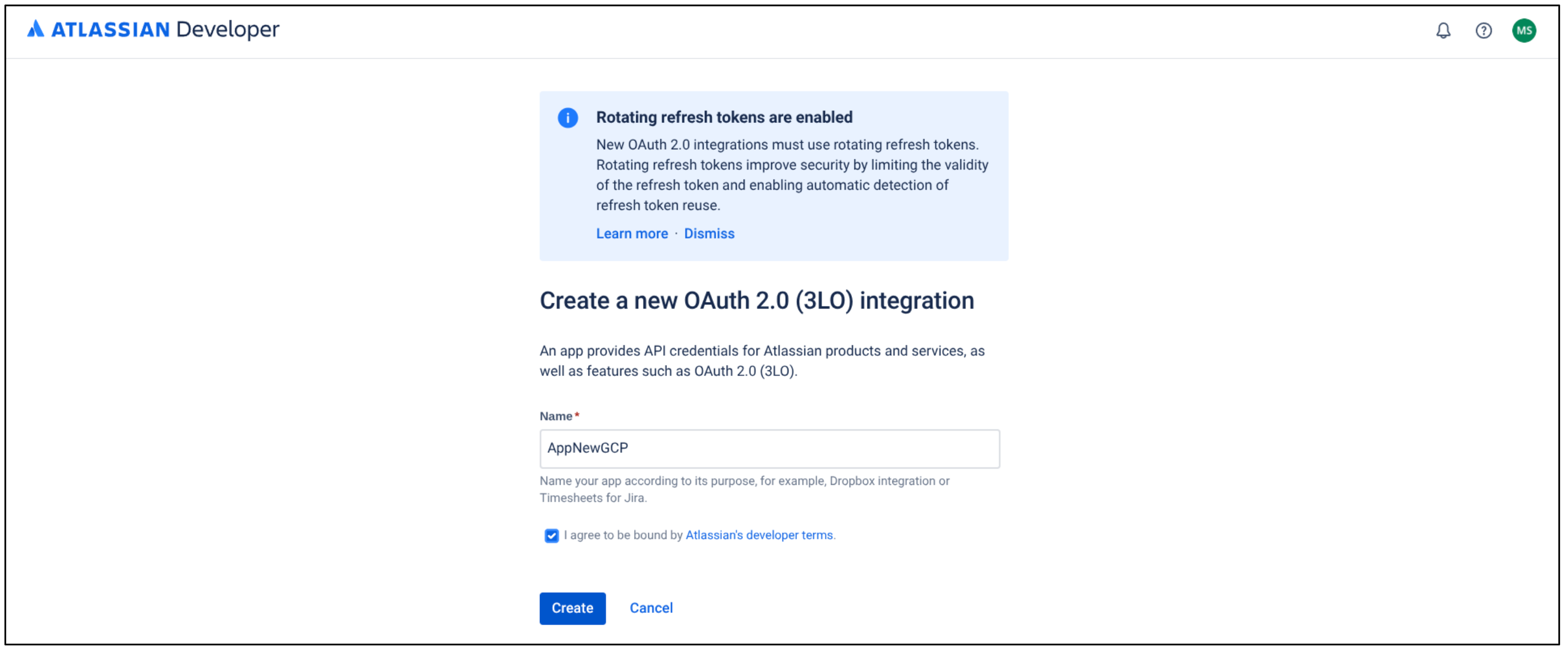

Seleziona Integrazione OAuth 2.0 Inserisci un nome per l'app.

Seleziona la casella di controllo per accettare i termini per gli sviluppatori di Atlassian.

Fai clic su Crea.

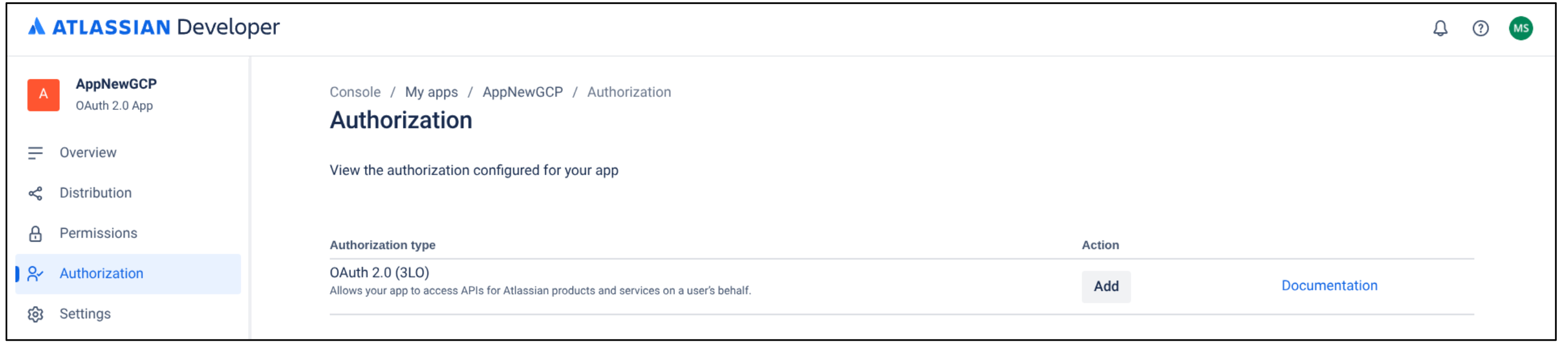

Crea una nuova integrazione OAuth 2.0 Fai clic su Authorization (Autorizzazione).

Nella tabella Authorization type (Tipo di autorizzazione), seleziona Add (Aggiungi) per OAuth 2.0 (3LO).

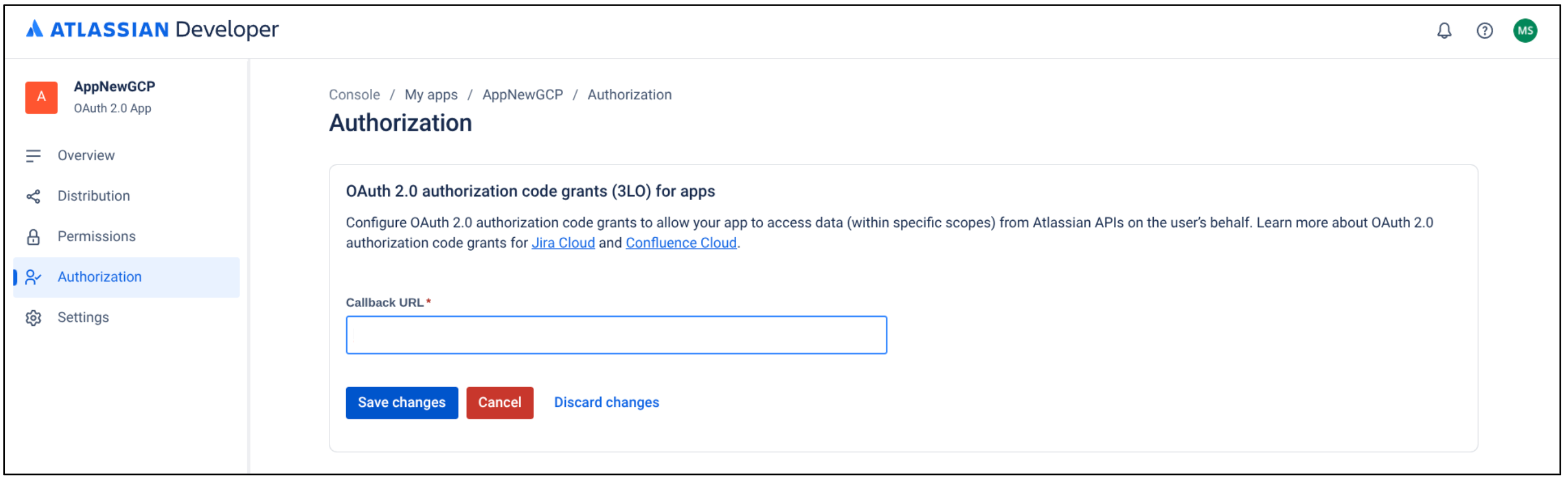

Aggiungi tipo di autorizzazione Nel campo Callback URL (URL di callback), inserisci

https://vertexaisearch.cloud.google.com/console/oauth/jira_oauth.html.Fai clic su Salva modifiche.

Salva modifiche

Configura le autorizzazioni minime richieste per l'applicazione

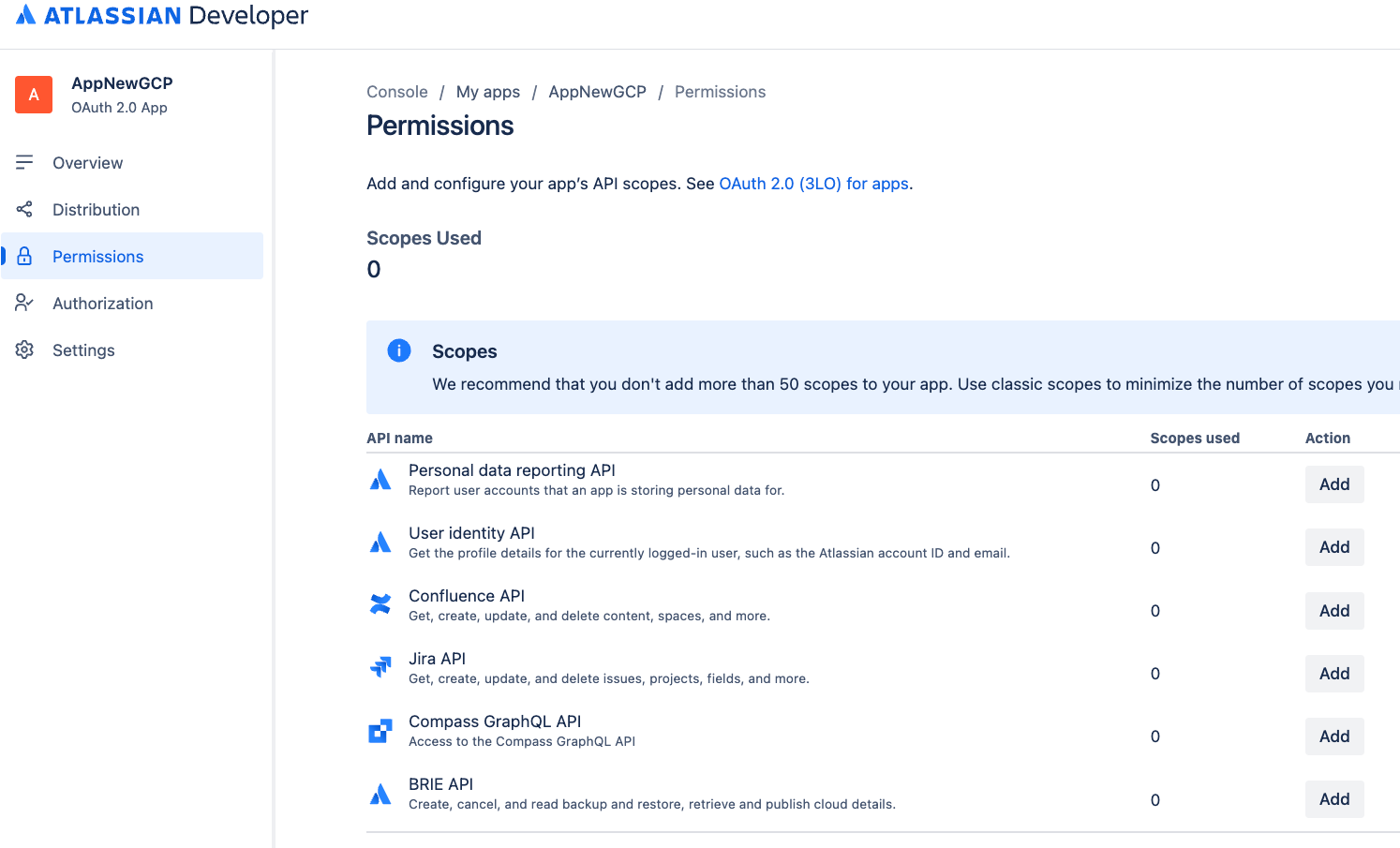

Nella pagina dell'applicazione, fai clic su Permissions (Autorizzazioni).

Seleziona autorizzazioni Vai all'API Jira e fai clic su Add (Aggiungi).

Fai clic su Configura.

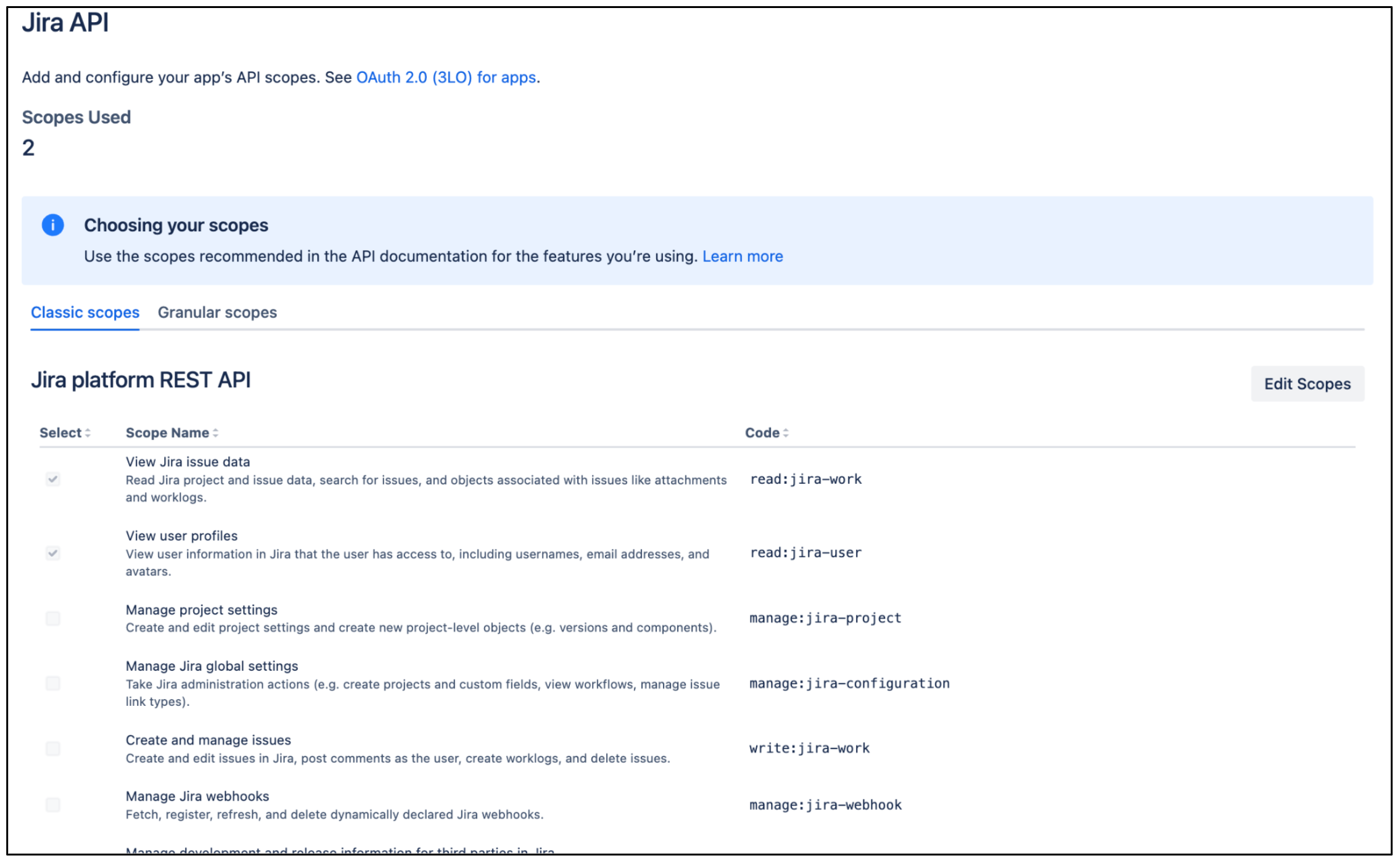

Vai alla scheda Classic scopes (Ambiti classici).

Fai clic su Edit scopes (Modifica ambiti) e seleziona le seguenti autorizzazioni:

read:jira-userread:jira-work

Modifica ambiti classici Conferma che siano selezionati i due ambiti e salva le modifiche.

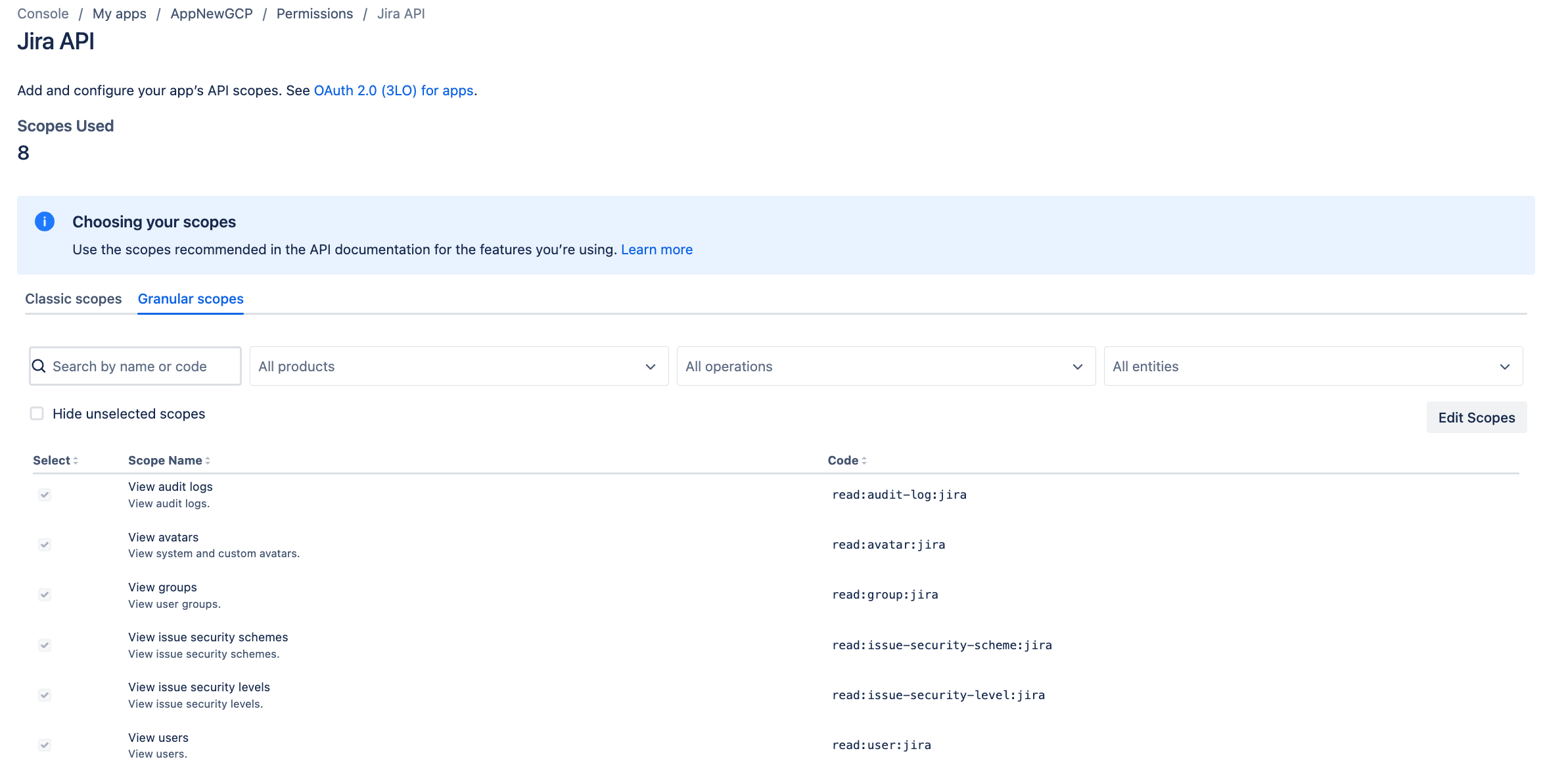

Vai alla scheda Granular scopes (Ambiti granulari).

Fai clic su Edit scopes (Modifica ambiti) e seleziona le seguenti autorizzazioni:

read:issue-security-level:jiraread:issue-security-scheme:jiraread:group:jiraread:user:jiraread:avatar:jiraread:audit-log:jira

Modifica ambiti granulari

Autorizzazioni minime

Le seguenti tabelle elencano le autorizzazioni minime richieste per creare un connettore Jira Cloud.

Ambiti classici

| Autorizzazione | Motivo dell'utilizzo | Descrizione |

|---|---|---|

| read:jira-work | Importazione dati | Consente al connettore di leggere i dettagli delle entità (inclusi problemi, allegati, commenti e proprietà). |

| read:jira-user | Applicare gli elenchi di controllo dell'accesso (ACL) | Consente al connettore di leggere i dettagli di utenti e gruppi. |

Ambiti granulari

| Autorizzazione | Motivo dell'utilizzo | Descrizione |

|---|---|---|

| read:issue-security-level:jira | Applicare le ACL | Consente l'applicazione delle ACL per i problemi in base ai loro livelli di sicurezza specifici. |

| read:issue-security-scheme:jira | Applicare le ACL | Consente l'applicazione delle ACL per i problemi in base agli schemi di sicurezza dei problemi associati. |

| read:group:jira | Applicare le ACL | Consente al connettore di leggere le informazioni del gruppo per applicare le ACL relative alle appartenenze ai gruppi. |

| read:user:jira | Applicare le ACL | Consente al connettore di leggere le informazioni utente per applicare le ACL relative alle autorizzazioni dei singoli utenti. |

| read:avatar:jira | Applicare le ACL | Consente al connettore di leggere le informazioni su utenti e gruppi per applicare le ACL. L'avatar non viene utilizzato, ma fa parte degli ambiti granulari raggruppati con gruppi e utenti. |

| read:audit-log:jira | Monitorare le ACL | Consente al connettore di leggere l'audit log di Jira per la verifica e il monitoraggio delle ACL. |

Ottieni un ID client e un client secret

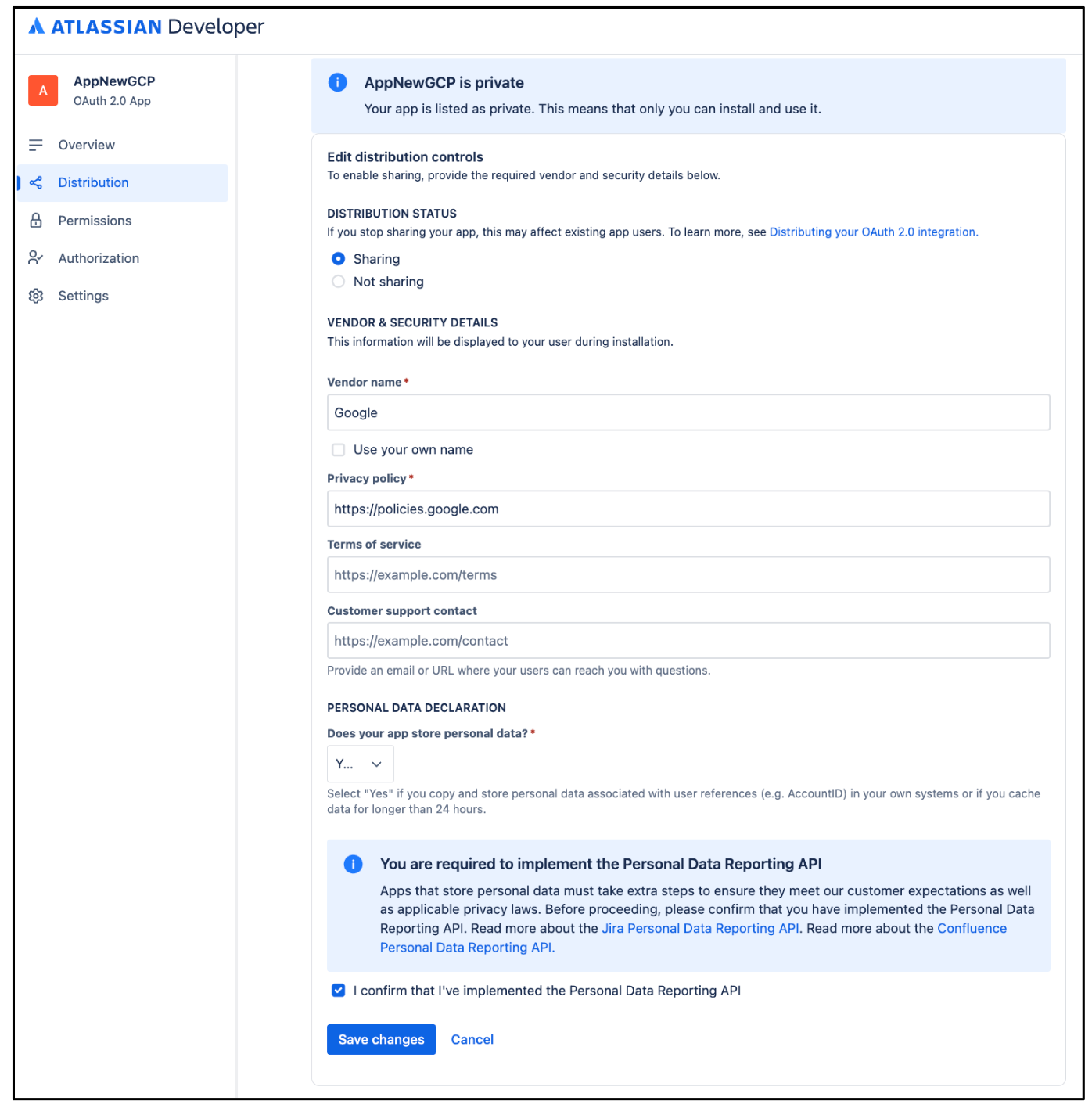

- Fai clic su Distribution (Distribuzione) e seleziona Edit (Modifica).

- Seleziona Sharing (Condivisione) per attivare la modifica di altri campi.

- Compila i campi rimanenti.

- In Vendor (Fornitore), inserisci

Google. - In Privacy policy (Norme sulla privacy), inserisci

https://policies.google.com. - Per Does your app store personal data? (La tua app memorizza dati personali?), seleziona Yes (Sì).

- Seleziona la casella di controllo I confirm that I've implemented the personal data reporting API (Confermo di aver implementato l'API per la generazione di report sui dati personali). Per saperne di più, consulta Personal data reporting API (API per la generazione di report sui dati personali).

Modifica distribuzione

- In Vendor (Fornitore), inserisci

Fai clic su Salva modifiche.

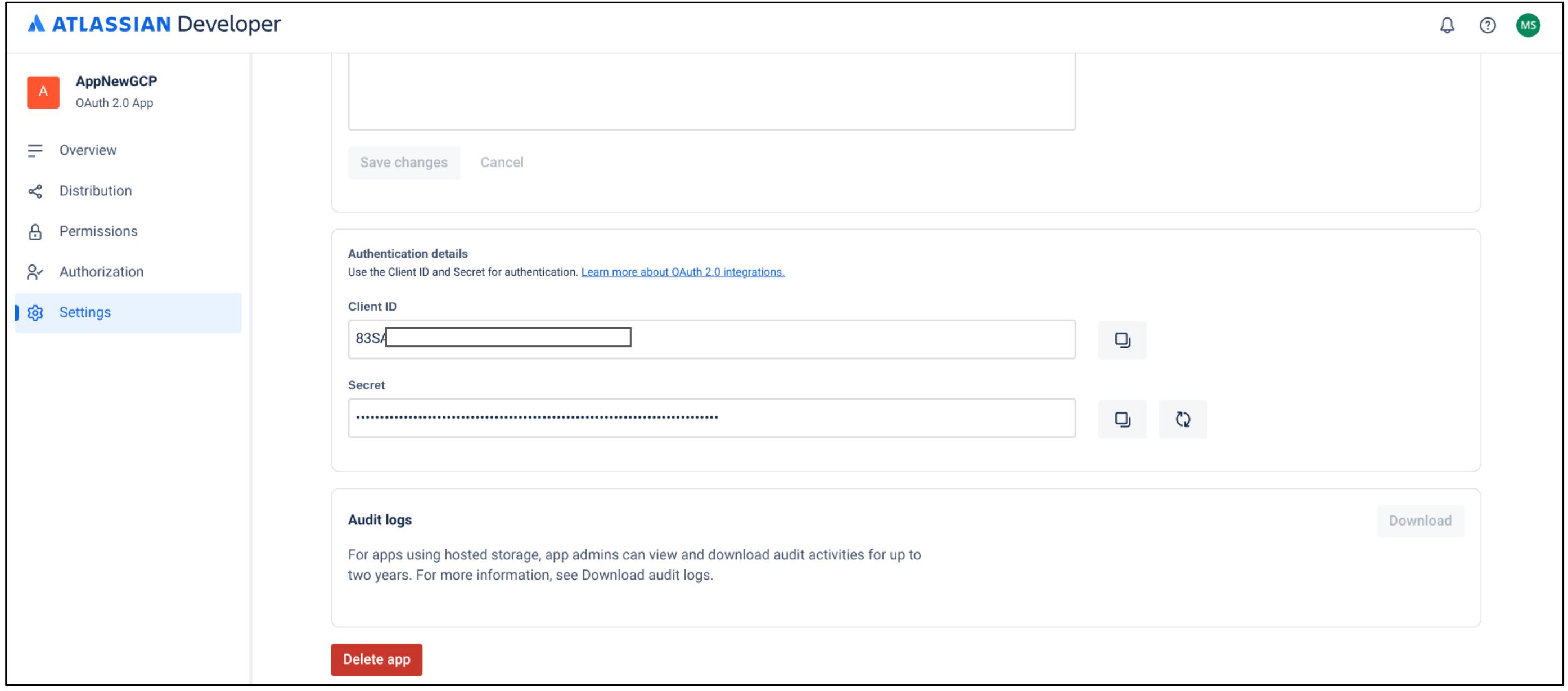

Fai clic su Settings (Impostazioni) per copiare l'ID client e il client secret.

Copia l'ID client e il client secret

Ottenere un ID istanza e un URL istanza

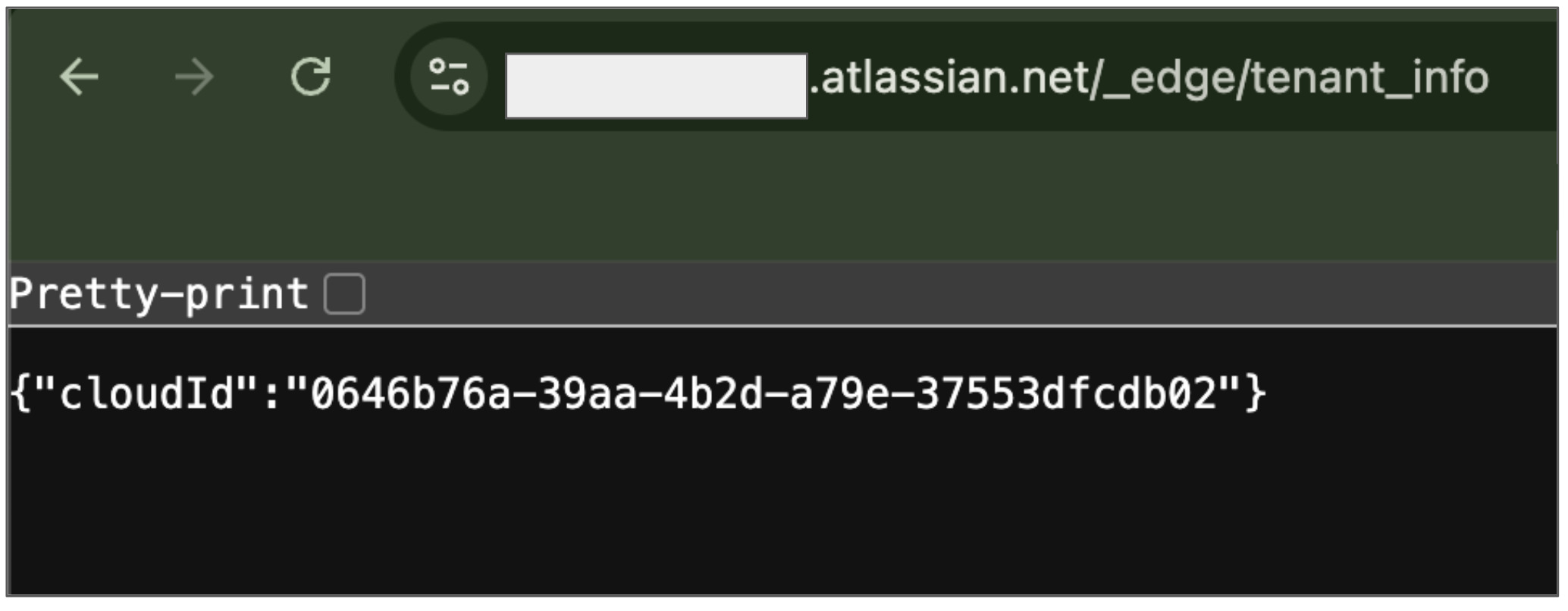

Ottieni l'ID istanza:

- Apri una nuova scheda, copia l'URL dell'istanza e aggiungi

/_edge/tenant_infoall'URL dell'istanza. Ad esempio,https://YOUR_INSTANCE.atlassian.net/_edge/tenant_info. Vai al link per trovare il valore di

cloudId.cloudIdè l'ID istanza.

Ottenere l'ID istanza

- Apri una nuova scheda, copia l'URL dell'istanza e aggiungi

Ottieni l'URL dell'istanza:

- Vai su atlassian.net e accedi con il tuo account amministratore.

- Seleziona l'app che desideri sincronizzare. Ad esempio, sincronizza la prima app.

- Trova l'URL dell'istanza (il sottodominio nella barra degli indirizzi).

Concedi ruoli di amministratore

Per concedere all'amministratore Jira il ruolo Discovery Engine Editor nella console Google Cloud , segui questi passaggi:

- Nella console Google Cloud , vai alla pagina Gemini Enterprise.

Vai a IAM.

Individua l'account utente con accesso amministratore in Jira e fai clic sull'icona Modifica .

Concedi all'amministratore il ruolo Discovery Engine Editor.

Per concedere a un utente un ruolo di amministratore in Atlassian:

Accedi ad Atlassian utilizzando un account amministratore.

Fai clic sull'icona del menu e seleziona la tua organizzazione. In alternativa, puoi andare ad admin.atlassian.com.

Nella pagina Admin (Amministrazione), fai clic sul prodotto e seleziona il pulsante Manage users (Gestisci utenti).

Gestisci utenti Fai clic su Groups (Gruppi) in Manage users (Gestione utenti).

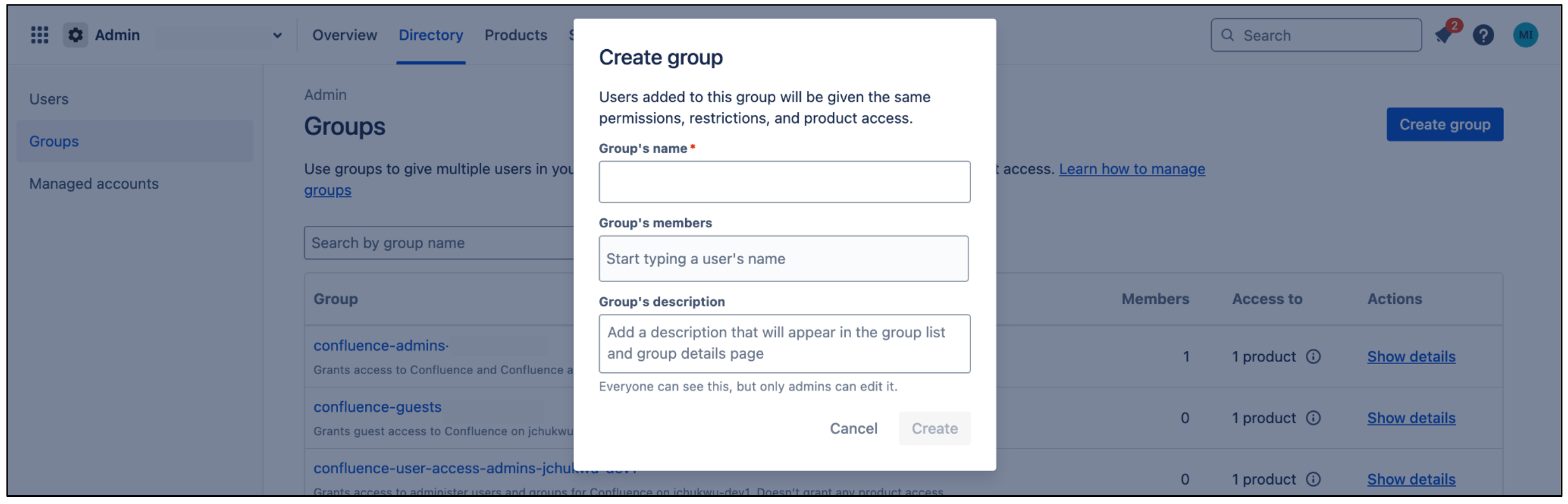

Nella pagina Groups (Gruppi):

- Fai clic su Crea gruppo.

- Inserisci un nome per il gruppo.

Crea gruppo

Questo gruppo riceve le autorizzazioni richieste dal connettore. Gli utenti aggiunti a questo gruppo ereditano queste autorizzazioni. Il connettore utilizza questo gruppo per autenticarsi e recuperare i documenti.

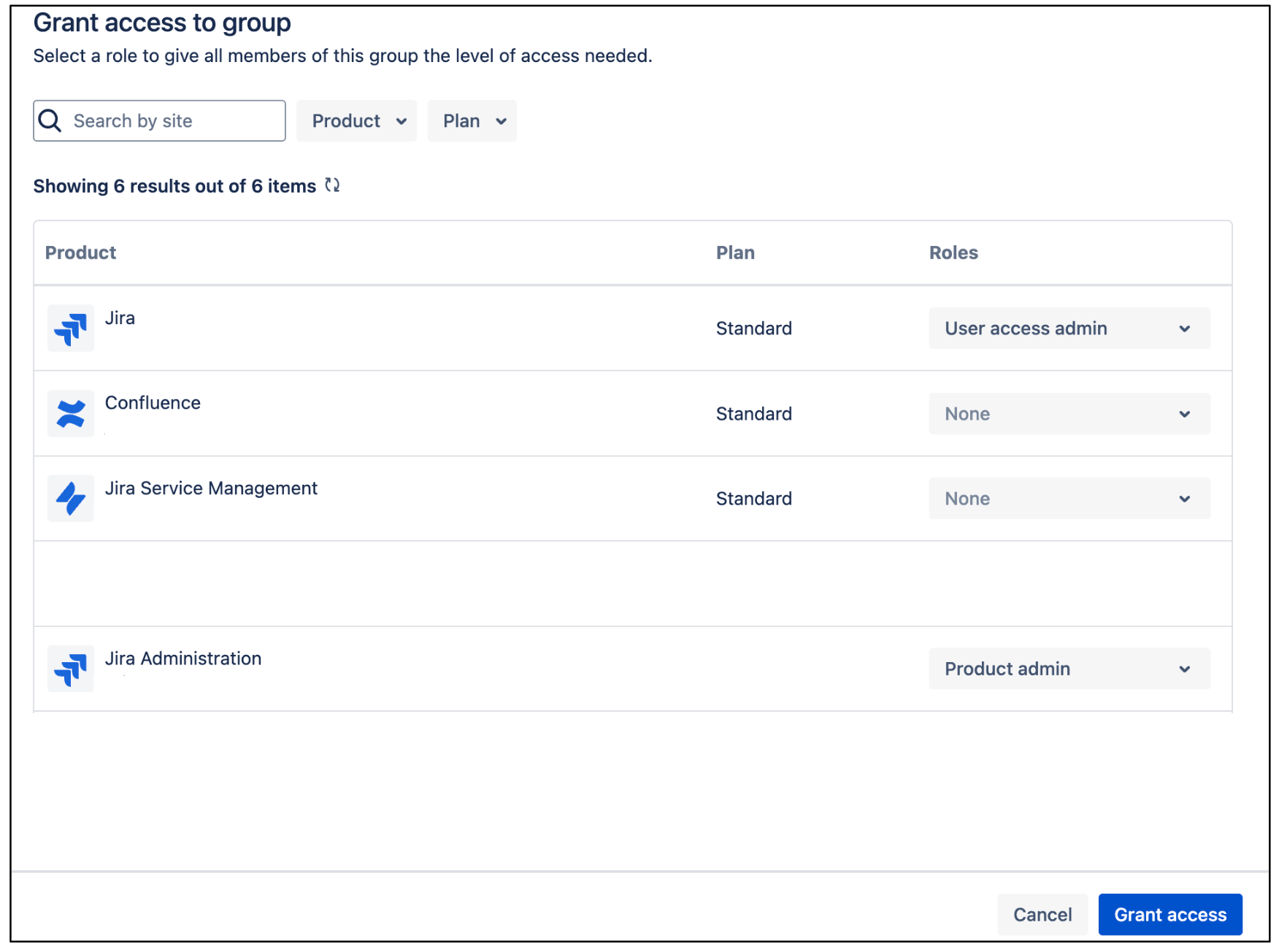

Nella pagina del gruppo, fai clic su Add product (Aggiungi prodotto).

Seleziona User access admin (Amministratore accesso utente) come ruolo per Jira.

Seleziona Product admin (Amministratore prodotto) come ruolo per Jira administration (Amministrazione Jira).

Amministratore accesso utente Jira Fai clic su Concedi l'accesso.

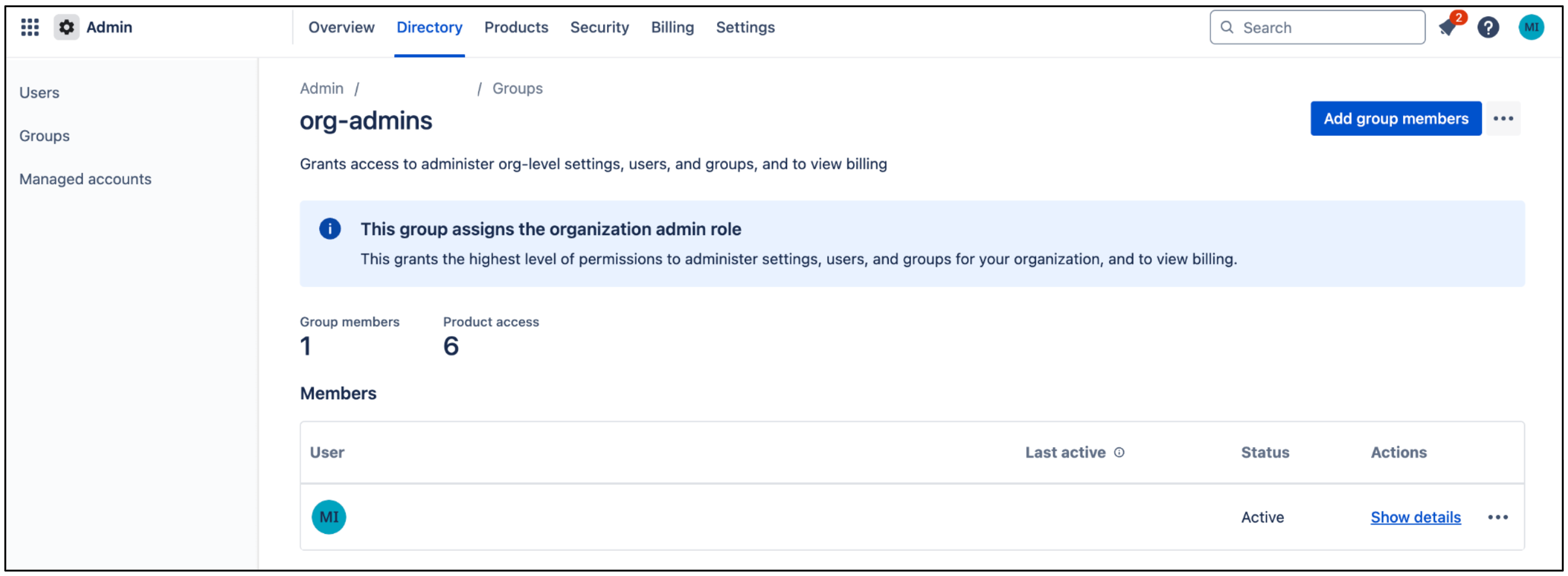

Fai clic su Add group members (Aggiungi membri del gruppo) per aggiungere un account utente o membri del gruppo che il connettore utilizza per l'autenticazione e l'accesso alle risorse richieste.

Aggiungere membri al gruppo

Gestisci la visibilità degli utenti

Per rendere l'email dell'utente visibile a chiunque nell'account Atlassian, segui questi passaggi:

Accedi all'Atlassian Developer Console.

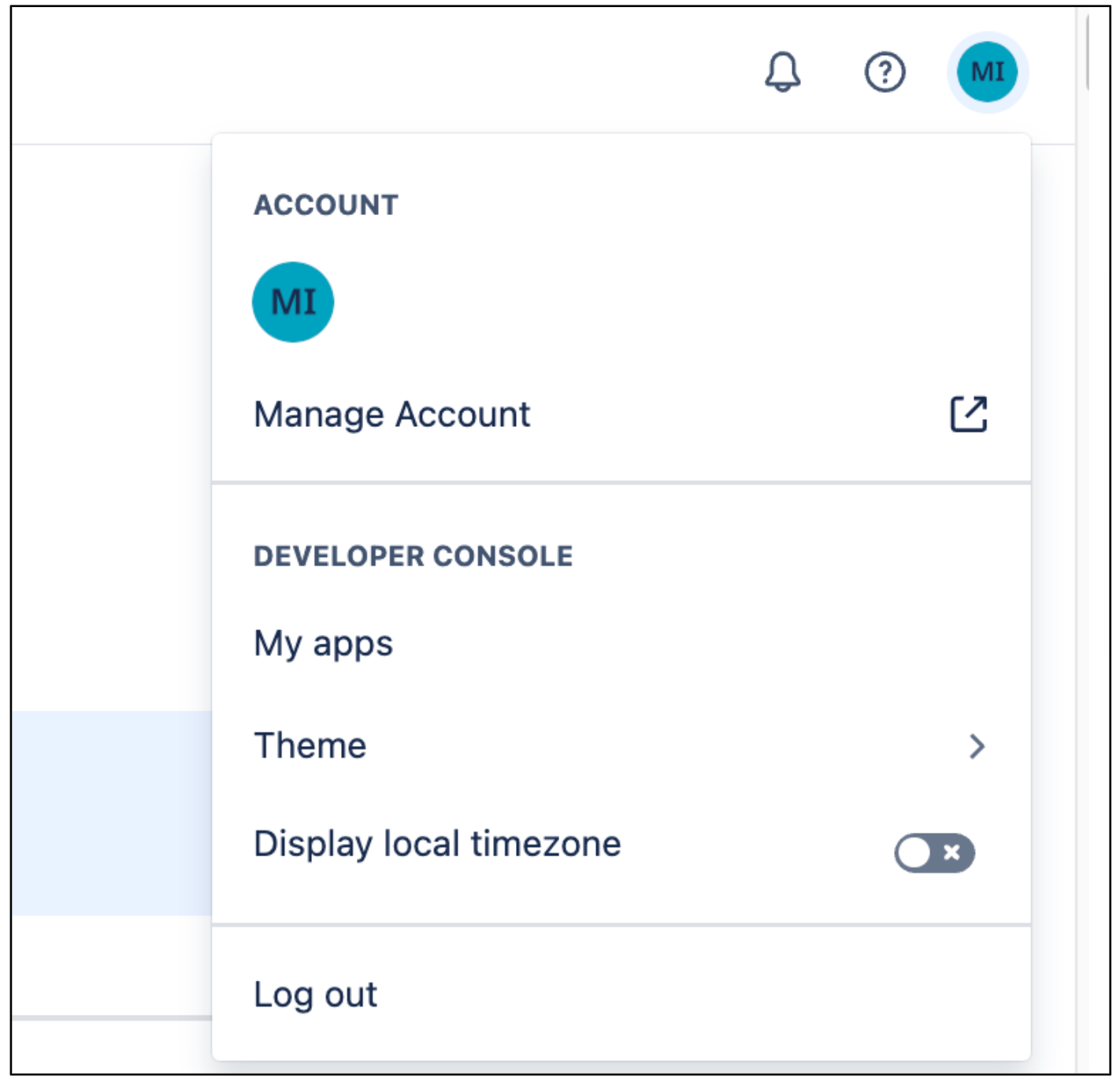

Fai clic sull'icona del profilo e seleziona Developer console (Console per gli sviluppatori).

Fai clic sull'icona del profilo utente e seleziona Manage account (Gestisci account).

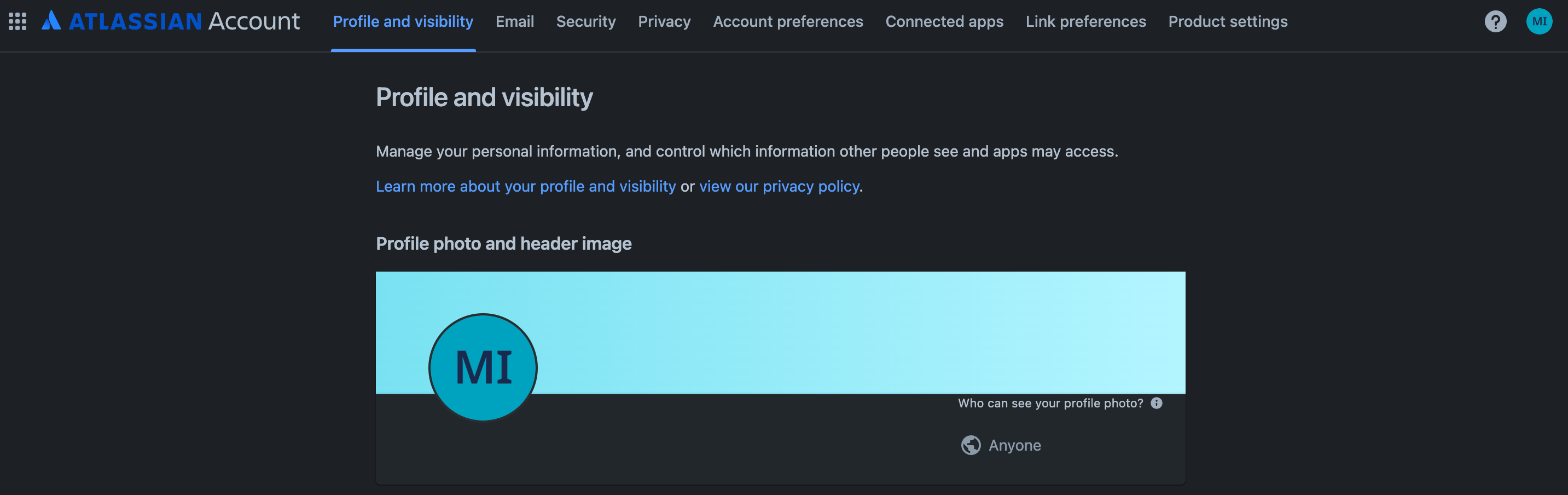

Gestisci account Vai a Profile and visibility (Profilo e visibilità).

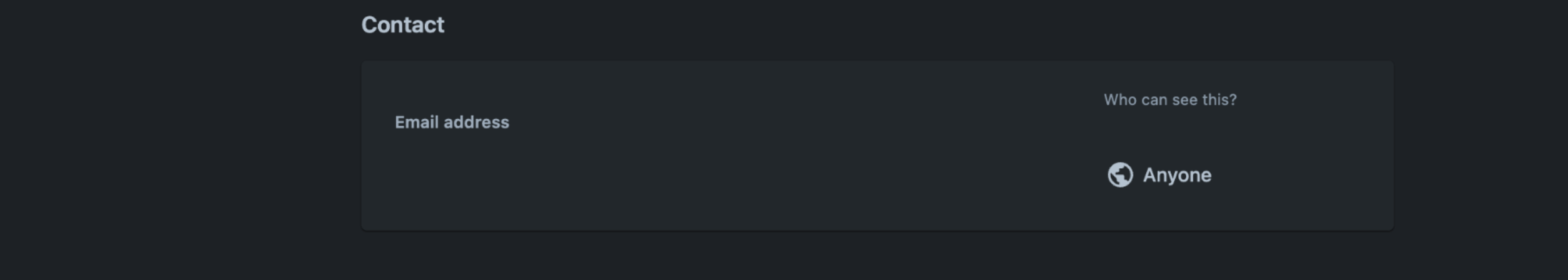

Profilo e visibilità Vai a Contact (Contatto) e imposta Who can see this (Chi può vedere questo) su Anyone (Chiunque).

Contatto

Per rendere visibile l'email dell'utente a chiunque in Jira:

Accedi ad Atlassian con le tue credenziali utente.

Seleziona un'app Jira.

Fai clic su Settings (Impostazioni) > System (Sistema).

Seleziona General Configuration (Configurazione generale) nel riquadro a sinistra.

Fai clic su Edit Settings (Modifica impostazioni).

Per User email visibility (Visibilità email utente), seleziona Public (Pubblica).

Seleziona la visibilità dell'email Fai clic su Aggiorna.

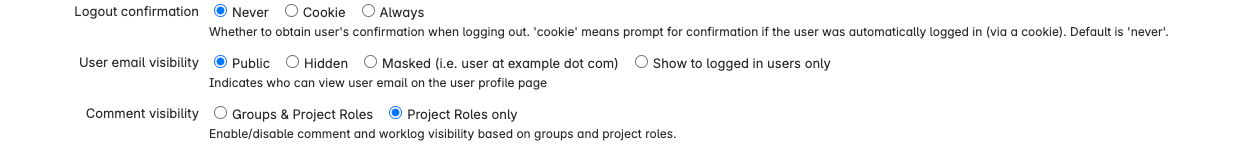

Installare e configurare User Identity Accessor per Jira Cloud

Se gli indirizzi email degli utenti non sono accessibili pubblicamente per impostazione predefinita a causa delle impostazioni della privacy in Jira Cloud, devi installare l'app User Identity Accessor per Jira Cloud per recuperare in modo sicuro gli indirizzi email degli utenti. Se gli indirizzi email degli utenti sono già visibili pubblicamente, potresti non dover installare l'app. Per ulteriori informazioni sulla visibilità limitata delle email, vedi Gestire la visibilità degli utenti.

Ruoli e autorizzazioni

Per installare e configurare l'app User Identity Accessor per Jira Cloud, devi disporre del ruolo amministrativo appropriato e concedere le autorizzazioni a livello di app richieste.

- Ruolo richiesto: devi essere un

Jira Site administratorper installare e configurare l'app. - Autorizzazioni a livello di app: devi concedere le seguenti autorizzazioni durante l'installazione dell'app:

Read Email Address: consente all'app di recuperare in modo sicuro gli indirizzi email degli utenti, anche quando la visibilità del profilo è limitata.App Storage scope: consente all'app di leggere e scrivere sul dispositivo di archiviazione.

Installare User Identity Accessor per Jira Cloud

Per installare l'app User Identity Accessor per Jira Cloud sul tuo sito Jira Cloud, segui questi passaggi:

- Vai all'Atlassian Developer Console.

Rivedi le autorizzazioni Read Email Address (Leggi indirizzo email) e App Storage scope (Ambito di archiviazione app) e fai clic su Get app (Scarica app).

Rivedi le autorizzazioni e scarica l'app Dall'elenco Select a site to install this app on (Seleziona un sito su cui installare questa app), seleziona il sito Jira su cui vuoi installare l'app. Questo elenco mostra solo i siti per cui hai accesso amministrativo.

Nota: per installare l'app, devi essere amministratore di almeno un sito Jira.

Fai clic su Install (Installa) per completare l'installazione dell'app.

Configurare User Identity Accessor per Jira Cloud

Dopo aver installato l'app User Identity Accessor for Jira Cloud, configura una chiave API che il tuo sistema esterno (ad esempio, il tuo connettore Jira Cloud) utilizza per chiamare in modo sicuro il webtrigger dell'app per recuperare le email.

Accedi alla pagina di configurazione

Per accedere alla pagina di configurazione dell'app User Identity Accessor per Jira Cloud, segui questi passaggi:

- Nella tua istanza Confluence Cloud, fai clic sull'icona Settings (Impostazioni) ⚙️ nel menu di navigazione.

- Seleziona Apps (App) dal menu.

- Nella pagina Apps administration (Amministrazione app), individua l'app User Identity Accessor per Jira Cloud nell'elenco Manage apps (Gestisci app).

Fai clic su Configure (Configura) o sul link associato alla tua app. Si apre la pagina di configurazione dedicata dell'app in Jira Cloud.

Configurare l'app User Identity Accessor per Jira Cloud

Configurare la chiave API

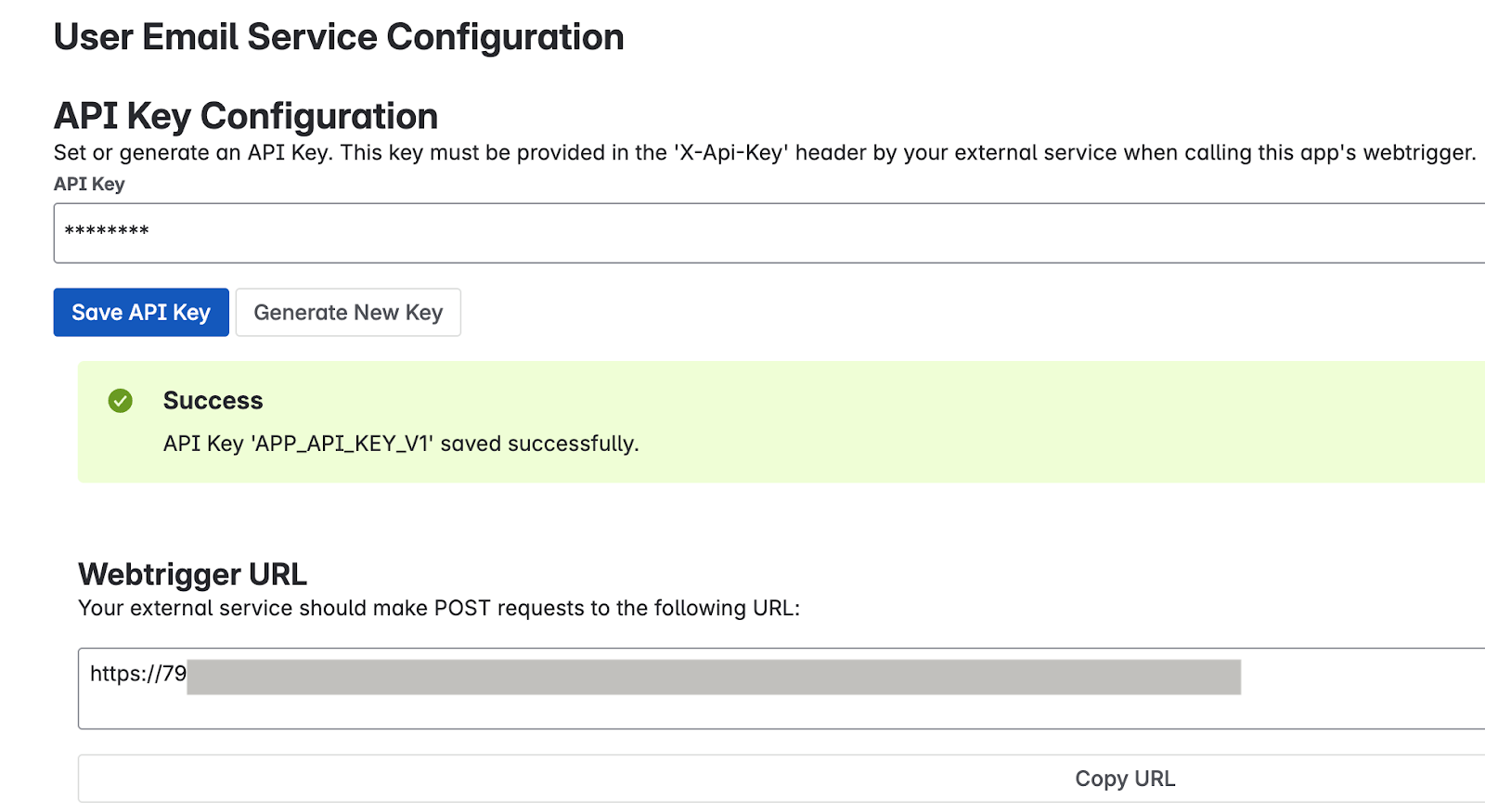

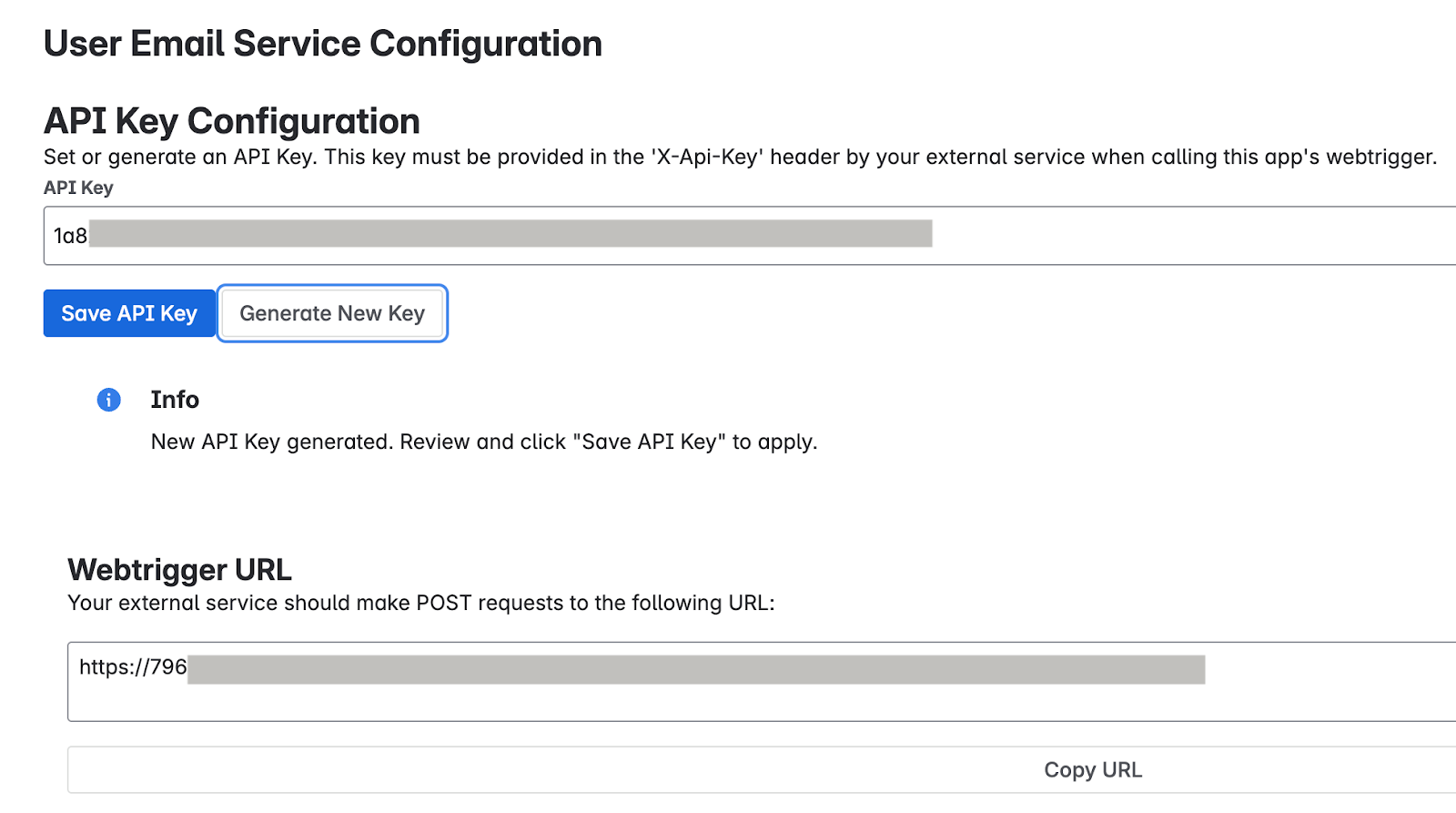

Per configurare la chiave API nella pagina di configurazione, segui questi passaggi:

Nella sezione API Key Configuration (Configurazione chiave API), specifica la chiave segreta per autenticare le richieste al webtrigger dell'app. Puoi autenticare le richieste utilizzando uno dei seguenti metodi:

Enter your own key (Inserisci la tua chiave): digita o incolla la tua chiave API univoca e complessa nel campo Chiave API. Utilizza una chiave di almeno 20-30 caratteri con una combinazione di lettere maiuscole, minuscole, numeri e simboli.

Inserisci la tua chiave Generate a key: fai clic sul pulsante Generate a key (Genera nuova chiave). Il sistema genera e visualizza una chiave casuale complessa nel campo.

Genera una chiave Importante: copia immediatamente la chiave API visualizzata nel campo. Per motivi di sicurezza, potresti non essere in grado di visualizzare di nuovo la chiave completa dopo averla salvata o dopo aver abbandonato la pagina. In caso di perdita, devi impostarne o generarne uno nuovo.

Fai clic su Save API Key (Salva chiave API). Un messaggio di operazione riuscita conferma che la chiave è stata salvata in modo sicuro.

Testa la configurazione dell'app

Verifica che l'app User Identity Accessor per Jira Cloud sia configurata correttamente inviando una richiesta dal tuo sistema esterno e confermando che gli indirizzi email degli utenti vengano restituiti correttamente.

Recupera l'URL del webtrigger

- Nella pagina Apps administration (Amministrazione app), individua la sezione Webtrigger URL (URL webtrigger), che mostra l'

URL univoco specifico per il tuo sito Jira e l'installazione di questa app:

- Il tuo sistema esterno deve chiamare questo URL per richiedere le email degli utenti.

- In genere, l'URL ha il seguente aspetto:

http://uuid/domain.net/x1/randomId. Ad esempio,https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/WEBTRIGGER_IDdoveYOUR_INSTANCE_IDè l'identificatore dell'istanza Jira Cloud eWEBTRIGGER_IDè l'identificatore unico dell'endpoint webtrigger generato per la tua app.

- Fai clic sul pulsante Copy URL (Copia URL) o copia l'intero URL.

Configura il sistema esterno

Configura il tuo sistema esterno che deve recuperare le email degli utenti Jira con la chiave API e l'URL del webtrigger ottenuti nei passaggi precedenti.

URL endpoint: l'URL del webtrigger che hai copiato.

Metodo HTTP:

POSTIntestazioni obbligatorie:

- Tipo di contenuti:

application/json X-Api-Key:

YOUR_API_KEYSostituisci

YOUR_API_KEYcon la chiave API che hai impostato o generato nella sezione Configurare la chiave API.

- Tipo di contenuti:

Comando curl di esempio

Questo esempio mostra la chiamata al web trigger User Identity Accessor per Jira Cloud, che accetta un array di ID account e restituisce gli indirizzi email.

curl --location --request POST 'https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/ENDPOINT_PATH' \

--header 'X-Api-Key: YOUR-API-KEY' \

--header 'Content-Type: application/json' \

--data-raw '{

"accountIds": [

"ACCOUNT_ID_1",

"ACCOUNT_ID_2"

]

}'

Sostituisci:

YOUR_INSTANCE_IDcon l'ID istanza Jira CloudENDPOINT_PATHcon il percorso dell'endpoint APIYOUR_API_KEYcon la chiave API che hai impostato o generato nella sezione Configura la chiave APIACCOUNT_IDcon gli ID account Atlassian che desideri come target

Risposta prevista

[{"accountId":"ACCOUNT_ID_1","emailAddress":"EMAIL_ADDRESS_1"},

{"accountId":"ACCOUNT_ID_2","emailAddress":"EMAIL_ADDRESS_2"}]

Sostituisci:

ACCOUNT_ID_Xcon gli ID account Atlassian effettiviUSER_EMAIL_Xcon gli indirizzi email degli utenti restituiti dalla chiamata API

Implementa le best practice per la sicurezza

Per confermare la sicurezza della tua chiave API, segui questi suggerimenti:

- Memorizza la chiave API in modo sicuro nella configurazione del connettore Jira Cloud.

- Verifica che tutte le comunicazioni con l'URL webhook avvengano tramite HTTPS. Questo è il valore predefinito per i web trigger User Identity Accessor per Jira Cloud.

Supporto per User Identity Accessor per Jira Cloud

Le offerte di assistenza sono disponibili a partire da Google per l'app User Identity Accessor per Jira Cloud, che può includere la manutenzione e aggiornamenti regolari per mantenere l'app aggiornata. Se riscontri problemi o hai domande specifiche sulle funzionalità dell'app, contatta l'assistenzaGoogle Cloud . Per saperne di più, consulta Assistenza clienti Google Cloud.

Crea un datastore Jira Cloud

Console

Per utilizzare la console Google Cloud per sincronizzare i dati da Jira Cloud ad Gemini Enterprise, segui questi passaggi:

Accedi al sito Atlassian come utente con le credenziali di amministratore dell'organizzazione.

Nella console Google Cloud , vai alla pagina Gemini Enterprise.

Nel menu di navigazione, fai clic su Datastore.

Fai clic su Crea datastore.

Nella pagina Select a data source (Seleziona un'origine dati), scorri o cerca Jira Cloud per connettere l'origine di terze parti e fai clic su Select (Seleziona).

Nella sezione Authentication settings (Impostazioni di autenticazione), inserisci Instance URI (URI istanza), Instance ID (ID istanza), Client ID (ID client e Client secret.

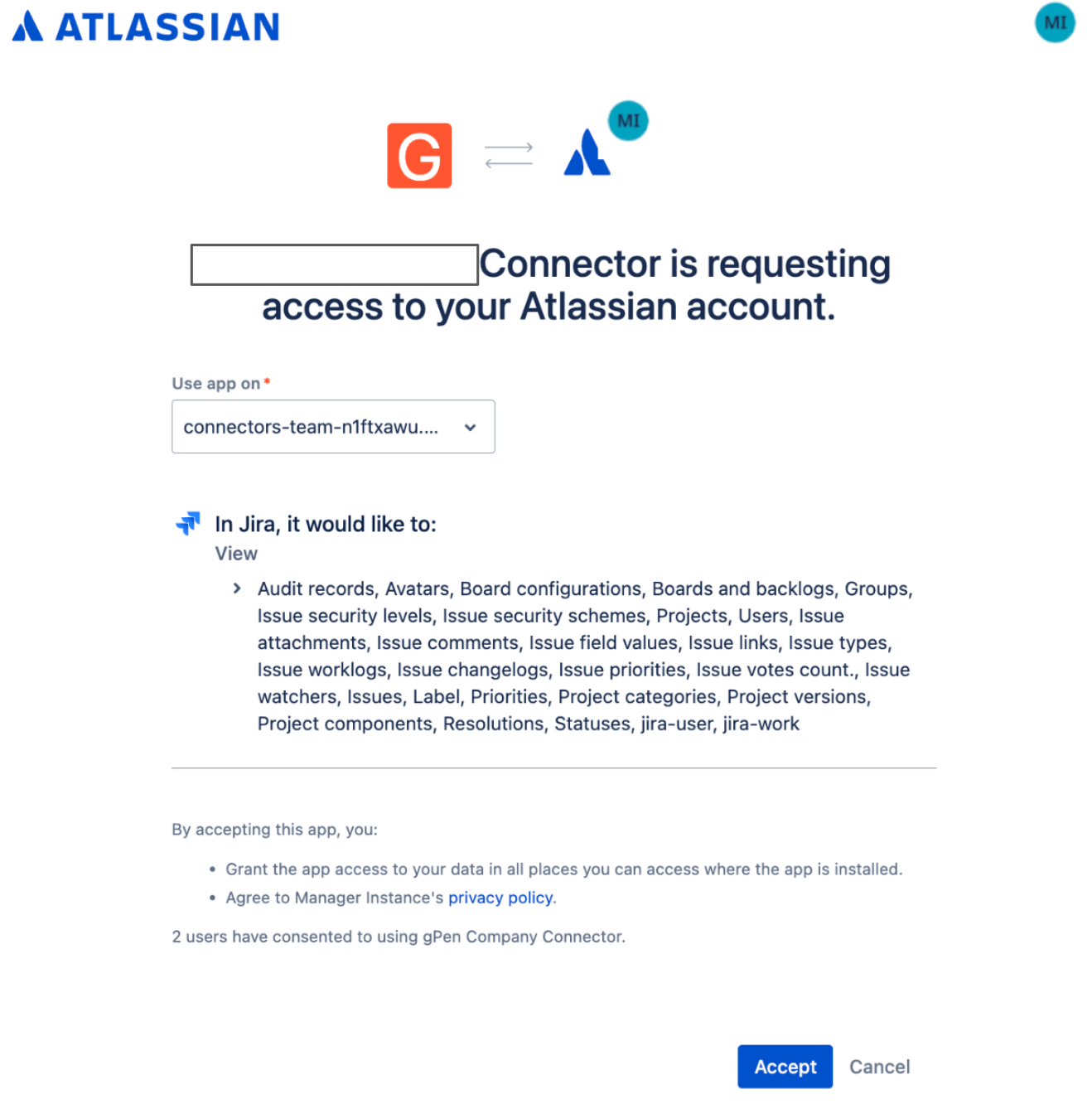

Fai clic su Login (Accedi).

Verifica di aver eseguito l'accesso come utente amministratore, seleziona il sito su cui verrà utilizzata l'app e fai clic su Accept (Accetta).

Scegli un sito su cui utilizzare l'app Fai clic su Continua.

Nella sezione Opzioni avanzate:

Facoltativo. Per consentire un insieme di indirizzi IP statici nel tuo sistema, seleziona Enable Static IP Addresses (Abilita indirizzi IP statici) per la registrazione.

Nel campo Max QPS (QPS max), inserisci un numero intero per definire il numero massimo di query al secondo da inviare alla tua istanza Jira Cloud. Il valore predefinito è 12 QPS.

Nel campo Jira Identity Sync Forge URL (URL di sincronizzazione delle identità di Jira Forge), inserisci l'URL generato dall'app User Identity Accessor per Jira Cloud.

Nel campo Jira Identity Sync Forge Client Secret (Client secret Forge per la sincronizzazione delle identità in Jira), inserisci il client secret configurato in User Identity Accessor per Jira Cloud, ovvero la chiave API che hai generato o creato nella sezione Configura la chiave API.

Fai clic su Continua.

Nella sezione Entities to sync (Entità da sincronizzare), segui questi passaggi:

Seleziona le entità da sincronizzare:

Problema

Allegato

Commento

Log lavoro

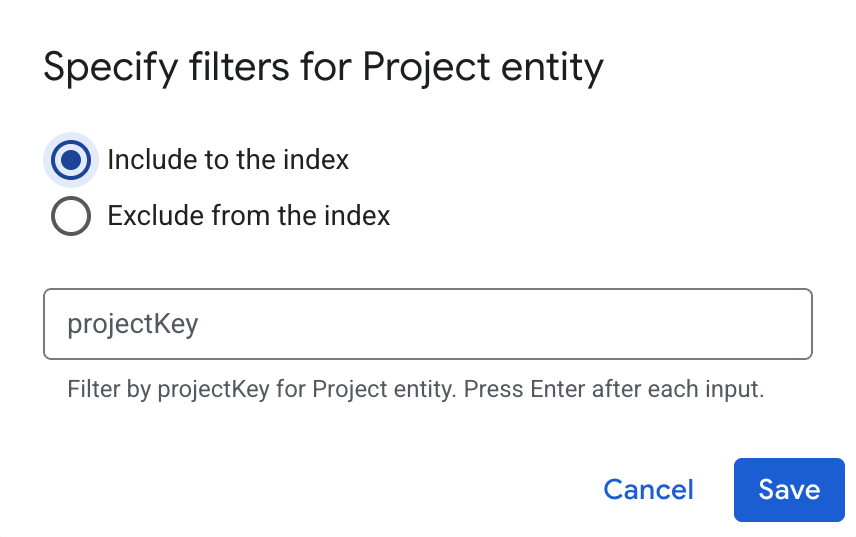

(Facoltativo) Per sincronizzare progetti specifici:

- Fai clic su Filter (Filtro).

- Per filtrare le entità dall'indice, seleziona Exclude from the index (Escludi dall'indice) o, per assicurarti che siano incluse nell'indice, seleziona Include to the index (Includi nell'indice).

- Inserisci le chiavi del progetto. Premi Invio dopo ogni chiave di progetto.

- Fai clic su Salva.

Specifica i filtri per includere o escludere le entità. Fai clic su Continua.

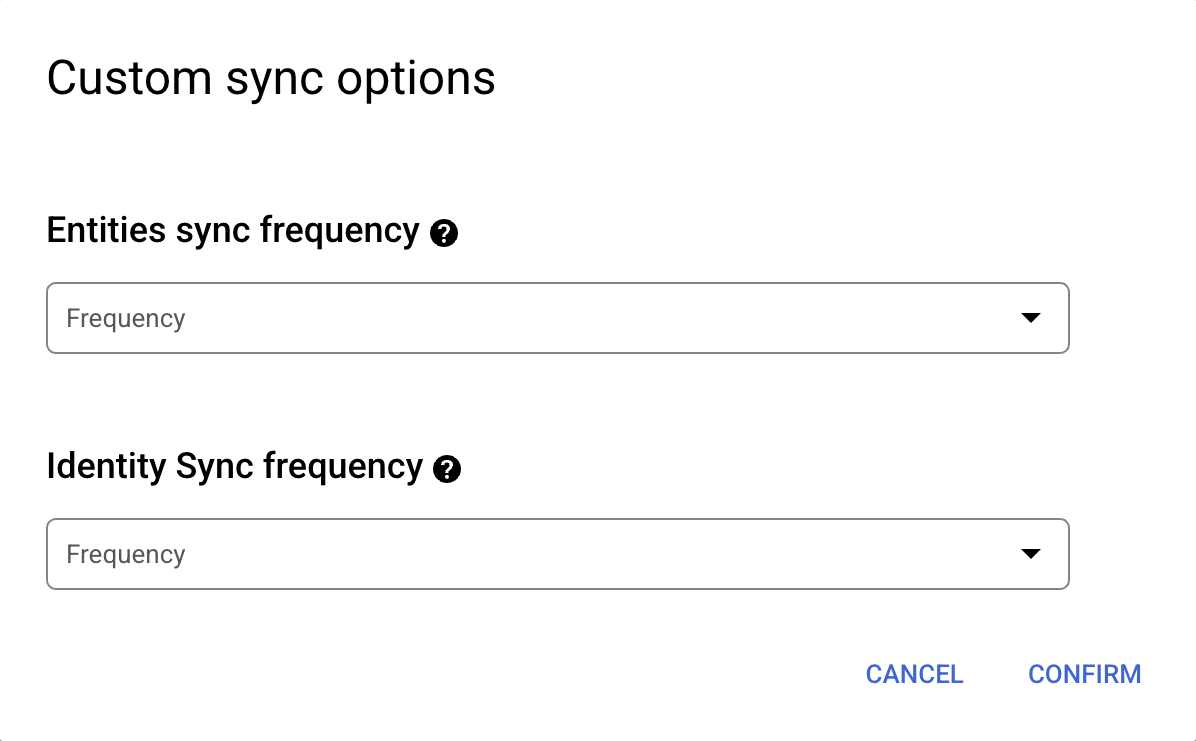

Seleziona la Sync frequency (Frequenza di sincronizzazione) per la Full Sync (Sincronizzazione completa) e la Incremental sync frequency (Frequenza di sincronizzazione incrementale) per la Incremental data sync (Sincronizzazione incrementale dei dati). Per saperne di più, vedi Pianificazioni di sincronizzazione.

Se vuoi pianificare sincronizzazioni complete separate dei dati di entità e identità, espandi il menu in Full Sync (Sincronizzazione completa) e seleziona Custom options (Opzioni personalizzate).

Impostazione di pianificazioni separate per la sincronizzazione completa delle entità e la sincronizzazione completa delle identità. Fai clic su Continua.

Nella sezione Configure your data connector (Configura il connettore dati):

Seleziona una regione per il datastore. Non puoi modificare la regione in un secondo momento. Per saperne di più sulle multi-regioni, consulta Località di Gemini Enterprise.

Inserisci un nome per il tuo connettore dati. Puoi modificare il nome in un secondo momento.

Facoltativo. Per modificare l'ID del connettore dati dopo aver inserito il nome, fai clic su Edit (Modifica) e cambia il valore. Non puoi modificare l'ID connettore dati dopo aver creato il datastore.

Fai clic su Crea. Gemini Enterprise crea il datastore e lo mostra nella pagina Datastore.

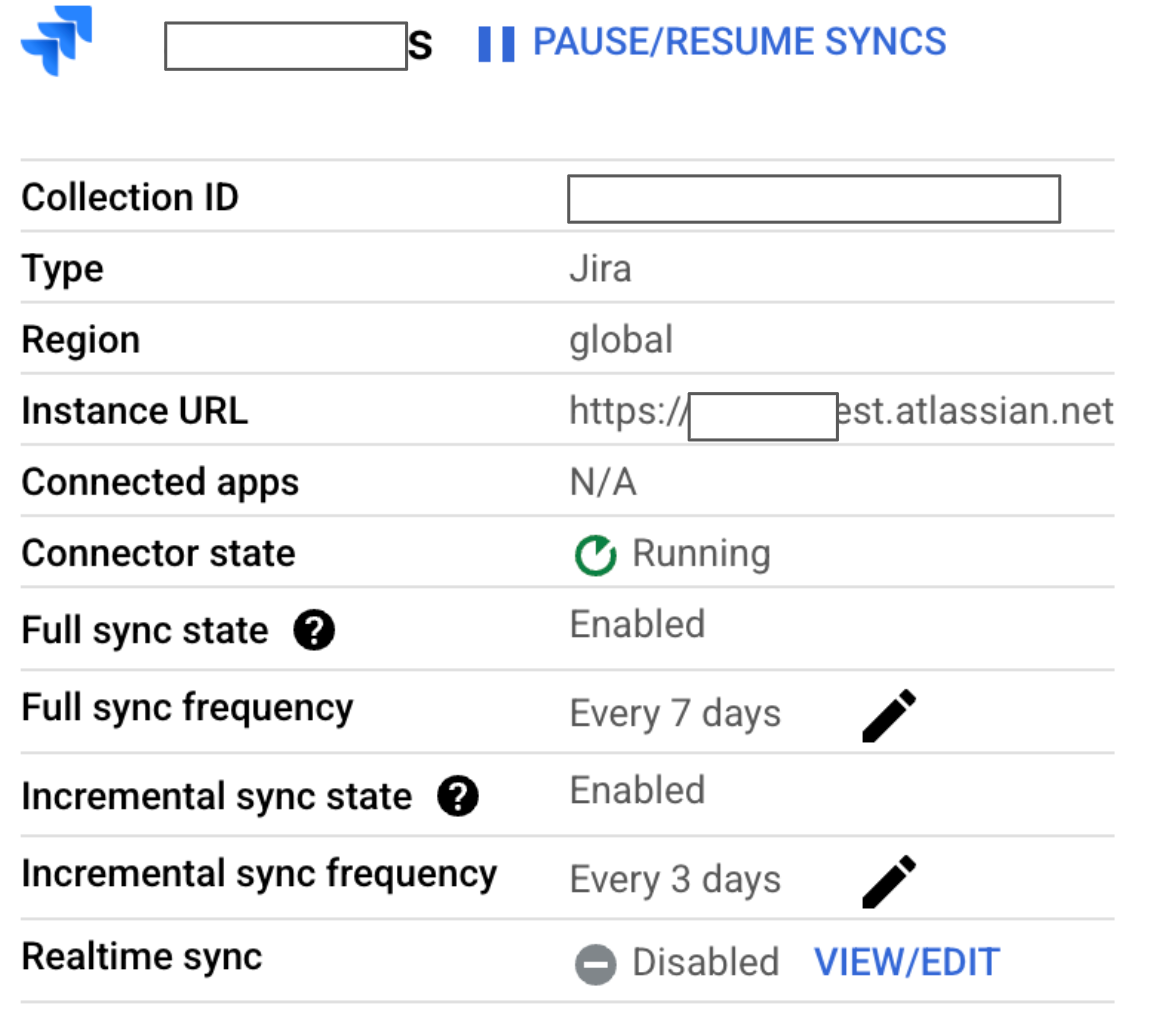

Per controllare lo stato dell'importazione, vai alla pagina Datastore e fai clic sul nome del datastore per visualizzarne i dettagli nella pagina Data (Dati). Lo stato del connettore passa da Creazione a In esecuzione quando inizia la sincronizzazione dei dati. Al termine dell'importazione, lo stato cambia in Attivo per indicare che la connessione all'origine dati è configurata e in attesa della successiva sincronizzazione pianificata. A seconda delle dimensioni dei dati, l'importazione può richiedere diversi minuti o diverse ore.

Per informazioni dettagliate sulle quote, inclusi i limiti predefiniti e le istruzioni per richiedere quote più elevate, consulta Quote e limiti.

Abilita sincronizzazione in tempo reale

La sincronizzazione in tempo reale sincronizza solo le entità documento e non i dati correlati alle entità identità. La tabella seguente mostra gli eventi dei documenti supportati con la sincronizzazione in tempo reale.

| Entità Jira | Crea | Aggiornamento | Elimina | Modifiche alle autorizzazioni |

|---|---|---|---|---|

| Problemi | ||||

| Worklogs | ||||

| Progetti | ||||

| Commenti | ||||

| Allegati |

Per abilitare la sincronizzazione in tempo reale per un connettore dell'origine dati Jira Cloud:

Genera un URL webhook

- Vai alla pagina Gemini Enterprise e fai clic su Data Stores (Datastore) nel menu di navigazione.

- Seleziona un datastore Jira Cloud.

Fai clic su View/Edit (Visualizza/Modifica) nella riga Realtime sync (Sincronizzazione in tempo reale).

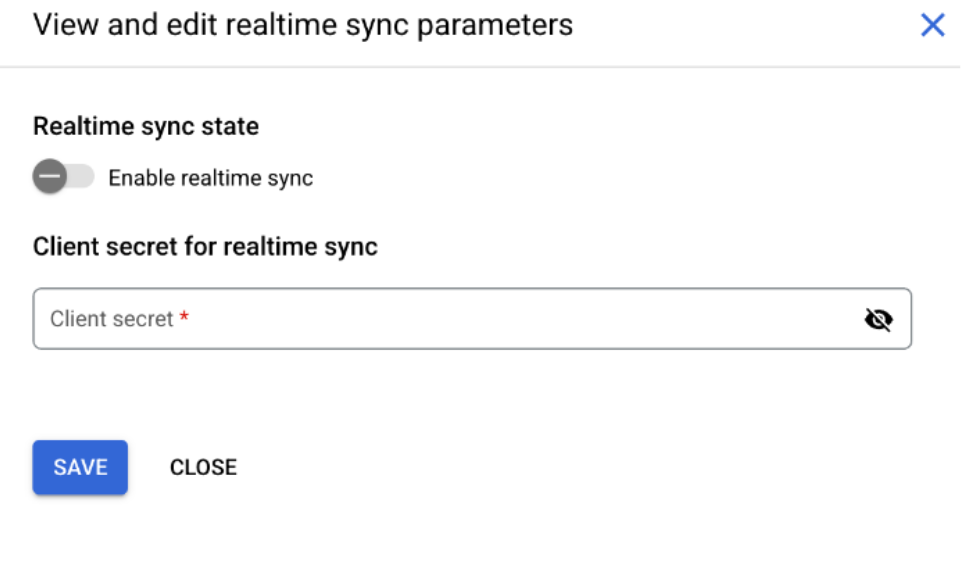

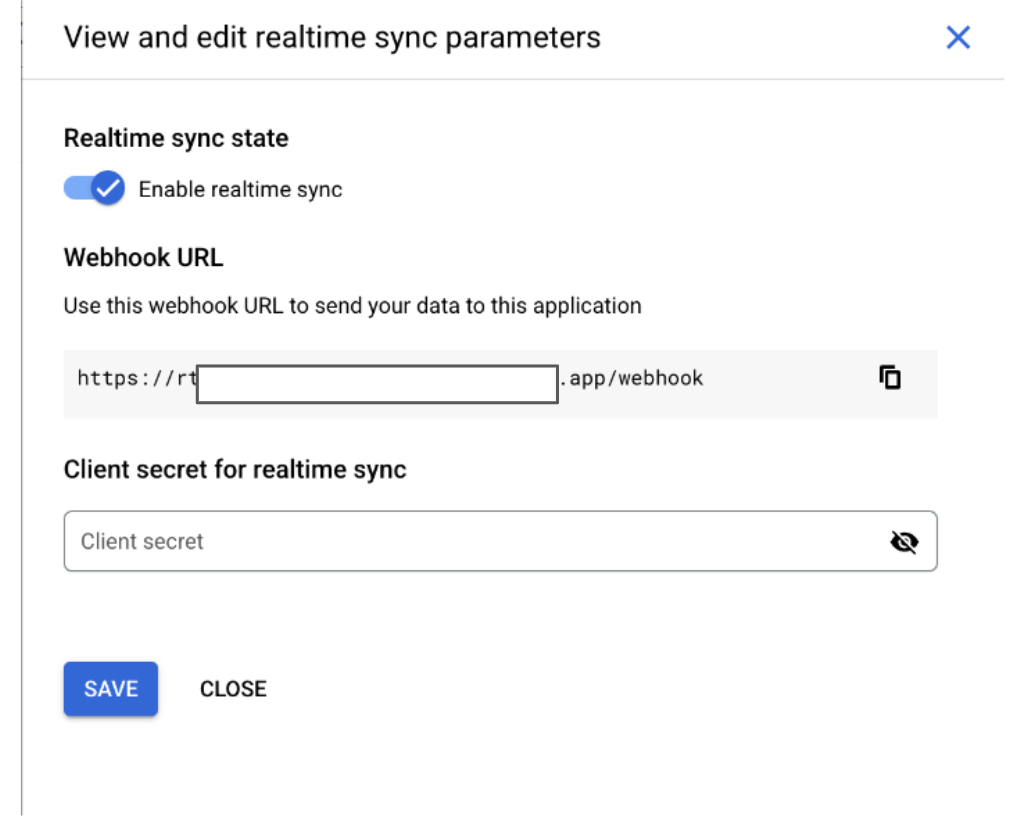

Sincronizzazione in tempo reale : stato disabilitato Nella finestra di dialogo View and edit realtime sync parameters (Visualizza e modifica i parametri di sincronizzazione in tempo reale), procedi nel seguente modo:

- Per attivare la sincronizzazione in tempo reale, fai clic sul pulsante di attivazione/disattivazione Enable realtime sync (Abilita sincronizzazione in tempo reale).

- Inserisci un valore nel campo Client secret e copialo. Questo valore ti servirà di nuovo quando creerai un webhook nella console di amministrazione di Jira.

- Fai clic su Salva.

Abilita sincronizzazione in tempo reale

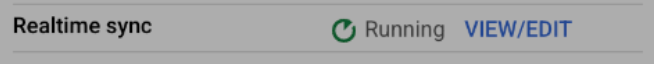

Dopo che lo stato di Realtime sync (Sincronizzazione in tempo reale) cambia in

Running, fai clic su View/Edit (Visualizza/Modifica).

Sincronizzazione in tempo reale : stato In esecuzione Nella finestra di dialogo View and edit realtime sync parameters (Visualizza e modifica i parametri di sincronizzazione in tempo reale), procedi nel seguente modo:

- Copia l'URL webhook.

- Fai clic su Chiudi.

Copia l'URL del webhook

Creare un webhook

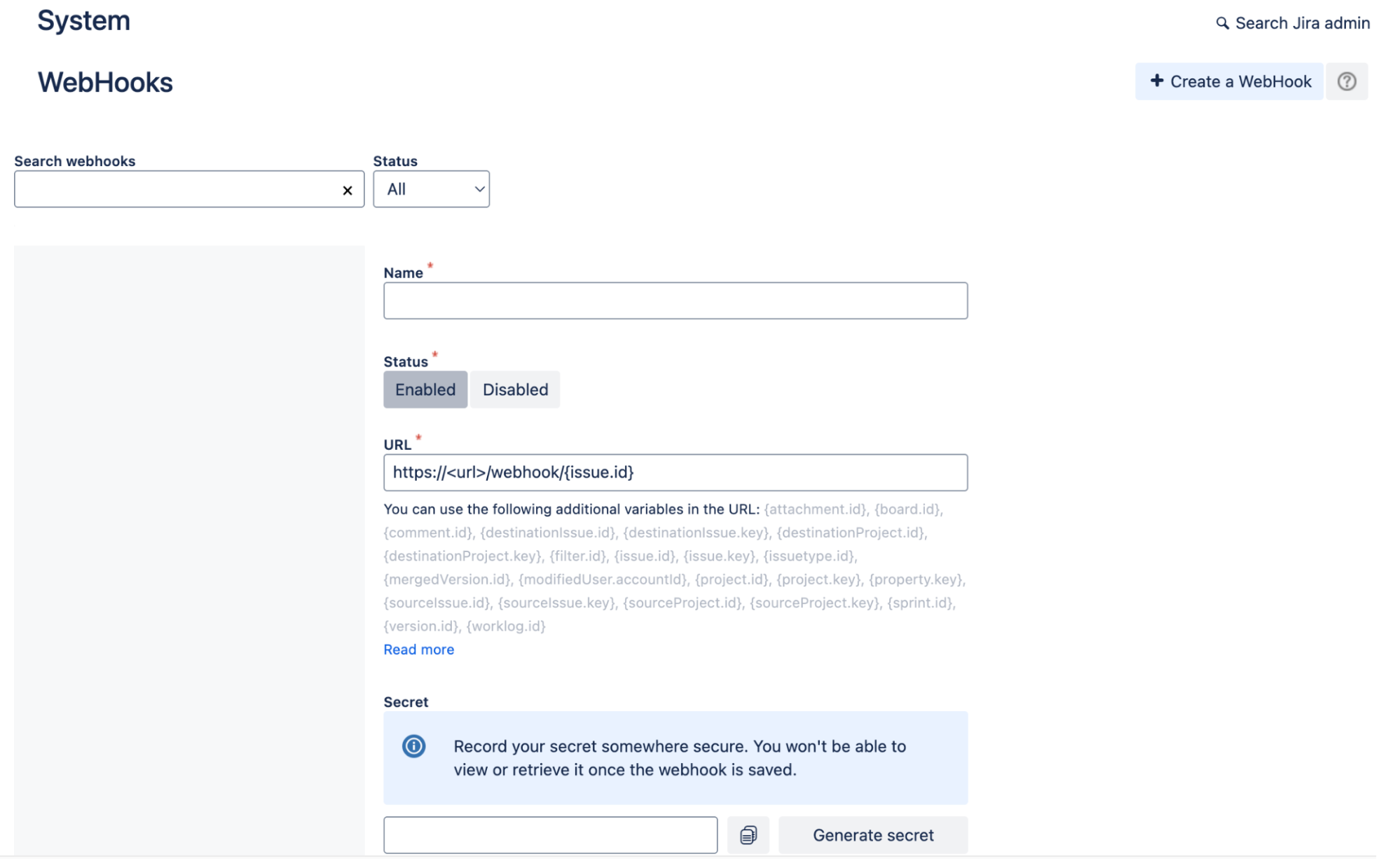

- Accedi alla console di amministrazione di Jira.

- Fai clic su Settings (Impostazioni) e seleziona System (Sistema).

- Nel riquadro System settings (Impostazioni di sistema), seleziona Webhooks.

- Fai clic su Create a webhook (Crea un webhook). Per informazioni sui webhook, consulta la sezione Webhook.

- Inserisci un nome per il webhook.

- Seleziona Status (Stato) come

Enabled. - Nel campo URL, incolla l'URL copiato da Gemini Enterprise e aggiungi

/{issue.id}. Nel campo Secret, inserisci lo stesso valore che hai inserito durante la generazione di un URL webhook in Gemini Enterprise.

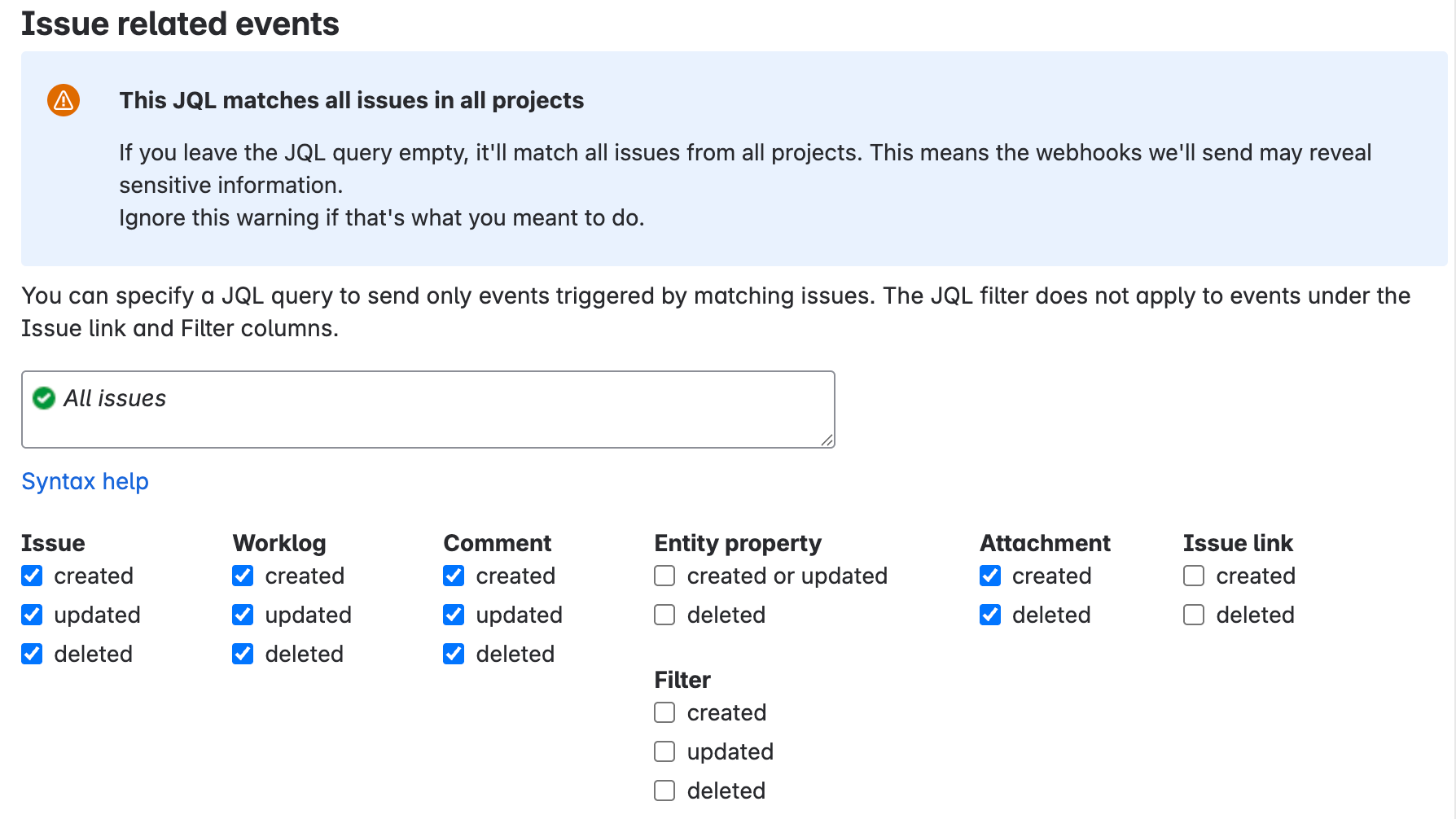

Webhook Nella sezione Eventi correlati al problema, seleziona le seguenti opzioni:

Entità Creata Aggiornata Eliminata Problema Sì Sì Sì Log lavoro Sì Sì Sì Commento Sì Sì Sì Allegato Sì No Sì

Eventi correlati al problema Nella sezione Project related events (Eventi correlati al progetto), seleziona le caselle di controllo created (creato), updated (aggiornato) e deleted (eliminato) per l'entità Project (Progetto).

Fai clic su Crea.

Messaggi di errore

La seguente tabella descrive i messaggi di errore comuni, le relative descrizioni e le possibili soluzioni quando colleghi Jira Cloud a Gemini Enterprise.

| Codice di errore | Messaggio di errore | Descrizione | Risoluzione dei problemi |

|---|---|---|---|

| JIRA_INVALID_AUTH_1 | Configurazione di OAuth non riuscita. | Una chiamata di aggiornamento del token ha riscontrato un problema, probabilmente correlato alle credenziali, a Secret Manager o alla connettività. | I dettagli dell'eccezione sono forniti nel messaggio di errore completo. Possibili cause e soluzioni includono:

|

| JIRA_INVALID_AUTH_2 | Autenticazione non riuscita. | Il connettore non può essere autenticato con Jira Cloud perché l'account utente non dispone di un accesso API sufficiente. | Esegui nuovamente l'autenticazione del datastore utilizzando le credenziali dell'amministratore. |

| JIRA_MISSING_PERMISSION_1 | Gli utenti non amministratori non sono autorizzati a ottenere gli schemi di sicurezza dei problemi. | Un account utente senza privilegi amministrativi ha tentato di recuperare gli schemi di sicurezza dei problemi. | Concedi le autorizzazioni di amministratore necessarie all'account utente. |

| JIRA_MISSING_PERMISSION_2 | Gli utenti non amministratori non possono ottenere schemi di autorizzazione. | Un account utente senza privilegi amministrativi ha tentato di recuperare gli schemi di autorizzazione. | Concedi le autorizzazioni di amministratore necessarie all'account utente. |

| JIRA_MISSING_PERMISSION_3 | Problema durante il recupero delle autorizzazioni del progetto. | Un account utente senza privilegi amministrativi ha tentato di recuperare i dettagli del progetto. | Concedi le autorizzazioni di amministratore necessarie all'account utente. |

| JIRA_IO_CONNECTION | Problema durante la connessione a Jira. | Il connettore non riesce a connettersi all'istanza Jira Cloud, il che indica un'incapacità generale di stabilire o mantenere la comunicazione con il server Jira. | Verifica l'URL di Jira e controlla le credenziali di autenticazione. Verifica che la tua istanza Jira sia operativa e che il token API o gli ambiti OAuth concedano le autorizzazioni necessarie. |

| JIRA_INVALID_INSTANCE_ID | Impossibile recuperare i dettagli richiesti dall'istanza Jira. Controlla l'ID istanza Jira. L'ID istanza Jira deve essere un UUID. | Il sistema non riesce a recuperare i dettagli necessari dall'istanza Jira perché l'ID istanza Jira Cloud fornito non è valido. L'ID istanza Jira deve essere un UUID. | Assicurati che l'ID istanza inserito sia un UUID corretto. |

Limitazioni note

Per i dati non strutturati, ogni tipo di media ha restrizioni diverse. Per saperne di più, vedi Preparare i dati per le origini dati personalizzate.

Per i dati strutturati, ogni documento non deve superare i 500 KB.

I ruoli applicazione con ruoli specifici e non vuoti non possono essere concessi

Browse projecto autorizzazioni a livello di sicurezza.Le autorizzazioni dei documenti determinate dai campi personalizzati utente o dai campi personalizzati gruppo non sono supportate.

Jira Cloud non consente restrizioni a livello di Log lavoro.

Jira Cloud non indicizza gli allegati PDF che superano le 2000 pagine.

Gli allegati aggiunti ai commenti privati non ereditano le limitazioni di accesso (ACL) dei commenti.

Vengono recuperati solo i 20 commenti precedenti per un problema in Jira Cloud.

Le tabelle sprint non possono essere importate.

Il modello di gestione utenti legacy non è supportato per l'integrazione con Jira Cloud. È supportato solo il modello di gestione centralizzata degli utenti. Per ulteriori informazioni, vedi la guida al consolidamento dell'organizzazione Atlassian.

Passaggi successivi

Per collegare il datastore a un'app, crea un'app e seleziona il datastore seguendo i passaggi descritti in Crea un'app.

Per visualizzare l'anteprima dell'aspetto dei risultati di ricerca dopo la configurazione dell'app e del datastore, consulta Visualizzare l'anteprima dei risultati di ricerca.

Per abilitare gli avvisi per il datastore, vedi Configura gli avvisi per i datastore di terze parti.