Halaman ini menjelaskan cara menghubungkan Jira Cloud ke Gemini Enterprise.

Setelah Anda menyiapkan sumber data dan mengimpor data untuk pertama kalinya, penyimpanan data akan menyinkronkan data dari sumber tersebut dengan frekuensi yang Anda pilih selama penyiapan.

Versi yang didukung

Konektor Jira Cloud mendukung JIRA Cloud REST API versi 2.

Sebelum memulai

Sebelum menyiapkan koneksi, lakukan hal berikut:

Pastikan akun Atlassian Anda disiapkan untuk menggunakan model pengelolaan pengguna terpusat yang baru.

Pastikan Anda memiliki akses administrator organisasi Jira ke instance dan project Jira. Dengan akses administrator organisasi, Anda dapat menyiapkan izin minimum dan memberikan hak istimewa akses ke grup pengguna. Untuk mengetahui informasi tentang cara memverifikasi akses administrator organisasi Jira, lihat Memverifikasi akses administrator organisasi Jira.

(Opsional) Untuk mengambil alamat email pengguna dari Jira Cloud, meskipun setelan membatasi visibilitas email, instal aplikasi User Identity Accessor for Jira Cloud. Anda harus menjadi Administrator situs Jira untuk menginstal dan mengonfigurasi aplikasi ini. Setelah menginstal aplikasi, konfigurasi aplikasi untuk mengambil alamat email pengguna secara aman. Anda mungkin tidak perlu menginstal aplikasi ini jika alamat email sudah dapat diakses secara publik.

Untuk menerapkan kontrol akses sumber data dan mengamankan data di Gemini Enterprise, pastikan Anda telah mengonfigurasi penyedia identitas Anda.

Untuk mengaktifkan OAuth 2.0 dan mendapatkan client ID serta rahasia, lihat aplikasi OAuth 2.0 (3LO) dalam dokumentasi developer Atlassian.

Memverifikasi akses administrator organisasi Jira

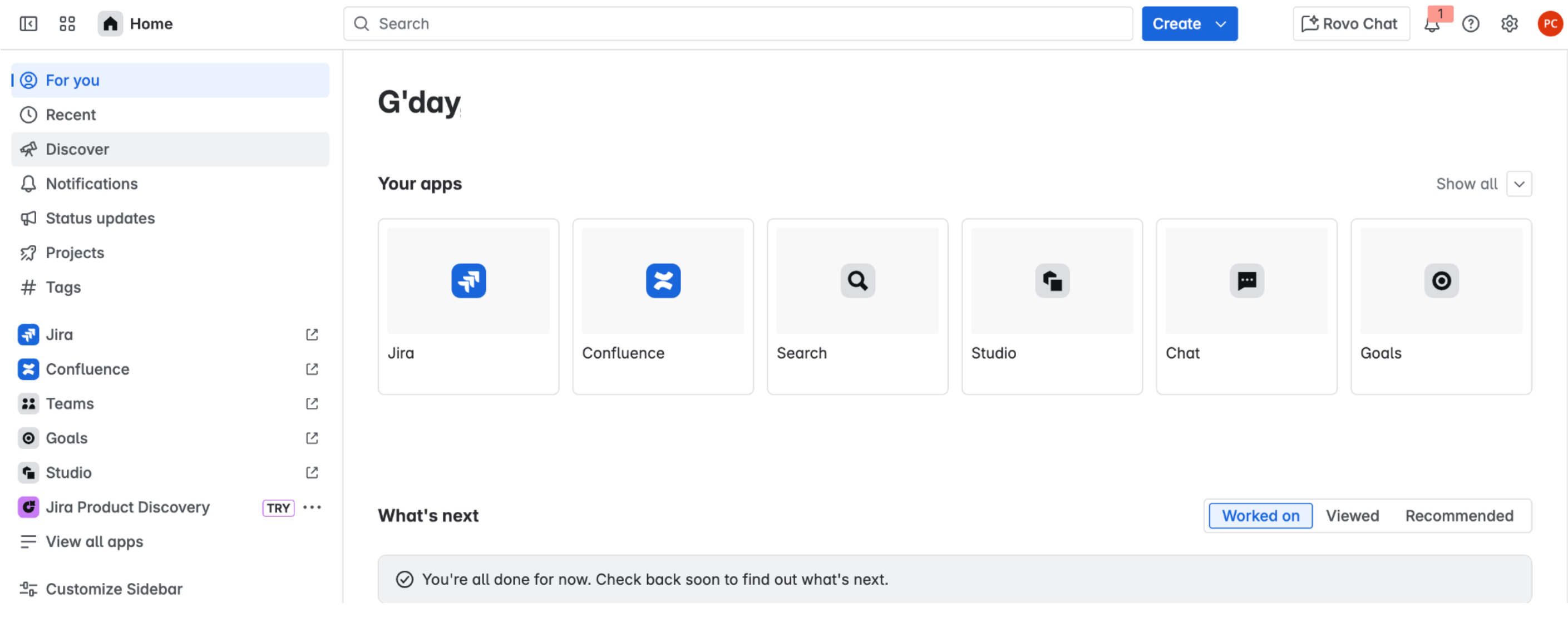

Login ke Atlassian dengan kredensial pengguna Anda.

Pilih aplikasi Jira.

Halaman beranda Atlassian Klik Setelan.

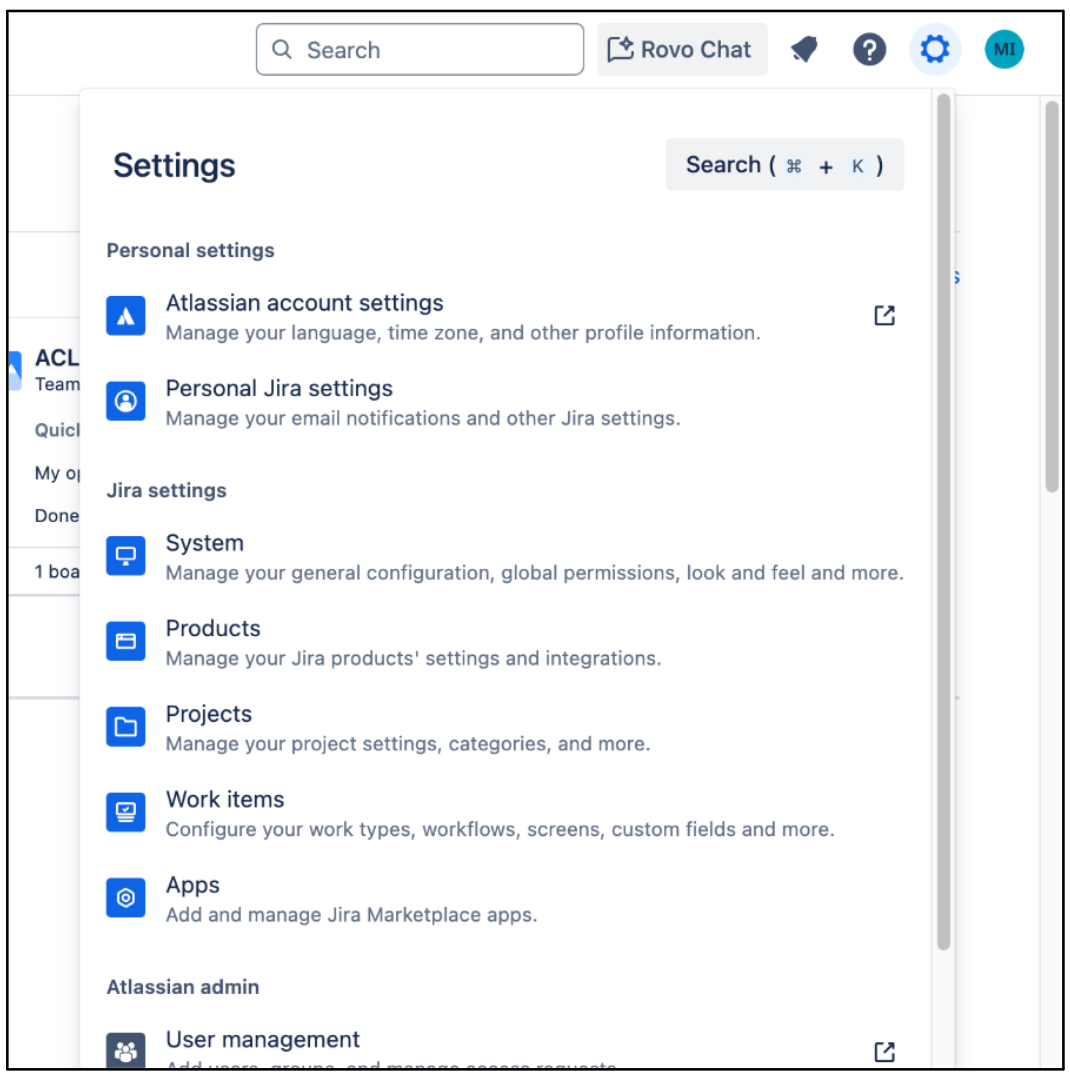

Jika Anda melihat opsi Sistem di bagian setelan Jira, Anda memiliki akses administrator organisasi Jira. Atau, minta administrator organisasi Jira Anda untuk memberikan akses.

Setelan

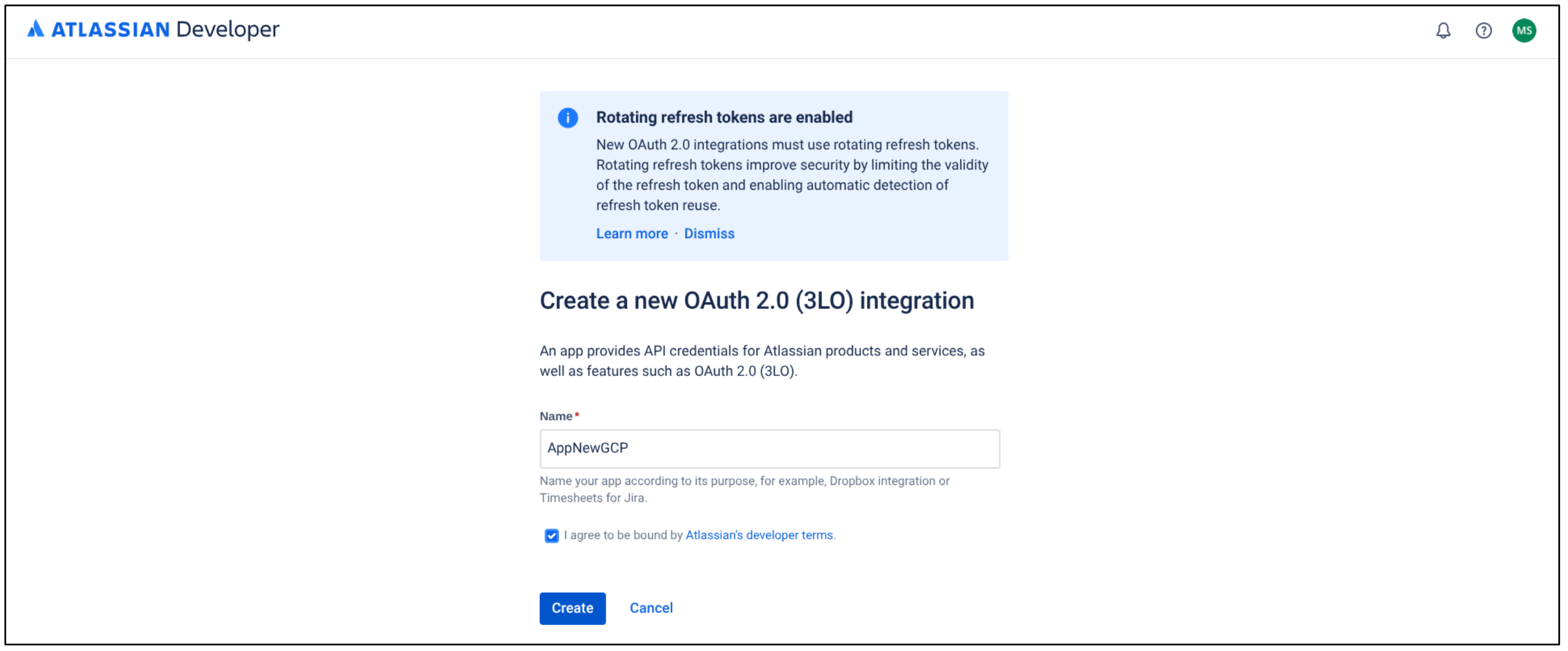

Membuat integrasi OAuth 2.0

- Login ke Atlassian Developer Console.

Klik ikon profil, lalu pilih Konsol developer.

Pilih Konsol Play Klik Buat, lalu pilih Integrasi OAuth 2.0.

Pilih Integrasi OAuth 2.0 Masukkan nama untuk aplikasi.

Centang kotak untuk menyetujui persyaratan developer Atlassian.

Klik Buat.

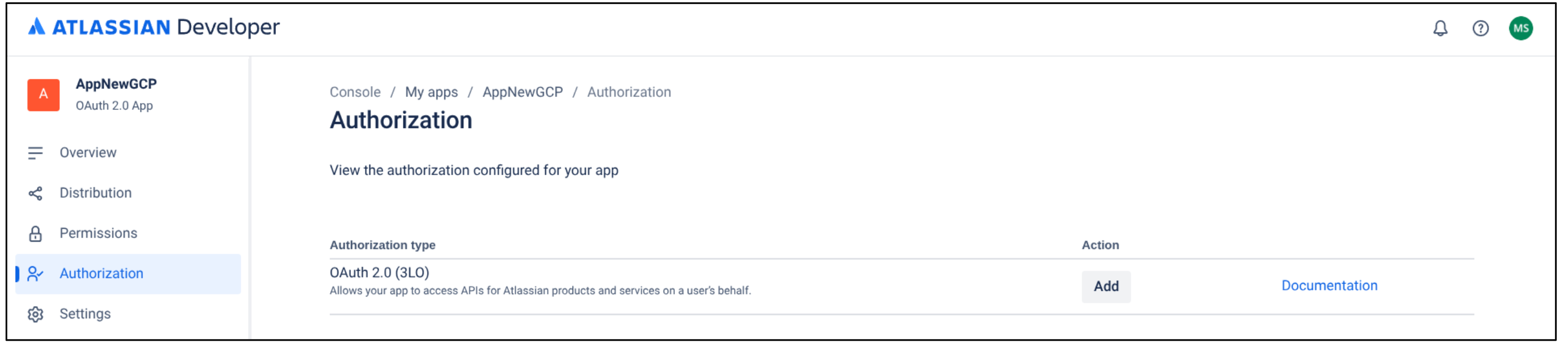

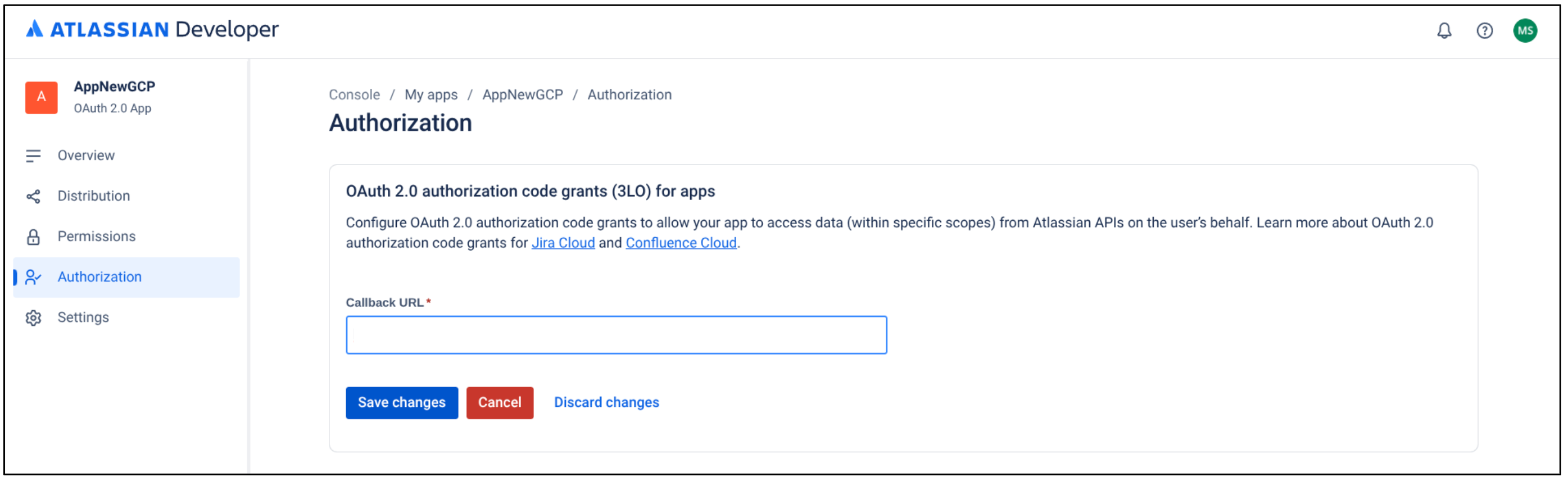

Membuat Integrasi OAuth 2.0 baru Klik Authorization.

Di tabel Authorization type, pilih Add untuk OAuth 2.0 (3LO).

Tambahkan jenis otorisasi Di kolom URL Callback, masukkan

https://vertexaisearch.cloud.google.com/console/oauth/jira_oauth.html.Klik Simpan perubahan.

Simpan perubahan

Mengonfigurasi izin minimum yang diperlukan untuk aplikasi

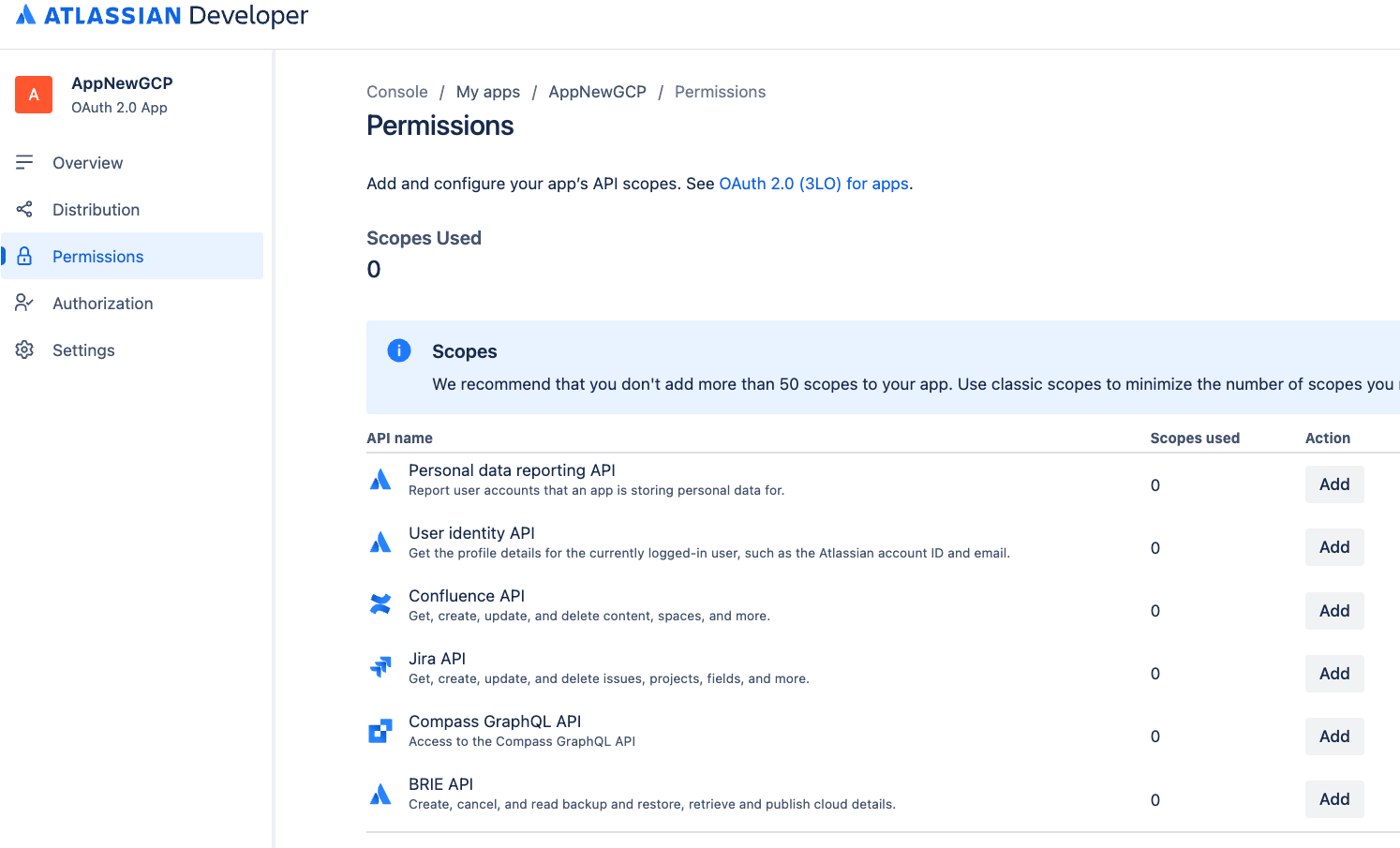

Di halaman aplikasi, klik Izin.

Pilih Izin Buka Jira API, lalu klik Add.

Klik Configure.

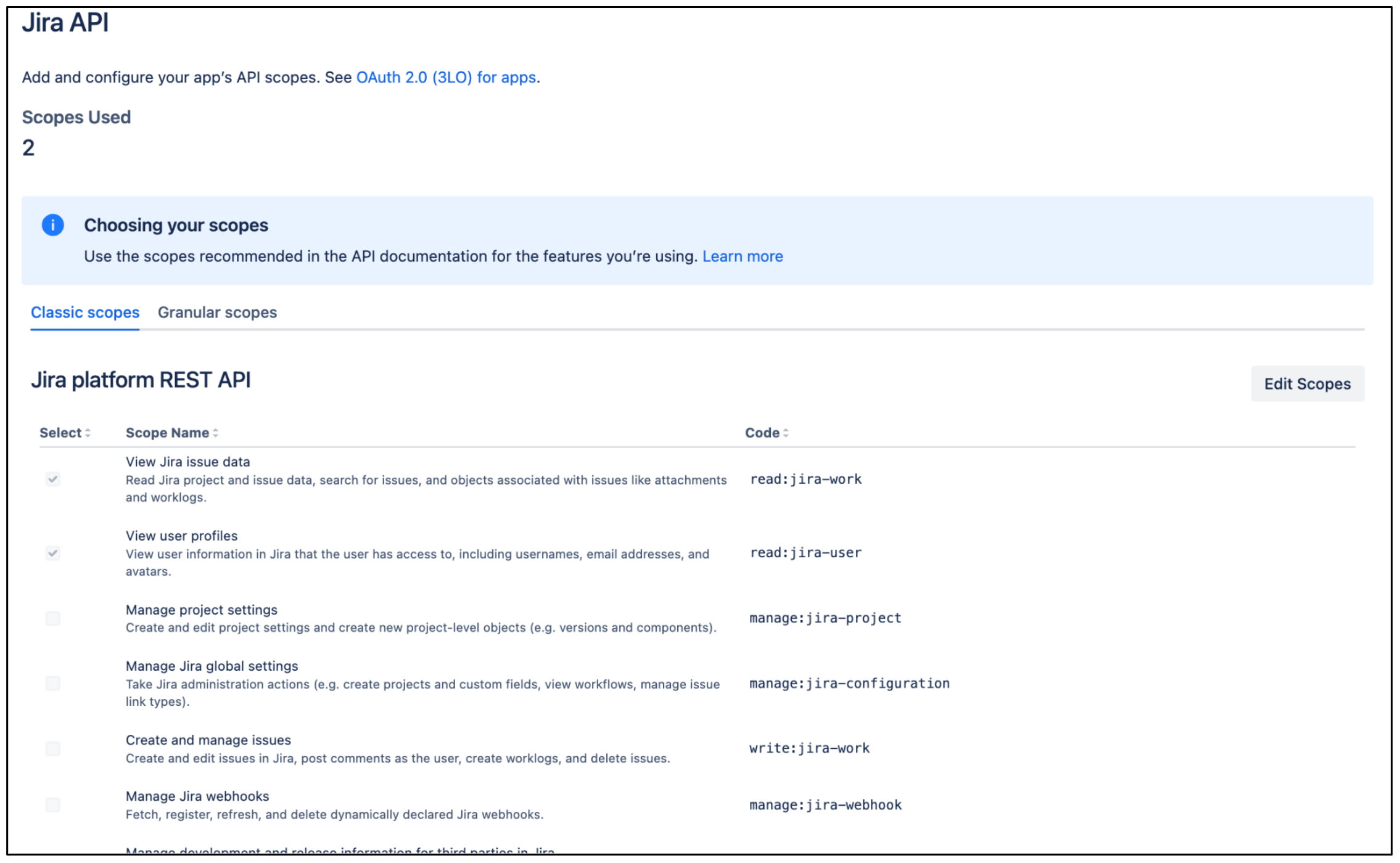

Buka tab Cakupan klasik.

Klik Edit cakupan, lalu pilih izin berikut:

read:jira-userread:jira-work

Edit cakupan Klasik Konfirmasi bahwa kedua cakupan telah dipilih, lalu simpan perubahan Anda.

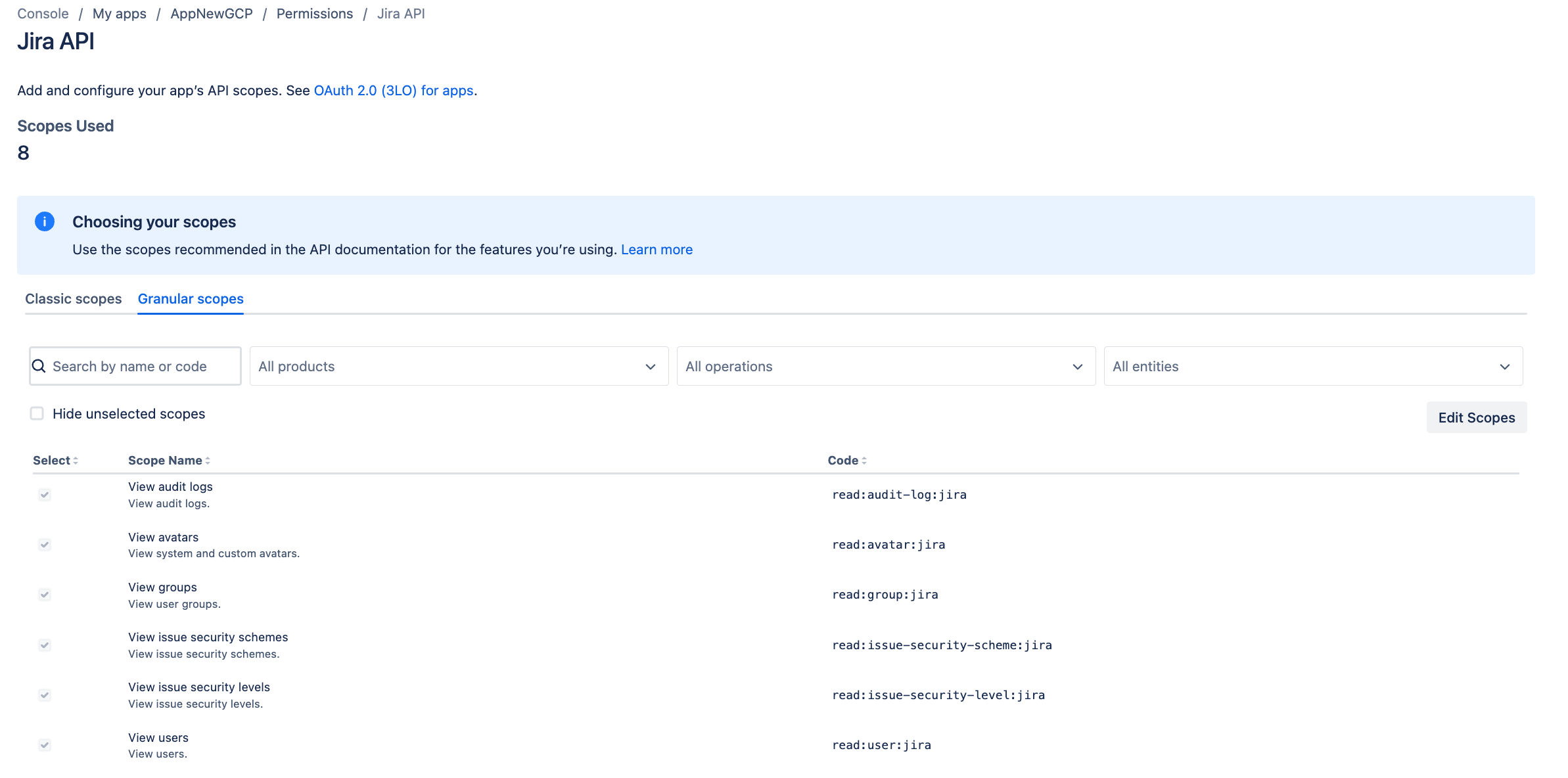

Buka tab Cakupan terperinci.

Klik Edit cakupan, lalu pilih izin berikut:

read:issue-security-level:jiraread:issue-security-scheme:jiraread:group:jiraread:user:jiraread:avatar:jiraread:audit-log:jira

Edit Granular scopes

Izin minimum

Tabel berikut mencantumkan izin minimum yang diperlukan untuk membuat konektor Jira Cloud.

Cakupan klasik

| Izin | Alasan penggunaan | Deskripsi |

|---|---|---|

| read:jira-work | Penyerapan data | Mengizinkan konektor membaca detail entitas (termasuk masalah, lampiran, komentar, dan properti). |

| read:jira-user | Menerapkan Daftar Kontrol Akses (ACL) | Mengizinkan konektor membaca detail pengguna dan grup. |

Cakupan terperinci

| Izin | Alasan penggunaan | Deskripsi |

|---|---|---|

| read:issue-security-level:jira | Menerapkan ACL | Memungkinkan penegakan ACL untuk masalah berdasarkan tingkat keamanan masalah tertentu. |

| read:issue-security-scheme:jira | Menerapkan ACL | Memungkinkan penerapan ACL untuk masalah berdasarkan skema keamanan masalah terkait. |

| read:group:jira | Menerapkan ACL | Mengizinkan konektor membaca informasi grup untuk menerapkan ACL yang terkait dengan keanggotaan grup. |

| read:user:jira | Menerapkan ACL | Mengizinkan konektor membaca informasi pengguna untuk menerapkan ACL yang terkait dengan izin pengguna perorangan. |

| read:avatar:jira | Menerapkan ACL | Mengizinkan konektor membaca informasi pengguna dan grup untuk menerapkan ACL. Avatar tidak digunakan, tetapi merupakan bagian dari cakupan terperinci yang dibundel dengan grup dan pengguna. |

| read:audit-log:jira | Memantau ACL | Mengizinkan konektor membaca log audit Jira untuk verifikasi dan pemantauan ACL. |

Mendapatkan client ID dan rahasia klien

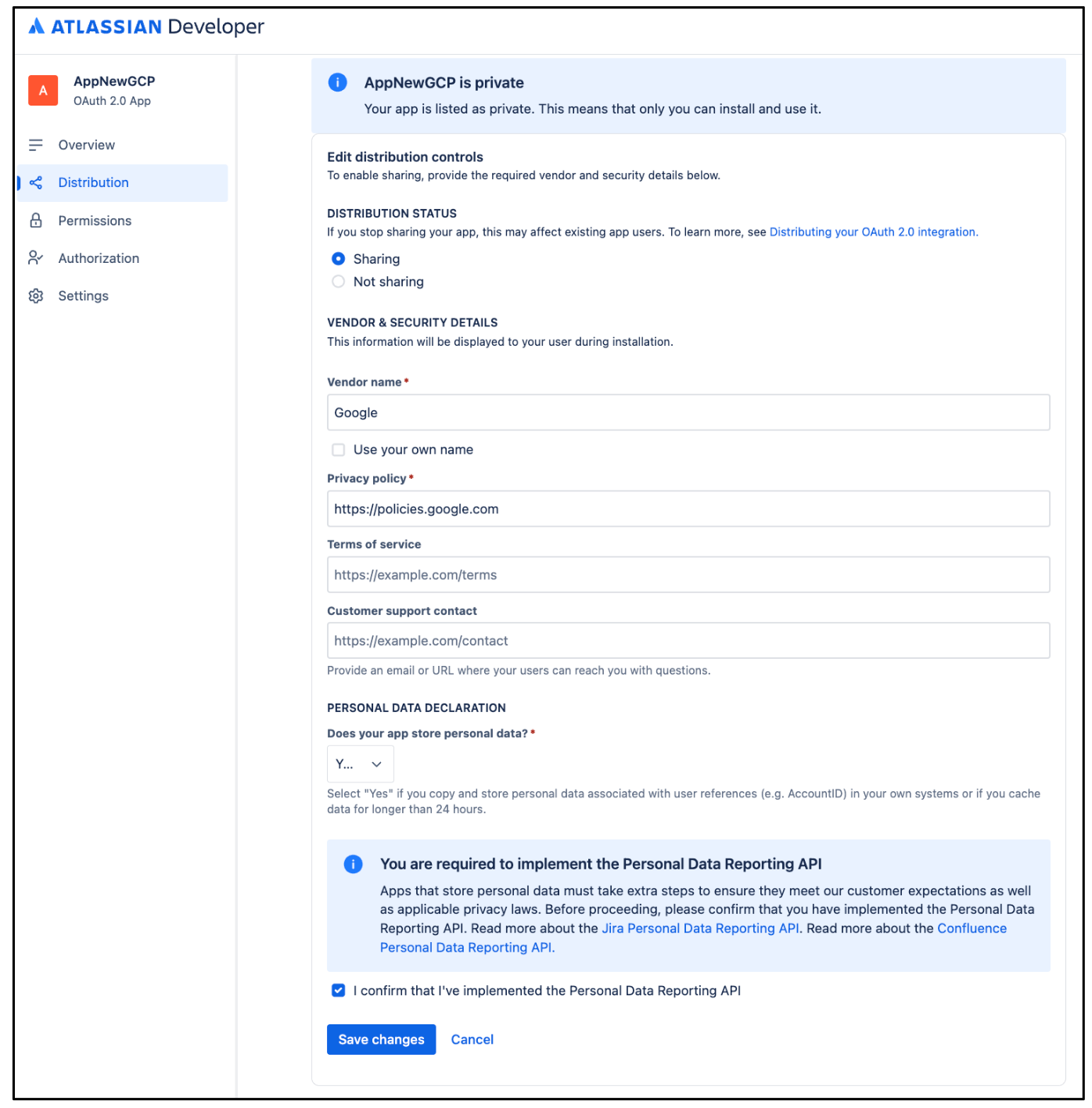

- Klik Distribusi, lalu pilih Edit.

- Pilih Berbagi untuk mengaktifkan pengeditan kolom lainnya.

- Isi kolom yang tersisa:

- Untuk Vendor, masukkan

Google. - Untuk Kebijakan privasi, masukkan

https://policies.google.com. - Untuk Apakah aplikasi Anda menyimpan data pribadi?, pilih Ya.

- Centang kotak Saya mengonfirmasi bahwa saya telah menerapkan API pelaporan data pribadi. Untuk mengetahui informasi selengkapnya, lihat Personal data reporting API.

Edit Distribusi

- Untuk Vendor, masukkan

Klik Simpan perubahan.

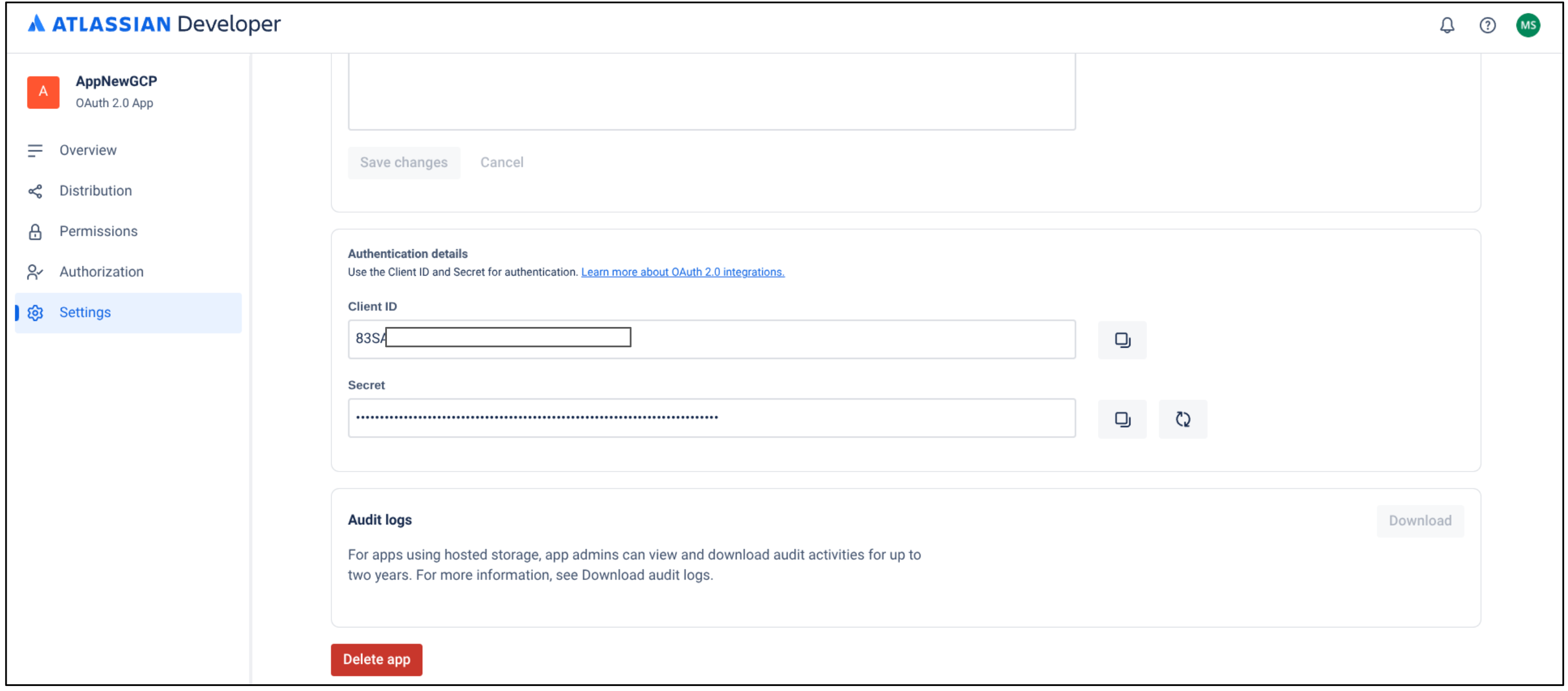

Klik Setelan untuk menyalin Client ID dan Client secret Anda.

Salin client ID dan rahasia klien Anda

Mendapatkan ID instance dan URL instance

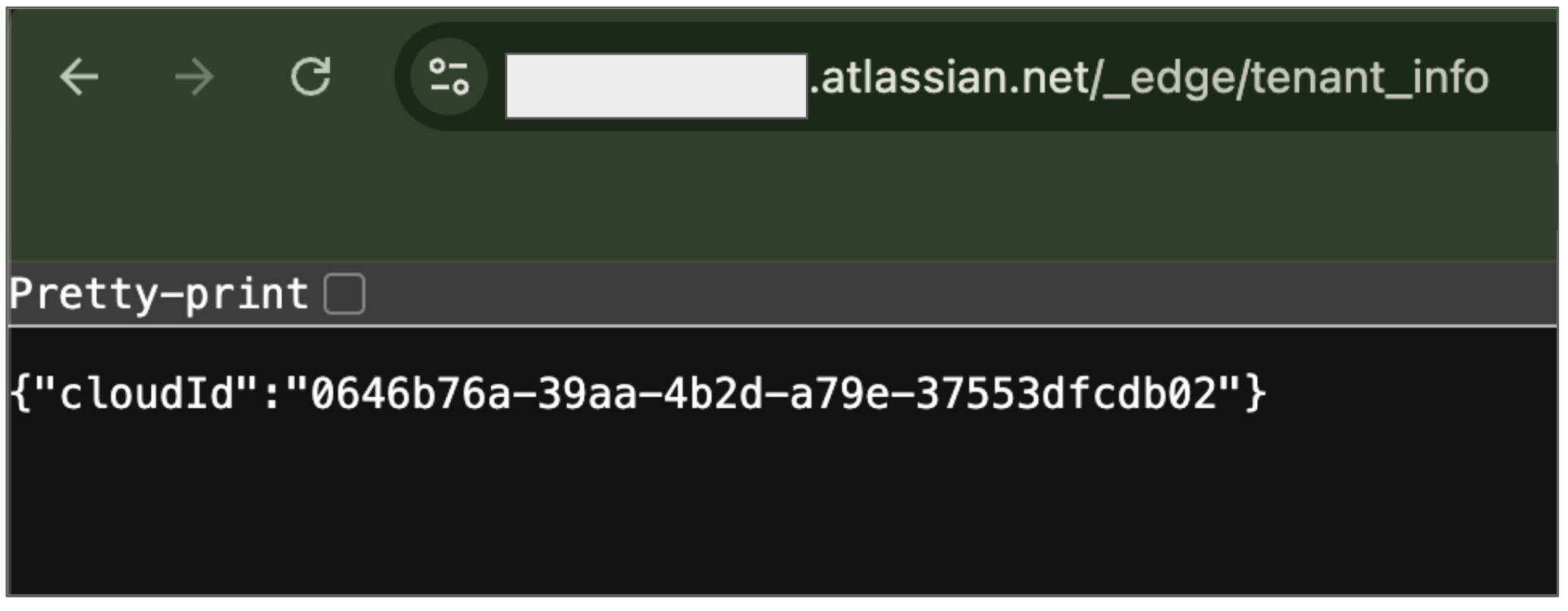

Dapatkan ID instance:

- Buka tab baru, salin URL instance, dan tambahkan

/_edge/tenant_infoke URL instance. Contoh,https://YOUR_INSTANCE.atlassian.net/_edge/tenant_info. Buka link untuk menemukan nilai

cloudId.cloudIdadalah ID instance Anda.

Mendapatkan ID instance Anda

- Buka tab baru, salin URL instance, dan tambahkan

Dapatkan URL instance:

- Buka atlassian.net, lalu login dengan akun administrator Anda.

- Pilih aplikasi yang ingin Anda sinkronkan. Misalnya, sinkronkan aplikasi pertama.

- Temukan URL instance (subdomain di kolom URL).

Memberikan peran administrator

Untuk memberikan peran Editor Discovery Engine kepada administrator Jira di konsol Google Cloud , lakukan hal berikut:

- Di konsol Google Cloud , buka halaman Gemini Enterprise.

Buka IAM.

Temukan akun pengguna yang memiliki akses administrator di Jira, lalu klik ikon Edit .

Berikan peran Editor Discovery Engine kepada administrator.

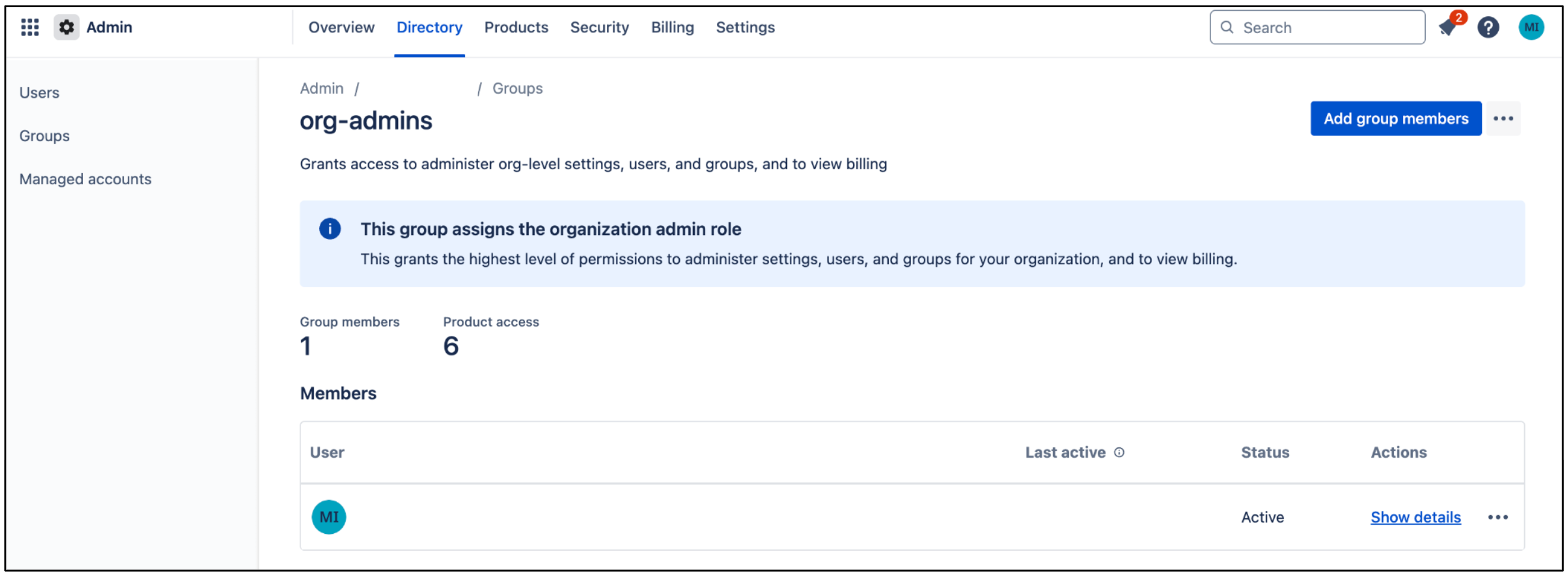

Untuk memberikan peran administrator kepada pengguna di Atlassian, lakukan hal berikut:

Login ke Atlassian menggunakan akun administrator organisasi.

Klik ikon menu, lalu pilih organisasi Anda. Atau, Anda dapat membuka admin.atlassian.com.

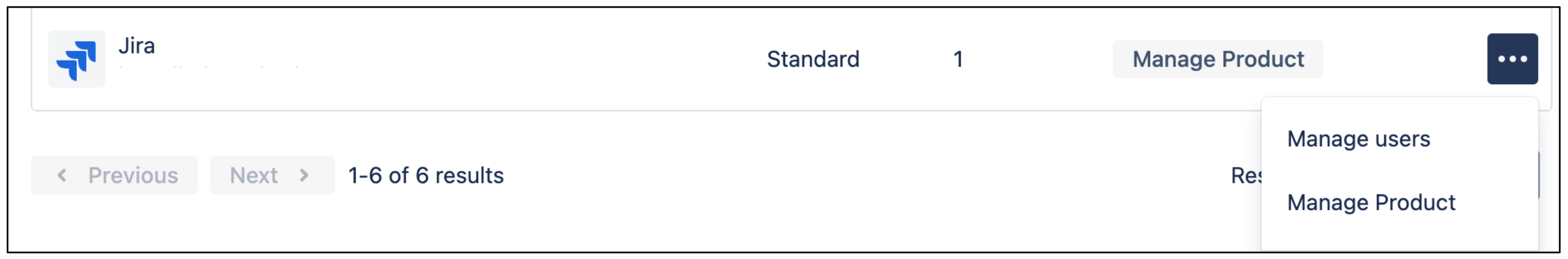

Di halaman Admin, klik produk, lalu pilih tombol Kelola pengguna.

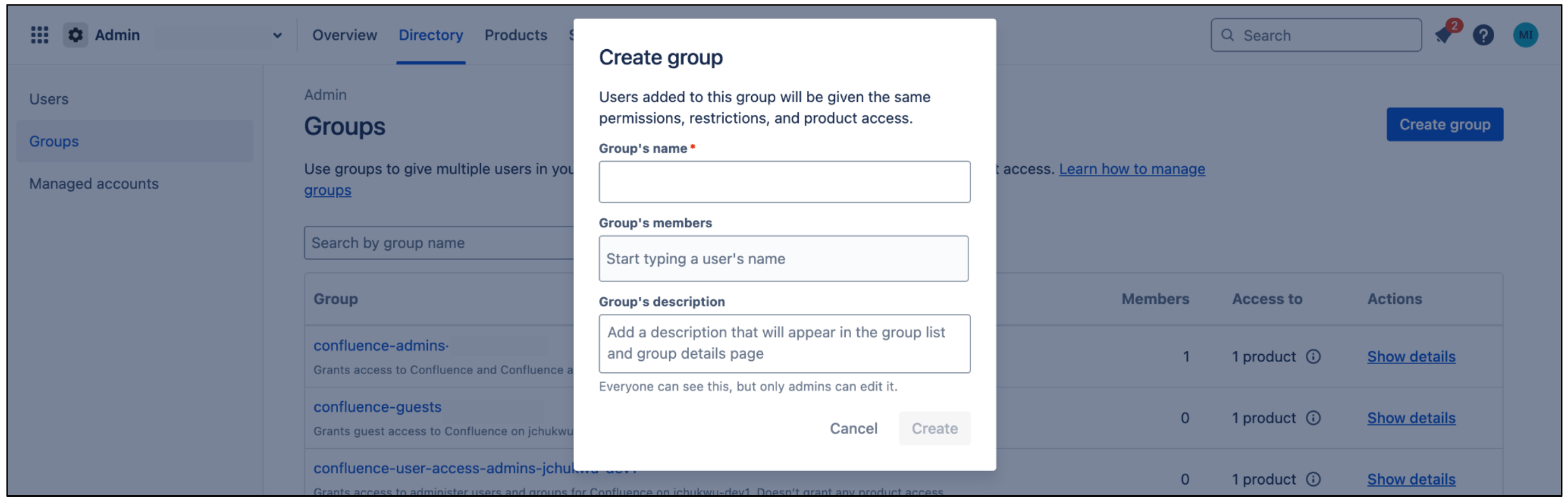

Mengelola pengguna Klik Grup di bagian Pengelolaan pengguna.

Di halaman Grup:

- Klik Buat grup.

- Masukkan nama untuk grup.

Buat grup

Grup ini menerima izin yang diperlukan oleh konektor. Pengguna yang ditambahkan ke grup ini akan mewarisi izin ini.Konektor menggunakan grup ini untuk mengautentikasi dan mengambil dokumen.

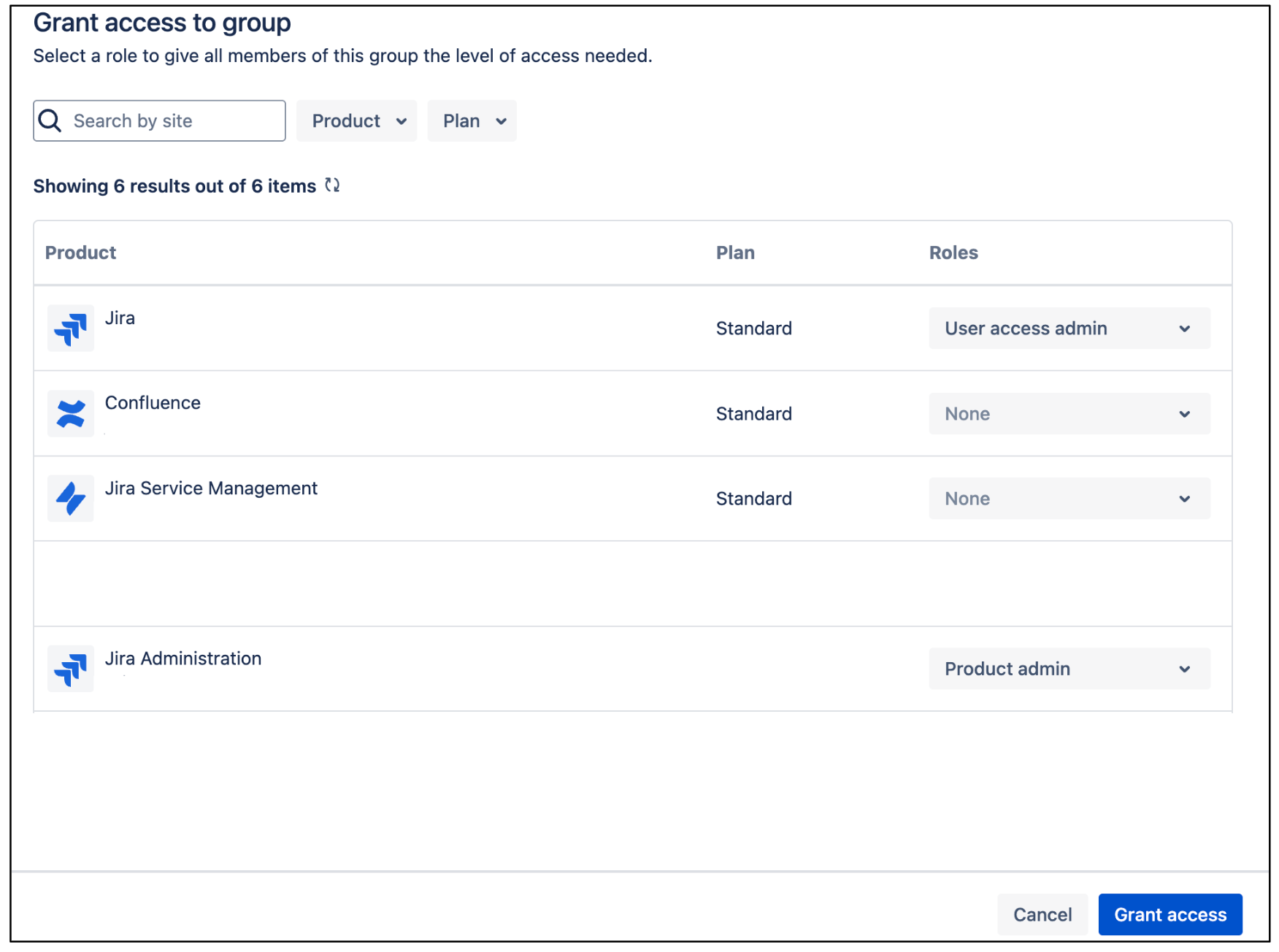

Di halaman grup, klik Tambahkan produk.

Pilih Admin akses pengguna sebagai peran untuk Jira.

Pilih Admin produk sebagai peran untuk administrasi Jira.

Administrator akses pengguna Jira Klik Grant Access.

Klik Tambahkan anggota grup untuk menambahkan akun pengguna atau anggota grup yang digunakan konektor untuk mengautentikasi dan mengakses resource yang diperlukan.

Menambahkan anggota grup

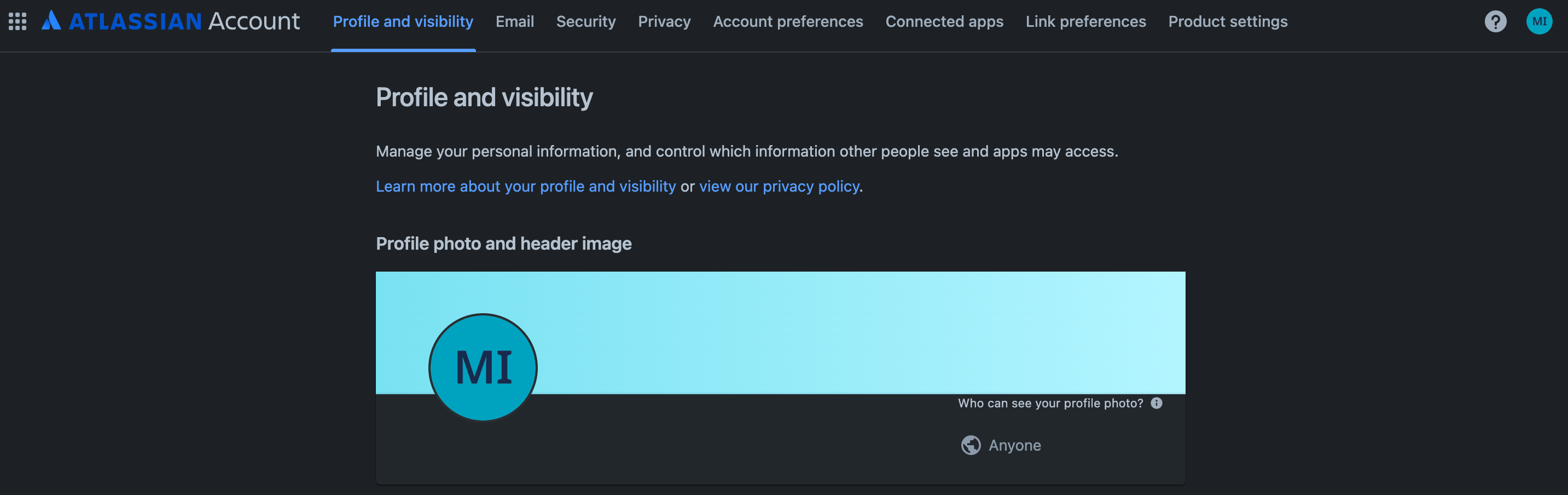

Mengelola visibilitas pengguna

Untuk membuat email pengguna terlihat oleh siapa saja di akun Atlassian, ikuti langkah-langkah berikut:

Login ke Atlassian Developer Console.

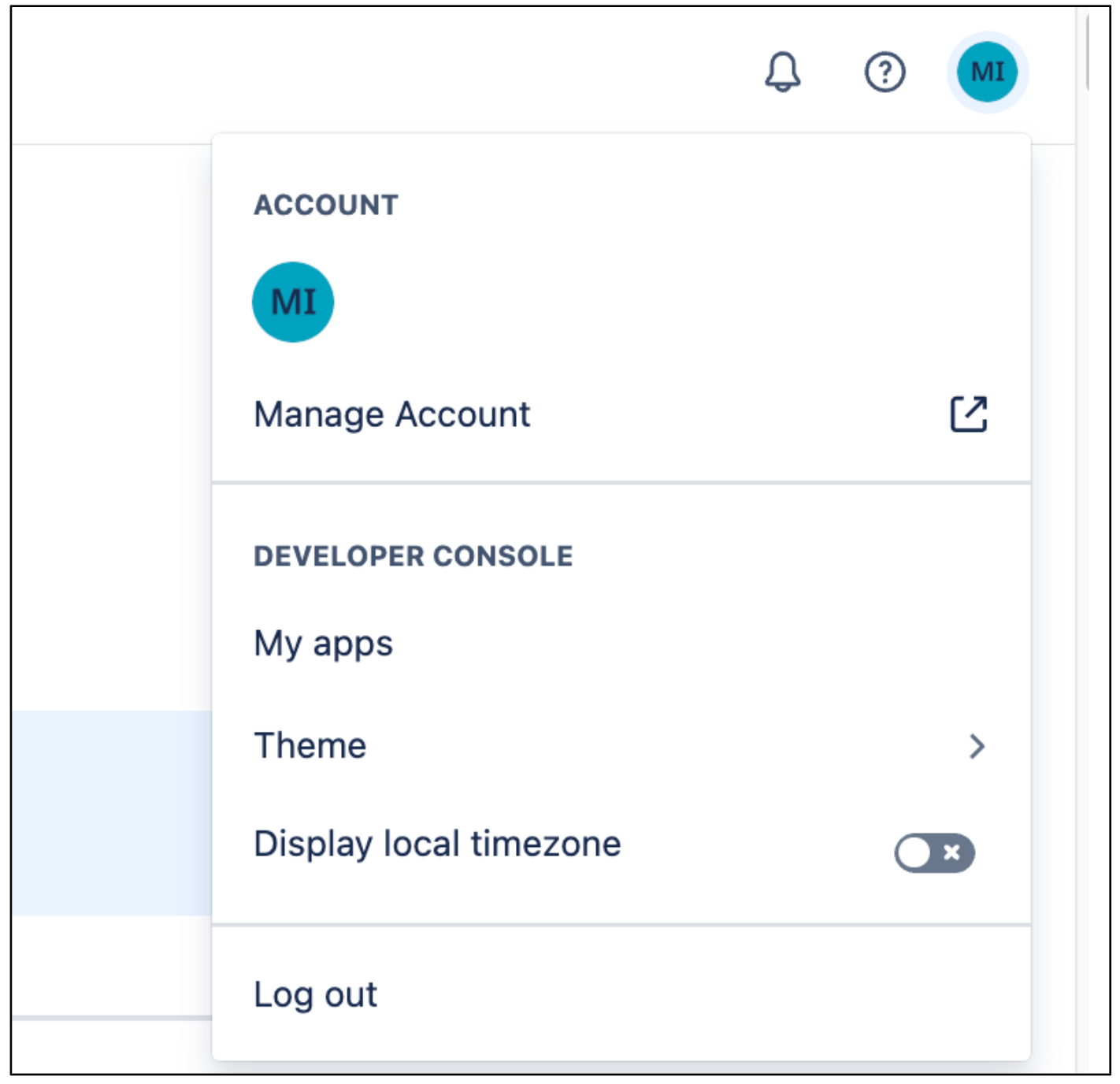

Klik ikon profil, lalu pilih Konsol developer.

Klik ikon profil pengguna, lalu pilih Kelola akun.

Mengelola akun Buka Profil dan visibilitas.

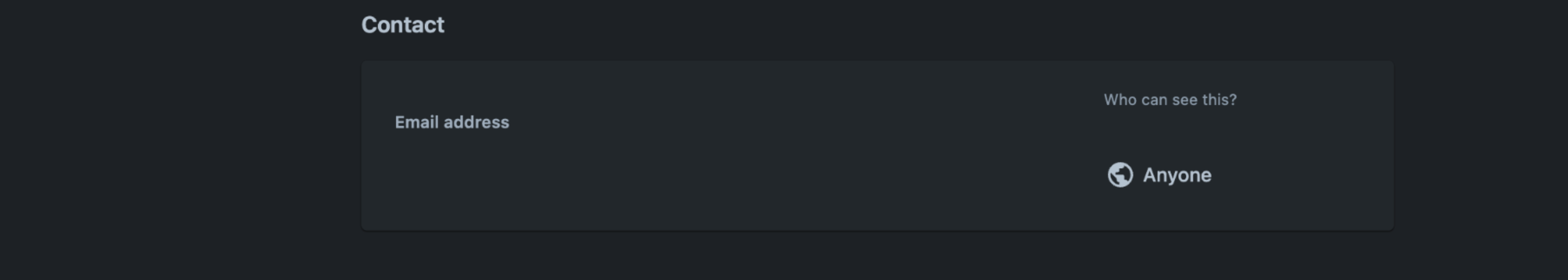

Profil dan visibilitas Buka Kontak dan tetapkan Siapa yang dapat melihat ini sebagai Siapa saja.

Kontak

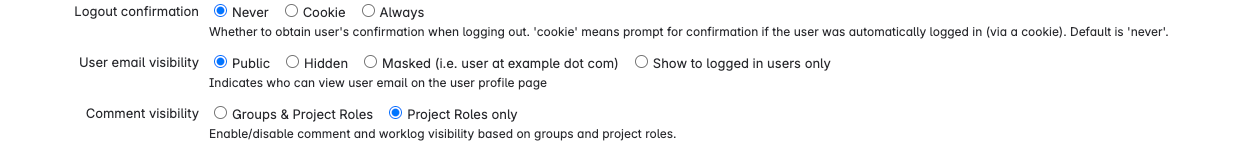

Untuk membuat email pengguna terlihat oleh siapa saja di Jira, ikuti langkah-langkah berikut:

Login ke Atlassian dengan kredensial pengguna Anda.

Pilih aplikasi Jira.

Klik Setelan > Sistem.

Pilih Konfigurasi Umum di panel kiri.

Klik Edit Settings.

Untuk Visibilitas email pengguna, pilih Publik.

Pilih visibilitas email Klik Perbarui.

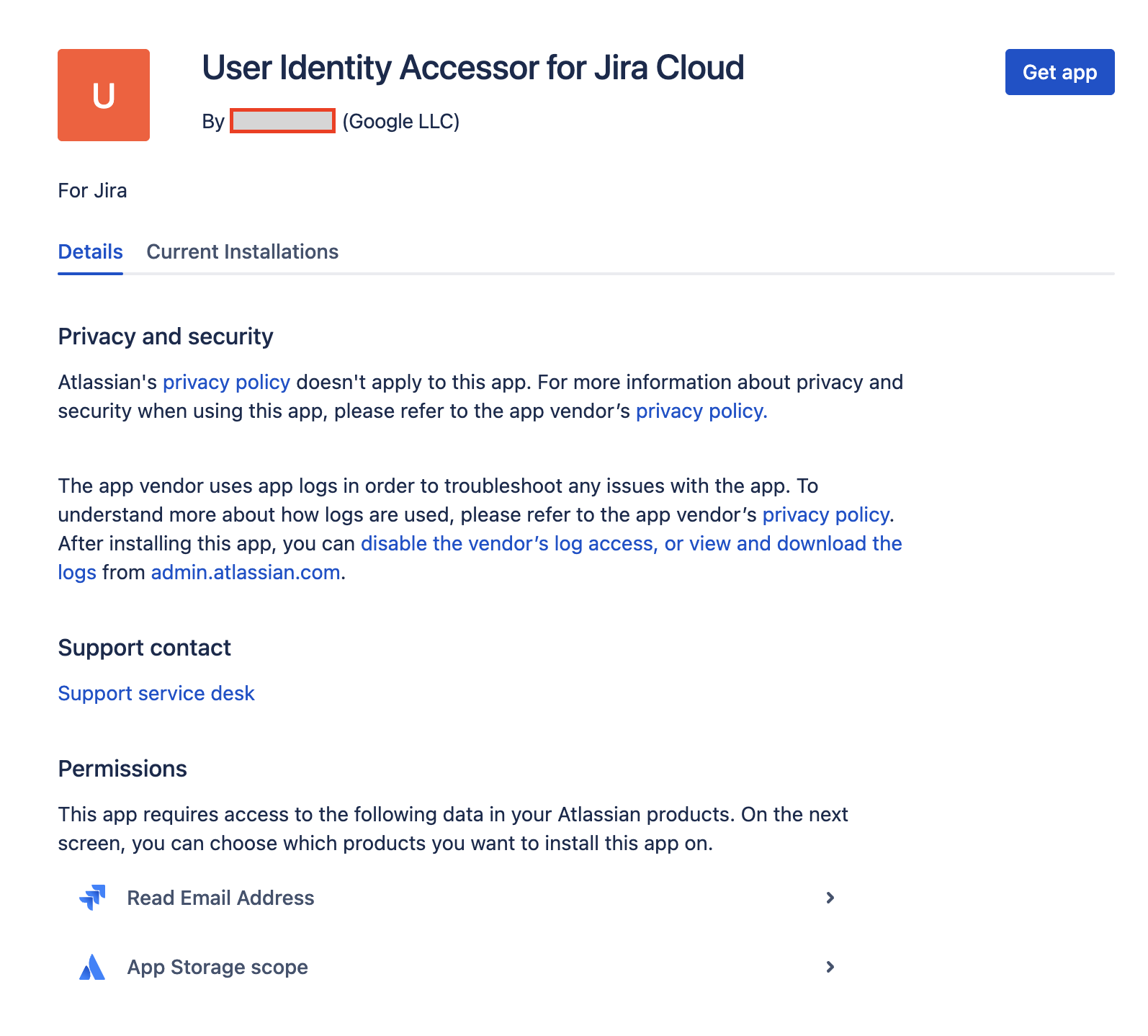

Menginstal dan mengonfigurasi User Identity Accessor untuk Jira Cloud

Jika alamat email pengguna tidak dapat diakses secara publik secara default karena setelan privasi di Jira Cloud, Anda harus menginstal aplikasi User Identity Accessor for Jira Cloud untuk mengambil alamat email pengguna secara aman. Jika alamat email pengguna sudah terlihat secara publik, Anda mungkin tidak perlu menginstal aplikasi. Untuk mengetahui informasi selengkapnya tentang visibilitas email yang dibatasi, lihat Mengelola visibilitas pengguna.

Peran dan izin

Untuk menginstal dan mengonfigurasi aplikasi User Identity Accessor for Jira Cloud, Anda harus memiliki peran administratif yang sesuai dan memberikan izin tingkat aplikasi yang diperlukan.

- Peran yang diperlukan: Anda harus menjadi

Jira Site administratoruntuk menginstal dan mengonfigurasi aplikasi. - Izin tingkat aplikasi: Anda harus memberikan izin berikut selama penginstalan aplikasi:

Read Email Address: Mengizinkan aplikasi mengambil alamat email pengguna secara aman, meskipun visibilitas profil dibatasi.App Storage scope: Mengizinkan aplikasi membaca dan menulis ke perangkat penyimpanan.

Menginstal User Identity Accessor untuk Jira Cloud

Untuk menginstal aplikasi User Identity Accessor for Jira Cloud di situs Jira Cloud Anda, ikuti langkah-langkah berikut:

- Buka Atlassian Developer Console.

Tinjau izin Baca Alamat Email dan cakupan Penyimpanan Aplikasi, lalu klik Dapatkan aplikasi.

Meninjau izin dan mendapatkan aplikasi Dari daftar Pilih situs tempat menginstal aplikasi ini, pilih situs Jira tempat Anda ingin menginstal aplikasi. Daftar ini hanya menampilkan situs yang akses administrator-nya Anda miliki.

Catatan: Anda harus menjadi administrator setidaknya satu situs Jira untuk menginstal aplikasi.

Klik Instal untuk menyelesaikan penginstalan aplikasi.

Mengonfigurasi Pengakses Identitas Pengguna untuk Jira Cloud

Setelah menginstal aplikasi User Identity Accessor for Jira Cloud, konfigurasi kunci API yang digunakan sistem eksternal Anda (misalnya, Jira Cloud Connector) untuk memanggil pemicu web aplikasi secara aman guna mengambil email.

Mengakses halaman konfigurasi

Untuk mengakses halaman konfigurasi aplikasi User Identity Accessor for Jira Cloud, ikuti langkah-langkah berikut:

- Di instance Jira Cloud, klik ikon ⚙️ Setelan di menu navigasi.

- Pilih Aplikasi dari menu.

- Di halaman Administrasi aplikasi, temukan aplikasi Anda, User Identity Accessor for Jira Cloud, dalam daftar Kelola aplikasi.

Klik Konfigurasi atau link yang terkait dengan aplikasi Anda. Halaman konfigurasi khusus aplikasi akan terbuka di Jira Cloud.

Mengonfigurasi aplikasi User Identity Accessor untuk Jira Cloud

Menyiapkan kunci API

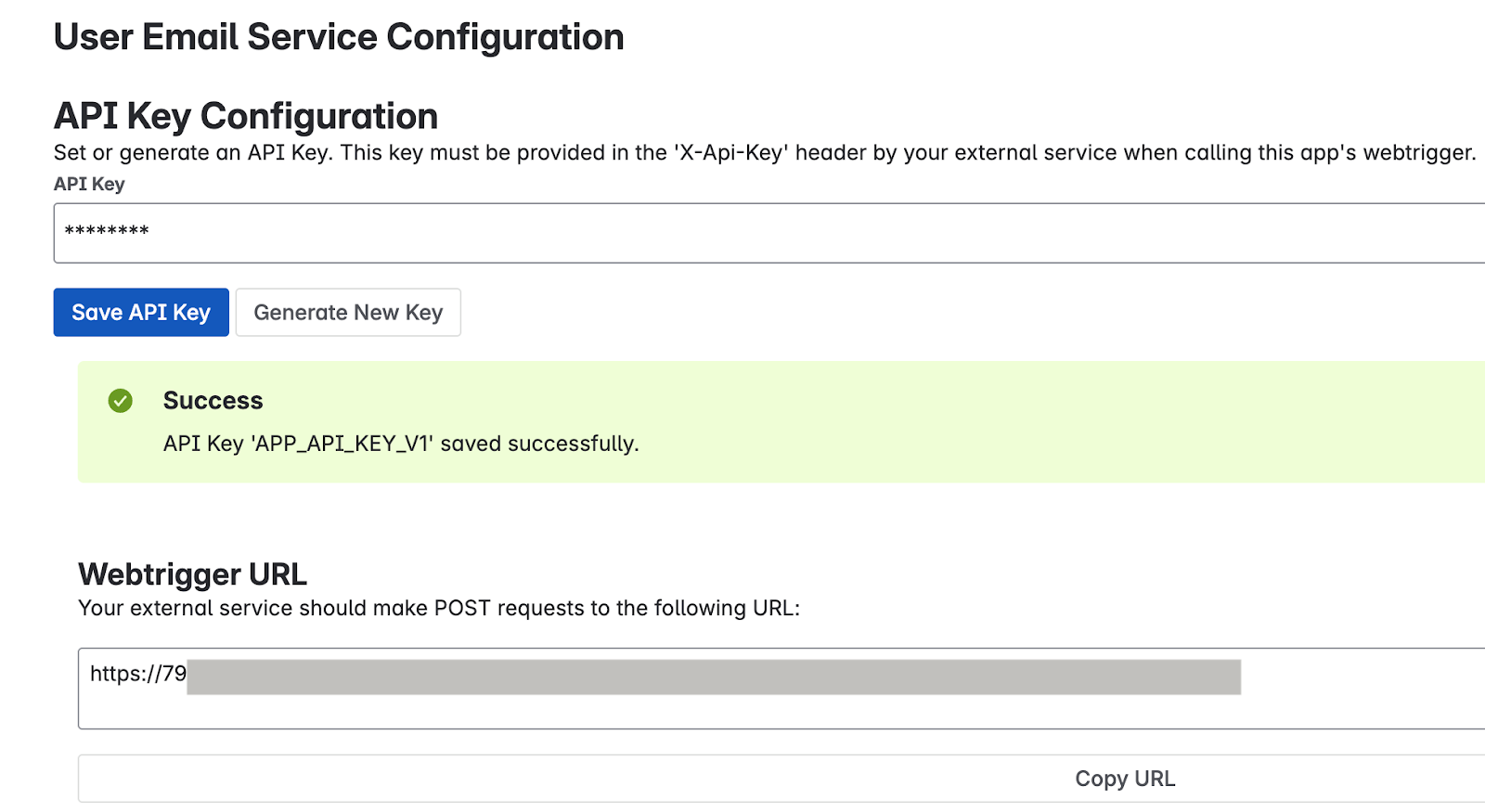

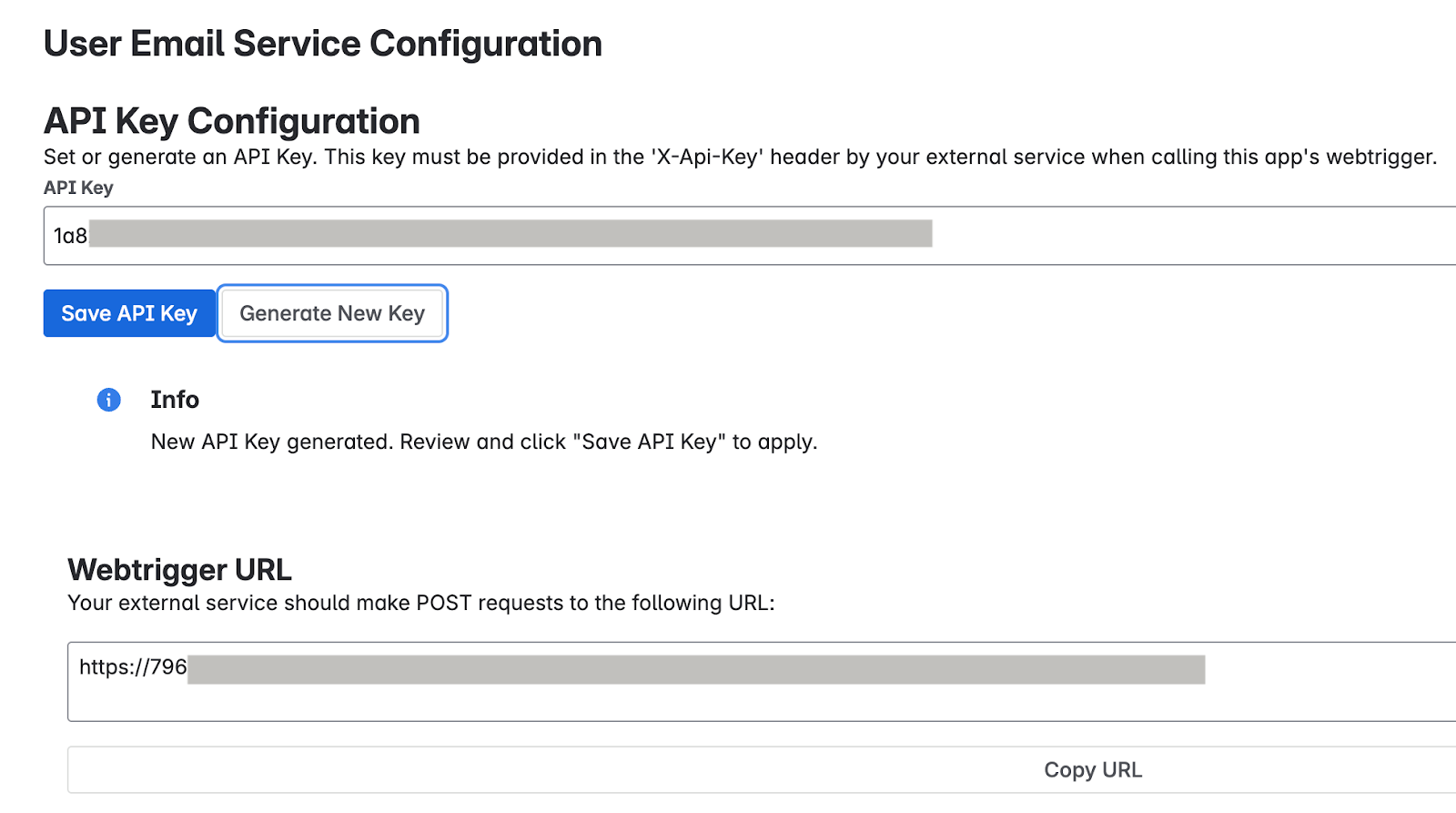

Untuk menyiapkan kunci API di halaman konfigurasi, ikuti langkah-langkah berikut:

Di bagian Konfigurasi Kunci API, tentukan kunci rahasia untuk mengautentikasi permintaan ke webtrigger aplikasi. Anda dapat mengautentikasi permintaan menggunakan salah satu metode berikut:

Masukkan kunci Anda sendiri: Ketik atau tempel kunci API yang kuat dan unik ke kolom Kunci API. Gunakan kunci minimal 20–30 karakter dengan kombinasi huruf besar, huruf kecil, angka, dan simbol.

Masukkan kunci Anda sendiri Buat kunci: Klik tombol Buat Kunci Baru. Sistem membuat dan menampilkan kunci acak yang kuat di kolom.

Buat kunci Penting: Segera salin kunci API yang ditampilkan di kolom. Karena alasan keamanan, Anda mungkin tidak dapat melihat kunci lengkap lagi setelah menyimpan atau keluar. Jika hilang, Anda harus menyetel atau membuat yang baru.

Klik Save API Key. Pesan sukses mengonfirmasi bahwa kunci telah disimpan dengan aman.

Menguji konfigurasi aplikasi

Verifikasi apakah aplikasi User Identity Accessor for Jira Cloud dikonfigurasi dengan benar dengan mengirim permintaan dari sistem eksternal Anda dan mengonfirmasi bahwa alamat email pengguna berhasil ditampilkan.

Mendapatkan URL webtrigger

- Di halaman Administrasi aplikasi, temukan bagian URL Webtrigger, yang menampilkan

URL unik khusus untuk situs Jira Anda dan penginstalan aplikasi ini:

- Sistem eksternal Anda harus memanggil URL ini untuk meminta email pengguna.

- URL biasanya terlihat seperti:

http://uuid/domain.net/x1/randomId. Misalnya,https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/WEBTRIGGER_ID, denganYOUR_INSTANCE_IDadalah ID instance Jira Cloud Anda danWEBTRIGGER_IDadalah ID unik untuk endpoint webtrigger yang dibuat untuk aplikasi Anda.

- Klik tombol Salin URL atau salin seluruh URL.

Mengonfigurasi sistem eksternal Anda

Konfigurasi sistem eksternal Anda yang perlu mengambil email pengguna Jira dengan kunci API dan URL webtrigger yang diperoleh pada langkah sebelumnya.

Endpoint URL: URL webtrigger yang Anda salin.

Metode HTTP:

POSTHeader Wajib:

- Content-Type:

application/json X-Api-Key:

YOUR_API_KEYGanti

YOUR_API_KEYdengan kunci API yang Anda tetapkan atau buat di bagian Siapkan kunci API.

- Content-Type:

Contoh perintah curl

Contoh ini menunjukkan cara memanggil web pemicu User Identity Accessor for Jira Cloud, yang menerima array ID akun dan menampilkan alamat email.

curl --location --request POST 'https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/ENDPOINT_PATH' \

--header 'X-Api-Key: YOUR-API-KEY' \

--header 'Content-Type: application/json' \

--data-raw '{

"accountIds": [

"ACCOUNT_ID_1",

"ACCOUNT_ID_2"

]

}'

Ganti:

YOUR_INSTANCE_IDdengan ID instance Jira Cloud AndaENDPOINT_PATHdengan jalur endpoint APIYOUR_API_KEYdengan kunci API yang Anda tetapkan atau buat di bagian Siapkan kunci APIACCOUNT_IDdengan ID akun Atlassian yang ingin Anda targetkan

Respons yang diharapkan

[{"accountId":"ACCOUNT_ID_1","emailAddress":"EMAIL_ADDRESS_1"},

{"accountId":"ACCOUNT_ID_2","emailAddress":"EMAIL_ADDRESS_2"}]

Ganti:

ACCOUNT_ID_Xdengan ID akun Atlassian yang sebenarnyaUSER_EMAIL_Xdengan alamat email pengguna yang ditampilkan dari panggilan API Anda

Menerapkan praktik terbaik keamanan

Untuk mengonfirmasi keamanan kunci API Anda, ikuti rekomendasi berikut:

- Simpan kunci API dengan aman dalam konfigurasi Jira Cloud Connector Anda.

- Pastikan semua komunikasi dengan URL webhook terjadi melalui HTTPS. Ini adalah setelan default untuk pemicu web User Identity Accessor for Jira Cloud.

Dukungan untuk Pengakses Identitas Pengguna untuk Jira Cloud

Penawaran dukungan tersedia dari Google untuk aplikasi User Identity Accessor for Jira Cloud yang dapat mencakup pemeliharaan dan update rutin agar aplikasi tetap terbaru. Jika Anda mengalami masalah atau memiliki pertanyaan khusus tentang fungsi aplikasi, hubungi Google Cloud Dukungan. Untuk mengetahui informasi selengkapnya, lihat Mendapatkan Cloud Customer Care.

Membuat penyimpanan data Jira Cloud

Konsol

Untuk menggunakan konsol Google Cloud guna menyinkronkan data dari Jira Cloud ke Gemini Enterprise, ikuti langkah-langkah berikut:

Login ke situs Atlassian sebagai pengguna dengan kredensial administrator organisasi.

Di konsol Google Cloud , buka halaman Gemini Enterprise.

Di menu navigasi, klik Data Stores.

Klik Create Data Store.

Di halaman Pilih sumber data, scroll atau telusuri Jira Cloud untuk menghubungkan sumber pihak ketiga Anda, lalu klik Pilih.

Di bagian Setelan autentikasi, masukkan URI Instance, ID Instance, ID Klien, dan Rahasia klien.

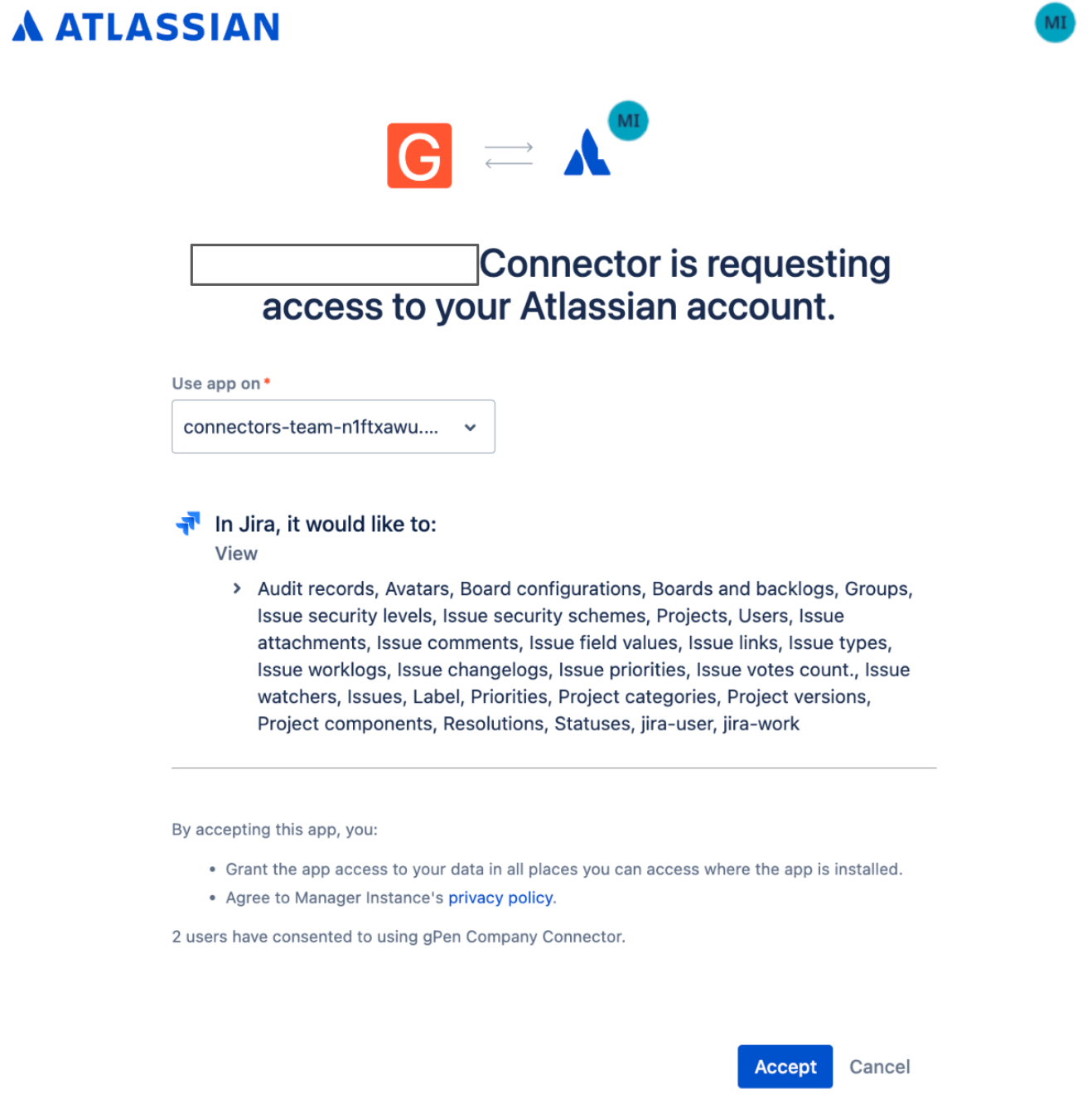

Klik Login.

Pastikan Anda login sebagai pengguna admin, pilih situs tempat aplikasi akan digunakan, lalu klik Setuju.

Pilih situs tempat aplikasi akan digunakan Klik Lanjutkan.

Di bagian Opsi lanjutan:

Opsional. Untuk mengizinkan sekumpulan alamat IP statis di sistem Anda, pilih Aktifkan Alamat IP Statis untuk pendaftaran.

Di kolom QPS Maksimum, masukkan bilangan bulat untuk menentukan kueri per detik maksimum yang akan dikirim ke instance Jira Cloud Anda. Nilai defaultnya adalah 12 QPS.

Di kolom Jira Identity Sync Forge URL, masukkan URL yang dihasilkan oleh aplikasi User Identity Accessor for Jira Cloud.

Di kolom Jira Identity Sync Forge Client Secret, masukkan rahasia klien yang dikonfigurasi di User Identity Accessor untuk Jira Cloud, yaitu kunci API yang Anda buat di bagian Menyiapkan kunci API.

Klik Lanjutkan.

Di bagian Entitas yang akan disinkronkan, lakukan tindakan berikut:

Pilih entitas yang ingin Anda sinkronkan:

Masalah

Lampiran

Komentar

Log kerja

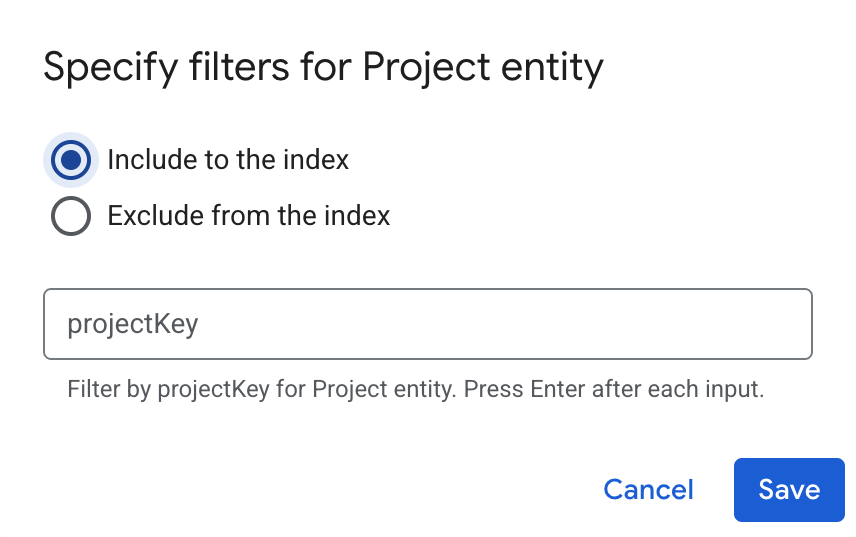

Secara opsional, untuk menyinkronkan project tertentu, lakukan hal berikut:

- Klik Filter.

- Untuk mengecualikan entity dari indeks, pilih Kecualikan dari indeks atau untuk memastikan entity disertakan dalam indeks, pilih Sertakan ke indeks.

- Masukkan kunci project. Tekan enter setelah setiap kunci project.

- Klik Simpan.

Tentukan filter untuk menyertakan atau mengecualikan entitas. Klik Lanjutkan.

Pilih Frekuensi sinkronisasi untuk Sinkronisasi penuh dan Frekuensi sinkronisasi inkremental untuk Sinkronisasi data inkremental. Untuk mengetahui informasi selengkapnya, lihat Jadwal sinkronisasi.

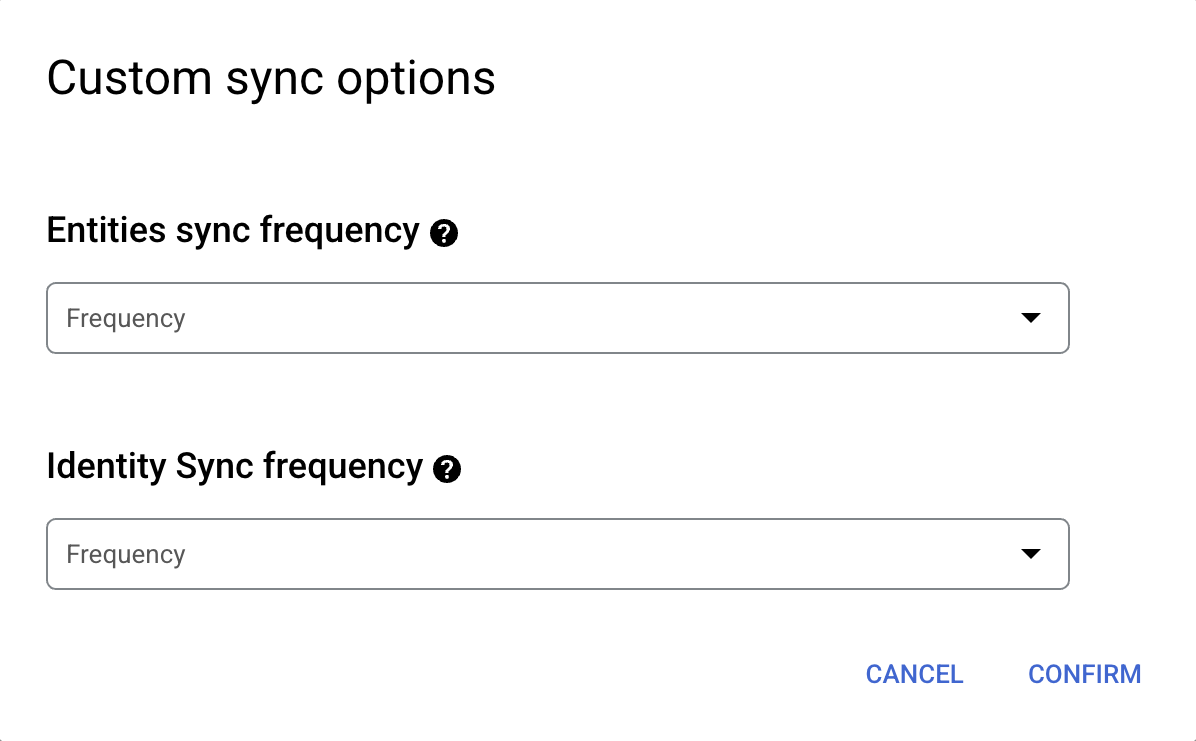

Jika Anda ingin menjadwalkan sinkronisasi penuh terpisah untuk data entitas dan identitas, luaskan menu di bagian Sinkronisasi penuh, lalu pilih Opsi kustom.

Menetapkan jadwal terpisah untuk sinkronisasi entity penuh dan sinkronisasi identitas penuh. Klik Lanjutkan.

Di bagian Konfigurasi konektor data Anda:

Pilih region untuk penyimpanan data Anda. Anda tidak dapat mengubah wilayah nanti. Untuk mengetahui informasi selengkapnya tentang multi-region, lihat Lokasi Gemini Enterprise.

Masukkan nama untuk konektor data Anda. Anda dapat mengubah nama tersebut di lain waktu.

Opsional. Untuk mengubah ID konektor data setelah memasukkan nama, klik Edit dan ubah nilainya. Anda tidak dapat mengubah ID konektor data setelah membuat penyimpanan data.

Klik Buat. Gemini Enterprise membuat penyimpanan data Anda dan menampilkannya di halaman Data Stores.

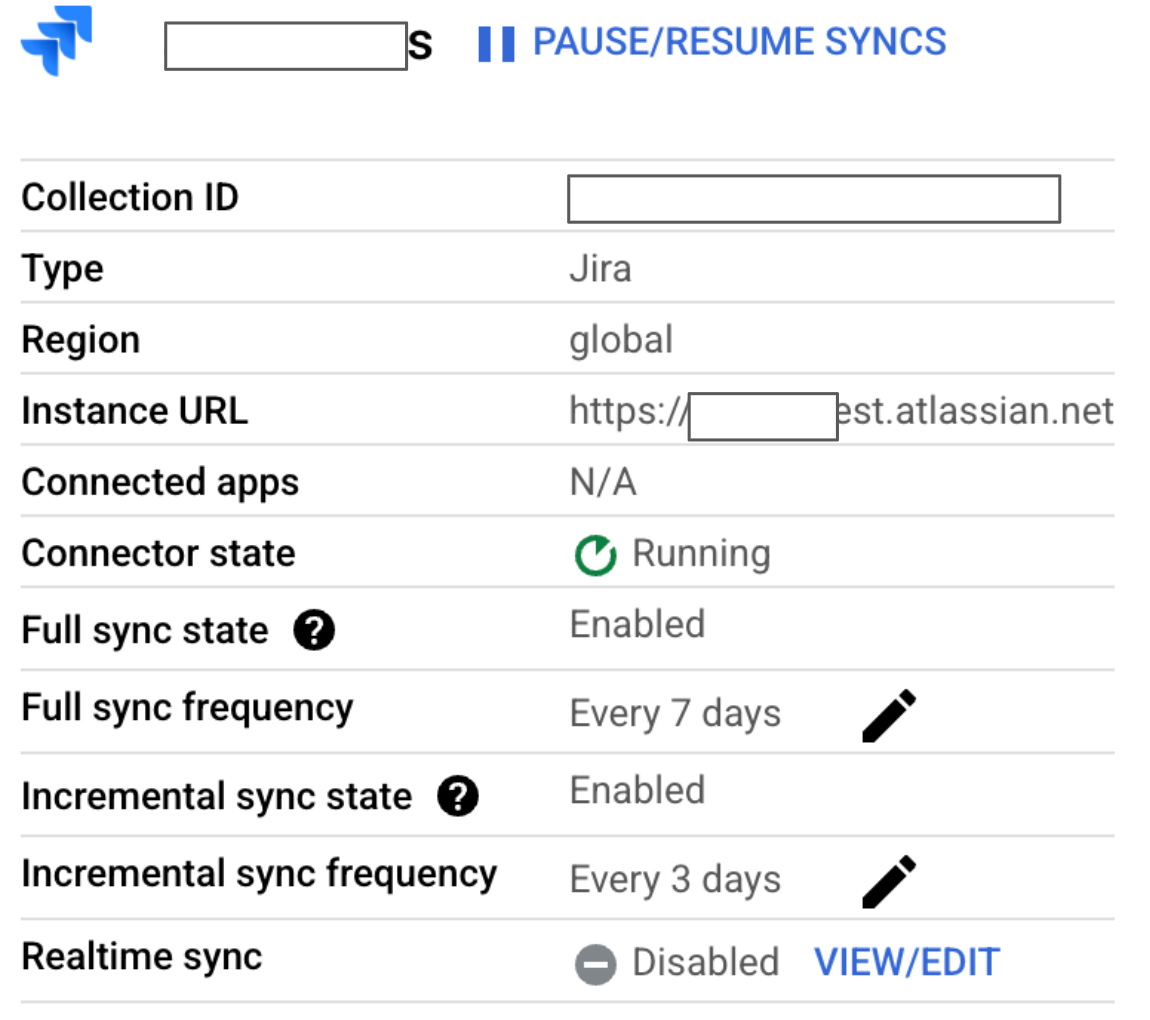

Untuk memeriksa status penyerapan, buka halaman Data Stores dan klik nama penyimpanan data Anda untuk melihat detailnya di halaman Data. Status konektor berubah dari Membuat menjadi Menjalankan saat mulai menyinkronkan data. Setelah penyerapan selesai, status akan berubah menjadi Aktif untuk menunjukkan bahwa koneksi ke sumber data Anda telah disiapkan dan menunggu sinkronisasi terjadwal berikutnya. Bergantung pada ukuran data Anda, penyerapan dapat memerlukan waktu beberapa menit atau beberapa jam.

Untuk mengetahui informasi mendetail tentang kuota, termasuk batas default dan petunjuk untuk meminta kuota yang lebih tinggi, lihat Kuota dan batas.

Mengaktifkan sinkronisasi real-time

Sinkronisasi real-time hanya menyinkronkan entitas dokumen dan tidak menyinkronkan data yang terkait dengan entitas identitas. Tabel berikut menunjukkan peristiwa dokumen yang didukung dengan sinkronisasi real-time.

| Entitas Jira | Buat | Perbarui | Hapus | Perubahan izin |

|---|---|---|---|---|

| Masalah | ||||

| Log kerja | ||||

| Project | ||||

| Komentar | ||||

| Lampiran |

Untuk mengaktifkan sinkronisasi real-time untuk konektor sumber data Jira Cloud, ikuti langkah-langkah berikut:

Membuat URL webhook

- Buka halaman Gemini Enterprise, lalu di menu navigasi, klik Data Stores.

- Pilih penyimpanan data Jira Cloud.

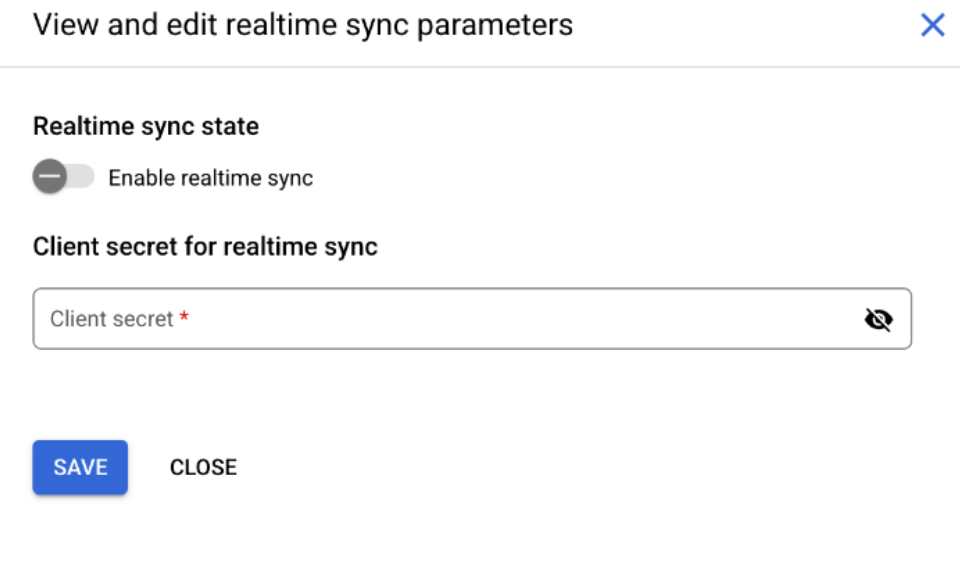

Klik Lihat/Edit di baris Sinkronisasi real-time.

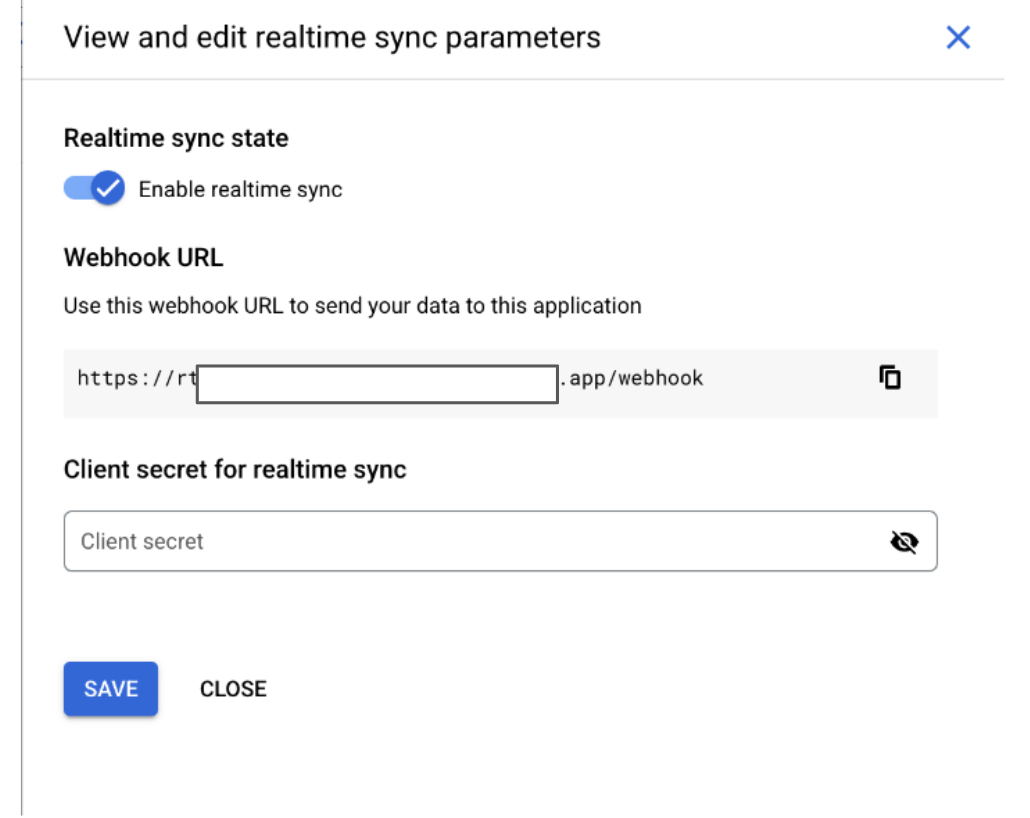

Sinkronisasi real-time : Status dinonaktifkan Pada dialog Lihat dan edit parameter sinkronisasi real-time, lakukan hal berikut:

- Untuk mengaktifkan sinkronisasi real-time, klik tombol Aktifkan sinkronisasi real-time.

- Masukkan nilai di kolom Client secret dan salin. Anda memerlukan nilai ini lagi saat membuat webhook di konsol administrasi Jira.

- Klik Simpan.

Mengaktifkan sinkronisasi real-time

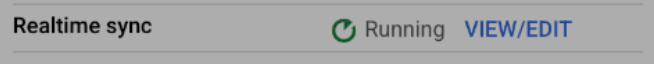

Setelah status Sinkronisasi real-time berubah menjadi

Running, klik Lihat/Edit.

Sinkronisasi real-time : Status berjalan Pada dialog Lihat dan edit parameter sinkronisasi real-time, lakukan hal berikut:

- Salin URL Webhook.

- Klik Close.

Salin URL webhook

Membuat webhook

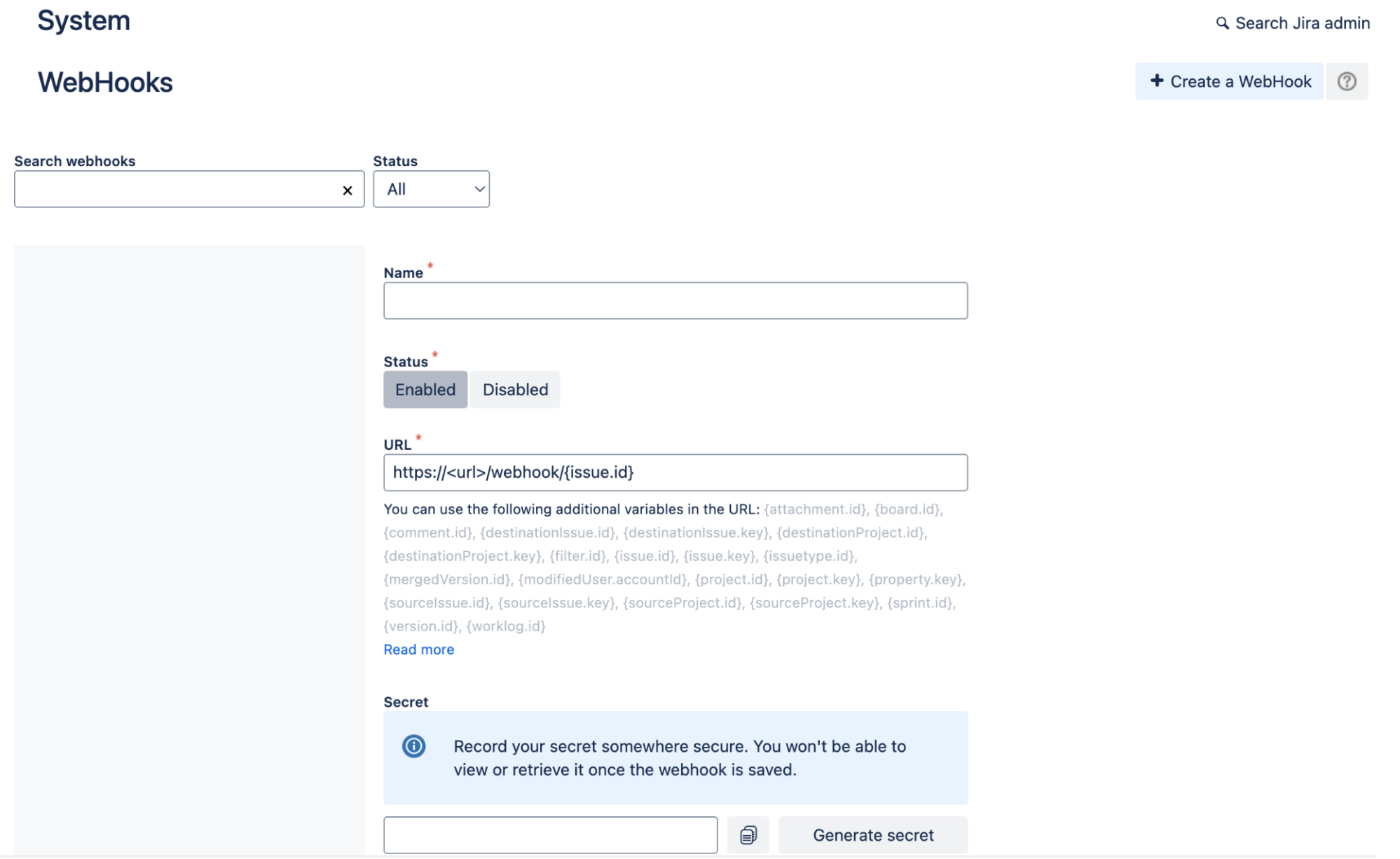

- Login ke konsol administrasi Jira.

- Klik Setelan, lalu pilih Sistem.

- Di panel System settings, pilih Webhooks.

- Klik Buat webhook. Untuk mengetahui informasi tentang webhook, lihat Webhook.

- Masukkan nama untuk webhook.

- Pilih Status sebagai

Enabled. - Di kolom URL, tempelkan URL yang disalin dari Gemini Enterprise dan tambahkan

/{issue.id}. Di kolom Secret, masukkan nilai yang sama dengan yang Anda masukkan saat membuat URL webhook di Gemini Enterprise.

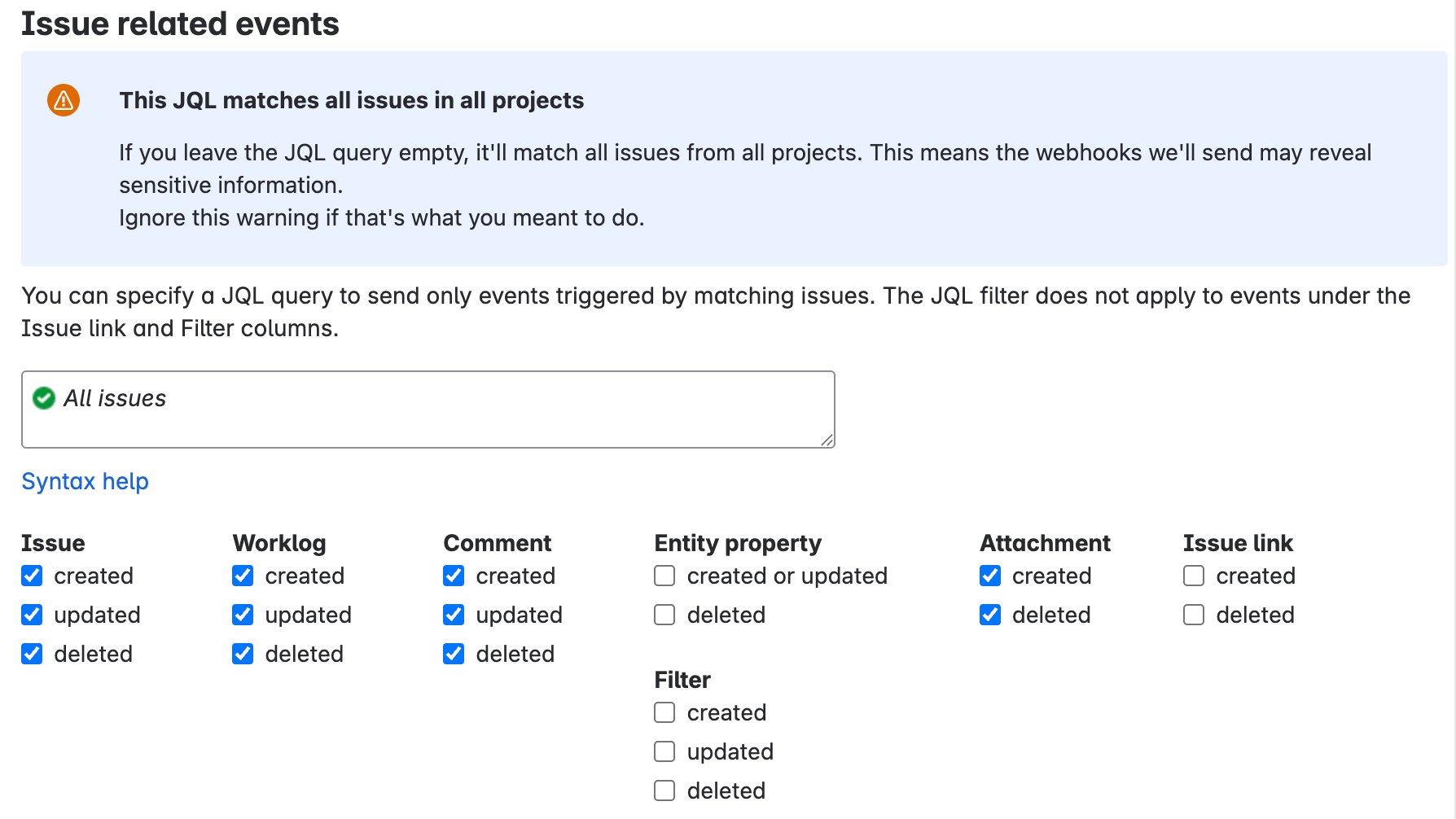

Webhook Di bagian Peristiwa terkait masalah, pilih opsi berikut:

Entity Dibuat Diperbarui Dihapus Masalah Ya Ya Ya Log kerja Ya Ya Ya Komentar Ya Ya Ya Lampiran Ya Tidak Ya

Acara terkait masalah Di bagian Project related events, pilih kotak centang created, updated, dan deleted untuk entitas Project.

Klik Buat.

Pesan error

Tabel berikut menjelaskan pesan error umum, deskripsinya, dan kemungkinan solusinya saat menghubungkan Jira Cloud dengan Gemini Enterprise.

| Kode error | Pesan error | Deskripsi | Pemecahan masalah |

|---|---|---|---|

| JIRA_INVALID_AUTH_1 | Penyiapan OAuth gagal. | Panggilan refresh token mengalami masalah, yang mungkin terkait dengan kredensial, Secret Manager, atau konektivitas. | Detail pengecualian diberikan dalam pesan error lengkap. Kemungkinan penyebab dan solusinya meliputi:

|

| JIRA_INVALID_AUTH_2 | Autentikasi gagal. | Konektor tidak dapat melakukan autentikasi dengan Jira Cloud karena akun pengguna tidak memiliki akses API yang memadai. | Lakukan autentikasi ulang datastore menggunakan kredensial administrator. |

| JIRA_MISSING_PERMISSION_1 | Pengguna non-admin tidak memiliki otorisasi untuk mendapatkan skema keamanan masalah. | Akun pengguna tanpa hak istimewa administrator mencoba mengambil skema keamanan masalah. | Berikan izin administrator yang diperlukan ke akun pengguna. |

| JIRA_MISSING_PERMISSION_2 | Pengguna non-admin tidak dapat memperoleh skema izin. | Akun pengguna tanpa hak istimewa administrator mencoba mengambil skema izin. | Berikan izin administrator yang diperlukan ke akun pengguna. |

| JIRA_MISSING_PERMISSION_3 | Masalah saat mengambil izin project. | Akun pengguna tanpa hak istimewa administrator mencoba mengambil detail project. | Berikan izin administrator yang diperlukan ke akun pengguna. |

| JIRA_IO_CONNECTION | Masalah saat menghubungkan ke Jira. | Konektor gagal terhubung ke instance Jira Cloud Anda, yang menunjukkan ketidakmampuan umum untuk membuat atau mempertahankan komunikasi dengan server Jira. | Verifikasi URL Jira Anda dan periksa silang kredensial autentikasi Anda. Pastikan instance Jira Anda beroperasi dan token API atau cakupan OAuth Anda memberikan izin yang diperlukan. |

| JIRA_INVALID_INSTANCE_ID | Gagal mengambil detail yang diperlukan dari instance Jira Anda. Periksa ID Instance Jira Anda. ID Instance Jira harus berupa UUID. | Sistem gagal mengambil detail yang diperlukan dari instance Jira Anda karena ID instance Jira Cloud yang diberikan tidak valid. ID Instance Jira harus berupa UUID. | Pastikan ID instance yang Anda masukkan adalah UUID yang benar. |

Batasan umum

Untuk data tidak terstruktur, setiap jenis media memiliki batasan yang berbeda. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan data untuk sumber data kustom.

Untuk data terstruktur, setiap dokumen tidak boleh berukuran lebih dari 500 KB.

Peran aplikasi dengan peran spesifik yang tidak kosong tidak dapat diberi izin

Browse projectatau tingkat keamanan.Izin dokumen yang ditentukan oleh kolom kustom pengguna atau kolom kustom grup tidak didukung.

Jira Cloud tidak mengizinkan batasan apa pun pada tingkat log aktivitas.

Jira Cloud tidak mengindeks lampiran PDF yang melebihi 2.000 halaman.

Lampiran yang ditambahkan ke komentar pribadi tidak mewarisi batasan akses (ACL) pada komentar.

Hanya 20 komentar sebelumnya untuk masalah di Jira Cloud yang diambil.

Tabel sprint tidak dapat diproses.

Model pengelolaan pengguna lama tidak didukung untuk integrasi dengan Jira Cloud. Hanya model pengelolaan pengguna terpusat yang didukung. Untuk mengetahui informasi selengkapnya, lihat Panduan penggabungan Organisasi Atlassian.

Langkah berikutnya

Untuk melampirkan penyimpanan data ke aplikasi, buat aplikasi dan pilih penyimpanan data Anda dengan mengikuti langkah-langkah di bagian Membuat aplikasi.

Untuk melihat pratinjau tampilan hasil penelusuran setelah aplikasi dan penyimpanan data Anda disiapkan, lihat Melihat pratinjau hasil penelusuran.

Untuk mengaktifkan pemberitahuan untuk penyimpanan data, lihat Mengonfigurasi pemberitahuan untuk penyimpanan data pihak ketiga.