Esta página descreve como associar o Microsoft Entra ID ao Gemini Enterprise.

Depois de configurar a origem de dados e importar dados pela primeira vez, o armazenamento de dados sincroniza os dados dessa origem com uma frequência que seleciona durante a configuração.Versões suportadas

O conetor do Entra ID suporta todas as versões alojadas do Entra ID através da API Microsoft Graph v1.0.

Antes de começar

Antes de configurar o arquivo de dados e importar dados, tem de obter um ID de cliente e um segredo para autenticação, bem como configurar as autorizações mínimas necessárias para a aplicação. Esta secção fornece informações sobre como concluir estas tarefas.

Configure o controlo de acesso para o Entra ID

Para aplicar o controlo de acesso à origem de dados e proteger os dados no Gemini Enterprise, certifique-se de que configurou o seu fornecedor de identidade.

Obtenha um ID de cliente e um segredo do cliente

Crie uma aplicação do Entra ID:

- Inicie sessão no centro de administração do Microsoft Entra como um administrador e clique em Aplicação.

- Na lista pendente Aplicação, clique em Registos de apps.

- Na página Registos de apps, clique em Novo registo.

- Clique em Adicionar novo registo e faça o seguinte:

- Introduza um nome para a aplicação.

- Em Tipos de contas suportados, selecione Apenas contas no diretório organizacional.

- Em URI de redirecionamento, adicione um URI de redirecionamento Web que aponte para:

https://login.microsoftonline.com/common/oauth2/nativeclient.

- Clique em Registar.

Guardar credenciais:

Na janela da aplicação registada, guarde os seguintes valores para utilização posterior:

- Use o ID da aplicação (cliente) para definir o parâmetro ID de cliente.

- Use o ID do diretório (inquilino) para definir o parâmetro Inquilino do Azure.

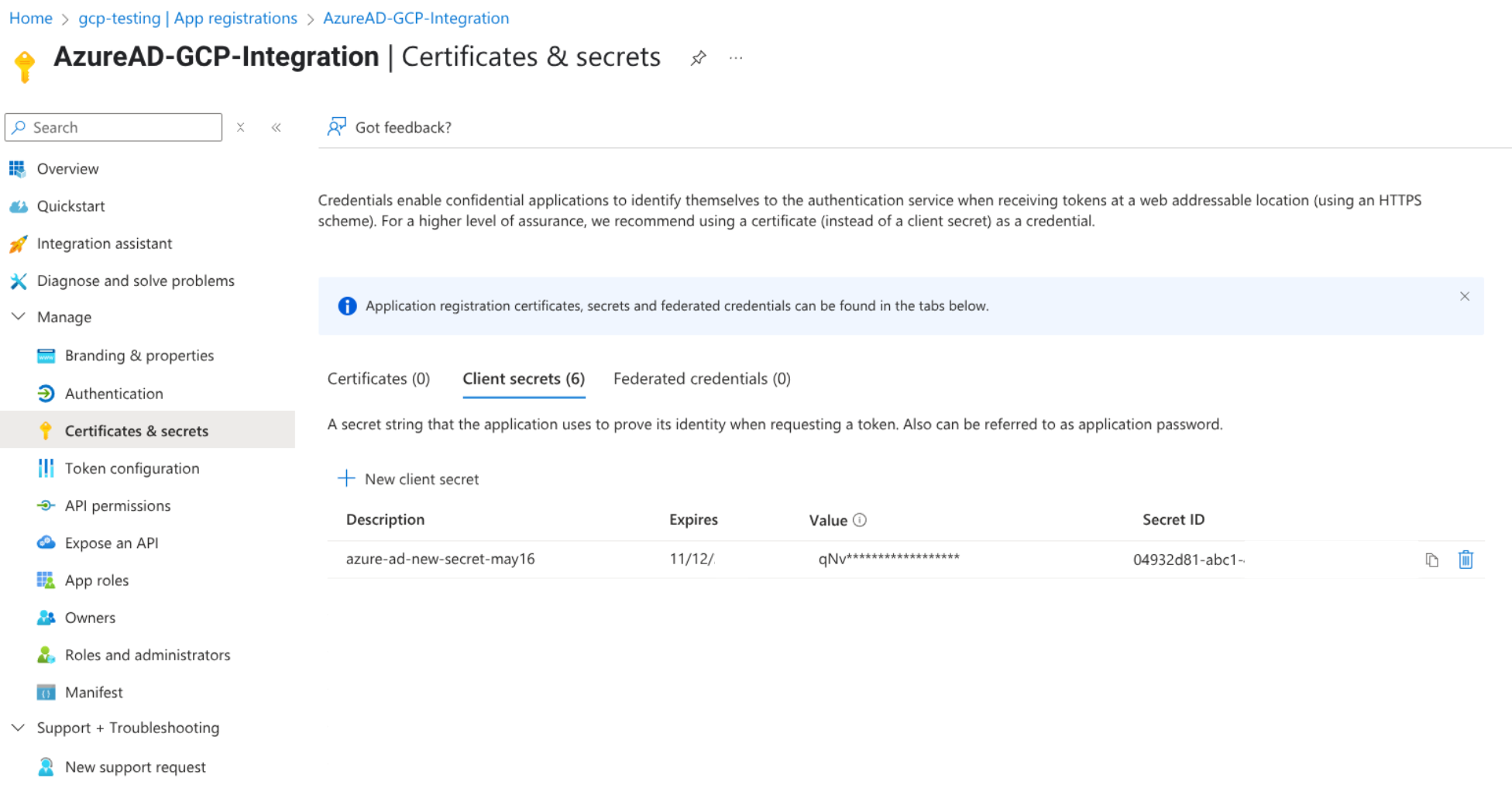

Crie o segredo do cliente:

- Navegue para Certificados e segredos.

- Clique em Novo segredo do cliente e especifique uma duração.

- Guarde o segredo do cliente e copie o valor do segredo do cliente para utilização posterior.

Configure as autorizações mínimas necessárias para a aplicação

- Na janela da aplicação registada, clique em Autorizações da API.

Em Autorizações configuradas, selecione Microsoft Graph e configure as seguintes autorizações:

User.ReadUser.Read.All (Application)

Se quiser carregar

profileCardAttributes, configure as seguintes autorizações:People.Read.All (Application)PeopleSettings.Read.All (Application)PeopleSettings.Read.All (Delegated)

Conceder consentimento do administrador para todas as autorizações adicionadas. É necessário o consentimento de um administrador para usar credenciais do cliente no fluxo de autenticação.

Autorizações mínimas

A tabela seguinte lista as autorizações mínimas necessárias para criar um conector do Entra ID:

| Autorização | Motivo da utilização | Descrição |

|---|---|---|

User.Read |

Carregamento de dados | Ler detalhes da organização durante o estabelecimento da ligação. |

User.Read.All (Application) |

Carregamento de dados | Ler todos os utilizadores na organização. |

People.Read.All (Application) |

Carregamento de dados | Ler todas as informações relevantes sobre pessoas, como contactos, para todos os utilizadores numa organização. |

PeopleSettings.Read.All (Application) |

Carregamento de dados | Ler as configurações do utilizador para todos os utilizadores na organização, como profileCardSettings. |

PeopleSettings.Read.All (Delegated) |

Carregamento de dados | Ler as configurações do utilizador para todos os utilizadores na organização, como profileCardSettings. |

Crie um arquivo de dados do Entra ID

Para usar a Google Cloud consola para sincronizar dados do Entra ID com o Gemini Enterprise , siga estes passos:

Na Google Cloud consola, aceda à página Gemini Enterprise.

No menu de navegação, clique em Armazenamentos de dados.

Clique em Criar arquivo de dados.

Na página Selecione uma origem de dados, desloque a página ou pesquise ID do Entra para associar a sua origem de terceiros.

Em

Definições de autenticação , introduza o ID de cliente e o segredo do cliente.Em

Opções avançadas :- Se necessário, clique em Ativar endereços IP estáticos. Depois de criar o conector, tem de adicionar à lista de autorizações os IPs estáticos registados para que as execuções de sincronização sejam bem-sucedidas.

- Para permitir que o conector obtenha propriedades de extensão, que são usadas para adicionar uma propriedade personalizada a um objeto de diretório, selecione a caixa de verificação Ativar propriedades de extensão.

Se quiser filtrar informações de utilizadores carregadas, forneça um filtro SQL personalizado. O filtro tem de ser uma string SQL válida.

As chaves na string de filtro têm de corresponder aos seguintes campos:

IdemployeeTypeonPremisesSyncEnabledaccountEnabled

Seguem-se exemplos de filtros SQL válidos:

id = 'abc' AND accountEnabled = true employeeType='E' AND onPremisesSyncEnabled= trueNo campo Inquilino do Azure, introduza o ID do inquilino do Azure que obteve quando criou uma aplicação do Entra ID.

Para aplicar um limite de taxa às consultas que o conetor envia para a instância do Entra ID, no campo CPS máx., especifique o número máximo de consultas por segundo. O valor predefinido é 80 QPS.

Clique em Continuar.

Em

Escolha as entidades que quer sincronizar :- Clique em Perfis de utilizadores.

Para filtrar os dados com base em

Idpara a ingestão de dados, clique em Filtrar e, de seguida, faça o seguinte:- Para especificar os dados a incluir no índice de pesquisa, selecione Incluir no índice e, de seguida, especifique a string de filtro no campo Id.

- Para especificar os dados a excluir do índice de pesquisa, selecione Excluir do índice e, de seguida, especifique a string de filtro no campo Id.

- Selecione a frequência da Sincronização completa.

- Clique em Perfis de utilizadores.

Para filtrar os dados com base em

Clique em

Continuar .Em Configure o conetor de dados, selecione uma região para o seu repositório de dados.

Introduza um nome para o conetor de dados.

Clique em Criar. O Gemini Enterprise cria o seu arquivo de dados e apresenta os seus arquivos de dados na página Arquivos de dados.

Se selecionou Ativar endereços IP estáticos em Opções avançadas, veja os endereços IP estáticos registados para o conector e adicione-os à sua lista de autorizações para o Entra ID.

- Aceda à página Armazenamentos de dados e clique no nome do conetor para ver detalhes sobre o mesmo na respetiva página Dados.

- No campo IPs estáticos, clique em Ver e confirmar IPs.

- Copie os endereços IP estáticos do conetor.

- No centro de administração do Microsoft Entra, adicione os endereços IP estáticos a uma localização fidedigna ou com nome numa política de acesso condicional existente. Para mais informações, consulte o artigo Acesso condicional: atribuição de rede.

Verifique o estado do conector

Para verificar o estado do carregamento, aceda à página Armazenamentos de dados e clique no nome do conector para ver os respetivos detalhes na página Dados. O

Estado do conetor muda de A criar para Em execução quando começa a sincronizar dados. Quando o carregamento estiver concluído, o estado muda para Ativo para indicar que a ligação à origem de dados está configurada e a aguardar a próxima sincronização agendada.Consoante o tamanho dos seus dados, a carregamento pode demorar vários minutos ou várias horas.

Quando o estado do conector muda para Ativo, navegue para o separador

Entidade .Clique na entidade userprofiles.

Verifique o número de documentos carregados e confirme que corresponde ao número de utilizadores no Entra ID.

| Nome do campo do esquema do Vertex AI | Nome do atributo do Entra ID |

|---|---|

name.displayName |

Nome a apresentar |

name.familyName |

Apelido |

name.givenName |

Nome próprio |

name.username |

Nome principal do utilizador |

email.value |

|

employeeId |

ID de funcionário |

personId |

|

employeeType |

Tipo de funcionário |

hireDate |

Data de contratação do funcionário |

department |

Departamento |

organizations.jobTitle |

Cargo |

organizations.location |

Localização do Escritório |

Phone |

Telefone da empresa |

managers.email, managers.personId |

Não é um atributo direto (cadeia de gestão do gestor imediato ao gestor de nível superior) |

directManager.personId |

Não é um atributo direto (personId do gestor) |

displayphoto.imagebinary.data |

Imagem do perfil codificada em Base64 |

Se a app Entra ID tiver as autorizações necessárias para carregar atributos personalizados, carrega até 15 atributos do cartão de perfil por registo. Por predefinição, os atributos personalizados não são pesquisáveis.

Configure atributos pesquisáveis

Para tornar os atributos personalizados pesquisáveis, faça o seguinte:

- Na página userprofiles, navegue para o separador Esquema.

- Clique em Edit.

Desmarque os atributos, como a morada, para que não sejam recuperáveis, pesquisáveis nem indexáveis e, de seguida, clique em Guardar.

O botão Editar permanece inativo durante alguns minutos antes de ser reativado.

Quando o botão Editar estiver no estado Ativo, clique em Editar.

Selecione as caixas recuperável, pesquisável e indexável para os atributos personalizados obrigatórios.

Ativar pesquisa.

Clique em Guardar.

Teste o motor de pesquisa

Depois de configurar o motor de pesquisa, teste as respetivas capacidades para verificar se devolve resultados precisos com base no acesso do utilizador.

Ative a app Web:

- Aceda às configurações de integração da app e ative a opção Ativar app Web.

Testar app Web:

Clique em Abrir junto ao link da app Web e inicie sessão como utilizador.

Verifique se os resultados da pesquisa estão restritos a itens acessíveis pelo utilizador.

Pré-visualize resultados de pesquisas de pessoas

Na app de pesquisa, navegue para Pré-visualização e comece a pesquisar na consola quando usar o IdP da Google.

- Em alternativa, navegue para o link fornecido e inicie sessão com o seu IdP para começar a pesquisar.

- Os resultados da pesquisa são apresentados como cartões de pessoas, que mostram detalhes do utilizador, como nome, cargo, email e imagem do perfil.

Clique num cartão de pessoa para ver uma página de perfil detalhada, que inclui o seguinte:

- Nome

- Imagem do perfil

- Cargo

- Departamento

- Cadeia de gestão

- Subordinados diretos

Se os atributos personalizados (propriedades do cartão do perfil) forem carregados e tornados indexáveis, pesquisáveis e recuperáveis:

- A pesquisa por um valor de atributo personalizado devolve apenas perfis de pessoas que contenham esses atributos.

- Os atributos personalizados aparecem nos resultados da pesquisa, mas só podem ser acedidos através da API e não da interface do utilizador do Vertex Search.

Configure o workforce pool para o IdP não pertencente à Google sem SSO

Se os seus funcionários usarem um IdP não pertencente à Google, não tiverem o SSO com a Google ou não forem clientes do Google Workspace, configure um conjunto de colaboradores conforme descrito no artigo [Configure controlos de acesso para origens de dados personalizadas][data-source-access-control] para ativar a pesquisa de funcionários.

O conjunto de colaboradores permite-lhe gerir e autenticar utilizadores de fornecedores de identidade externos, como o Azure ou o Okta, na Google Cloud consola.

Para configurar o seu conjunto de trabalhadores e ativar a app Web para um acesso perfeito dos utilizadores, faça o seguinte:

Crie um workforce pool ao nível da organização Google Cloud seguindo o manual de configuração adequado:

Configure o conjunto de talentos no Gemini Enterprise > Definições para a região onde cria a sua app.

Limites de taxa recomendados

A tabela seguinte apresenta os limites de taxa recomendados com base no número de utilizadores. Os pedidos que excedem os limites são restritos.

| Grupo de quotas | Pedidos por segundo |

|---|---|

| S (menos de 50 utilizadores) | 105 |

| M (50 a 500 utilizadores) | 150 |

| L (mais de 500 utilizadores) | 240 |

Limitações conhecidas

Seguem-se as limitações conhecidas do conetor do Entra ID:

- A sincronização incremental não é suportada.

- As listas de controlo de acesso (LCAs) não são suportadas. Todos os utilizadores estão acessíveis em toda a organização.

- Se adicionar um projeto a um perímetro do VPC Service Controls depois de criar uma associação, a execução da sincronização do conetor falha com o seguinte erro:

Connector is blocked due to the project being added to the VPC-SC perimeter. Please re-create the data store.Recrie o repositório de dados para lhe permitir funcionar dentro do perímetro do VPC Service Controls.

Mensagens de erro

A tabela seguinte apresenta as mensagens de erro que pode receber quando usa o conetor do Microsoft Entra ID:

| Mensagem de erro | Descrição | Resolução de problemas |

|---|---|---|

| Authorization_RequestDenied Privilégios insuficientes para concluir a operação. | A conta de utilizador não contém os âmbitos necessários para ler dados. | Faculte os âmbitos necessários à conta de utilizador usada para criar a associação. |

| Não foi possível obter informações do token OAuth | A credencial do cliente fornecida ao configurar o conetor é inválida. | Valide o seguinte:

|

| O conector está bloqueado porque o projeto foi adicionado ao perímetro do VPC-SC. Recrie o arquivo de dados. | O conetor foi criado antes de o projeto ser adicionado a um perímetro dos VPC Service Controls. | Recrie o repositório de dados para permitir que funcione dentro do perímetro dos VPC Service Controls. |

Passos seguintes

Para anexar o seu arquivo de dados a uma app, crie uma app e selecione o seu arquivo de dados seguindo os passos em Criar uma app.

Para pré-visualizar o aspeto dos resultados da pesquisa depois de configurar a app e o arquivo de dados, consulte o artigo Obtenha resultados da pesquisa.