Cette page explique comment connecter Microsoft Entra ID à Gemini Enterprise.

Une fois que vous avez configuré votre source de données et importé des données pour la première fois, le datastore synchronise les données de cette source à la fréquence que vous avez sélectionnée lors de la configuration.Versions compatibles

Le connecteur Entra ID est compatible avec toutes les versions hébergées d'Entra ID via l'API Microsoft Graph v1.0.

Avant de commencer

Avant de configurer votre datastore et d'importer des données, vous devez obtenir un ID client et un secret pour l'authentification, et configurer les autorisations minimales requises pour l'application. Cette section explique comment effectuer ces tâches.

Configurer le contrôle des accès pour Entra ID

Pour appliquer le contrôle des accès aux sources de données et sécuriser les données dans Gemini Enterprise, assurez-vous d'avoir configuré votre fournisseur d'identité.

Établir un ID client et un code secret du client

Créez une application Entra ID :

- Connectez-vous au Centre d'administration Microsoft Entra en tant qu'administrateur, puis cliquez sur Application.

- Dans la liste déroulante Application, cliquez sur Inscriptions d'applications.

- Sur la page Inscriptions d'applications, cliquez sur Nouvelle inscription.

- Cliquez sur Ajouter une inscription, puis procédez comme suit :

- Saisissez un nom pour l'application.

- Sous Types de comptes compatibles, sélectionnez Comptes dans l'annuaire organisationnel uniquement.

- Sous URI de redirection, ajoutez un URI de redirection Web pointant vers

https://login.microsoftonline.com/common/oauth2/nativeclient.

- Cliquez sur S'inscrire.

Enregistrez les identifiants :

Dans la fenêtre de l'application inscrite, enregistrez les valeurs suivantes pour une utilisation ultérieure :

- Utilisez l'ID application (client) pour définir le paramètre ID client.

- Utilisez l'ID d'annuaire (locataire) pour définir le paramètre Locataire Azure.

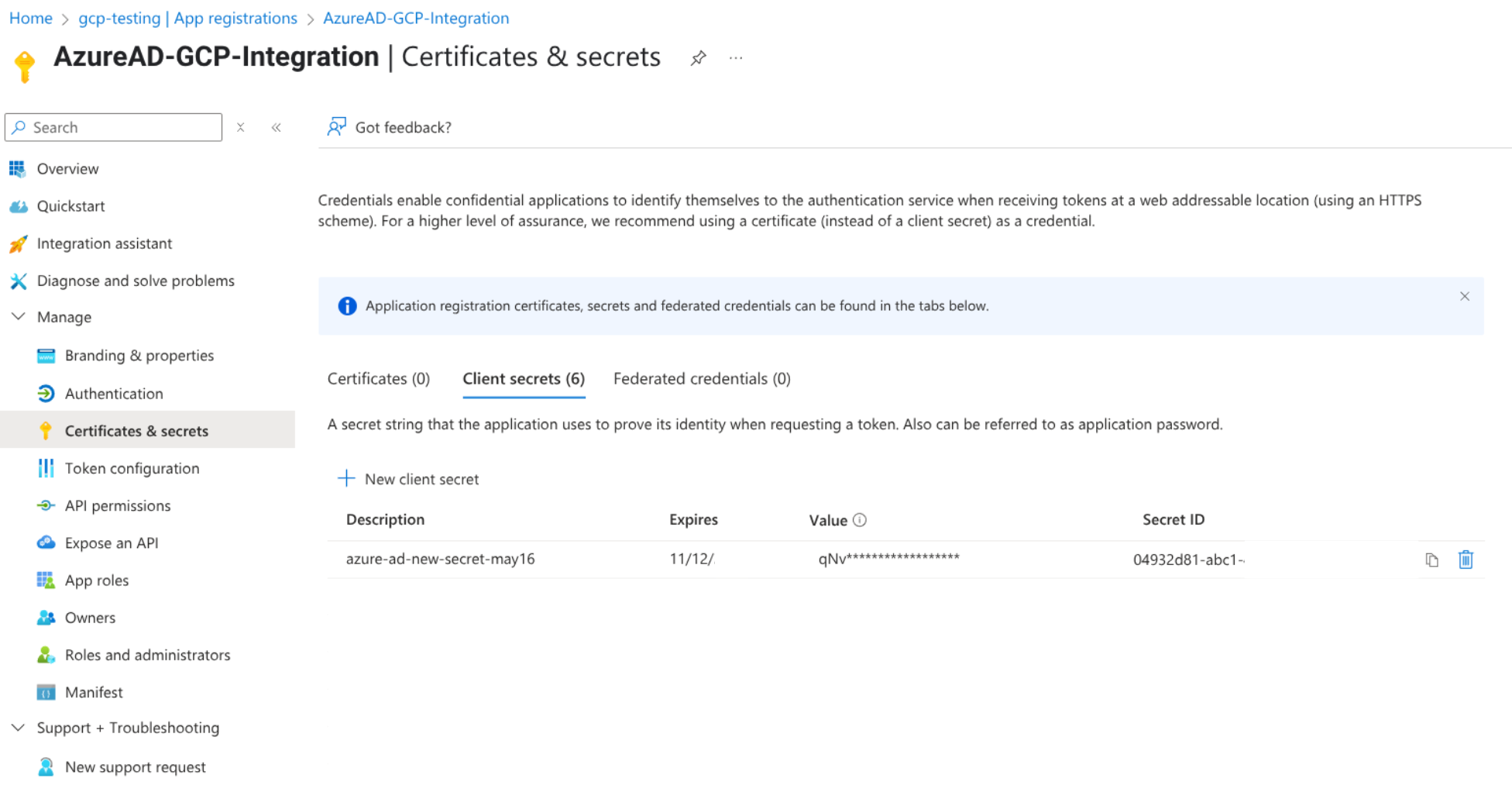

Créez un code secret du client :

- Accédez à Certificats et secrets.

- Cliquez sur Nouveau code secret du client, puis indiquez une durée.

- Enregistrez le code secret du client et copiez sa valeur pour pouvoir l'utiliser ultérieurement.

Configurer les autorisations minimales requises pour l'application

- Dans la fenêtre de l'application inscrite, cliquez sur Autorisations d'API.

Sous Autorisations configurées, sélectionnez Microsoft Graph et configurez les autorisations suivantes :

User.ReadUser.Read.All (Application)

Si vous souhaitez ingérer

profileCardAttributes, configurez les autorisations suivantes :People.Read.All (Application)PeopleSettings.Read.All (Application)PeopleSettings.Read.All (Delegated)

Accordez le consentement administrateur pour toutes les autorisations ajoutées. Le consentement d'un administrateur est requis pour utiliser des identifiants client dans le flux d'authentification.

Autorisations minimales

Le tableau suivant liste les autorisations minimales requises pour créer un connecteur Entra ID :

| Autorisation | Motif d'utilisation | Description |

|---|---|---|

User.Read |

Ingestion de données | Lire les informations sur l'organisation lors de l'établissement de la connexion |

User.Read.All (Application) |

Ingestion de données | Lire tous les utilisateurs de l'organisation. |

People.Read.All (Application) |

Ingestion de données | Lire toutes les informations sur les personnes concernées, comme les contacts, pour tous les utilisateurs d'une organisation. |

PeopleSettings.Read.All (Application) |

Ingestion de données | Lire les configurations utilisateur pour tous les utilisateurs de l'organisation, telles que profileCardSettings. |

PeopleSettings.Read.All (Delegated) |

Ingestion de données | Lire les configurations utilisateur pour tous les utilisateurs de l'organisation, telles que profileCardSettings. |

Créer un datastore Entra ID

Pour synchroniser les données d'Entra ID avec Gemini Enterprise à l'aide de la console Google Cloud :

Dans la console Google Cloud , accédez à la page Gemini Enterprise.

Dans le menu de navigation, cliquez sur Datastores.

Cliquez sur Créer un datastore.

Sur la page Sélectionner une source de données, faites défiler la page ou recherchez Entra ID pour connecter votre source tierce.

Sous

Paramètres d'authentification , saisissez l'ID client et le code secret du client.Sous

Options avancées :- Si nécessaire, cliquez sur Activer les adresses IP statiques. Après avoir créé le connecteur, vous devez ajouter les adresses IP statiques enregistrées à la liste d'autorisation pour que les synchronisations aboutissent.

- Pour permettre au connecteur de récupérer les propriétés d'extension qui sont utilisées pour ajouter une propriété personnalisée à un objet de répertoire, cochez la case Activer les propriétés d'extension.

Si vous souhaitez filtrer les informations ingérées sur les utilisateurs, définissez un filtre SQL personnalisé. Le filtre doit être une chaîne SQL valide.

Les clés de la chaîne de filtre doivent correspondre aux champs suivants :

IdemployeeTypeonPremisesSyncEnabledaccountEnabled

Voici des exemples de filtres SQL valides :

id = 'abc' AND accountEnabled = true employeeType='E' AND onPremisesSyncEnabled= trueDans le champ Locataire Azure, saisissez l'ID de locataire Azure que vous avez obtenu lorsque vous avez créé une application Entra ID.

Pour appliquer une limite de débit aux requêtes envoyées par le connecteur à l'instance Entra ID, spécifiez le nombre maximal de requêtes par seconde dans le champ RPS max.. La valeur par défaut est 80 QPS.

Cliquez sur Continuer.

Sous

Sélectionner les entités à synchroniser :- Cliquez sur Profils utilisateur.

Pour filtrer les données en fonction de

Idpour l'ingestion de données, cliquez sur Filtrer, puis procédez comme suit :- Pour spécifier les données à inclure dans l'index de recherche, sélectionnez Inclure dans l'index, puis spécifiez la chaîne de filtre dans le champ ID.

- Pour spécifier les données à exclure de l'index de recherche, sélectionnez Exclure de l'index, puis spécifiez la chaîne de filtre dans le champ ID.

- Sélectionnez la fréquence de synchronisation complète.

- Cliquez sur Profils utilisateur.

Pour filtrer les données en fonction de

Cliquez sur

Continuer .Dans Configurer votre connecteur de données, sélectionnez une région pour votre datastore.

Attribuez un nom à votre connecteur de données.

Cliquez sur Créer. Gemini Enterprise crée votre datastore et l'affiche sur la page Datastores.

Si vous avez sélectionné Activer les adresses IP statiques sous Options avancées, consultez les adresses IP statiques enregistrées pour le connecteur et ajoutez-les à votre liste d'autorisation pour Entra ID.

- Accédez à la page Datastores, puis cliquez sur le nom de votre connecteur pour afficher des informations détaillées à son sujet sur la page Données.

- Dans le champ Adresses IP statiques, cliquez sur Afficher et confirmer les adresses IP.

- Copiez les adresses IP statiques du connecteur.

- Dans le centre d'administration Microsoft Entra, ajoutez les adresses IP statiques à un emplacement nommé ou de confiance dans une stratégie d'accès conditionnel existante. Pour en savoir plus, consultez Accès conditionnel : attribution de réseau.

Vérifier l'état du connecteur

Pour vérifier l'état de l'ingestion, accédez à la page Datastores, puis cliquez sur le nom de votre connecteur pour afficher des informations détaillées sur la page Données. L'

état du connecteur passe de En cours de création à En cours d'exécution lorsqu'il commence à synchroniser les données. Une fois l'ingestion terminée, l'état devient Actif pour indiquer que la connexion à votre source de données est configurée et qu'elle attend la prochaine synchronisation planifiée.Selon la taille de vos données, l'ingestion peut prendre de quelques minutes ou plusieurs heures.

Lorsque l'état du connecteur passe à Actif, accédez à l'onglet

Entité .Cliquez sur l'entité userprofiles.

Vérifiez le nombre de documents ingérés et assurez-vous qu'il correspond au nombre d'utilisateurs dans Entra ID.

| Nom du champ de schéma Vertex AI | Nom de l'attribut Entra ID |

|---|---|

name.displayName |

Nom à afficher |

name.familyName |

Nom |

name.givenName |

Prénom |

name.username |

Nom principal de l'utilisateur |

email.value |

Adresse e-mail |

employeeId |

ID d'employé |

personId |

|

employeeType |

Type d'employé |

hireDate |

Date d'embauche de l'employé |

department |

Département |

organizations.jobTitle |

Intitulé de poste |

organizations.location |

Adresse professionnelle |

Phone |

Numéro de téléphone professionnel |

managers.email, managers.personId |

Attribut indirect (chaîne hiérarchique allant du responsable direct à l'administrateur de niveau supérieur) |

directManager.personId |

Attribut direct (personId du responsable) |

displayphoto.imagebinary.data |

Photo de profil encodée en base64 |

Si l'application Entra ID dispose des autorisations requises pour ingérer des attributs personnalisés, elle peut ingérer jusqu'à 15 attributs de fiche de profil par enregistrement. Par défaut, les attributs personnalisés ne peuvent pas faire l'objet d'une recherche.

Configurer les attributs pouvant être recherchés

Pour inclure les attributs personnalisés dans l'index de recherche :

- Sur la page userprofiles, accédez à l'onglet Schéma.

- Cliquez sur Modifier.

Désélectionnez les attributs (comme adresse) pour qu'ils ne soient plus récupérables, inclus dans l'index de recherche et indexables, puis cliquez sur Enregistrer.

Le bouton Modifier reste inactif pendant quelques minutes avant de se réactiver.

Lorsque le bouton Modifier est à l'état Actif, cliquez sur Modifier.

Cochez les cases Récupérable, Inclus dans l'index de recherche et Indexable pour les attributs personnalisés requis.

Activez la recherche.

Cliquez sur Enregistrer.

Tester le moteur de recherche

Après avoir configuré votre moteur de recherche, testez ses capacités pour vérifier s'il renvoie des résultats précis en fonction de l'accès des utilisateurs.

Activez l'application Web :

- Accédez aux configurations d'intégration d'application et activez l'option Activer l'application Web.

Tester l'application Web :

Cliquez sur Ouvrir à côté du lien vers l'application Web, puis connectez-vous en tant qu'utilisateur.

Vérifiez que les résultats de recherche sont limités aux éléments accessibles par l'utilisateur.

Prévisualiser les résultats de recherche de contacts

Dans l'application de recherche, accédez à Prévisualiser et commencez à effectuer des recherches dans la console lorsque vous utilisez un IdP Google.

- Vous pouvez également accéder au lien fourni et vous connecter avec votre IdP pour commencer votre recherche.

- Les résultats de recherche s'affichent sous forme de fiches de personnes, qui contiennent des informations sur les utilisateurs, telles que leur nom, leur fonction, leur adresse e-mail et leur photo de profil.

Cliquez sur une fiche de personne pour afficher une page de profil détaillée, qui inclut les informations suivantes :

- Nom

- Photo de profil

- Fonction

- Service

- Chaîne de gestion

- Personnes sous votre responsabilité

Si des attributs personnalisés (propriétés de fiche de profil) sont ingérés et rendus indexables, consultables et récupérables :

- La recherche par valeur d'attribut personnalisé ne renvoie que les profils de personnes contenant ces attributs.

- Les attributs personnalisés apparaissent dans les résultats de recherche, mais ne sont accessibles que via l'API, et non via l'interface utilisateur Vertex Search.

Configurer le pool d'employés pour un fournisseur d'identité non Google sans SSO

Si vos employés utilisent un IdP autre que Google, n'ont pas l'authentification unique avec Google ou ne sont pas clients Google Workspace, configurez un pool d'identités de charge de travail comme décrit dans [Configurer les contrôles d'accès pour les sources de données personnalisées][data-source-access-control] pour activer la recherche d'employés.

Le pool d'employés vous permet de gérer et d'authentifier les utilisateurs de fournisseurs d'identité externes, tels qu'Azure ou Okta, dans la console Google Cloud .

Pour configurer votre pool de personnel et activer l'application Web afin de permettre aux utilisateurs d'y accéder facilement, procédez comme suit :

Créez un pool d'employés au niveau de l'organisation dans Google Cloud en suivant le manuel de configuration approprié :

Configurez le pool d'employés dans Gemini Enterprise > Paramètres pour la région dans laquelle vous créez votre application.

Limites de débit recommandées

Le tableau suivant répertorie les limites de débit recommandées en fonction du nombre d'utilisateurs. Les requêtes qui dépassent les limites sont limitées.

| Groupe de quotas | Requêtes par seconde |

|---|---|

| S (moins de 50 utilisateurs) | 105 |

| M (50 à 500 utilisateurs) | 150 |

| L (plus de 500 utilisateurs) | 240 |

Limitations connues

Voici les limites connues du connecteur Entra ID :

- La synchronisation incrémentielle n'est pas disponible.

- Les listes de contrôle d'accès (LCA) ne sont pas prises en charge. Tous les utilisateurs sont accessibles dans l'ensemble de l'organisation.

- Si vous ajoutez un projet à un périmètre VPC Service Controls après avoir créé une connexion, l'exécution de la synchronisation du connecteur échoue et l'erreur suivante s'affiche :

Connector is blocked due to the project being added to the VPC-SC perimeter. Please re-create the data store.Recréez le data store pour qu'il fonctionne dans le périmètre VPC Service Controls.

Messages d'erreur

Le tableau suivant liste les messages d'erreur que vous pouvez recevoir lorsque vous utilisez le connecteur Entra ID :

| Message d'erreur | Description | Dépannage |

|---|---|---|

| Authorization_RequestDenied Privilèges insuffisants pour effectuer l'opération. | Le compte utilisateur ne contient pas les autorisations requises pour lire les données. | Fournissez les scopes requis au compte utilisateur utilisé pour créer la connexion. |

| Échec de la récupération des informations sur le jeton OAuth | Les identifiants client fournis lors de la configuration du connecteur ne sont pas valides. | Vérifiez les points suivants :

|

| Le connecteur est bloqué, car le projet a été ajouté au périmètre VPC-SC. Veuillez recréer le datastore. | Le connecteur a été créé avant l'ajout du projet à un périmètre VPC Service Controls. | Recréez le data store pour qu'il puisse fonctionner dans le périmètre VPC Service Controls. |

Étapes suivantes

Pour associer votre data store à une application, créez une application et sélectionnez votre data store en suivant les étapes décrites dans Créer une application.

Pour prévisualiser l'apparence de vos résultats de recherche une fois votre application et votre data store configurés, consultez Obtenir des résultats de recherche.