默认情况下,Gemini Enterprise 会对静态客户内容进行加密。Gemini Enterprise 会为您处理加密,您无需执行任何其他操作。此选项称为“Google 默认加密”。

如果您想要控制加密密钥,则可以将 Cloud KMS 中客户管理的加密密钥 (CMEK) 与集成 CMEK 的服务(包括 Gemini Enterprise)搭配使用。使用 Cloud KMS 密钥时,您可以控制其保护级别、位置、轮替时间表、使用和访问权限以及加密边界。 使用 Cloud KMS 还可让您查看审核日志和控制密钥生命周期。 这样您就可以在 Cloud KMS 中控制和管理用于保护数据的对称密钥加密密钥 (KEK),而不是由 Google 拥有和管理这些密钥。

使用 CMEK 设置资源后,访问 Gemini Enterprise 资源的体验与使用 Google 默认加密功能类似。如需详细了解加密选项,请参阅客户管理的加密密钥 (CMEK)。

Gemini Enterprise 中 Cloud KMS 的限制

Gemini Enterprise 中的 CMEK (Cloud KMS) 密钥存在以下限制:

- 已应用于数据存储区的密钥无法更改。

- 密钥注册后,无法从数据存储区中取消注册或移除。

- 您必须使用美国或欧盟多区域数据存储区和应用(而非全球数据存储区和应用)。 如需详细了解多区域和数据驻留,包括使用非全球位置的相关限制,请参阅位置。

如果您需要为项目注册多个密钥,请与您的 Google 客户支持团队联系,申请增加 CMEK 配置的配额,并说明您需要多个密钥的原因。

搭配使用外部密钥管理器 (EKM) 与 CMEK 的功能已正式发布,但仅限加入许可名单的客户使用。如需将 EKM 与 CMEK 搭配使用,请与您的 Google 客户支持团队联系。

将 EKM 或 HSM 与 CMEK 搭配使用时,存在以下限制:

用于加密和解密调用的 EKM 和 HSM 配额应至少有 1,000 QPM 的余量。如需了解如何查看配额,请参阅查看 Cloud KMS 配额。

如果使用 EKM,密钥必须在任何时长超过 30 秒的时间窗口内有 90% 以上的时间可访问。如果密钥在此时间段内无法访问,则可能会对索引编制和搜索新鲜度产生负面影响。

如果出现结算问题、持续性配额不足问题或持续性无法访问问题超过 12 小时,服务会自动关闭与 EKM 或 HSM 密钥相关联的 CmekConfig。

- 在向项目注册密钥之前创建的数据存储区无法受到该密钥的保护。

对于具有多个数据存储区的应用,如果一个数据存储区使用 CMEK 配置,则所有其他数据存储区也必须使用相同的 CMEK 配置。

第三方连接器的单区域密钥不支持密钥轮替。如果您停用或销毁用于保护与第三方连接器关联的数据存储区的密钥版本,该连接器将停止工作。

密钥轮替与分析不兼容。 如果您为数据存储区轮换密钥,使用该数据存储区的应用将不再显示分析。

- 第一方连接器不符合 CMEK 标准,但 BigQuery 和 Cloud Storage 的“一次性导入”和“定期”数据存储区除外。

- 您无法使用 Terraform 为 Gemini Enterprise 配置 CMEK。

准备工作

请确保您满足以下前提条件:

创建多区域对称 Cloud KMS 密钥。请参阅 Cloud KMS 文档中的创建密钥环和创建密钥。

将轮替周期设置为永不(手动轮替)。

对于位置,选择多区域,然后从下拉菜单中选择 europe 或 us。

如果您使用第三方连接器,请创建三个单区域对称 Cloud KMS 密钥。否则为可选。

将轮替周期设置为永不(手动轮替)。

对于位置,选择区域。

从位置下拉菜单中选择下表中的单个区域。 在为第三方连接器注册 Cloud KMS 密钥时,您需要拥有所有这三个密钥。

us single-regionseurope single-regionsus-east1europe-west1us-central1europe-west4us-west1europe-north1

密钥的 CryptoKey Encrypter/Decrypter IAM 角色 (

roles/cloudkms.cryptoKeyEncrypterDecrypter) 已授予 Discovery Engine 服务代理。 服务代理账号的电子邮件地址采用以下格式:service-PROJECT_NUMBER@gcp-sa-discoveryengine.iam.。 如需了解如何向服务代理添加角色,请参阅授予或撤消单个角色。已向 Cloud Storage 服务代理授予密钥的 CryptoKey Encrypter/Decrypter IAM 角色 (

roles/cloudkms.cryptoKeyEncrypterDecrypter)。如果未授予此角色,则受 CMEK 保护的数据存储区的数据导入将失败,因为 Discovery Engine 无法创建导入所需的受 CMEK 保护的临时存储桶和目录。在完成本页上的密钥注册说明之前,请勿创建任何您希望由密钥管理的数据存储区或应用。

注册 Cloud KMS 密钥

如需使用 CMEK 加密数据,您必须注册多区域密钥。(可选)如果您的数据需要单区域密钥(例如,在使用第三方连接器时),您需要注册单区域密钥。

注册多区域 Cloud KMS 密钥

准备工作

为此,您需要确保实现以下各项安排:

相应区域尚未受到密钥的保护。如果已通过 REST 命令为相应区域注册密钥,则以下程序会失败。如需确定某个位置的 Gemini Enterprise 中是否存在有效密钥,请参阅查看 Cloud KMS 密钥。

您具有 Discovery Engine Admin (

roles/discoveryengine.admin) 角色。

过程

REST

如需为 Gemini Enterprise 注册您自己的密钥,请按以下步骤操作:

使用要注册的密钥调用

UpdateCmekConfig方法。curl -X PATCH \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d '{"kmsKey":"projects/KMS_PROJECT_ID/locations/KMS_LOCATION/keyRings/KEY_RING/cryptoKeys/KEY_NAME"}' \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID?set_default=SET_DEFAULT"替换以下内容:

KMS_PROJECT_ID:包含密钥的项目的 ID。项目编号无效。KMS_LOCATION:密钥的多区域:us或europe。KEY_RING:包含密钥的密钥环的名称。KEY_NAME:密钥的名称。PROJECT_ID:包含数据存储区的项目的 ID。LOCATION:数据存储区的多区域:us或eu。CMEK_CONFIG_ID:为 CmekConfig 资源设置唯一 ID,例如default_cmek_config。SET_DEFAULT:设置为true可将相应密钥用作在多区域中创建的后续数据存储区的默认密钥。

可选:记录该方法返回的

name值,然后按照获取有关长时间运行的操作的详细信息中的说明查看操作何时完成。注册密钥通常需要几分钟的时间。

操作完成后,相应多区域中的新数据存储区将受到该密钥的保护。如需了解有关创建数据存储区的一般信息,请参阅应用和数据存储区简介。

控制台

过程

如需为 Gemini Enterprise 注册您自己的密钥,请按以下步骤操作:

在 Google Cloud 控制台中,前往 Gemini Enterprise 页面。

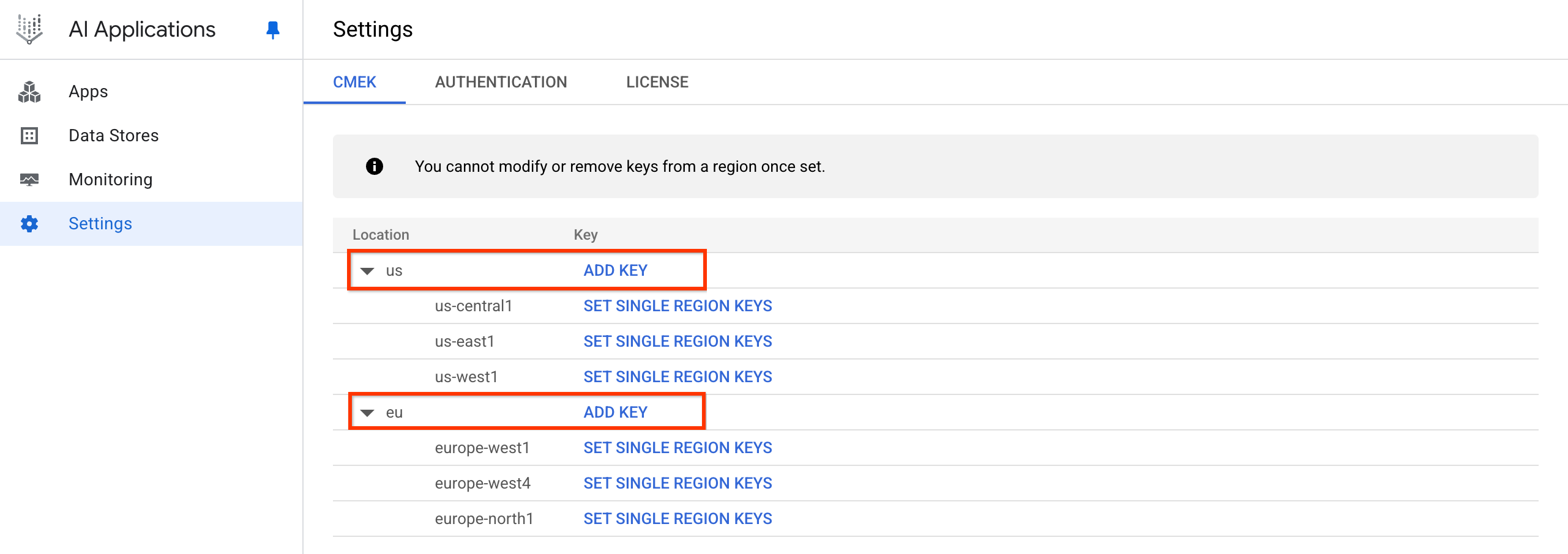

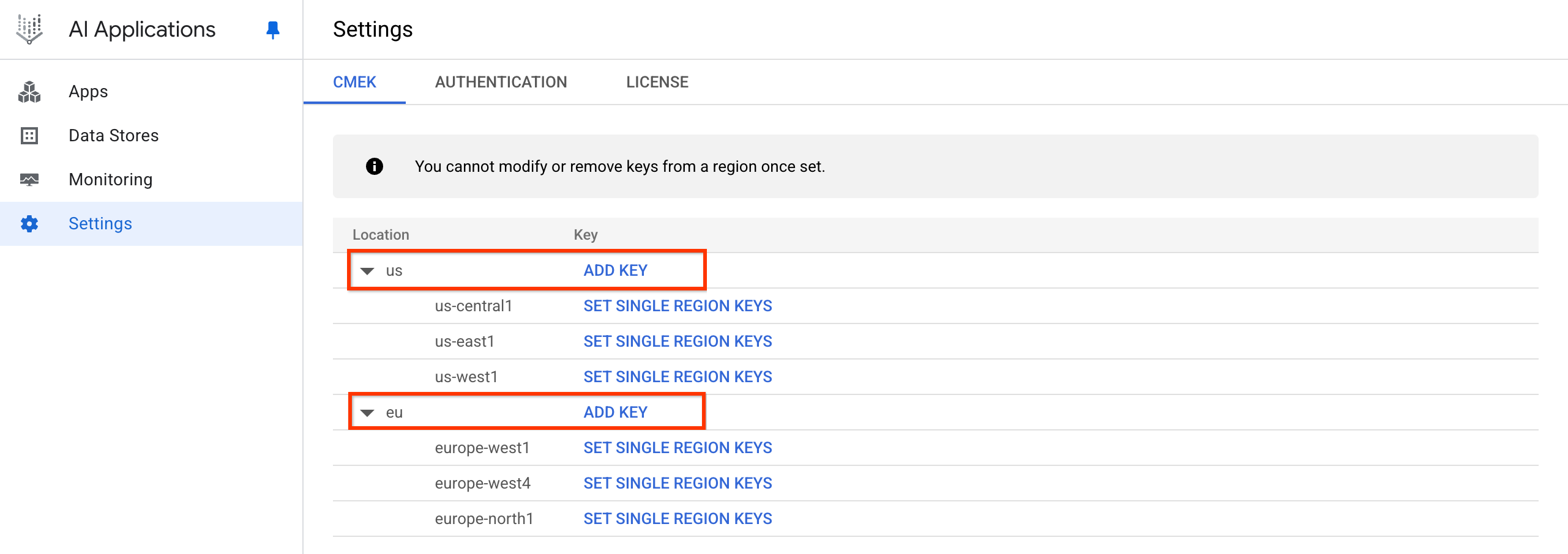

点击设置,然后选择 CMEK 标签页。

点击 us 或 eu 位置的添加密钥。

点击“添加密钥”。 点击选择 Cloud KMS 密钥下拉菜单,然后选择相应密钥。

如果密钥位于其他项目中,请点击切换项目,点击您的项目名称,输入您创建的密钥的名称,然后选择该密钥。

如果您知道密钥的资源名称,请点击手动输入,粘贴密钥资源名称,然后点击保存。

依次点击确定 > 保存。

此命令会注册您的密钥,并创建一个名为 default_cmek_config 的 CmekResource。

提取的数据可能需要过几个小时才会显示在搜索结果中。

为第三方连接器注册单区域 Cloud KMS 密钥

REST

如需为 Gemini Enterprise 注册您自己的密钥,请按以下步骤操作:

使用要注册的密钥调用

UpdateCmekConfig方法。curl -X PATCH \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d '{"kmsKey":"projects/KMS_PROJECT_ID/locations/KMS_LOCATION/keyRings/KEY_RING/cryptoKeys/KEY_NAME"}' \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID?set_default=SET_DEFAULT"替换以下内容:

KMS_PROJECT_ID:包含密钥的项目的 ID。项目编号无效。KMS_LOCATION:密钥的多区域:us或europe。KEY_RING:包含密钥的密钥环的名称。KEY_NAME:密钥的名称。PROJECT_ID:包含数据存储区的项目的 ID。LOCATION:数据存储区的多区域:us或eu。CMEK_CONFIG_ID:为 CmekConfig 资源设置唯一 ID,例如default_cmek_config。SET_DEFAULT:设置为true可将该密钥用作在多区域中创建的后续数据存储区的默认密钥。

可选:记录该方法返回的

name值,然后按照获取有关长时间运行的操作的详细信息中的说明查看操作何时完成。注册密钥通常需要几分钟的时间。

操作完成后,相应多区域中的新数据存储区将受到该密钥的保护。如需了解有关创建数据存储区的一般信息,请参阅应用和数据存储区简介。

如果您使用第三方连接器,并希望使用自己的密钥保护第三方数据,请按如下方式创建三个额外的单区域密钥:

curl -X PATCH \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d '{ "kmsKey":"projects/KMS_PROJECT_ID/locations/KMS_LOCATION/keyRings/KEY_RING/cryptoKeys/KEY_NAME", "singleRegionKeys": [ \ {"kmsKey": "projects/KMS_PROJECT_ID/locations/REGION_1/keyRings/KEY_RING_1/cryptoKeys/KEY_NAME_1"}, \ {"kmsKey": "projects/KMS_PROJECT_ID/locations/REGION_2/keyRings/KEY_RING_2/cryptoKeys/KEY_NAME_2"}, \ {"kmsKey": "projects/KMS_PROJECT_ID/locations/REGION_3/keyRings/KEY_RING_3/cryptoKeys/KEY_NAME_3"} \ ] \ }' \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID?set_default=SET_DEFAULT"替换以下内容:

KMS_PROJECT_ID:包含密钥的项目的 ID。项目编号无效。设置

REGION值:REGION_1:对于eu位置,请将此项设置为europe-west1;对于us位置,请将此项设置为us-east1。REGION_2:对于eu位置,请将此项设置为europe-west4;对于us位置,请将此项设置为us-central1。REGION_3:对于eu位置,请将此项设置为europe-north1;对于us位置,请将此项设置为us-west1。

KEY_RING:包含密钥的密钥环的名称。KEY_NAME:多区域密钥的名称。LOCATION:数据存储区的多区域:us或eu。PROJECT_ID:包含数据存储区的项目的 ID。CMEK_CONFIG_ID:设置为 CmekConfig 资源的 ID。使用与第 1 步中相同的值,例如default_cmek_config。SET_DEFAULT:设置为true可将该密钥用作在多区域中创建的后续数据存储区的默认密钥。

控制台

准备工作

确保相应区域尚未受到密钥保护。如果已通过 REST 命令为区域注册密钥,则以下程序会失败。

如需确定某个位置是否存在有效密钥,请参阅查看 Cloud KMS 密钥。

过程

使用 Gemini Enterprise 第三方连接器时,如需注册自己的密钥,请按以下步骤操作:

在 Google Cloud 控制台中,前往 Gemini Enterprise 页面。

点击设置,然后选择 CMEK 标签页。

点击美国或欧盟地区的添加密钥。

点击“添加密钥”。 点击选择 Cloud KMS 密钥下拉菜单,然后选择密钥。

如果密钥位于其他项目中,请点击切换项目,点击您的项目名称,输入您创建的密钥的名称,然后选择该密钥。

如果您知道密钥的资源名称,请点击手动输入,粘贴密钥资源名称,然后点击保存。

依次点击确定 > 保存。

这会注册您的密钥,并创建一个名为

default_cmek_config的 CmekResource。

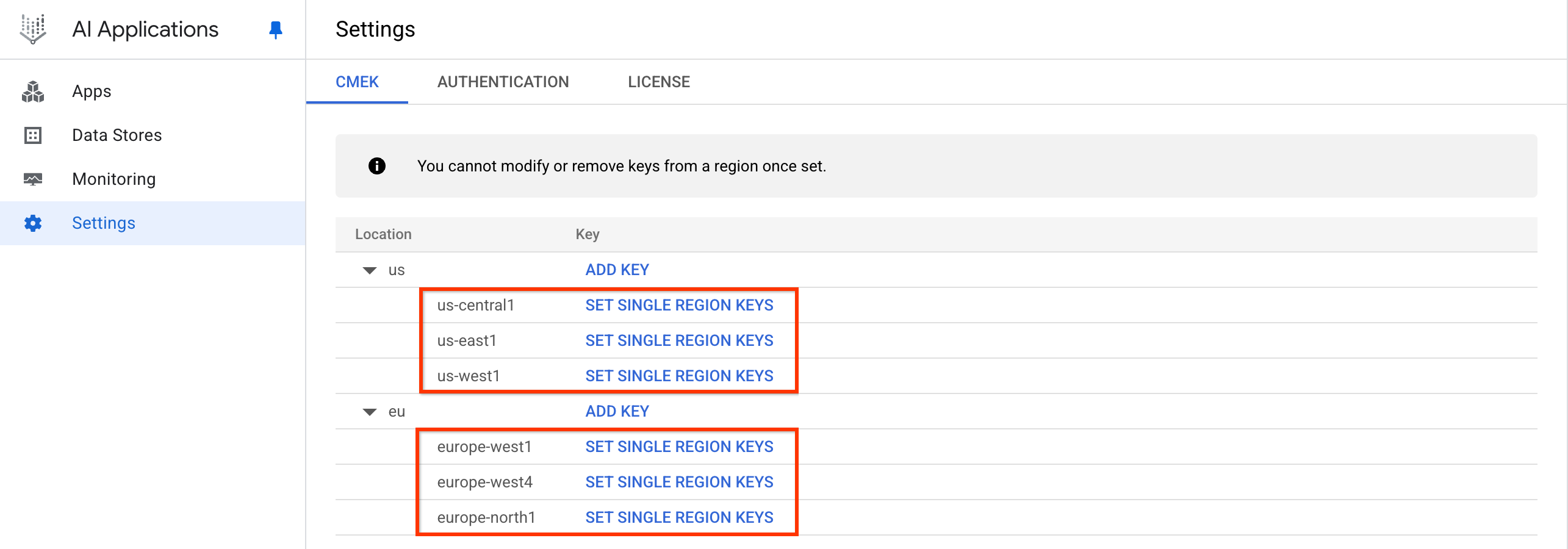

如果您要连接第三方数据源,请点击设置单区域密钥。

点击“设置单区域密钥”。 点击选择 Cloud KMS 密钥下拉菜单,然后为每个区域选择密钥。

如果密钥位于其他项目中,请点击切换项目,点击您的项目名称,输入您创建的密钥的名称,然后选择该密钥。

如果您知道密钥的资源名称,请点击手动输入,粘贴密钥资源名称,然后点击保存。

点击保存。

此命令会在名为

default_cmek_config的 CmekResource 中注册单区域密钥。

提取的数据可能需要过几个小时才会显示在搜索结果中。

查看 Cloud KMS 密钥

如需查看 Gemini Enterprise 的注册密钥,请执行以下操作之一:

如果您有 CmekConfig 资源名称,请调用

GetCmekConfig方法:curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID"替换以下内容:

LOCATION:数据存储区的多区域:us或eu。PROJECT_ID:包含数据的项目的 ID。CMEK_CONFIG_ID:CmekConfig 资源的 ID。如果您使用控制台注册了密钥,则 ID 为default_cmek_config。

以下是 curl 调用和响应的示例:

$ curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" "https://us-discoveryengine.googleapis.com/v1/projects/my-ai-app-project-123/locations/us/cmekConfigs/default_cmek_config"

{ "name": "projects/my-ai-app-project-123/locations/us/cmekConfigs/default_cmek_config", "kmsKey": "projects/key-project-456/locations/us/keyRings/my-key-ring/cryptoKeys/my-key" "state": "ACTIVE" "isDefault": true }如果您没有 CmekConfig 资源名称,请调用

ListCmekConfigs方法:curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs"替换以下内容:

LOCATION:数据存储区的多区域:us或eu。PROJECT_ID:包含数据的项目的 ID。

以下是 curl 调用和响应的示例:

$ curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" "https://us-discoveryengine.googleapis.com/v1/projects/my-ai-app-project-123/locations/us/cmekConfigs"

{ "cmek_configs": [ { "name": "projects/my-ai-app-project-123/locations/us/cmekConfigs/default_cmek_config", "kmsKey": "projects/key-project-456/locations/us/keyRings/my-key-ring/cryptoKeys/my-key" "state": "ACTIVE" "isDefault": true } ] }

取消注册 Cloud KMS 密钥

如需从 Gemini Enterprise 中取消注册密钥,请按以下步骤操作:

使用要取消注册的 CmekConfig 资源名称调用

DeleteCmekConfig方法。curl -X DELETE \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID"替换以下内容:

LOCATION:数据存储区的多区域:us或eu。PROJECT_ID:包含数据存储区的项目的 ID。CMEK_CONFIG_ID:CmekConfig 资源的 ID。如果您使用控制台注册了密钥,则 ID 为default_cmek_config。

以下是 curl 调用和响应的示例:

$ curl -X DELETE -H "Authorization: Bearer $(gcloud auth print-access-token)" "https://us-discoveryengine.googleapis.com/v1/projects/my-ai-app-project-123/locations/us/cmekConfigs/default_cmek_config" { "name": "projects/my-ai-app-project-123/locations/us/operations/delete-cmek-config-56789", "metadata": { "@type": "type.googleapis.com/google.cloud.discoveryengine.v1.DeleteCmekConfigMetadata" } }可选:记录该方法返回的

name值,然后按照获取长时间运行的操作的详细信息中的说明查看操作何时完成。删除密钥通常需要几分钟的时间。

验证数据存储区是否受密钥保护

在注册密钥后创建的数据存储区会受到该密钥的保护。如果您想确认特定数据存储区是否受您的密钥保护,请按以下步骤操作:

在数据存储区上运行以下 curl 命令:

curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -H "x-goog-user-project: PROJECT_ID" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/collections/default_collection/dataStores/DATA_STORE_ID"替换以下内容:

LOCATION:数据存储区的多区域:us或eu。PROJECT_ID:包含数据存储区的项目的 ID。DATA_STORE_ID:数据存储区的 ID。

curl 调用示例如下所示:

curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" -H "Content-Type: application/json" -H "x-goog-user-project: my-ai-app-project-123" "https://us-discoveryengine.googleapis.com/v1/projects/my-ai-app-project-123/locations/us/collections/default_collection/dataStores/my-data-store-1"

查看命令的输出:如果输出中包含

cmekConfig字段,并且kmsKey字段显示您注册的密钥,则表示数据存储区受该密钥保护。示例响应如下所示:

{ "name": "projects/969795412903/locations/us/collections/default_collection/dataStores/my-data-store-1", "displayName": "my-data-store-1", "industryVertical": "GENERIC", "createTime": "2023-09-05T21:20:21.520552Z", "solutionTypes": [ "SOLUTION_TYPE_SEARCH" ], "defaultSchemaId": "default_schema", "cmekConfig": { "name": "projects/969795412903/locations/us/collections/default_collection/dataStores/my-data-store-1/cmekConfigs/default_cmek_config", "kmsKey": "projects/my-ai-app-project-123/locations/us/keyRings/my-key-ring/cryptoKeys/my-key" } }

受 Cloud KMS 密钥保护的其他数据

除了数据存储区中的数据之外,您的密钥还可以保护 Gemini Enterprise 持有的其他类型的应用自有核心信息,例如在搜索并跟进期间生成的会话数据。如果与应用关联的数据存储区受 CMEK 保护,则此类核心信息也会受 CMEK 保护。

虽然您无法运行特定命令来验证会话是否受到保护,但如果您运行验证数据存储区是否受到密钥保护命令,并在 cmekConfig 资源中看到密钥,则表示会话数据受到保护。

轮替 Cloud KMS 密钥

轮替密钥时,您会创建新的密钥版本,并将新版本设置为主版本。在停用原始版本的密钥之前,请先启用该密钥一段时间。这样,可能正在使用旧密钥的任何长时间运行的操作都有时间完成。

以下流程简要介绍了轮替 Gemini Enterprise 数据存储区密钥的步骤。如需了解有关轮替密钥的一般信息,请参阅 Cloud KMS 指南中的密钥轮替。

重要提示:请勿轮换与推荐应用或任何需要分析的应用相关联的数据存储区中的密钥,也不要轮换用于第三方连接器的单区域密钥。请参阅 Gemini Enterprise 中 Cloud KMS 的限制。

重新注册密钥。为此,请重复注册 Cloud KMS 密钥的第 1 步。

如需执行以下操作,请参阅 Cloud KMS 指南的管理密钥部分中的说明:

创建新密钥版本,启用该版本并将其设为主要版本。

将旧密钥版本保持启用状态。

大约一周后,停用旧密钥版本,并确保一切正常运行。

在稍后的某个日期,当您确定停用旧密钥版本不会造成任何问题时,可以销毁旧密钥版本。

如果 Cloud KMS 密钥已停用或已撤消

如果密钥被停用或密钥的权限被撤消,数据存储区会在 15 分钟内停止提取数据和传送数据。不过,重新启用密钥或恢复权限需要很长时间。数据存储区最多可能需要 24 小时才能恢复提供数据。

因此,除非必要,否则请勿停用密钥。在数据存储区中停用和启用密钥是一项耗时的操作。例如,如果反复在停用和启用之间切换密钥,数据存储区将需要很长时间才能达到受保护状态。停用密钥并立即重新启用密钥可能会导致停机数天,因为系统会先从数据存储区停用密钥,然后再重新启用密钥。