Le regole firewall Virtual Private Cloud (VPC) si applicano a una singola rete VPC. Per avere un controllo più preciso sul traffico inviato o ricevuto dalle istanze di macchine virtuali (VM) nella tua rete VPC, puoi utilizzare i tag di rete o gli account di servizio nelle regole firewall VPC. Tuttavia, le regole firewall VPC presentano le seguenti limitazioni:

Nessuna modifica batch: le regole firewall VPC vengono applicate in base a ciascuna regola e devono essere modificate singolarmente, il che può essere inefficiente.

Controllo Identity and Access Management (IAM) limitato: i tag di rete non offrono i controlli IAM robusti necessari per una segmentazione rigorosa del traffico.

Per risolvere i limiti delle regole firewall VPC, Cloud Next Generation Firewall supporta policy firewall di rete globali e regionali. Puoi definire e applicare policy firewall di rete a più reti VPC in più regioni. Queste policy supportano anche i tag sicuri regolati da IAM, che consentono di applicare un controllo granulare a livello di VM per una microsegmentazione sicura e affidabile di tutti i tipi di traffico di rete.

Per saperne di più, consulta Vantaggi della migrazione delle regole firewall VPC a un criterio firewall di rete.

Per controllare l'accesso alla tua rete VPC, puoi eseguire la migrazione delle regole firewall VPC esistenti a un criterio firewall di rete globale per sfruttare le funzionalità dei criteri firewall di rete.

Vantaggi della migrazione delle regole firewall VPC a un criterio firewall di rete

Un criterio firewall di rete offre un'esperienza firewall coerente in tutta la gerarchia delle risorseGoogle Cloud e offre numerosi vantaggi operativi rispetto alle regole firewall VPC.

Fornisce un controllo granulare della sicurezza e dell'accesso utilizzando i tag gestiti da IAM. Google Cloud Consente di collegare tag separati a ogni interfaccia di rete di una VM. In base ai tag, puoi definire le regole dei criteri firewall per limitare l'accesso non autorizzato alle risorse e al traffico dei carichi di lavoro. In questo modo, ottieni un controllo più preciso delle tue risorse, il che contribuisce a garantire un ambiente self-service con privilegi minimi per ogni gruppo di utenti o applicazione. Le regole firewall VPC utilizzano i tag di rete, che non supportano il controllo dell'accesso IAM.

Consente la gestione semplificata delle regole. I criteri firewall di rete supportano la modifica batch, che consente di modificare più regole all'interno di un singolo criterio. Le regole firewall VPC operano solo a livello di singola regola.

Semplifica le operazioni. I criteri firewall di rete supportano l'utilizzo di funzionalità come oggetti di nome di dominio completo (FQDN), oggetti di geolocalizzazione, rilevamento delle minacce, prevenzione delle intrusioni e gruppi di indirizzi. Le regole firewall VPC non supportano queste funzionalità avanzate.

Supporta la residenza dei dati flessibile. I criteri firewall di rete possono essere applicati a più regioni o a una singola regione di una rete. Le regole firewall VPC possono essere applicate solo a livello globale.

Strumento di migrazione delle regole firewall VPC

Lo strumento di migrazione delle regole firewall VPC può eseguire automaticamente la migrazione delle regole firewall VPC a un criterio firewall di rete globale. Lo strumento è un'utilità a riga di comando a cui puoi accedere utilizzando Google Cloud CLI.

Specifiche

Lo strumento di migrazione crea una policy firewall di rete globale, converte le regole firewall VPC esistenti in regole della policy firewall e aggiunge le nuove regole alla policy.

Se due o più regole firewall VPC hanno la stessa priorità, lo strumento di migrazione aggiorna automaticamente le priorità delle regole per evitare sovrapposizioni. A una regola con un'azione

denyviene assegnata una priorità più elevata rispetto a una regola con un'azioneallow. Durante l'aggiornamento delle priorità, lo strumento conserva la sequenza relativa delle regole firewall VPC originali.Ad esempio, se hai quattro regole firewall VPC con priorità

1000e una quinta regola con priorità2000, lo strumento di migrazione assegna un numero di priorità univoco alle prime quattro regole con la sequenza1000,1001,1002e1003. Alla quinta regola con priorità2000viene assegnata una nuova priorità univoca pari a1004. In questo modo, le nuove priorità delle prime quattro regole sono superiori a quelle di tutte le regole con priorità inferiore a1000.Se le regole firewall VPC contengono dipendenze, come tag di rete o account di servizio, lo strumento di migrazione può sfruttare i tag gestiti da IAM che fungono da sostituzione di questi tag di rete e account di servizio.

Se la tua rete VPC contiene regole firewall VPC e criteri firewall di rete associati, lo strumento di migrazione sposta le regole firewall VPC compatibili e le regole dei criteri firewall di rete nei nuovi criteri firewall di rete globali.

Lo strumento di migrazione conserva le impostazioni di logging delle regole firewall VPC esistenti. Se una regola firewall VPC ha la registrazione attivata, lo strumento di migrazione la mantiene attiva. Se la registrazione è disattivata, lo strumento di migrazione la mantiene disattivata.

Lo strumento di migrazione genera solo la policy firewall di rete globale. Lo strumento non elimina le regole firewall VPC esistenti né associa il nuovo criterio firewall di rete globale alla rete VPC richiesta. Devi associare manualmente il criterio firewall di rete globale alla rete VPC richiesta, quindi rimuovere l'associazione tra le regole firewall VPC e la rete VPC.

Dopo aver associato la policy firewall di rete globale alla rete VPC richiesta, puoi disattivare le regole firewall VPC se le regole della policy nella policy firewall di rete globale funzionano come previsto.

Se necessario, puoi associare la nuova policy firewall di rete globale e le regole firewall VPC alla stessa rete VPC perché le regole vengono applicate in base all'ordine di valutazione di policy e regole. Tuttavia, ti consigliamo di disabilitare le regole firewall VPC.

Scenari di migrazione

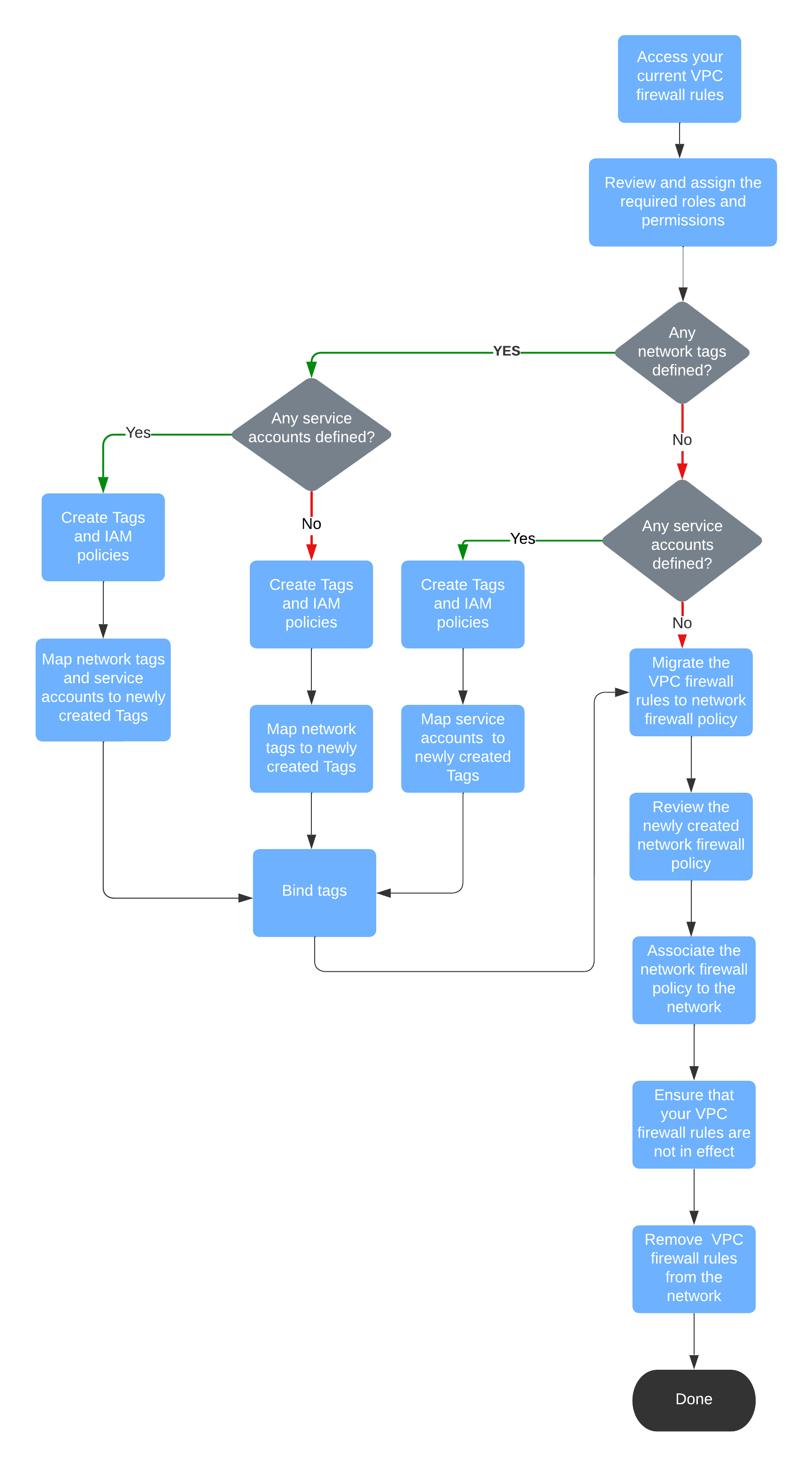

Considera i seguenti scenari quando esegui la migrazione delle regole firewall VPC a un criterio firewall di rete globale:

- Le regole firewall VPC non contengono tag di rete o account di servizio.

- Le regole firewall VPC contengono tag di rete o account di servizio di destinazione oppure entrambi.

Il seguente diagramma mostra il flusso di lavoro di migrazione per le combinazioni di configurazione precedenti. Scegli il flusso di lavoro che corrisponde ai requisiti della tua rete.

Passaggi successivi

- Esegui la migrazione delle regole firewall VPC che non utilizzano tag di rete e service account

- Esegui la migrazione delle regole firewall VPC che utilizzano tag di rete e service account