Les règles de pare-feu du cloud privé virtuel (VPC) s'appliquent à un seul réseau VPC. Pour un contrôle plus précis du trafic envoyé ou reçu par les instances de machines virtuelles (VM) de votre réseau VPC, vous pouvez utiliser des tags réseau ou des comptes de service dans les règles de pare-feu VPC. Toutefois, les règles de pare-feu VPC présentent les limites suivantes :

Pas de modification groupée : les règles de pare-feu VPC sont appliquées par règle et doivent être modifiées individuellement, ce qui peut s'avérer inefficace.

Commandes IAM (Identity and Access Management) limitées : les tags réseau n'offrent pas les commandes IAM renforcées nécessaires à la segmentation stricte du trafic.

Pour contourner les limites des règles de pare-feu VPC, Cloud Next Generation Firewall est compatible avec les stratégies de pare-feu réseau mondiales et régionales. Vous pouvez définir et appliquer des stratégies de pare-feu réseau à plusieurs réseaux VPC dans plusieurs régions. Ces règles sont également compatibles avec les tags sécurisés gérés par IAM, qui vous permettent d'appliquer un contrôle précis au niveau de la VM pour une microsegmentation sécurisée et fiable de tous les types de trafic réseau.

Pour en savoir plus, consultez la section Avantages de la migration des règles de pare-feu VPC vers une stratégie de pare-feu réseau.

Pour contrôler l'accès à votre réseau VPC, vous pouvez migrer vos règles de pare-feu VPC existantes vers une stratégie de pare-feu réseau mondiale afin de profiter des fonctionnalités des stratégies de pare-feu réseau.

Avantages de la migration des règles de pare-feu VPC vers une stratégie de pare-feu réseau

Une stratégie de pare-feu réseau offre une expérience de pare-feu cohérente dans la hiérarchie des ressourcesGoogle Cloud et offre de nombreux avantages opérationnels par rapport aux règles de pare-feu VPC.

Fournit une sécurité et contrôle des accès précis à l'aide de tags gérés par IAM. Google Cloud vous permet d'associer des tags distincts à chaque interface réseau d'une VM. En fonction des tags, vous pouvez définir vos règles de stratégie de pare-feu pour limiter l'accès non autorisé à vos ressources et au trafic de charge de travail. Vous bénéficiez ainsi d'un niveau de contrôle plus précis sur vos ressources, ce qui contribue à garantir un environnement en libre-service suivant le principe du moindre privilège pour chaque groupe d'utilisateurs ou application. Les règles de pare-feu VPC utilisent des tags réseau, qui ne sont pas compatibles avec le contrôle des accès IAM.

Permet de simplifier la gestion des règles. Les stratégies de pare-feu réseau acceptent les modifications groupées, ce qui vous permet de modifier plusieurs règles au sein d'une même stratégie. Les règles de pare-feu VPC ne fonctionnent qu'au niveau de chaque règle.

Facilité d'utilisation. Les stratégies de pare-feu réseau sont compatibles avec l'utilisation de fonctionnalités telles que les objets de nom de domaine complet, les objets de géolocalisation, la détection des menaces, la prévention des intrusions et les groupes d'adresses. Les règles de pare-feu VPC ne sont pas compatibles avec ces fonctionnalités avancées.

Compatible avec la résidence flexible des données. Les stratégies de pare-feu réseau peuvent être appliquées à plusieurs régions ou à une seule région d'un réseau. Les règles de pare-feu VPC ne peuvent être appliquées que globalement.

Outil de migration des règles de pare-feu VPC

L'outil de migration des règles de pare-feu VPC peut migrer automatiquement les règles de pare-feu VPC vers une stratégie de pare-feu réseau mondiale. Il s'agit d'un utilitaire de ligne de commande auquel vous pouvez accéder à l'aide de la Google Cloud CLI.

Spécifications

L'outil de migration crée une stratégie de pare-feu réseau mondiale, convertit les règles de pare-feu VPC existantes en règles de stratégie de pare-feu et ajoute les nouvelles règles à la stratégie.

Si au moins deux règles de pare-feu VPC ont la même priorité, l'outil de migration met automatiquement à jour les priorités des règles afin d'éviter tout chevauchement. Une règle ayant une action

denydispose d'une priorité plus élevée qu'une règle ayant une actionallow. Lors de la mise à jour des priorités, l'outil conserve la séquence relative des règles de pare-feu VPC d'origine.Par exemple, si vous avez quatre règles de pare-feu VPC avec une priorité de

1000et une cinquième règle dont la priorité est2000, l'outil de migration attribue un numéro de priorité unique aux quatre premières règles par la séquence suivante :1000,1001,1002et1003. La cinquième règle dont la priorité est2000se voit attribuer une nouvelle priorité unique de1004. Cela garantit que les nouvelles priorités des quatre premières règles sont supérieures à celles de toutes les règles dont la priorité est inférieure à1000.Si vos règles de pare-feu VPC contiennent des dépendances, telles que des tags réseau ou des comptes de service, l'outil de migration peut exploiter les tags gérés par IAM qui remplacent ces tags réseau et ces comptes de service.

Si votre réseau VPC contient des règles de pare-feu VPC et une stratégie de pare-feu réseau associée, l'outil de migration déplace les règles de pare-feu VPC compatibles et les règles de stratégie de pare-feu réseau vers la nouvelle stratégie de pare-feu réseau mondiale.

L'outil de migration conserve les paramètres des journaux des règles de pare-feu VPC existantes. Si la journalisation est activée pour une règle de pare-feu VPC, l'outil de migration la conserve. Si la journalisation est désactivée, l'outil de migration la maintient désactivée.

L'outil de migration génère uniquement la stratégie de pare-feu réseau mondiale. L'outil ne supprime pas les règles de pare-feu VPC existantes et n'associe pas la nouvelle stratégie de pare-feu réseau mondiale au réseau VPC requis. Vous devez associer manuellement la stratégie de pare-feu réseau mondiale au réseau VPC requis, puis supprimer l'association entre les règles de pare-feu VPC et le réseau VPC.

Après avoir associé la stratégie de pare-feu réseau mondiale au réseau VPC requis, vous pouvez désactiver les règles de pare-feu VPC si les règles de la stratégie de pare-feu réseau mondiale fonctionnent comme prévu.

Si nécessaire, vous pouvez associer la nouvelle stratégie de pare-feu réseau mondiale et les règles de pare-feu VPC au même réseau VPC, car les règles sont appliquées conformément à l'ordre d'évaluation des stratégies et des règles. Cependant, nous vous recommandons de désactiver les règles de pare-feu VPC.

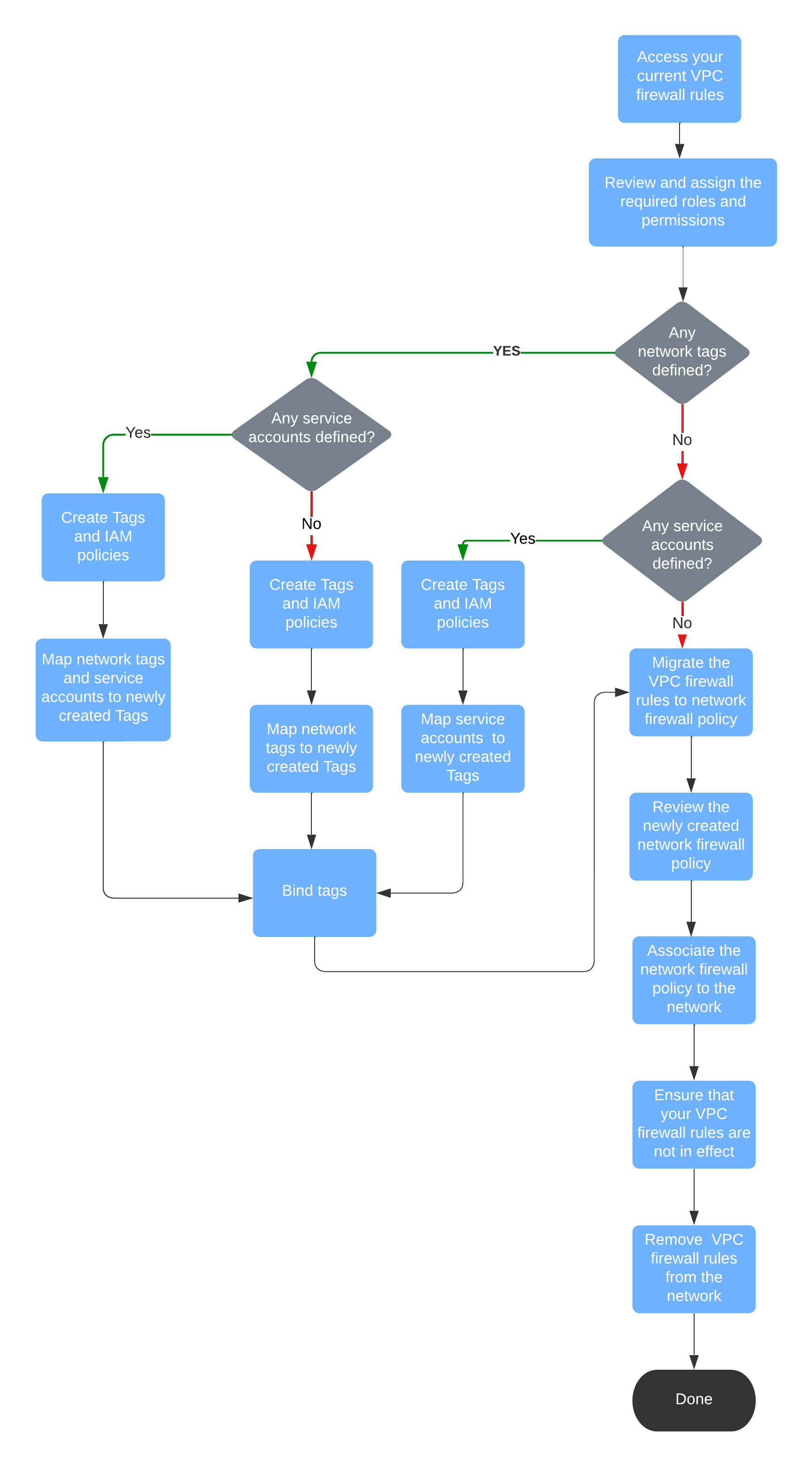

Scénarios de migration

Tenez compte des scénarios suivants lorsque vous migrez vos règles de pare-feu VPC vers une stratégie de pare-feu réseau mondiale :

- Les règles de pare-feu VPC ne contiennent pas de tags réseau ni de comptes de service.

- Les règles de pare-feu VPC contiennent des tags réseau ou des comptes de service cibles, ou les deux.

Le schéma suivant illustre le workflow de migration pour les combinaisons de configurations précédentes. Choisissez le workflow correspondant aux exigences de votre configuration réseau.

Étapes suivantes

- Migrer des règles de pare-feu VPC qui n'utilisent pas de tags réseau et de comptes de service

- Migrer des règles de pare-feu VPC qui utilisent des tags réseau et des comptes de service