Las reglas de firewall de la nube privada virtual (VPC) se aplican a una sola red de VPC. Para tener un control más preciso sobre el tráfico que envían o reciben las instancias de máquina virtual (VM) en la red de VPC, puedes usar etiquetas de red o cuentas de servicio en las reglas de firewall de VPC. Sin embargo, las reglas de firewall de VPC tienen las siguientes limitaciones:

No se editan por lotes: Las reglas de firewall de VPC se aplican por reglas y deben editarse de forma individual, lo que puede ser ineficiente.

Control de Identity and Access Management limitada (IAM): Las etiquetas de red no ofrecen los controles de IAM sólidos necesarios para una segmentación de tráfico estricta.

Para abordar las limitaciones de las reglas de firewall de VPC, Cloud Next Generation Firewall admite políticas de firewall de red globales y regionales. Puedes definir y aplicar políticas de firewall de red a varias redes de VPC en varias regiones. Estas políticas también admiten etiquetas seguras administradas por IAM que te permiten aplicar un control detallado a nivel de la VM para una microsegmentación segura y confiable de todos los tipos de tráfico de red.

Para obtener más información, consulta Beneficios de migrar las reglas de firewall de VPC a una política de firewall de red.

Para controlar el acceso a tu red de VPC, puedes migrar las reglas de firewall de VPC existentes a una política de firewall de red global y aprovechar las capacidades de las políticas de firewall de red.

Beneficios de migrar las reglas de firewall de VPC a una política de firewall de red

Una política de firewall de red ofrece una experiencia de firewall coherente en toda la jerarquía de recursos deGoogle Cloud y ofrece varios beneficios operativos sobre las reglas de firewall de VPC.

Proporciona seguridad detallada y control de acceso con el uso de etiquetas controladas por IAM. Google Cloud Te permite adjuntar etiquetas independientes a cada interfaz de red de una VM. Según las etiquetas, puedes definir las reglas de la política de firewall para restringir el acceso no autorizado a los recursos y el tráfico de carga de trabajo. Por lo tanto, obtienes un nivel mayor de control sobre tus recursos, lo que ayuda a garantizar un entorno de autoservicio con privilegio mínimo para cada grupo de usuarios o aplicación. Las reglas de firewall de VPC usan etiquetas de red, que no son compatibles con el control de acceso de IAM.

Habilita la administración de reglas simplificada. Las políticas de firewall de red admiten la edición por lotes, lo que te permite editar varias reglas dentro de una sola política. Las reglas de firewall de VPC operan solo a nivel de regla.

Proporciona facilidad de operaciones. Las políticas de firewall de red admiten el uso de funciones, como objetos de nombre de dominio completamente calificados (FQDN), objetos de ubicación geográfica, detección de amenazas, prevención de intrusiones, y grupos de direcciones. Las reglas de firewall de VPC no son compatibles con estas funciones avanzadas.

Admite la residencia flexible de datos. Las políticas de firewall de red se pueden aplicar a varias regiones o a una sola región de una red. Las reglas de firewall de VPC solo se pueden aplicar de forma global.

Herramienta de migración de reglas de firewall de VPC

La herramienta de migración de reglas de firewall de VPC puede migrar automáticamente las reglas de firewall de VPC a una política de firewall de red global. La herramienta es una utilidad de línea de comandos a la que puedes acceder a través de Google Cloud CLI.

Especificaciones

La herramienta de migración crea una política de firewall de red global, convierte las reglas de firewall de VPC existentes en reglas de políticas de firewall y agrega las reglas nuevas a la política.

Si dos o más reglas de firewall de VPC tienen la misma prioridad, la herramienta de migración actualiza de forma automática las prioridades de las reglas para evitar cualquier superposición. Una regla con una acción

denytiene una prioridad mayor que una regla con una acciónallow. Mientras se actualizan las prioridades, la herramienta conserva la secuencia relativa de las reglas de firewall de VPC originales.Por ejemplo, si tienes cuatro reglas de firewall de VPC con una prioridad de

1000y una quinta regla con una prioridad de2000, la herramienta de migración asigna un número de prioridad único a las primeras cuatro reglas con la secuencia:1000,1001,1002y1003. La quinta regla con una prioridad de2000tiene asignada una nueva prioridad única de1004. Esto garantiza que las prioridades nuevas para las primeras cuatro reglas sean superiores a las de todas las reglas con prioridad inferior a1000.Si tus reglas de firewall de VPC contienen dependencias, como etiquetas de red o cuentas de servicio, la herramienta de migración puede aprovechar las etiquetas administradas por IAM que sirven como reemplazo de esas etiquetas de red y cuentas de servicio.

Si tu red de VPC contiene reglas de firewall de VPC y una política de firewall de red asociada, la herramienta de migración mueve las reglas de firewall de VPC compatibles y las reglas de políticas de firewall de red a la nueva política de firewall de red global.

La herramienta de migración conserva la configuración de registro de las reglas de firewall de VPC existentes. Si una regla de firewall de VPC tiene activado el registro, la herramienta de migración lo mantiene activado. Si el registro está desactivado, la herramienta de migración lo mantiene desactivado.

La herramienta de migración solo genera la política de firewall de red global. La herramienta no borra las reglas de firewall de VPC existentes ni asocia la nueva política de firewall de red global con la red de VPC requerida. Debes asociar de forma manual la política de firewall de red global con la red de VPC requerida y, luego, quitar la asociación entre las reglas de firewall de VPC y la red de VPC.

Después de asociar la política de firewall de red global con la red de VPC requerida, puedes inhabilitar las reglas de firewall de VPC si las reglas de la política en la política de firewall de red global funcionan según lo previsto.

Si es necesario, puedes asociar la nueva política de firewall de red global y las reglas de firewall de VPC a la misma red de VPC, ya que las reglas se aplican según el orden de evaluación de políticas y reglas. Sin embargo, te recomendamos inhabilitar las reglas de firewall de VPC.

Situaciones de migración

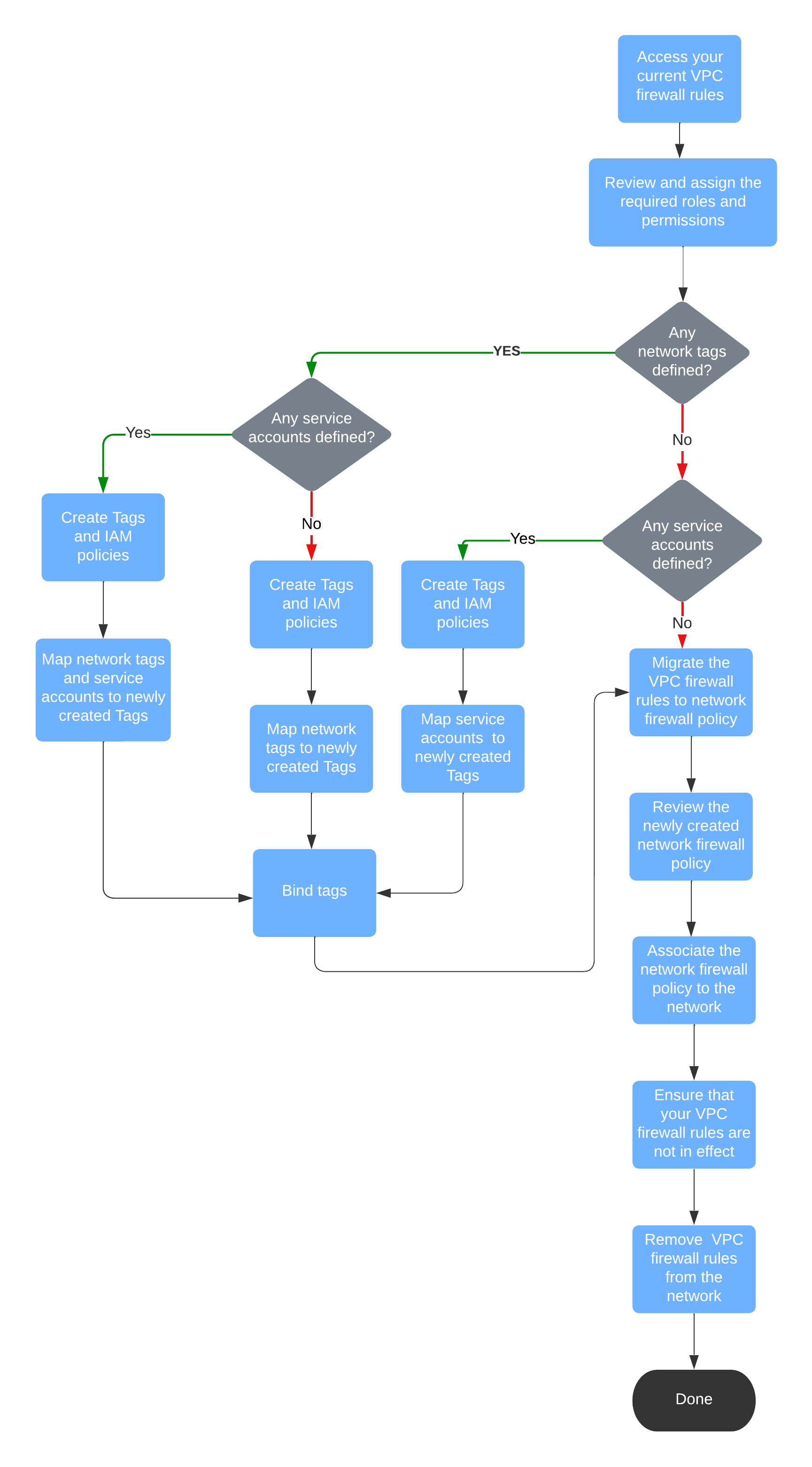

Ten en cuenta las siguientes situaciones cuando migres tus reglas de firewall de VPC a una política de firewall de red global:

- Las reglas de firewall de VPC no contienen etiquetas de red ni cuentas de servicio.

- Las reglas de firewall de VPC contienen etiquetas de red o cuentas de servicio de objetivo o ambas.

En el siguiente diagrama, se muestra el flujo de trabajo de migración para las combinaciones de configuración anteriores. Elige el flujo de trabajo que coincida con tus requisitos de red.

¿Qué sigue?

- Migra reglas de firewall de VPC que no usan etiquetas de red y cuentas de servicio

- Migra reglas de firewall de VPC que usan etiquetas de red y cuentas de servicio