Ce contenu a été mis à jour pour la dernière fois en mai 2024, et correspond à l'état des connaissances à sa date de rédaction. Les règles et les systèmes de sécurité Google peuvent changer par la suite, car nous améliorons continuellement la protection de nos clients.

Chaque centre de données Google est un environnement vaste et diversifié de machines, de périphériques de mise en réseau et de systèmes de contrôle. Les centres de données sont conçus comme des complexes industriels qui nécessitent une large gamme de rôles et de compétences pour les gérer, les maintenir et les exploiter.

Dans ces environnements complexes, la sécurité de vos données est notre priorité. Google met en œuvre six couches de contrôles physiques (vidéo) et de nombreux contrôles logiques sur les machines elles-mêmes. Nous modélisons aussi en continu des scénarios de menaces dans lesquels certains contrôles échouent ou ne sont pas appliqués.

Certains scénarios de menace modélisent les risques internes et supposent qu’un pirate informatique dispose déjà d'un accès légitime au centre de données. Ces scénarios révèlent un espace entre les contrôles physiques et logiques, ce qui nécessite également une défense en profondeur. Cet espace, défini comme étant la longueur des bras d'une machine dans un rack vers l'environnement d'exécution de la machine, est appelé espace physique vers logique.

L'espace physique vers logique est semblable à l'environnement physique autour votre téléphone mobile. Même si votre téléphone est verrouillé, vous n'accordez l'accès physique qu'aux personnes qui ont une raison valable de l'utiliser. Google adopte la même approche pour les machines qui contiennent vos données.

Résumé des contrôles physique vers logique

Dans l'espace physique vers logique, Google utilise trois contrôles qui fonctionnent ensemble :

- Renforcement matériel : réduisez les chemins d'accès physiques de chaque machine, appelés surfaces d'attaque, de différentes manières :

- Minimisez les vecteurs d'accès physiques, comme les ports.

- Verrouillez les autres chemins au niveau du micrologiciel, y compris le système d'entrée/sortie de base (BIOS), les contrôleurs de gestion et les périphériques.

- Détection d'événements anormaux : générez des alertes lorsque des contrôles physiques vers des événements logiques détectent des événements anormaux.

- Autodéfense du système : identifiez les changements dans l'environnement physique et répondez aux menaces avec des actions défensives.

Ensemble, ces contrôles assurent une défense en profondeur en réponse aux événements liés à la sécurité qui se produisent dans l'espace physique vers logique. Le diagramme suivant illustre les trois contrôles actifs sur un rack sécurisé.

Renforcement matériel

Le renforcement matériel permet de réduire la surface d'attaque physique afin de minimiser les risques résiduels.Un centre de données d'entreprise classique présente un plan d'étage ouvert et des rangées de racks sans barrières entre le panneau avant et les personnes présentes sur le sol du centre de données. Ce type de centre de données peut disposer de machines dotées de nombreux ports externes (USB-A, Micro-USB ou RJ-45, par exemple) qui augmentent le risque d'attaque. Toute personne ayant un accès physique au sol du centre de données peut accéder rapidement et facilement au stockage amovible ou brancher une clé USB contenant un logiciel malveillant sur un port du panneau avant exposé. Les centres de données Google utilisent le renforcement matériel comme contrôle de base pour limiter ces risques.

Le renforcement matériel est un ensemble de mesures préventives sur le rack et ses machines qui vise à réduire au maximum la surface d'attaque physique. Voici quelques exemples de mesures visant à renforcer les machines :

- Supprimer ou désactiver les ports exposés et verrouiller les ports restants au niveau du micrologiciel.

- Surveiller les supports de stockage avec des signaux de détection des accès non autorisés haute fidélité

- Chiffrer les données au repos.

- Si le matériel est compatible, utiliser l'attestation de périphérique pour empêcher le déploiement de périphériques non autorisés dans l'environnement d'exécution.

Dans certains cas, pour s'assurer qu'aucun membre du personnel n'a physiquement accès aux machines, Google installe aussi des boîtiers de rack sécurisés pour prévenir ou dissuader toute tentative de falsification. Les boîtiers de rack sécurisés fournissent une barrière physique immédiate pour les passants et peuvent également déclencher des alarmes et des notifications pour le personnel de sécurité. Les boîtiers, combinés aux solutions correctives des machines évoquées précédemment, offrent une protection efficace de l'espace physique vers logique.

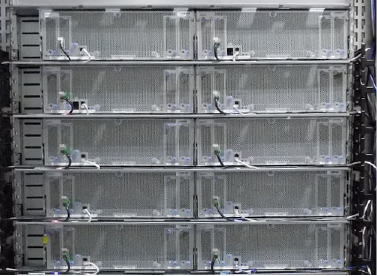

Les images suivantes illustrent la progression des racks entièrement ouverts vers des boîtiers de rack sécurisés avec un système de renforcement matériel complet.

L'image suivante montre un rack sans renforcement matériel:

L'image suivante montre un rack avec un système de renforcement matériel :

L'image suivante montre l'avant et l'arrière d'un rack avec un système de renforcement matériel complet :

Détection d'événements anormaux

La détection d'événements anormaux permet au personnel de sécurité de savoir quand les machines rencontrent des événements inattendus.À l'échelle du secteur, les organisations peuvent mettre des mois, voire des années, à détecter les failles de sécurité, souvent seulement après avoir subi des pertes ou des dommages importants. L'indicateur de compromission (IoC) critique pourrait être perdu dans un volume élevé de journaux et de données de télémétrie provenant de millions de machines de production. Toutefois, Google utilise plusieurs flux de données pour aider à identifier en temps réel les événements de sécurité potentiels dans l'espace physique vers logique. Ce contrôle est appelé détection d'événements anormaux.

Les machines modernes surveillent et enregistrent leur état physique ainsi que les événements qui se produisent dans l'espace physique vers logique. Les machines reçoivent ces informations via un logiciel système automatisé omniprésent. Ce logiciel peut s'exécuter sur des ordinateurs miniatures à l'intérieur de la machine, appelés contrôleurs de gestion de baseboard (BMC), ou au sein d'un daemon de système d'exploitation. Ce logiciel signale les événements importants tels que les tentatives de connexion, l'insertion de périphériques physiques et les alarmes de capteur, comme un capteur de tentative de falsification de boîtier.

Pour les machines dotées de la racine de confiance matérielle, les signaux de détection d'événements anormaux deviennent encore plus fort. La racine de confiance matérielle permet aux logiciels système, tels que les micrologiciels BMC, d'attester qu'ils ont démarré en toute sécurité. Les systèmes de détection de Google ont donc un niveau de confiance encore plus élevé lors de la validité des événements signalés. Pour pour en savoir plus sur les racines de confiance indépendantes, consultez la section Attestation à distance des machines désagrégées.

Autodéfense du système

L'autodéfense du système permet aux systèmes de répondre aux menaces potentielles avec une action défensive immédiate.Certains scénarios de menace supposent qu’un pirate informatique dans l’espace physique vers logique peut déjouer les mesures d'accès physique abordées dans la section Renforcement matériel. Ce pirate informatique peut cibler des données utilisateur ou un processus sensible en cours d'exécution sur une machine.

Pour atténuer ce risque, Google met en œuvre l'autodéfense du système : un contrôle qui fournit une réponse immédiate et décisive à tout risque de compromission. Ce contrôle utilise la télémétrie de l'environnement physique pour agir dans l'environnement logique.

La plupart des environnements de production à grande échelle regroupent plusieurs machines physiques dans un seul rack. Chaque machine physique exécute plusieurs charges de travail, comme des machines virtuelles (VM) ou des conteneurs Kubernetes. Chaque VM exécute son propre système d'exploitation utilisant de la mémoire et du stockage dédiés.

Pour déterminer quelles charges de travail sont exposées aux événements de sécurité, Google regroupe les données de télémétrie issues des contrôles de renforcement matériel et de la détection d'événements anormaux. Nous établissons ensuite des corrélations entre les données pour générer un petit ensemble d'événements à haut risque et nécessitant une action immédiate. Par exemple, la combinaison d'une alarme de porte de rack sécurisée et d'un signal d'ouverture du châssis de la machine peut constituer un événement à haut risque.

Lorsque Google détecte ces événements, les systèmes peuvent prendre des mesures immédiates :

- Les charges de travail exposées peuvent immédiatement arrêter les services sensibles et effacer toutes les données sensibles.

- La structure de mise en réseau peut isoler le rack concerné.

- Les charges de travail concernées peuvent être reprogrammées sur d'autres machines ou même dans d'autres centres de données, selon la situation.

Grâce au contrôle de l'autodéfense du système, même si un pirate informatique parvient à accéder physiquement à une machine, il ne peut pas extraire de données et ne peut pas se déplacer latéralement dans l'environnement.

Étapes suivantes

- Pour en savoir plus sur les contrôles physiques, renseignez-vous sur la sécurité des centres de données.

- Pour en savoir plus sur les contrôles logiques, consultez la section Présentation de la sécurité sur l'infrastructure de Google.

- Pour en savoir plus sur la culture de la sécurité de Google, consultez la section Créer des systèmes sécurisés et fiables (livre O'Reilly).