En este documento, se describe cómo proteger y administrar el acceso a los lakes de Dataplex Universal Catalog.

El modelo de seguridad de Dataplex Universal Catalog te permite administrar los permisos de usuario para las siguientes tareas:

- Administrar un lake (crear y adjuntar recursos, zonas y lakes adicionales)

- Acceder a los datos conectados a un lago a través del recurso de asignación (por ejemplo, recursos deGoogle Cloud , como buckets de Cloud Storage y conjuntos de datos de BigQuery)

- Cómo acceder a los metadatos sobre los datos conectados a un lago

El administrador de un lake controla el acceso a los recursos de Dataplex Universal Catalog, como el lake, la zona y los recursos, otorgando los roles básicos y predefinidos.

Funciones básicas

| Rol | Descripción |

|---|---|

| Visualizador de Dataplex ( roles/dataplex.viewer) |

Capacidad de ver (pero no editar) el lake y sus zonas y recursos configurados |

| Editor de Dataplex ( roles/dataplex.editor) |

Capacidad para editar el lago Puede crear y configurar lakes, zonas, recursos y tareas. |

| Administrador de Dataplex ( roles/dataplex.administrator) |

Capacidad para administrar un lake por completo |

| Desarrollador de Dataplex ( roles/dataplex.developer) |

Capacidad de ejecutar cargas de trabajo de análisis de datos en un lake. * |

Para ejecutar un trabajo de Spark, crea clústeres de Dataproc y envía trabajos de Dataproc en el proyecto al que deseas que se atribuya el procesamiento.

Funciones predefinidas

Google Cloud administra los roles predefinidos que proporcionan acceso detallado a Dataplex Universal Catalog.

Roles de metadatos

Los roles de metadatos pueden ver metadatos, como esquemas de tablas.

| Rol | Descripción |

|---|---|

| Escritor de metadatos de Dataplex ( roles/dataplex.metadataWriter) |

Capacidad para actualizar los metadatos de un recurso determinado. |

| Lector de metadatos de Dataplex ( roles/dataplex.metadataReader) |

Capacidad de leer los metadatos (por ejemplo, para consultar una tabla) |

Roles de datos

Otorgar roles de datos a una principal le permite leer o escribir datos en los recursos subyacentes a los que apuntan los activos del lake.

Dataplex Universal Catalog asigna sus roles a los roles de datos de cada recurso de almacenamiento subyacente, como Cloud Storage y BigQuery.

Dataplex Universal Catalog traduce y propaga los roles de datos de Dataplex Universal Catalog al recurso de almacenamiento subyacente, y establece los roles correctos para cada recurso de almacenamiento. Puedes otorgar un solo rol de datos de Dataplex Universal Catalog en la jerarquía del lake (por ejemplo, un lake), y Dataplex Universal Catalog mantendrá el acceso especificado a los datos en todos los recursos conectados a ese lake (por ejemplo, los buckets de Cloud Storage y los conjuntos de datos de BigQuery se mencionan en los recursos de las zonas subyacentes).

Por ejemplo, otorgar a un principal el rol de dataplex.dataWriter para un lake le otorga acceso de escritura a todos los datos dentro del lake, sus zonas y activos subyacentes. Los roles de acceso a los datos otorgados en un nivel inferior (zona) se heredan en la jerarquía del lake a los recursos subyacentes.

| Rol | Descripción |

|---|---|

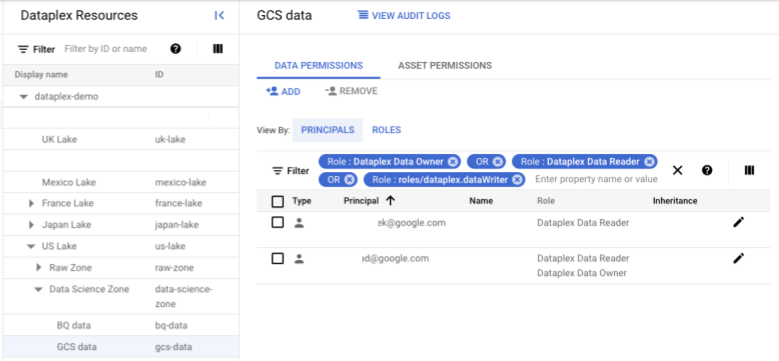

| Lector de datos de Dataplex ( roles/dataplex.dataReader) |

Capacidad de leer datos del almacenamiento adjunto a los recursos, incluidos los buckets de almacenamiento y los conjuntos de datos de BigQuery (y su contenido) * |

| Escritor de datos de Dataplex ( roles/dataplex.dataWriter) |

Capacidad de escribir en los recursos subyacentes a los que apunta el activo. * |

| Propietario de datos de Dataplex ( roles/dataplex.dataOwner) |

Otorga el rol de propietario a los recursos subyacentes, incluida la capacidad de administrar recursos secundarios. Por ejemplo, como propietario de datos de un conjunto de datos de BigQuery, puedes administrar las tablas subyacentes. |

Protege tu lake

Puedes proteger y administrar el acceso a tu lake y a los datos adjuntos. En la consola de Google Cloud , usa una de las siguientes vistas:

- La vista Administrar de Dataplex Universal Catalog en la pestaña Permisos

- La vista Segura de Dataplex Universal Catalog

Usa la vista Administrar

La pestaña Permissions te permite administrar todos los permisos de un recurso del lake y presenta una vista sin filtrar de todos los permisos, incluidos los heredados.

Para proteger tu lake, sigue estos pasos:

En la consola de Google Cloud , ve a la página Lakes de Dataplex Universal Catalog.

Haz clic en el nombre del lago que creaste.

Haz clic en la pestaña Permisos.

Haz clic en la pestaña Ver por roles.

Haz clic en Agregar para agregar un rol nuevo. Agrega los roles de Lector de datos de Dataplex, Escritor de datos y Propietario de datos.

Verifica que aparezcan los roles de Lector de datos de Dataplex, Escritor de datos y Propietario de datos.

Cómo usar la vista Seguro

La vista Segura de Dataplex Universal Catalog en la consola de Google Cloud proporciona lo siguiente:

- Una vista filtrable de solo los roles de Dataplex Universal Catalog que se centran en un recurso específico

- Separa los roles de datos de los roles de recursos del lake

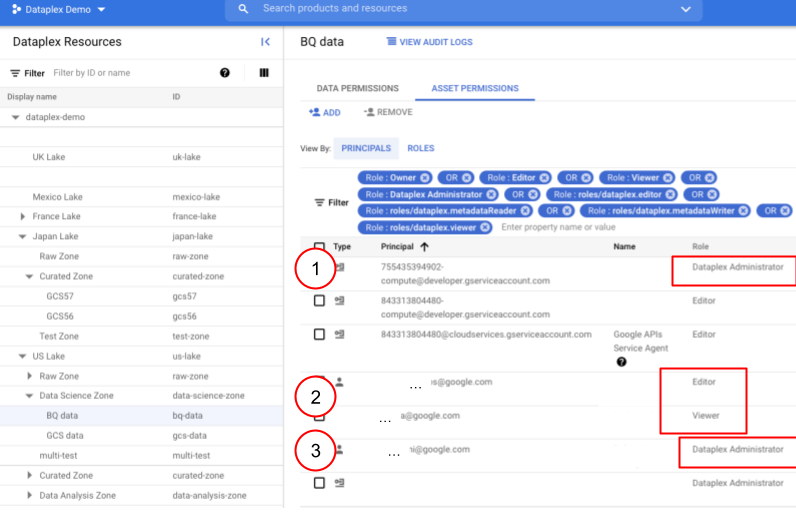

- Una cuenta de servicio que hereda el rol de administrador de Dataplex del proyecto.

- Principales (dirección de correo electrónico) que heredan los roles de editor y visualizador de Dataplex del proyecto. Estos son los roles que se aplican a todos los recursos.

- Es una principal (dirección de correo electrónico) que hereda el rol de administrador de Dataplex del proyecto.

Administración de políticas

Después de que especifiques tu política de seguridad, Dataplex Universal Catalog propagará los permisos a las políticas de IAM de los recursos administrados.

La política de seguridad configurada a nivel del lake se propaga a todos los recursos administrados dentro de ese lake. Dataplex Universal Catalog proporciona el estado de propagación y la visibilidad de estas propagaciones a gran escala en la pestaña Administrar >Permisos de Dataplex Universal Catalog. Supervisa continuamente los recursos administrados para detectar cualquier cambio en la política de IAM fuera de Dataplex Universal Catalog.

Los usuarios que ya tienen permisos en un recurso los conservan después de que este se adjunta a un lago de Dataplex Universal Catalog. Del mismo modo, las vinculaciones de roles que no son de Dataplex Universal Catalog y que se crean o actualizan después de adjuntar el recurso a Dataplex Universal Catalog permanecen iguales.

Establece políticas a nivel de la columna, la fila y la tabla

Los recursos de bucket de Cloud Storage tienen asociadas tablas externas de BigQuery.

Puedes actualizar un recurso de bucket de Cloud Storage, lo que significa que Dataplex Universal Catalog quita las tablas externas adjuntas y, en su lugar, adjunta tablas de BigLake.

Puedes usar tablas de BigLake en lugar de tablas externas para obtener un control de acceso detallado, incluidos los controles a nivel de la fila, los controles a nivel de la columna y el enmascaramiento de datos de la columna.

Seguridad de los metadatos

Los metadatos se refieren principalmente a la información del esquema asociada con los datos del usuario presentes en los recursos administrados por un lake.

El Descubrimiento de Dataplex Universal Catalog examina los datos en los recursos administrados y extrae información del esquema tabular. Estas tablas se publican en los sistemas de BigQuery, Dataproc Metastore y Data Catalog (obsoleto).

BigQuery

Cada tabla descubierta tiene una tabla asociada registrada en BigQuery. Para cada zona, hay un conjunto de datos de BigQuery asociado en el que se registran todas las tablas externas asociadas con las tablas descubiertas en esa zona de datos.

Las tablas alojadas en Cloud Storage que se descubrieron se registran en el conjunto de datos creado para la zona.

Dataproc Metastore

Las bases de datos y las tablas están disponibles en Dataproc Metastore asociado con la instancia de lake de Dataplex Universal Catalog. Cada zona de datos tiene una base de datos asociada, y cada activo puede tener una o más tablas asociadas.

Los datos de un servicio de Dataproc Metastore se protegen configurando tu red de VPC-SC. La instancia de Dataproc Metastore se proporciona a Dataplex Universal Catalog durante la creación del lake, lo que ya la convierte en un recurso administrado por el usuario.

Data Catalog

Cada tabla descubierta tiene una entrada asociada en Data Catalog (obsoleto) para permitir la búsqueda y el descubrimiento.

Data Catalog requiere nombres de políticas de IAM durante la creación de entradas. Por lo tanto, Dataplex Universal Catalog proporciona el nombre de la política de IAM del recurso de activo de Dataplex Universal Catalog con el que se debe asociar la entrada. Como resultado, los permisos de la entrada de Dataplex Universal Catalog se basan en los permisos del recurso del activo.

Otorga los roles de lector de metadatos de Dataplex (roles/dataplex.metadataReader) y escritor de metadatos de Dataplex (roles/dataplex.metadataWriter) en el recurso del activo.

Próximos pasos

- Obtén más información sobre la IAM de Dataplex Universal Catalog.

- Obtén más información sobre los roles de IAM de Dataplex Universal Catalog.

- Obtén más información sobre los permisos de IAM de Dataplex Universal Catalog.