Hinweise

Bevor Sie die Richtlinie dataform.restrictGitRemotes festlegen oder bearbeiten, müssen Sie die vollständigen URLs der Remote-Git-Repositories ermitteln, die Sie der Zulassungsliste hinzufügen möchten.

So finden Sie die vollständige URL eines Remote-Git-Repositorys, das bereits mit einem Dataform-Repository verbunden ist:

Rufen Sie in der Google Cloud Console die Seite Dataform auf.

Wählen Sie ein Repository aus und klicken Sie auf Einstellungen.

Beachten Sie, dass URLs von Remote-Repositories, die auf der Seite Dataform angezeigt werden, gekürzt sind und nicht in der

dataform.restrictGitRemotes-Richtlinie verwendet werden können.Kopieren Sie auf der Seite Einstellungen unter Einstellungen für Git-Verbindung den Wert Repository-Quelle.

Der Wert Repository source ist die vollständige URL des Remote-Repositorys. Sie können diese URL in der

dataform.restrictGitRemotes-Richtlinie verwenden.

Erforderliche Rollen

Bitten Sie Ihren Administrator, Ihnen die IAM-Rolle Organization Policy Administrator (roles/orgpolicy.policyAdmin) für die Organisation zu gewähren, um die Berechtigungen zu erhalten, die Sie zum Verwalten von Organisationsrichtlinien benötigen.

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zugriff auf Projekte, Ordner und Organisationen verwalten.

Diese vordefinierte Rolle enthält die Berechtigungen, die zum Verwalten von Organisationsrichtlinien erforderlich sind. Erweitern Sie den Abschnitt Erforderliche Berechtigungen, um die erforderlichen Berechtigungen anzuzeigen:

Erforderliche Berechtigungen

Die folgenden Berechtigungen sind für die Verwaltung von Organisationsrichtlinien erforderlich:

-

orgpolicy.constraints.list -

orgpolicy.policies.create -

orgpolicy.policies.delete -

orgpolicy.policies.list -

orgpolicy.policies.update -

orgpolicy.policy.get -

orgpolicy.policy.set

Sie können diese Berechtigungen auch mit benutzerdefinierten Rollen oder anderen vordefinierten Rollen erhalten.

Einschränken von Remote-Git-Repositories

Sie können ein Dataform-Repository mit einem GitHub- oder GitLab-Repository verbinden.

Sie können den Pool der Remote-Repositories einschränken, mit denen Dataform-Repositories eine Verbindung herstellen können, um zu verhindern, dass böswillige Akteure über ungeschützte Kopien Ihres Repositorys auf Ihren Dataform-Code und Ihre Zugriffstokens zugreifen.

Mit dem Organisationsrichtliniendienst können Sie eine Organisationsrichtlinie erstellen, die einschränkt, mit welchen Git-Repository-URLs Dataform eine Verbindung herstellen kann.

Die Einschränkung zum Einschränken von Remote-Git-Repositories in Dataform lautet:

constraints/dataform.restrictGitRemotes

Um die Einschränkung zu verwenden, erstellen Sie eine Organisationsrichtlinie mit einer allowedValues-Liste von URLs von Remote-Git-Repositories, die eine Verbindung zu einem Dataform-Repository herstellen können.

Remote-Git-Repositories werden anhand ihrer vollständigen URL-Adresse identifiziert.

Diedataform.restrictGitRemotes-Richtlinie hat eine rückwirkende Wirkung. Das bedeutet, dass die Einschränkung sich auf bereits vorhandene Dataform-Repositories auswirkt.

Wenn die Organisationsrichtlinie vorhanden ist, kann das Dataform-Repository nur mit den Remote-Git-Repositories verbunden werden, die in der Liste allowedValues aufgeführt sind. Remote-Git-Repositories, die nicht explizit in der Organisationsrichtlinie definiert sind, dürfen nicht mit einem Dataform-Repository verbunden werden.

Wenn Sie die dataform.restrictGitRemotes-Richtlinie nicht festlegen, ist die Kommunikation zwischen Dataform-Repositories und Remote-Git-Repositories nicht eingeschränkt.

Sie können die dataform.restrictGitRemotes-Richtlinie so verwenden:

Allow all- Dataform-Repositories dürfen eine Verbindung zu allen Remote-Repository-URLs herstellen. Wählen Sie diese Option aus, wenn Ihre Organisation keine Kommunikation mit Remote-Repositories blockieren möchte. Alternativ können Sie die Organisationsrichtlinie nicht festlegen, um alle URLs für Remote-Repositorys zuzulassen.

allowedValuesURL-Liste- Dataform-Repositories dürfen nur mit den auf der Zulassungsliste stehenden Remote-Repositories verbunden werden. Wählen Sie diese Option aus, um Daten-Exfiltration zu verhindern.

Deny all- Dataform-Repositories dürfen nicht mit Remote-URLs verbunden werden. Wählen Sie diese Option aus, wenn Ihre Organisation die gesamte Kommunikation blockieren und Dataform-Repositories verwenden möchte.

Spezifikationen für die Zulassungsliste von Remote-Git-Repositories

Sie können die Listeneinschränkung nur auf GitHub- und GitLab-Repositories anwenden.

Die Organisationsrichtlinie wird rückwirkend angewendet und wirkt sich auf vorhandene Dataform-Repositories aus.

Für diese Einschränkung kann

allowedValuesverwendet werden, um die Verbindung zu allen anderen Remote-Git-Repositories zu blockieren, oderDeny all. Der Standardwert istAllow all. Wenn keine Organisationsrichtlinie festgelegt ist, ist die Kommunikation mit allen Remote-Git-Repositories zulässig. Wir empfehlen, die Organisationsrichtlinie aufallowedValuesfestzulegen.Für die Verwaltung und Pflege der Richtlinie sind Sie oder ein Administrator mit den entsprechenden Berechtigungen verantwortlich. Sorgen Sie für eine entsprechende Kommunikation über den Richtlinienadministrator in Ihrer Organisation.

Organisationsrichtlinieneinschränkung auf Organisationsebene festlegen

Console

- Rufen Sie die Seite Organisationsrichtlinien auf.

- Wählen Sie gegebenenfalls die erforderliche Organisation aus dem Drop-down-Menü des Projekts aus.

- Klicken Sie auf Git-Remotes für Repositories in Dataform einschränken.

- Klicken Sie auf Richtlinie verwalten. Wenn Sie nicht auf die Schaltfläche Richtlinie verwalten klicken können, fehlen Ihnen die erforderlichen Berechtigungen.

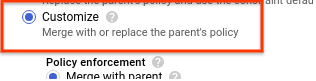

Wählen Sie Anpassen aus, um die Organisationsrichtlinie für bestimmte Remote-Git-Repositories festzulegen.

Wählen Sie die erforderlichen Richtlinienerzwingungen und den erforderlichen Richtlinientyp aus.

Wählen Sie für Richtlinienwerte die Option Benutzerdefiniert aus.

Geben Sie die vollständige URL eines Remote-Git-Repositorys ein.

Klicken Sie auf Neuer Richtlinienwert und geben Sie nach Bedarf vollständige URLs von Remote-Git-Repositories ein.

Klicken Sie auf Speichern, um die Einschränkung anzuwenden.

gcloud

Wenn Sie eine Einschränkung für Remote-Git-Repositories einrichten möchten, benötigen Sie zuerst Ihre Organisations-ID. Sie können die Organisations-ID ermitteln, indem Sie den Befehl organizations list ausführen und in der Antwort nach der numerischen ID suchen:

gcloud organizations list

Die gcloud CLI gibt eine Liste der Organisationen im folgenden Format zurück:

DISPLAY_NAME ID example-organization1 29252605212 example-organization2 1234567890

Geben Sie die Organisationsrichtlinie mit dem Befehl gcloud resource-manager org-policies set-policy an. Sie müssen die Richtlinie als JSON- oder YAML-Datei bereitstellen.

Erstellen Sie eine JSON-Datei im folgenden Format:

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Ersetzen Sie ORGANIZATION_ID durch die numerische ID der Organisation.

Wenn Dataform-Repositories keine Verbindung zu Remote-Git-Repositories herstellen sollen, können Sie eine Organisationsrichtlinie mit denyAll auf true festlegen:

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"denyAll": true

}

]

}

}

Ersetzen Sie ORGANIZATION_ID durch die numerische ID der Organisation.

API

Verwenden Sie die setOrgPolicy() API, um die Einschränkung zu definieren. Dataform darf eine Verbindung zu den Remote-Git-Repository-URLs in der von Ihnen angegebenen Liste allowedValue herstellen.

Das folgende Beispiel zeigt eine Anfrage zum Anwenden der Einschränkung dataform.restrictGitRemotes für eine Organisation, in der ausgewählte Remote-Git-Repositories mit Dataform-Repositories verbunden werden können:

POST https://orgpolicy.googleapis.com/v2/organizations/ORGANIZATION_ID/policies

wobei ORGANIZATION_ID die numerische ID der Organisation ist.

Geben Sie nun im Anfragetext die gewünschte Organisationsrichtlinie für diese Einschränkung an:

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Replace <code><var>ORGANIZATION_ID</var></code> with the numeric ID

of the organization.

Wenn Sie nicht möchten, dass Dataform-Repositories eine Verbindung zu Remote-Git-Repositories herstellen können, können Sie eine Organisationsrichtlinie festlegen, in der denyAll auf true gesetzt ist:

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"denyAll": true

}

]

}

}

Replace <code><var>ORGANIZATION_ID</var></code> with the numeric ID

of the organization.

Wenn die Organisationsrichtlinie bereits festgelegt ist, müssen Sie die folgende Anfrage mit der Organisationsrichtliniendefinition als Anfragetext ausführen:

PATCH https://orgpolicy.googleapis.com/v2/organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes

Organisationsrichtlinie auf Projektebene festlegen

Wenn Sie eine Organisationsrichtlinie auf Projektebene festlegen, wird die Organisationsrichtlinie auf Organisationsebene überschrieben oder damit zusammengeführt. Im Falle einer Zusammenführung haben denyAll Vorrang vor allowedValues. Wenn die Organisationsrichtlinie auf Organisationsebene beispielsweise auf denyAll festgelegt ist und in der zusammengeführten Richtlinie auf Projektebene eine Remote-Repository-URL in der allowedValues-Liste aufgeführt ist, darf Dataform keine Verbindung zum Remote-Repository herstellen. In diesem Fall muss die Organisationsrichtlinie auf Projektebene die Richtlinie auf Organisationsebene überschreiben, damit Dataform eine Verbindung zum Remote-Repository herstellen kann. Weitere Informationen zur Hierarchie von Organisationsrichtlinien finden Sie unter Informationen zu Evaluierungen der Hierarchie.

Console

Führen Sie den gleichen Vorgang aus, der unter Richtlinieneinschränkungen auf Organisationsebene einrichten erläutert wird, aber wählen Sie anstelle der Organisation das gewünschte Projekt aus der Projektauswahl aus.

gcloud

Geben Sie die Organisationsrichtlinie mit dem Befehl gcloud resource-manager org-policies set-policy an. Sie müssen die Richtlinie als JSON- oder YAML-Datei bereitstellen.

Erstellen Sie eine JSON-Datei im folgenden Format:

{

"name": "projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Ersetzen Sie PROJECT_ID_OR_NUMBER durch die Projekt-ID oder Projektnummer für diese Organisationsrichtlinie.

Übergeben Sie dann die Datei mit Ihrer Anfrage:

gcloud resource-manager org-policies set-policy MY_POLICY.JSON --project=PROJECT_ID

API

Verwenden Sie die setOrgPolicy() API, um die Einschränkung zu definieren. Dataform darf eine Verbindung zu den Remote-Git-Repository-URLs in der von Ihnen angegebenen Liste allowedValue herstellen.

Im Folgenden sehen Sie ein Beispiel für eine Anfrage zum Anwenden der Einschränkung dataform.restrictGitRemotes auf eine Organisation, in der Dataform-Repositories nur mit den ausgewählten Remote-Git-Repositories verbunden werden können und die Richtlinie constraints/dataform.restrictGitRemotes noch nicht festgelegt ist:

POST https://orgpolicy.googleapis.com/v2/projects/PROJECT_ID_OR_NUMBER/policies

Der Anfragetext enthält die gewünschte Organisationsrichtlinie für diese Einschränkung:

{

"name": "projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Ersetzen Sie PROJECT_ID_OR_NUMBER durch die Projekt-ID oder Projektnummer für diese Anfrage.

Im Folgenden sehen Sie eine Anfrage zum Anwenden der Einschränkung dataform.restrictGitRemotes auf eine Organisation, in der Dataform-Repositories nur mit den ausgewählten Remote-Git-Repositories verbunden werden können und die Richtlinie constraints/dataform.restrictGitRemotes bereits festgelegt ist:

PATCH https://orgpolicy.googleapis.com/v2/projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes

Der Anfragetext enthält die gewünschte Organisationsrichtlinie für diese Einschränkung:

{

"name": "projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Ersetzen Sie PROJECT_ID_OR_NUMBER durch die Projekt-ID oder Projektnummer für diese Anfrage.

Best Practices für die Zulassungsliste von Git-Remotes

Um das Risiko der Daten-Exfiltration zu verringern, legen Sie die

dataform.restrictGitRemotes-Einschränkung explizit fest, um eine Auswahl vertrauenswürdiger Remote-Git-Repositories auf die Zulassungsliste zu setzen.Wenn Sie nur Dataform-Repositories verwenden, die nicht mit Remote-Git-Repositories verbunden sind, legen Sie die

dataform.restrictGitRemotes-Einschränkung aufDeny Allfest.Vermeiden Sie die Verwendung der

deniedValues-Liste mit dieser Einschränkung. Wenn Sie Werte in derdeniedValues-Liste definieren, bedeutet das, dass nur die Remote-Git-Repositories in derdeniedValues-Liste keine Verbindung herstellen dürfen. Dies könnte zu Sicherheitsproblemen führen, wenn Sie genau steuern möchten, mit welchen Remote-Git-Repositories Dataform eine Verbindung herstellen kann. Wenn Sie bestimmte Remote-Git-Repositories aus der ListeallowedValuesentfernen möchten, aktualisieren Sie die vorhandene Organisationsrichtlinie, um sie aus der ListeallowedValueszu entfernen, anstatt das Remote-Repository in die ListedeniedValuesmit einer niedrigeren Hierarchie aufzunehmen.Wenn Sie eine Organisationsrichtlinie für einen großen Teil der Ressourcenhierarchie einrichten, aber bestimmte Projekte ausnehmen möchten, stellen Sie die Standard-Organisationsrichtlinie mit der Methode

setOrgPolicywieder her. Geben Sie dazu das ObjektrestoreDefaultan. Dadurch lassen Sie zu, dass alle Dataform-Repositories in den Projekten mit Remote-Git-Repositories verbunden werden. Die bestehenden Richtlinien für Projekte sind von der Standardeinstellung nicht betroffen.Verwenden Sie Organisationsrichtlinien zusammen mit IAM-Rollen, um den Zugriff auf Ihre Dataform-Codebasis besser zu steuern.

Alle Dataform-Repositories in der Organisation oder im Projekt, für die die Organisationsrichtlinie aktiviert ist, unterliegen dieser Richtlinie. Wenn dies ein Problem ist, sollten Sie weitere Dienste und Produkte in einem anderen Projekt einrichten, für das die Organisationsrichtlinie nicht gilt, und bei Bedarf freigegebene VPC verwenden.

Bevor Sie die

dataform.restrictGitRemotes-Richtlinie festlegen, sollten Sie die Organisationsrichtlinie und den Administrator in Ihrer Organisation kommunizieren. Für die Verwaltung und Pflege der Richtlinie sind Sie oder ein Administrator mit den entsprechenden Berechtigungen verantwortlich.

Nächste Schritte

- Weitere Informationen zu Organisationsrichtlinien finden Sie unter Einführung in den Organisationsrichtliniendienst.

- Weitere Informationen zu Einschränkungen für Organisationsrichtlinien finden Sie unter Einschränkungen für Organisationsrichtlinien.

- Informationen zum Verwalten von Google Cloud Ressourcen mit Resource Manager finden Sie unter Google Cloud -Ressourcen verwalten.