Gunakan Patch untuk menerapkan patch sistem operasi di seluruh rangkaian instance VM (VM) Compute Engine. VM yang berjalan lama memerlukan update sistem berkala sebagai perlindungan terhadap kerusakan dan kerentanan.

Fitur Patch memiliki dua komponen utama:

- Pelaporan kepatuhan patch, yang memberikan insight tentang status patch instance VM Anda di seluruh distribusi Windows dan Linux. Selain insight, Anda juga dapat melihat rekomendasi untuk instance VM Anda.

- Deployment patch, yang mengotomatiskan sistem operasi dan proses update patch software. Deployment patch menjadwalkan tugas patch. Tugas patch berjalan di seluruh instance VM dan menerapkan patch.

Manfaat

Layanan Patch memberi Anda fleksibilitas untuk menyelesaikan proses berikut:

- Membuat persetujuan patch. Anda dapat memilih patch mana yang akan diterapkan ke sistem dari serangkaian update lengkap yang tersedia untuk sistem operasi tertentu.

- Menyiapkan penjadwalan fleksibel. Anda dapat memilih waktu yang tepat untuk menjalankan update patch (jadwal sekali atau berulang).

- Menerapkan setelan konfigurasi patch lanjutan. Anda dapat menyesuaikan patch dengan menambahkan konfigurasi seperti skrip sebelum dan sesudah patching.

- Mengelola update atau tugas patch ini dari lokasi terpusat. Anda dapat menggunakan dasbor Patch untuk memantau dan melaporkan tugas patch dan status kepatuhan.

Harga

Untuk mengetahui informasi tentang harga, lihat harga VM Manager.

Cara kerja Patch

Untuk menggunakan fitur Patch, Anda harus menyiapkan OS Config API dan menginstal agen OS Config. Untuk petunjuk terperinci, lihat Menyiapkan VM Manager. Layanan OS Config mengaktifkan pengelolaan patch di lingkungan Anda, sedangkan agen OS Config menggunakan mekanisme update bagi setiap sistem operasi untuk menerapkan patch. Update diambil dari package repository (jika tidak, disebut paket sumber distribusi) atau repositori lokal untuk sistem operasi.

Alat update berikut digunakan untuk menerapkan patch:

- Red Hat Enterprise Linux (RHEL), Rocky Linux, dan CentOS -

yum upgrade - Debian dan Ubuntu -

apt upgrade - SUSE Linux Enterprise Server (SLES) -

zypper update - Windows - Agen Update Windows

Sumber patch dan paket

Untuk menggunakan fitur Patch di VM Manager, VM harus memiliki akses ke update atau patch paket. Layanan Patch tidak menghosting atau mengelola update atau patch paket. Dalam beberapa skenario, VM Anda mungkin tidak memiliki akses ke update. Misalnya, jika VM Anda tidak menggunakan IP publik, atau Anda menggunakan jaringan VPC pribadi. Dalam skenario ini, Anda harus menyelesaikan langkah tambahan untuk mengizinkan akses ke update atau patch. Pertimbangkan opsi berikut:

- Google merekomendasikan untuk menghosting repositori lokal Anda sendiri atau Windows Server Update Service untuk mendapatkan kontrol penuh atas dasar pengukuran patch.

- Atau, Anda dapat menyediakan sumber update eksternal untuk VM menggunakan Cloud NAT atau layanan proxy lainnya.

Pengelolaan patch terdiri dari dua layanan: deployment patch dan kepatuhan patch. Setiap layanan dijelaskan di bagian berikut.

Ringkasan deployment patch

Deployment patch dimulai dengan melakukan panggilan ke VM Manager API (juga dikenal sebagai OS Config API). Hal ini dapat dilakukan dengan menggunakan Google Cloud konsol, Google Cloud CLI, atau panggilan API langsung. Kemudian, VM Manager API akan memberi tahu agen OS Config yang berjalan pada VM target untuk mulai melakukan patch.

Agen OS Config menjalankan patching pada setiap VM menggunakan alat pengelolaan patch yang tersedia untuk setiap distribusi. Misalnya, VM Ubuntu menggunakan

alat utilitas apt. Alat utilitas mengambil update (patch) dari

sumber distribusi untuk sistem operasi. Saat patching berlangsung, agen OS

Config melaporkan progres ke VM Manager API.

Ringkasan kepatuhan patch

Setelah Anda menyiapkan VM Manager di VM, hal berikut akan terjadi di VM:

- Agen OS Config secara berkala (sekitar setiap 10 menit) melaporkan data inventaris OS .

- Backend kepatuhan patch secara berkala membaca data ini, mereferensikannya secara silang dengan metadata paket yang diperoleh dari distribusi OS, dan menyimpannya.

- Google Cloud Konsol kemudian mendapatkan data kepatuhan patch dan menampilkan informasi ini di konsol.

Cara data kepatuhan patch dibuat

Backend kepatuhan patch secara berkala akan menyelesaikan tugas berikut:

- Membaca laporan yang dikumpulkan dari data inventaris OS di VM.

Memindai data klasifikasi dari sumber kerentanan untuk setiap sistem operasi, dan mengurutkan data ini berdasarkan tingkat keparahan (dari tertinggi hingga terendah).

Tabel berikut merangkum sumber kerentanan yang digunakan untuk setiap sistem operasi.

Sistem operasi Paket sumber kerentanan RHEL dan CentOS https://access.redhat.com/security/data Hasil pemindaian kerentanan untuk RHEL didasarkan pada versi minor terbaru untuk setiap versi utama yang dirilis. Mungkin ada ketidakakuratan dalam hasil pemindaian untuk versi minor RHEL yang lebih lama.

Debian https://security-tracker.debian.org/tracker Ubuntu https://launchpad.net/ubuntu-cve-tracker SLES T/A Pelaporan kepatuhan patch tidak didukung di SLES

Rocky Linux T/A Pelaporan kepatuhan patch didukung di Rocky Linux. Namun, klasifikasi data kerentanan berdasarkan tingkat keparahan tidak tersedia.

Windows Backend kepatuhan patch mendapatkan data klasifikasi dari Windows Update Agent API. Petakan klasifikasi ini (yang disediakan oleh sumber kerentanan) ke status kepatuhan patch Google.

Tabel berikut meringkas sistem pemetaan yang digunakan untuk menghasilkan status kepatuhan patch Google.

Kategori sumber distribusi Status kepatuhan patch Google - Penting

- Sangat Penting

- WINDOWS_CRITICAL_UPDATE

Penting (RED) - Penting

- Tinggi

- WINDOWS_SECURITY_UPDATE

Penting/Keamanan (ORANYE) - Lainnya

Lainnya (KUNING) - Tidak ada update yang tersedia

Terbaru (HIJAU) Memilih data tingkat keparahan tertinggi untuk setiap update yang tersedia dan menampilkannya di halaman dasbor konsol Google Cloud . Anda juga dapat melihat laporan lengkap semua update yang tersedia untuk VM di halaman detail VM.

Misalnya, jika data inventaris OS untuk RHEL 7 VM memiliki data paket berikut:

- Nama paket: package1

- Versi Terinstal: 1.4

- Versi Update : 2.0

Backend kepatuhan patch akan memindai data klasifikasi (dari distribusi sumber) dan mengambil informasi berikut:

- Versi 1.5 => Kritis, perbaikan CVE-001

- Versi 1.8 => Rendah, perbaikan CVE-002

- Versi 1.9 => Rendah, perbaikan CVE-003

Kemudian di dasbor konsol Google Cloud , RHEL 7 VM ini kemudian ditambahkan ke

daftar VM yang memiliki update Critical. Jika Anda meninjau detail

untuk VM ini, Anda akan melihat 1 update Critical yang tersedia (versi 2.0) dengan 3 CVE,

CVE-001, CVE-002, dan CVE-003.

Patching simultan

Saat Anda memulai tugas patch, layanan akan menggunakan filter instance yang Anda berikan untuk menentukan instance tertentu yang akan di-patch. Filter instance memungkinkan Anda melakukan patch pada banyak instance secara bersamaan. Pemfilteran ini dilakukan saat tugas patch mulai memperhitungkan perubahan di lingkungan Anda setelah tugas dijadwalkan.

Patching terjadwal

Patch dapat dijalankan sesuai permintaan, dijadwalkan di awal, atau dikonfigurasi dengan jadwal berulang. Anda juga dapat membatalkan tugas patch yang sedang berlangsung jika harus segera menghentikannya.

Anda dapat menyiapkan masa pemeliharaan patch dengan membuat deployment patch dengan frekuensi dan durasi yang ditentukan. Menjadwalkan tugas patch dengan durasi yang ditentukan memastikan bahwa tugas patching tidak dimulai di luar masa pemeliharaan yang Anda tetapkan.

Anda juga dapat menerapkan batas waktu penginstalan patch dengan membuat deployment patch yang akan diselesaikan pada waktu tertentu. Jika VM yang ditargetkan belum di-patch pada tanggal tersebut, maka deployment terjadwal akan mulai menginstal patch pada tanggal tersebut. Jika VM sudah di-patch, tidak ada tindakan yang diambil pada VM tersebut, kecuali jika skrip sebelum atau sesudah patch ditentukan atau mulai ulang diperlukan.

Apa saja yang disertakan dalam tugas patch?

Saat tugas patch berjalan di VM, bergantung pada sistem operasi, kombinasi update akan diterapkan. Anda dapat memilih untuk menargetkan update, paket, atau, untuk sistem operasi Windows, menentukan ID KB yang ingin diupdate.

Anda juga dapat menggunakan tugas patch untuk mengupdate agen Google yang diinstal

sebagai paket standar untuk distribusi khusus tersebut. Gunakan alat update untuk

distribusi tersebut guna membuat kueri paket yang tersedia. Misalnya, untuk melihat

agen Google yang tersedia untuk sistem operasi Ubuntu, jalankan

apt list --installed | grep -P 'google'.

Windows

Untuk sistem operasi Windows, Anda dapat menerapkan semua atau memilih dari update berikut:

- Update definisi

- Update driver

- Update paket fitur

- Update keamanan

- Update alat

RHEL/Rocky/CentOS

Untuk sistem operasi Red Hat Enterprise Linux, Rocky Linux, dan CentOS, Anda dapat menerapkan semua atau memilih dari update berikut:

- Update sistem

- Update keamanan

Debian/Ubuntu

Untuk sistem Debian dan Ubuntu, Anda dapat menerapkan semua atau memilih dari update berikut:

- Update distribusi

- Update pengelola paket

SUSE

Untuk sistem operasi SUSE Enterprise Linux Server (SLES) dan openSUSE, Anda dapat menerapkan semua atau memilih dari update berikut:

- Update paket sistem

- Patch Zypper (perbaikan bug dan perbaikan keamanan tertentu)

Mengakses ringkasan patch untuk VM Anda

Untuk melihat ringkasan patch VM, Anda memiliki opsi berikut:

Untuk melihat informasi ringkasan patch untuk semua VM dalam organisasi atau folder, gunakan dasbor Patch di konsol Google Cloud . Lihat Melihat ringkasan patch untuk VM.

Untuk melihat status tugas patch, gunakan halaman Tugas patch di konsol Google Cloud . Anda juga dapat menggunakan Google Cloud CLI atau OS Config API. Untuk mengetahui informasi selengkapnya, lihat Mengelola tugas patch.

Untuk melihat informasi lainnya seperti update paket OS dan laporan kerentanan, buka melihat detail sistem operasi.

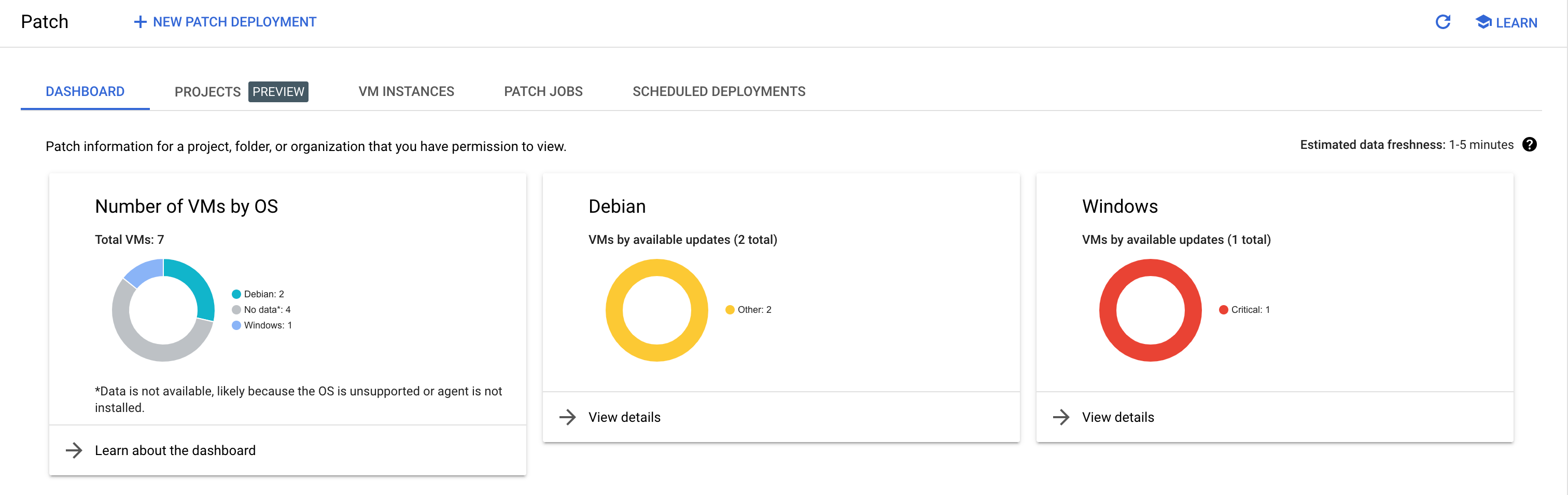

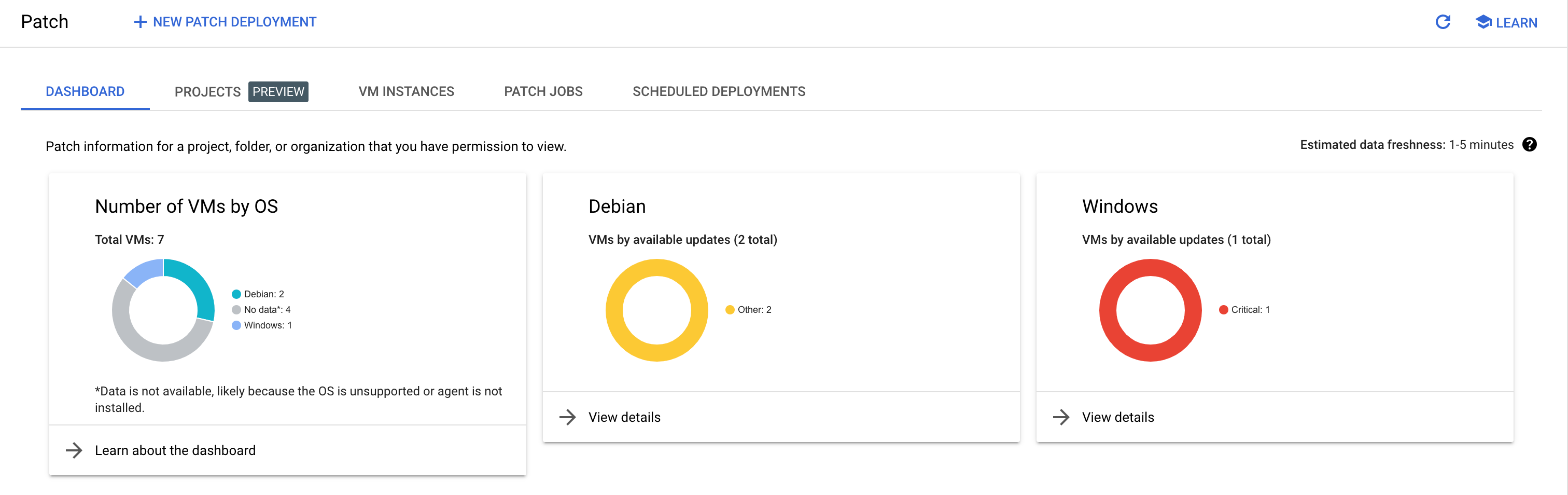

Dasbor Patch

Di konsol Google Cloud , tersedia dasbor yang dapat Anda gunakan untuk memantau kepatuhan patch untuk instance VM Anda.

Memahami dasbor Patch

Ringkasan sistem operasi

Bagian ini mencerminkan jumlah total VM, yang diatur berdasarkan sistem operasi. Agar muncul dalam daftar ini, VM harus sudah menginstal agen OS Config dan pengelolaan inventaris OS yang sudah diaktifkan.

Jika VM dicantumkan dengan sistem operasinya sebagai No data, satu atau beberapa

skenario berikut mungkin benar:

- VM tidak responsif.

- Agen OS Config tidak diinstal.

- Pengelolaan inventaris OS tidak diaktifkan.

- Sistem operasi tidak didukung. Untuk daftar sistem operasi yang didukung, lihat Sistem operasi yang didukung.

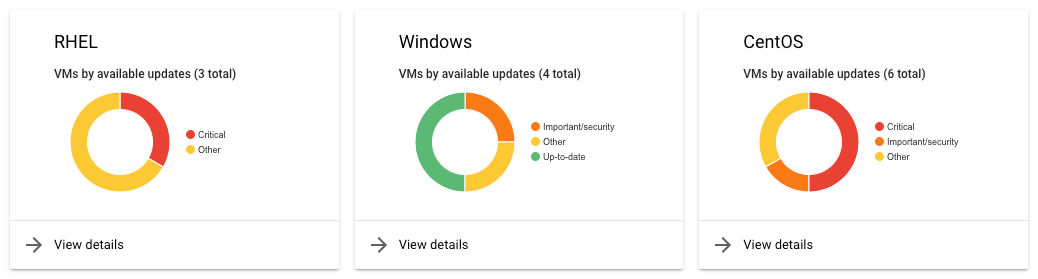

Status kepatuhan patch

Bagian ini menjelaskan status kepatuhan setiap VM, yang diatur berdasarkan sistem operasi.

Status kepatuhan dikategorikan ke dalam empat kategori utama:

- Penting: Ini berarti VM memiliki update penting yang tersedia.

- Penting atau keamanan: Ini berarti VM memiliki update penting atau keamanan yang tersedia.

- Lainnya: Ini berarti VM memiliki update yang tersedia, tetapi tidak satu pun dari update ini yang dikategorikan sebagai update penting atau keamanan.

- Up-to-date: Artinya, VM tidak memiliki update yang tersedia.