このドキュメントでは、SSH 認証鍵を使用して外部 IP アドレスを持つ Linux 仮想マシン(VM)インスタンスに接続する方法について説明します。外部 IP アドレスを持たない VM に接続する方法については、内部専用 VM の接続オプションをご覧ください。SSH 証明書を使用して Linux VM に接続する方法については、VM への接続で SSH 証明書を必須にするように OS Login を設定するをご覧ください。

SSH 認証鍵の構成や保存など、Compute Engine での SSH 接続の動作については、Linux VM への SSH 接続をご覧ください。

始める前に

-

まだ設定していない場合は、認証を設定します。認証とは、 Google Cloud サービスと API にアクセスするために ID を確認するプロセスです。ローカル開発環境からコードまたはサンプルを実行するには、次のいずれかのオプションを選択して Compute Engine に対する認証を行います。

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

-

After installing the Google Cloud CLI, initialize it by running the following command:

gcloud initIf you're using an external identity provider (IdP), you must first sign in to the gcloud CLI with your federated identity.

- Set a default region and zone.

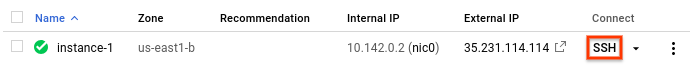

- In the Google Cloud console, go to the VM instances page.

-

In the list of virtual machine instances, click SSH in the row of

the instance that you want to connect to.

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

次のコマンドを実行します。

gcloud compute ssh --project=PROJECT_ID --zone=ZONE VM_NAME

次のように置き換えます。

PROJECT_ID: VM が含まれているプロジェクトの IDZONE: VM が配置されているゾーンの名前VM_NAME: VM の名前

Google Cloud CLI のデフォルト プロパティを設定している場合、このコマンドの

--projectフラグと--zoneフラグは省略できます。次に例を示します。gcloud compute ssh VM_NAME

- VM に SSH 認証鍵を追加します(まだ追加していない場合)。

Google Cloud コンソールで [VM インスタンス] ページに移動し、接続先の VM の外部 IP アドレスを探します。

- ワークステーションでターミナルを開きます。

次のコマンドを実行して VM に接続します。

ssh -i PATH_TO_PRIVATE_KEY USERNAME@EXTERNAL_IP

次のように置き換えます。

PATH_TO_PRIVATE_KEY: VM に追加した公開鍵に対応する秘密 SSH 認証鍵ファイルへのパス。USERNAME: ユーザー名。メタデータで SSH 認証鍵を管理する場合、 ユーザー名は SSH 認証鍵を作成したときに指定したユーザー名です。 OS Login アカウントの場合、ユーザー名は Google プロフィールに定義されています。たとえば、cloudysanfrancisco_example_comや、cloudysanfranciscoです。-

EXTERNAL_IP: VM の外部 IP アドレス。

- VM に SSH 認証鍵を追加します(まだ追加していない場合)。

- ワークステーションにまだ PuTTY アプリがインストールされていない場合は、PuTTY パッケージ ファイルをダウンロードします。

Google Cloud コンソールで [VM インスタンス] ページに移動し、接続先の VM の外部 IP アドレスを探します。

- PuTTY アプリを開きます。接続構成ウィンドウが開きます。

[

Host Name] フィールドに、SSH 認証鍵に関連付けられているユーザー名と、接続する VM の外部 IP アドレスを入力します。形式は次のようにします。USERNAME@EXTERNAL_IP

次のように置き換えます。

USERNAME: ユーザー名。メタデータで SSH 認証鍵を管理する場合、 ユーザー名は SSH 認証鍵を作成したときに指定したユーザー名です。 OS Login アカウントの場合、ユーザー名は Google プロフィールに定義されています。たとえば、cloudysanfrancisco_example_comや、cloudysanfranciscoです。-

EXTERNAL_IP: VM の外部 IP アドレス。

- [Category] メニューで、[Connection] > [SSH] > [Auth] に移動します。

- [Private key file for authentication] フィールドで、VM に追加した公開鍵に対応する秘密 SSH 認証鍵ファイルを選択します。

- [Open] をクリックして VM に接続します。

VM に SSH 認証鍵を追加します(まだ追加していない場合)。

Chromebook または Chrome ブラウザに Secure Shell をまだインストールしていない場合は、インストールします。

Google Cloud コンソールで [VM インスタンス] ページに移動し、接続先の VM の外部 IP アドレスを探します。

Chrome ブラウザタブのアドレスバーで Secure Shell を開きます。手順は次のとおりです。

- タイプ

ssh。 Spaceキーを押します。Enterキーを押します。

- タイプ

[New Connection] をクリックします。

[username] フィールドにユーザー名を入力します。メタデータで SSH 認証鍵を管理する場合、ユーザー名は SSH 認証鍵を作成したときに指定したユーザー名です。OS Login アカウントの場合、ユーザー名は Google プロフィールに定義されています。たとえば、

cloudysanfrancisco_example_comやcloudysanfranciscoです。[hostname] フィールドに、VM の外部 IP アドレスを入力します。

[Identity] フィールドで [Import...] をクリックし、VM に追加した公開鍵に対応する秘密 SSH 認証鍵ファイルのパスを選択します。

[[ENTER] Connect] をクリックして VM に接続します。

- インスタンスへのアクセスを管理する方法を学習する。

- VM にファイルを転送する方法を学習する。

- Compute Engine での Linux VM への SSH 接続の仕組みを学習する。

サポートされているオペレーティング システム

これらの接続方法は、Compute Engine で利用可能なすべての公開 Linux イメージでサポートされています。Fedora CoreOS イメージの場合、これらの方法を使用する前に、SSH アクセスを設定する必要があります。

VM に接続する

VM に接続するには、次のいずれかのタブに示されている手順を行います。

コンソール

次の手順で、Google Cloud コンソールの ブラウザから SSH を使用して VM に接続します。

gcloud

gcloud compute sshコマンドを実行して、SSH を使用して VM に接続します。OpenSSH クライアント

OpenSSH クライアントから SSH を使用して VM に接続する手順は次のとおりです。

PuTTY アプリ

Windows PuTTY アプリから SSH を使用して VM に接続します。手順は次のとおりです。

Secure Shell Chrome アプリ

Secure Shell Chrome アプリから SSH を使用して VM に接続するには、次の手順を行います。

トラブルシューティング

失敗した SSH 接続を診断し、解決するための方法については、SSH のトラブルシューティングをご覧ください。

次のステップ

特に記載のない限り、このページのコンテンツはクリエイティブ・コモンズの表示 4.0 ライセンスにより使用許諾されます。コードサンプルは Apache 2.0 ライセンスにより使用許諾されます。詳しくは、Google Developers サイトのポリシーをご覧ください。Java は Oracle および関連会社の登録商標です。

最終更新日 2025-07-24 UTC。

-