Cloud Composer 3 | Cloud Composer 2 | Cloud Composer 1

Halaman ini menjelaskan persyaratan project host dan jaringan VPC Bersama untuk Cloud Composer.

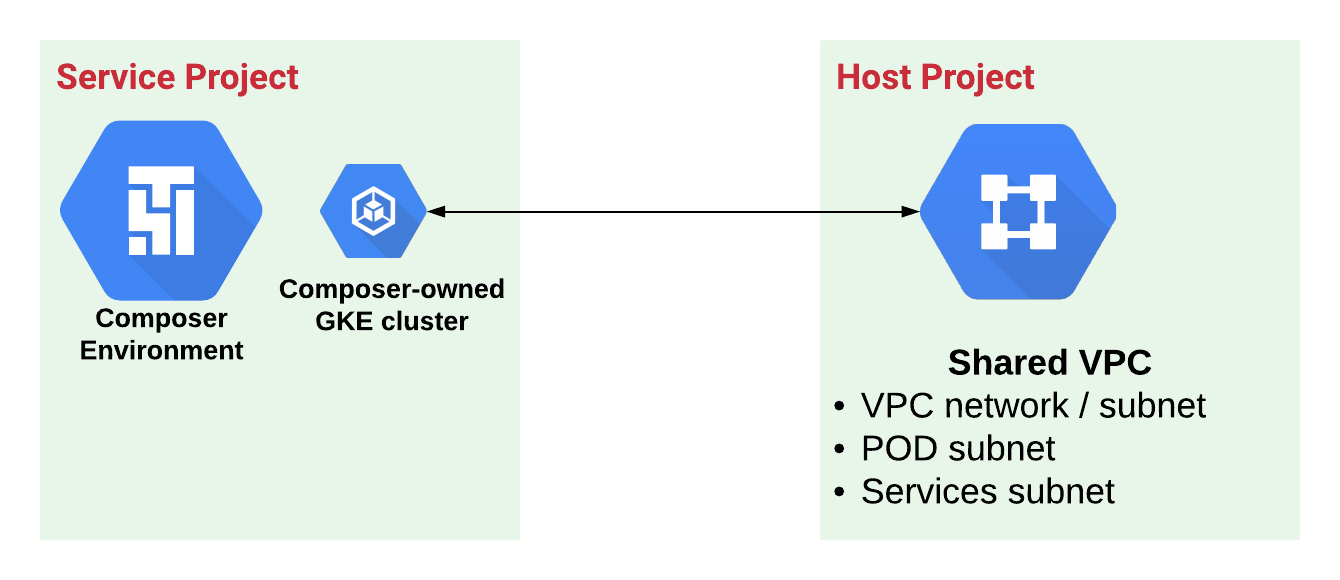

VPC Bersama memungkinkan organisasi menetapkan batas kontrol akses dan anggaran di tingkat project sekaligus memungkinkan komunikasi yang aman dan efisien menggunakan IP pribadi di seluruh batas tersebut. Dalam konfigurasi VPC Bersama, Cloud Composer dapat memanggil layanan yang dihosting di project lain dalam organisasi yang sama tanpa mengekspos layanan ke internet publik. Google Cloud

Pedoman untuk VPC Bersama

VPC Bersama mengharuskan Anda menetapkan project host yang memiliki jaringan dan sub-jaringan, serta project layanan, yang dilampirkan ke project host. Saat Cloud Composer berpartisipasi dalam VPC Bersama, lingkungan Cloud Composer berada di project layanan.

Untuk menyiapkan VPC Bersama, pilih rentang IP berikut di project host:

- Rentang IP Utama subnet yang digunakan oleh node GKE yang digunakan Cloud Composer sebagai lapisan Compute Engine-nya.

- Rentang IP Sekunder untuk layanan GKE.

- Rentang IP Sekunder untuk pod GKE.

Rentang IP Sekunder tidak boleh tumpang-tindih dengan rentang sekunder lainnya di VPC ini.

Pastikan rentang sekunder cukup besar untuk menampung ukuran cluster dan penskalaan lingkungan Anda.

Lihat Membuat cluster VPC native untuk mengetahui panduan tentang mengonfigurasi rentang sekunder untuk pod dan layanan.

Rentang alamat primer subnet harus mengakomodasi pertumbuhan yang diantisipasi dan memperhitungkan alamat IP yang tidak dapat digunakan.

Jika Anda menggunakan Agen Penyamaran IP dan Konfigurasi IP Pribadi untuk lingkungan Anda, maka tambahkan rentang IP Node dan Pod ke bagian

nonMasqueradeCIDRsdari ConfigMapip-masq-agent. Untuk mengetahui informasi selengkapnya, lihat Mengonfigurasi agen penyamaran IP.

Persiapan

Temukan project ID dan nomor project berikut:

- Project host: Project yang berisi jaringan VPC Bersama.

- Project layanan: Project yang berisi lingkungan Cloud Composer.

Aktifkan GKE API di project host dan layanan Anda.

Jika Anda membuat lingkungan di project layanan menggunakan konsolGoogle Cloud , akun Anda harus memiliki izin

compute.subnetworks.usedi project host. Jika tidak, daftar subnetwork yang tersedia tidak berisi subnetwork dari project host. Jika Anda membuat lingkungan menggunakangcloud, API, atau Terraform, akun Anda tidak memerlukan izin tambahan ini.

Mengonfigurasi project layanan

Jika lingkungan Cloud Composer tidak pernah dibuat di project layanan, maka sediakan Akun Agen Layanan Composer di project layanan:

gcloud beta services identity create --service=composer.googleapis.com

Mengonfigurasi project host

Konfigurasi project host seperti yang dijelaskan lebih lanjut.

(IP Pribadi) Mengaktifkan Akses Google Pribadi

Jika Anda berencana menggunakan lingkungan IP Pribadi, aktifkan Akses Google Pribadi untuk subnet di project host. Anda dapat melakukannya pada langkah berikutnya, saat mengonfigurasi resource jaringan untuk subnet baru atau yang sudah ada.

Jika Anda berencana menggunakan lingkungan IP Publik, sebaiknya aktifkan Akses Google Pribadi untuk subnet di project host. Jika Anda memilih untuk tidak menggunakan Private Google Access, pastikan Anda tidak memblokir traffic yang seharusnya diizinkan oleh Aturan firewall keluar yang tersirat untuk IPv4. Hal ini diperlukan agar berhasil menjangkau endpoint *.googleapis.com.

Mengonfigurasi resource jaringan

Pilih salah satu opsi berikut untuk mengalokasikan dan mengonfigurasi resource jaringan. Untuk setiap opsi, Anda harus memberi nama rentang IP sekunder untuk pod dan layanan.

Opsi 1. Buat jaringan VPC, subnet, dan dua rentang IP sekunder baru.

Saat membuat subnet, gunakan Rentang IP Utama dengan mengikuti panduan.

Saat menentukan subnet, tentukan dua rentang IP sekunder untuk pod dan layanan.

Opsi 2. Buat subnet dan dua rentang IP sekunder di VPC yang ada.

Saat membuat subnet, gunakan Rentang IP Utama dengan mengikuti pedoman.

Saat menentukan subnet, tentukan dua rentang IP sekunder untuk pod dan layanan.

Opsi 3. Buat dua rentang IP sekunder di subnet dan jaringan VPC yang ada.

- Tentukan dua rentang IP sekunder untuk Pod dan Layanan dengan mengikuti pedoman. Hindari konflik nama dan rentang IP dengan rentang sekunder yang ada.

Menyiapkan VPC Bersama dan melampirkan project layanan

Jika belum dilakukan, Siapkan VPC Bersama. Jika Anda sudah menyiapkan VPC Bersama, lanjutkan ke langkah berikutnya.

Lampirkan project layanan yang Anda gunakan untuk menghosting lingkungan Cloud Composer.

Saat melampirkan project, biarkan izin Jaringan VPC default tetap ada.

Memberikan izin ke akun Agen Layanan Composer

Di project host:

Edit izin untuk akun Agen Layanan Composer,

service-SERVICE_PROJECT_NUMBER@cloudcomposer-accounts.iam.gserviceaccount.com)Untuk akun ini, tambahkan peran lain di tingkat project:

Untuk lingkungan IP Pribadi, tambahkan peran

Composer Shared VPC Agent.Untuk lingkungan IP Publik, tambahkan peran

Compute Network User.

Memberikan izin ke akun Agen Layanan Google API

Di project host:

Edit izin untuk akun Agen Layanan Google API,

SERVICE_PROJECT_NUMBER@cloudservices.gserviceaccount.com.Tambahkan peran lain, Compute Network User (

compute.networkUser) di tingkat project. Hal ini merupakan persyaratan untuk grup instance terkelola yang digunakan dengan VPC Bersama karena jenis akun layanan ini melakukan tugas seperti pembuatan instance.

Mengedit izin untuk akun layanan GKE

Di project host, edit izin untuk akun layanan GKE, service-SERVICE_PROJECT_NUMBER@container-engine-robot.iam.gserviceaccount.com.

Untuk setiap akun layanan,

tambahkan peran lain, compute.networkUser menggunakan salah satu

opsi berikut:

Berikan peran ini di tingkat subnet untuk mengizinkan akun layanan menyiapkan peering VPC yang diperlukan oleh Cloud Composer. Dalam hal ini, tentukan secara eksplisit subnetwork yang akan digunakan oleh lingkungan, karena cluster lingkungan mungkin tidak memiliki izin untuk menemukan subnetwork dalam jaringan.

Berikan peran ini di tingkat project untuk seluruh project host. Dalam hal ini, akun layanan GKE project layanan memiliki izin untuk menggunakan subnet apa pun di project host.

Edit izin untuk Akun Layanan GKE project layanan

Di project host, edit izin untuk Akun Layanan GKE project layanan.

Untuk akun ini, tambahkan peran lain di tingkat project, yaitu Kubernetes Engine Host Service Agent User (roles/container.hostServiceAgentUser).

Dengan demikian, Akun Layanan GKE project layanan dapat menggunakan Akun Layanan GKE project host untuk mengonfigurasi resource jaringan bersama.

(IP Pribadi, opsional) Mengonfigurasi aturan firewall dan konektivitas ke domain Google

Dalam konfigurasi VPC Bersama dengan lingkungan IP Pribadi, sebagai opsi,

Anda mungkin ingin merutekan semua traffic ke Google API dan layanan Google melalui

beberapa alamat IP yang termasuk dalam domain private.googleapis.com dan

mengonfigurasi aturan firewall yang sesuai. Dalam konfigurasi ini, lingkungan Anda mengakses Google API dan layanan Google melalui alamat IP yang hanya dapat dirutekan dari dalam Google Cloud. Jika konfigurasi VPC Bersama Anda menggunakan

Kontrol Layanan VPC, arahkan traffic melalui restricted.googleapis.com

sebagai gantinya.

Jika konfigurasi VPC Bersama Anda menggunakan lingkungan IP Pribadi:

- (Opsional) Konfigurasi konektivitas ke Google API dan layanan Google.

- (Opsional) Konfigurasi aturan firewall.

Jika konfigurasi VPC Bersama Anda menggunakan Kontrol Layanan VPC, gunakan petunjuk untuk lingkungan dengan Kontrol Layanan VPC:

Kesimpulan

Anda telah menyelesaikan konfigurasi jaringan VPC Bersama untuk project layanan dan host.

Sekarang Anda dapat membuat lingkungan baru di project layanan yang menggunakan jaringan VPC project host.

Langkah berikutnya

- Buat lingkungan Cloud Composer dan berikan jaringan dan subnetwork project host sebagai parameter konfigurasi.