Cloud Composer 3 | Cloud Composer 2 | Cloud Composer 1

Questa pagina descrive i requisiti del progetto host e della rete VPC condiviso per Cloud Composer.

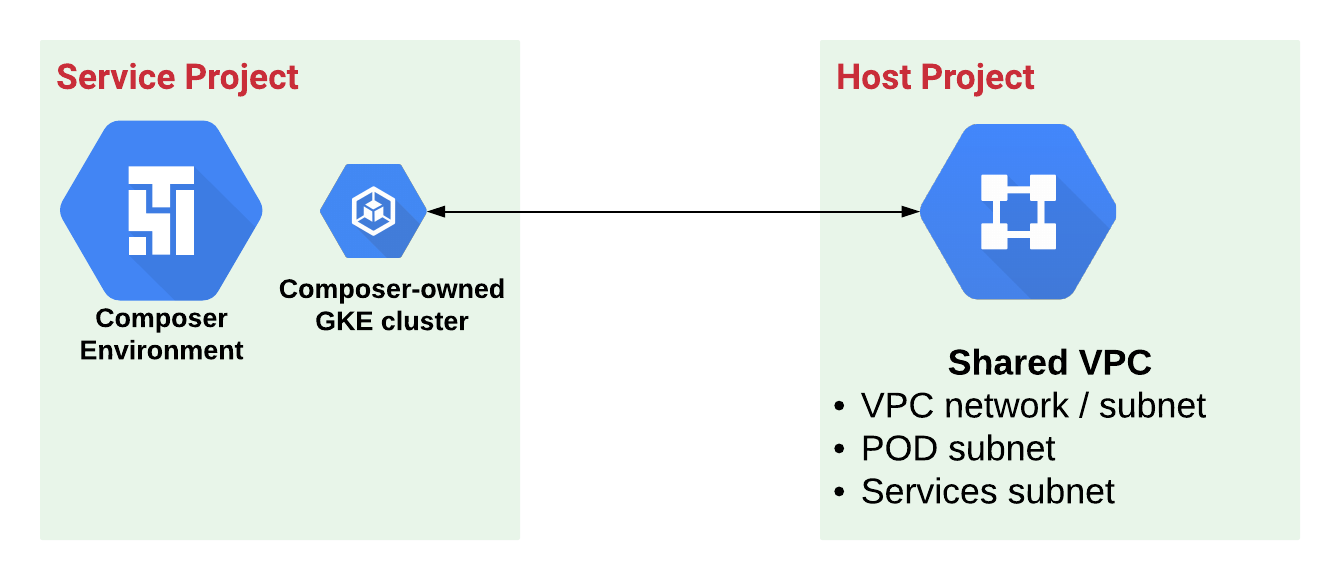

VPC condiviso consente alle organizzazioni di stabilire limiti di controllo dell'accesso e del budget a livello di progetto, consentendo una comunicazione sicura ed efficiente utilizzando IP privati oltre questi limiti. Nella configurazione VPC condiviso, Cloud Composer può richiamare i servizi ospitati in altri progetti Google Cloud nella stessa organizzazione senza esporre i servizi alla rete internet pubblica.

Linee guida per il VPC condiviso

Il VPC condiviso richiede di designare un progetto host a cui appartengono reti e subnet e un progetto di servizio, collegato al progetto host. Quando Cloud Composer partecipa a un VPC condiviso, l'ambiente Cloud Composer si trova nel progetto di servizio.

Per configurare VPC condiviso, seleziona i seguenti intervalli IP nel progetto host:

- Intervallo IP primario della subnet utilizzata dai nodi GKE che Cloud Composer utilizza come livello Compute Engine.

- Intervallo IP secondario per i servizi GKE.

- Intervallo IP secondario per i pod GKE.

Gli intervalli IP secondari non possono sovrapporsi ad altri intervalli secondari in questo VPC.

Assicurati che gli intervalli secondari siano abbastanza grandi da contenere le dimensioni del cluster e la scalabilità del tuo ambiente.

Consulta Creazione di un cluster nativo di VPC per le linee guida sulla configurazione degli intervalli secondari per i pod e dei servizi.

L'intervallo di indirizzi principale della subnet deve tenere conto della crescita prevista e degli indirizzi IP inutilizzabili.

Se utilizzi l'agente di mascheramento IP e la configurazione IP privato per i tuoi ambienti, aggiungi gli intervalli IP di nodi e pod alla sezione

nonMasqueradeCIDRsdi ConfigMapip-masq-agent. Per ulteriori informazioni, vedi Configurazione di un agente di mascheramento IP.

preparazione

Trova i seguenti ID progetto e numeri di progetto:

- Progetto host: il progetto che contiene la rete VPC condiviso.

- Progetto di servizio: il progetto che contiene l'ambiente Cloud Composer.

Abilita l'API GKE nei progetti host e di servizio.

Se crei un ambiente nel progetto di servizio utilizzando la consoleGoogle Cloud , il tuo account deve disporre dell'autorizzazione

compute.subnetworks.usenel progetto host. In caso contrario, l'elenco delle subnet disponibili non contiene le subnet del progetto host. Se crei un ambiente utilizzandogcloud, l'API o Terraform, il tuo account non ha bisogno di questa autorizzazione aggiuntiva.

Configurare il progetto di servizio

Se gli ambienti Cloud Composer non sono mai stati creati nel progetto di servizio, esegui il provisioning dell'account agente di servizio Composer nel progetto di servizio:

gcloud beta services identity create --service=composer.googleapis.com

Configura il progetto host

Configura il progetto host come descritto di seguito.

(IP privato) Abilita l'accesso privato Google

Se prevedi di utilizzare ambienti IP privati, abilita l'accesso privato Google per la subnet nel progetto host. Puoi farlo nel passaggio successivo, quando configuri le risorse di rete per una subnet nuova o già esistente.

Se prevedi di utilizzare ambienti IP pubblici, ti consigliamo comunque di

abilitare l'accesso privato Google per la subnet nel progetto

host. Se scegli di non utilizzare l'accesso privato Google, assicurati di non bloccare il traffico che altrimenti la regola firewall implicita per il traffico in uscita IPv4 consentirebbe. Questo è necessario per raggiungere correttamente gli endpoint *.googleapis.com.

Configura le risorse di networking

Scegli una delle seguenti opzioni per allocare e configurare le risorse di rete. Per ogni opzione, devi assegnare un nome agli intervalli IP secondari per pod e servizi.

Opzione 1. Crea una nuova rete VPC, una subnet e due intervalli IP secondari.

Quando crei la subnet, utilizza l'intervallo IP principale seguendo le linee guida.

Quando definisci la subnet, definisci due intervalli IP secondari per i pod e i servizi.

Opzione 2. Crea una subnet e due intervalli IP secondari in un VPC esistente.

Quando crei la subnet, utilizza l'intervallo IP principale seguendo le linee guida.

Quando definisci la subnet, definisci due intervalli IP secondari per pod e servizi.

Opzione 3. Crea due intervalli IP secondari in una subnet e una rete VPC esistenti.

- Definisci due intervalli IP secondari per pod e servizi seguendo le linee guida. Evita conflitti tra nomi e intervalli IP con gli intervalli secondari esistenti.

Configura il VPC condiviso e collega il progetto di servizio

Se non l'hai ancora fatto, configura VPC condiviso. Se hai già configurato VPC condiviso, vai al passaggio successivo.

Collega il progetto di servizio che utilizzi per ospitare gli ambienti Cloud Composer.

Quando colleghi un progetto, lascia invariate le autorizzazioni della rete VPC predefinita.

Concedi le autorizzazioni all'account agente di servizio Composer

Nel progetto host:

Modifica le autorizzazioni per l'account agente di servizio Composer,

service-SERVICE_PROJECT_NUMBER@cloudcomposer-accounts.iam.gserviceaccount.com)Per questo account, aggiungi un altro ruolo a livello di progetto:

Per gli ambienti IP privato, aggiungi il ruolo

Composer Shared VPC Agent.Per gli ambienti IP pubblici, aggiungi il ruolo

Compute Network User.

Concedi le autorizzazioni all'account agente di servizio API di Google

Nel progetto host:

Modifica le autorizzazioni per l'account Agente di servizio API di Google,

SERVICE_PROJECT_NUMBER@cloudservices.gserviceaccount.com.Aggiungi un altro ruolo, Utente di rete Compute (

compute.networkUser), a livello di progetto. Si tratta di un requisito per i gruppi di istanze gestite utilizzati con il VPC condiviso perché questo tipo di account di servizio esegue attività come la creazione di istanze.

Modifica le autorizzazioni per i service account GKE

Nel progetto host, modifica le autorizzazioni per gli account di servizio GKE, service-SERVICE_PROJECT_NUMBER@container-engine-robot.iam.gserviceaccount.com.

Per ogni account di servizio,

aggiungi un altro ruolo, compute.networkUser utilizzando una delle

seguenti opzioni:

Concedi questo ruolo a livello di subnet per consentire a un account di servizio di configurare i peering VPC richiesti da Cloud Composer. In questo caso, specifica esplicitamente la subnet da utilizzare per l'ambiente, perché il cluster dell'ambiente potrebbe non disporre delle autorizzazioni per trovare la subnet all'interno della rete.

Concedi questo ruolo a livello di progetto per l'intero progetto host. In questo caso, il service account GKE del progetto di servizio dispone delle autorizzazioni per utilizzare qualsiasi subnet nel progetto host.

Modifica le autorizzazioni per il service account GKE del progetto di servizio

Nel progetto host, modifica le autorizzazioni per il service account GKE del progetto di servizio.

Per questo account, aggiungi un altro ruolo a livello di progetto,

Utente agente di servizio host Kubernetes Engine

(roles/container.hostServiceAgentUser).

In questo modo, l'account di servizio GKE del progetto di servizio può utilizzare l'account di servizio GKE del progetto host per configurare le risorse di rete condivise.

(IP privato, facoltativo) Configura le regole firewall e la connettività ai domini Google

In una configurazione VPC condiviso con ambienti IP privati, come opzione,

potresti voler instradare tutto il traffico verso le API e i servizi Google tramite

diversi indirizzi IP appartenenti al dominio private.googleapis.com e

configurare le regole firewall corrispondenti. In questa configurazione, il tuo

ambiente accede alle API e ai servizi Google solo tramite indirizzi IP

instradabili da Google Cloud. Se la configurazione del VPC condiviso utilizza

i Controlli di servizio VPC, indirizza il traffico tramite restricted.googleapis.com

invece.

Se la configurazione di VPC condiviso utilizza ambienti con IP privato:

- (Facoltativo) Configura la connettività ai servizi e alle API di Google.

- (Facoltativo) Configura le regole firewall.

Se la configurazione di VPC condiviso utilizza i Controlli di servizio VPC, utilizza le istruzioni per gli ambienti con Controlli di servizio VPC:

Conclusione

Hai completato la configurazione della rete VPC condiviso per i progetti di servizio e host.

Ora puoi creare nuovi ambienti nel progetto di servizio che utilizzano la rete VPC del progetto host.

Passaggi successivi

- Crea un ambiente Cloud Composer e fornisci la rete e la subnet del progetto host come parametri di configurazione.