Google Cloud プロダクトやサービスにプログラムからアクセスするには、Cloud APIs を使用します。これらの API は、シンプルな JSON REST インターフェースを公開しています。Cloud APIs へのアクセスには、Cloud クライアント ライブラリを使用することをおすすめします。

Cloud Code を使用すると、プロジェクトで使っている Cloud APIs と言語向けの Cloud クライアント ライブラリを簡単に追加できます。同じビューで各 API のサンプルを検索し、サンプルをアプリケーションに簡単に取り入れることができます。

Cloud APIs の閲覧

利用可能なすべての Google Cloud API を探索するには:

[Cloud Code] をクリックし、[Cloud APIs] セクションを展開します。

Cloud APIs ビューは、カテゴリ別に Cloud APIs をグループ化します。

API の詳細を表示するには、API 名をクリックします。サービス名、ステータス、クライアント ライブラリのインストール手順、ドキュメント、コードサンプルなどの詳細が表示されます。

Cloud APIs の有効化

API の詳細ページを使用してプロジェクトの Cloud API を有効にするには、次の手順に従います。

- Cloud APIs の詳細ビューで、Cloud APIs を有効にするプロジェクトを選択します。

- [API を有効にする] をクリックします。API を有効にすると、変更を確認するメッセージが表示されます。

プロジェクトにクライアント ライブラリを追加する

Cloud Code を使用して Cloud APIs を探索し有効にする方法とは別に、言語固有のクライアント ライブラリをプロジェクトに追加する方法もあります。

クライアント ライブラリをインストールするには、API 詳細ページのご使用の言語向けの手順に沿って操作します。

API サンプルの使用

各 API のコードサンプルは、API ブラウザで検索して使用できます。

[Cloud Code] をクリックし、[Cloud APIs] セクションを展開します。

詳細ビューを開くには、API の名前をクリックします。

API のコードサンプルを表示するには、[コードサンプル] をクリックします。

サンプルリストをフィルタリングするには、[Language] リストから検索するテキストを入力するか、プログラミング言語を選択します。

新しいサンプルを表示するには、サンプルの名前をクリックします。サンプルをクリップボードにコピーしたり、GitHub でサンプルを表示したりすることもできます。

認証の設定

必要な API を有効にして必要なクライアント ライブラリを追加したら、アプリケーションの認証を正常に完了するためにアプリケーションを構成する必要があります。構成は、開発の種類と実行するプラットフォームによって異なります。

関連する認証手順を完了すると、アプリケーションが認証され、デプロイの準備が整います。

ローカルでの開発

ローカルマシン

IDE で Google Cloud にログインしている場合は、Cloud Code によってアプリケーションのデフォルト認証情報(ADC)が設定され、このステップを省略できます。(gcloud CLI を使用するなどして)IDE の外部で Google Cloudにログインした場合は、ADC を設定し、次のコマンドを実行して Google Cloud クライアント ライブラリが ADC を介して認証できるようにします。

gcloud auth login --update-adc

minikube

IDE で Google Cloud にログインしている場合は、Cloud Code によってアプリケーションのデフォルト認証情報(ADC)が設定され、このステップを省略できます。(gcloud CLI を使用するなどして)IDE の外部で Google Cloudにログインした場合は、ADC を設定し、次のコマンドを実行して Google Cloud クライアント ライブラリが ADC を介して認証できるようにします。

gcloud auth login --update-adc

minikube start --addons gcp-authを実行して minikube を起動します。このコマンドにより、ADC が Pod にマウントされます。 Google Cloudを使用した minikube の認証の詳細については、minikube gcp-auth ドキュメントをご覧ください。

その他のローカル K8s クラスタ

IDE で Google Cloud にログインしている場合は、Cloud Code によってアプリケーションのデフォルト認証情報(ADC)が設定され、このステップを省略できます。(gcloud CLI を使用するなどして)IDE の外部で Google Cloudにログインした場合は、ADC を設定し、次のコマンドを実行して Google Cloud クライアント ライブラリが ADC を介して認証できるようにします。

gcloud auth login --update-adc

- Google Cloud クライアント ライブラリが認証情報を検出できるようにするには、Deployment マニフェストを編集して、Kubernetes Pod でローカルの

~/.config/gcloudディレクトリをマウントします。 - Google Cloud プロジェクト ID を

GOOGLE_CLOUD_PROJECTという名前の環境変数として設定します。

Kubernetes Pod の構成例:

apiVersion: v1

kind: Pod

metadata:

name: my-app

labels:

name: my-app

spec:

containers:

- name: my-app

image: gcr.io/google-containers/busybox

ports:

- containerPort: 8080

env:

- name: GOOGLE_CLOUD_PROJECT

value: my-project-id

volumeMounts:

- mountPath: /root/.config/gcloud

name: gcloud-volume

volumes:

- name: gcloud-volume

hostPath:

path: /path/to/home/.config/gcloudCloud Run

IDE で Google Cloud にログインしている場合は、Cloud Code によってアプリケーションのデフォルト認証情報(ADC)が設定され、このステップを省略できます。(gcloud CLI を使用するなどして)IDE の外部で Google Cloudにログインした場合は、ADC を設定し、次のコマンドを実行して Google Cloud クライアント ライブラリが ADC を介して認証できるようにします。

gcloud auth login --update-adc

サービス アカウントを必要とする API を使用したローカル開発

Cloud Translation API などの一部の API では、リクエストを認証するための適切な権限を持つサービス アカウントが必要です。詳細については、サービス アカウントの作成と管理をご覧ください。 サービス アカウントを使用するクイックスタートについては、Cloud Code で Cloud クライアント ライブラリを使用するをご覧ください。

ターミナルを開くには、[ターミナルl] > [新しいターミナル] をクリックします。

API リクエストを認証するためのサービス アカウントを作成します。

gcloud iam service-accounts create \ SERVICE_ACCOUNT_ID \ --project PROJECT_ID

次の値を置き換えます。

SERVICE_ACCOUNT_ID: サービス アカウント IDPROJECT_ID: プロジェクト ID

これらの ID を確認するには、 Google Cloudで画面左上にある [ナビゲーション メニュー] をクリックし、ポインタを [IAM と管理] に置いたまま [サービス アカウント] をクリックします。

[メール] 列には、各サービス アカウントの一意の

SERVICE_ACCOUNT_IDとPROJECT_IDが次の形式で表示されます。SERVICE_ACCOUNT_ID@PROJECT_ID.iam.gserviceaccount.comたとえば、

my-service-account@my-project.iam.gserviceaccount.comというサービス アカウントのメールアドレスには次の値があります。SERVICE_ACCOUNT_ID:my-service-accountPROJECT_ID:my-project

サービス アカウントに適切なロールを付与します。次のサンプル コマンドでは、Cloud Translation API ユーザーロールを付与します。付与するロールを確認するには、使用している Cloud API のドキュメントをご覧ください。

gcloud projects \ add-iam-policy-binding \ PROJECT_ID \ --member='serviceAccount:SERVICE_ACCOUNT_ID@PROJECT_ID.iam.gserviceaccount.com' \ --role='roles/cloudtranslate.user'

サービス アカウント キーを作成します。

gcloud iam service-accounts keys \ create key.json --iam-account \ SERVICE_ACCOUNT_ID@PROJECT_ID.iam.gserviceaccount.com

このキーをデフォルトの認証情報として設定します。

export \ GOOGLE_APPLICATION_CREDENTIALS=key.json(省略可)ユーザーにサービス アカウントの権限借用を許可するには、

gcloud iam service-accounts add-iam-policy-bindingコマンドを実行して、サービス アカウントのサービス アカウント ユーザーロール(roles/iam.serviceAccountUser)をユーザーに付与します。gcloud iam service-accounts add-iam-policy-binding \ SERVICE_ACCOUNT_ID@PROJECT_ID.iam.gserviceaccount.com \ --member="user:USER_EMAIL" \ --role="roles/iam.serviceAccountUser"

次の値を置き換えます。

USER_EMAIL: ユーザーのメールアドレス

リモート開発

GKE

プロジェクトのスコープに応じて、GKE での Google Cloud サービスの認証方法を選択できます。

- (開発のみ)

- 次の設定で GKE クラスタを作成します。

- GKE のデフォルトで使用されるサービス アカウント(Compute Engine のデフォルト サービス アカウント)を使用していること、および [アクセス スコープ] が [すべての Cloud APIs への完全アクセス権を許可] に設定されていることを確認してください(この 2 つの設定を行うには、[ノードプール] > [セキュリティ] と進んでください)。Compute Engine サービス アカウントはノードにデプロイされているすべてのワークロードで共有されるので、この方法は権限をオーバープロビジョニングし、開発目的でのみ使用する必要があります。

- クラスタで Workload Identity が有効になっていないことを確認します([クラスタ] > [セキュリティ] セクション)。

- サービス アカウントに必要なロールを割り当てます。

- Secret にアクセスする場合は、Secret Manager 固有の手順に従って、サービス アカウントに必要なロールを設定します。

- Compute Engine のデフォルトのサービス アカウントを使用している場合は、正しい IAM ロールがすでに適用されている可能性があります。

- ID に付与できる IAM ロールタイプと事前定義ロールの一覧については、ロールについてのガイドをご覧ください。ロールを付与する手順については、リソースへのアクセス権の付与、変更、取り消しをご覧ください。

- 次の設定で GKE クラスタを作成します。

- (本番環境に推奨)

- Workload Identity を使用して GKE クラスタとアプリケーションを構成し、GKE で Google Cloud サービスを認証します。これにより、Kubernetes サービス アカウントが Google サービス アカウントに関連付けられます。

- Kubernetes Deployment YAML ファイル内の

.spec.serviceAccountNameフィールドを設定して、Kubernetes サービス アカウントを参照するように Kubernetes Deployment を構成します。Cloud Code サンプル アプリケーションから作成されたアプリの場合、このファイルは kubernetes-manifests フォルダにあります。 - アクセスしようとしている Google Cloud サービスに追加のロールが必要な場合は、アプリの開発に使用している Google サービス アカウントにそれらのロールを付与します。

- Secret にアクセスする場合は、Secret Manager 固有の手順に従って、サービス アカウントに必要なロールを設定します。

- ID に付与できる IAM ロールタイプと事前定義ロールの一覧については、ロールについてのガイドをご覧ください。ロールを付与する手順については、リソースへのアクセス権の付与、変更、取り消しをご覧ください。

Cloud Run

- Cloud Run アプリケーションをデプロイするための新しい専用のサービス アカウントを作成するには、[サービス アカウント] ページに移動して、Secret が保存されているプロジェクトを選択します。

- [サービス アカウントを作成] をクリックします。

- [サービス アカウントの作成] ダイアログで、わかりやすいサービス アカウント名を指定します。

- [サービス アカウント ID] を一意のわかりやすい値に変更してから、[作成] をクリックします。

- アクセスしようとしている Google Cloud サービスに追加のロールが必要な場合は、ロールを付与し、[続行] をクリックして、[完了] をクリックします。

- デプロイ構成にサービス アカウントを追加するには:

- Cloud Code のステータスバーで [Cloud Run: Deploy] を選択します。

- Cloud Run Deployment UI にある [Revision Settings] の [Service Account] フィールドに、サービス アカウントを指定します。

![Cloud Run で展開された詳細なリビジョン設定セクション: service-account-name@project-name.iam.gserviceaccount.comという形式のサービス アカウント名が入力されている [Deploy and Service Account] フィールド](https://cloud.google.com/static/code/docs/vscode/images/service-account-cloud-run.png?authuser=1&hl=ja)

Cloud Run

プロジェクトのスコープに応じて、GKE での Google Cloud サービスの認証方法を選択できます。

- (開発のみ)

- 次の設定で GKE クラスタを作成します。

- GKE のデフォルトで使用されるサービス アカウント、Compute Engine のデフォルト サービス アカウントを使用していること、アクセス スコープが [すべての Cloud API に完全アクセス権を許可]に設定されていることを確認してください(この 2 つの設定を行うには、[ノードプール] > [セキュリティ] と進んでください)。Compute Engine サービス アカウントはノードにデプロイされているすべてのワークロードで共有されるので、この方法は権限をオーバープロビジョニングし、開発目的でのみ使用する必要があります。

- クラスタで Workload Identity が有効になっていないことを確認します([クラスタ] > [セキュリティ] セクション)。

- サービス アカウントに必要なロールを割り当てます。

- Secret にアクセスする場合は、Secret Manager 固有の手順に従って、サービス アカウントに必要なロールを設定します。

- Compute Engine のデフォルトのサービス アカウントを使用している場合は、正しい IAM ロールがすでに適用されている可能性があります。

- ID に付与できる IAM ロールタイプと事前定義ロールの一覧については、ロールについてのガイドをご覧ください。ロールを付与する手順については、リソースへのアクセス権の付与、変更、取り消しをご覧ください。

- 次の設定で GKE クラスタを作成します。

- (本番環境に推奨)

- Workload Identity を使用して GKE クラスタとアプリケーションを構成し、GKE で Google Cloud サービスを認証します。これにより、Kubernetes サービス アカウントが Google サービス アカウントに関連付けられます。

- デプロイ構成にサービス アカウントを追加するには:

- Cloud Code のステータスバーで [Cloud Run: Deploy] を選択します。

- Cloud Run Deployment UI にある [Revision Settings] の [Service Account] フィールドに、サービス アカウントを指定します。

![Cloud Run で展開された詳細なリビジョン設定セクション: service-account-name@project-name.iam.gserviceaccount.comという形式の Kubernetes サービス アカウント名が入力されている [Deploy and Service Account] フィールド](https://cloud.google.com/static/code/docs/vscode/images/k8s-service-account-cloud-run.png?authuser=1&hl=ja)

- アクセスしようとしている Google Cloud サービスに追加のロールが必要な場合は、アプリの開発に使用している Google サービス アカウントにそれらのロールを付与します。

- Secret にアクセスする場合は、Secret Manager 固有の手順に従って、サービス アカウントに必要なロールを設定します。

- ID に付与できる IAM ロールタイプと事前定義ロールの一覧については、ロールについてのガイドをご覧ください。ロールを付与する手順については、リソースへのアクセス権の付与、変更、取り消しをご覧ください。

Secret Manager 権限を有効にしたリモート開発

認証にサービス アカウントを使用してリモートで開発しており、アプリケーションが Secret を使用している場合は、リモート開発の手順に追加していくつかの手順を行う必要があります。これらの手順では、Google サービス アカウントに特定の Secret Manager の Secret にアクセスに必要なロールを割り当てます。

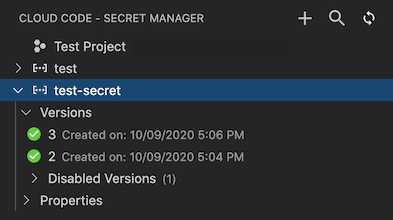

[Cloud Code] をクリックし、[Secret Manager] セクションを展開します。

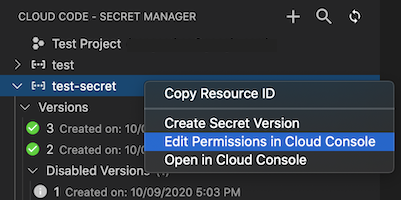

Secret を右クリックし、[Cloud コンソールで権限を編集] を選択します。これにより、その Secret の Secret Manager 構成ページがウェブブラウザで開きます。

Google Cloud コンソールで、[権限]、[追加] の順にクリックします。

[新しいプリンシパル] フィールドに、サービス アカウントの名前を入力します。

[ロールを選択] リストで、[Secret Manager のシークレット アクセサー] を選択します。

[保存] をクリックします。

これで、サービス アカウントにこの特定の Secret にアクセスするための権限が付与されました。