Anda dapat mengakses produk dan layanan Google Cloud dari kode menggunakan Cloud API. Cloud API ini mengekspos antarmuka REST JSON sederhana yang dapat Anda panggil melalui library klien.

Dokumen ini menjelaskan cara mengaktifkan Cloud API dan menambahkan Library Klien Cloud ke project Anda.

Jelajahi Cloud API

Untuk menjelajahi semua API yang tersedia di IDE Anda, ikuti langkah-langkah berikut: Google Cloud

Buka Tools > Google Cloud Code > Cloud APIs.

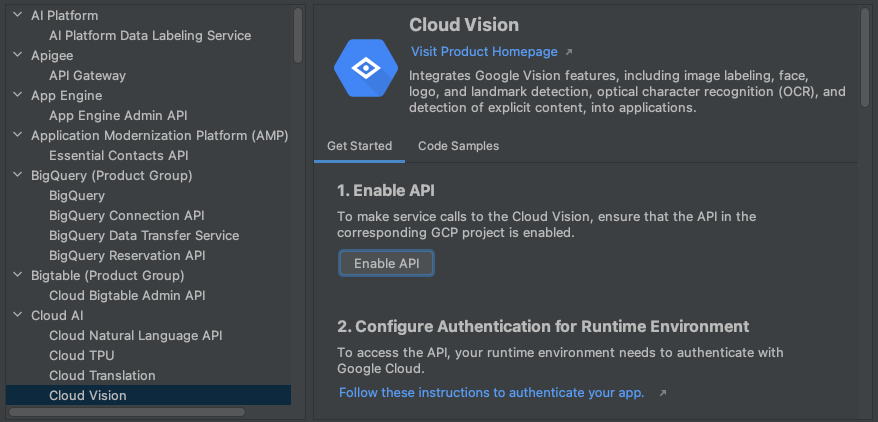

Jendela Manage Google Cloud APIs mengelompokkan Cloud API menurut kategori. Anda juga dapat menggunakan kotak penelusuran Search API untuk menemukan API tertentu.

Klik API untuk melihat detail selengkapnya, seperti status, petunjuk penginstalan khusus bahasa untuk library klien yang sesuai, dan dokumentasi yang relevan.

Aktifkan Cloud API

Untuk mengaktifkan Cloud API untuk project menggunakan detail API, ikuti langkah-langkah berikut:

Di tampilan detail Cloud API, pilih project Google Cloud yang ingin Anda aktifkan Cloud API-nya.

Klik Enable API.

Saat API diaktifkan, pesan akan muncul untuk mengonfirmasi perubahan.

Menambahkan Library Klien Cloud

Untuk menambahkan library ke project Anda di IntelliJ, ikuti langkah-langkah berikut:

Untuk project Java Maven

- Buka Tools > Google Cloud Code > Cloud APIs.

- Pilih jenis library pilihan Anda sebagai Google Cloud Client Library (direkomendasikan untuk sebagian besar project) atau Java Spring Google Cloud (direkomendasikan jika project Anda menggunakan Java Spring).

- Ikuti petunjuk lainnya di Menginstal Library Klien di IDE Anda, jika berlaku.

- Setelah selesai, klik Tutup.

Bagian Instal Library Klien dalam dialog Kelola Google Cloud API menampilkan library yang didukung.

Untuk semua project lainnya

- Buka Tools > Google Cloud Code > Cloud APIs.

- Untuk menginstal API, ikuti petunjuk penginstalan yang tercantum di

halaman detail API untuk bahasa pilihan Anda.

Jika Anda mengembangkan aplikasi Java, Anda juga perlu menentukan preferensi library sebagai Library Klien Google Cloud (direkomendasikan) atau Java Spring Google Cloud.

- Setelah selesai, klik Tutup.

Bagian Instal Library Klien dalam dialog Kelola Google Cloud API menampilkan library yang didukung.

Menggunakan contoh kode API

Untuk menelusuri dan menggunakan contoh kode untuk setiap API di API Explorer, ikuti langkah-langkah berikut:

Buka Tools > Google Cloud Code > Cloud APIs.

Untuk membuka tampilan detail, klik nama API.

Untuk melihat contoh kode untuk API, klik tab Contoh Kode.

Untuk memfilter daftar sampel, ketik teks untuk menelusuri atau pilih bahasa pemrograman dari menu drop-down Bahasa.

Menyiapkan autentikasi

Setelah mengaktifkan API yang diperlukan dan menambahkan library klien yang diperlukan, Anda perlu mengonfigurasi aplikasi agar berhasil diautentikasi. Konfigurasi Anda bergantung pada jenis pengembangan dan platform yang Anda gunakan.

Setelah Anda menyelesaikan langkah-langkah autentikasi yang relevan, aplikasi Anda dapat diautentikasi dan siap di-deploy.

Pengembangan lokal

Komputer lokal

Cloud Code memastikan Anda telah menyetel Kredensial Default

Aplikasi (ADC) jika Anda login ke Google Cloud melalui IDE. Jika

Anda tidak login dengan Cloud Code, jalankan gcloud

auth application-default login secara manual.

minikube

- Cloud Code memastikan Anda telah menyetel Kredensial Default

Aplikasi (ADC) jika Anda login ke Google Cloud melalui IDE. Jika

Anda tidak login dengan Cloud Code, jalankan

gcloud auth application-default loginsecara manual. - Mulai minikube dengan

minikube start --addons gcp-auth. Tindakan ini akan memasang ADC di pod Anda. Untuk panduan autentikasi minikube mendetail untuk Google Cloud, lihat dokumen gcp-auth minikube.

Cluster K8s lokal lainnya

- Cloud Code memastikan Anda telah menyetel Kredensial Default

Aplikasi (ADC) jika Anda login ke Google Cloud melalui IDE. Jika

Anda tidak login dengan Cloud Code, jalankan

gcloud auth application-default loginsecara manual. - Pasang direktori

gcloudlokal di pod Kubernetes Anda dengan mengedit spesifikasi Pod dalam manifes Pod atau Deployment, sehingga Google Cloud Client Libraries dapat menemukan kredensial Anda. Contoh konfigurasi pod Kubernetes:apiVersion: v1 kind: Pod metadata: name: my-app labels: name: my-app spec: containers: - name: my-app image: gcr.io/google-containers/busybox ports: - containerPort: 8080 volumeMounts: - mountPath: /root/.config/gcloud name: gcloud-volume volumes: - name: gcloud-volume hostPath: path: /path/to/home/.config/gcloud

Cloud Run

Cloud Code memastikan Anda telah menyetel Kredensial Default

Aplikasi (ADC) jika Anda login ke Google Cloud melalui IDE. Jika

Anda tidak login dengan Cloud Code, jalankan gcloud

auth application-default login secara manual.

Pengembangan jarak jauh

Google Kubernetes Engine

Bergantung pada cakupan project, Anda dapat memilih cara melakukan autentikasi layanan Google Cloud di GKE:

- (Khusus pengembangan)

- Buat cluster GKE dengan setelan berikut:

- Pastikan Anda menggunakan akun layanan yang digunakan GKE secara default, yaitu akun layanan default Compute Engine, dan Cakupan akses ditetapkan ke Izinkan akses penuh ke semua Cloud API (kedua setelan dapat diakses di bagian Node Pool > Keamanan).

Karena akun layanan Compute Engine digunakan bersama oleh semua workload yang di-deploy di node Anda, metode ini memberikan izin yang berlebihan dan hanya boleh digunakan untuk pengembangan. - Pastikan Workload Identity tidak diaktifkan di cluster Anda (di bagian Cluster > Security).

- Pastikan Anda menggunakan akun layanan yang digunakan GKE secara default, yaitu akun layanan default Compute Engine, dan Cakupan akses ditetapkan ke Izinkan akses penuh ke semua Cloud API (kedua setelan dapat diakses di bagian Node Pool > Keamanan).

- Tetapkan peran yang diperlukan ke akun layanan default Compute Engine:

- Jika Anda mencoba mengakses secret, ikuti langkah-langkah khusus Secret Manager berikut untuk menyiapkan peran yang diperlukan di akun layanan Anda.

- Jika akun layanan default Compute Engine sedang digunakan, peran IAM yang benar mungkin sudah diterapkan.

Untuk mengetahui daftar jenis peran IAM dan peran bawaan yang dapat Anda berikan kepada identitas, lihat panduan Memahami peran.

Untuk mengetahui langkah-langkah memberikan peran, lihat Memberikan, mengubah, dan mencabut akses ke resource.

- Buat cluster GKE dengan setelan berikut:

- (Direkomendasikan untuk produksi)

- Konfigurasi cluster dan aplikasi GKE Anda dengan Workload Identity untuk melakukan autentikasi layanan Google Cloud di GKE. Tindakan ini mengaitkan akun layanan Kubernetes Anda dengan akun layanan Google Anda.

- Konfigurasi Deployment Kubernetes Anda untuk mereferensikan akun layanan

Kubernetes dengan menyetel kolom

.spec.serviceAccountNamedi file YAML Deployment Kubernetes Anda.

Jika Anda mengerjakan aplikasi yang dibuat dari template Cloud Code, file ini berada di folder kubernetes-manifests. - Jika layanan Google Cloud yang Anda coba akses memerlukan peran tambahan, berikan peran tersebut untuk akun layanan Google yang Anda gunakan untuk mengembangkan aplikasi Anda:

- Jika Anda mencoba mengakses secret, ikuti langkah-langkah khusus Secret Manager berikut untuk menyiapkan peran yang diperlukan di akun layanan Anda.

Untuk mengetahui daftar jenis peran IAM dan peran bawaan yang dapat Anda berikan kepada identitas, lihat panduan Memahami peran.

Untuk mengetahui langkah-langkah memberikan peran, lihat Memberikan, mengubah, dan mencabut akses ke resource.

Cloud Run

-

Untuk membuat akun layanan unik baru untuk men-deploy aplikasi Cloud Run, di halaman Akun Layanan, pilih project tempat rahasia Anda disimpan.

- Klik Create service account.

- Di dialog Buat akun layanan, masukkan nama deskriptif untuk akun layanan.

- Ubah ID akun layanan menjadi nilai yang unik dan dapat dikenali lalu klik Buat.

- Jika layanan Google Cloud yang ingin Anda akses memerlukan peran tambahan, berikan peran tersebut, klik Lanjutkan, lalu klik Selesai.

- Untuk menambahkan akun layanan Kubernetes ke konfigurasi deployment Anda, buka Run > Edit Configurations, lalu tentukan akun layanan Anda di kolom Service Name.

Cloud Run

Bergantung pada cakupan project, Anda dapat memilih cara melakukan autentikasi layanan Google Cloud di GKE:

- (Khusus pengembangan)

- Buat cluster GKE dengan setelan berikut:

- Pastikan Anda menggunakan akun layanan yang digunakan GKE secara default, yaitu akun layanan default Compute Engine, dan Cakupan akses ditetapkan ke Izinkan akses penuh ke semua Cloud API (kedua setelan dapat diakses di bagian Node Pool > Keamanan).

Karena akun layanan Compute Engine digunakan bersama oleh semua workload yang di-deploy di node Anda, metode ini memberikan izin yang berlebihan dan hanya boleh digunakan untuk pengembangan.

- Pastikan Workload Identity tidak diaktifkan di cluster Anda (di bagian Cluster > Security).

- Pastikan Anda menggunakan akun layanan yang digunakan GKE secara default, yaitu akun layanan default Compute Engine, dan Cakupan akses ditetapkan ke Izinkan akses penuh ke semua Cloud API (kedua setelan dapat diakses di bagian Node Pool > Keamanan).

- Tetapkan peran yang diperlukan ke akun layanan default Compute Engine:

- Jika Anda mencoba mengakses secret, ikuti langkah-langkah khusus Secret Manager berikut untuk menyiapkan peran yang diperlukan di akun layanan Anda.

- Jika akun layanan default Compute Engine sedang digunakan, peran IAM yang benar mungkin sudah diterapkan.

Untuk mengetahui daftar jenis peran IAM dan peran bawaan yang dapat Anda berikan kepada identitas, lihat panduan Memahami peran.

Untuk mengetahui langkah-langkah memberikan peran, lihat Memberikan, mengubah, dan mencabut akses ke resource.

- Buat cluster GKE dengan setelan berikut:

- (Direkomendasikan untuk produksi)

- Konfigurasi cluster dan aplikasi GKE Anda dengan Workload Identity untuk melakukan autentikasi layanan Google Cloud di GKE. Tindakan ini mengaitkan akun layanan Kubernetes Anda dengan akun layanan Google Anda.

- Untuk menambahkan akun layanan Kubernetes ke konfigurasi

deployment, buka Run > Edit

Configurations, lalu tentukan akun layanan

Kubernetes di kolom Service Name.

- Jika layanan Google Cloud yang Anda coba akses memerlukan peran tambahan, berikan peran tersebut untuk akun layanan Google yang Anda gunakan untuk mengembangkan aplikasi Anda:

- Jika Anda mencoba mengakses secret, ikuti langkah-langkah khusus Secret Manager berikut untuk menyiapkan peran yang diperlukan di akun layanan Anda.

Untuk mengetahui daftar jenis peran IAM dan peran bawaan yang dapat Anda berikan kepada identitas, lihat panduan Memahami peran.

Untuk mengetahui langkah-langkah memberikan peran, lihat Memberikan, mengubah, dan mencabut akses ke resource.

Pengembangan jarak jauh dengan izin Secret Manager diaktifkan

Jika Anda mengembangkan dari jarak jauh, menggunakan akun layanan untuk autentikasi, dan aplikasi Anda menggunakan secret, Anda perlu menyelesaikan beberapa langkah lagi selain petunjuk pengembangan jarak jauh. Langkah-langkah ini menetapkan akun layanan Google Anda dengan peran yang diperlukan untuk mengakses secret Secret Manager tertentu:

Untuk membuka jendela alat Secret Manager, buka Tools > Google Cloud Code > Secret Manager.

Pilih secret yang ingin Anda akses dalam kode Anda.

Klik tab Izin, lalu konfigurasi izin rahasia Anda dengan mengklik edit Edit Izin.

Konsol Google Cloud akan terbuka di jendela baru browser web Anda, menampilkan halaman konfigurasi Secret Manager untuk secret Anda.

Di konsol Google Cloud , klik tab Izin, lalu klik Berikan Akses.

Di kolom New principals, masukkan akun layanan Anda.

Di kolom dropdown Pilih peran, pilih peran Secret Manager Secret Accessor.

Jika sudah selesai, klik Simpan.

Akun layanan Anda memiliki izin untuk mengakses secret ini.