您可以使用 Google Cloud Cloud API,透過程式碼存取產品和服務。這些 Cloud API 公開簡單的 JSON REST 介面,您可透過用戶端程式庫來呼叫該介面。

本文說明如何瀏覽可用的 API、啟用 Cloud API、將 Cloud 用戶端程式庫新增至專案,以及根據開發需求設定驗證。

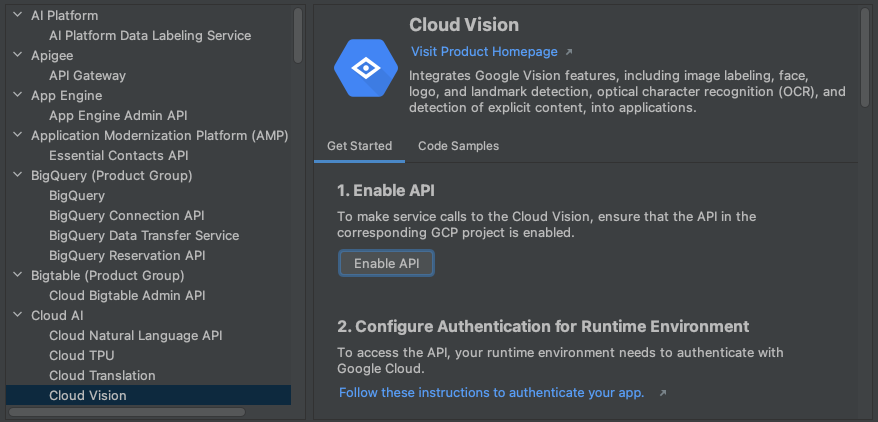

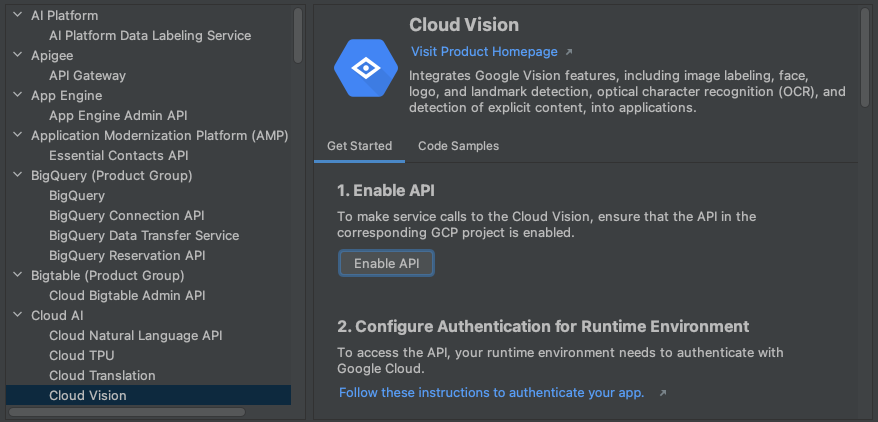

瀏覽 Cloud API

如要在 IDE 中探索所有可用的 Google Cloud API,請按照下列步驟操作:

- 依序選取「Tools」 >「Cloud Code」 >「Add Cloud Libraries and Manage Cloud APIs」。

- 展開 Google Cloud API 探索器樹狀結構,即可查看所有可用的 API。 API 探索工具會依類別分組 Cloud API。您也可以使用「Search APIs」搜尋列,尋找特定 API。

- 按一下 API 即可查看更多詳細資料,例如狀態、對應用戶端程式庫的特定語言安裝說明,以及相關說明文件。

啟用 Cloud API

如要使用 API 詳細資料快速為專案啟用 Cloud API,請按照下列步驟操作:

- 在 Cloud API 詳細資料檢視畫面中,選擇要啟用 Cloud API 的 Google Cloud 專案。

- 按一下「啟用 API」按鈕。

API 啟用後,系統會顯示訊息確認這項變更。

新增 Cloud 用戶端程式庫

如要在 IntelliJ 中將程式庫新增至專案,請按照下列步驟操作:

Java Maven 專案

- 依序選取「Tools」 >「Cloud Code」 >「Cloud APIs」。

- 從 Google Cloud 用戶端程式庫 (建議使用) 或 Java Spring Google Cloud程式庫中,選取偏好的程式庫類型。

- 在「Module」(模組) 下拉式選單中,選擇要新增程式庫的模組。

- 按一下「Add Maven Dependency」(新增 Maven 依附元件),將 BOM 和用戶端程式庫新增至專案。

「Manage Google Cloud APIs」對話方塊會顯示支援的程式庫。

所有其他專案

- 依序選取「Tools」 >「Cloud Code」 >「Add Cloud Libraries and Manage Cloud APIs」。

- 按照偏好語言的 API 詳細資料頁面所列的安裝說明,安裝 API。

「Add Google Cloud Libraries」對話方塊會顯示支援的程式庫。

設定驗證

啟用必要 API 並新增必要的用戶端程式庫後,您必須設定應用程式,才能順利完成驗證。設定方式取決於開發類型和執行平台。

完成相關驗證步驟後,應用程式即可通過驗證,並準備好部署。

本機開發

minikube

- 請執行

gcloud auth application-default login,確保您已設定應用程式預設憑證 (ADC)。這樣 minikube 就能找到 ADC 並進行驗證。

minikube

- 請執行

gcloud auth application-default login,確保您已設定應用程式預設憑證 (ADC)。這樣 minikube 就能找到 ADC 並進行驗證。 - 使用

minikube start --addons gcp-auth啟動 minikube。這會在 Pod 中掛接 ADC。如需 Google Cloud 的詳細 minikube 驗證指南,請參閱 minikube gcp-auth 文件。

本機 Kubernetes 叢集

- 請執行

gcloud auth application-default login,確保您已設定應用程式預設憑證 (ADC)。 - 編輯部署資訊清單,在 Kubernetes Pod 中掛接本機

gcloud目錄,讓 Google Cloud 用戶端程式庫可以找到您的憑證。 Kubernetes Pod 設定範例:apiVersion: v1 kind: Pod metadata: name: my-app labels: name: my-app spec: containers: - name: my-app image: gcr.io/google-containers/busybox ports: - containerPort: 8080 volumeMounts: - mountPath: /root/.config/gcloud name: gcloud-volume volumes: - name: gcloud-volume hostPath: path: /path/to/home/.config/gcloud

Cloud Run

- 請確認您已執行

gcloud auth application-default login設定應用程式預設憑證 (ADC)。這樣一來,Cloud Run 本機模擬環境就能找到 ADC 並進行驗證。

遠端開發

Google Kubernetes Engine

- 使用 Workload Identity 設定 GKE 叢集和應用程式,在 GKE 上驗證 Google Cloud 服務。這會將 Kubernetes 服務帳戶與 Google 服務帳戶建立關聯。

- 如果您嘗試存取的 Google Cloud 服務需要其他角色,請為您用來開發應用程式的 Google 服務帳戶授予這些角色。

如需可授予身分的 IAM 角色類型和預先定義角色清單,請參閱瞭解角色指南。如需授予角色的步驟,請參閱「授予、變更及撤銷資源存取權」一文。 - 在 Kubernetes Deployment YAML 檔案中設定

.spec.serviceAccountName欄位,將 Kubernetes Deployment 設為參照 Kubernetes 服務帳戶。

如果您處理的應用程式是透過 Cloud Code 範本建立,這個檔案會位於 kubernetes-manifests 資料夾下方。

Cloud Run

- 如要建立新的專屬服務帳戶來部署 Cloud Run 應用程式,請在「服務帳戶」頁面中,選取儲存密鑰的專案。

- 按一下「建立服務帳戶」。

- 在「建立服務帳戶」對話方塊中,輸入服務帳戶的描述性名稱。

- 將「服務帳戶 ID」變更為可辨識的專屬值,然後按一下「建立」。

- 如果您嘗試存取的 Google Cloud 服務需要其他角色,請授予這些角色,然後依序點選「繼續」和「完成」。

- 如要將服務帳戶新增至部署設定,請前往「Cloud Run: Deploy」(Cloud Run:部署) 執行設定,展開「Advanced revision settings」(進階修訂版本設定) 區段,然後在「Service Account」(服務帳戶) 欄位中指定服務帳戶。

Cloud Run

- 使用 Workload Identity 設定 GKE 叢集和應用程式,在 GKE 上驗證 Google Cloud 服務。這會將 Kubernetes 服務帳戶與 Google 服務帳戶建立關聯。

- 如果您要存取的 Google Cloud 服務需要其他角色,請將這些角色授予您用來開發應用程式的 Google 服務帳戶。

瞭解角色指南 說明瞭 IAM 角色類型,並列出可授予身分的預先定義角色。 - 如要將 Kubernetes 服務帳戶新增至部署設定,請前往「Cloud Run: Deploy」(Cloud Run:部署) 執行設定,展開「Advanced revision settings」(進階修訂版本設定) 部分,然後在「Service Account」(服務帳戶) 欄位中指定 Kubernetes 服務帳戶。

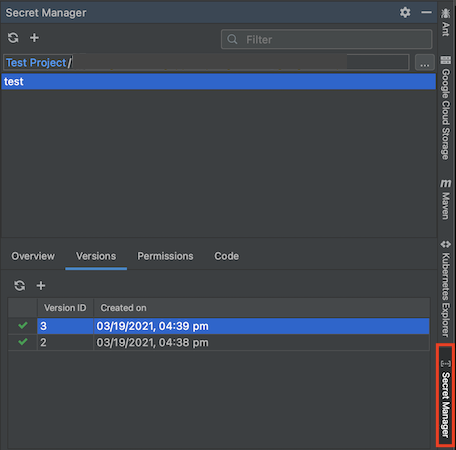

啟用 Secret Manager 的遠端開發

如果您是遠端開發,使用服務帳戶進行驗證,且應用程式使用密鑰,則需要完成幾個額外步驟,將存取特定 Secret Manager 密鑰所需的角色指派給 Google 服務帳戶:

開啟 Secret Manager 面板,並在程式碼中選取要存取的密碼。

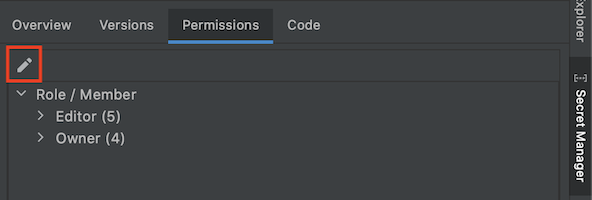

切換至「權限」分頁,然後按一下「編輯」 「編輯權限」,設定密鑰的權限。網頁瀏覽器會開啟該密鑰的 Secret Manager 設定頁面。

在 Google Cloud 控制台中,按一下「顯示資訊面板」,然後按一下「新增主體」。

將「Secret Manager Secret Accessor」(Secret Manager 密鑰存取者) 角色指派給服務帳戶。

您的服務帳戶有權存取這個密鑰。