Membuat certificate authority subordinat

Halaman ini menjelaskan cara membuat certificate authority (CA) bawahan di kumpulan CA.

CA subordinat bertanggung jawab untuk menerbitkan sertifikat langsung ke entitas akhir seperti pengguna, komputer, dan perangkat. CA bawahan ditandatangani secara kriptografis oleh CA induk, yang sering kali merupakan CA root. Akibatnya, sistem yang memercayai CA root, akan otomatis memercayai CA bawahan dan sertifikat entitas akhir yang diterbitkan oleh CA bawahan.

Sebelum memulai

- Pastikan Anda memiliki peran IAM CA Service Operation Manager (

roles/privateca.caManager) atau CA Service Admin (roles/privateca.admin). Untuk mengetahui informasinya, lihat Mengonfigurasi kebijakan IAM. - Buat kumpulan CA.

- Pilih root CA Anda.

Membuat CA subordinat

CA subordinat lebih mudah dicabut dan dirotasi daripada CA root. Jika memiliki beberapa skenario penerbitan sertifikat, Anda dapat membuat CA subordinat untuk setiap skenario tersebut. Menambahkan beberapa CA bawahan dalam kumpulan CA membantu Anda mencapai penyeimbangan beban permintaan sertifikat yang lebih baik dan total QPS efektif yang lebih tinggi.

Untuk membuat CA subordinat, lakukan hal berikut:

Konsol

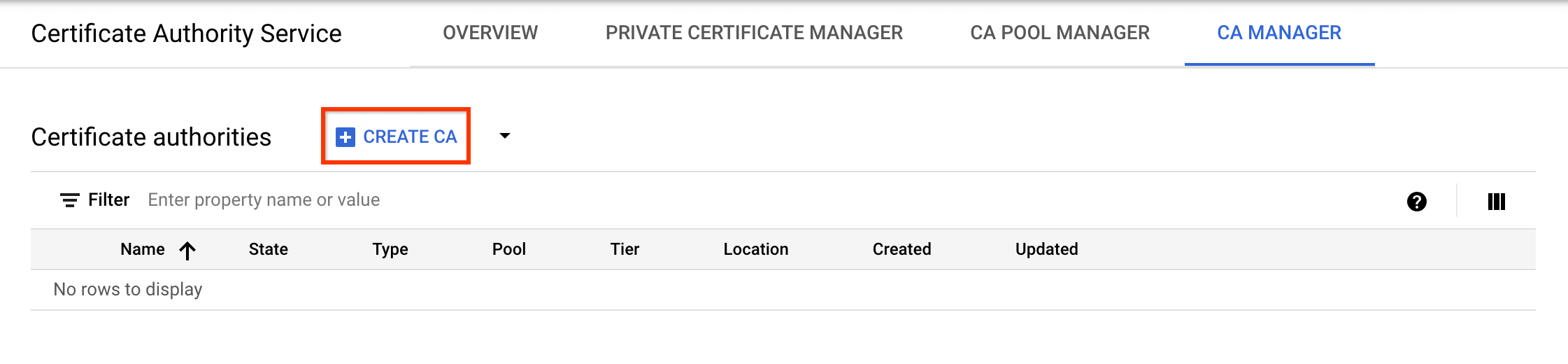

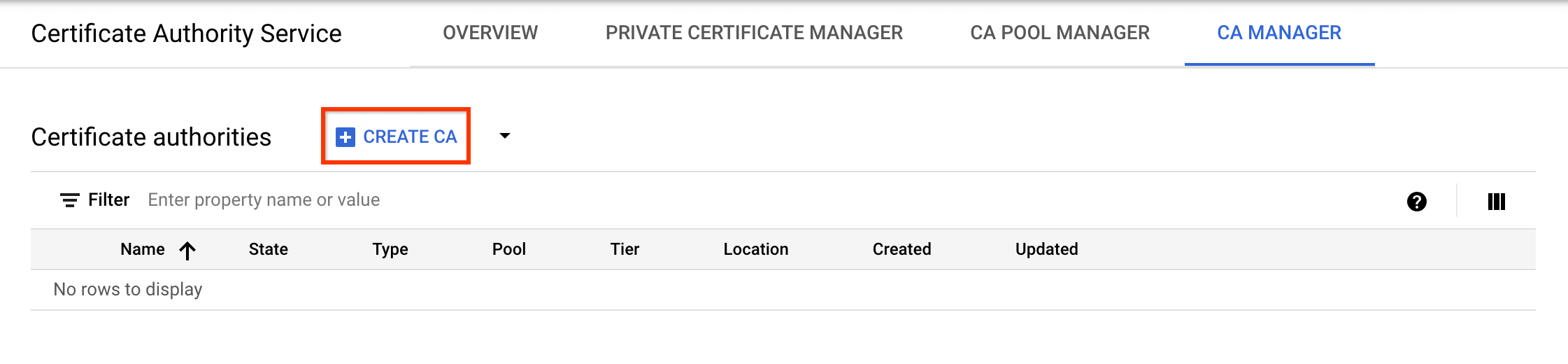

Buka halaman Certificate Authority Service di konsol Google Cloud .

Klik tab Pengelola CA.

Klik Buat CA.

Pilih jenis CA

- Klik Subordinate CA.

- Klik Root CA ada di Google Cloud.

- Di kolom Valid untuk, masukkan durasi yang Anda inginkan agar sertifikat CA berlaku.

- Opsional: Pilih tingkat untuk CA. Tingkatan defaultnya adalah Enterprise. Untuk mengetahui informasi selengkapnya, lihat Pilih tingkat operasi.

- Klik Region untuk memilih lokasi CA. Untuk mengetahui informasi selengkapnya, lihat Lokasi.

- Opsional: Di bagian Status yang diinisialisasi, pilih status CA yang harus dimiliki saat pembuatan.

- Opsional: Di bagian Siapkan skenario penerbitan, klik Profil sertifikat, lalu pilih profil sertifikat yang paling sesuai dengan persyaratan Anda dari daftar. Untuk mengetahui informasi selengkapnya, lihat Profil sertifikat.

- Klik Berikutnya.

- Di kolom Organisasi (O), masukkan nama perusahaan Anda.

- Opsional: Di kolom Unit organisasi (OU), masukkan subdivisi atau unit bisnis perusahaan.

- Opsional: Di kolom Nama negara (C), masukkan kode negara dua huruf.

- Opsional: Di kolom Nama negara bagian atau provinsi, masukkan nama negara bagian Anda.

- Opsional: Di kolom Nama kota, masukkan nama kota Anda.

- Di kolom Nama umum (CN) CA, masukkan nama CA.

- Klik Lanjutkan.

- Pilih algoritma utama yang paling sesuai dengan kebutuhan Anda. Untuk mengetahui informasi tentang cara menentukan algoritma kunci yang sesuai, lihat Memilih algoritma kunci.

- Klik Lanjutkan.

- Pilih apakah Anda ingin menggunakan bucket Cloud Storage yang dikelola Google atau yang dikelola pelanggan.

- Untuk bucket Cloud Storage yang dikelola Google, CA Service membuat bucket yang dikelola Google di lokasi yang sama dengan CA.

- Untuk bucket Cloud Storage yang dikelola pelanggan, klik Jelajahi, lalu pilih salah satu bucket Cloud Storage yang ada.

- Klik Lanjutkan.

Langkah-langkah berikut bersifat opsional.

Jika Anda ingin menambahkan label ke CA, lakukan hal berikut:

- Klik Tambahkan item.

- Di kolom Key 1, masukkan kunci label.

- Di kolom Value 1, masukkan nilai label.

- Jika Anda ingin menambahkan label lain, klik Tambahkan item. Kemudian, tambahkan kunci dan nilai label seperti yang disebutkan di langkah 2 dan 3.

- Klik Lanjutkan.

Tinjau semua setelan dengan cermat, lalu klik Selesai untuk membuat CA.

gcloud

Buat kumpulan CA untuk CA subordinat:

gcloud privateca pools create SUBORDINATE_POOL_ID --location=LOCATIONGanti kode berikut:

- SUBORDINATE_POOL_ID: nama pool CA.

- LOCATION: lokasi tempat Anda ingin membuat CA pool. Untuk mengetahui daftar lengkap lokasi, lihat Lokasi.

Untuk mengetahui informasi selengkapnya tentang cara membuat kumpulan CA, lihat Membuat kumpulan CA.

Untuk mengetahui informasi selengkapnya tentang perintah

gcloud privateca pools create, lihat gcloud privateca pools create.Buat CA subordinat di kumpulan CA yang dibuat.

gcloud privateca subordinates create SUBORDINATE_CA_ID \ --pool=SUBORDINATE_POOL_ID \ --location=LOCATION \ --issuer-pool=POOL_ID \ --issuer-location=ISSUER_LOCATION \ --key-algorithm="ec-p256-sha256" \ --subject="CN=Example Server TLS CA, O=Example LLC"Pernyataan berikut ditampilkan saat CA subordinat dibuat.

Created Certificate Authority [projects/my-project-pki/locations/us-west1/caPools/SUBORDINATE_POOL_ID/certificateAuthorities/SUBORDINATE_CA_ID].

Untuk melihat daftar lengkap setelan, jalankan perintah

gcloudberikut:gcloud privateca subordinates create --helpPerintah ini menampilkan contoh untuk membuat CA subordinat yang penerbitnya berada di Layanan CA atau di tempat lain.

Terraform

Java

Untuk melakukan autentikasi ke CA Service, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Python

Untuk melakukan autentikasi ke CA Service, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Mengaktifkan CA subordinat

Untuk mengaktifkan CA bawahan, lakukan hal berikut:

Konsol

Buka halaman Certificate Authority Service di konsol Google Cloud .

Klik tab Pengelola CA.

Di bagian Certificate authorities, pilih CA yang ingin Anda aktifkan.

Klik Aktifkan.

Dalam dialog yang terbuka, klik Download CSR untuk mendownload file CSR berenkode PEM yang dapat ditandatangani oleh CA penerbit.

Klik Berikutnya.

Di kolom Upload Certificate Chain, klik Browse.

Upload file sertifikat yang ditandatangani dengan ekstensi

.crt.Klik Aktifkan.

gcloud

Untuk mengaktifkan CA subordinat yang baru dibuat, jalankan perintah berikut:

gcloud privateca subordinates enable SUBORDINATE_CA_ID \

--pool=SUBORDINATE_POOL_ID \

--location=LOCATION

Ganti kode berikut:

- SUBORDINATE_CA_ID: ID unik CA bawahan.

- SUBORDINATE_POOL_ID: nama kumpulan CA yang berisi CA subordinat.

- LOCATION: lokasi CA pool. Untuk daftar lengkap lokasi, lihat Lokasi.

Untuk mengetahui informasi selengkapnya tentang perintah gcloud privateca subordinates enable, lihat gcloud privateca subordinates enable.

Terraform

Tetapkan kolom desired_state ke ENABLED di CA bawahan dan jalankan

terraform apply.

Langkah berikutnya

- Pelajari cara meminta sertifikat.

- Pelajari template dan kebijakan penerbitan.