Membuat CA subordinat dari CA eksternal

Halaman ini menjelaskan cara membuat otoritas sertifikasi (CA) subordinat yang melakukan penautan ke root CA eksternal.

Jika sudah memiliki hierarki infrastruktur kunci publik (PKI) yang berisi root CA dan CA subordinat, Anda dapat mempertahankan root CA yang sama dan membuat CA subordinat di Layanan CA yang tertaut ke root CA eksternal Anda. Kunci dan operasi CA root eksternal tetap berada di luar Google Cloud. Anda hanya dapat menggunakan CA root eksternal untuk menerbitkan sertifikat CA subordinat ke Google Cloud. CA subordinasi langsung dipercaya oleh workload apa pun yang mempercayai root CA eksternal. Kemudian, Anda dapat menggunakan CA subordinat untuk menerbitkan sertifikat tanpa perlu menghubungi kembali root CA eksternal pada waktu proses.

Sebelum memulai

- Pastikan Anda memiliki peran IAM CA Service Operation Manager (

roles/privateca.caManager) atau CA Service Admin (roles/privateca.admin). Untuk mengetahui informasinya, lihat Mengonfigurasi kebijakan IAM. - Identifikasi root CA eksternal.

- Tentukan nama, subjek, periode validitas, dan ukuran kunci untuk CA subordinat. Untuk mengetahui informasi selengkapnya, lihat Menentukan Setelan CA.

Membuat CA subordinat dari CA eksternal

Membuat CA subordinat dari CA eksternal melibatkan langkah-langkah berikut:

Buat Permintaan Penandatanganan Sertifikat (CSR) CA subordinat: Langkah pertama adalah membuat CSR untuk CA subordinat, lalu mendownload CSR.

Mendapatkan sertifikat CA subordinat yang ditandatangani oleh CA root eksternal: Langkah kedua adalah mengirimkan CSR ke CA root eksternal untuk ditandatangani. Pastikan Anda mengikuti petunjuk khusus CA root eksternal untuk mengirimkan CSR dan mendapatkan sertifikat yang ditandatangani.

Impor sertifikat CA turunan yang ditandatangani ke Layanan CA: Langkah terakhir adalah mengupload rantai sertifikat PEM yang ditandatangani menggunakan Google Cloud CLI atau Google Cloud konsol.

Bagian berikut menunjukkan cara membuat CA subordinasi dari CA root eksternal.

Membuat CSR

Konsol

Buka menu Security > Certificate Authority Service di Google Cloud konsol.

Klik tab Pengelola CA.

Klik Create CA.

Pilih jenis CA:

- Klik Subordinate CA.

- Di kolom Valid for, masukkan durasi yang Anda inginkan untuk sertifikat yang diterbitkan oleh sertifikat CA agar valid.

- Klik Root CA bersifat eksternal.

- Pilih salah satu opsi yang tersedia untuk Tingkat CA. Untuk informasi selengkapnya, lihat Memilih tingkat operasi.

- Di bagian Regionalisasi, pilih Lokasi CA dari daftar.

- Klik Berikutnya.

- Di kolom Organization (O), masukkan nama perusahaan Anda.

- Opsional: Di kolom Unit organisasi (OU), masukkan subdivisi atau unit bisnis perusahaan.

- Opsional: Di kolom Country name (C), masukkan kode negara yang terdiri atas dua huruf.

- Opsional: Di kolom Nama negara bagian atau provinsi, masukkan nama negara bagian Anda.

- Opsional: Di kolom Locality name, masukkan nama kota Anda.

- Di kolom CA common name (CN), masukkan nama CA.

- Klik Lanjutkan.

- Pilih algoritma utama yang paling sesuai dengan kebutuhan Anda. Untuk mengetahui informasi tentang cara menentukan algoritma kunci yang sesuai, lihat Memilih algoritma kunci.

- Klik Lanjutkan.

- Pilih apakah Anda ingin menggunakan bucket Cloud Storage yang dikelola Google atau dikelola pelanggan.

- Untuk bucket Cloud Storage yang dikelola Google, Layanan CA akan membuat bucket yang dikelola Google di lokasi yang sama dengan CA.

- Untuk bucket Cloud Storage yang dikelola pelanggan, klik Jelajahi, lalu pilih salah satu bucket Cloud Storage yang ada.

- Klik Lanjutkan.

Langkah-langkah berikut bersifat opsional.

Jika Anda ingin menambahkan label ke CA, lakukan hal berikut:

- Klik Tambahkan item.

- Di kolom Key 1, masukkan kunci label.

- Di kolom Value 1, masukkan nilai label.

- Jika Anda ingin menambahkan label lain, klik Tambahkan item. Kemudian, tambahkan kunci dan nilai label seperti yang disebutkan pada langkah 2 dan 3.

- Klik Lanjutkan.

Tinjau semua setelan dengan cermat, lalu klik Done untuk membuat CA.

Download CSR

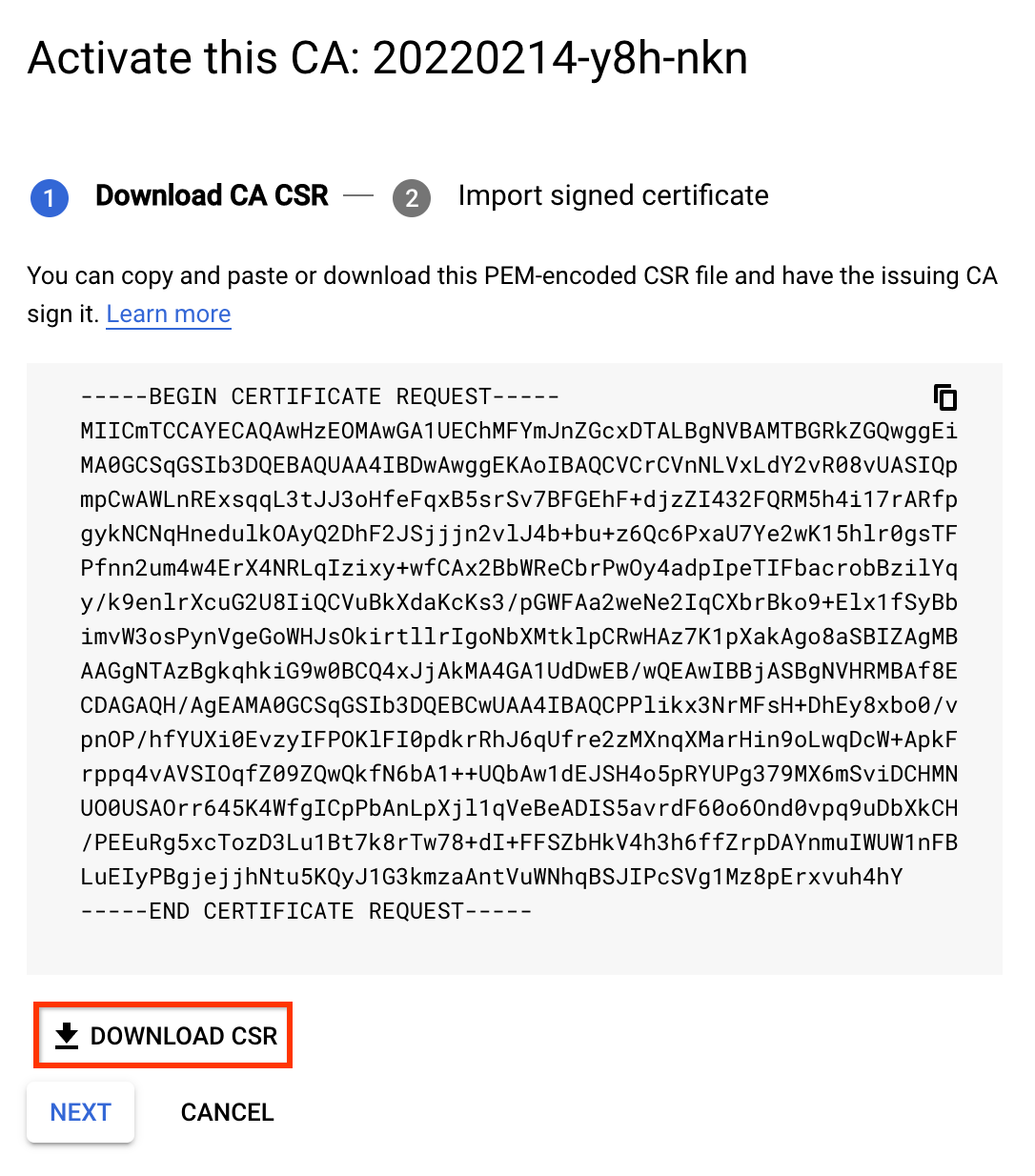

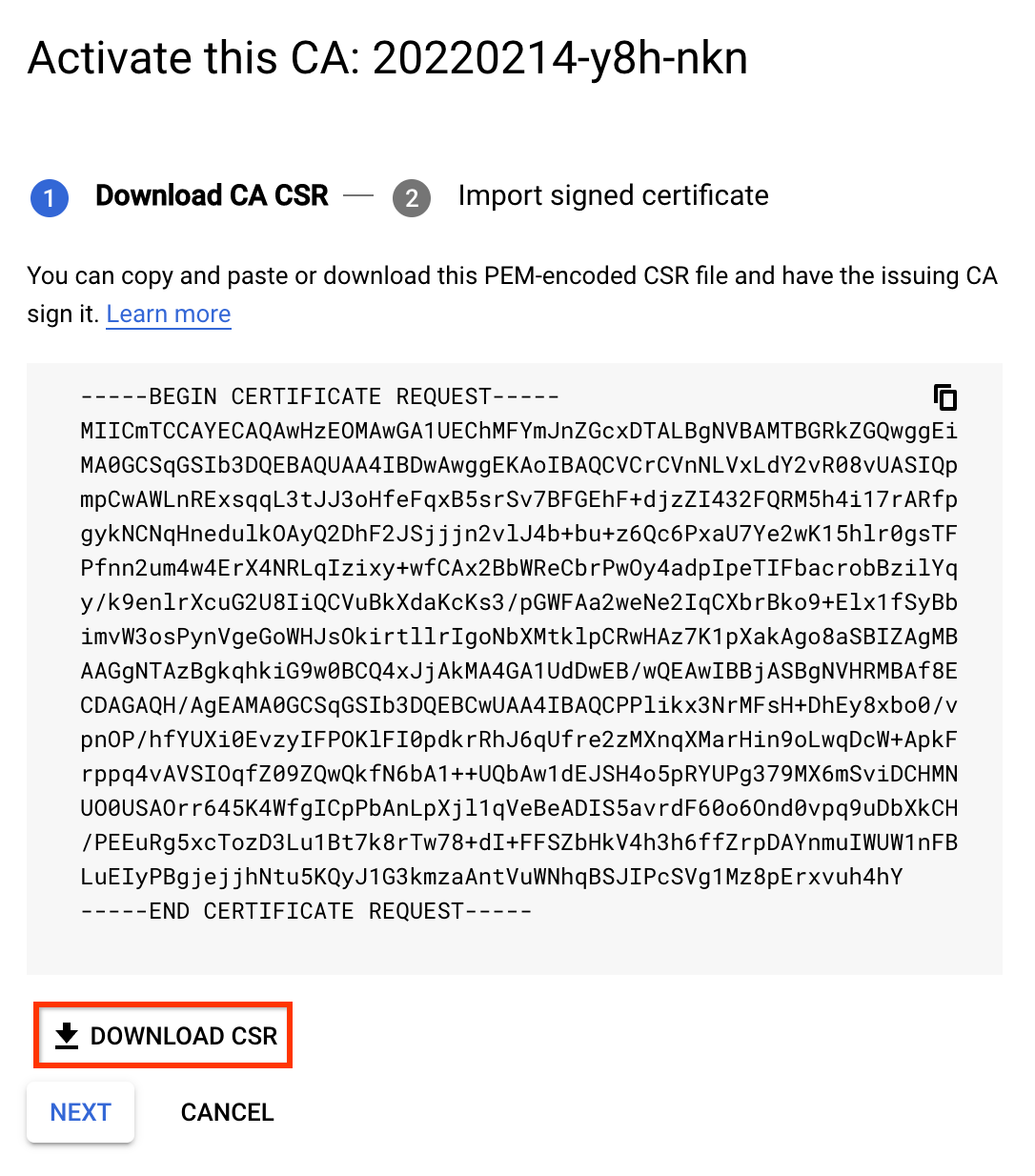

- Di halaman Certificate authority, pilih CA yang ingin Andaaktifkan.

- Klik Aktifkan.

Pada dialog yang terbuka, klik Download CSR.

gcloud

Untuk membuat kumpulan CA bagi CA subordinat, jalankan perintah berikut. Untuk mengetahui informasi selengkapnya, lihat Membuat kumpulan CA.

gcloud privateca pools create SUBORDINATE_POOL_ID --location=LOCATIONGanti kode berikut:

- SUBORDINATE_POOL_ID: nama kumpulan CA.

- LOCATION: lokasi kumpulan CA.

Untuk membuat CA subordinat di kumpulan CA yang dibuat, jalankan perintah

gcloudberikut. Perintahgcloudjuga membuat CSR dan menyimpannya ke file FILE_NAME.gcloud privateca subordinates create SUBORDINATE_CA_ID \ --pool=SUBORDINATE_POOL_ID \ --location=LOCATION \ --create-csr --csr-output-file=FILE_NAME \ --key-algorithm="ec-p256-sha256" \ --subject="CN=Example Server TLS CA, O=Example LLC"Ganti kode berikut:

- SUBORDINATE_CA_ID: ID unik CA subordinat.

- SUBORDINATE_POOL_ID: nama kumpulan CA.

- LOCATION: lokasi kumpulan CA.

- FILE_NAME: nama file tempat CSR yang dienkode PEM ditulis.

Flag

--key-algorithmmenggunakan algoritma kriptografi yang ingin Anda gunakan untuk membuat kunci Cloud HSM terkelola untuk CA.Flag

--subjectmenggunakan nama X.501 subjek sertifikat.Untuk mengetahui informasi selengkapnya tentang perintah

gcloud privateca subordinates create, lihat gcloud privateca subordinates create.

Pernyataan berikut ditampilkan saat CSR dibuat:

Created Certificate Authority [projects/my-project-pki/locations/us-west1/caPools/SUBORDINATE_POOL_ID/certificateAuthorities/SUBORDINATE_CA_ID] and saved CSR to FILE_NAME.

Untuk melihat daftar lengkap setelan yang tersedia, jalankan perintah berikut:

gcloud privateca subordinates create --help

Jika CSR hilang, Anda dapat mendownloadnya lagi menggunakan perintah berikut:

gcloud privateca subordinates get-csr SUBORDINATE_CA_ID \

--pool=SUBORDINATE_POOL_ID \

--location=LOCATION

Terraform

Untuk membuat kumpulan CA dan CA subordinat di kumpulan CA tersebut, gunakan file konfigurasi berikut:

resource "google_privateca_ca_pool" "default" { name = "test-ca-pool" location = "us-central1" tier = "ENTERPRISE" } resource "google_privateca_certificate_authority" "sub-ca" { pool = google_privateca_ca_pool.default.name certificate_authority_id = "my-certificate-authority-sub" location = "us-central1" config { subject_config { subject { organization = "HashiCorp" common_name = "my-subordinate-authority" } subject_alt_name { dns_names = ["hashicorp.com"] } } x509_config { ca_options { is_ca = true # Force the sub CA to only issue leaf certs max_issuer_path_length = 0 } key_usage { base_key_usage { cert_sign = true crl_sign = true } extended_key_usage { } } } } lifetime = "86400s" key_spec { algorithm = "RSA_PKCS1_4096_SHA256" } type = "SUBORDINATE" }Untuk mengambil CSR, tambahkan konfigurasi berikut.

data "google_privateca_certificate_authority" "sub-ca-csr" { location = "us-central1" pool = google_privateca_ca_pool.default.name certificate_authority_id = google_privateca_certificate_authority.sub-ca.certificate_authority_id } output "csr" { value = data.google_privateca_certificate_authority.sub-ca-csr.pem_csr }Jalankan

terraform apply.

Menandatangani CSR

Teruskan file CSR yang dihasilkan kepada anggota organisasi Anda yang bertanggung jawab atas pemberian sertifikat, dan minta mereka untuk menandatanganinya. Langkah-langkah spesifiknya bergantung pada penyiapan organisasi Anda.

Anda dapat bereksperimen dengan CA root sederhana menggunakan perintah openssl berikut:

Shell

Konfigurasikan setelan untuk CA root baru.

cat > root.conf <<- EOM

[ req ]

distinguished_name = req_distinguished_name

x509_extensions = v3_ca

prompt = no

[ req_distinguished_name ]

commonName = Sample Root

[ v3_ca ]

subjectKeyIdentifier=hash

basicConstraints=critical, CA:true

EOM

Buat CA root baru.

openssl req -x509 -new -nodes -config root.conf -keyout rootCA.key \

-days 3000 -out rootCA.crt -batch

Konfigurasikan ekstensi yang harus ditambahkan ke sertifikat CA subordinat baru.

cat > extensions.conf <<- EOM

basicConstraints=critical,CA:TRUE,pathlen:0

keyUsage=critical,keyCertSign,cRLSign

extendedKeyUsage=critical,serverAuth

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid

EOM

Tanda tangani CSR CA subordinat dengan root ini.

openssl x509 -req -in FILE_NAME -CA rootCA.crt -CAkey rootCA.key \

-CAcreateserial -out subordinate.crt -days 1095 -sha256 -extfile extensions.conf

Gabungkan seluruh rantai sertifikat ke dalam satu file.

cat subordinate.crt > chain.crt

cat rootCA.crt >> chain.crt

Upload sertifikat yang ditandatangani

Untuk mengaktifkan CA subordinat menggunakan sertifikat yang ditandatangani, lakukan hal berikut:

Konsol

Buka halaman Certificate Authority Service di konsolGoogle Cloud .

Klik tab Pengelola CA.

Di bagian Certificate authorities, pilih CA subordinat yang Anda buat.

Klik Aktifkan.

Pada dialog yang terbuka, klik Download CSR untuk mendownload file CSR berenkode PEM yang dapat ditandatangani oleh CA penerbit.

Klik Berikutnya.

Di kolom Upload Certificate Chain, klik Browse.

Upload file sertifikat yang ditandatangani dengan ekstensi

.crt.Klik Aktifkan.

gcloud

gcloud privateca subordinates activate SUBORDINATE_CA_ID \

--pool=SUBORDINATE_POOL_ID \

--location=LOCATION \

--pem-chain ./chain.crt

Ganti kode berikut:

- SUBORDINATE_CA_ID: ID unik CA subordinat yang ingin Anda aktifkan.

- SUBORDINATE_POOL_ID: nama kumpulan CA yang berisi CA subordinat.

- LOCATION: lokasi kumpulan CA. Untuk mengetahui daftar lengkap lokasi, lihat Lokasi.

Flag --pem-chain wajib diisi. Flag ini mengambil file yang berisi daftar sertifikat berenkode PEM. Daftar sertifikat dimulai dengan sertifikat CA saat ini dan diakhiri dengan sertifikat CA root.

Untuk informasi selengkapnya tentang perintah gcloud privateca subordinates activate, lihat gcloud privateca subordinates activate.

Pernyataan berikut ditampilkan saat sertifikat yang ditandatangani diupload:

Activated certificate authority [SUBORDINATE_CA_ID].

Terraform

- Simpan sertifikat CA yang ditandatangani secara lokal sebagai

subordinate.crt. - Simpan sertifikat CA penanda tangan secara lokal sebagai

rootCA.crt. - Hapus konfigurasi untuk mengambil CSR yang disebutkan pada langkah pertama karena CSR tersebut mencoba mengambil CSR yang tidak diizinkan setelah aktivasi CA.

Perbarui konfigurasi CA subordinat dengan kolom berikut dan jalankan

terraform apply.pem_ca_certificate = file("subordinate.crt") subordinate_config { pem_issuer_chain { pem_certificates = [file("rootCA.crt")] } }

Jika rantai penerbit menyertakan lebih dari satu CA, tentukan nilainya sebagai

[file("intermediateCA.cert"), file("rootCA.crt")].

Langkah berikutnya

- Pelajari cara meminta sertifikat.

- Pelajari template dan kebijakan pemberian.