Anthos ハイブリッド環境のリファレンス アーキテクチャを発表

Google Cloud Japan Team

※この投稿は米国時間 2023 年 4 月 29 日に、Google Cloud blog に投稿されたものの抄訳です。

セキュリティ体制を強化し、アプリケーションの信頼性を向上させ、環境内の構成のばらつきを減らす、新しい Anthos リファレンス アーキテクチャのリリースをお知らせします。

この新しいリファレンス アーキテクチャは、Google のプロダクト、エンジニアリング、サポート、フィールドの各チームの協力によって作成されたもので、Anthos ハイブリッド環境に必要なコンポーネントの計画、デプロイ、構成に役立ちます。

Anthos ハイブリッド環境では、Anthos clusters on VMware や Anthos clusters on bare metal を使用してコンテナベースのワークロードや VM を実行するオンプレミスのコンポーネントを柔軟にデプロイできます。オンプレミスのインフラストラクチャへの既存投資を引き続き活用しつつ、Anthos Config Management などのコンポーネントの追加を開始できます。すべてをまとめる準備ができたら、Artifact Registry、Cloud Monitoring、Identity and Access Management(IAM)などの Google Cloud ベースのサービスを追加できます。

ここでは、Anthos ハイブリッド環境を設計するためのベスト プラクティスの一部を取り上げます。より詳細なガイダンスとプランニング情報については、完全な Anthos ハイブリッド環境のリファレンス アーキテクチャをご覧ください。

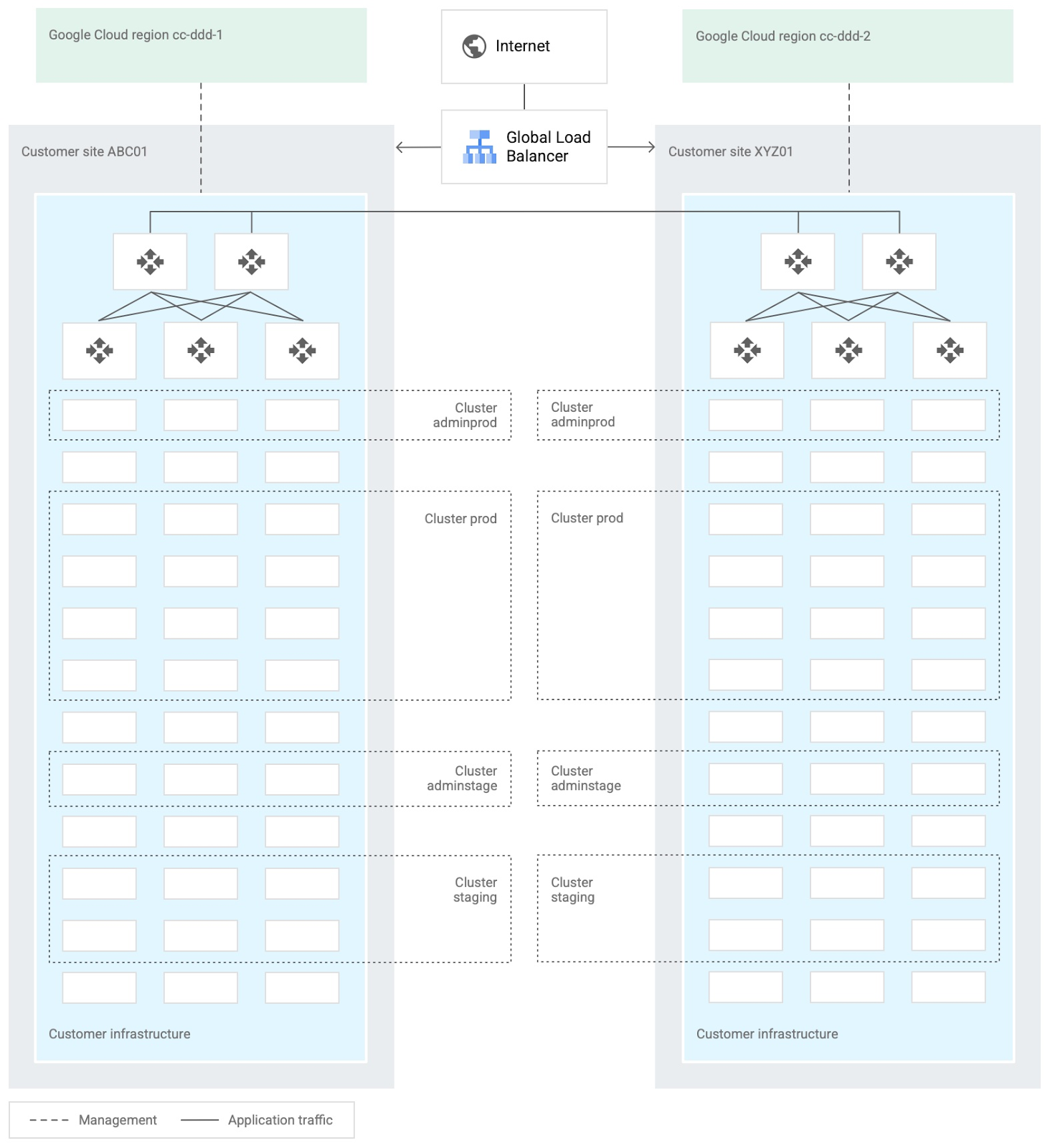

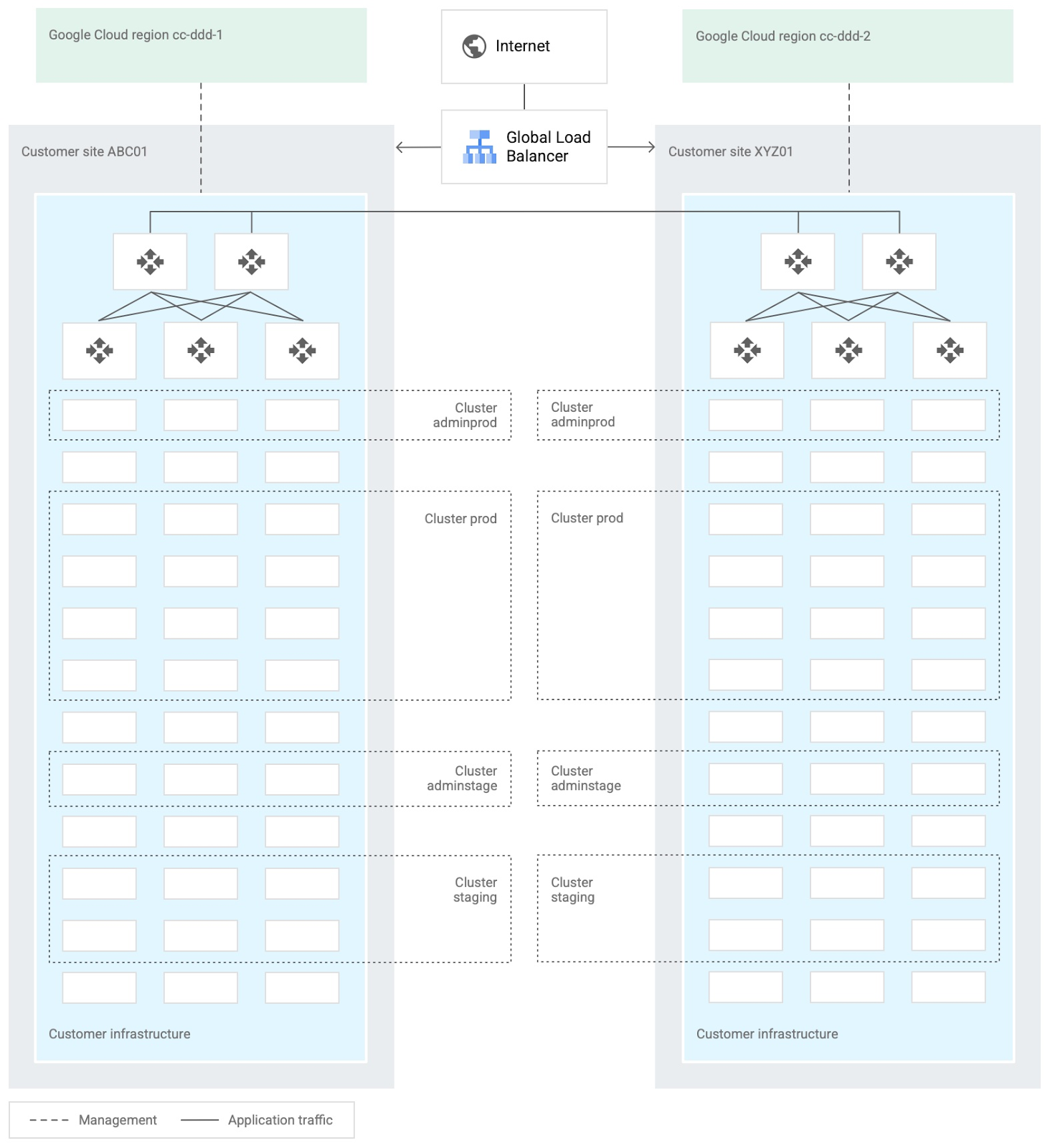

Anthos ハイブリッド環境を設計してデプロイする場合、2 つ以上のお客様が運用するオンプレミス コンピューティング設備と、2 つ以上の Google Cloud リージョンを使用し、オンプレミス設備では複数のクラスタを実行することをおすすめします。このアプローチは、以下のような理由で推奨されています。

障害復旧: 1 つのクラスタや設備で障害が発生しても、ワークロードを引き続き実行できます。

複数の環境: 本番やステージングといった複数の環境で、インフラストラクチャの変更をテストできます。

環境ごとに異なるクラスタタイプ: 管理者クラスタやユーザー クラスタなどを用意します。このアプローチでは管理リソースが分離されるため、セキュリティのベスト プラクティスに沿っています。

次の図は、複数のお客様が運用する設備とリージョンにまたがる Anthos ハイブリッド環境の例を示したもので、管理者とユーザーのワークロード用、および本番環境とステージング環境用に異なるクラスタを使用しています。

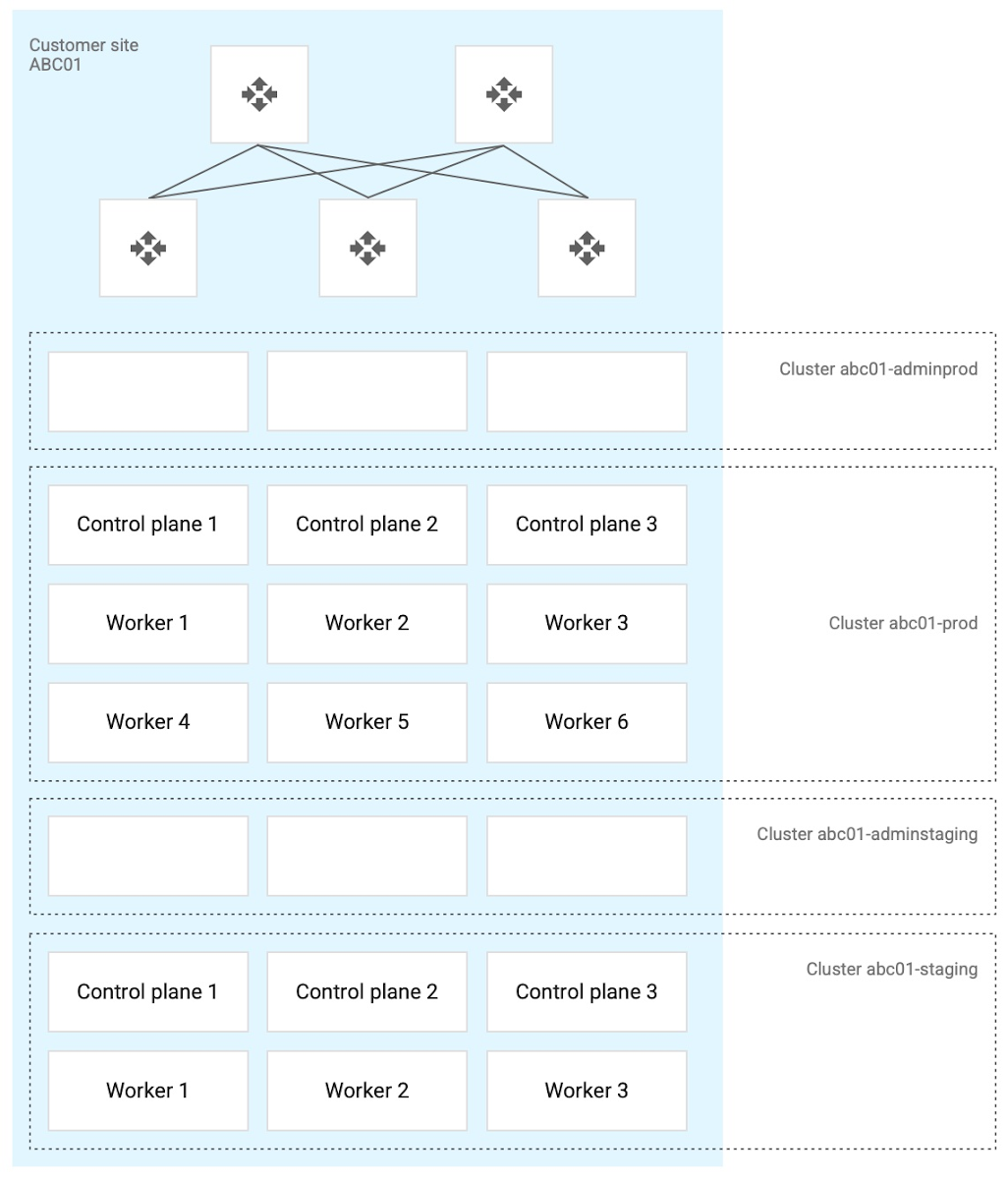

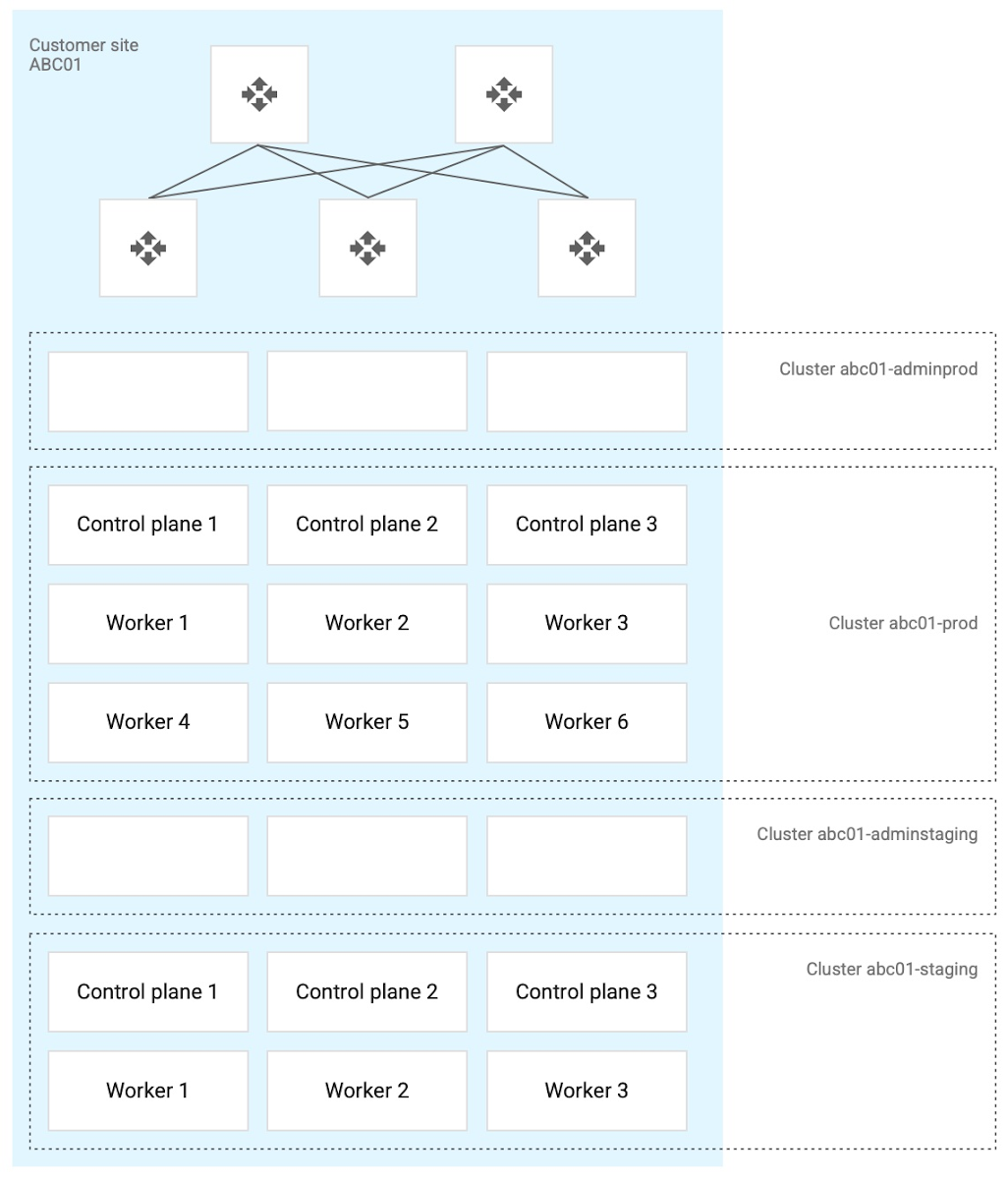

各設備では、Anthos clusters on VMware または Anthos clusters on bare metal を使用できます。両プロダクトとも、以下の使用方法をおすすめします。

3 台からなる高可用性(HA)コントロール プレーンを使用することで、オペレーティング システムのアップグレード、コントロール プレーン ソフトウェアのアップデート、単一マシンのハードウェアやカーネルの障害に際して同時実行を可能にし、コントロール プレーンの可用性を維持する。

管理クラスタを 2 つデプロイし、管理クラスタの設定変更やアップデートをステージング環境で最初にテストできるようにする。

次の図は、コントロール プレーンとワーカーノードが複数の物理マシンに分散している Anthos clusters on bare metal の例です。Anthos clusters on VMware では、コントロール プレーンとワーカーノードが複数の VMware VM に分散されています。

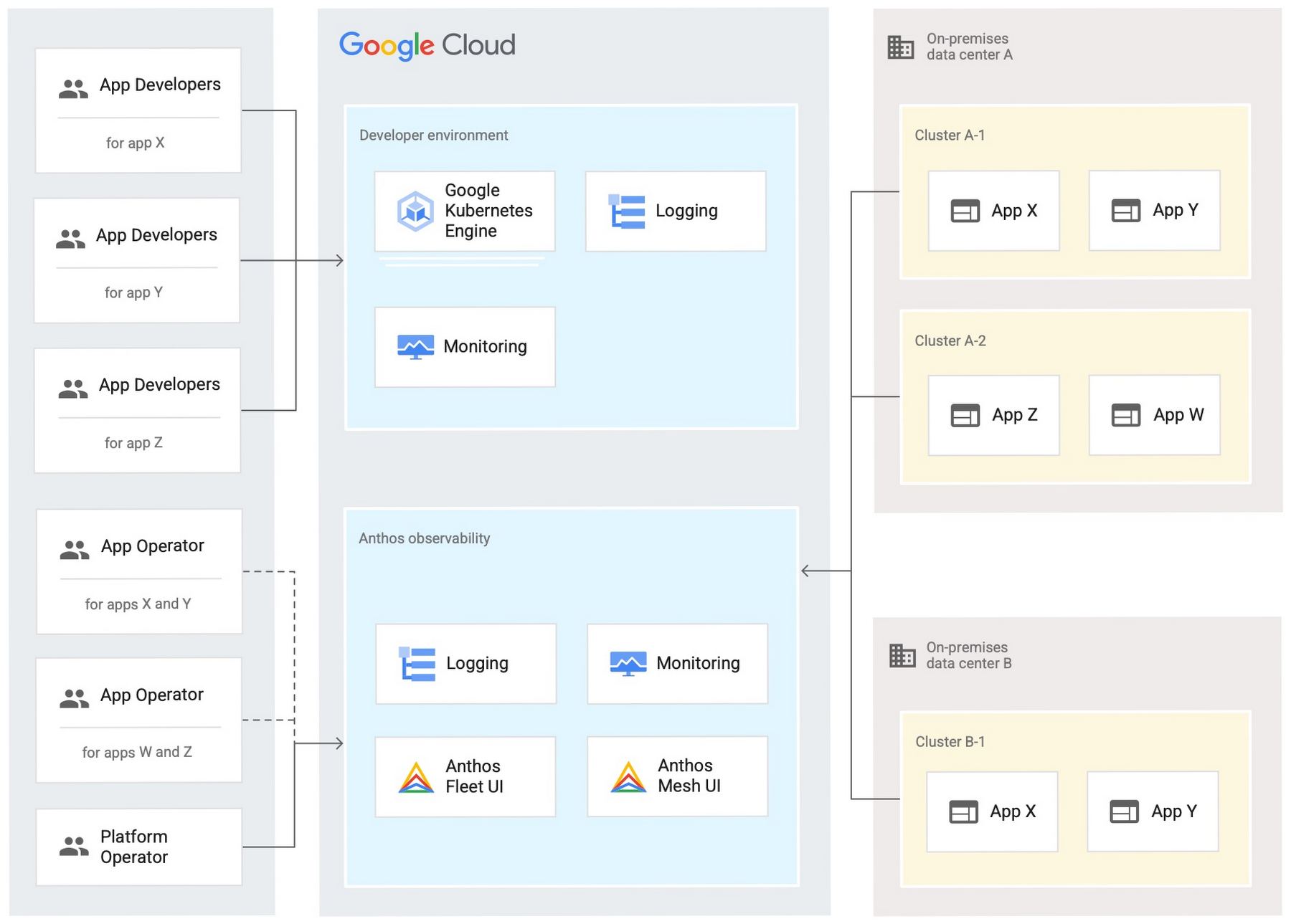

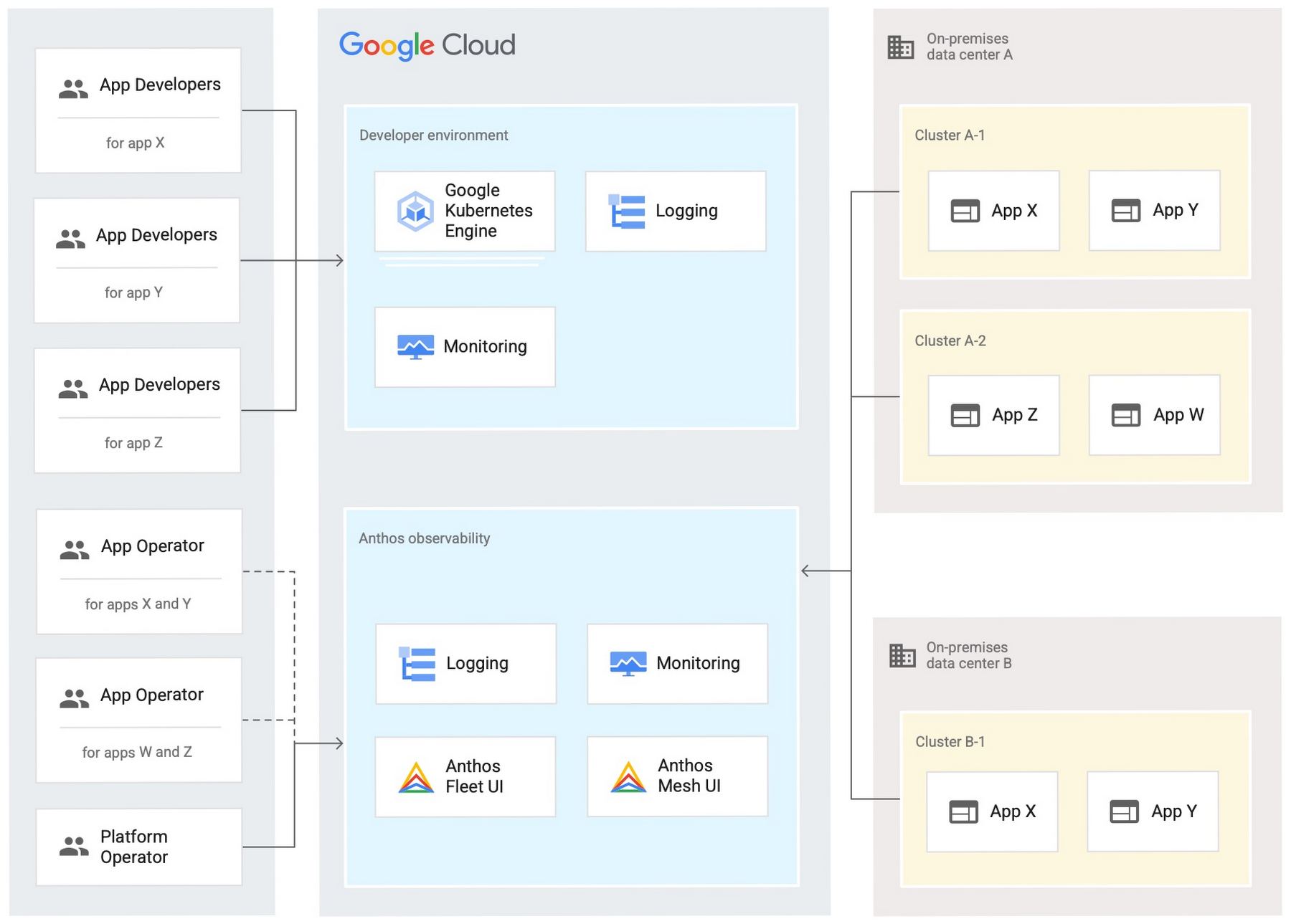

分析やレビューを行うため、ロギングとモニタリングのデータを Google Cloud に送信するようオンプレミス クラスタとアプリケーションを構成します。さまざまなペルソナに応じて、必要な環境へのアクセス権のみを付与します。次の図は、アプリケーションのデベロッパーや、アプリケーションやプラットフォームのオペレーターが、Google Cloud でロギングとモニタリングのデータを表示する方法を示しています。

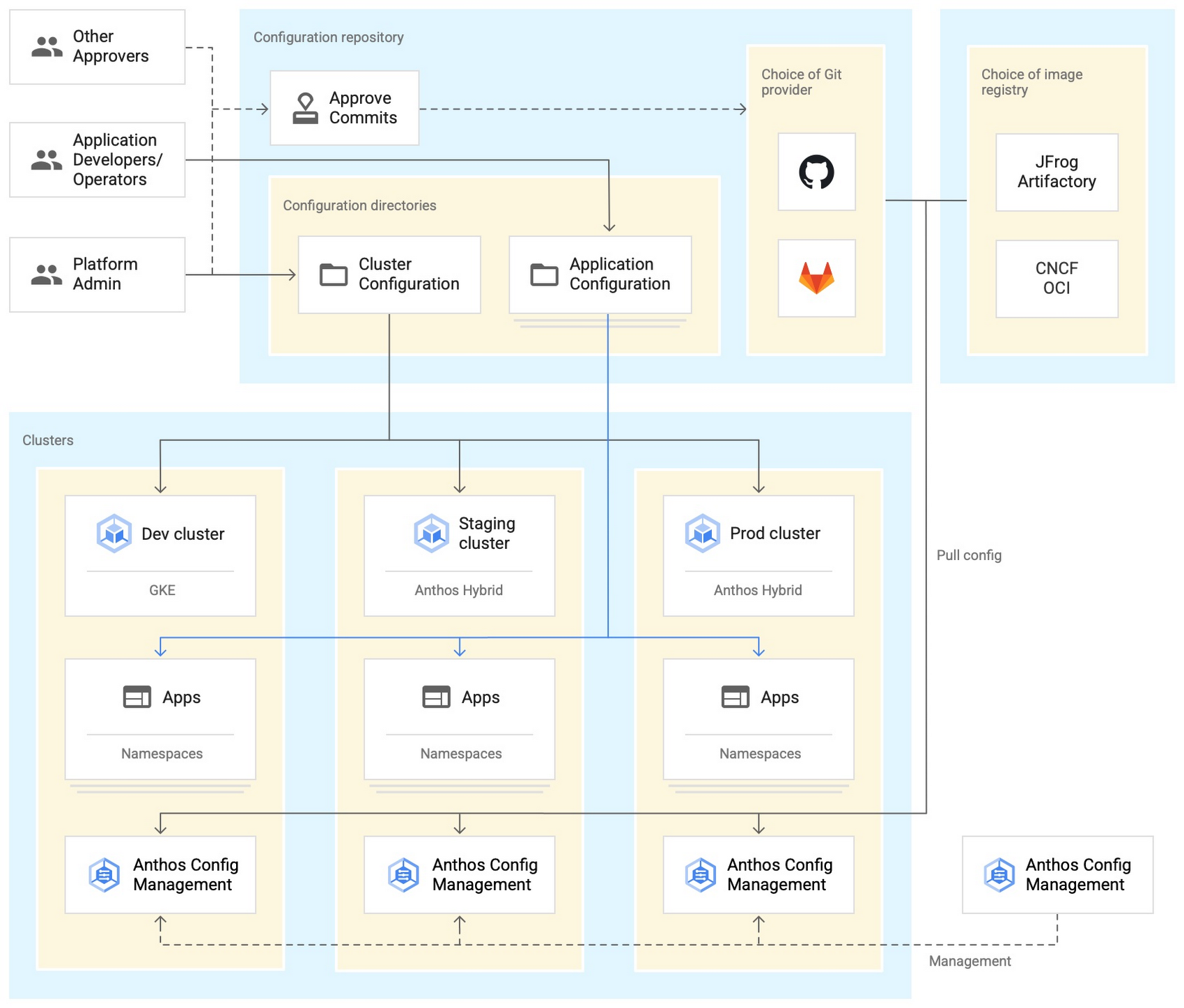

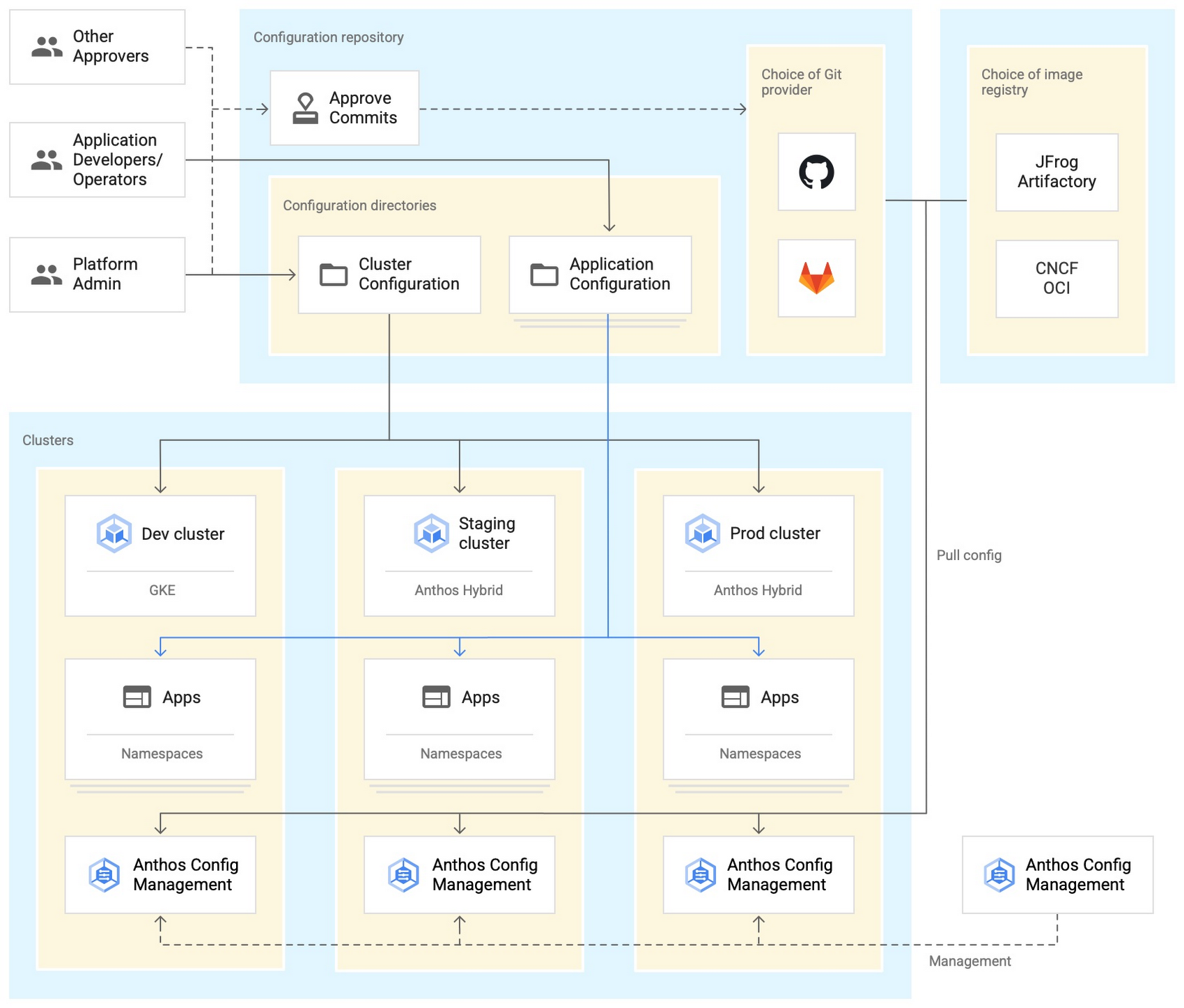

Anthos Config Management を使用してクラスタ内の Kubernetes オブジェクトを管理します。Anthos Config Management は GitOps スタイルのツールで、Git リポジトリや Open Container Initiative(OCI)をストレージ メカニズムおよび信頼できるデータソースとして使用します。Git プロバイダのワークフローでは、複数のステークホルダーが変更のレビューに参加できます。

次の図に示すように、一般的な Anthos Config Management のデプロイメントでは、1 つのフォルダにすべてのクラスタの構成が含まれます。アプリケーション用には個別のフォルダを追加して、構成データを保持します。

Anthos ハイブリッド環境でネットワーク トラフィックを保護する方法を計画して実装します。クラスタ内の認証、接続、通信には以下のサービスが役立ちます。

Anthos Identity Service: クラスタをオンサイトの ID プロバイダに接続してローカル アクセスを認証します。

Connect ゲートウェイ: Workforce Identity 連携とともに、VPN を使用せずにモバイル ワーカー用クラスタへのクラウドを介した安全なアクセスを提供します。

Workload Identity: オンプレミスのワークロードに管理された有効期間が短い認証情報を提供し、クラウド リソースへのアクセスを可能にします。

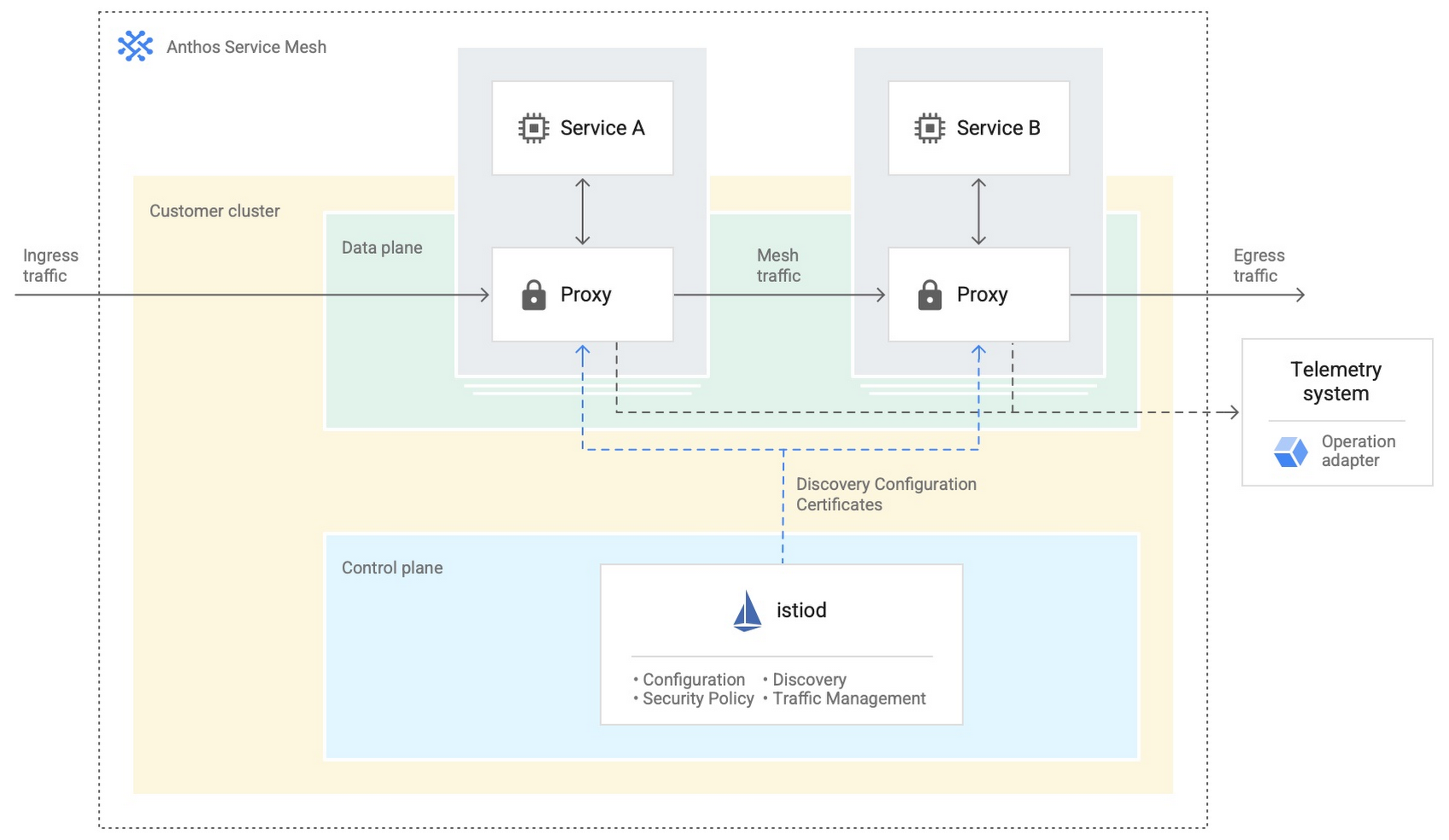

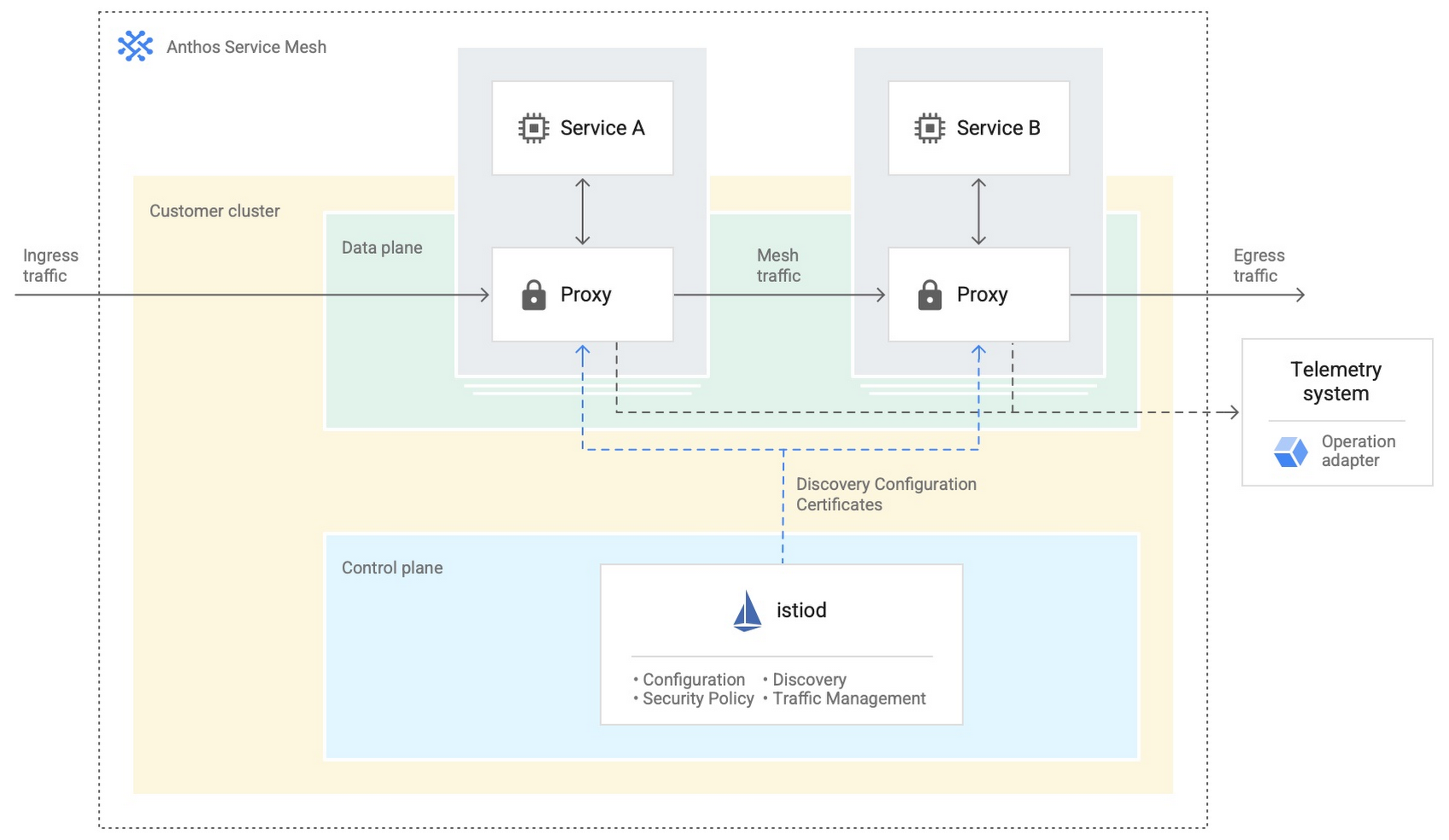

Anthos Service Mesh: 同じクラスタ内のサービス間の通信を暗号化して制御します。

次の図は、Anthos Service Mesh がクラスタ内のサービス間のトラフィック フローを制御する方法を示しています。

最初のオンプレミスのデプロイの一環として、これらのクラウドベースのサービスすべてを実装する必要はありません。使い慣れていくにつれ、こうしたハイブリッド サービスを追加し、機能拡張を図ることができます。しかし、このブログ投稿がヒントとなり、お客様の Anthos ハイブリッド環境の計画や設計を開始する際にお役に立てることを願っています。

より詳細なガイダンスとプランニング情報については、完全な Anthos ハイブリッド環境のリファレンス アーキテクチャをご覧ください。ご意見やご感想をお待ちしております。

- プリンシパル エンジニア Dawn Chen