セキュリティの簡素化: Shielded VM が Compute Engine のデフォルトに

Google Cloud Japan Team

※この投稿は米国時間 2020 年 4 月 28 日に、Google Cloud blog に投稿されたものの抄訳です。

Google は昨年 4 月、Shielded VM の一般提供を発表しました。これは簡単に構成できる一連のセキュリティ機能によって仮想マシン インスタンスを強化し、起動時に実行されるブートローダーとカーネルが検証済みのものであることを確保するものです。すべてのユーザーがアクセスできるように、Shielded VM は追加料金なしで提供されていました。

Google Cloud エコシステムの安全性とセキュリティを継続的に向上させるため、このたび Google Compute Engine を使用する全ユーザーを対象に、Unified Extended Firmware Interface(UEFI)と Shielded VM を追加料金なしでデフォルト有効といたしました。これにより、サポートされているすべての VM インスタンスに対して多層防御強化機能が提供され、次のような脅威からの保護が実現します。

悪意のある外部からのシステム ファームウェア、UEFI 拡張機能、ドライバ

ゲスト OS の永続ブートとカーネルに対する侵害

VM ベースの秘密情報の流出とリプレイ

Two Sigma の クラウド セキュリティ アーキテクトである Michael Capicotto 氏は、次のように述べています。「Google Cloud Platform 上で Shielded VM を使用して安全なサービスを実施することで、セキュリティ体制が改善されました。Shielded VM の実装も迅速で簡単にできました。これを Compute Engine のデフォルトにすることは、すべてのユーザーのセキュリティを向上させる大きな前進です。」

最新情報

Shielded VM が一般提供されて以来、Google では、ユーザーからのフィードバックや機能のご提案に基づいて一般的なユースケースのサポートを継続的に追加しています。

Google Cloud 全体での導入状況: Google Compute Engine 全体で Shielded VM がデフォルトになったことに加え、Cloud SQL、Google Kubernetes Engine、Kaggle、Managed Service for Microsoft Active Directory など、いくつかの VM ベースの Google Cloud サービスが、基盤となるインフラストラクチャとして Shielded VM を使用するようになりました。

移行サポート: バージョン 4.5 以降のMigrate for Compute Engine(旧 Velostrata)では、オンプレミスから Google Compute Engine の Shielded VM への UEFI-ベースの VM の移行がサポートされています。

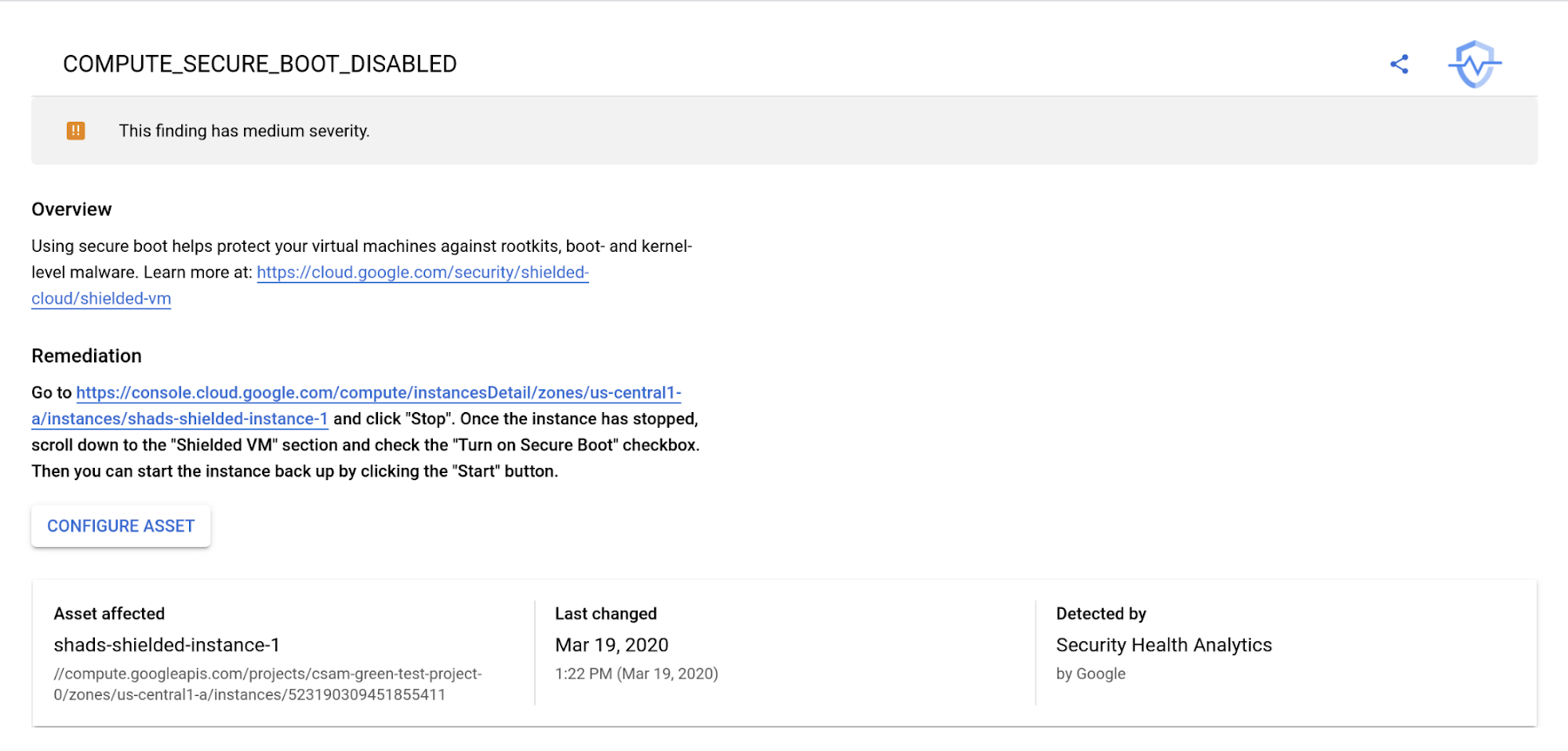

Security Command Center の統合: セキュリティ状況の分析結果から、Shielded VM がサポートされていてセキュアブートが有効になっていない VM インスタンス を識別できるようになりました。これにより、状況が許す限りそうした VM のセキュアブートを有効にすることができます。

自由に選べる

新しく追加された機能に加え、Shielded VM は、使用できるオペレーティング システム イメージとその取得方法を柔軟に選択できるようになりました。

複数のオペレーティング システムをサポート: Shielded VM 機能をサポートしているオペレーティング システムの一覧と、これらが含まれるプロジェクトについては、Google Compute Engine のイメージをご覧ください。

Marketplace のオープンなエコシステム: Shielded VM のイメージは、GCP Marketplace でも入手可能です。これらは、Deep Learning VM のほか、Center for Internet Security(CIS)や Server General のパートナー事業者との連携によって提供されています。

Server General の CEO である Raj Sharma 氏は、次のように述べています。「当社の目標は、お客様がデータを保護し、法令遵守を容易に達成できるよう支援することです。MySQL と PostgreSQL のイメージを Shielded VM に移動し、トラスト モデルをプラットフォームからアプリケーション サーバー レイヤへ、そして最終的にはデータベースやファイル サーバーに保存されているデータへと拡張することで、検証可能なセキュリティを提供できるようになりました。」

カスタム シールド対応イメージ: 独自の鍵を使用してバイナリに署名し、アプリケーションやワークロード用のカスタム イメージを作成することもできます。これらは追加料金なしで Compute Engine にインポートできます。

シンプルな UI を使ってみる

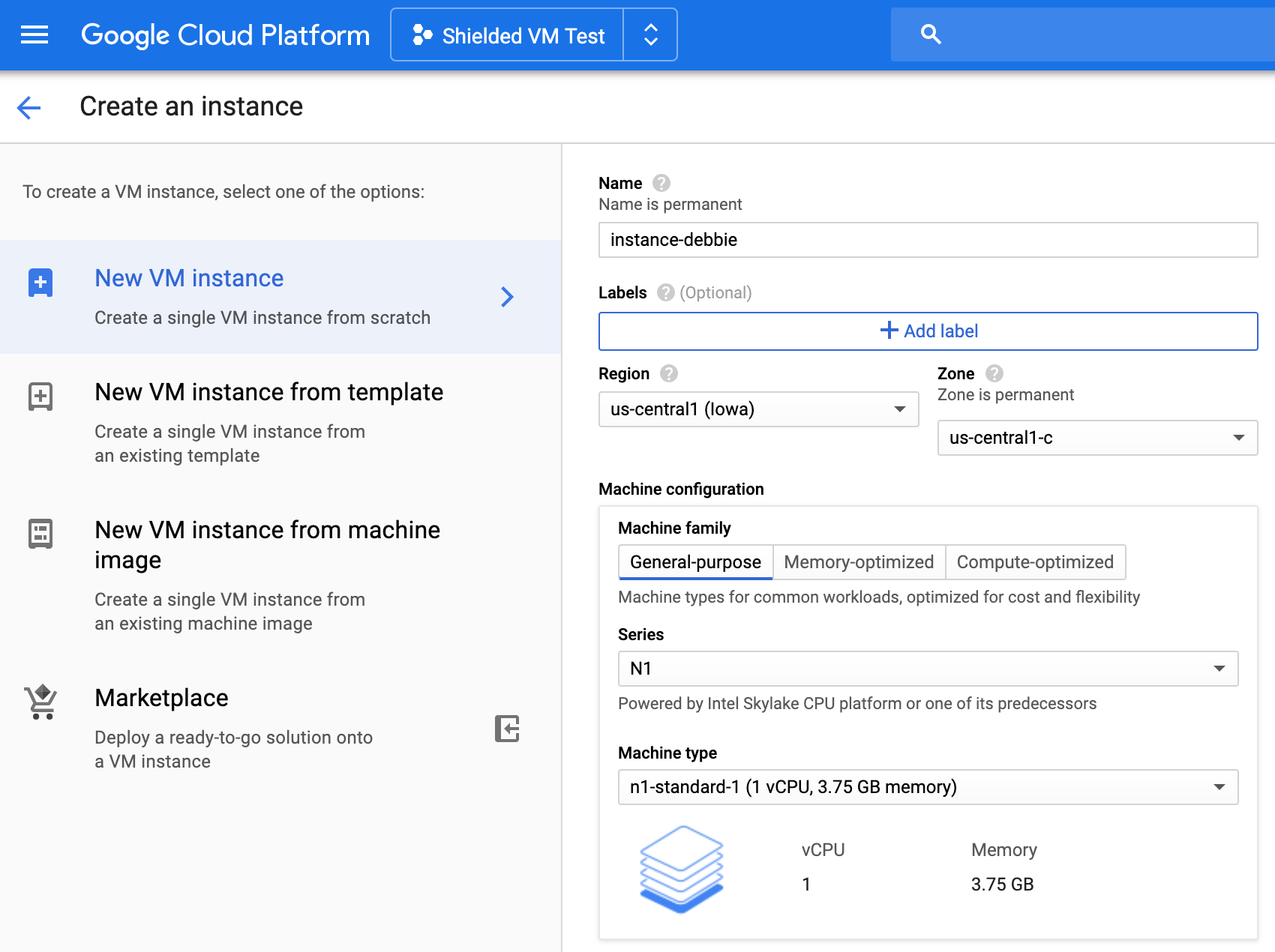

Cloud Console、gcloud、API を介して Shielded VM を使い始めるのがさらに簡単になりました。コンソールから Shielded VM を作成する方法を見てみましょう。

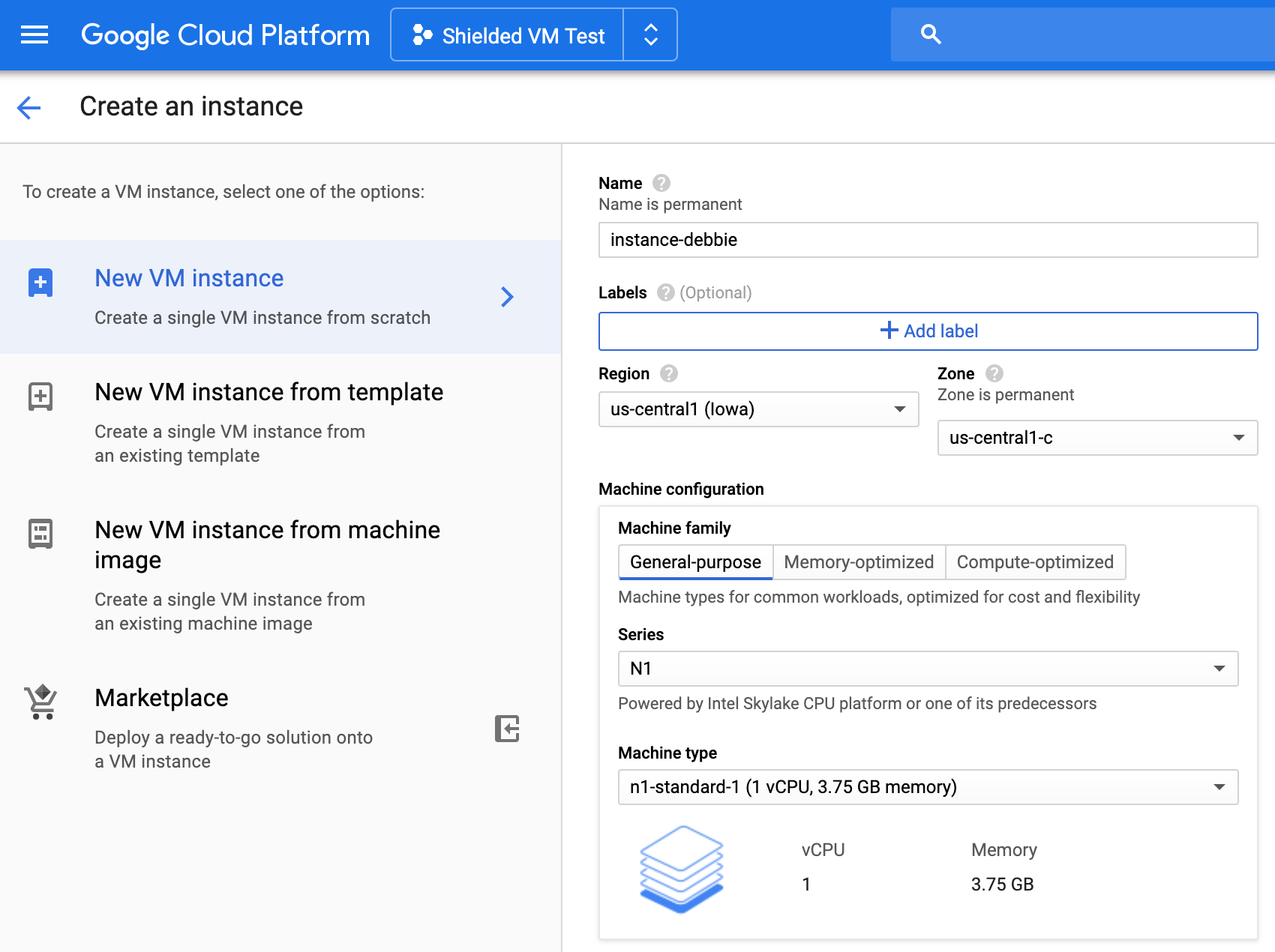

- まず、Compute Engine コンソールの左ナビゲーション バーから [VM インスタンス] オプションにアクセスします。次に、メニューから [新規 VM インスタンス] を選択します。

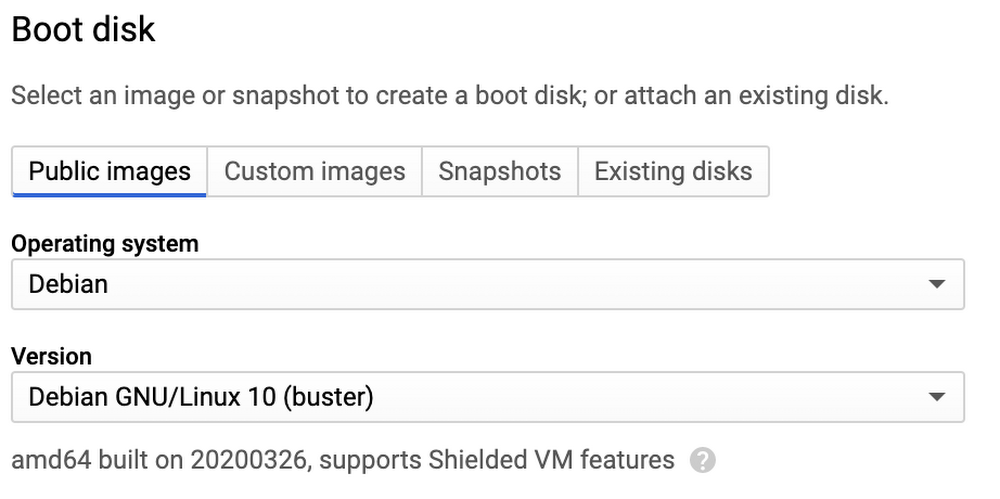

- 次に、Shielded VM 機能をサポートするブートディスクを選択します。この例では、Debian オペレーティング システムを使用して VM インスタンスを作成しています。

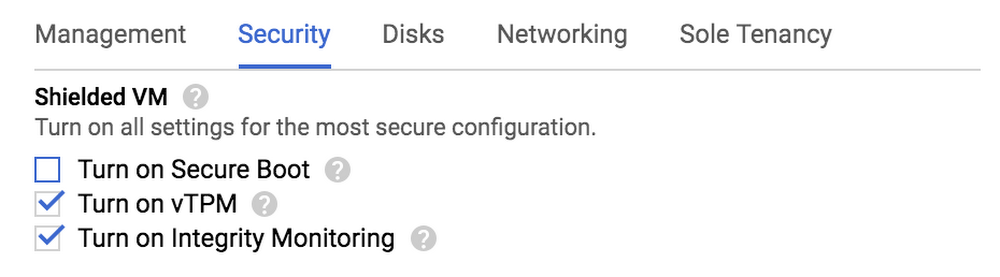

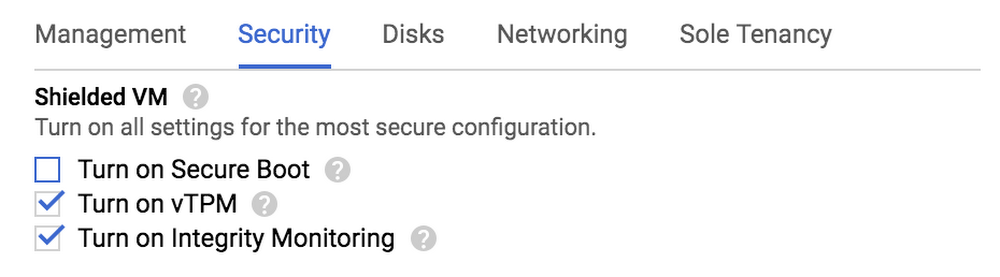

- ブートディスクを選択したら、[セキュリティ] タブで Shielded VM の構成オプション(セキュアブート、vTPM,、整合性モニタリング)を調整できます。Shielded VM インスタンスでは、vTPM と整合性モニタリング オプションはデフォルトで有効になっていますが、セキュアブートは有効になっていません。これは、一部のお客様が署名されていないドライバや、セキュアブートと互換性のないその他の類似機能を使用しているためです。これらの機能を必要としない場合は、セキュアブートを有効にすることを強くおすすめします。

このたび Google では、組織が直面している多くの課題に特別の配慮をしたいと考えました。Shielded VM を Google Compute Engine のデフォルトにすることで、ワークフローを簡素化し、VM と VM ベースのサービスが永続的なルートキットとブートキットから保護されるという安心を提供できれば幸いです。詳しくは、Shielded VM のドキュメントをご覧ください。

- By Google Cloud プロダクト マネージャー Jasika Bawa