Cloud CISO の視点: 2021 年 6 月

Google Cloud Japan Team

※この投稿は米国時間 2021 年 6 月 16 日に、Google Cloud blog に投稿されたものの抄訳です。

今月も世界中のセキュリティ チームでは忙しい日々が続いており、落ち着く兆しは見えていません。私たちの多くが RSA にバーチャルで参加しました。一方、ランサムウェア攻撃は相変わらずニュースの見出しを賑わせています。バイデン政権のサイバーセキュリティに関する大統領令が、NIST ワークショップなどの重要な節目とともに、正式に発動しました。NIST ワークショップでは、多くの参加者がソフトウェア サプライ チェーンのセキュリティを強化する基準とガイドラインについて議論しました。

今月の投稿では、これらのトピックのほか、Google Cloud プロダクト チームからの最新のセキュリティ情報などについて概括します。なお、このシリーズのニュースレター配信登録が新たに始まっています。登録すると、最新情報がメールで届きます。

業界を取り巻く現状についての考察

RSA での重要ポイント:

今年のイベントのテーマはレジリエンスでした。これは今後継続的に考えていくべき課題です。昨年、私は一般的なレジリエンスと、多くの組織がおかしやすい典型的な過ちの一例について、執筆しました。その過ちとは、特定のイベントへの対応方法に関するプランや手順を書き出すだけでレジリエンスを達成できると思い込むことです。最近のサイバー イベントで示されているように、概して、このようなスタンスには潜在的な問題があります。たとえば、ほとんどの危機的状況または重大イベントは互いに異なっており、プランや手続きに書かれたことにしか対応できない組織には、対処に必要なアジリティのための経験則が育っていないと考えられます。さまざまな意味において、必要とされるのは、予防、検出、対応、回復にわたる一連の基礎的能力を常に鍛え改善することです。誰もが進行形で学んでいるように、特定のシナリオに対するプランも必要ですが、本物のレジリエンスは、組織の経験則と、あらゆる課題に適応できる継続的にテストされたスタッフ、プロセス、そしてテクノロジーに関する能力から得られます。

今年のイベントでは、ゼロトラストも注目度の高いトピックでした。COVID-19(新型コロナウイルス感染症)と最近のサイバー攻撃の挟み撃ちの中、多様な脅威から身を守るには、ネットワーク境界への過度な依存を解消する包括的かつ近代的なゼロトラスト アクセス アプローチが必要であることを、今ではあらゆる組織が認識していることと思います。Google にとって、ゼロトラストとはマーケティングの流行語や一時のトレンドではありません。Google が過去 10 年にわたり BeyondCorp フレームワークによって内部業務を保護するために行ってきた、運営と支援の手法を意味します。Google は今後も教訓を生かして業界基準の改善を続けていきます。それにより他の組織も BeyondCorp Enterprise によるゼロトラスト アクセス プラットフォームのメリットを得て、より安全なセキュリティ体制に移行することができるでしょう。

ランサムウェア: Colonial Pipeline から JBS まで、毎日なにかしら新たな攻撃が報道されています。実はこれらの問題の多くは、広範な基礎的テクノロジー制御をしっかり実装していないことに起因しています。今、私たちは官民セクターが一致協力して、増加するこれらの脅威を正しく防御することを優先課題すべきという、一つの転換点を迎えています。1 つの制御やプロダクトでランサムウェアを解決できると思うのは間違いです。防御力の高いセキュリティ体制を作って維持するには、連携して機能する一連の制御が必要であることに、多くの組織が気づき始めています。最近のハイライトとして、包括的なサイバーセキュリティ プログラムを成功させるための米国標準技術局(NIST)の基本的な柱に基づいてランサムウェアから身を守るために推奨される方法を紹介しました。

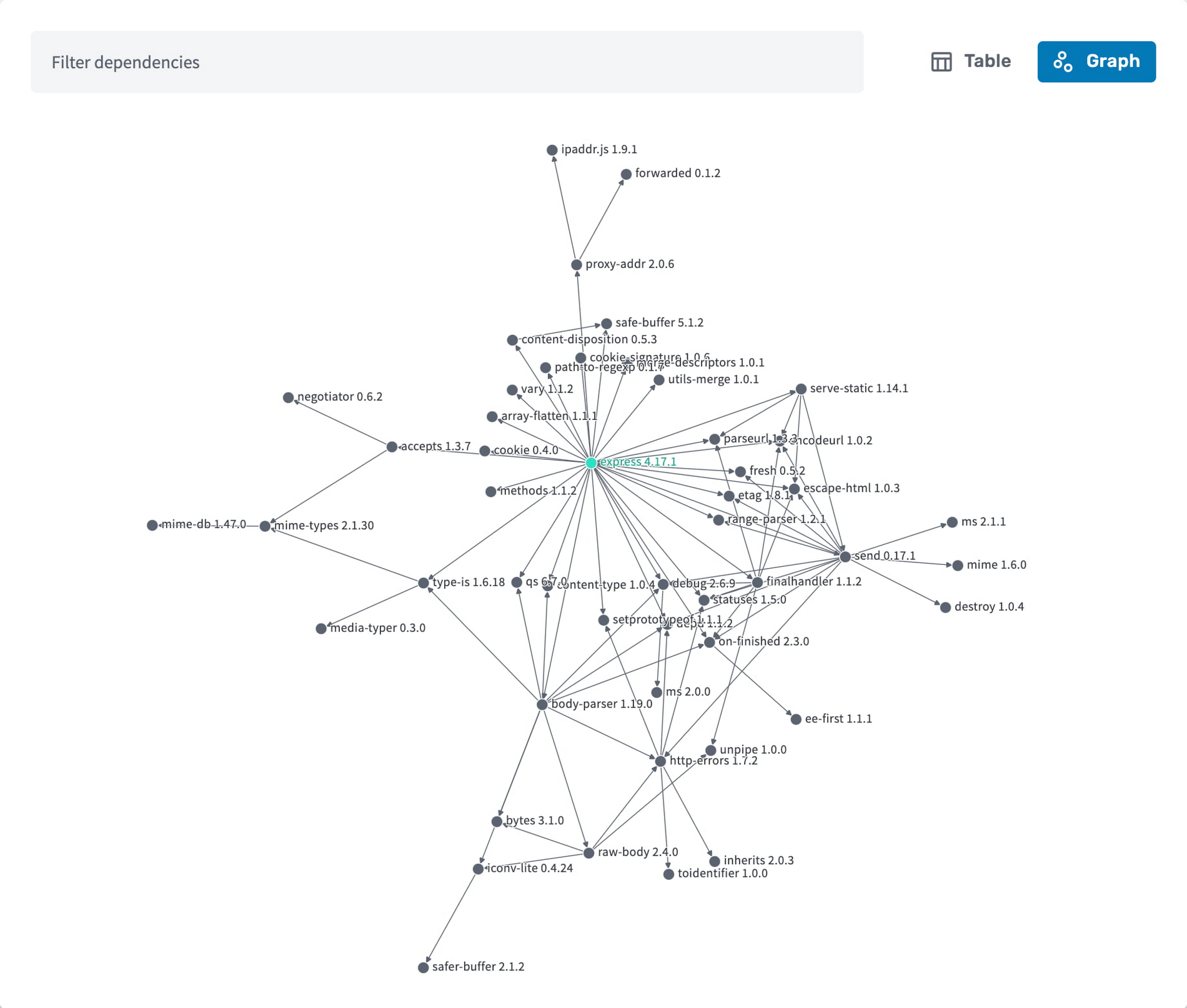

オープンソース ソフトウェアの保護: このほど Google のオープンソース チームが、Open Source Insights という非常に便利な探索的ビジュアライゼーション サイトを発表しました。同サイトではオープンソース プロジェクトの依存関係(第 1 レイヤと一時的な依存関係を含む)をインタラクティブに確認できます。これは、環境の重要な側面でオープンソース ソフトウェアを利用する組織がますます増える業界にとって、非常に重要な取り組みです。オープンソース ソフトウェアにメリットがあるのは明らかですが、課題も依然として残っています。オープンソース ソフトウェアのプロジェクトには、何百もの依存関係が存在するなど、サプライ チェーンが複雑になりがちです。Open Source Insights では、プロジェクトの依存関係とそのプロパティおよび脆弱性を包括的に確認できます。たとえば、デベロッパーが一時的依存関係グラフを分析するためのインタラクティブ画面や、比較ツールがあります。比較ツールでは、パッケージのバージョンが異なる場合に、ライセンスの導入または削除、セキュリティ問題の修正、パッケージ自身の依存関係の変更によって依存関係にどのような影響が及ぶかが、明確に示されます。この分野ではさらに多くの作業と研究が必要ですが、Open Source Insights は、オープンソース ソフトウェア サプライ チェーンのセキュリティを支援する重要な一歩になります。

EU クラウド行動規範: 2018 年に施行された EU の一般データ保護規則(GDPR)は現在も、組織がセンシティブ データ処理のためにクラウドを使用するうえで最重要視されています。Google Cloud のようなプロバイダには、「GDPR に則ってデータを保護する適切な対策を講じているか確認するにはどうしたらよいか」といった類の質問がしばしば寄せられますが、Google ではその問いに対する明確な答えを提供できます。EU GDPR クラウド行動規範(CoC)は、クラウド プロバイダが GDPR を遵守するデータ処理者として適切な技術的および組織的な措置を講じることを保証する方法を示すための仕組みです。先月、ベルギーのデータ保護機関が、欧州データ保護会議(EDPB)の肯定的な意見に基づいて、クラウド コンピューティング コミュニティ、欧州委員会、欧州データ保護機関における長年に及ぶ建設的な協力体制の成果として CoC を承認しました。CoC は GDPR に従って承認された最初の欧州規範であり、クラウドへの信頼を促進できる新しい透明性と説明責任のツールが登場したことは、業界にとって嬉しいニュースです。なお、Google Cloud Platform と Google Workspace は、すでにこれらの規定に準拠しています。

政権のサイバーセキュリティに関する大統領令についてのスポットライト

国家のサイバー防衛を強化する大統領令についての最近の政権の動きは、官民セクター双方の組織にとって重要な節目になっています。Google では、サイバーセキュリティ問題の進展に力を入れており、これらの問題は行政側だけで取り組むべきものではないと考えています。重要なのは、大統領令によって、政府のテクノロジーのモダナイゼーション、セキュリティ イノベーションの推進、および安全なソフトウェア開発基準の改善に向けた大きな進展が見られていることです。Google はすでに見解を政府に伝えてあり、今後数か月以内に、引き続きこれらの問題への提言を行う予定です。

モダナイゼーションとセキュリティ イノベーション: 政府のアプローチの中で最も期待の持てる側面の 1 つは、連邦政府全体でセキュリティ対策をモダナイズしサイバー防衛を強化するよう省庁に指示したことです。公共セクターは長い間、セキュリティ関連プロダクトへの支出を増やすことでセキュリティの課題を解決しようと試みてきました。しかし最近の動きで証明されたように、モダナイズされていない IT プラットフォームでサイバーセキュリティに数十億ドルをつぎ込んでも無駄に終わります。Google は、このモダナイゼーションに向けた動きを強く支持するとともに、セキュリティをシンプルかつスケーラブルにしようという政府の方針に賛同しています。モダナイゼーションによって、基礎レベルのサイバーセキュリティを構築できるだけでなく、政府がベンダーを多様化させるチャンスが生じ、レジリエンスの改善につながる可能性があります。

安全なソフトウェア開発: 今月初旬、Google は NIST のワークショップに参加して、方針説明書を提出しました。説明書では、業界はいかにしてソフトウェア サプライ チェーンのセキュリティを強化できるかをテーマにしました。安全なソフトウェア開発の取り組みに対する政府の行動要請は、サイバーセキュリティに関してこの 10 年間で最も大きな進歩をもたらす可能性があり、長期的に政府のリスク体制に最大の影響を及ぼすものであると、私たちは確信しています。サプライ チェーンの整合性に関するベスト プラクティスの導入をさらに進めるため、Google は OpenSSF とのコラボレーションを通して、ソフトウェア サプライ チェーンの整合性に関連する基準を形式化する SLSA(ソフトウェア アーティファクトのためのサプライ チェーン レベル)を提唱しました。

この重要な取り組みについて、引き続き政権への協力と働きかけを行っていく所存です。

セキュリティに関する Google Cloud の主な取り組み

Forrester Wave™: Unstructured Data Security Platforms で Google Cloud がリーダーに選出:クラウドの機密性の高いデータを保護する効果的な制御を提供することは、Google Cloud プロダクト戦略の中核となっています。特に保護が困難なのが、非構造化データです。お客様にとってのこれらの機能の重要性が認められ、Google Cloud は Forrester Research の「Forrester Wave™: Unstructured Data Security Platforms, Q2 2021」レポートにおいてリーダーに選出されました。このレポートでは、非構造化データを保護するプラットフォーム ソリューションを提供する最も重要なプロバイダ 11 社が評価されています。この 11 社はクラウド プロバイダからデータ セキュリティに特化したベンダーまで多岐にわたります。Google Cloud は、該当するサービス カテゴリで評価対象となった全プロバイダの中で最高の評価を受け、16 の評価基準で最高のスコアを獲得しました。完全なレポートはこちらからご覧いただけます。

セキュリティに関するデータクラウドのメリット: 先月、Google では第 1 回 Data Cloud Summit を開催しました。そこで統合データ プラットフォームを提供するデータベースおよびデータ分析ポートフォリオの一環として、Dataplex、Analytics Hub、Datastreamの 3 つのサービスを新たに発表しました。セキュリティの専門家はまずセキュリティ向けのツールのみを使用する傾向にありますが、組織内の他部門で重視されるデータおよび分析プロダクトを使用することが、セキュリティ チームにとって最善の手段となる場合もあります。特にセキュリティの取り組みについては、AI、ML、データなどのデジタル テクノロジーを使用してイノベーションを強化することが可能です。Google では、セキュリティをプロダクト戦略の土台と位置付けています。Google がコンプライアンス、冗長性、信頼性を確保するために使用しているものと同じ安全設計のインフラストラクチャ、組み込みのセキュリティ機能、グローバル ネットワークを、お客様にご活用いただけます。

Cloud Run 環境を保護する新機能: Cloud Run を使用すると、デベロッパーはコンテナ化されたアプリケーションの開発とデプロイを容易に行えます。Google は、Secret Manager、Binary Authorization、Cloud KMS、Recommendation Hub との統合強化をベースに、Cloud Run 環境のセキュリティをさらに強化するいくつかの新しい方法を発表しました。

Google Workspace での高度な不正行為対策および脅威分析機能: Google では、ユーザーと組織を脅威や不正行為から守るための Workspace 管理者向けの制御および機能を継続的に追加しています。最近では、VirusTotal の脅威コンテキストおよび評価データでセキュリティ通知を強化する機能、嫌がらせ行為者のブロックとおよびその者がドライブで共有したコンテンツの一括削除を有効にする機能、サードパーティ API アクセスをプログラムでブロックする機能を追加しました。

今月の考察と重要な情報は以上です。この Cloud CISO の視点の記事を毎月メールで受け取ることをご希望の方は、こちらをクリックして登録してください。

来月は、デジタルによる初の Security Summit を開催予定です。このイベントでは、業界リーダーの話を聞き、最も重大なセキュリティ課題の解決に役立てられるインタラクティブ セッションに参加することができます。素晴らしいイベントを企画していますので、ぜひご登録をご検討ください。

-Google Cloud バイス プレジデント兼 CISO Phil Venables