Cloud KMS を使い暗号化キーの管理をクラウドで

Google Cloud Japan Team

Google では以前から、インターネットを流れるお客様のデータを暗号化することに注力してきました。あらゆるところで HTTPS を使用することもその 1 つです。エンタープライズでは、Google Cloud Platform(GCP)に Cloud Key Management Service(KMS)を導入し、暗号化過程で利用可能なオプションを充実させています。Cloud KMS は現在、一部の国でベータ テスト中です。

Google は、GCP 利用者の暗号化とキー管理に関するユース ケース全てを Cloud KMS の導入でカバーしました。Cloud KMS は、マルチテナント型クラウド サービスでも暗号化キーの管理を可能にし、オンプレミスのキー管理システムや HSM のメンテナンスの必要をなくすことで、ギャップを埋めたのです。

Garrett Bekker, Principal Security Analyst at 451 Research

金融サービスやヘルスケアのような規制のある業種では、使いやすさと安心という観点からホスト型のキー管理サービスが評価されています。Cloud KMS が提供するのは、監督、監査が可能な、クラウドを基礎とした信頼の基点です。スケールさせるのも維持するのも困難なカスタム ビルドのシステムやアドホックなキー管理システムの代わりになるものとして、Cloud KMS では、このような手間もなく暗号化キーを安全に保てます。

Cloud KMS は、保護するデータの格納先が GCP でも他の環境であったとしても、対称暗号化キーをクラウド ホスト型ソリューションで管理できるようにし、Cloud KMS API を介すことで、秘密管理やエンベロープ暗号化ソリューションの一部として、キーの作成、使用、ローテーション、破棄を可能にしています。また、キーの管理を強化するため Cloud Identity Access Management や Cloud Audit Logging と直接統合しています。

革新的なクラウド企業は、模範を示し周囲をリードし、ベスト プラクティスに従うことが求められます。たとえば、詐欺発見サービス プロバイダーの Ravelin は、顧客の取り引きの一部として必要な設定情報や認証クレデンシャルといった小さな秘密情報を暗号化し、別々のキーを使うことで、個々の顧客データを暗号学的に分離しています。また、社内システムや自動化されたプロセスで使われる秘密情報の暗号化も行っています。

Google は、デフォルトで行われる暗号化がどのようなものか明確にしていますし、Cloud KMS は、ベスト プラクティスの実装を容易にしてくれます。たとえばキーの自動ローテーション機能が、キーをオーバーヘッドなく頻繁にローテーションしてくれることは、社内コンプライアンスの要求にも適合します。頻繁に行うオペレーションにも、低レイテンシの Cloud KMS であれば利用できます。結果として、暗号化すべきデータの範囲を機密データだけでなく、インデックス化の必要もない運用データにまで広げました。

Leonard Austin 氏、Ravelin の CTO

Cloud KMS はローンチの時点で、Galois/Counter Mode(GCM)の Advanced Encryption Standard(AES)をサポートします。これは、Google 社内で Google Cloud Storage のデータを暗号化するために使われている暗号化ライブラリと同じです。

この AES GCM は Google が管理している BoringSSL library で実装されているもので、オープンソース化した暗号化ライブラリをテストする Project Wycheproof に類似したツールを含め、複数のツールを利用して継続的に弱点をチェックしています。

暗号化オプションの選択

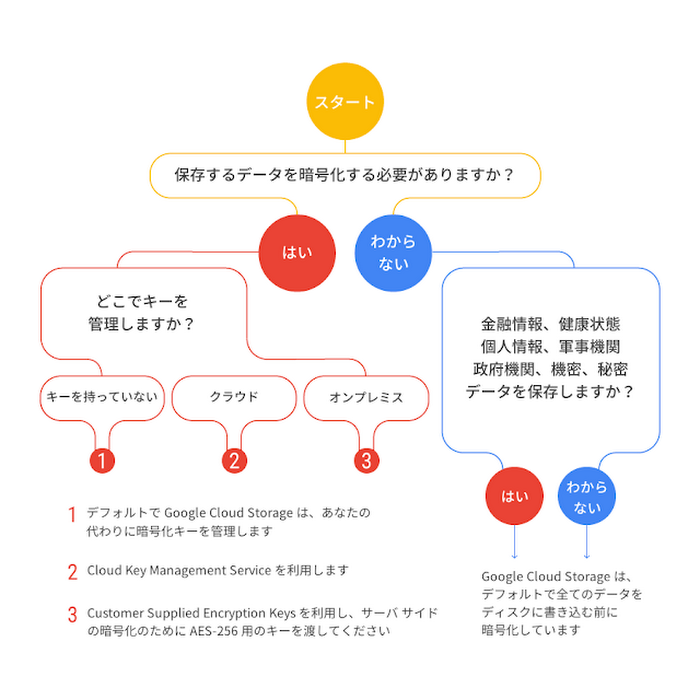

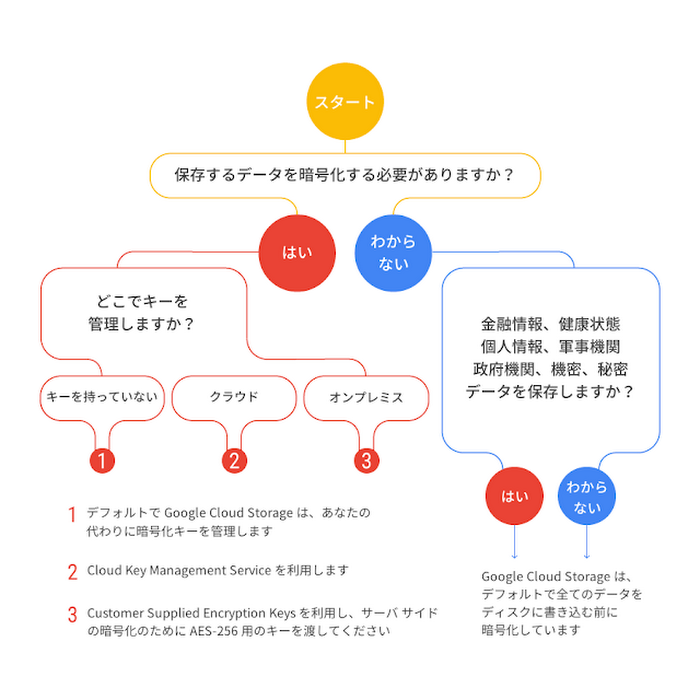

Cloud KMS の導入で、GCP は暗号化キー管理に関するあらゆるオプションを提供します。最適なセキュリティ ソリューションは、どのようなデータを扱っていて(たとえば、金融情報、健康状態、個人情報、軍事機関、政府機関、機密、秘密に関するデータが含まれているかどうか)、暗号化キーをクラウドとオンプレミスのどちらに格納するつもりなのかを基準に、ユース ケースに応じた選択が可能です。

デフォルトでは、Google Cloud Storage がユーザーの代わりにサーバー側の暗号化キーを管理します。クラウド ベースで暗号化キーを自分で管理するなら “Cloud Key Management Service” を、オンプレミスで暗号化キーを管理するなら “Customer Supplied Encryption Keys”(Google Cloud Storage と Google Compute Engine で利用できます)を選びます。

次のダイアグラムから、適切なサービスはどれか、ユース ケースに応じて判断できます。

あなたのデータは、あなたのもの

データ保護とデータ プライバシーに関する話でしたが、この機会に私たちが GCP 利用者のデータについて、どのように考えているかを明らかにします。それは、GCP サービス提供のために必要な場合を除き、Google がお客様のデータにアクセスしたり、データを使うことはないということです。Google の暗号化ポリシーについて詳しく知りたい方は、ホワイトペーパー " Encryption at Rest in Google Cloud Platform" をご覧ください。安全なコンピューティングを!

* この投稿は米国時間 1 月 11 日、Product Manager である Maya Kaczorowski によって投稿されたもの(投稿はこちら)の抄訳です。

- By Maya Kaczorowski, Product Manager