Erste Schritte mit Load-Balancing für API Gateway

In dieser Anleitung erfahren Sie, wie Sie einen globalen externen Application Load Balancer erstellen, um Anfragen an API Gateway weiterzuleiten. Der Konfigurationsprozess folgt denselben Schritten, die für die Konfiguration der Integration des globalen externen Application Load Balancers mit anderen serverlosen Produkten wie Cloud Run, Cloud Run Functions und App Engine verwendet werden.

Ein Load Balancer ist für die Funktion von API Gateway nicht erforderlich, ermöglicht es Ihrem Gateway jedoch, die Vorteile eines Load Balancers zu nutzen. Wenn Sie beispielsweise einen globalen externen Application Load Balancer mit API Gateway verwenden, haben Sie folgende Möglichkeiten:

- Benutzerdefinierte Domains verwenden

- Google Cloud Armor als Netzwerksicherheitsdienst nutzen

- Effizientes Load-Balancing über mehrere Gateways hinweg an mehreren Standorten.

- Implementieren Sie die erweiterte Traffic-Verwaltung.

Hinweise

Laden Sie die Google Cloud CLI herunter und installieren Sie sie, falls noch nicht geschehen.

Aktualisieren Sie die

gcloud-Komponenten:gcloud components update

Folgen Sie der API-Gateway-Kurzanleitung, um einen Cloud Run-Dienst bereitzustellen und ein Gateway zu erstellen, das auf diesen Dienst verweist.

Cloud Run-Dienst und API Gateway-Instanz bereitstellen

In dieser Anleitung stellen Sie einen „Hello World“-Dienst in Cloud Run bereit, erstellen ein Gateway, das an den Cloud Run-Dienst weitergeleitet wird, und konfigurieren einen globalen externen Application Load Balancer, der Anfragen an eine benutzerdefinierte Domain weiterleitet.

Obwohl in dieser Anleitung Cloud Run als Backend-Dienst für API Gateway verwendet wird, gelten diese Schritte auch für alle Backend-Dienste, die API Gateway unterstützt.

Nach erfolgreichem Abschluss der API Gateway-Kurzanleitung sollten Sie eine bereitgestellte Gateway-URL haben, die auf den Cloud Run-Dienst verweist.

Berechtigungen konfigurieren

In dieser Anleitung erstellen Sie eine serverlose Netzwerkendpunktgruppe (NEG) und einen globalen externen Application Load Balancer in einem Cloud-Projekt. Dies erfordert entweder die Rolle Inhaber oder Bearbeiter des Projekts oder die folgenden IAM-Rollen für Compute Engine:

| Aufgabe | Erforderliche Rolle |

|---|---|

| Load-Balancer und Netzwerkkomponenten erstellen | Netzwerkadministrator |

| NEGs erstellen und ändern | Compute-Instanzadministrator |

| SSL-Zertifikate erstellen und ändern | Sicherheitsadministrator |

SSL-Zertifikatsressource erstellen

Zum Erstellen eines globalen externen Application Load Balancers muss dem Frontend des Load Balancers eine SSL-Zertifikatsressource hinzugefügt werden. Erstellen Sie eine SSL-Zertifikatsressource mit einem von Google verwalteten SSL-Zertifikat oder mit einem selbst verwalteten SSL-Zertifikat.

Von Google verwaltete Zertifikate. Es empfiehlt sich, von Google verwaltete Zertifikate zu verwenden, da Google Cloud diese Zertifikate automatisch abruft, verwaltet und verlängert. Zum Erstellen eines von Google verwalteten Zertifikats benötigen Sie eine Domain und die zugehörigen DNS-Einträge, damit das Zertifikat bereitgestellt werden kann. Wenn Sie noch keine Domain haben, können Sie eine von Google Domains erhalten. Außerdem müssen Sie den DNS-A-Eintrag der Domain so aktualisieren, dass er auf die IP-Adresse des Load-Balancers verweist, die in einem späteren Schritt erstellt wird. Eine ausführliche Anleitung finden Sie unter Von Google verwaltete Zertifikate verwenden.

Selbst signierte Zertifikate. Wenn Sie derzeit keine Domain einrichten möchten, können Sie ein selbst signiertes SSL-Zertifikat zu Testzwecken verwenden.

In dieser Anleitung wird davon ausgegangen, dass Sie bereits eine SSL-Zertifikatsressource erstellt haben.

Wenn Sie diesen Prozess testen möchten, ohne eine SSL-Zertifikatsressource bzw. eine Domain (für von Google verwaltete Zertifikate erforderlich) zu erstellen, folgen Sie der Anleitung auf dieser Seite, um stattdessen einen HTTP-Load-Balancer einzurichten.

Globalen externen Application Load Balancer erstellen

Erstellen Sie ein serverloses NEG für API Gateway.

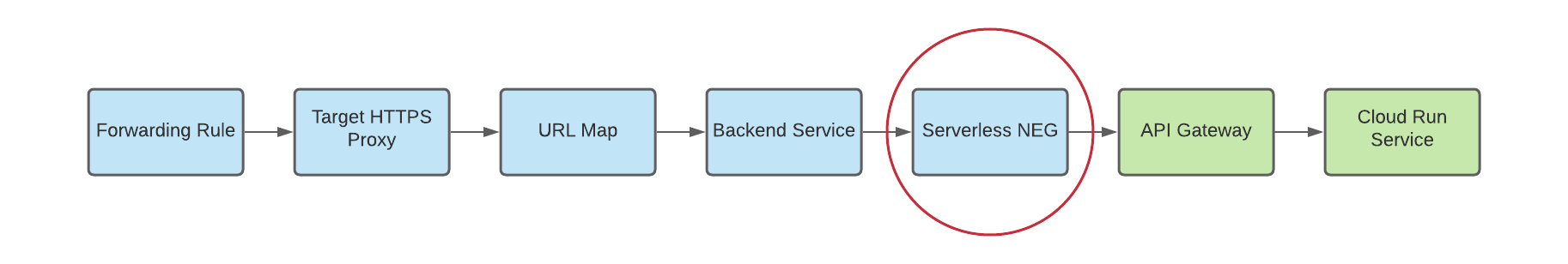

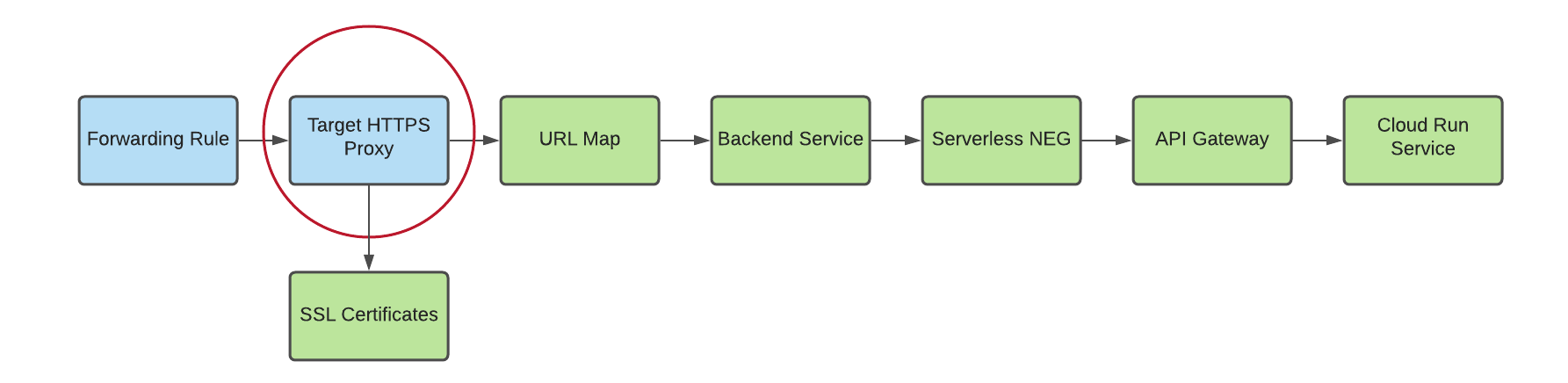

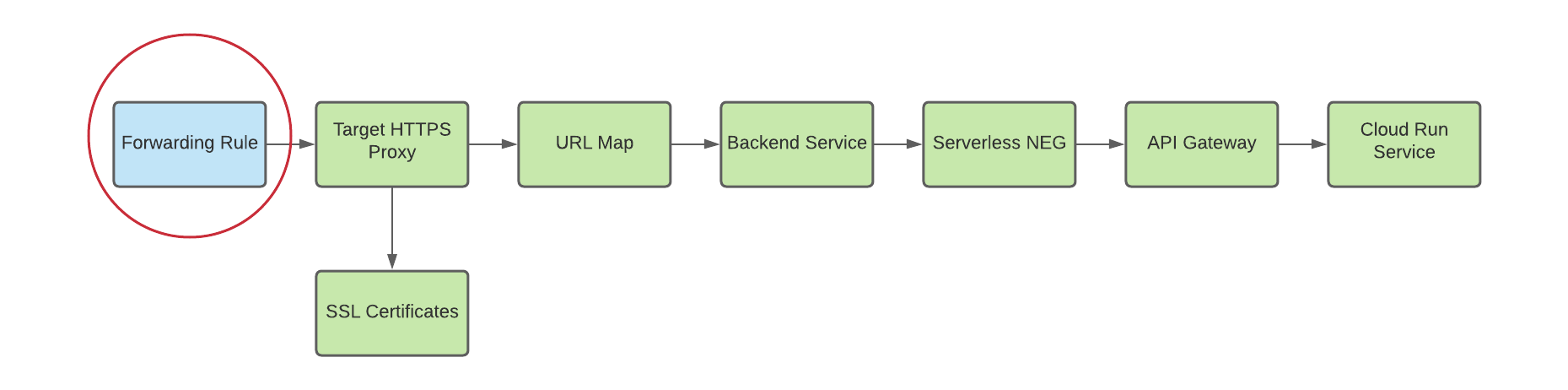

Eine Netzwerk-Endpunktgruppe (NEG) ist eine Gruppe von Backend-Endpunkten für einen Load-Balancer. Eine serverlose NEG ist ein Backend, das auf einen Dienst wie API Gateway verweist, wie in der folgenden Abbildung dargestellt:

Führen Sie den folgenden Befehl aus, um eine serverlose NEG für Ihr Gateway zu erstellen. Dabei gilt:

- SERVERLESS_NEG_NAME ist der Name der serverlosen NEG, die erstellt werden soll.

- GATEWAY_ID gibt den Namen des Gateways an.

- REGION_ID ist die Bereitstellungsregion für die serverlose NEG. Diese sollte mit der Gateway-Region übereinstimmen.

gcloud beta compute network-endpoint-groups create SERVERLESS_NEG_NAME \ --region=REGION_ID \ --network-endpoint-type=serverless \ --serverless-deployment-platform=apigateway.googleapis.com \ --serverless-deployment-resource=GATEWAY_ID

Beispiel:

gcloud beta compute network-endpoint-groups create api-gateway-serverless-neg \ --region=us-central1 \ --network-endpoint-type=serverless \ --serverless-deployment-platform=apigateway.googleapis.com \ --serverless-deployment-resource=my-gateway

Erstellen Sie einen Backend-Dienst, um zu definieren, wie der globale externe Application Load Balancer den Traffic verteilt.

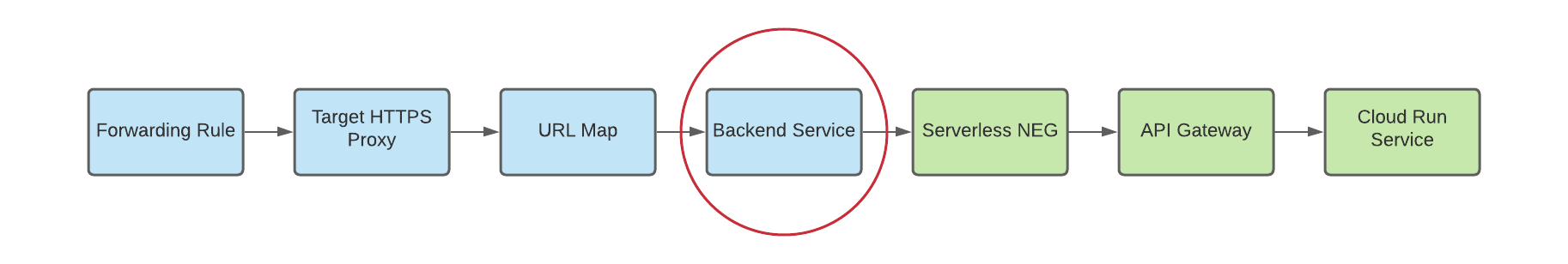

Die Konfiguration des Backend-Dienstes enthält eine Reihe von Werten, z. B. das Protokoll, das für die Verbindung zu Backends verwendet wird, verschiedene Verteilungs- und Sitzungseinstellungen, Zustandsprüfungen und Zeitüberschreitungen, wie in der folgenden Abbildung dargestellt:

Führen Sie zum Erstellen eines Back-End-Dienstes den folgenden Befehl aus:

gcloud compute backend-services create BACKEND_SERVICE_NAME --global

Dabei ist BACKEND_SERVICE_NAME der Name Ihres neuen Back-End-Dienstes.

Beispiel:

gcloud compute backend-services create api-gateway-backend-service --global

Führen Sie den folgenden Befehl aus, um Ihre serverlose NEG als Backend zum Backend-Dienst hinzuzufügen:

- BACKEND_SERVICE_NAME ist der Name Ihres Backend-Dienstes.

- SERVERLESS_NEG_NAME ist der Name der serverlosen NEG, die im vorherigen Schritt erstellt wurde.

- REGION_ID ist die Bereitstellungsregion für die serverlose NEG. Diese sollte mit der Gateway-Region übereinstimmen.

gcloud compute backend-services add-backend BACKEND_SERVICE_NAME \ --global \ --network-endpoint-group=SERVERLESS_NEG_NAME \ --network-endpoint-group-region=REGION_ID

Beispiel:

gcloud compute backend-services add-backend api-gateway-backend-service \ --global \ --network-endpoint-group=api-gateway-serverless-neg \ --network-endpoint-group-region=us-central1

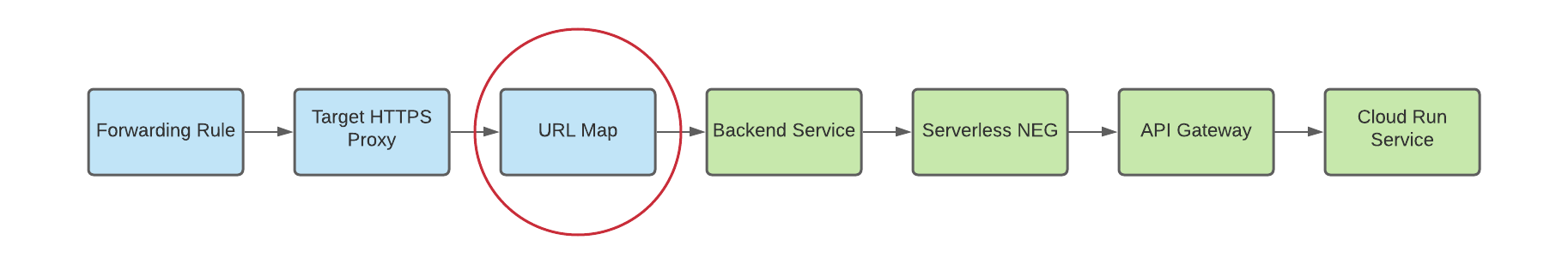

Erstellen Sie eine URL-Zuordnung, um eingehende Anfragen wie in der folgenden Abbildung an den Backend-Dienst weiterzuleiten:

Führen Sie den folgenden Befehl aus, um die URL-Zuordnung zu erstellen. Dabei gilt:

- URL_MAP_NAME ist der Name der zu erstellenden URL-Zuordnung.

- BACKEND_SERVICE_NAME ist der Name Ihres Backend-Dienstes.

gcloud compute url-maps create URL_MAP_NAME \ --default-service BACKEND_SERVICE_NAME

Beispiel:

gcloud compute url-maps create api-gateway-url-map \ --default-service api-gateway-backend-service

Diese beispielhafte URL-Zuordnung zielt nur auf einen Backend-Dienst ab, der ein einzelnes Gateway repräsentiert, sodass keine Hostregeln oder Pfadabgleiche erforderlich sind. Wenn Sie mehr als einen Backend-Dienst haben, können Sie Hostregeln verwenden, um Anfragen basierend auf dem Hostnamen an verschiedene Dienste weiterzuleiten. Verwenden Sie Pfad-Matcher, um Anfragen basierend auf dem Anfragepfad zu verschiedenen Diensten weiterzuleiten.

Beispiel:

gcloud compute url-maps add-path-matcher api-gateway-url-map \ --path-matcher-name=my-pm2 \ --default-service=my-host-default-backend \ --path-rules="/video=video-service,/video/*=video-service" \ --new-hosts my-hosts.com

gcloud compute url-maps add-host-rule api-gateway-url-map \ --hosts=my-app-domain \ --path-matcher-name=my-app-path-matcher

Weitere Informationen zu Hostregeln und Pfad-Matchern finden Sie in der Dokumentation zu URL-Zuordnungen.

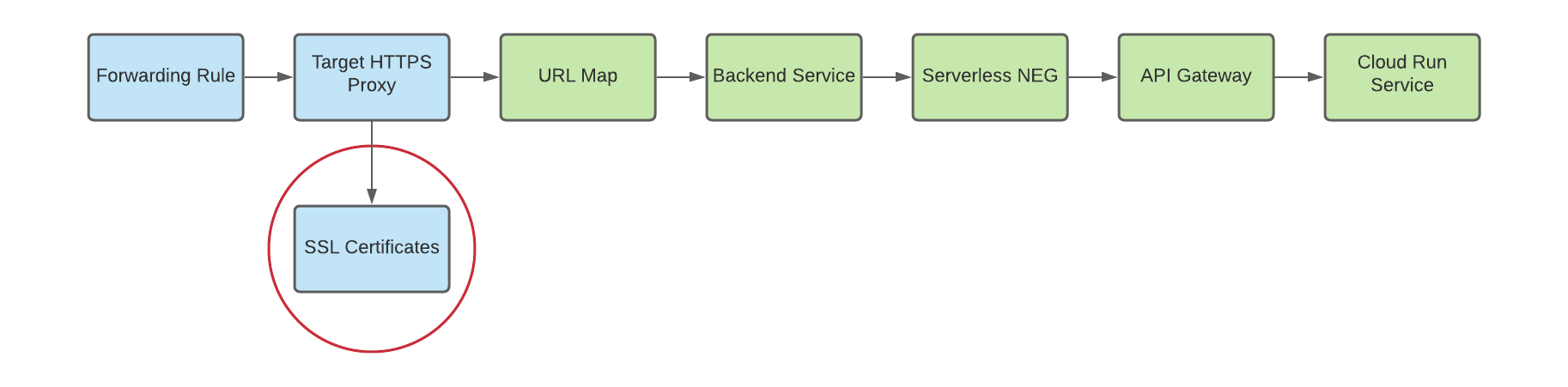

Erstellen Sie ein SSL-Zertifikat für Ihren Zielproxy, wie in der folgenden Abbildung dargestellt:

Zum Erstellen eines globalen externen Application Load Balancers ist für den HTTP(S)-Zielproxy eine SSL-Zertifikatsressource erforderlich. Sie können eine SSL-Zertifikatsressource entweder mit einem von Google verwalteten SSL-Zertifikat oder mit einem selbst verwalteten SSL-Zertifikat erstellen. Es empfiehlt sich, von Google verwaltete Zertifikate zu verwenden. Wenn Sie diesen Prozess ohne SSL-Zertifikatsressource testen und einen HTTP-Load-Balancer einrichten möchten, können Sie diesen Schritt überspringen.

Zum Erstellen eines von Google verwalteten Zertifikats benötigen Sie eine Domain. Wenn Sie keine Domain haben, können Sie ein selbst signiertes SSL-Zertifikat zu Testzwecken verwenden.

So erstellen Sie eine von Google verwaltete SSL-Zertifikatsressource:

gcloud compute ssl-certificates create SSL_CERTIFICATE_NAME \ --domains DOMAIN

So erstellen Sie eine selbstverwaltete SSL-Zertifikatressource:

gcloud compute ssl-certificates create SSL_CERTIFICATE_NAME \ --certificate CRT_FILE_PATH \ --private-key KEY_FILE_PATH

Erstellen Sie einen HTTP(S)-Zielproxy, um Anfragen an Ihre URL-Zuordnung weiterzuleiten, wie in der folgenden Abbildung dargestellt:

Erstellen Sie den Zielproxy mit dem folgenden Befehl. Dabei gilt:

- TARGET_HTTPS_PROXY_NAME ist der Name des zu erstellenden HTTP(S)-Zielproxys.

- URL_MAP_NAME ist der Name der URL-Zuordnung, die in einem vorherigen Schritt erstellt wurde.

- Optional: SSL_CERT_NAME ist der Name des erstellten SSL-Zertifikats.

gcloud compute target-https-proxies create TARGET_HTTPS_PROXY_NAME \ --ssl-certificates=SSL_CERT_NAME \ --url-map=URL_MAP_NAME

Beispiel:

gcloud compute target-https-proxies create api-gateway-https-proxy \ --ssl-certificates=hello-cert \ --url-map=api-gateway-url-map

Wie bereits erwähnt, können Sie einen HTTP-Load-Balancer erstellen, ohne eine SSL-Zertifikatsressource zu erstellen. Verwenden Sie dazu den folgenden Befehl:

gcloud compute target-http-proxies create TARGET_HTTP_PROXY_NAME \ --url-map=URL_MAP_NAMEBeispiel:

gcloud compute target-http-proxies create api-gateway-http-proxy \ --url-map=api-gateway-url-map

Nachfolgende Befehle für HTTP-Proxys sollten so geändert werden, dass sie das Flag

--target-http-proxyund TARGET_HTTP_PROXY_NAME für ihre HTTP(S)-Entsprechungen berücksichtigen.Erstellen Sie eine Weiterleitungsregel, um eingehende Anfragen an den Proxy weiterzuleiten, wie in der folgenden Abbildung dargestellt:

Verwenden Sie den folgenden Befehl, um die Weiterleitungsregel zu erstellen. Dabei gilt:

- HTTPS_FORWARDING_RULE_NAME ist der Name der zu erstellenden Regel.

- TARGET_HTTPS_PROXY_NAME ist der Name des HTTP(S)-Ziel-Proxys.

gcloud compute forwarding-rules create HTTPS_FORWARDING_RULE_NAME \ --target-https-proxy=TARGET_HTTPS_PROXY_NAME \ --global \ --ports=443

Beispiel:

gcloud compute forwarding-rules create my-fw \ --target-https-proxy=api-gateway-https-proxy \ --global \ --ports=443

DNS-Einträge mit IP-Adresse des Load-Balancers aktualisieren

Wenn Sie eine benutzerdefinierte Domain haben, müssen Sie diesen Schritt einrichten, um die DNS-Einstellungen für Ihre Domain so einzurichten, dass sie auf die neue IP-Adresse Ihres Dienstes verweisen. Dies ist auch erforderlich, wenn Sie einen globalen externen Application Load Balancer mit einem von Google verwalteten Zertifikat erstellt haben, das eine Domain erfordert. Bei Verwendung mit DNS wird eine statische IP-Adresse zugewiesen und verwendet. Die genaue Anleitung für diesen Schritt hängt von Ihrem DNS-Anbieter ab

Zum Senden von Traffic an den Load-Balancer muss der DNS-Eintrag Ihrer Domain (in dieser Anleitung "my-app-domain") auf die IP-Adresse(n) des Load-Balancers verweisen.

Ermitteln Sie die IP-Adresse Ihrer globalen Weiterleitungsregel mit dem folgenden Befehl:

gcloud compute forwarding-rules list

Aktualisieren Sie den DNS-A-Eintrag Ihrer Domain so, dass er auf die IP-Adresse des Load-Balancers verweist. Dann wird Traffic, der an die vorhandene benutzerdefinierte Domain-URL gesendet wird, stattdessen über den Load-Balancer weitergeleitet. Es kann nur wenige Sekunden oder mehrere Stunden dauern, bis DNS diese Änderung an den DNS-Server weitergibt.

Testen Sie, ob das Gateway Traffic empfängt. Verwenden Sie dazu

curloder rufen Sie die URL in Ihrem Browser auf. Beispiel:https://my-app-domainBeim Testen sollte die vom Cloud Run-Dienst generierte Antwort angezeigt werden. Es kann sich beispielsweise um eine HTML-Seite "Hello World" oder eine andere erwartete Antwort handeln, die direkt vom Backend-Dienst generiert wird. Dies bedeutet, dass Ihre Anfrage den Load-Balancer durchläuft und der Backend-Dienst den Load-Balancer anweist, ihn an Ihr Gateway zu senden.

Konfiguration des Load-Balancers testen

Nachdem Sie den Load-Balancer konfiguriert haben, können Sie Traffic an die IP-Adresse der Weiterleitungsregel senden.

Ermitteln Sie die IP-Adresse Ihrer globalen Weiterleitungsregel mit dem folgenden Befehl:

gcloud compute forwarding-rules list

Verwenden Sie den curl-Befehl, um die Antwort für verschiedene URLs Ihrer Dienste zu testen. Beispiel:

curl https://HOST_URL/hello/

curl https://HOST_URL

Mit der API Gateway Cloud Console können Sie überprüfen, ob Anfragen die richtigen Dienste erreichen.

Glückwunsch! Sie haben den globalen externen Application Load Balancer für API GatewayVORSCHAU erfolgreich konfiguriert.

Bereinigen

Um zu vermeiden, dass Ihrem Google Cloud -Konto die in dieser Kurzanleitung verwendeten Ressourcen in Rechnung gestellt werden, können Sie die von Ihnen erstellten Cloud Load Balancing-Ressourcen löschen. Wenn diese Ressourcen in einem eigenen Projekt erstellt wurden, können Sie das gesamte Projekt löschen. Ansonsten können Sie die Ressourcen einzeln löschen.

Projekt löschen

Führen Sie den folgenden Befehl aus und ersetzen Sie PROJECT_ID durch Ihre Projekt-ID:

gcloud projects delete PROJECT_ID

Einzelne Ressourcen löschen

Löschen Sie jede Komponente im Load-Balancer:

Löschen Sie die Weiterleitungsregeln:

gcloud compute forwarding-rules delete HTTPS_FORWARDING_RULE_NAME --global

Löschen Sie die globalen externen IP-Adressen:

gcloud compute addresses delete IP_ADDRESSES --global

Löschen Sie den Ziel-Proxy:

gcloud compute target-https-proxies delete TARGET_HTTP_PROXY_NAME

Löschen Sie die URL-Zuordnung:

gcloud compute url-maps delete URL_MAP_NAME

Löschen Sie die Backend-Dienste:

gcloud compute backend-services delete BACKEND_SERVICE_NAME --global

(Optional) Löschen Sie das SSL-Zertifikat:

gcloud compute ssl-certificates delete SSL_CERTIFICATE_NAME

Löschen Sie die serverlose NEG:

gcloud compute network-endpoint-groups delete SERVERLESS_NEG_NAME --region=REGION