Bilanciamento del carico per API Gateway

L'integrazione del bilanciatore del carico delle applicazioni esterno globale e del bilanciatore del carico delle applicazioni classico per API Gateway consente ai tuoi backend serverless di sfruttare tutte le funzionalità fornite da Cloud Load Balancing. Combinando API Gateway con un bilanciatore del carico delle applicazioni esterno globale o un bilanciatore del carico delle applicazioni classico utilizzando un gruppo di endpoint di rete serverless (NEG serverless), puoi:

- Host gateway con domini personalizzati con brand

- Configura TLS per i gateway utilizzando i certificati emessi da un'autorità di certificazione preferita

- Crea un punto di ingresso comune per un gateway che esegue il routing a più backend

- Esegui il deployment dei gateway in più regioni geografiche per l'alta disponibilità senza gestire gli URL per ogni regione

- Proteggere i gateway con Cloud Armor

- Migliora il tempo di risposta del gateway sfruttando Cloud CDN

Utilizzo di un NEG serverless per API Gateway

Un gruppo di endpoint di rete (NEG) specifica un gruppo di endpoint di backend per un bilanciatore del carico. Un NEG serverless è un backend che punta a un backend serverless ospitato da Google come Cloud Run, App Engine o API Gateway. Un backend NEG serverless per API Gateway può rappresentare:

- Un'istanza di API Gateway

- Un gruppo di gateway configurati con la stessa configurazione API

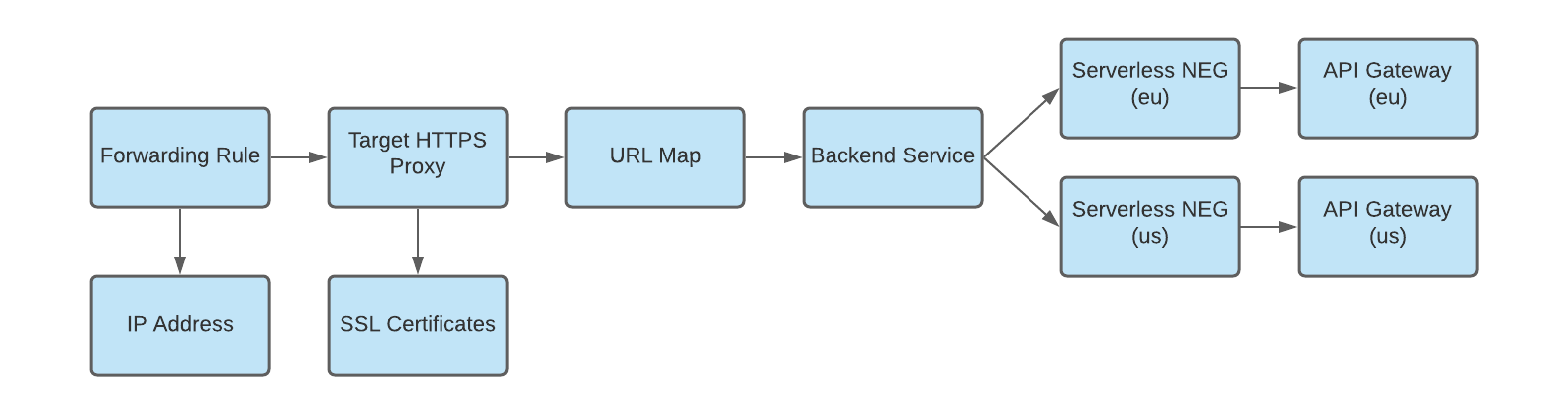

La figura seguente mostra come possono essere utilizzati i NEG serverless nel modello Cloud Load Balancing:

Come illustrato in un esempio precedente, un servizio di backend può essere gestito da diversi NEG serverless. Ogni NEG serverless può contenere una singola istanza di API Gateway o utilizzare una maschera URL per puntare a più gateway. Poiché tutti i NEG che fungono da servizio di backend vengono utilizzati per il bilanciamento del carico, devono rappresentare deployment di gateway funzionalmente equivalenti. Ad esempio, tutti i NEG devono avere la stessa configurazione API di cui è stato eseguito il deployment su ogni gateway in regioni diverse. Se un servizio di backend contiene più NEG, il bilanciatore del carico bilancerà il traffico tra questi NEG riducendo al minimo la latenza delle richieste.

Limitazioni relative ai NEG serverless e ad API Gateway

Quando utilizzi i NEG serverless per integrare Cloud Load Balancing per API Gateway, devi tenere in considerazione alcune limitazioni. In particolare:

- I NEG serverless non possono avere collegati endpoint di rete, come indirizzi IP o porte.

- I NEG serverless possono puntare solo alle istanze API Gateway che si trovano nella stessa regione in cui viene creato il NEG.

- I NEG serverless possono puntare solo a istanze API Gateway create nello stesso progetto del bilanciatore del carico utilizzando il backend NEG serverless.

- API Gateway non supporta le impostazioni di controllo Ingress. Di conseguenza, non è possibile disattivare l'accesso ad API Gateway utilizzando un URL del gateway generato dal servizio e assicurarsi che tutto il traffico venga gestito dal bilanciamento del carico.

Per ulteriori informazioni sulle limitazioni relative ai NEG serverless e ai servizi di backend in generale, consulta Limitazioni.

Limitazioni relative ai NEG serverless nelle configurazioni servizio di backend

Un servizio di backend definisce la modalità di distribuzione del traffico di Cloud Load Balancing. La configurazione del servizio di backend contiene un insieme di valori, come il protocollo utilizzato per connettersi ai backend, varie impostazioni di distribuzione e sessione, controlli di integrità e timeout. Per i NEG serverless utilizzati come servizio di backend per API Gateway, queste impostazioni forniscono un controllo granulare sul comportamento del bilanciatore del carico.

La definizione della risorsa di un servizio di backend ha le seguenti implicazioni per la progettazione del bilanciamento del carico:

- I NEG serverless non possono essere utilizzati con altri tipi di NEG nello stesso servizio di backend. Ad esempio, non puoi eseguire il routing a un cluster GKE e a un'istanza API Gateway dallo stesso servizio di backend.

- Tutti i NEG serverless combinati in un servizio di backend devono utilizzare lo stesso tipo di backend. Ciò significa che i NEG serverless di API Gateway possono essere combinati solo con altri NEG serverless di API Gateway, mentre i NEG serverless di App Engine possono essere combinati solo con altri NEG serverless di App Engine.

- Un servizio di backend può contenere un solo NEG serverless per regione.

Quando definisci una configurazione del servizio di backend che esegue il routing a un NEG serverless, si applicano le seguenti limitazioni dei campi:

balancingModenon può essere specificato- Il campo

healthCheckdeve essere vuoto e non può essere specificato - Le porte non possono essere specificate

- Sono supportati solo i protocolli HTTP e HTTPS.

- I valori specificati nei campi correlati a

utilizationoconnectionnon sono supportati.

I campi IAP, cdnPolicy e securityPolicy nella configurazione del servizio di backend sono validi per i NEG serverless. Questi campi possono essere utilizzati per configurare rispettivamente Identity-Aware Proxy, Cloud CDN e Cloud Armor con il servizio API Gateway.

Passaggi successivi

Configura un bilanciatore del carico con Introduzione al bilanciatore del carico delle applicazioni esterno globale per API Gateway

Segui la procedura descritta in Creazione di deployment in più regioni per API Gateway

Scopri di più sull'utilizzo di domini personalizzati