En este tutorial, aprenderás qué es la autorización y cómo habilitarla con Cloud Service Mesh en una aplicación de ejemplo para descubrir cómo habilitar políticas de autorización en tus microservicios. Crearás un AuthorizationPolicy para DENY acceder a un microservicio y, a continuación, crearás un AuthorizationPolicy para ALLOW acceder de forma específica a un microservicio.

¿Qué es la autorización?

La autenticación verifica una identidad: ¿este servicio es quien dice ser?

La autorización verifica el permiso: ¿este servicio tiene permiso para hacerlo?

La identidad es fundamental para esta idea. Con Cloud Service Mesh,

AuthorizationPolicies permite controlar la comunicación entre cargas de trabajo de tu malla para mejorar la seguridad y el acceso.

En una arquitectura de microservicios, en la que las llamadas se realizan a través de límites de red, las reglas de cortafuegos basadas en IP no suelen ser adecuadas para proteger el acceso entre cargas de trabajo. Con Cloud Service Mesh, puedes definir reglas de autorización para lo siguiente:

- Controlar el acceso a las cargas de trabajo de tu malla, ya sea de carga de trabajo a carga de trabajo o de usuario final a carga de trabajo

- Define políticas de forma general o granular según tus necesidades.

Para ver una explicación detallada sobre cómo configurar políticas y las prácticas recomendadas, consulta Autorización con Cloud Service Mesh.

Desplegar una pasarela de entrada

Define el contexto actual de

kubectlen el clúster:gcloud container clusters get-credentials CLUSTER_NAME \ --project=PROJECT_ID \ --zone=CLUSTER_LOCATIONCrea un espacio de nombres para tu pasarela de entrada:

kubectl create namespace asm-ingressHabilita el espacio de nombres para la inyección. Los pasos dependen de la implementación del plano de control.

Gestionada (TD)

Aplica la etiqueta de inyección predeterminada al espacio de nombres:

kubectl label namespace asm-ingress \ istio.io/rev- istio-injection=enabled --overwriteGestionado (Istiod)

Recomendación: Ejecuta el siguiente comando para aplicar la etiqueta de inyección predeterminada al espacio de nombres:

kubectl label namespace asm-ingress \ istio.io/rev- istio-injection=enabled --overwriteSi ya eres usuario y tienes el plano de control de Istiod gestionado: Te recomendamos que utilices la inyección predeterminada, pero se admite la inyección basada en revisiones. Sigue estas instrucciones:

Ejecuta el siguiente comando para localizar los canales de lanzamiento disponibles:

kubectl -n istio-system get controlplanerevisionEl resultado debería ser similar al siguiente:

NAME AGE asm-managed-rapid 6d7hEn el resultado, el valor de la columna

NAMEes la etiqueta de revisión que corresponde al canal de lanzamiento disponible para la versión de Cloud Service Mesh.Aplica la etiqueta de revisión al espacio de nombres:

kubectl label namespace asm-ingress \ istio-injection- istio.io/rev=REVISION_LABEL --overwrite

En el clúster

Recomendación: Ejecuta el siguiente comando para aplicar la etiqueta de inyección predeterminada al espacio de nombres:

kubectl label namespace asm-ingress \ istio.io/rev- istio-injection=enabled --overwriteTe recomendamos que uses la inyección predeterminada, pero también se admite la inyección basada en revisiones: Sigue estas instrucciones:

Usa el siguiente comando para localizar la etiqueta de revisión en

istiod:kubectl get deploy -n istio-system -l app=istiod -o \ jsonpath={.items[*].metadata.labels.'istio\.io\/rev'}'{"\n"}'Aplica la etiqueta de revisión al espacio de nombres. En el siguiente comando,

REVISION_LABELes el valor de la etiqueta de revisiónistiodque has anotado en el paso anterior.kubectl label namespace asm-ingress \ istio-injection- istio.io/rev=REVISION_LABEL --overwrite

Despliega la pasarela de ejemplo en el repositorio

anthos-service-mesh-samples:kubectl apply -n asm-ingress \ -f docs/shared/asm-ingress-gatewayResultado esperado:

serviceaccount/asm-ingressgateway configured service/asm-ingressgateway configured deployment.apps/asm-ingressgateway configured gateway.networking.istio.io/asm-ingressgateway configured

Implementar la aplicación de ejemplo Online Boutique

Si no lo ha hecho, defina el contexto actual de

kubectlen el clúster:gcloud container clusters get-credentials CLUSTER_NAME \ --project=PROJECT_ID \ --zone=CLUSTER_LOCATIONCrea el espacio de nombres de la aplicación de ejemplo:

kubectl create namespace onlineboutiqueEtiqueta el espacio de nombres

onlineboutiquepara insertar automáticamente proxies de Envoy. Sigue los pasos para habilitar la inyección automática de sidecar.Implementa la aplicación de ejemplo, el

VirtualServicedel frontend y las cuentas de servicio de las cargas de trabajo. En este tutorial, desplegarás Online Boutique, una aplicación de demostración de microservicios.kubectl apply \ -n onlineboutique \ -f docs/shared/online-boutique/virtual-service.yaml kubectl apply \ -n onlineboutique \ -f docs/shared/online-boutique/service-accounts

Ver tus servicios

Consulta los pods del espacio de nombres

onlineboutique:kubectl get pods -n onlineboutiqueResultado esperado:

NAME READY STATUS RESTARTS AGE adservice-85598d856b-m84m6 2/2 Running 0 2m7s cartservice-c77f6b866-m67vd 2/2 Running 0 2m8s checkoutservice-654c47f4b6-hqtqr 2/2 Running 0 2m10s currencyservice-59bc889674-jhk8z 2/2 Running 0 2m8s emailservice-5b9fff7cb8-8nqwz 2/2 Running 0 2m10s frontend-77b88cc7cb-mr4rp 2/2 Running 0 2m9s loadgenerator-6958f5bc8b-55q7w 2/2 Running 0 2m8s paymentservice-68dd9755bb-2jmb7 2/2 Running 0 2m9s productcatalogservice-84f95c95ff-c5kl6 2/2 Running 0 114s recommendationservice-64dc9dfbc8-xfs2t 2/2 Running 0 2m9s redis-cart-5b569cd47-cc2qd 2/2 Running 0 2m7s shippingservice-5488d5b6cb-lfhtt 2/2 Running 0 2m7sTodos los pods de tu aplicación deben estar operativos y tener un

2/2en la columnaREADY. Esto indica que los pods tienen un proxy sidecar de Envoy insertado correctamente. Si no aparece2/2al cabo de un par de minutos, consulta la guía de solución de problemas.Obtén la IP externa y asígnala a una variable:

kubectl get services -n asm-ingress export FRONTEND_IP=$(kubectl --namespace asm-ingress \ get service --output jsonpath='{.items[0].status.loadBalancer.ingress[0].ip}' \ )Verás un resultado similar al siguiente:

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE asm-ingressgateway LoadBalancer 10.19.247.233 35.239.7.64 80:31380/TCP,443:31390/TCP,31400:31400/TCP 27mVisita la dirección

EXTERNAL-IPen tu navegador web. Deberías ver la tienda Online Boutique en tu navegador.

Autorización DenyAll para una carga de trabajo

En esta sección se añade un AuthorizationPolicy para rechazar todo el tráfico entrante al servicio de moneda. AuthorizationPolicies transformando

AuthorizationPolicies en configuraciones legibles por Envoy y aplicando las configuraciones a

tus proxies sidecar. De esta forma, el proxy de Envoy puede autorizar o denegar las solicitudes entrantes a un servicio.

Aplica un

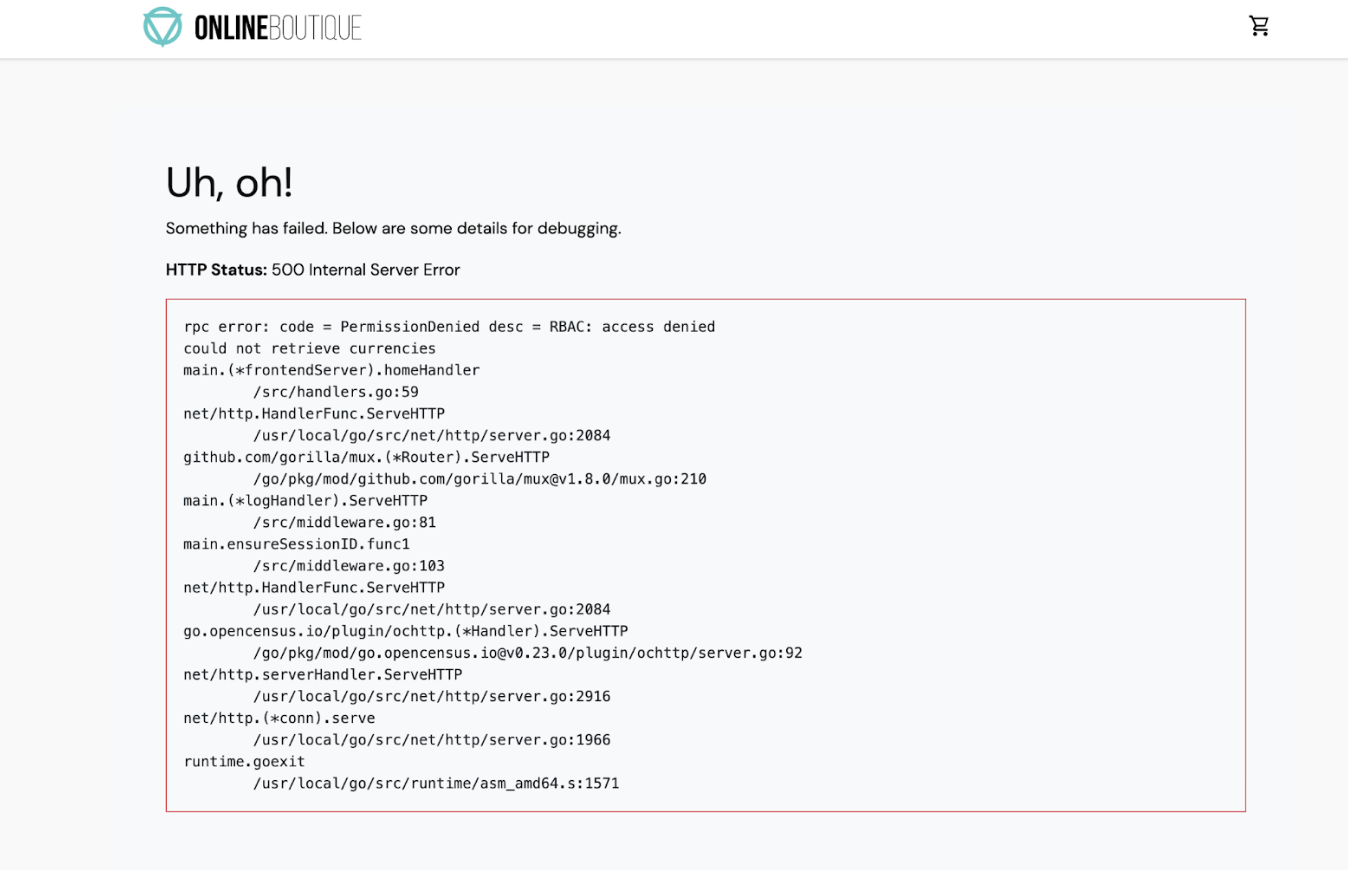

AuthorizationPolicyalcurrencyservice. Fíjate en la coincidencia de la etiquetacurrencyserviceen el archivo YAML.kubectl apply -f docs/authorization/currency-deny-all.yaml -n onlineboutiquePrueba a acceder a la

EXTERNAL-IPde tu pasarela para ver Online Boutique en el navegador web. Debería ver un error de autorización (500 Internal Service Error) decurrency service.

Observar los registros de tu proxy de sidecar

Para ver lo que ocurre en el proxy sidecar, puedes consultar los registros del pod.

Obtener el nombre de tu

currencyservice:CURRENCY_POD=$(kubectl get pod -n onlineboutique |grep currency|awk '{print $1}')Configura el proxy de Envoy para permitir los registros a nivel de traza. De forma predeterminada, las llamadas de autorización bloqueadas no se registran:

kubectl debug --image istio/base --target istio-proxy -it $CURRENCY_POD -n onlineboutique -- curl -X POST "http://localhost:15000/logging?level=trace"Resultado esperado:

none {:.devsite-disable-click-to-copy} active loggers: admin: trace alternate_protocols_cache: trace ... tracing: trace upstream: trace udp: trace wasm: traceUsa

curlpara enviar tráfico a tuEXTERNAL_IPy generar registros:for i in {0..10}; do curl -s -I $FRONTEND_IP ; doneConsulta los registros relacionados con el control de acceso basado en roles (RBAC) en tu istio-proxy:

kubectl logs -n onlineboutique $CURRENCY_POD -c istio-proxy | grep -m5 rbacResultado esperado:

2022-07-08T14:19:20.442920Z debug envoy rbac checking request: requestedServerName: outbound_.7000_._.currencyservice.onlineboutique.svc.cluster.local, sourceIP: 10.8.8.5:34080, directRemoteIP: 10.8.8.5:34080, remoteIP: 10.8.8.5:34080,localAddress: 10.8.0.6:7000, ssl: uriSanPeerCertificate: spiffe://christineskim-tf-asm./ns/onlineboutique/sa/default, dnsSanPeerCertificate: , subjectPeerCertificate: OU=istio_v1_cloud_workload,O=Google LLC,L=Mountain View,ST=California,C=US, headers: ':method', 'POST' 2022-07-08T14:19:20.442944Z debug envoy rbac enforced denied, matched policy none 2022-07-08T14:19:20.442965Z debug envoy http [C73987][S13078781800499437460] Sending local reply with details rbac_access_denied_matched_policy[none] ```

Debería ver un mensaje enforced denied en los registros que indique que currencyservice está configurado para bloquear las solicitudes entrantes.

Permitir acceso restringido

En lugar de una política DENYALL, puedes permitir el acceso a determinadas cargas de trabajo. Esto será relevante en una arquitectura de microservicios en la que quieras asegurarte de que solo los servicios autorizados puedan comunicarse entre sí.

En esta sección, habilitarás los servicios frontend y checkout para que puedan comunicarse con el servicio currency.

- En el siguiente archivo, se muestra que un

source.principal(cliente) específico tiene permiso para acceder acurrencyservice:

Aplica la política:

kubectl apply -f docs/authorization/currency-allow-frontend-checkout.yaml -n onlineboutiqueVisita

EXTERNAL-IPen tu navegador web. Ahora deberías poder acceder a Boutique online.