In questo tutorial viene illustrato un caso d'uso comune di implementazione di un deployment canary con Cloud Service Mesh.

Che cos'è un deployment canary?

Un deployment canary indirizza una piccola percentuale di traffico a una nuova versione di un microservizio, quindi ti consente di eseguire il deployment graduale nell'intera base utenti, eliminando gradualmente la vecchia versione. Se si verifica un problema durante questa procedura, il traffico può essere riportato alla versione precedente. Con Cloud Service Mesh puoi indirizzare il traffico per assicurarti che i nuovi servizi vengano introdotti in modo sicuro.

Costi

In questo documento utilizzi i seguenti componenti fatturabili di Google Cloud:

Per generare una stima dei costi in base all'utilizzo previsto,

utilizza il Calcolatore prezzi.

Al termine di questo tutorial, puoi evitare costi ricorrenti eliminando le risorse che hai creato. Per ulteriori informazioni, vedi Pulizia.

Prima di iniziare

Verifica che la fatturazione sia attivata per il tuo progetto Cloud. Scopri come verificare che la fatturazione sia attivata per il tuo progetto.

Installa Cloud Service Mesh gestito* su un cluster GKE.

Clona il repository:

git clone https://github.com/GoogleCloudPlatform/anthos-service-mesh-samples cd anthos-service-mesh-samples/docs/canary-service

Esegui il deployment di Online Boutique

Imposta il contesto corrente per

kubectlsul cluster in cui hai eseguito il deployment di Online Boutique:gcloud container clusters get-credentials CLUSTER_NAME \ --project=PROJECT_ID \ --zone=CLUSTER_LOCATIONCrea lo spazio dei nomi per l'applicazione di esempio e il gateway di ingresso:

kubectl create namespace onlineboutiqueEtichetta lo spazio dei nomi

onlineboutiqueper iniettare automaticamente i proxy Envoy. Segui i passaggi descritti in Come attivare l'iniezione automatica di sidecar.Esegui il deployment dell'app di esempio. Per questo tutorial, eseguirai il deployment di Online Boutique, un'app demo di microservizi.

kubectl apply \ -n onlineboutique \ -f https://raw.githubusercontent.com/GoogleCloudPlatform/anthos-service-mesh-samples/main/docs/shared/online-boutique/kubernetes-manifests.yamlAggiungi un'etichetta

version=v1al deploymentproductcatalogeseguendo il seguente comando:kubectl patch deployments/productcatalogservice -p '{"spec":{"template":{"metadata":{"labels":{"version":"v1"}}}}}' \ -n onlineboutiqueVisualizza i servizi di cui hai eseguito il deployment:

kubectl get pods -n onlineboutiqueRisultato previsto:

NAME READY STATUS RESTARTS AGE adservice-85598d856b-m84m6 2/2 Running 0 2m7s cartservice-c77f6b866-m67vd 2/2 Running 0 2m8s checkoutservice-654c47f4b6-hqtqr 2/2 Running 0 2m10s currencyservice-59bc889674-jhk8z 2/2 Running 0 2m8s emailservice-5b9fff7cb8-8nqwz 2/2 Running 0 2m10s frontend-77b88cc7cb-mr4rp 2/2 Running 0 2m9s loadgenerator-6958f5bc8b-55q7w 2/2 Running 0 2m8s paymentservice-68dd9755bb-2jmb7 2/2 Running 0 2m9s productcatalogservice-84f95c95ff-c5kl6 2/2 Running 0 114s recommendationservice-64dc9dfbc8-xfs2t 2/2 Running 0 2m9s redis-cart-5b569cd47-cc2qd 2/2 Running 0 2m7s shippingservice-5488d5b6cb-lfhtt 2/2 Running 0 2m7sTutti i pod per l'applicazione devono essere attivi e in esecuzione, con un valore

2/2nella colonnaREADY. Ciò indica che nei pod è stato inserito correttamente un proxy sidecar Envoy.Esegui il deployment di

VirtualServiceeDestinationRuleper la versione 1 diproductcatalog:kubectl apply -f destination-vs-v1.yaml -n onlineboutiqueTieni presente che nelle risorse è presente solo

v1.Visita l'applicazione nel browser utilizzando l'indirizzo IP esterno dell'ingress:

kubectl get services -n GATEWAY_NAMESPACE

La sezione successiva illustra la UI di Cloud Service Mesh e mostra come visualizzare le metriche.

Esegui il deployment e visualizza i servizi nella console Google Cloud

Nella console Google Cloud, vai alla pagina Servizi GKE Enterprise.

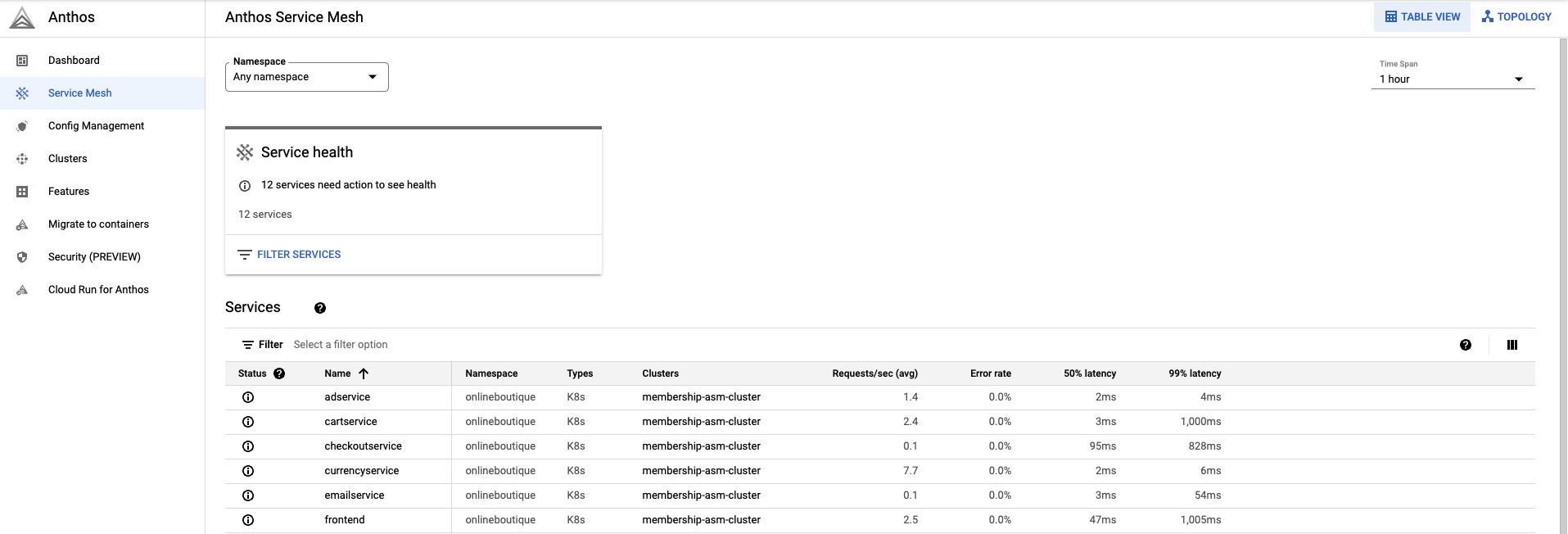

Per impostazione predefinita, i servizi vengono visualizzati nella visualizzazione Tabella.

La panoramica della tabella ti consente di osservare tutti i tuoi servizi, nonché le metriche importanti, a colpo d'occhio.

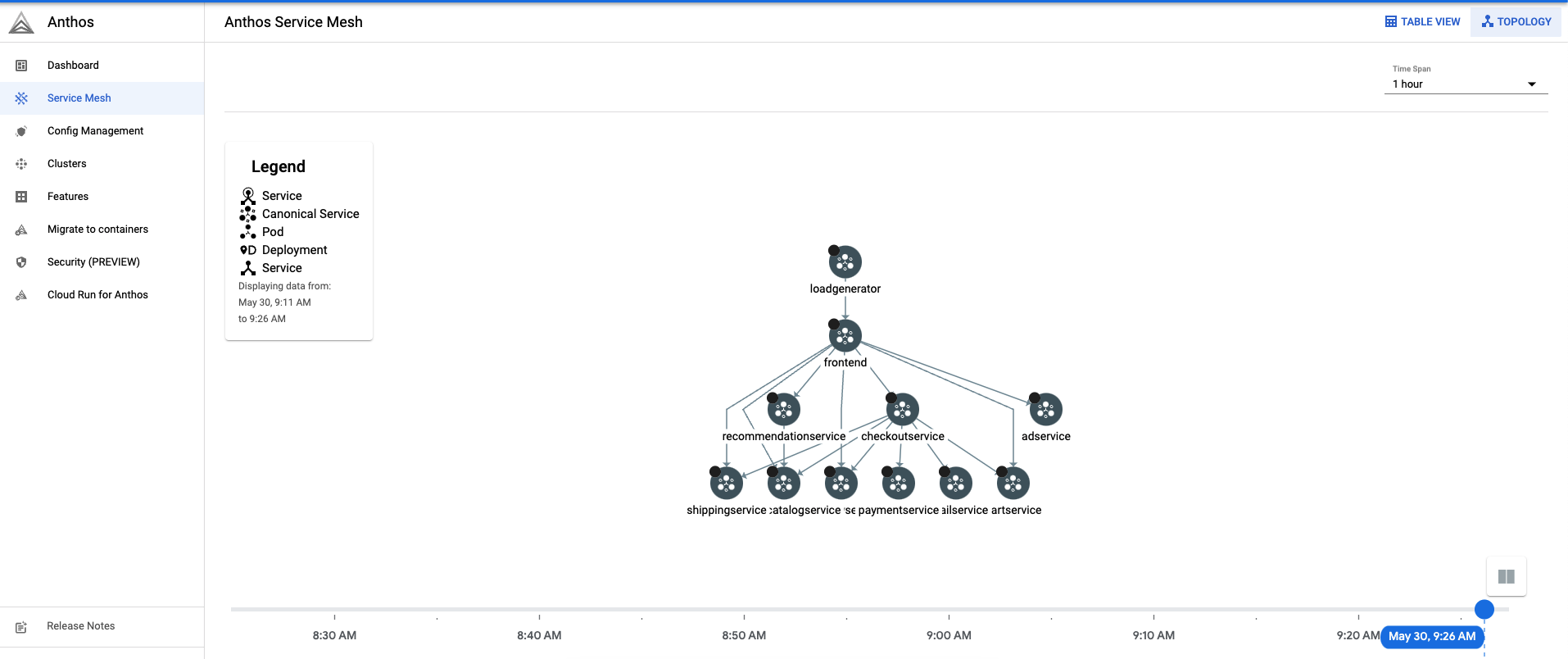

In alto a destra, fai clic su Topologia. Qui puoi visualizzare i tuoi servizi e la loro interazione tra loro.

Puoi espandere i servizi e visualizzare le richieste al secondo per ciascuno dei tuoi servizi passando il mouse sopra i servizi.

Torna alla visualizzazione tabella.

Nella tabella Servizi, seleziona

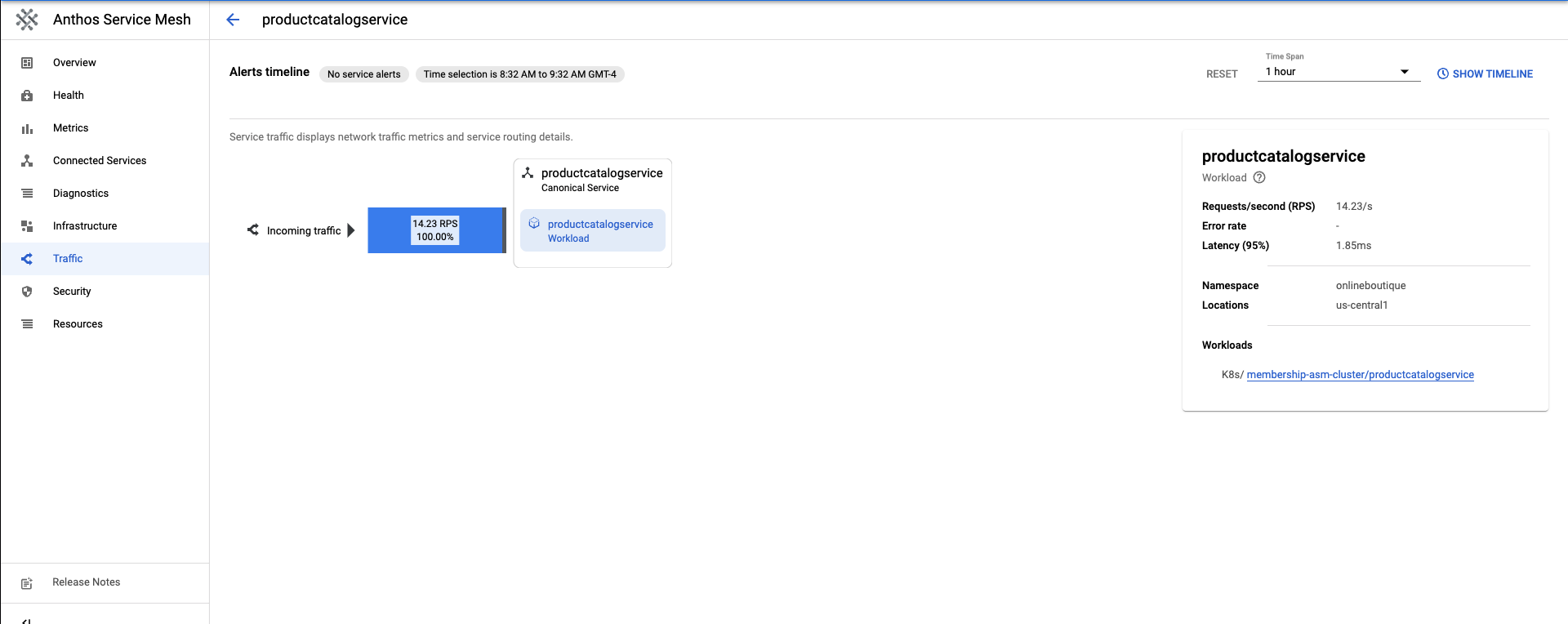

productcatalogservice. Verrà visualizzata una panoramica del servizio.Sul lato sinistro dello schermo, fai clic su Traffico.

Assicurati che il 100% del traffico in entrata su

productcatalogservicevenga indirizzato al servizio di carico di lavoro.

La sezione successiva illustra la creazione di una versione 2 del servizio productcatalog.

Esegui il deployment della versione 2 di un servizio

Per questo tutorial,

productcatalogservice-v2introdurrà una latenza di 3 secondi nelle richieste con il campoEXTRA_LATENCY.Applica questa risorsa allo spazio dei nomi

onlineboutique.kubectl apply -f productcatalog-v2.yaml -n onlineboutiqueControlla i pod dell'applicazione.

kubectl get pods -n onlineboutiqueRisultato previsto:

NAME READY STATUS RESTARTS AGE adservice-85598d856b-8wqfd 2/2 Running 0 25h cartservice-c77f6b866-7jwcr 2/2 Running 0 25h checkoutservice-654c47f4b6-n8c6x 2/2 Running 0 25h currencyservice-59bc889674-l5xw2 2/2 Running 0 25h emailservice-5b9fff7cb8-jjr89 2/2 Running 0 25h frontend-77b88cc7cb-bwtk4 2/2 Running 0 25h loadgenerator-6958f5bc8b-lqmnw 2/2 Running 0 25h paymentservice-68dd9755bb-dckrj 2/2 Running 0 25h productcatalogservice-84f95c95ff-ddhjv 2/2 Running 0 25h productcatalogservice-v2-6df4cf5475-9lwjb 2/2 Running 0 8s recommendationservice-64dc9dfbc8-7s7cx 2/2 Running 0 25h redis-cart-5b569cd47-vw7lw 2/2 Running 0 25h shippingservice-5488d5b6cb-dj5gd 2/2 Running 0 25hTieni presente che ora sono elencati due

productcatalogservices.DestinationRuleindica come specificare i sottoinsiemi di un servizio. In questo scenario, esiste un sottoinsieme per la versione 1 e per la versione 2 diproductcatalogservice.Prendi nota del campo

labels. Le versioni diproductcatalogservicevengono distinte dopo che il traffico è stato indirizzato dalVirtualService.Applica il

DestinationRule:kubectl apply -f destination-v1-v2.yaml -n onlineboutique

Suddividi il traffico tra v1 e v2

Un

VirtualServiceè il modo in cui puoi indirizzare una piccola percentuale di traffico alla versione 2 delproductcatalogservice.Il campo sottoinsieme indica la versione e il campo ponderazione indica la suddivisione percentuale del traffico. Il 75% del traffico verrà indirizzato alla versione 1 di productcatalog e il 25% alla versione 2.

Applica il

VirtualService:kubectl apply -f vs-split-traffic.yaml -n onlineboutique

Se visiti il EXTERNAL_IP dell'ingress del cluster, dovresti notare che periodicamente il caricamento del frontend è più lento.

Nella sezione successiva, esplorerai la suddivisione del traffico nella console Google Cloud di GKE Enterprise.

Osserva la suddivisione del traffico nella console Google Cloud

Torna alla console Google Cloud e vai alla pagina GKE Enterprise Services Vai a GKE Enterprise Services

In alto a destra, fai clic su Topologia.

Espandi il carico di lavoro

productcatalogservice. Vedrai i deploymentproductcatalogserviceeproductcatalogservice-v2.

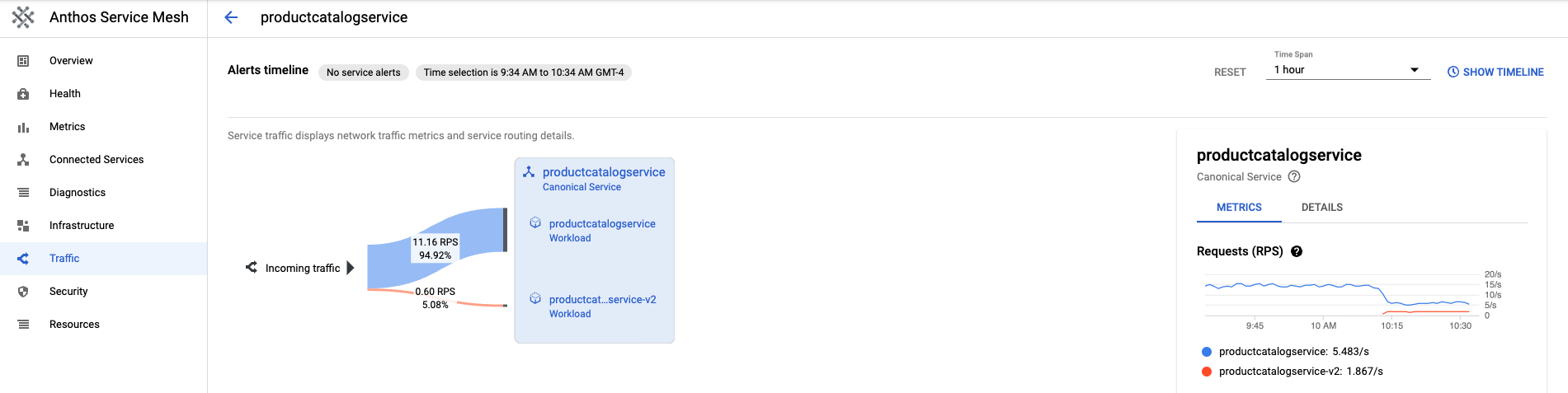

Torna alla visualizzazione tabella. Fai clic su

productcatalogservicenella tabella Servizi. Torna a Traffico nella barra di navigazione a sinistra.Tieni presente che il traffico in entrata viene suddiviso tra v1 e v2 in base alla percentuale specificata nel file

VirtualServicee che esistono due carichi di lavoro del servizio productcatalog.Sul lato destro della schermata vedrai le metriche Richieste, Percentuale di errore e Latenza. Con Cloud Service Mesh, ogni servizio avrà queste metriche delineate per fornirti l'osservabilità.

Implementazione o rollback a una versione

Dopo aver osservato le metriche durante un deployment canary, puoi eseguire l'implementazione del nuovo servizio o il rollback al vecchio servizio utilizzando la risorsa VirtualService.

Implementazione

Una volta che il comportamento di un servizio v2 ti soddisfa, aumenta in modo incrementale il comportamento del traffico verso il servizio v2. Alla fine, il traffico può essere indirizzato al 100% al nuovo servizio.

Per indirizzare tutto il traffico alla versione 2 di productcatalogservice:

kubectl apply -f vs-v2.yaml -n onlineboutique

Esegui il rollback

Se devi eseguire il rollback alla versione 1 del servizio, applica semplicemente il destination-vs-v1.yaml precedente. In questo modo il traffico verrà indirizzato solo alla versione 1 di productcatalogservice.

Per indirizzare tutto il traffico alla versione 1 di productcatalogservice:

kubectl apply -f vs-v1.yaml -n onlineboutique

Esegui la pulizia

Per evitare che al tuo account Google Cloud vengano addebitati costi relativi alle risorse utilizzate in questo tutorial, elimina il progetto che contiene le risorse oppure mantieni il progetto ed elimina le singole risorse.

Per evitare di continuare a pagare costi per il tuo Google Cloud account per le risorse utilizzate in questo tutorial, puoi eliminare il progetto o le singole risorse.

Elimina il progetto

In Cloud Shell, elimina il progetto:

gcloud projects delete PROJECT_ID

Elimina le risorse

Se vuoi evitare addebiti aggiuntivi, elimina il cluster:

gcloud container clusters delete CLUSTER_NAME \ --project=PROJECT_ID \ --zone=CLUSTER_LOCATIONSe vuoi conservare il cluster e rimuovere l'esempio Online Boutique:

Elimina gli spazi dei nomi dell'applicazione:

kubectl delete -f namespace onlineboutiqueRisultato previsto:

namespace "onlineboutique" deletedElimina le voci del servizio:

kubectl delete -f https://raw.githubusercontent.com/GoogleCloudPlatform/microservices-demo/main/istio-manifests/frontend.yaml -n onlineboutique kubectl delete -f https://raw.githubusercontent.com/GoogleCloudPlatform/microservices-demo/main/istio-manifests/frontend-gateway.yaml -n onlineboutiqueRisultato previsto:

serviceentry.networking.istio.io "allow-egress-googleapis" deleted serviceentry.networking.istio.io "allow-egress-google-metadata" deleted

Passaggi successivi

- Per una guida generale sulla configurazione dei criteri

PeerAuthentication, consulta Configurare la sicurezza del trasporto.