Private NAT für Network Connectivity Center-Spokes

Mit Private NAT können Sie ein Private NAT-Gateway erstellen, das in Verbindung mit Network Connectivity Center-Spokes für die Network Address Translation (NAT) zwischen den folgenden Netzwerken verwendet wird:

- VPC-Netzwerke (Virtual Private Cloud): In diesem Szenario sind die VPC-Netzwerke, die Sie verbinden möchten, als VPC-Spokes an einen Network Connectivity Center-Hub angehängt.

- VPC-Netzwerke und Netzwerke außerhalb von Google Cloud: In diesem Szenario sind ein oder mehrere VPC-Netzwerke als VPC-Spokes an einen Network Connectivity Center-Hub angehängt und über Hybrid-Spokes mit Ihren lokalen Netzwerken oder mit Netzwerken anderer Cloud-Anbieter verbunden.

Spezifikationen

Zusätzlich zu den allgemeinen Spezifikationen für Private NAT gelten für Private NAT für Network Connectivity Center-Spokes die folgenden Spezifikationen:

- Bei Private NAT wird eine NAT-Konfiguration mit

type=PRIVATEverwendet, damit Netzwerke mit sich überschneidenden Subnetz-IP-Adressbereichen kommunizieren können. Es können jedoch nur sich nicht überschneidende Subnetze miteinander verbunden werden. - Sie müssen eine benutzerdefinierte NAT-Regel erstellen, indem Sie auf einen Network Connectivity Center-Hub verweisen.

Die NAT-Regel gibt einen NAT-IP-Adressbereich aus einem Subnetz mit dem Zweck

PRIVATE_NATan, den Private NAT verwendet, um NAT für den Traffic zwischen Ihren verbundenen Netzwerken auszuführen. - Wenn Sie eine VM-Instanz in einem Subnetzbereich erstellen, in dem Private NAT angewendet wird, wird der gesamte ausgehende Traffic von dieser VM-Instanz vom Gateway übersetzt, wenn sich der Ziel-Spoke im selben Network Connectivity Center-Hub wie das Gateway befindet. Mit Private NAT wird Traffic zu Ziel-Spokes in derselben Region übersetzt, in sich auch das Private NAT-Gateway befindet, sowie regionsübergreifend.

- Ein Private NAT-Gateway ist Subnetz-IP-Adressbereichen in einer einzelnen Region in einem einzelnen VPC-Netzwerk zugeordnet. Das bedeutet, dass ein in einem VPC-Netzwerk erstelltes Private NAT-Gateway keine NAT-Dienste für VMs in anderen Spokes des Network Connectivity Center-Hubs bereitstellt, selbst wenn sich die VMs in derselben Region wie das Gateway befinden.

Traffic zwischen VPC-Netzwerken

Für Traffic zwischen VPC-Netzwerken (Inter-VPC NAT) gelten die folgenden zusätzlichen Spezifikationen:

- Damit Inter-VPC NAT zwischen zwei VPC-Netzwerken möglich ist, muss jedes VPC-Netzwerk als VPC-Spoke eines Network Connectivity Center-Hubs konfiguriert sein. Sie müssen darauf achten, dass es keine sich überschneidenden IP-Adressbereiche in Ihren VPC-Spokes gibt. Weitere Informationen finden Sie unter VPC-Spoke erstellen.

- Der mit dem Private NAT-Gateway verknüpfte Network Connectivity Center-Hub muss mindestens zwei VPC-Spokes haben, wobei einer der VPC-Spokes das VPC-Netzwerk des Private NAT-Gateways ist.

- Inter-VPC NAT unterstützt NAT nur zwischen Network Connectivity Center-VPC-Spokes und nicht zwischen VPC-Netzwerken, die über VPC-Netzwerk-Peering verbunden sind.

Traffic zwischen VPC-Netzwerken und anderen Netzwerken

Die folgenden zusätzlichen Spezifikationen gelten für Traffic zwischen VPC-Netzwerken und Netzwerken außerhalb von Google Cloud:

- Das Quell-VPC-Netzwerk muss als VPC-Spoke eines Network Connectivity Center-Hubs konfiguriert sein.

- Ein Hybrid-Spoke muss mit demselben Network Connectivity Center-Hub verbunden sein, um eine Verbindung zwischen dem VPC-Spoke und dem Zielnetzwerk außerhalb von Google Cloudherzustellen. Weitere Informationen finden Sie unter Verbindung zwischen Hybrid-Spokes und VPC-Spokes herstellen.

Informationen zu den Anforderungen für die Verwendung von VPC-Spokes und Hybrid-Spokes im selben Network Connectivity Center-Hub finden Sie unter Routenaustausch mit VPC-Spokes.

Grundlegende Konfiguration und Workflow

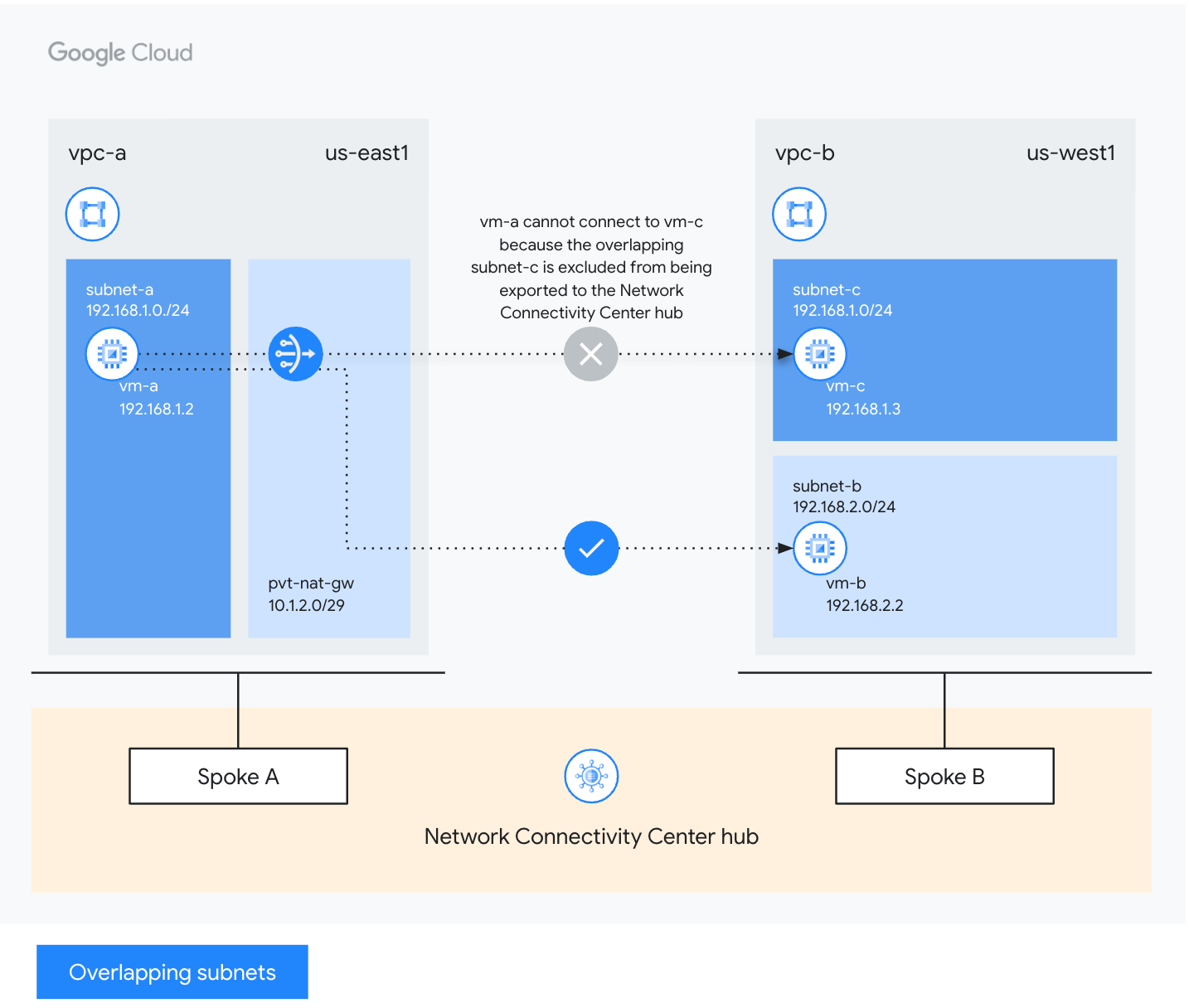

Das folgende Diagramm zeigt eine einfache Private NAT-Konfiguration für den Traffic zwischen zwei VPC-Spokes:

In diesem Beispiel ist Private NAT so eingerichtet:

- Das Gateway

pvt-nat-gwist invpc-aso konfiguriert, dass es auf alle IP-Adressbereiche vonsubnet-ain der Regionus-east1angewendet wird. Mithilfe der NAT-IP-Bereiche vonpvt-nat-gwkann eine VM-Instanz insubnet-avonvpc-aTraffic an eine VM insubnet-bvonvpc-bsenden, obwohl sichsubnet-avonvpc-amitsubnet-cvonvpc-büberschneidet. - Sowohl

vpc-aals auchvpc-bsind als Spokes eines Network Connectivity Center-Hubs konfiguriert. - Das Gateway

pvt-nat-gwist für die NAT zwischen VPC-Netzwerken konfiguriert, die als VPC-Spokes im selben Network Connectivity Center-Hub konfiguriert sind.

Beispielworkflow

Im vorherigen Diagramm muss vm-a mit der internen IP-Adresse 192.168.1.2 in subnet-a von vpc-a ein Update von vm-b mit der internen IP-Adresse 192.168.2.2 in subnet-b von vpc-b herunterladen. Beide VPC-Netzwerke sind als VPC-Spokes mit demselben Network Connectivity Center-Hub verbunden. Angenommen, vpc-b enthält ein weiteres Subnetz 192.168.1.0/24, das sich mit dem Subnetz in vpc-a überschneidet. Damit subnet-a von vpc-a mit subnet-b von vpc-b kommunizieren kann, müssen Sie ein Private NAT-Gateway, pvt-nat-gw, in vpc-a so konfigurieren:

Private NAT-Subnetze: Bevor Sie das Private NAT-Gateway konfigurieren, erstellen Sie ein Private NAT-Subnetz mit dem Zweck

PRIVATE_NAT, z. B.10.1.2.0/29. Achten Sie darauf, dass sich dieses Subnetz nicht mit einem vorhandenen Subnetz in einem der VPC-Spokes überschneidet, die mit demselben Network Connectivity Center-Hub verbunden sind.Eine NAT-Regel, deren

nexthop.hubmit der URL des Network Connectivity Center-Hubs übereinstimmt.NAT für alle Adressbereiche von

subnet-a.

In der folgenden Tabelle wird die im vorherigen Beispiel angegebene Netzwerkkonfiguration zusammengefasst:

| Netzwerkname | Netzwerkkomponente | IP-Adresse/-Adressbereich | Region |

|---|---|---|---|

| vpc‑a | subnet-a | 192.168.1.0/24 | us-east1 |

| vm‑a | 192.168.1.2 | ||

| pvt-nat-gw | 10.1.2.0/29 | ||

| vpc‑b | subnet-b | 192.168.2.0/24 | us-west1 |

| vm‑b | 192.168.2.2 | ||

| subnet‑c | 192.168.1.0/24 | ||

| vm‑c | 192.168.1.3 |

Private NAT für Network Connectivity Center-Spokes folgt dem Portreservierungsverfahren, um die folgenden Tupel aus NAT-Quell-IP-Adresse und Quellport für jede der VMs im Netzwerk zu reservieren. Das Private NAT-Gateway reserviert beispielsweise 64 Quellports für vm-a: 10.1.2.2:34000 bis 10.1.2.2:34063.

Wenn die VM ein Paket mit dem TCP-Protokoll an den Updateserver 192.168.2.2 am Zielport 80 sendet, geschieht Folgendes:

Die VM sendet ein Anfragepaket mit folgenden Attributen:

- Quell-IP-Adresse:

192.168.1.2, die interne IP-Adresse der VM - Quellport:

24000, der sitzungsspezifische Quellport, der vom Betriebssystem der VM ausgewählt wurde - Zieladresse:

192.168.2.2, die IP-Adresse des Updateservers - Zielport:

80, der Zielport für HTTP-Traffic zum Updateserver - Protokoll: TCP

- Quell-IP-Adresse:

Das Gateway

pvt-nat-gwführt SNAT (Source Network Address Translation) für ausgehenden Traffic aus und schreibt die NAT-Quell-IP-Adresse und den Quellport des Anfragepakets um:- NAT-Quell-IP-Adresse:

10.1.2.2von einem der reservierten Tupel aus NAT-Quell-IP-Adresse und Quellport - Quellport:

34022, ein nicht verwendeter Quellport aus einem der reservierten Quellport-Tupel der VM - Zieladresse:

192.168.2.2, unverändert - Zielport:

80, unverändert - Protokoll: TCP, unverändert

- NAT-Quell-IP-Adresse:

Der Updateserver sendet ein Antwortpaket, das mit folgenden Attributen am Gateway

pvt-nat-gwankommt:- Quell-IP-Adresse:

192.168.2.2, die externe IP-Adresse des Updateservers - Quellport:

80, die HTTP-Antwort vom Update-Server - Zieladresse:

10.1.2.2, was der ursprünglichen NAT-Quell-IP-Adresse des Anfragepakets entspricht - Zielport:

34022, was dem Quellport des Anfragepakets entspricht - Protokoll: TCP, unverändert

- Quell-IP-Adresse:

Das Gateway

pvt-nat-gwführt DNAT (Destination Network Address Translation) für das Antwortpaket aus und schreibt die Zieladresse und den Zielport des Antwortpakets um, damit das Paket an die VM gesendet wird, die das Update mit den folgenden Attributen angefordert hat:- Quell-IP-Adresse:

192.168.2.2, unverändert - Quellport:

80, unverändert - Zieladresse:

192.168.1.2, die interne IP-Adresse der VM - Zielport:

24000, entspricht dem ursprünglichen sitzungsspezifischen Quellport des Anfragepakets - Protokoll: TCP, unverändert

- Quell-IP-Adresse:

Nächste Schritte

- Private NAT für Network Connectivity Center-Spokes einrichten

- Informationen zu Cloud NAT-Produktinteraktionen

- Weitere Informationen zu Cloud NAT-Adressen und -Ports

- Informationen zu Cloud NAT-Regeln

- Häufige Probleme beheben