Private NAT para radios de Network Connectivity Center

Private NAT te permite crear una puerta de enlace Private NAT que funciona junto con los radios de Network Connectivity Center para realizar la traducción de direcciones de red (NAT) entre las siguientes redes:

- Redes de nube privada virtual (VPC): en este caso, las redes de VPC que quieras conectar se adjuntan a un hub de Network Connectivity Center como radios de VPC.

- Redes de VPC y redes externas a Google Cloud: en este caso, se adjuntan una o varias redes de VPC a un hub de Network Connectivity Center como radios de VPC y se conectan a tus redes on‐premise u otras redes de proveedores de servicios en la nube a través de radios híbridos.

Especificaciones

Además de las especificaciones generales de Private NAT, Private NAT para radios de Network Connectivity Center tiene las siguientes especificaciones:

- Private NAT usa una configuración de NAT

type=PRIVATEpara permitir que se comuniquen las redes con intervalos de direcciones IP de subred superpuestos. Sin embargo, solo se pueden conectar entre sí las subredes que no se solapen. - Debes crear una regla de NAT personalizada haciendo referencia a un centro de conectividad de red.

La regla de NAT especifica un intervalo de direcciones IP de NAT de una subred de tipo

PRIVATE_NATque Private NAT usa para realizar NAT en el tráfico entre tus redes conectadas. - Cuando creas una instancia de VM en un intervalo de subred en el que se aplica Private NAT, la puerta de enlace traduce todo el tráfico de salida de esta instancia de VM si el radio de destino está en el mismo centro de conectividad de red que la puerta de enlace. Private NAT traduce el tráfico a radios de destino dentro de la misma región que la pasarela Private NAT, así como entre regiones.

- Una pasarela Private NAT está asociada a intervalos de direcciones IP de subred en una sola región de una sola red de VPC. Esto significa que una puerta de enlace Private NAT creada en una red de VPC no proporciona servicios NAT a las VMs de otros radios del centro de conectividad de red, aunque las VMs estén en la misma región que la puerta de enlace.

Tráfico entre redes de VPC

Se aplican las siguientes especificaciones adicionales al tráfico entre redes de VPC (NAT entre VPCs):

- Para habilitar Inter-VPC NAT entre dos redes de VPC, cada red de VPC debe configurarse como un radio de VPC de un hub de Network Connectivity Center. Debes asegurarte de que no haya intervalos de direcciones IP superpuestos en tus VPCs de spoke. Para obtener más información, consulta Crear una VPC de radio.

- El hub de Network Connectivity Center asociado a la puerta de enlace Private NAT debe tener al menos dos radios de VPC, uno de los cuales debe ser la red de VPC de la puerta de enlace Private NAT.

- Inter-VPC NAT solo admite NAT entre radios de VPC de Network Connectivity Center, no entre redes de VPC conectadas mediante emparejamiento entre redes de VPC.

Tráfico entre redes de VPC y otras redes

Se aplican las siguientes especificaciones adicionales al tráfico entre redes de VPC y redes fuera de Google Cloud:

- La red de VPC de origen debe configurarse como un spoke de VPC de un hub de Network Connectivity Center.

- Un spoke híbrido debe estar conectado al mismo hub de Network Connectivity Center para establecer la conectividad entre el spoke de VPC y la red de destino fuera de Google Cloud. Para obtener más información, consulta Establecer la conectividad entre radios híbridos y radios de VPC.

Para obtener información sobre los requisitos para usar radios de VPC y radios híbridos en el mismo centro de conectividad de red, consulta Intercambio de rutas con radios de VPC.

Configuración y flujo de trabajo básicos

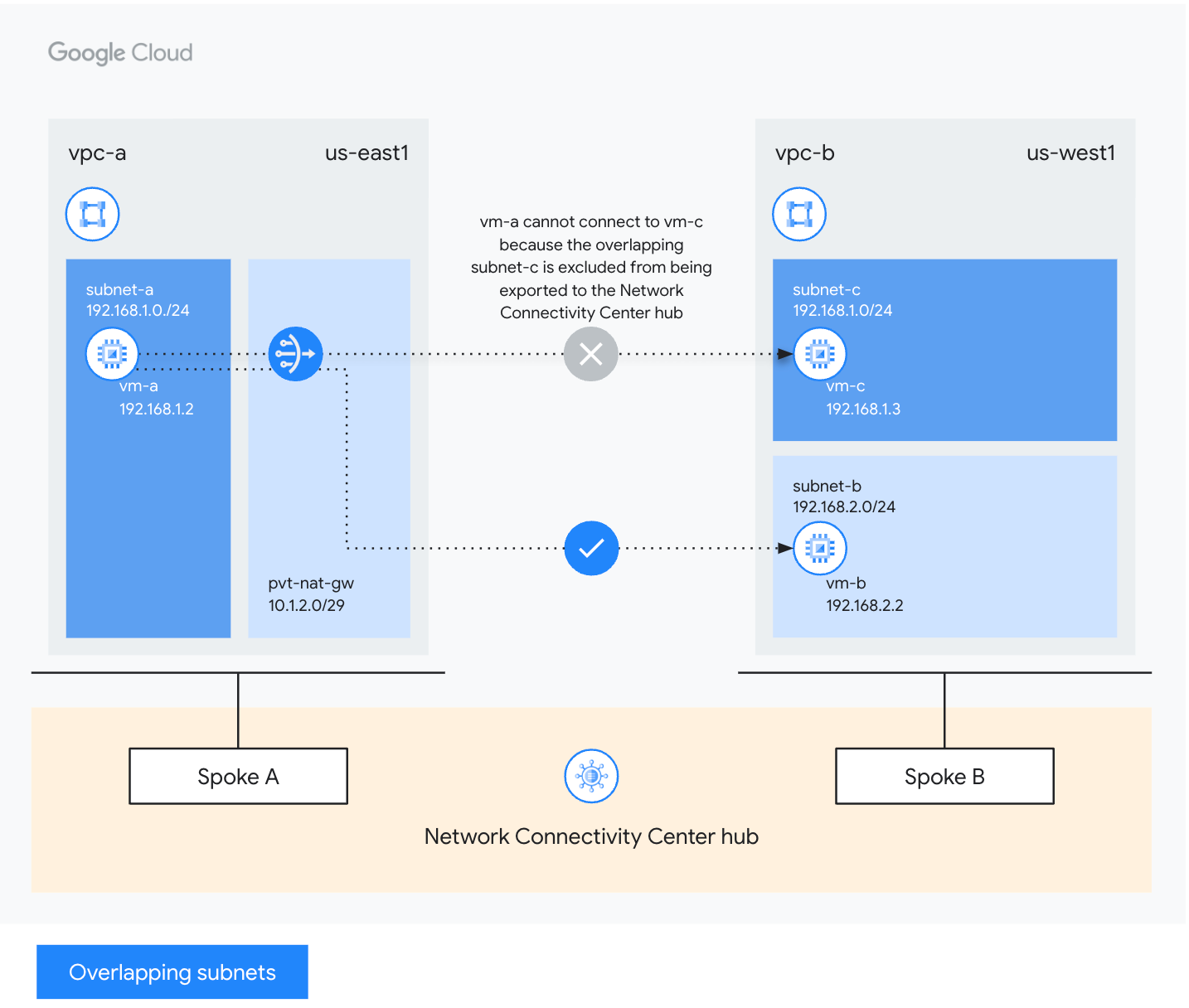

En el siguiente diagrama se muestra una configuración básica de Private NAT para el tráfico entre dos radios de VPC:

En este ejemplo, la NAT privada se configura de la siguiente manera:

- La pasarela

pvt-nat-gwse configura envpc-apara que se aplique a todos los intervalos de direcciones IP desubnet-aen la regiónus-east1. Si se usan los intervalos de IPs de NAT depvt-nat-gw, una instancia de máquina virtual (VM) desubnet-adevpc-apuede enviar tráfico a una VM desubnet-bdevpc-b, aunquesubnet-adevpc-ase superponga consubnet-cdevpc-b. - Tanto

vpc-acomovpc-bestán configurados como radios de un hub de Network Connectivity Center. - La pasarela

pvt-nat-gwestá configurada para proporcionar NAT entre redes de VPC que se hayan configurado como radios de VPC en el mismo hub de Network Connectivity Center.

Ejemplo de flujo de trabajo

En el diagrama anterior, vm-a con la dirección IP interna 192.168.1.2 en subnet-a de vpc-a necesita descargar una actualización de vm-b con la dirección IP interna 192.168.2.2 en subnet-b de vpc-b. Ambas redes de VPC están conectadas al mismo hub de Network Connectivity Center como radios de VPC. Supongamos que vpc-b contiene otra subred 192.168.1.0/24 que se solapa con la subred de vpc-a. Para que subnet-a de vpc-a se comunique con subnet-b de vpc-b, debes configurar una pasarela de NAT privada, pvt-nat-gw, en vpc-a de la siguiente manera:

Subred de Private NAT: antes de configurar la puerta de enlace Private NAT, crea una subred de Private NAT con el propósito

PRIVATE_NAT, por ejemplo,10.1.2.0/29. Comprueba que esta subred no se solape con ninguna subred de los radios de VPC conectados al mismo hub de Network Connectivity Center.Una regla de NAT cuyo

nexthop.hubcoincida con la URL del hub de Network Connectivity Center.NAT para todos los intervalos de direcciones de

subnet-a.

En la siguiente tabla se resume la configuración de red especificada en el ejemplo anterior:

| Nombre de la red | Componente de red | Dirección IP/Intervalo de direcciones IP | Región |

|---|---|---|---|

| vpc-a | subnet-a | 192.168.1.0/24 | us‑east1 |

| vm-a | 192.168.1.2 | ||

| pvt-nat-gw | 10.1.2.0/29 | ||

| vpc-b | subnet-b | 192.168.2.0/24 | us‑west1 |

| vm-b | 192.168.2.2 | ||

| subnet-c | 192.168.1.0/24 | ||

| vm-c | 192.168.1.3 |

Private NAT para radios de Network Connectivity Center sigue el procedimiento de reserva de puertos para reservar las siguientes tuplas de dirección IP de origen y puerto de origen de NAT para cada una de las VMs de la red. Por ejemplo, la pasarela de NAT privada reserva 64 puertos de origen para vm-a:

10.1.2.2:34000 a 10.1.2.2:34063.

Cuando la VM usa el protocolo TCP para enviar un paquete al servidor de actualizaciones 192.168.2.2 en el puerto de destino 80, ocurre lo siguiente:

La VM envía un paquete de solicitud con estos atributos:

- Dirección IP de origen:

192.168.1.2, la dirección IP interna de la VM - Puerto de origen:

24000, el puerto de origen efímero elegido por el sistema operativo de la VM - Dirección de destino:

192.168.2.2, la dirección IP del servidor de actualizaciones - Puerto de destino:

80, el puerto de destino del tráfico HTTP al servidor de actualizaciones. - Protocolo: TCP

- Dirección IP de origen:

La pasarela

pvt-nat-gwrealiza la traducción de direcciones de red de origen (SNAT o NAT de origen) en la salida, reescribiendo la dirección IP de origen de NAT y el puerto de origen del paquete de solicitud:- Dirección IP de origen de NAT:

10.1.2.2, de una de las tuplas de dirección IP de origen y puerto de origen de NAT reservadas de la VM - Puerto de origen:

34022, un puerto de origen no utilizado de una de las tuplas de puertos de origen reservadas de la VM - Dirección de destino:

192.168.2.2(sin cambios) - Puerto de destino:

80(sin cambios) - Protocolo: TCP, sin cambios

- Dirección IP de origen de NAT:

El servidor de actualizaciones envía un paquete de respuesta que llega a la

pvt-nat-gwcon estos atributos:- Dirección IP de origen:

192.168.2.2, la dirección IP interna del servidor de actualizaciones - Puerto de origen:

80, la respuesta HTTP del servidor de actualizaciones - Dirección de destino:

10.1.2.2, que coincide con la dirección IP de origen NAT original del paquete de solicitud - Puerto de destino:

34022, que coincide con el puerto de origen del paquete de solicitud - Protocolo: TCP, sin cambios

- Dirección IP de origen:

La pasarela

pvt-nat-gwrealiza la traducción de direcciones de red de destino (DNAT) en el paquete de respuesta, reescribiendo la dirección de destino y el puerto de destino del paquete de respuesta para que se entregue a la VM que solicitó la actualización con los siguientes atributos:- Dirección IP de origen:

192.168.2.2(sin cambios) - Puerto de origen:

80(sin cambios) - Dirección de destino:

192.168.1.2, la dirección IP interna de la VM - Puerto de destino:

24000, que coincide con el puerto de origen efímero original del paquete de solicitud - Protocolo: TCP, sin cambios

- Dirección IP de origen:

Siguientes pasos

- Configura Private NAT para radios de Network Connectivity Center.

- Consulta información sobre las interacciones de los productos de Cloud NAT.

- Consulta información sobre las direcciones y los puertos de Cloud NAT.

- Consulta información sobre las reglas de Cloud NAT.

- Soluciona problemas habituales.