NAT privado para raios do Network Connectivity Center

O NAT privado permite-lhe criar um gateway NAT privado que funciona em conjunto com os raios do Network Connectivity Center para realizar a tradução de endereços de rede (NAT) entre as seguintes redes:

- Redes da nuvem virtual privada (VPC): neste cenário, as redes da VPC que quer ligar estão anexadas a um hub do Network Connectivity Center como raios da VPC.

- Redes VPC e redes fora do Google Cloud: neste cenário, uma ou mais redes VPC estão anexadas a um hub do Network Connectivity Center como raios da VPC e ligadas às suas redes nas instalações ou de outro fornecedor de nuvem através de raios híbridos.

Especificações

Além das especificações gerais de NAT privado, o NAT privado para raios do Network Connectivity Center tem as seguintes especificações:

- A NAT privada usa uma configuração de NAT

de

type=PRIVATEpara permitir que as redes com intervalos de endereços IP de sub-rede sobrepostos comuniquem. No entanto, apenas as sub-redes não sobrepostas podem estabelecer ligação entre si. - Tem de criar uma regra de NAT personalizada referenciando um hub do Network Connectivity Center.

A regra de NAT especifica um intervalo de endereços IP de NAT de uma sub-rede de finalidade

PRIVATE_NATque o NAT privado usa para realizar o NAT no tráfego entre as suas redes ligadas. - Quando cria uma instância de VM num intervalo de sub-rede onde o NAT privado se aplica, todo o tráfego de saída desta instância de VM é traduzido pelo gateway se o spoke de destino estiver no mesmo hub do Network Connectivity Center que o gateway. A NAT privada traduz o tráfego para os raios de destino na mesma região que o gateway de NAT privada, bem como entre regiões.

- Um gateway NAT privado está associado a intervalos de endereços IP de sub-redes numa única região numa única rede VPC. Isto significa que um gateway NAT privado criado numa rede da VPC não fornece serviços NAT a VMs noutros raios do hub do Network Connectivity Center, mesmo que as VMs estejam na mesma região que o gateway.

Tráfego entre redes de VPC

As seguintes especificações adicionais aplicam-se ao tráfego entre redes VPC (NAT entre VPCs):

- Para ativar o NAT entre VPCs entre duas redes VPC, cada rede VPC tem de ser configurada como um raio de VPC de um hub do Network Connectivity Center. Tem de garantir que não existem intervalos de endereços IP sobrepostos nos raios da VPC. Para mais informações, consulte o artigo Crie um spoke de VPC.

- O hub do Network Connectivity Center associado ao gateway NAT privado tem de ter, pelo menos, dois raios da VPC, em que um dos raios da VPC é a rede da VPC do gateway NAT privado.

- O NAT entre VPCs suporta o NAT apenas entre os raios da VPC do Network Connectivity Center e não entre as redes da VPC ligadas através do intercâmbio das redes da VPC.

Tráfego entre redes VPC e outras redes

As seguintes especificações adicionais aplicam-se ao tráfego entre redes VPC e redes fora do Google Cloud:

- A rede VPC de origem tem de estar configurada como um raio VPC de um hub do Network Connectivity Center.

- Um raio híbrido tem de estar associado ao mesmo hub do Network Connectivity Center para estabelecer conetividade entre o raio da VPC e a rede de destino fora do Google Cloud. Para mais informações, consulte o artigo Estabelecer conetividade entre raios híbridos e raios de VPC.

Para informações sobre os requisitos para usar raios VPC e raios híbridos no mesmo hub do Network Connectivity Center, consulte o artigo Troca de rotas com raios VPC.

Configuração e fluxo de trabalho básicos

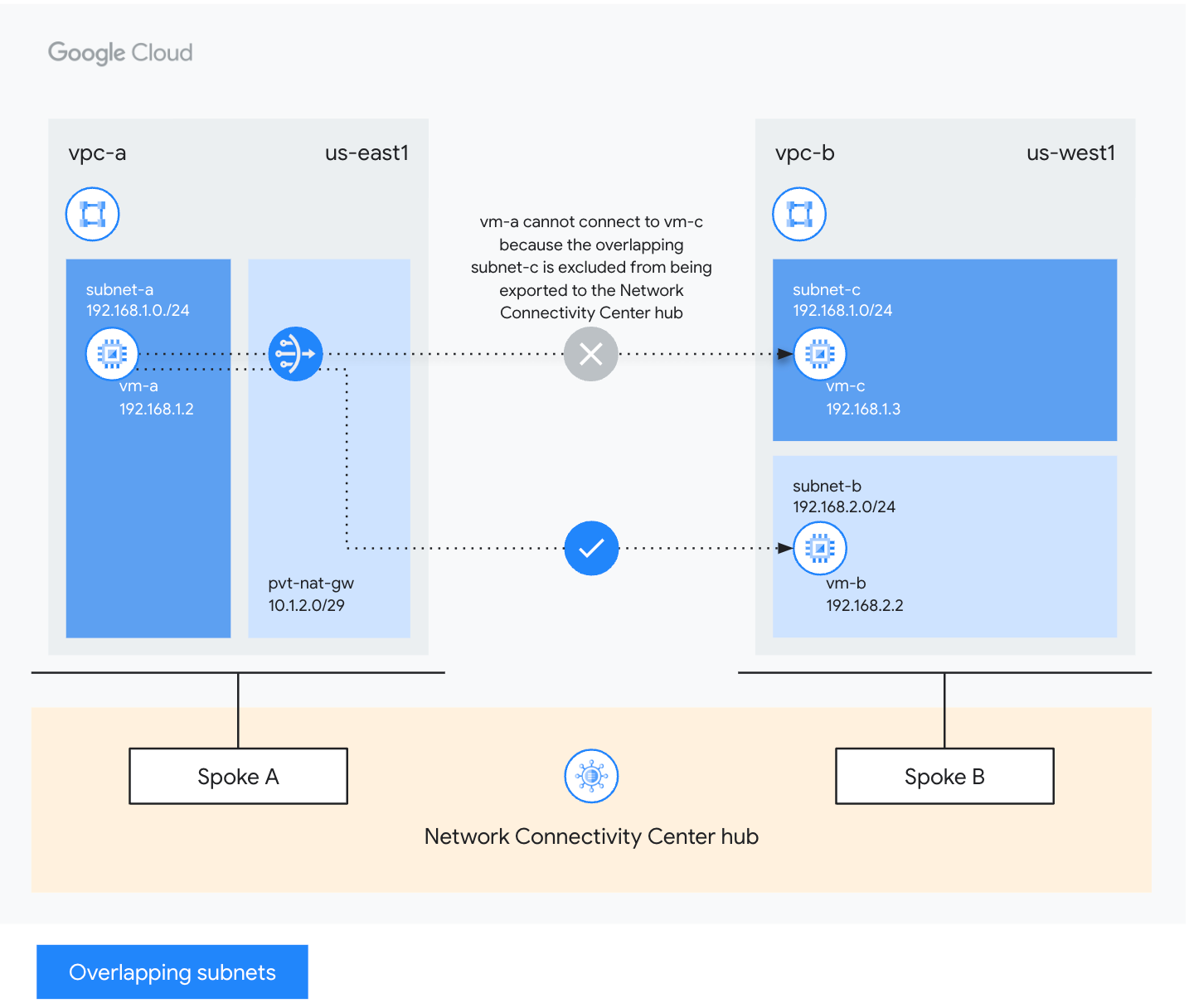

O diagrama seguinte mostra uma configuração básica de NAT privado para o tráfego entre dois raios da VPC:

Neste exemplo, o NAT privado está configurado da seguinte forma:

- O gateway

pvt-nat-gwestá configurado emvpc-apara se aplicar a todos os intervalos de endereços IP desubnet-ana regiãous-east1. Usando os intervalos de IP NAT depvt-nat-gw, uma instância de máquina virtual (VM) emsubnet-adevpc-apode enviar tráfego para uma VM emsubnet-bdevpc-b, mesmo quesubnet-adevpc-ase sobreponha asubnet-cdevpc-b. - Ambos os

vpc-aevpc-bestão configurados como raios de um hub do Network Connectivity Center. - O gateway

pvt-nat-gwestá configurado para fornecer NAT entre redes da VPC que estão configuradas como redes da VPC spoke no mesmo hub do Network Connectivity Center.

Exemplo de fluxo de trabalho

No diagrama anterior, vm-a com o endereço IP interno 192.168.1.2 no

subnet-a de vpc-a tem de transferir uma atualização de vm-b com o endereço IP interno 192.168.2.2 no subnet-b de vpc-b. Ambas as redes da VPC estão ligadas ao mesmo hub do Network Connectivity Center como raios da VPC. Suponha que vpc-b contém outra sub-rede 192.168.1.0/24 que se sobrepõe à sub-rede em vpc-a. Para que subnet-a de vpc-a comunique com subnet-b

de vpc-b, tem de configurar um gateway de NAT privado, pvt-nat-gw,

em vpc-a da seguinte forma:

Sub-rede de NAT privado: antes de configurar o gateway de NAT privado, crie uma sub-rede de NAT privado com o objetivo

PRIVATE_NAT, por exemplo,10.1.2.0/29. Certifique-se de que esta sub-rede não se sobrepõe a uma sub-rede existente em nenhum dos raios da VPC anexados ao mesmo hub do Network Connectivity Center.Uma regra de NAT cuja

nexthop.hubcorresponde ao URL do hub do Network Connectivity Center.NAT para todos os intervalos de endereços de

subnet-a.

A tabela seguinte resume a configuração de rede especificada no exemplo anterior:

| Nome da rede | Componente de rede | Endereço/Intervalo IP | Região |

|---|---|---|---|

| vpc-a | subnet-a | 192.168.1.0/24 | us-east1 |

| vm-a | 192.168.1.2 | ||

| pvt-nat-gw | 10.1.2.0/29 | ||

| vpc-b | subnet-b | 192.168.2.0/24 | us-west1 |

| vm-b | 192.168.2.2 | ||

| subnet-c | 192.168.1.0/24 | ||

| vm-c | 192.168.1.3 |

A NAT privada para os raios do Network Connectivity Center segue o

procedimento de reserva de portas

para reservar os seguintes endereços IP de origem da NAT

e tuplos de portas de origem para cada uma das VMs na rede. Por exemplo, o gateway de NAT privado reserva 64 portas de origem para vm-a:

10.1.2.2:34000 a 10.1.2.2:34063.

Quando a VM usa o protocolo TCP para enviar um pacote para o servidor de atualizações

192.168.2.2 na porta de destino 80, ocorre o seguinte:

A VM envia um pacote de pedido com estes atributos:

- Endereço IP de origem:

192.168.1.2, o endereço IP interno da VM - Porta de origem:

24000, a porta de origem efémera escolhida pelo sistema operativo da VM - Endereço de destino:

192.168.2.2, o endereço IP do servidor de atualizações - Porta de destino:

80, a porta de destino para o tráfego HTTP para o servidor de atualizações - Protocolo: TCP

- Endereço IP de origem:

O gateway

pvt-nat-gwexecuta a tradução de endereços de rede de origem (SNAT ou NAT de origem) na saída, reescrevendo o endereço IP de origem NAT e a porta de origem do pacote de pedido:- Endereço IP de origem do NAT:

10.1.2.2, de uma das tuplas de porta de origem e endereço IP de origem do NAT reservadas da VM - Porta de origem:

34022, uma porta de origem não usada de uma das tuplas de portas de origem reservadas da VM - Endereço de destino:

192.168.2.2, inalterado - Porta de destino:

80, inalterada - Protocolo: TCP, sem alterações

- Endereço IP de origem do NAT:

O servidor de atualizações envia um pacote de resposta que chega ao gateway

pvt-nat-gwcom estes atributos:- Endereço IP de origem:

192.168.2.2, o endereço IP interno do servidor de atualizações - Porta de origem:

80, a resposta HTTP do servidor de atualizações - Endereço de destino:

10.1.2.2, que corresponde ao endereço IP de origem da NAT original do pacote de pedido - Porta de destino:

34022, que corresponde à porta de origem do pacote de pedido - Protocolo: TCP, sem alterações

- Endereço IP de origem:

O gateway

pvt-nat-gwexecuta a tradução de endereços de rede de destino (DNAT) no pacote de resposta, reescrevendo o endereço de destino e a porta de destino do pacote de resposta para que o pacote seja entregue à VM que solicitou a atualização com os seguintes atributos:- Endereço IP de origem:

192.168.2.2, inalterado - Porta de origem:

80, sem alterações - Endereço de destino:

192.168.1.2, o endereço IP interno da VM - Porta de destino:

24000, correspondente à porta de origem efémera original do pacote de pedido - Protocolo: TCP, sem alterações

- Endereço IP de origem:

O que se segue?

- Configure o NAT privado para spokes do Network Connectivity Center.

- Saiba mais sobre as interações do produto Cloud NAT.

- Saiba mais acerca dos endereços e das portas do Cloud NAT.

- Saiba mais sobre as regras do Cloud NAT.

- Resolva problemas comuns.