Private NAT per gli spoke di Network Connectivity Center

Private NAT consente di creare un gateway Private NAT che funziona in combinazione con gli spoke di Network Connectivity Center per eseguire la Network Address Translation (NAT) tra le seguenti reti:

- Reti Virtual Private Cloud (VPC): in questo scenario, le reti VPC che vuoi connettere sono collegate a un hub Network Connectivity Center come spoke VPC.

- Reti VPC e reti esterne a Google Cloud: in questo scenario, una o più reti VPC sono collegate a un hub di Network Connectivity Center come spoke VPC e connesse alle tue reti on-premise o di altri provider cloud tramite spoke ibridi.

Specifiche

Oltre alle specifiche generali di Private NAT, Private NAT per gli spoke di Network Connectivity Center presenta le seguenti specifiche:

- Private NAT utilizza una configurazione NAT di

type=PRIVATEper consentire alle reti con intervalli di indirizzi IP delle subnet sovrapposti di comunicare. Tuttavia, solo le subnet non sovrapposte possono connettersi tra loro. - Devi creare una regola NAT personalizzata facendo riferimento a un hub di Network Connectivity Center.

La regola NAT specifica un intervallo di indirizzi IP NAT di una subnet di destinazione

PRIVATE_NATche Private NAT utilizza per eseguire la NAT sul traffico tra le reti collegate. - Quando crei un'istanza VM in un intervallo di subnet in cui si applica la NAT privata, tutto il traffico in uscita da questa istanza VM viene tradotto dal gateway se lo spoke di destinazione si trova nello stesso hub di Network Connectivity Center del gateway. Private NAT traduce il traffico verso gli spoke di destinazione all'interno della stessa regione del gateway Private NAT e tra regioni.

- Un gateway Private NAT è associato agli intervalli di indirizzi IP delle subnet in una singola regione di una singola rete VPC. Ciò significa che un gateway Private NAT creato in una rete VPC non fornisce servizi NAT alle VM in altri spoke dell'hub Network Connectivity Center, anche se le VM si trovano nella stessa regione del gateway.

Traffico tra reti VPC

Per il traffico tra reti VPC (NAT inter-VPC) si applicano le seguenti specifiche aggiuntive:

- Per abilitare Inter-VPC NAT tra due reti VPC, ogni rete VPC deve essere configurata come spoke VPC di un hub Network Connectivity Center. Devi assicurarti che non ci siano intervalli di indirizzi IP sovrapposti negli spoke VPC. Per ulteriori informazioni, consulta Creare uno spoke VPC.

- L'hub di Network Connectivity Center associato al gateway Private NAT deve avere almeno due spoke VPC, uno dei quali è la rete VPC del gateway Private NAT.

- Inter-VPC NAT supporta la NAT solo tra gli spoke VPC di Network Connectivity Center e non tra le reti VPC connesse tramite il peering di rete VPC.

Traffico tra reti VPC e altre reti

Le seguenti specifiche aggiuntive si applicano al traffico tra reti VPC e reti esterne a Google Cloud:

- La rete VPC di origine deve essere configurata come spoke VPC di un hub Network Connectivity Center.

- Uno spoke ibrido deve essere collegato allo stesso hub di Network Connectivity Center per stabilire la connettività tra lo spoke VPC e la rete di destinazione al di fuori di Google Cloud. Per ulteriori informazioni, consulta Stabilire la connettività tra spoke ibride e spoke VPC.

Per informazioni sui requisiti per l'utilizzo di spoke VPC e spoke ibride nello stesso hub di Network Connectivity Center, consulta Scambio di route con spoke VPC.

Configurazione di base e flusso di lavoro

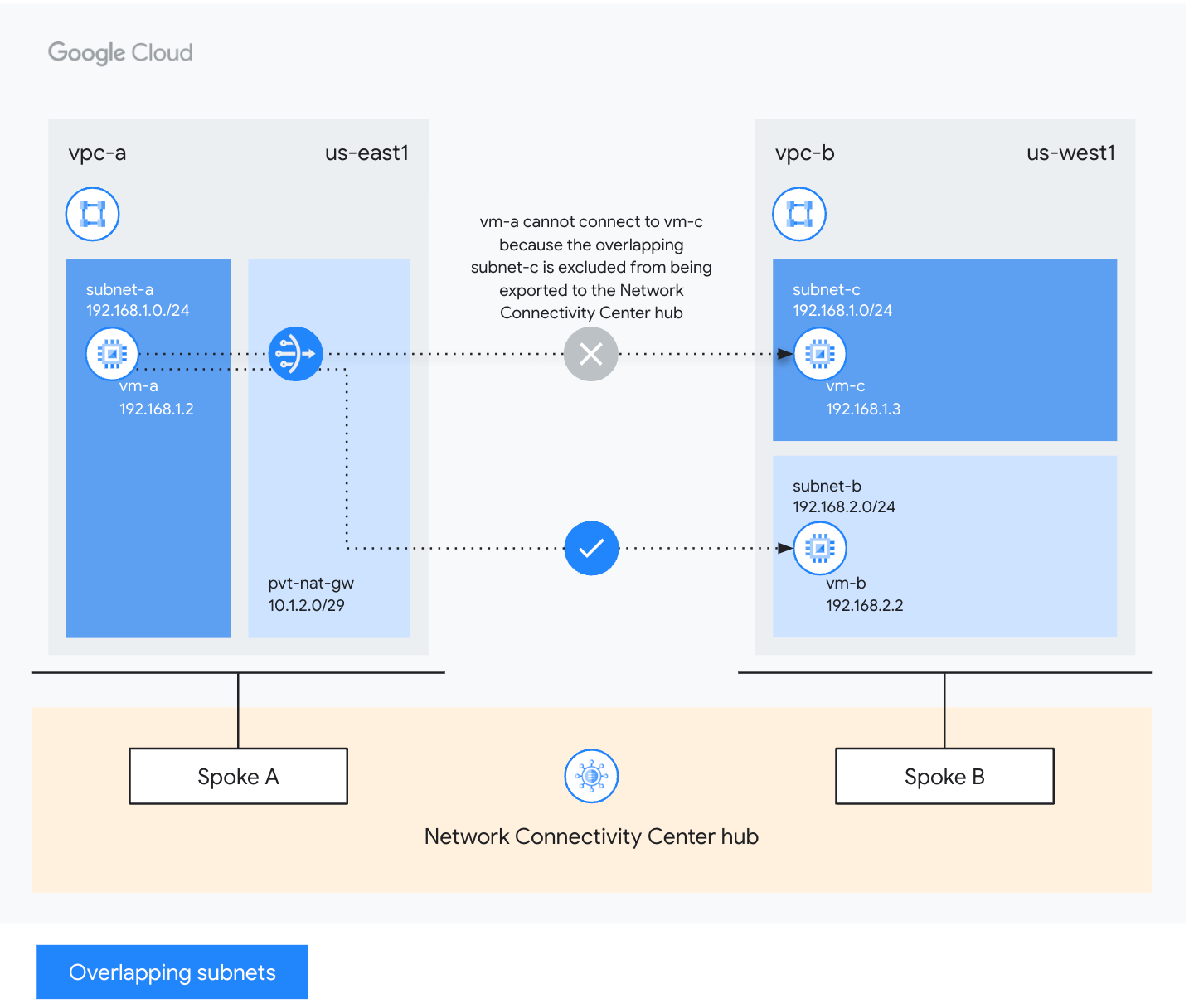

Il seguente diagramma mostra una configurazione di Private NAT di base per il traffico tra due spoke VPC:

In questo esempio, Private NAT è configurato come segue:

- Il gateway

pvt-nat-gwè configurato invpc-aper essere applicato a tutti gli intervalli di indirizzi IP disubnet-anella regioneus-east1. Utilizzando gli intervalli IP NAT dipvt-nat-gw, un'istanza di macchina virtuale (VM) insubnet-adivpc-apuò inviare traffico a una VM insubnet-bdivpc-b, anche sesubnet-adivpc-asi sovrappone asubnet-cdivpc-b. - Sia

vpc-achevpc-bsono configurati come spoke di un hub Network Connectivity Center. - Il gateway

pvt-nat-gwè configurato per fornire NAT tra reti VPC configurate come spoke VPC nello stesso hub di Network Connectivity Center.

Flusso di lavoro di esempio

Nel diagramma precedente, vm-a con l'indirizzo IP interno 192.168.1.2 in subnet-a di vpc-a deve scaricare un aggiornamento da vm-b con l'indirizzo IP interno 192.168.2.2 in subnet-b di vpc-b. Entrambe le reti VPC sono connesse allo stesso hub di Network Connectivity Center come spoke VPC. Supponiamo che vpc-b contenga un'altra subnet 192.168.1.0/24 che si sovrapponga

alla subnet in vpc-a. Affinché subnet-a di vpc-a possa comunicare con subnet-b di vpc-b, devi configurare un gateway NAT privato, pvt-nat-gw, in vpc-a come segue:

Subnet Private NAT: prima di configurare il gateway Private NAT, crea una subnet Private NAT con scopo

PRIVATE_NAT, ad esempio10.1.2.0/29. Assicurati che questa subnet non si sovrapponga a una subnet esistente in nessuno degli spoke VPC collegati allo stesso hub Network Connectivity Center.Una regola NAT il cui

nexthop.hubcorrisponde all'URL dell'hub di Network Connectivity Center.NAT per tutti gli intervalli di indirizzi di

subnet-a.

La tabella seguente riassume la configurazione di rete specificata nell'esempio precedente:

| Nome rete | Componente di rete | Indirizzo/intervallo IP | Regione |

|---|---|---|---|

| vpc-a | subnet-a | 192.168.1.0/24 | us-east1 |

| vm-a | 192.168.1.2 | ||

| pvt-nat-gw | 10.1.2.0/29 | ||

| vpc-b | subnet-b | 192.168.2.0/24 | us-west1 |

| vm-b | 192.168.2.2 | ||

| subnet-c | 192.168.1.0/24 | ||

| vm-c | 192.168.1.3 |

Private NAT per gli spoke di Network Connectivity Center segue la

procedura di prenotazione delle porte

per prenotare le seguenti tuple di indirizzo IP di origine e porta di origine NAT per ciascuna delle VM nella rete. Ad esempio, il gateway NAT privato riserva 64 porte di origine per vm-a:10.1.2.2:34000 fino a 10.1.2.2:34063.

Quando la VM utilizza il protocollo TCP per inviare un pacchetto al server di aggiornamento192.168.2.2 sulla porta di destinazione 80, si verifica quanto segue:

La VM invia un pacchetto di richiesta con i seguenti attributi:

- Indirizzo IP di origine:

192.168.1.2, l'indirizzo IP interno della VM - Porta di origine:

24000, la porta di origine temporanea scelta dal sistema operativo della VM - Indirizzo di destinazione:

192.168.2.2, l'indirizzo IP del server di aggiornamento - Porta di destinazione:

80, la porta di destinazione per il traffico HTTP al server di aggiornamento - Protocollo: TCP

- Indirizzo IP di origine:

Il gateway

pvt-nat-gwesegue la Network Address Translation dell'origine (SNAT o NAT di origine) in uscita, riscrivendo l'indirizzo IP di origine e la porta di origine NAT del pacchetto di richiesta:- Indirizzo IP di origine NAT:

10.1.2.2, da una delle tuple di indirizzo IP di origine e porta di origine NAT riservate della VM - Porta di origine:

34022, una porta di origine non utilizzata di una delle tuple di porte di origine riservate della VM - Indirizzo di destinazione:

192.168.2.2, invariato - Porta di destinazione:

80, invariata - Protocollo: TCP, invariato

- Indirizzo IP di origine NAT:

Il server di aggiornamento invia un pacchetto di risposta che arriva sul gateway

pvt-nat-gwcon i seguenti attributi:- Indirizzo IP di origine:

192.168.2.2, l'indirizzo IP interno del server di aggiornamento - Porta di origine:

80, la risposta HTTP del server di aggiornamento - Indirizzo di destinazione:

10.1.2.2, che corrisponde all'indirizzo IP di origine NAT originale del pacchetto di richiesta - Porta di destinazione:

34022, che corrisponde alla porta di origine del pacchetto di richiesta - Protocollo: TCP, invariato

- Indirizzo IP di origine:

Il gateway

pvt-nat-gwesegue la traduzione dell'indirizzo di rete di destinazione (DNAT) sul pacchetto di risposta, riscrivendo l'indirizzo di destinazione e la porta di destinazione del pacchetto in modo che venga consegnato alla VM che ha richiesto l'aggiornamento con i seguenti attributi:- Indirizzo IP di origine:

192.168.2.2, invariato - Porta di origine:

80, invariata - Indirizzo di destinazione:

192.168.1.2, l'indirizzo IP interno della VM - Porta di destinazione:

24000, corrispondente alla porta di origine temporanea originale del pacchetto di richiesta - Protocollo: TCP, invariato

- Indirizzo IP di origine:

Passaggi successivi

- Configura Private NAT per gli spoke di Network Connectivity Center.

- Scopri di più sulle interazioni dei prodotti Cloud NAT.

- Scopri di più su indirizzi e porte Cloud NAT.

- Scopri di più sulle regole di Cloud NAT.

- Risolvi i problemi comuni.