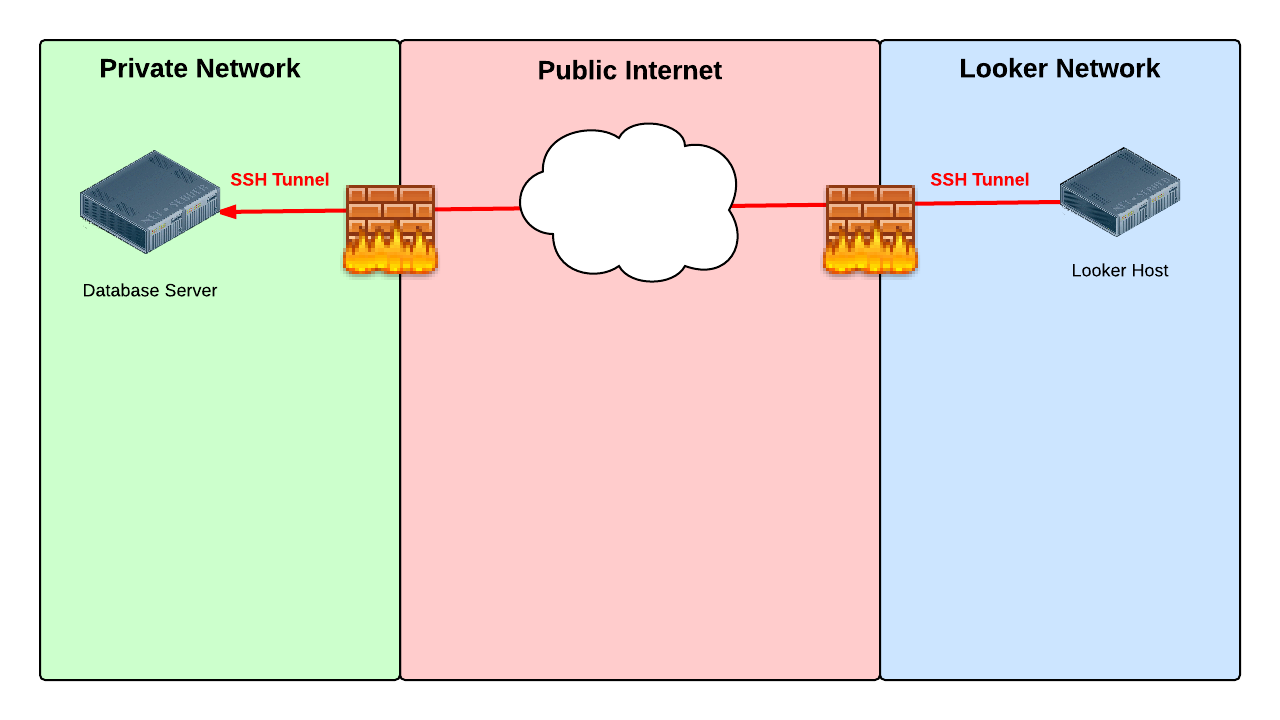

Para obter a encriptação mais forte entre o Looker e a base de dados, pode criar um túnel SSH para um servidor de túnel ou para o próprio servidor da base de dados.

Passo 1: escolha um anfitrião no qual terminar o túnel

O primeiro passo para configurar o acesso ao túnel SSH para a sua base de dados é escolher o anfitrião que vai ser usado para terminar o túnel. O túnel pode ser terminado no próprio anfitrião da base de dados ou num anfitrião separado (o servidor de túnel).

Usar o servidor de base de dados

Quando não usa um servidor de túnel, o Looker liga-se diretamente ao servidor da base de dados através de um túnel SSH na Internet pública. A terminação na base de dados tem a vantagem da simplicidade. Envolve menos um anfitrião, pelo que não existem máquinas adicionais nem custos associados. Esta opção pode não ser viável se o servidor da base de dados estiver numa rede protegida que não tenha acesso direto a partir da Internet.

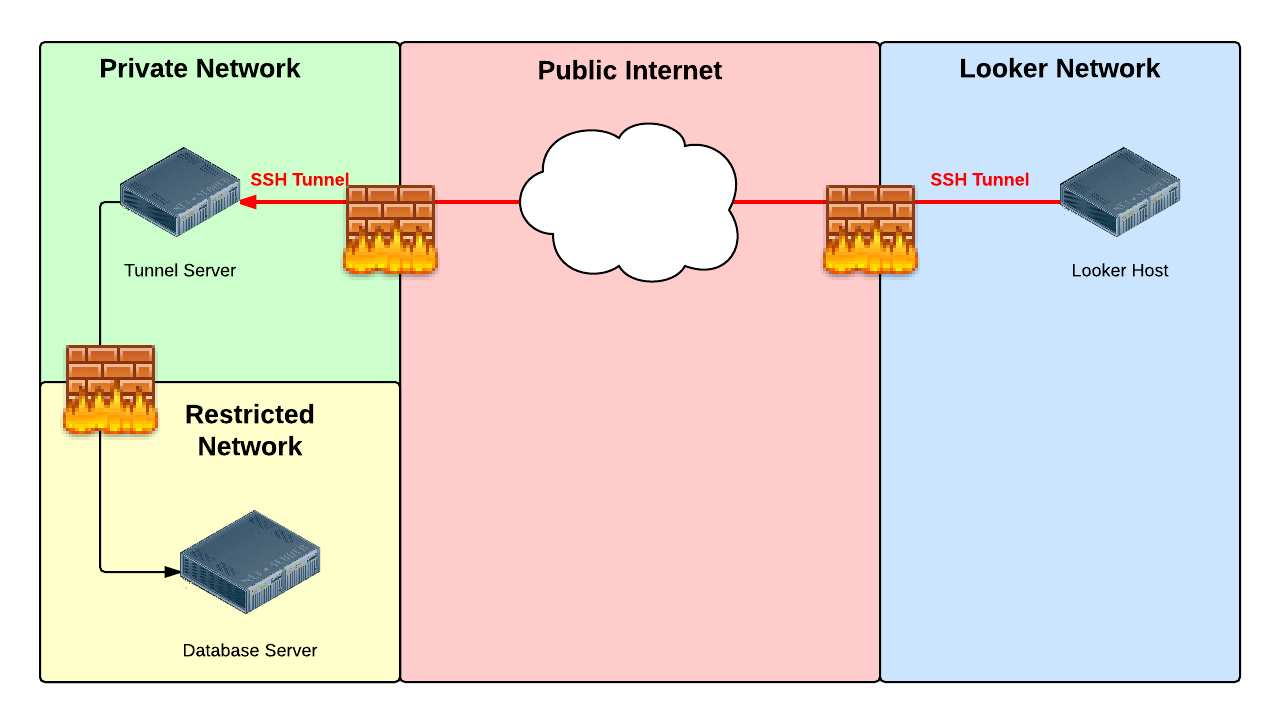

Usar um servidor de túnel

Quando usa um servidor de túnel, o Looker estabelece ligação ao servidor da base de dados através de um servidor de túnel separado numa rede restrita. A rescisão do túnel num servidor separado tem a vantagem de manter o servidor da base de dados inacessível a partir da Internet. Se o servidor do túnel for comprometido, está a um passo do servidor da base de dados. Recomendamos que remova todos os utilizadores e software não essenciais do servidor de túnel e que o monitorize atentamente com ferramentas como um IDS.

O servidor de túnel pode ser qualquer anfitrião Unix ou Linux que:

- Pode aceder-se a ele a partir da Internet através de SSH

- Pode aceder à base de dados

Passo 2: crie uma lista de IPs permitidos

O segundo passo é permitir que o tráfego de rede alcance o servidor de túnel ou o anfitrião da base de dados através do SSH, que geralmente está na porta TCP 22.

Permita o tráfego de rede de cada um dos endereços IP indicados aqui para a região onde a sua instância do Looker está alojada. Por predefinição, este é o país Estados Unidos.

Instâncias alojadas em Google Cloud

As instâncias alojadas no Looker são alojadas no Google Cloud por predefinição. Para instâncias alojadas no Google Cloud, adicione à lista de autorizações os endereços IP que correspondem à sua região.

Clique aqui para ver uma lista completa de endereços IP para instâncias alojadas no Google Cloud

Moncks Corner, Carolina do Sul, EUA (us-east1)

34.23.50.13735.211.210.6435.211.95.5535.185.59.10034.111.239.10235.237.174.1734.73.200.23535.237.168.21634.75.58.12335.196.30.11035.243.254.166

Ashburn, Virgínia do Norte, EUA (us-east4)

34.150.212.934.150.174.5434.85.200.21735.221.30.17735.245.82.7334.86.214.22635.245.177.11235.245.211.10934.86.118.23934.86.136.19035.194.74.18534.86.52.18835.221.3.16335.221.62.21834.86.34.13535.236.240.16835.199.50.23734.145.252.25535.245.141.4235.245.20.1634.145.147.14634.145.139.2234.150.217.2035.199.35.17635.245.72.3534.85.187.17535.236.220.22534.150.180.944.85.195.16834.86.126.12434.145.200.834.85.142.9534.150.217.9635.245.140.3634.86.124.23435.194.69.23935.230.163.2635.186.187.4834.86.154.13434.85.128.25035.245.212.21235.245.74.7534.86.246.18734.86.241.21634.85.222.934.86.171.12734.145.204.10634.150.252.16935.245.9.213

Council Bluffs, Iowa, EUA (us-central1)

104.154.21.23135.192.130.12635.184.100.5134.70.128.7434.69.207.17635.239.118.19734.172.2.22734.71.191.21034.173.109.5035.225.65.334.170.192.19034.27.97.6735.184.118.15534.27.58.16034.136.4.15335.184.8.25535.222.218.14034.123.109.4934.67.240.23104.197.72.4034.72.128.3335.226.158.6634.134.4.9135.226.210.85

The Dalles, Oregon, EUA (us-west1)

34.127.41.19934.82.57.22535.197.66.24435.197.64.5734.82.193.21535.247.117.035.233.222.22634.82.120.2535.247.5.9935.247.61.15135.233.249.16035.233.172.2335.247.55.3334.83.138.10535.203.184.4834.83.94.15134.145.90.8334.127.116.8535.197.35.18834.105.127.12235.233.191.8434.145.93.13035.233.178.16634.105.18.120104.199.118.1435.185.228.21634.145.16.15134.82.91.7534.82.142.24534.105.35.1934.83.231.9634.168.230.4735.247.46.21434.105.44.2535.185.196.7534.145.39.11334.168.121.44

Los Angeles, Califórnia, EUA (us-west2)

35.236.22.7735.235.83.17735.236.51.71

Montréal, Québec, Canada (northamerica-northeast1)

35.234.253.10335.203.46.25534.152.60.21035.203.0.635.234.252.15035.203.96.23534.152.34.22934.118.131.3635.203.113.51

Londres, Inglaterra, Reino Unido (europe-west2)

34.105.198.15135.246.117.5834.142.123.9634.89.124.13934.89.127.5134.105.209.4435.242.138.13335.197.222.22035.189.111.17334.105.219.15434.105.181.13334.89.25.535.246.10.20634.105.131.13334.142.77.1834.89.54.8435.189.94.10535.246.36.6735.234.140.7735.242.174.15835.197.199.2034.89.3.12034.105.156.10735.246.79.7234.105.139.3834.105.147.15734.105.195.12934.105.194.21034.142.79.12334.142.55.5834.142.85.24934.105.148.3835.246.100.6635.246.3.16534.105.176.20935.189.95.16734.89.55.2

Frankfurt, Alemanha (europe-west3)

35.242.243.25534.159.247.21135.198.128.12634.159.10.5934.159.72.7734.159.224.18734.89.159.13834.159.253.10334.159.244.4335.246.162.18734.89.141.19034.159.65.10634.159.197.3134.89.194.13434.159.252.15534.141.65.21634.159.124.6235.246.130.21334.89.206.2134.89.185.20134.159.171.4635.246.217.22835.242.236.11534.159.148.253

Mumbai, Índia (asia-south1)

35.200.234.3434.100.205.3734.93.225.1234.93.221.13735.244.24.19835.244.52.179

Eemshaven, Países Baixos (europe-west4)

35.204.118.2835.204.216.734.90.52.19135.204.176.2934.90.199.9534.90.145.22634.141.162.735.204.56.18935.204.11.22934.34.66.13134.32.195.8934.32.173.138

Condado de Changhua, Taiwan (asia-east1)

104.199.206.20934.80.173.21235.185.137.114

Tóquio, Japão (asia-northeast1)

34.85.3.19834.146.68.20334.84.4.218

Jurong West, Singapura (asia-southeast1)

34.143.210.11634.143.132.20634.87.134.20234.101.158.8834.101.157.23834.101.184.52

Jacarta, Indonésia (asia-southeast2)

34.101.158.8834.101.157.23834.101.184.52

Sydney, Austrália (australia-southeast1)

34.87.195.3634.116.85.14034.151.78.4835.189.13.2935.189.9.8135.244.68.217

Osasco (São Paulo), Brasil (southamerica-east1)

34.151.199.20135.199.122.1934.95.180.12234.95.168.3834.151.235.24134.95.181.1935.199.91.12035.247.197.10935.199.86.4835.199.106.16635.198.1.19135.247.235.12835.247.211.235.247.200.24934.95.177.253

Instâncias alojadas no Amazon Elastic Kubernetes Service (Amazon EKS)

Para instâncias alojadas no Amazon EKS, adicione à lista de autorizações os endereços IP que correspondem à sua região.Clique aqui para ver uma lista completa de endereços IP para instâncias alojadas no Amazon EKS

Leste dos EUA (Virginia do Norte) (us-east-1)

18.210.137.13054.204.171.25350.17.192.8754.92.246.22375.101.147.9718.235.225.16352.55.239.16652.86.109.6854.159.176.1993.230.52.22054.211.95.15052.55.10.236184.73.10.8552.203.92.11452.3.47.18952.7.255.5454.196.92.552.204.125.24434.200.64.24318.206.32.25454.157.231.7654.162.175.24454.80.5.1735.168.173.23852.44.187.2218.213.96.4023.22.133.20634.239.90.16934.236.92.873.220.81.24154.197.142.23834.200.121.563.83.72.4154.159.42.1443.229.81.10134.225.255.22054.162.193.16534.235.77.1173.233.169.6354.87.86.11318.208.86.2952.44.90.201

Leste dos EUA (Ohio) (us-east-2)

3.135.171.2918.188.208.2313.143.85.223

Oeste dos EUA (Oregon) (us-west-2)

44.237.129.3254.184.191.25035.81.99.30

Canadá (Central) (ca-central-1)

52.60.157.6135.182.169.2552.60.59.12835.182.207.12815.222.172.643.97.27.5135.183.191.13315.222.86.12352.60.52.14

Europa (Irlanda) (eu-west-1)

54.74.243.24654.195.216.9554.170.208.6752.49.220.10352.31.69.11734.243.112.7652.210.85.11052.30.198.16334.249.159.11252.19.248.17654.220.245.17154.247.22.227176.34.116.19754.155.205.15952.16.81.13954.75.200.18834.248.52.454.228.110.3234.248.104.9854.216.117.22552.50.172.40

Europa (Frankfurt) (eu-central-1)

18.157.231.10818.157.207.3318.157.64.19818.198.116.1333.121.148.1783.126.54.154

Ásia-Pacífico (Tóquio) (ap-northeast-1)

54.250.91.5713.112.30.11054.92.76.24152.68.245.253.114.138.054.249.39.36

Ásia-Pacífico (Sydney) (ap-southeast-2)

13.238.132.1743.105.238.713.105.113.36

América do Sul (São Paulo) (sa-east-1)

54.232.58.18154.232.58.98177.71.134.208

Instâncias alojadas no Microsoft Azure

Para instâncias alojadas no Azure, adicione à lista de autorizações os endereços IP que correspondem à sua região.Clique aqui para ver uma lista completa de endereços IP para instâncias alojadas no Microsoft Azure

Virgínia, EUA (us-east2)

52.147.190.201

Alojamento antigo

Use estes endereços IP para todas as instâncias alojadas na AWS e criadas antes de 07/07/2020.Clique aqui para ver uma lista completa dos endereços IP da alojamento antigo

Estados Unidos (predefinição da AWS)

54.208.10.16754.209.116.19152.1.5.22852.1.157.15654.83.113.5

Canadá

99.79.117.12735.182.216.56

Ásia

52.68.85.4052.68.108.109

Irlanda

52.16.163.15152.16.174.170

Alemanha

18.196.243.9418.184.246.171

Austrália

52.65.128.17052.65.124.87

América do Sul

52.67.8.10354.233.74.59

Passo 3: tunelização SSH

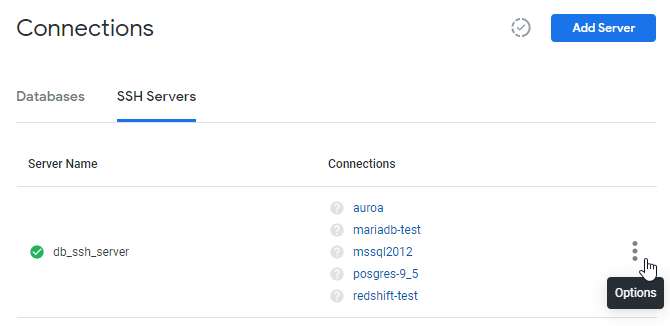

Se o separador Servidores SSH estiver ativado, siga as instruções nesta página para adicionar as informações de configuração do servidor SSH ao Looker.

Na página Ligações na secção Administração do Looker, selecione o separador Servidor SSH.

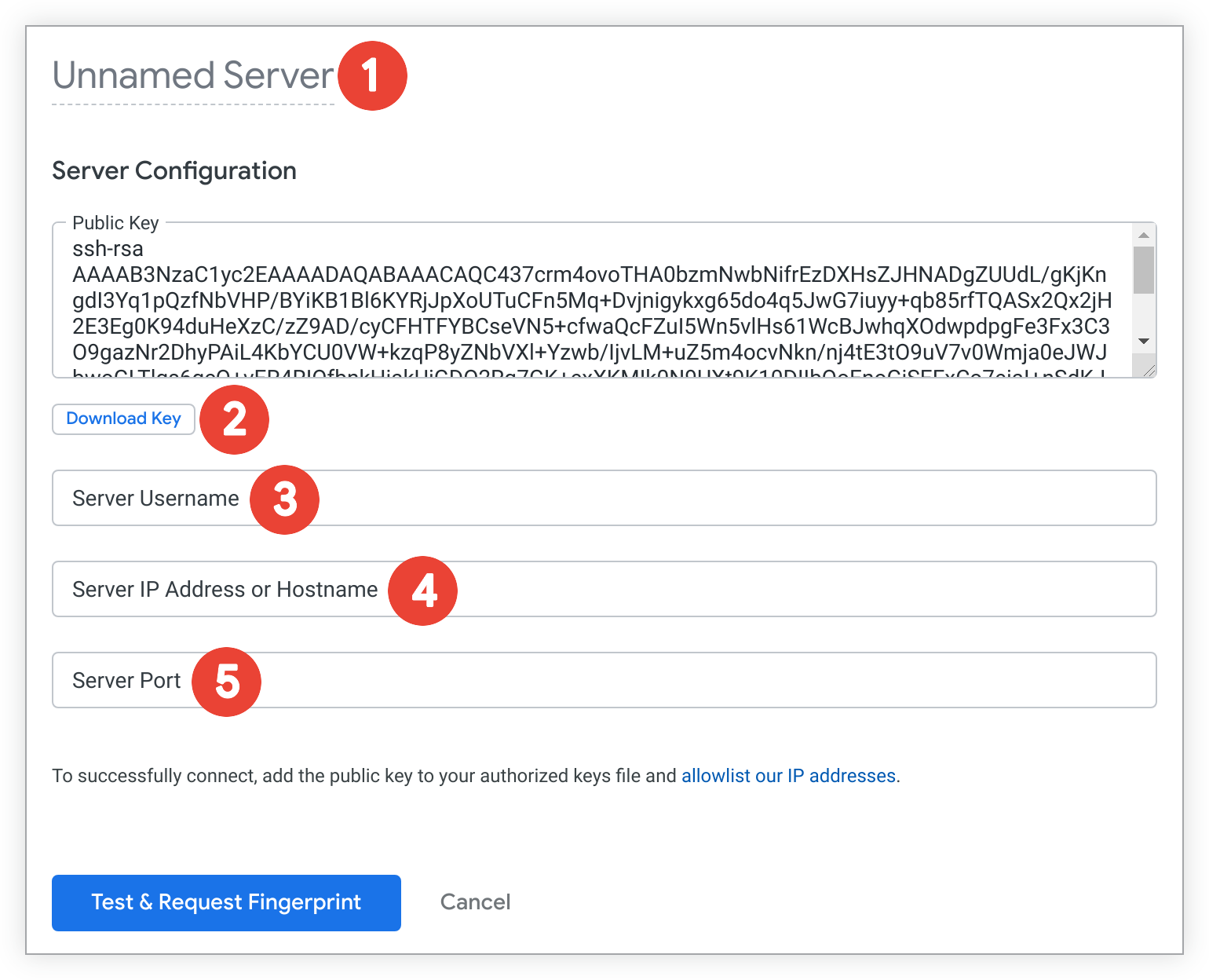

Em seguida, selecione Adicionar servidor. O Looker apresenta a página Adicionar servidor SSH:

- Introduza um nome para a configuração do servidor SSH.

- Selecione Transferir chave para transferir a chave pública para um ficheiro de texto. Certifique-se de que guarda este ficheiro, uma vez que terá de adicionar a chave pública ao ficheiro de chaves autorizadas do seu servidor SSH mais tarde.

- Introduza o nome de utilizador que o Looker vai usar para estabelecer ligação ao servidor SSH.

- Introduza o nome de anfitrião ou o endereço IP do servidor SSH.

- Introduza o número da porta usado para estabelecer ligação ao servidor SSH.

Passo 4: prepare o anfitrião do túnel

Adicione a chave pública ao seu ficheiro authorized_keys

Para autenticar a sessão do túnel SSH, o Looker requer uma chave pública única (o Looker não suporta o início de sessão com uma palavra-passe). Se o separador Servidores SSH estiver ativado na sua instância, pode transferir a chave pública para um ficheiro de texto selecionando o botão Transferir chave quando introduzir as informações de configuração de SSH. Se estiver a configurar o túnel SSH com a ajuda de um analista do Looker, este vai fornecer-lhe uma chave pública exclusiva.

Tem de preparar o anfitrião (o servidor da base de dados ou o servidor de túnel) criando um utilizador looker e adicionando a chave pública do Looker ao ficheiro .ssh/authorized_keys do Looker. Veja como:

Na linha de comandos, crie um grupo denominado

looker:sudo groupadd lookerCrie o utilizador

lookere o respetivo diretório inicial:sudo useradd -m -g looker lookerMudar para o utilizador

looker:sudo su - lookerCrie o diretório

.ssh:mkdir ~/.sshDefina autorizações:

chmod 700 ~/.sshAltere para o diretório

.ssh:cd ~/.sshCrie o ficheiro

authorized_keys:touch authorized_keysDefina autorizações:

chmod 600 authorized_keys

Usando o seu editor de texto favorito, adicione a chave SSH fornecida pelo analista do Looker ao ficheiro authorized_keys. A chave tem de estar toda numa linha. Em alguns casos, quando obtém a chave a partir do seu email, o cliente de email insere quebras de linha. Se não os remover, é impossível estabelecer o túnel SSH.

Adicione ssh-rsa ao seu ficheiro sshd_config

O OpenSSH desativou o ssh-rsa por predefinição, o que pode causar erros ao configurar um túnel SSH. Para resolver este problema, adicione o algoritmo ssh-rsa à lista de algoritmos aceites do seu servidor. Veja como:

- Edite o ficheiro

sshd_config. Normalmente, pode encontrá-lo em~/etc/ssh/sshd_config. Adicione o seguinte ao ficheiro

sshd_config:HostKeyAlgorithms +ssh-rsa PubKeyAcceptedAlgorithms +ssh-rsa

Definição de MTU do Redshift

Os utilizadores do Amazon Redshift têm de definir o respetivo cliente Redshift e servidor SSH para uma MTU de 1500.

Notas de segurança do túnel

Quando um túnel SSH é terminado no servidor da base de dados, a ligação do Looker parece ser uma ligação local no servidor da base de dados. Por conseguinte, anula os mecanismos de segurança baseados em ligações incorporados em plataformas de bases de dados, como o MySQL. Por exemplo, é muito comum o acesso local ser concedido ao utilizador root sem palavra-passe!

Por predefinição, a abertura do acesso SSH também permite o encaminhamento de qualquer porta, contornando todas as firewalls entre o Looker e o anfitrião da base de dados que está a terminar o túnel SSH. Este risco de segurança pode ser considerado inaceitável. Este encaminhamento de portas e a capacidade de iniciar sessão no seu servidor de túnel podem ser controlados configurando corretamente a entrada .ssh/authorized_keys para a chave pública do Looker.

Por exemplo, o seguinte texto pode ser adicionado antes da chave SSH do Looker no seu ficheiro authorized_keys. Tenha em atenção que este texto TEM de ser personalizado para o seu ambiente.

no-pty,no-X11-forwarding,permitopen="localhost:3306",permitopen="localhost:3307",

command="/bin/echo Login Not Permitted"

Consulte a documentação do Linux man ssh e man authorized_keys para ver exemplos e detalhes completos.

Passos seguintes

Se o separador Servidores SSH estiver ativado na sua instância, regresse à página Adicionar servidor SSH e selecione Testar e pedir impressão digital para validar a sua ligação ao servidor SSH. O Looker apresenta um ecrã com a nova configuração de SSH e opções para transferir ou ver a chave pública, e para ver a impressão digital única da configuração do servidor SSH.

Em seguida, na página Definições de ligação da base de dados:

- Ative o botão Servidor SSH e selecione a configuração do servidor SSH na lista pendente.

- Nos campos Anfitrião remoto e Porta, introduza o endereço IP ou o nome do anfitrião e o número da porta da sua base de dados.

Se estiver a configurar o túnel SSH com a ajuda de um analista do Looker, notifique-o de que tem tudo pronto para testar o túnel SSH. Assim que confirmarem que o túnel está estabelecido, indicam-lhe o número da porta do lado do Looker do túnel SSH.

Em seguida, na página Definições de ligação da base de dados:

- Introduza

localhostno campo Anfitrião remoto. - No campo Porta, introduza o número da porta do lado do Looker do túnel SSH que foi fornecido pelo seu analista do Looker.

Desative a opção Validar certificado SSL na página Ligações da base de dados.

Os certificados SSL não são suportados quando configura um túnel SSH para a sua base de dados a partir do Looker. Em alternativa, a chave SSH que adicionou no passo 4 fornece a segurança de handshake entre o Looker e a sua base de dados.