Este tópico explica os grupos de segurança da AWS (SG) necessários para o GKE no AWS.

Se

instalar um serviço de gestão ou

usar uma VPC da AWS existente,

anthos-gke cria grupos de segurança para si. Pode configurar os CRDs AWSCluster e AWSNodePool com uma lista de IDs de grupos de segurança adicionais.

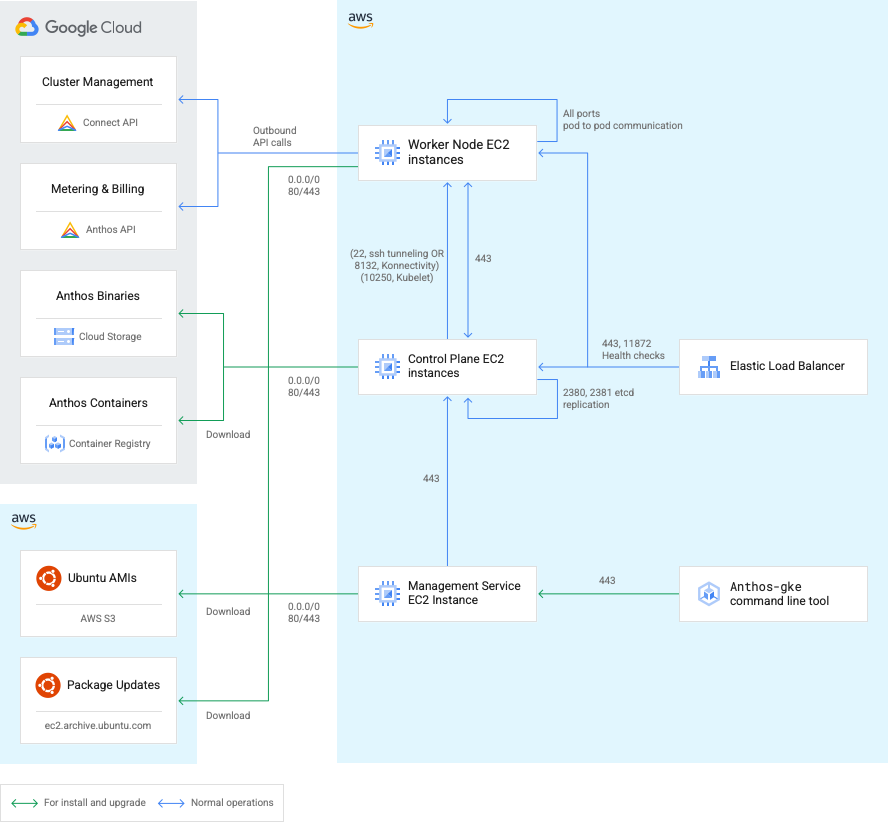

O diagrama seguinte descreve como o GKE no AWS usa grupos de segurança para estabelecer ligação aos Google Cloud e serviços AWS.

Grupo de segurança do serviço de gestão

O grupo de segurança do serviço de gestão permite o acesso à API do serviço de gestão com HTTPS. Se tiver um host de bastion configurado, o tráfego de entrada do grupo de segurança do bastion é permitido.

Se criar um ambiente do GKE on AWS numa VPC da AWS existente, tem de ter um grupo de segurança que permita as seguintes ligações.

| Tipo | Protocolo | Porta | Morada | Descrição |

|---|---|---|---|---|

| De entrada | TCP | 443 | CIDR da VPC | Permita HTTPS a partir da VPC da AWS. |

| De entrada | TCP | 22 | Bastion host SG | Permita o tunneling SSH a partir do bastion host (incluído apenas na VPC dedicada). |

| De saída | TCP | 80 | 0.0.0.0/0 | Permitir HTTP de saída. |

| De saída | TCP | 443 | 0.0.0.0/0 | Permitir HTTPS de saída. |

Acesso ao domínio de saída

O serviço de gestão requer acesso de saída aos seguintes domínios.

gkeconnect.googleapis.comgkehub.googleapis.comoauth2.googleapis.comstorage.googleapis.comwww.googleapis.comgcr.iok8s.gcr.ioEC2-REGION.ec2.archive.ubuntu.com

Substitua EC2-REGION pela região do AWS EC2 onde a sua instalação do GKE on AWS é executada. Por exemplo,

us-west-1.ec2.archive.ubuntu.com/.

Se estiver a usar o Cloud Service Mesh com o Prometheus e o Kiali, permita o acesso de saída dos seguintes domínios:

docker.ioquay.io

Grupo de segurança do bastion host (opcional)

Usa as ligações do grupo de segurança do anfitrião bastion permitidas pelo respetivo grupo para se ligar aos clusters de utilizadores e ao serviço de gestão do GKE no AWS. Este grupo é opcional e só é incluído se usar anthos-gke para criar uma instalação do GKE no AWS numa VPC dedicada.

| Tipo | Protocolo | Porta | Morada | Descrição |

|---|---|---|---|---|

| De entrada | TCP | 22 | Bloco CIDR de bastionAllowedSSHCIDRBlocks na configuração de

AWSManagementService. |

Permitir SSH para o anfitrião bastion. |

| De saída | TCP | 22 | 0.0.0.0/0 | Permitir SSH de saída. |

| De saída | TCP | 80 | 0.0.0.0/0 | Permitir HTTP de saída. |

| De saída | TCP | 443 | 0.0.0.0/0 | Permitir HTTPS de saída. |

Grupo de segurança do plano de controlo

O grupo de segurança do plano de controlo permite ligações entre os nós do plano de controlo e o serviço de gestão, bem como entre os nós do plano de controlo e os conjuntos de nós.

O plano de controlo consiste em três instâncias do EC2 atrás de um balanceador de carga de rede da AWS (NLB). Estas instâncias aceitam ligações de instâncias etcd noutros nós, nós do conjunto de nós e o NLB. Para atualizar os componentes do GKE no AWS, todo o tráfego HTTP/HTTPS de saída é permitido.

Especifica os IDs dos grupos de segurança na definição de AWSCluster.

| Tipo | Protocolo | Porta | Morada | Descrição |

|---|---|---|---|---|

| De entrada | TCP | 2380 | Este SG | Permitir a replicação do etcd do plano de controlo. |

| De entrada | TCP | 2381 | Este SG | Permitir a replicação de eventos etcd do plano de controlo. |

| De entrada | TCP | 443 | Node pool SG | Permitir HTTPS a partir de nós do conjunto de nós. |

| De entrada | TCP | 443 | Intervalo CIDR da VPC da AWS | Permita HTTPS a partir do balanceador de carga e do serviço de gestão. |

| De entrada | TCP | 11872 | Intervalo CIDR da VPC da AWS | Verificação de funcionamento de HTTP para o balanceador de carga. |

| De saída | TCP | 22 | Node pool SG | Permitir o túnel SSH para node pools (para clusters v1.20 e inferiores). |

| De entrada | TCP | 8132 | Node pool SG | Permitir a ligação de conetividade dos conjuntos de nós (para clusters v1.21 e superiores). |

| De saída | TCP | 80 | 0.0.0.0/0 | Permitir HTTP de saída. |

| De saída | TCP | 443 | 0.0.0.0/0 | Permitir HTTPS de saída. |

| De saída | TCP | 2380 | Este SG | Permitir a replicação do etcd do plano de controlo. |

| De saída | TCP | 2381 | Este SG | Permitir a replicação de eventos etcd do plano de controlo. |

| De saída | TCP | 10250 | Node pool SG | Permita ligações do plano de controlo ao Kubelet. |

Grupo de segurança do node pool

O grupo de segurança do conjunto de nós permite ligações a partir do plano de controlo e de outros nós. Especifica os IDs dos grupos de segurança nas definições de AWSNodePool.

| Tipo | Protocolo | Porta | Morada | Descrição |

|---|---|---|---|---|

| De entrada | TCP | Tudo | Este SG | Permitir a comunicação entre pods. |

| De entrada | TCP | 22 | SG do plano de controlo | Permitir o túnel SSH a partir do plano de controlo (para clusters v1.20 e inferiores). |

| De saída | TCP | 8132 | SG do plano de controlo | Permitir ligações Konnectivity ao plano de controlo (para clusters v1.21 e superiores). |

| De entrada | TCP | 443 | SG do plano de controlo | Permita ligações do plano de controlo ao Kubelet. |

| De entrada | TCP | 10250 | SG do plano de controlo | Permita ligações do plano de controlo ao Kubelet. |

| De saída | TCP | Tudo | Este SG | Permitir a comunicação entre pods. |

| De saída | TCP | 80 | 0.0.0.0/0 | Permitir HTTP de saída. |

| De saída | TCP | 443 | 0.0.0.0/0 | Permitir HTTPS de saída. |