Anwendungssicherheit überwachen

Google Cloud bietet auf allen Ebenen integrierte Sicherheits-Features, die separat und gemeinsam verwendet werden können, um Sie vor Sicherheitsproblemen zu schützen. Das gilt sowohl für Plattform- wie für Anwendungssicherheit. Durch diese gestaffelten Sicherheitsebenen ist es jedoch nicht immer einfach, die für Ihre Anwendung geeigneten Features zu ermitteln oder die Wirkungsweise Ihrer Sicherheitsrichtlinien zur Laufzeit zu beurteilen. Das Anthos-Sicherheits-Dashboard bietet Ihnen einen Überblick über die aktuellen Sicherheits-Features Ihrer Anwendung sowie eine detailliertere Ansicht der Richtlinienprüfung, in der Sie feststellen können, wo Sie Sicherheitskonfigurationen oder Arbeitslasten ändern können, um den Sicherheitsstatus zu verbessern.

In diesem Dokument erhalten Plattform- und Anwendungsbetreiber eine Übersicht über das Monitoring der Anwendungssicherheit von Anthos. Ausführliche Informationen zu den einzelnen Sicherheits-Features und zu deren Monitoring finden Sie unter den Links zu den Feature-Dokumenten unter Weitere Informationen.

Das Anthos-Sicherheitsdashboard überwacht derzeit Cluster in Google Cloud, VMware und Bare Metal.

Erforderliche Rollen

Bitten Sie Ihren Administrator, Ihnen die folgenden IAM-Rollen für das Projekt zu gewähren, um die erforderlichen Berechtigungen zum Ansehen und Prüfen der Anwendungssicherheit zu erhalten:

-

roles/monitoring.viewer(Monitoring Viewer) -

roles/logging.viewer(Logs Viewer) -

roles/serviceusage.serviceUsageViewer(Service Usage Viewer) -

roles/servicesecurityinsights.securityInsightsViewer(Security Insights Viewer)

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zugriff verwalten.

Diese vordefinierten Rollen enthalten die Berechtigungen, die zum Aufrufen und Prüfen der Anwendungssicherheit erforderlich sind. Erweitern Sie den Abschnitt Erforderliche Berechtigungen, um die erforderlichen Berechtigungen anzuzeigen:

Erforderliche Berechtigungen

Die folgenden Berechtigungen sind erforderlich, um die Anwendungssicherheit anzusehen und zu prüfen:

-

resourcemanager.projects.get -

opsconfigmonitoring.resourceMetadata.list -

serviceusage.services.list -

servicesecurityinsights.projectStates.get -

So rufen Sie die Übersicht zur Anwendungssicherheit auf:

-

logging.logEntries.list -

servicesecurityinsights.clusterSecurityInfo.list

-

-

So prüfen Sie den aktuellen Status aller überwachten Sicherheitsfunktionen:

-

servicesecurityinsights.clusterSecurityInfo.list -

servicesecurityinsights.securityViews.get -

servicesecurityinsights.securityInfo.list -

servicesecurityinsights.workloadPolicies.list

-

-

So rufen Sie Arbeitslasten-Sicherheitsdetails auf:

-

monitoring.timeSeries.list -

logging.logEntries.list -

servicesecurityinsights.clusterSecurityInfo.get -

servicesecurityinsights.workloadSecurityInfo.get -

servicesecurityinsights.securityViews.get -

servicesecurityinsights.workloadPolicies.list

-

Möglicherweise können Sie diese Berechtigungen auch mit benutzerdefinierten Rollen oder anderen vordefinierten Rollen erhalten.

Unterstützte Cluster

Die folgenden Clustertypen werden im Anthos-Sicherheitsdashboard unterstützt:

- GKE-Cluster in Google Cloud.

- GKE on VMware

- GKE on Bare Metal

Wenn Sie die Sicherheit für VMware- und Bare-Metal-Cluster überwachen möchten, müssen Sie Anwendungs-Logging und -Monitoring aktivieren. Folgen Sie dazu der Anleitung in der Dokumentation zu GKE on VMware und GKE on Bare Metal.

Übersicht über die Anwendungssicherheit aufrufen

So rufen Sie das Anthos Security-Dashboard in der Cloud Console auf:

Wählen Sie im Projekt, das Sie überwachen möchten, im Menü der Cloud Console die Option Anthos – Sicherheit aus.

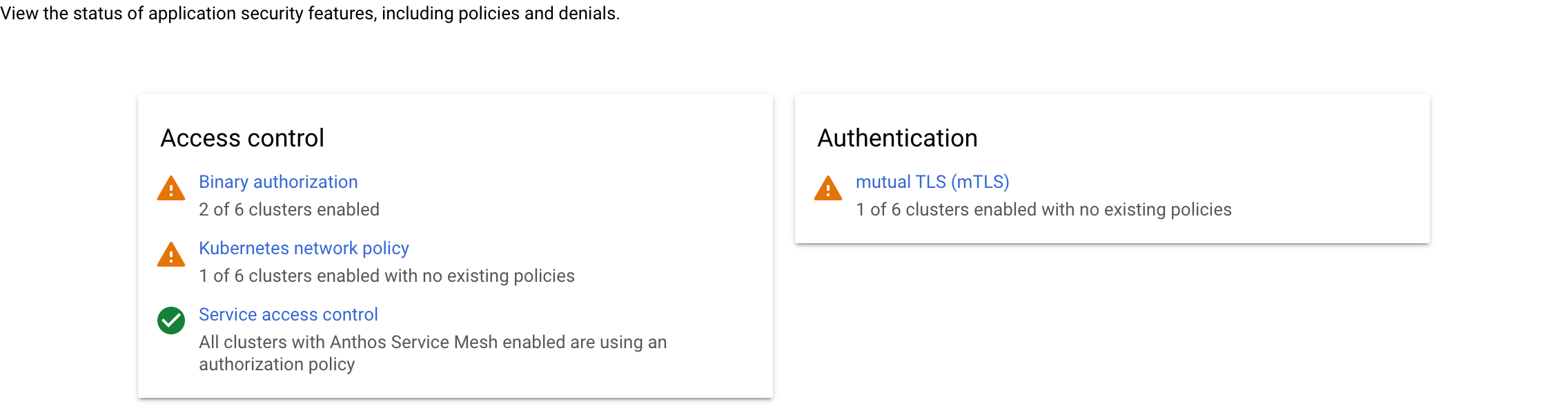

Standardmäßig wird der Tab Richtlinienzusammenfassung angezeigt. Er enthält den Status der Features der Anthos-Anwendungssicherheit in Ihrem Projekt, einschließlich Links zu weiteren Informationen und zur Aktivierung von Features. Die Features sind unter zwei Überschriften aufgeführt: Zugriffssteuerung und Authentifizierung.

Zugriffssteuerung

In diesem Abschnitt wird der Status der ausgewählten Anthos-Autorisierungs-Features angezeigt. Diese sind:

- Binärautorisierung: Hiermit können Sie dafür sorgen, dass nur vertrauenswürdige Images in Ihren Clustern bereitgestellt werden.

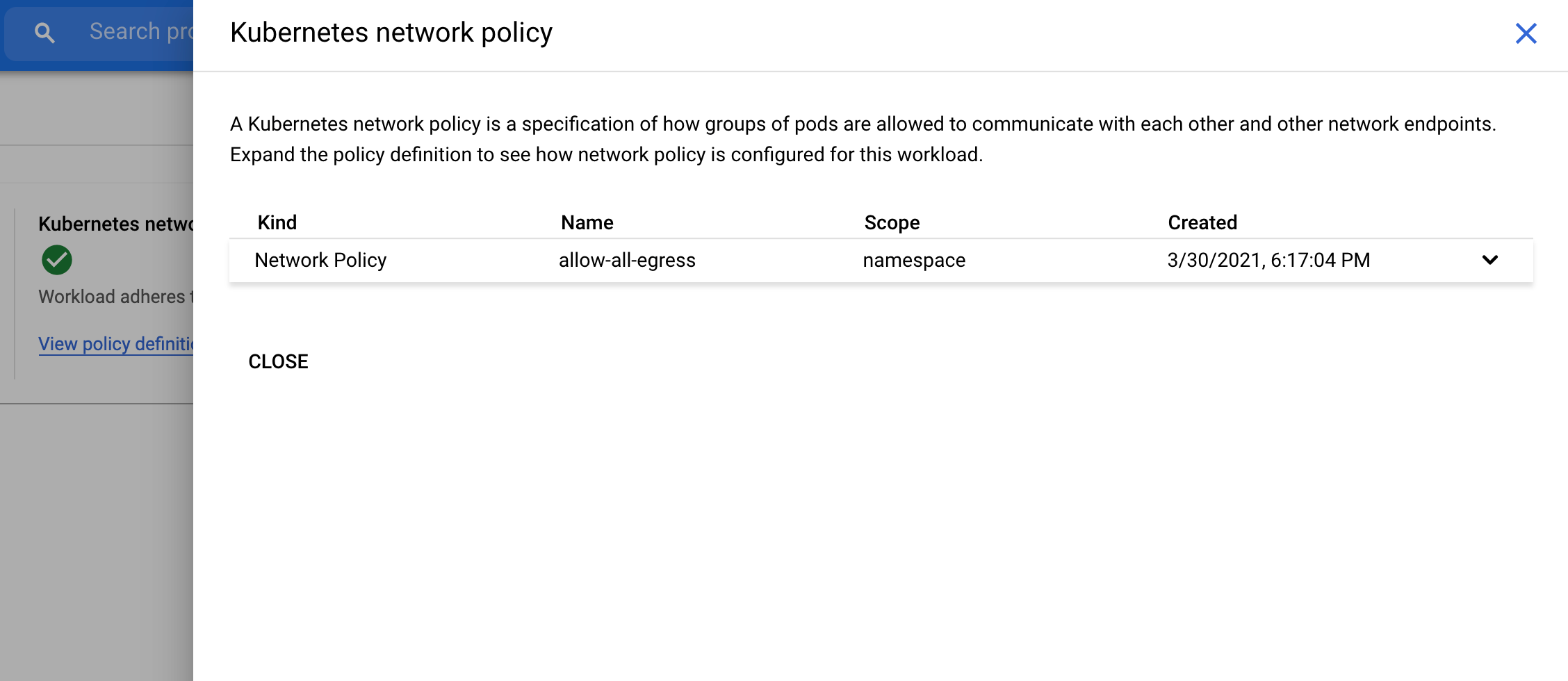

- Kubernetes-Netzwerkrichtlinie: Damit können Sie festlegen, welche Pods miteinander und mit anderen Netzwerkendpunkten kommunizieren können.

- Dienstzugriffssteuerung von Anthos Service Mesh: Damit können Sie eine detaillierte Zugriffssteuerung für Ihre Mesh-Dienste anhand von Dienstkonten und Anfragekontexten konfigurieren.

Für jedes Feature, das in Ihrem Projekt nicht aktiviert ist, können Sie klicken, um es zu aktivieren, bzw. ermitteln, wie es aktiviert wird.

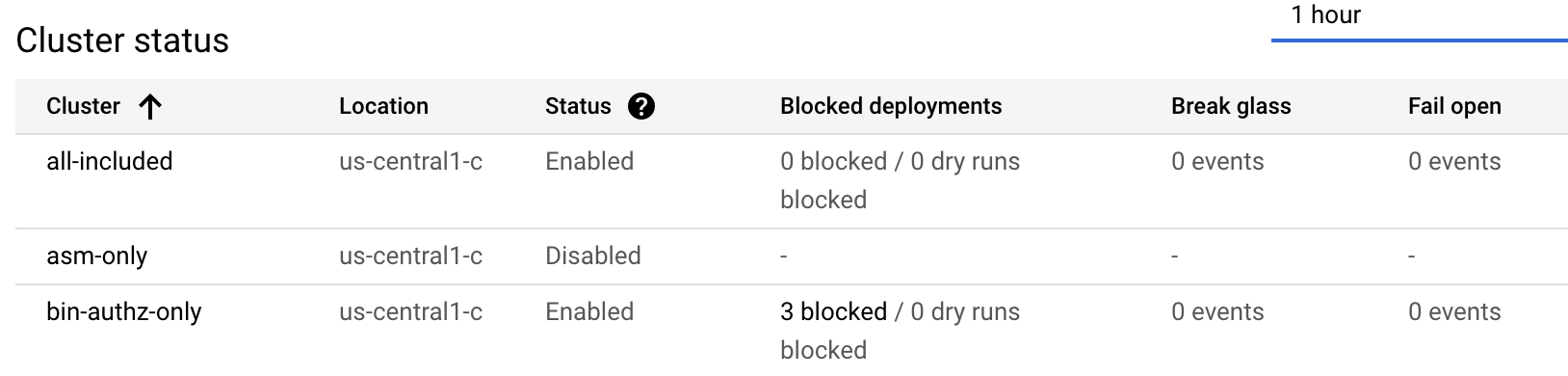

Bei Features, die aktiviert sind, wird der aktuelle Status des Features angezeigt. Durch Klicken können Sie weitere Details zum ausgewählten Zeitraum abrufen, einschließlich aller Aktionen, die aufgrund Ihrer Zugriffssteuerungsrichtlinien abgelehnt wurden, und anderer wichtiger Ereignisse. In diesem Projekt wurden beispielsweise aufgrund der Richtlinien für die Binärautorisierung drei Deployments in einem Cluster in der vergangenen Stunde blockiert:

Authentifizierung

In diesem Abschnitt wird der Status der Anthos-Authentifizierungs-Features dargestellt. Derzeit wird in dieser Ansicht gezeigt, ob Sie eine Richtlinie zum Erzwingen von gegenseitigem TLS (mTLS) in jedem Cluster erstellt haben, in dem Anthos Service Mesh verwendet wird. mTLS ist ein Sicherheitsprotokoll, das dafür sorgt, dass der Traffic in beiden Richtungen zwischen zwei Diensten sicher und vertrauenswürdig ist.

Darin wird nur angegeben, ob Ihr Service Mesh eine mTLS-Richtlinie hat. Wenn Sie prüfen möchten, ob die Richtlinie Ihren Traffic effektiv schützt, und ob unverschlüsselter Traffic in Ihrem Mesh zur Laufzeit zulässig ist, finden Sie Informationen dazu in der detaillierteren Ansicht der Richtlinienprüfung wie im nächsten Abschnitt erläutert.

Anwendungssicherheit prüfen

Die Prüfungsansicht bietet eine detailliertere Laufzeitbewertung des aktuellen Sicherheitsstatus der Anwendung nach Clustern. So wechseln Sie zur Prüfungsansicht:

- Wählen Sie den Tab Richtlinienprüfung aus.

- Wählen Sie in den Drop-down-Menüs den Cluster und (optional) den Namespace aus, die Sie überwachen möchten.

Wie in der Zusammenfassung haben Sie hier die Möglichkeit, den aktuellen Status aller überwachten Sicherheits-Features zu prüfen. Für mTLS können Sie auch prüfen, ob Ihre Richtlinien derzeit unverschlüsselten Traffic in Ihrem Service Mesh in diesem Cluster zulassen. Dies kann der Fall sein, wenn Sie mTLS an einer beliebigen Stelle im Modus Permissive aktiviert haben, mit dem Dienste sowohl mTLS- als auch Klartext-Traffic empfangen können. Dies ist hilfreich, um unerwartete Dienstausfälle zu vermeiden, wenn Sie zu Strict mTLS wechseln. Es sollte aber geändert werden, wenn Sie die End-to-End-Verschlüsselung im gesamten Mesh anwenden möchten.

In der Liste Arbeitslasten ist dann zu sehen, wie sich Ihre Sicherheits-Features auf Arbeitslastebene auswirken. Für jede Arbeitslast wird Folgendes angezeigt:

- Ob Kubernetes-Netzwerkrichtlinien erzwungen werden

- Dienstzugriffssteuerungsrichtlinien für Anthos Service Mesh, die für die Arbeitslast gelten

- Die Anthos Service Mesh-mTLS-Richtlinie, die für die Arbeitslast gilt – Permissive (Standardeinstellung, wenn Sie keine expliziten Richtlinien für die Arbeitslast erstellt haben), Disable oder Strict

Details zur Arbeitslastsicherheit aufrufen

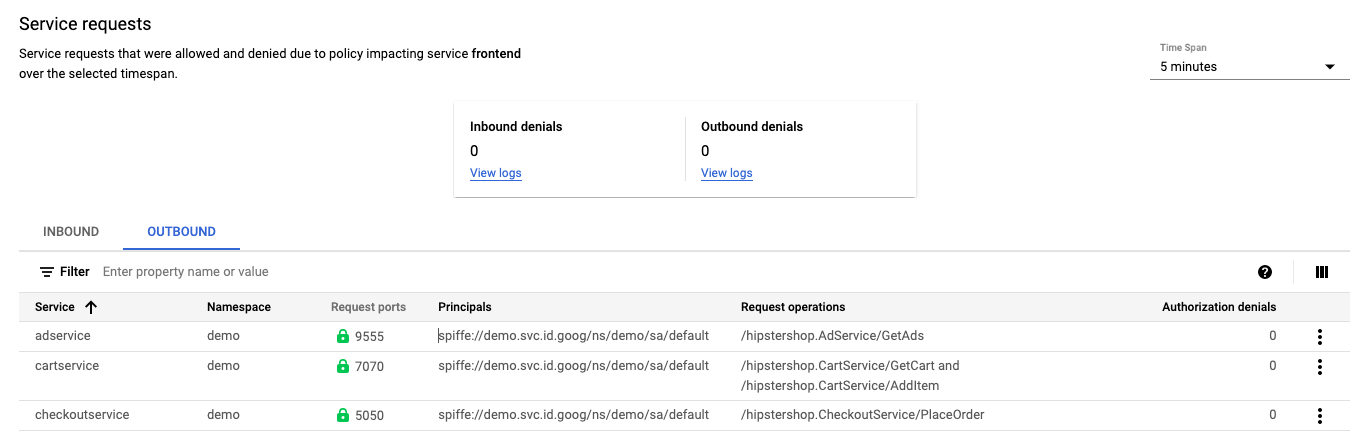

Wählen Sie einzelne Arbeitslasten in der Liste der Arbeitslasten der Prüfungsansicht aus, um weitere Informationen zu ihrer Sicherheit in der Arbeitslastansicht aufzurufen. Für jede Arbeitslast werden die folgenden Informationen angezeigt:

- Wenn anwendbar, ein Link zur spezifischen Richtliniendefinition für jedes Sicherheits-Feature der Anwendung, das für die Arbeitslast gilt.

- Allgemeine Arbeitslastdetails, einschließlich Name, Cluster und zugehöriger Dienst.

- Dienstanfragen zu und von dieser Arbeitslast, einschließlich der Frage, ob Anfragen von Ihren Richtlinien abgelehnt wurden. Wenn eine Anfrage abgelehnt wird, können Sie durch Aufschlüsseln die zugehörigen Logs in Cloud Logging aufrufen, um bestimmte Ablehnungen aufzuheben und weitere hilfreiche Informationen zur Anfrage abzurufen.

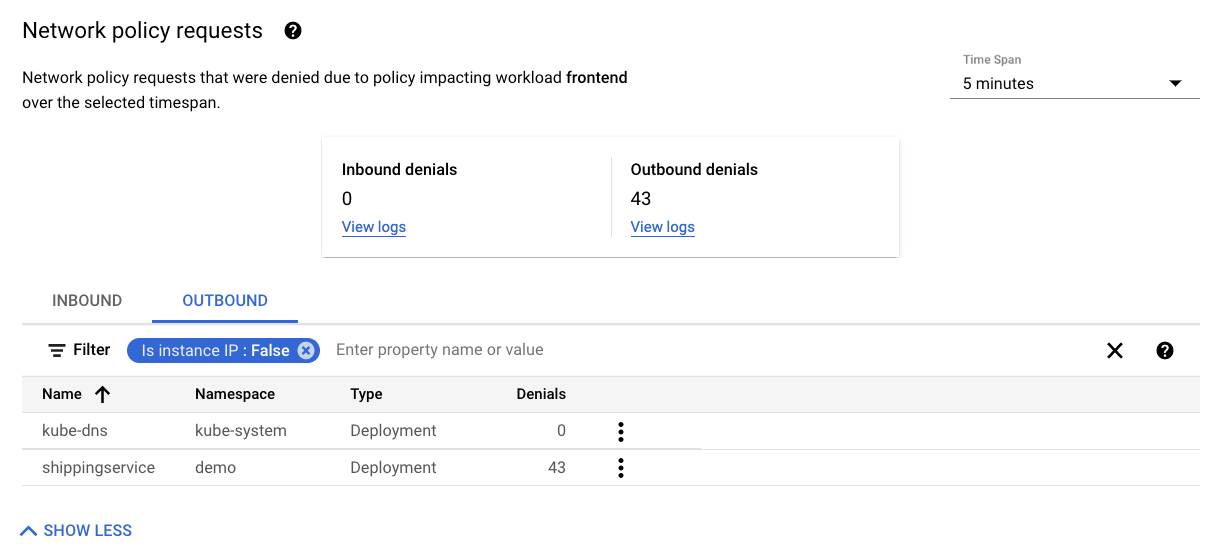

- Netzwerkrichtlinienanfragen zu und von dieser Arbeitslast, wenn das Dataplane-V2-Netzwerkrichtlinien-Logging auf Ihrem Cluster aktiviert ist. Weitere Informationen zum Aufrufen von Netzwerkrichtlinieninformationen und zum Einfluss auf die Arbeitslast finden Sie im nächsten Abschnitt.

- Aktive Pods, die von dieser Arbeitslast verwaltet werden.

Arbeitslastkonnektivität mit Dataplane V2 ansehen

Wenn für den Cluster mit Ihrer Arbeitslast Dataplane V2 aktiviert ist, wird der Abschnitt Anfragen von Netzwerkrichtlinien als Teil der Ansicht der Arbeitslast angezeigt. Wenn das Logging von Netzwerkrichtlinien so konfiguriert ist, dass zulässige und abgelehnte Verbindungen protokolliert werden, wird auch eingehender und ausgehender Traffic für Ihre Arbeitslast wie im folgenden Beispiel angezeigt.

Die Tabelle enthält auch zusätzliche Informationen zu dem von Dataplane V2 protokollierten Netzwerkrichtlinien-Logging. So rufen Sie diese Informationen für eine bestimmte Arbeitslast auf:

- Klicken Sie in der Tabellenzeile der gewünschten Arbeitslast auf das Dreipunkt-Menü .

- Wählen Sie im Menü die zusätzlichen Informationen aus, die Sie aufrufen möchten:

- Wählen Sie In GKE ansehen aus, um zur GKE-UI für weitere Informationen zur Arbeitslast zu wechseln.

- Wählen Sie Ablehnungslogs anzeigen aus, um zu Cloud Logging und den relevanten gefilterten Logeinträgen zu gelangen.

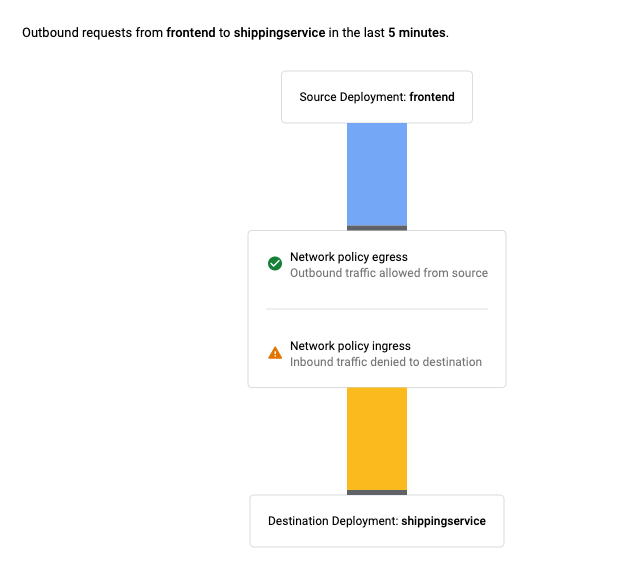

- Wählen Sie Netzwerkrichtlinienkonnektivität anzeigen aus, um ein Verbindungsdiagramm mit dem beobachteten Sicherheitsstatus für jede Richtung der Verbindung (ausgehend und eingehend) anzuzeigen. Hier ein Beispieldiagramm:

Verbindung zwischen Arbeitslasten basierend auf bereitgestellten Netzwerkrichtlinien simulieren

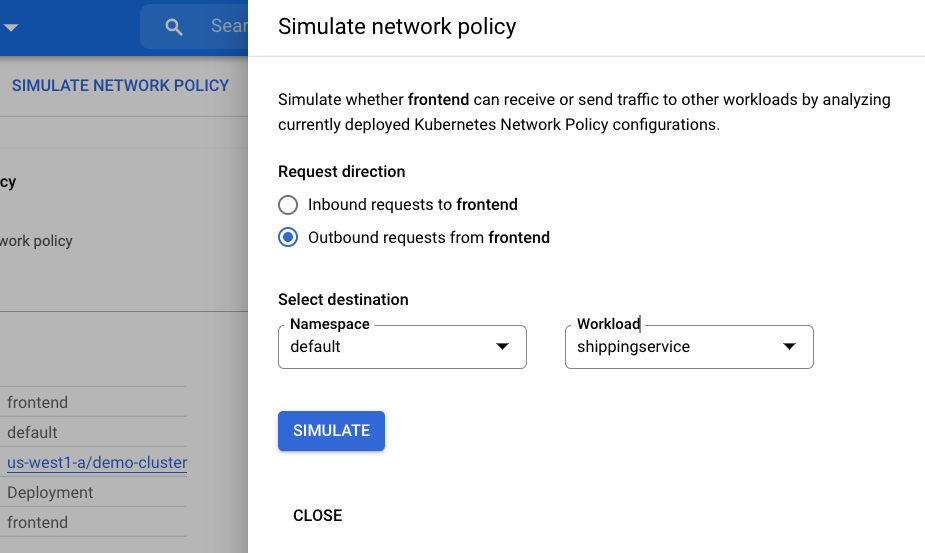

Wenn für den Cluster mit Ihrer Arbeitslast die Erzwingung von Netzwerkrichtlinien aktiviert ist, wird oben auf der Seite mit der Arbeitslastansicht die Schaltfläche Netzwerkrichtlinie simulieren angezeigt. Mit diesem Feature können Sie simulieren, ob die angezeigte Arbeitslast Traffic basierend auf einer Konfigurationsanalyse der aktuell bereitgestellten Netzwerkrichtlinien senden oder empfangen kann.

So simulieren Sie die Verbindung zwischen Ihren Arbeitslasten:

- Klicken Sie auf die Schaltfläche Netzwerkrichtlinie simulieren für die Arbeitslast, für die Sie Traffic testen möchten.

- Wählen Sie die Richtung des Traffics (eingehend oder ausgehend) für die Arbeitslast aus.

- Wählen Sie den Namespace und die Arbeitslast aus, zu der und von der Sie Traffic testen möchten.

- Klicken Sie auf Simulieren. Ein Verbindungsdiagramm wird mit dem Status "Ausgehend" und "Eingehend" für die Verbindung angezeigt. Das folgende Diagramm ähnelt dem, das beim Aufrufen der Arbeitslastkonnektivität mit Dataplane V2 verwendet wird.

Hier ist ein Beispiel für das Formular zur Simulation der Netzwerkrichtlinienverbindung:

Nächste Schritte

- Weitere Informationen zur Binärautorisierung

- Kubernetes-Netzwerkrichtlinien konfigurieren

- Weitere Informationen zur Anwendungssicherheit in Anthos Service Mesh:

- Mehr über die Dienstzugriffssteuerung in der Übersicht über die Autorisierungsrichtlinie erfahren

- Mehr über die Verwendung von mTLS unter Transportsicherheit konfigurieren erfahren

- Mehr erfahren zum Verwenden des Sicherheits-Dashboards für das Monitoring und die Verbesserung des Sicherheitsstatus von Anthos Service Mesh unter Mesh-Sicherheit überwachen